Yetkilendirme yönetiminde erişim paketi için otomatik atama ilkesi yapılandırma

Microsoft Entra'nın bir parçası olan Microsoft Entra Id'deki kullanıcı özelliklerine göre erişim paketi atamasını belirlemek için kuralları kullanabilirsiniz. Yetkilendirme Yönetimi'nde bir erişim paketi birden çok ilkeye sahip olabilir ve her ilke kullanıcıların erişim paketine nasıl ve ne kadar süreyle atama alabileceğini belirtir. Yönetici olarak, Yetkilendirme Yönetimi'nin atamaları otomatik olarak oluşturmak ve kaldırmak için izlediği bir üyelik kuralı sağlayarak otomatik atamalar için bir ilke oluşturabilirsiniz. Dinamik gruba benzer şekilde, otomatik atama ilkesi oluşturulduğunda, kullanıcı öznitelikleri ilkenin üyelik kuralıyla eşleşmeler için değerlendirilir. Bir kullanıcı için öznitelik değiştiğinde, erişim paketlerindeki bu otomatik atama ilkesi kuralları üyelik değişiklikleri için işlenir. Daha sonra kullanıcılara yapılan atamalar, kural ölçütlerine uyup uymadıklarına bağlı olarak eklenir veya kaldırılır.

Erişim paketinde en fazla bir otomatik atama ilkesine sahip olabilirsiniz ve ilke yalnızca bir yönetici tarafından oluşturulabilir. (Katalog sahipleri ve erişim paketi yöneticileri otomatik atama ilkeleri oluşturamaz.)

Bu makalede, mevcut bir erişim paketi için erişim paketi otomatik atama ilkesinin nasıl oluşturulacağı açıklanır.

Başlamadan önce

Erişim atanması kapsamında olacak kullanıcılarda özniteliklerin doldurulması gerekir. Erişim paketi atama ilkesinin kural ölçütlerinde kullanabileceğiniz öznitelikler, uzantı öznitelikleri ve özel uzantı özellikleriyle birlikte desteklenen özelliklerde listelenen özniteliklerdir. Bu öznitelikler kullanıcıya, SuccessFactors, Microsoft Entra Connect bulut eşitlemesi veya Microsoft Entra Connect Sync gibi bir İk sistemine düzeltme eki uygulayarak Microsoft Entra Id'ye getirilebilir. Kurallar, ilke başına en fazla 15.000 kullanıcı içerebilir.

Lisans gereksinimleri

Bu özelliği kullanmak için Microsoft Entra Kimlik Yönetimi veya Microsoft Entra Suite lisansları gerekir. Gereksinimleriniz için doğru lisansı bulmak için bkz. lisanslamayla ilgili temel bilgileri Microsoft Entra Kimlik Yönetimi.

Otomatik atama ilkesi oluşturma

İpucu

Bu makaledeki adımlar, başladığınız portala göre biraz değişiklik gösterebilir.

Erişim paketi için ilke oluşturmak için, erişim paketinin ilke sekmesinden başlamanız gerekir. Erişim paketi için yeni bir otomatik atama ilkesi oluşturmak için bu adımları izleyin.

Microsoft Entra yönetim merkezinde en azından Kimlik İdaresi Yöneticisi olarak oturum açın.

Kimlik idaresi>Yetkilendirme yönetimi>Erişim paketi'ne göz atın.

Erişim paketleri sayfasında bir erişim paketi açın.

İlkeler'i ve ardından Otomatik atama ilkesi ekle'yi seçerek yeni bir ilke oluşturun.

İlk sekmede kuralı belirtirsiniz. Düzenle'yi seçin.

Üyelik kuralı oluşturucusunu kullanarak veya kural söz dizimi metin kutusunda Düzenle'ye tıklayarak dinamik üyelik grupları için bir kural sağlayın.

Not

Kural oluşturucu metin kutusunda bazı kuralları görüntüleyemeyebilir ve bir kuralı doğrulamak için şu anda Gruplar Yöneticisi rolünde olmanız gerekir. Daha fazla bilgi için bkz . Microsoft Entra yönetim merkezinde kural oluşturucu.

Dinamik üyelik gruplarının kural düzenleyicisini kapatmak için Kaydet'i seçin.

Varsayılan olarak, atamaları otomatik olarak oluşturmak ve kaldırmak için onay kutuları işaretli kalmalıdır.

Kullanıcıların kapsamın dışına çıktıktan sonra erişimi sınırlı bir süre boyunca korumalarını istiyorsanız, saat veya gün cinsinden bir süre belirtebilirsiniz. Örneğin, bir çalışan satış departmanından ayrıldığında, satış uygulamalarını kullanmasına ve bu uygulamalardaki kaynaklarının sahipliğini başka bir çalışana aktarmasına izin vermek için yedi gün boyunca erişimi sürdürmesine izin vermek isteyebilirsiniz.

Özel Uzantılar sekmesini açmak için İleri'yi seçin.

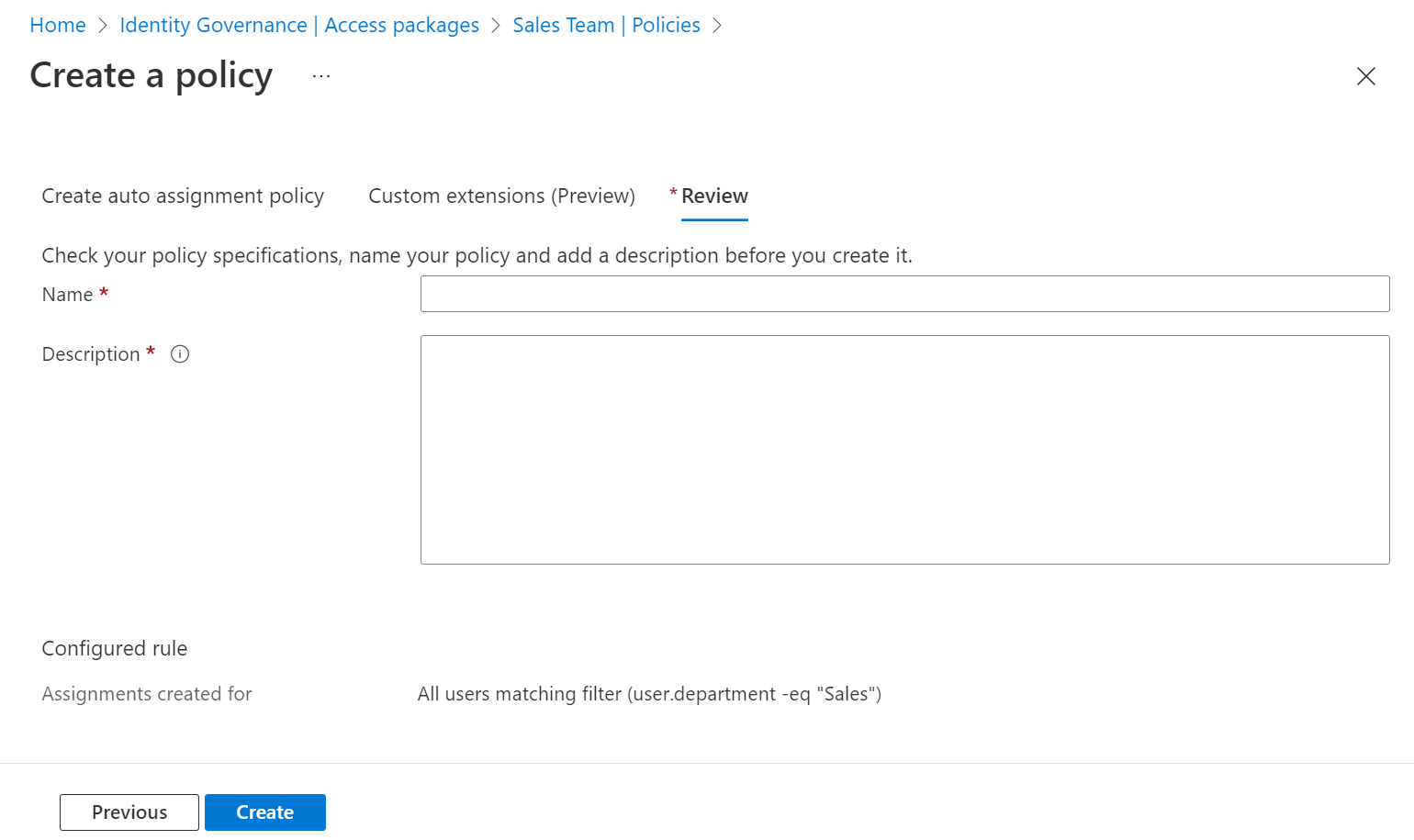

Kataloğunuzda, ilke erişimi atadığında veya kaldırdığında çalıştırmak istediğiniz özel uzantılarınız varsa, bunları bu ilkeye ekleyebilirsiniz. Ardından Gözden Geçir sekmesini açmak için İleri'yi seçin.

İlke için bir ad ve açıklama yazın.

İlkeyi kaydetmek için Oluştur'u seçin.

Not

Şu anda Yetkilendirme yönetimi, kapsamdaki kullanıcıları değerlendirmek için her ilkeye karşılık gelen dinamik bir güvenlik grubunu otomatik olarak oluşturur. Yetkilendirme Yönetimi'nin kendisi dışında bu grup değiştirilmemelidir. Bu grup Yetkilendirme Yönetimi tarafından da otomatik olarak değiştirilebilir veya silinebilir, bu nedenle bu grubu diğer uygulamalar veya senaryolar için kullanmayın.

Microsoft Entra Id, kuruluştaki bu kural kapsamındaki kullanıcıları değerlendirir ve erişim paketine atamaları olmayan kullanıcılar için atamalar oluşturur. İlke, kuralına en fazla 15.000 kullanıcı içerebilir. Değerlendirmenin gerçekleşmesi veya kullanıcının özniteliklerindeki sonraki güncelleştirmelerin erişim paketi atamalarına yansıtılması birkaç dakika sürebilir.

Program aracılığıyla otomatik atama ilkesi oluşturma

Microsoft Graph ve Microsoft Graph için PowerShell cmdlet'leri aracılığıyla program aracılığıyla otomatik atama için erişim paketi atama ilkesi oluşturmanın iki yolu vardır.

Graph aracılığıyla erişim paketi atama ilkesi oluşturma

Microsoft Graph kullanarak ilke oluşturabilirsiniz. Temsilci EntitlementManagement.ReadWrite.All iznine sahip bir uygulamaya veya katalog rolündeki bir uygulamaya sahip uygun EntitlementManagement.ReadWrite.All bir roldeki kullanıcı, atama oluşturmaİlke API'sini çağırabilir. İstek yükünüzde ilkenin displayName, description, specificAllowedTargetsautomaticRequestSettings ve accessPackage özelliklerini ekleyin.

PowerShell aracılığıyla erişim paketi atama ilkesi oluşturma

PowerShell'de , Kimlik İdaresi modülü sürüm 1.16.0 veya üzeri için Microsoft Graph PowerShell cmdlet'lerinden cmdlet'lerle bir ilke de oluşturabilirsiniz.

Aşağıdaki betik, bir erişim paketine v1.0 otomatik atama için bir ilke oluşturmak üzere profilin kullanılmasını gösterir. Daha fazla örnek için bkz . Atama oluşturmaİlke ve PowerShell kullanarak tek bir role sahip bir uygulama için yetkilendirme yönetiminde erişim paketi oluşturma.

Connect-MgGraph -Scopes "EntitlementManagement.ReadWrite.All"

$apid = "00001111-aaaa-2222-bbbb-3333cccc4444"

$pparams = @{

DisplayName = "Sales department users"

Description = "All users from sales department"

AllowedTargetScope = "specificDirectoryUsers"

SpecificAllowedTargets = @( @{

"@odata.type" = "#microsoft.graph.attributeRuleMembers"

description = "All users from sales department"

membershipRule = '(user.department -eq "Sales")'

} )

AutomaticRequestSettings = @{

RequestAccessForAllowedTargets = $true

}

AccessPackage = @{

Id = $apid

}

}

New-MgEntitlementManagementAssignmentPolicy -BodyParameter $pparams