Farklı kapsamlarda Microsoft Entra rolleri atama

Microsoft Entra Id'de genellikle Microsoft Entra rollerini kiracının tamamına uygulanacak şekilde atarsınız. Ancak, yönetim birimleri veya uygulama kayıtları gibi farklı kaynaklar için Microsoft Entra rollerini de atayabilirsiniz. Örneğin, Yardım Masası Yönetici istrator rolünü atayarak kiracının tamamına değil yalnızca belirli bir yönetim birimine uygulanabilmesini sağlayabilirsiniz. Rol atamasının uygulandığı kaynaklara kapsam da denir. Bu makalede kiracı, yönetim birimi ve uygulama kayıt kapsamlarında Microsoft Entra rollerinin nasıl atandığı açıklanır. Kapsam hakkında daha fazla bilgi için bkz . Microsoft Entra Id'de rol tabanlı erişim denetimine (RBAC) genel bakış.

Önkoşullar

- Ayrıcalıklı Rol Yönetici istrator.

- PowerShell kullanılırken Microsoft Graph PowerShell SDK'sı yüklenir.

- Microsoft Graph API için Graph Explorer kullanırken onay Yönetici.

Daha fazla bilgi için bkz . PowerShell veya Graph Explorer'ı kullanma önkoşulları.

Kapsamı kiracıya belirlenmiş roller atama

Bu bölümde, kiracı kapsamında rollerin nasıl atandığı açıklanmaktadır.

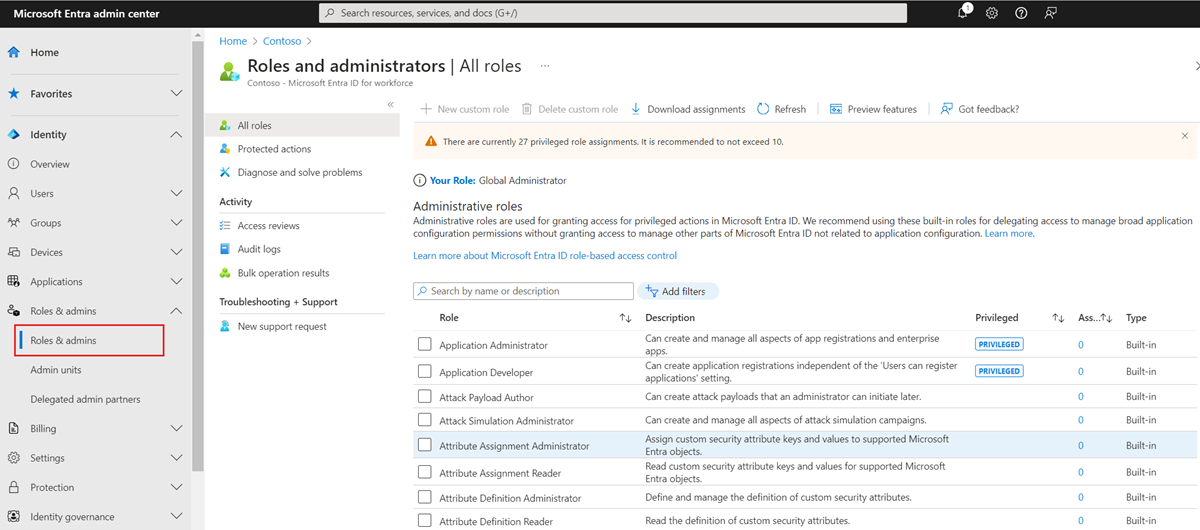

Microsoft Entra yönetim merkezi

İpucu

Bu makaledeki adımlar, başladığınız portala göre biraz değişiklik gösterebilir.

En azından Ayrıcalıklı Rol Yönetici istrator olarak Microsoft Entra yönetim merkezinde oturum açın.

Kimlik>Rolleri ve yöneticiler>Rolleri ve yöneticiler'e göz atın.

Atamalarını görmek için bir rol seçin. İhtiyacınız olan rolü bulmanıza yardımcı olmak için, Rolleri filtrelemek için Filtre ekle'yi kullanın.

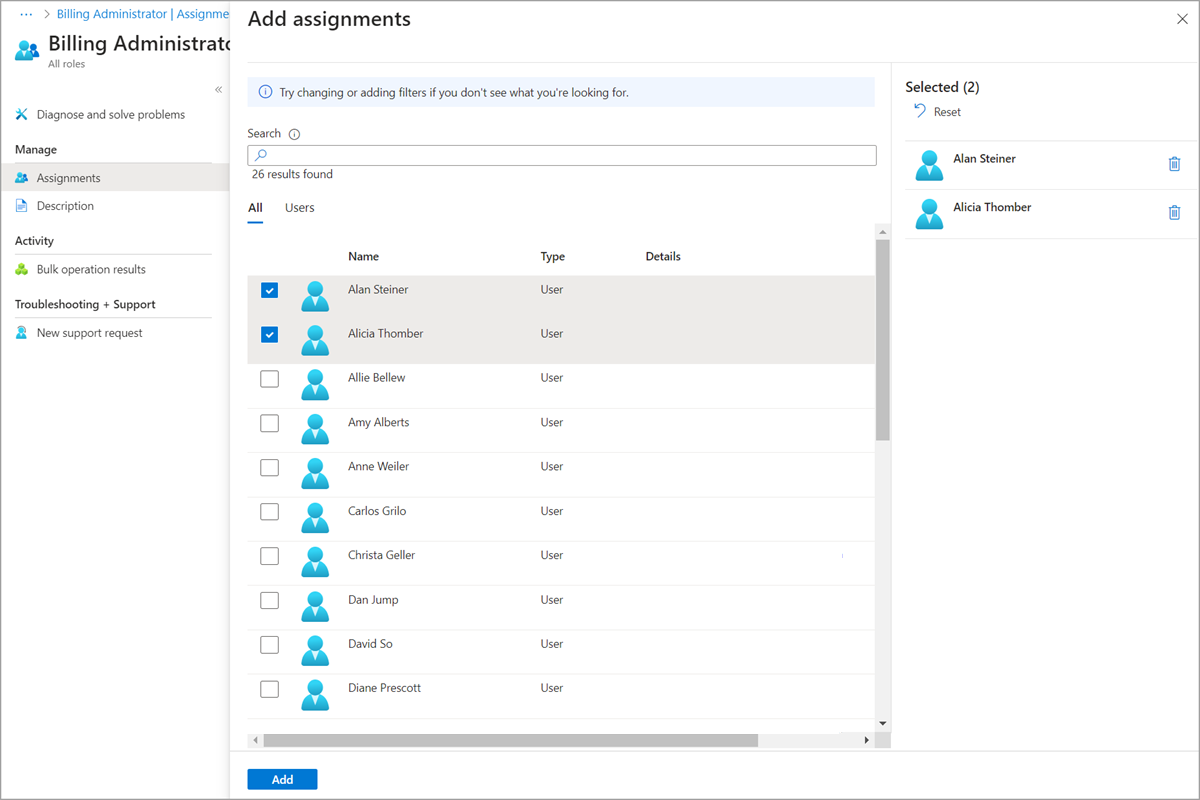

Atama ekle'yi ve ardından bu role atamak istediğiniz kullanıcıları seçin.

Rolü atamak için Ekle'yi seçin.

PowerShell

PowerShell kullanarak Microsoft Entra rollerini atamak için bu adımları izleyin.

PowerShell penceresini açın. Gerekirse, Microsoft Graph PowerShell'i yüklemek için Install-Module kullanın. Daha fazla bilgi için bkz . PowerShell veya Graph Explorer'ı kullanma önkoşulları.

Install-Module Microsoft.Graph -Scope CurrentUserPowerShell penceresinde, kiracınızda oturum açmak için Bağlan-MgGraph kullanın.

Connect-MgGraph -Scopes "RoleManagement.Read.Directory","User.Read.All","RoleManagement.ReadWrite.Directory"Kullanıcıyı almak için Get-MgUser kullanın.

$user = Get-MgUser -Filter "userPrincipalName eq 'alice@contoso.com'"Atamak istediğiniz rolü almak için Get-MgRoleManagementDirectoryRoleDefinition komutunu kullanın.

$roleDefinition = Get-MgRoleManagementDirectoryRoleDefinition -Filter "displayName eq 'Billing Administrator'"Kiracıyı rol atamasının kapsamı olarak ayarlayın.

$directoryScope = '/'Rolü atamak için New-MgRoleManagementDirectoryRoleAssignment komutunu kullanın.

$roleAssignment = New-MgRoleManagementDirectoryRoleAssignment ` -DirectoryScopeId $directoryScope -PrincipalId $user.Id ` -RoleDefinitionId $roleDefinition.Id

Microsoft Graph API

Graph Explorer'da Microsoft Graph API'sini kullanarak rol atamak için bu yönergeleri izleyin.

Grafik Gezgini'nde oturum açın.

Kullanıcıyı almak için Liste kullanıcıları API'sini kullanın.

GET https://graph.microsoft.com/v1.0/users?$filter=userPrincipalName eq 'alice@contoso.com'Atamak istediğiniz rolü almak için List unifiedRoleDefinitions API'sini kullanın.

GET https://graph.microsoft.com/v1.0/rolemanagement/directory/roleDefinitions?$filter=displayName eq 'Billing Administrator'Rolü atamak için UnifiedRoleAssignment API'sini oluşturun.

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignments { "@odata.type": "#microsoft.graph.unifiedRoleAssignment", "principalId": "<provide objectId of the user obtained above>", "roleDefinitionId": "<provide templateId of the role obtained above>", "directoryScopeId": "/" }

Kapsamı yönetim birimi olan rolleri atama

Bu bölümde, bir yönetim birimi kapsamında rollerin nasıl atandığı açıklanmaktadır.

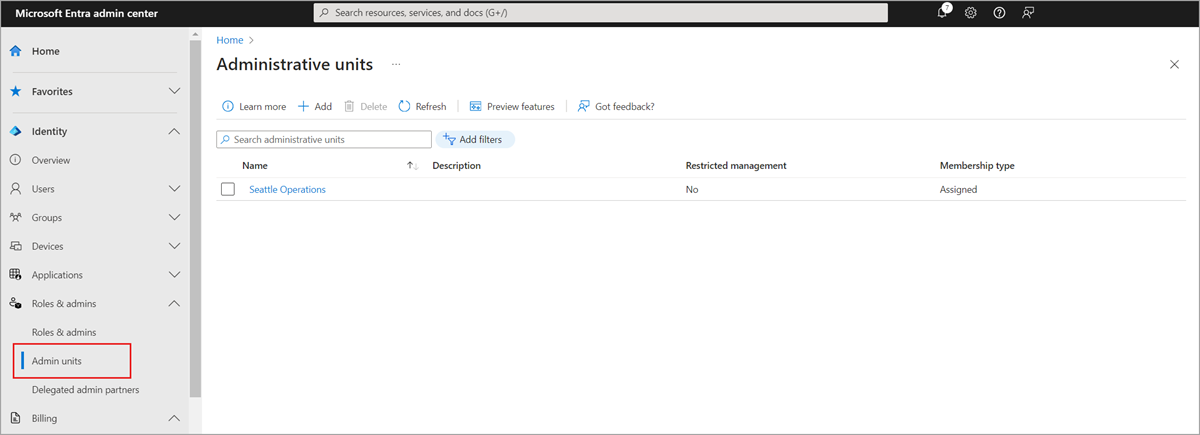

Microsoft Entra yönetim merkezi

En azından Ayrıcalıklı Rol Yönetici istrator olarak Microsoft Entra yönetim merkezinde oturum açın.

Kimlik>Rolleri ve yöneticiler> Yönetici birimlerine göz atın.

Bir yönetim birimi seçin.

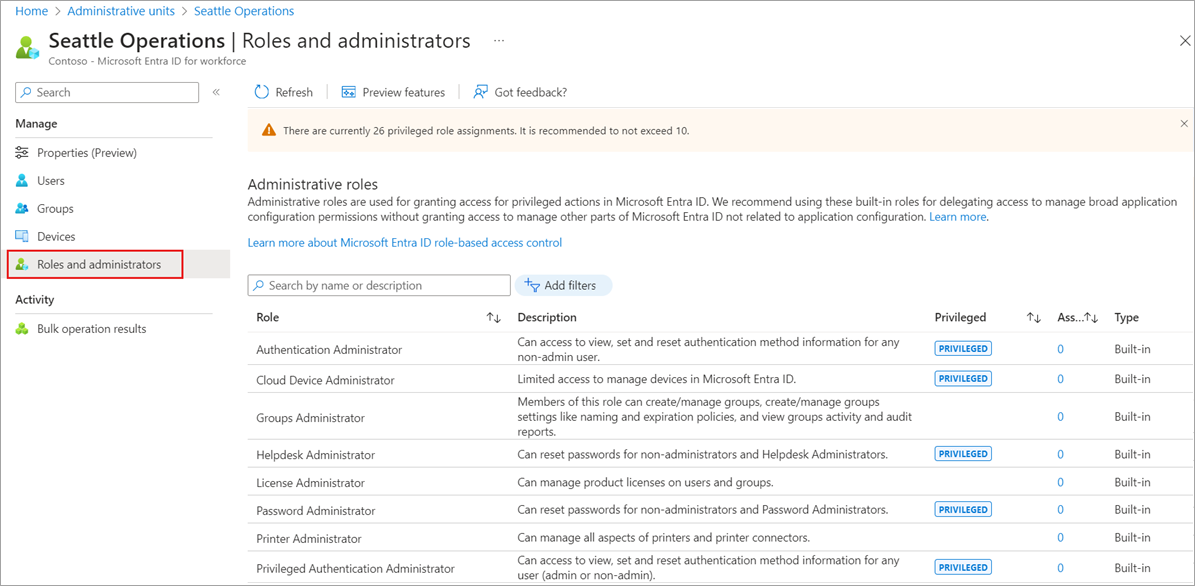

Yönetim birimi üzerinden atanabilecek tüm rollerin listesini görmek için sol gezinti menüsünden Roller ve yöneticiler'i seçin.

İstediğiniz rolü seçin.

Atama ekle'yi seçin ve ardından bu rolü atamak istediğiniz kullanıcıları veya grubu seçin.

Yönetim biriminin kapsamı belirlenmiş rolü atamak için Ekle'yi seçin.

Not

Microsoft Entra yerleşik veya özel rolleri listesinin tamamını burada görmezsiniz. Bu beklenen bir durumdur. Yönetim birimi içinde desteklenen nesnelerle ilgili izinlere sahip rolleri gösteririz. Bir yönetim biriminde desteklenen nesnelerin listesini görmek için bkz. Microsoft Entra Id'de Yönetici istrative units.

PowerShell

PowerShell kullanarak yönetim birimi kapsamında Microsoft Entra rollerini atamak için bu adımları izleyin.

PowerShell penceresini açın. Gerekirse, Microsoft Graph PowerShell'i yüklemek için Install-Module kullanın. Daha fazla bilgi için bkz . PowerShell veya Graph Explorer'ı kullanma önkoşulları.

Install-Module Microsoft.Graph -Scope CurrentUserPowerShell penceresinde, kiracınızda oturum açmak için Bağlan-MgGraph kullanın.

Connect-MgGraph -Scopes "Directory.Read.All","RoleManagement.Read.Directory","User.Read.All","RoleManagement.ReadWrite.Directory"Kullanıcıyı almak için Get-MgUser kullanın.

$user = Get-MgUser -Filter "userPrincipalName eq 'alice@contoso.com'"Atamak istediğiniz rolü almak için Get-MgRoleManagementDirectoryRoleDefinition komutunu kullanın.

$roleDefinition = Get-MgRoleManagementDirectoryRoleDefinition ` -Filter "displayName eq 'User Administrator'"Rol atamasının kapsamının olmasını istediğiniz yönetim birimini almak için Get-MgDirectory Yönetici istrativeUnit kullanın.

$adminUnit = Get-MgDirectoryAdministrativeUnit -Filter "displayName eq 'Seattle Admin Unit'" $directoryScope = '/administrativeUnits/' + $adminUnit.IdRolü atamak için New-MgRoleManagementDirectoryRoleAssignment komutunu kullanın.

$roleAssignment = New-MgRoleManagementDirectoryRoleAssignment ` -DirectoryScopeId $directoryScope -PrincipalId $user.Id ` -RoleDefinitionId $roleDefinition.Id

Microsoft Graph API

Graph Gezgini'nde Microsoft Graph API'sini kullanarak yönetim birimi kapsamında rol atamak için bu yönergeleri izleyin.

Grafik Gezgini'nde oturum açın.

Kullanıcıyı almak için Liste kullanıcıları API'sini kullanın.

GET https://graph.microsoft.com/v1.0/users?$filter=userPrincipalName eq 'alice@contoso.com'Atamak istediğiniz rolü almak için List unifiedRoleDefinitions API'sini kullanın.

GET https://graph.microsoft.com/v1.0/rolemanagement/directory/roleDefinitions?$filter=displayName eq 'User Administrator'Rol atamasının kapsamının olmasını istediğiniz yönetim birimini almak için List administrativeUnits API'sini kullanın.

GET https://graph.microsoft.com/v1.0/directory/administrativeUnits?$filter=displayName eq 'Seattle Admin Unit'Rolü atamak için UnifiedRoleAssignment API'sini oluşturun.

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignments { "@odata.type": "#microsoft.graph.unifiedRoleAssignment", "principalId": "<provide objectId of the user obtained above>", "roleDefinitionId": "<provide templateId of the role obtained above>", "directoryScopeId": "/administrativeUnits/<provide objectId of the admin unit obtained above>" }

Not

Burada directoryScopeId, /foo yerine /administrativeUnits/foo olarak belirtilir. Tasarım gereğidir. /administrativeUnits/foo kapsamı, sorumlunun yönetim biriminin kendisini değil yönetim biriminin üyelerini yönetebileceği anlamına gelir (atandığı role göre). /foo kapsamı, sorumlunun bu Microsoft Entra nesnesini yönetebileceği anlamına gelir. Sonraki bölümde kapsamı uygulama kaydı üzerinde belirlenmiş bir rol nesnenin kendisini yönetme ayrıcalığı sağladığından kapsamın /foo olduğunu göreceksiniz.

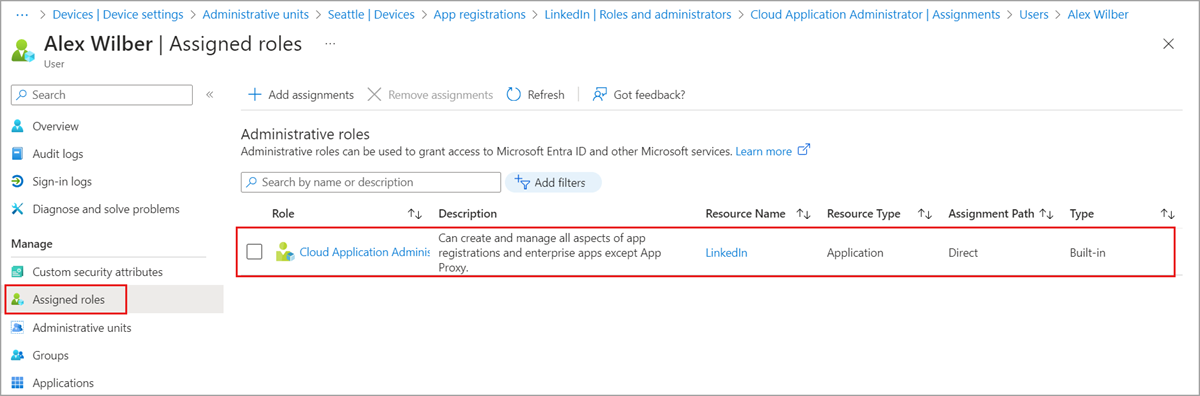

Uygulama kaydı kapsamında roller atama

Bu bölümde, uygulama kayıt kapsamında rollerin nasıl atandığı açıklanmaktadır.

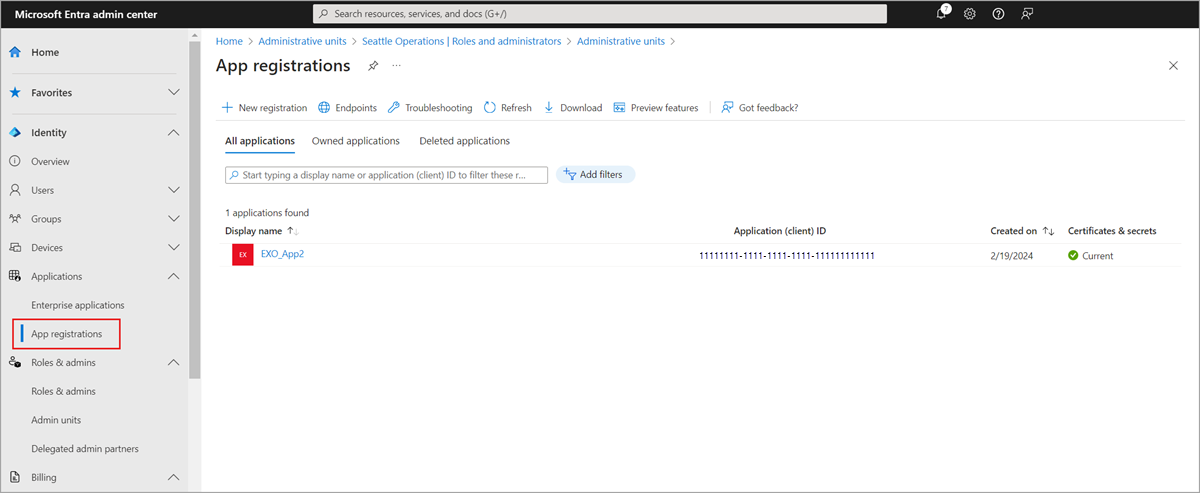

Microsoft Entra yönetim merkezi

En azından Ayrıcalıklı Rol Yönetici istrator olarak Microsoft Entra yönetim merkezinde oturum açın.

Kimlik>Uygulamaları'na> göz atın Uygulama kayıtları.

Bir uygulama seçin. İstediğiniz uygulamayı bulmak için arama kutusunu kullanabilirsiniz.

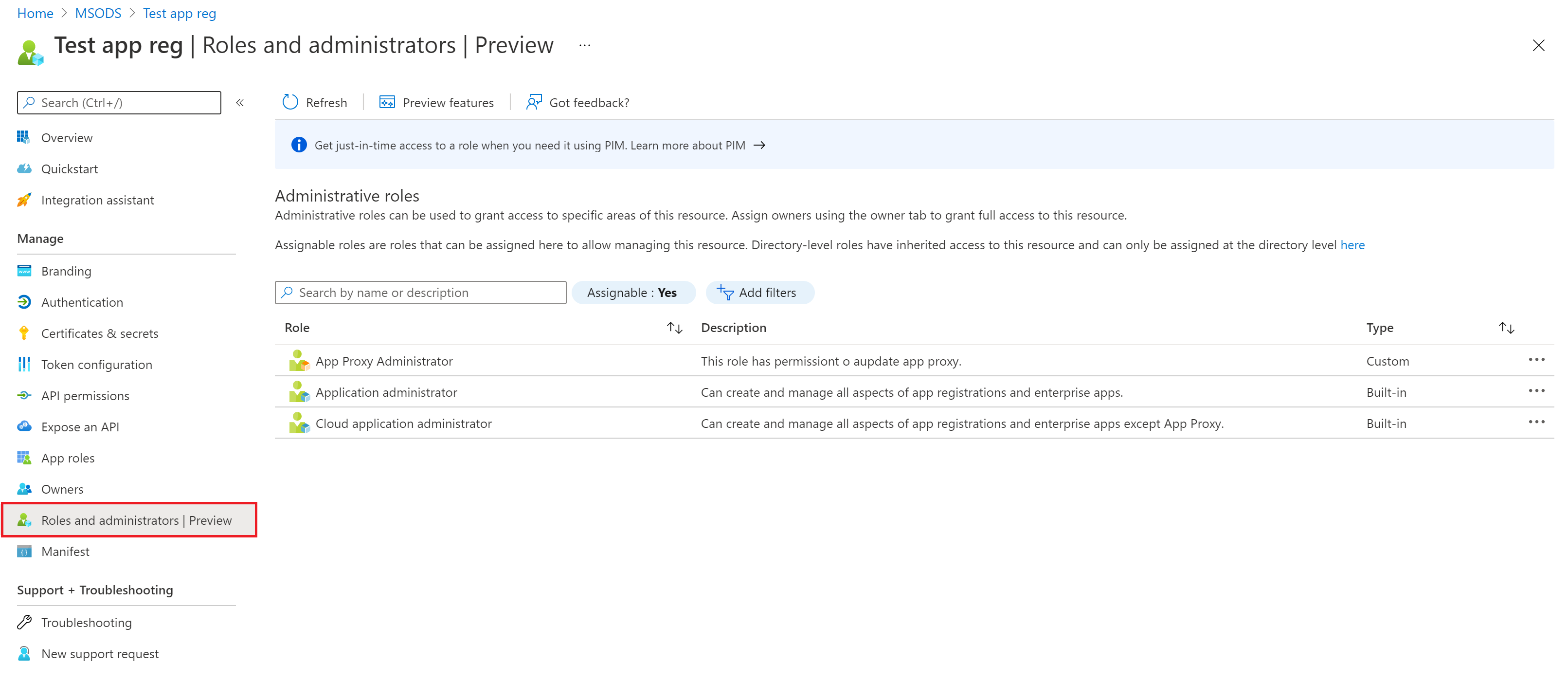

Uygulama kaydı üzerinden atanabilecek tüm rollerin listesini görmek için sol gezinti menüsünden Roller ve yöneticiler'i seçin.

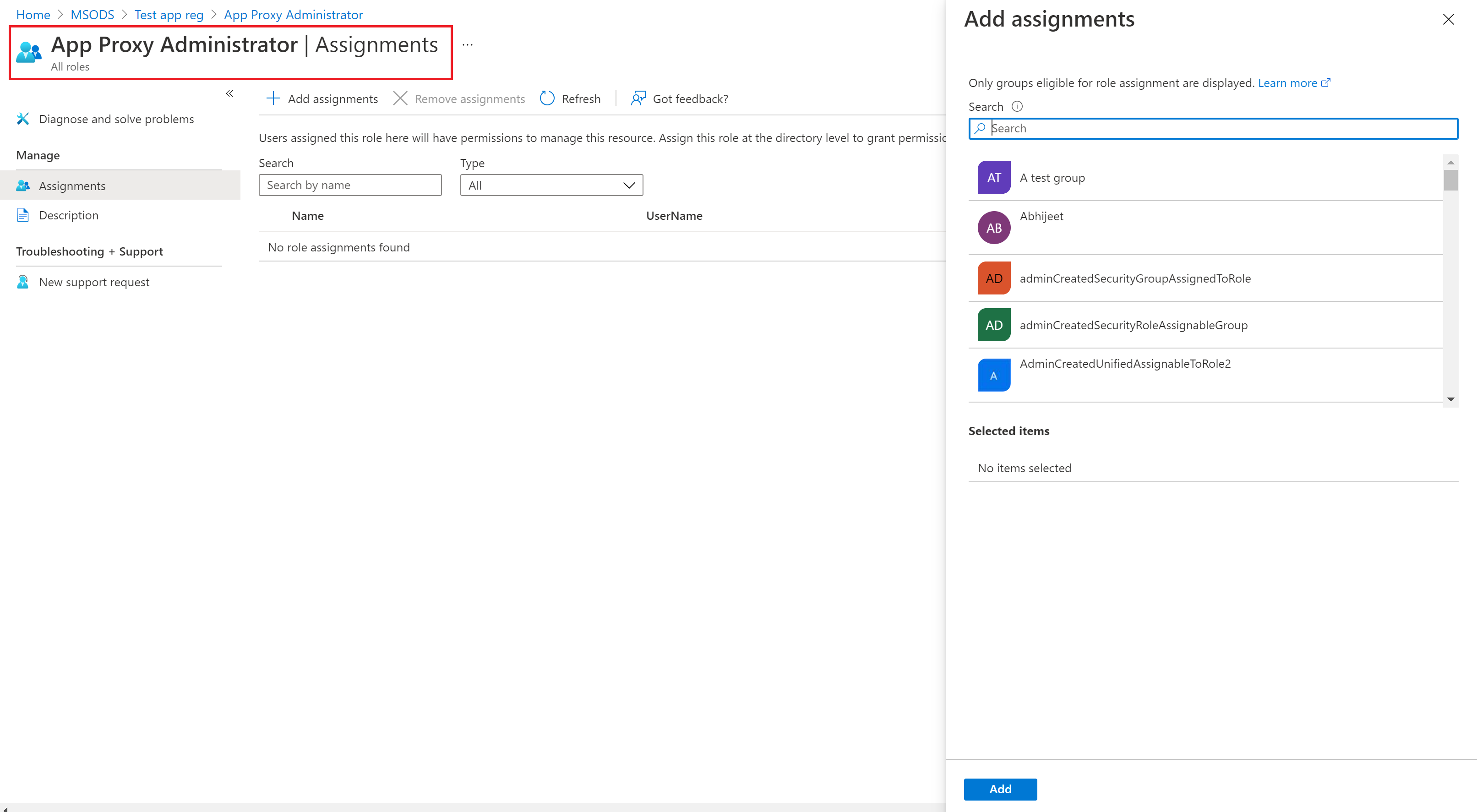

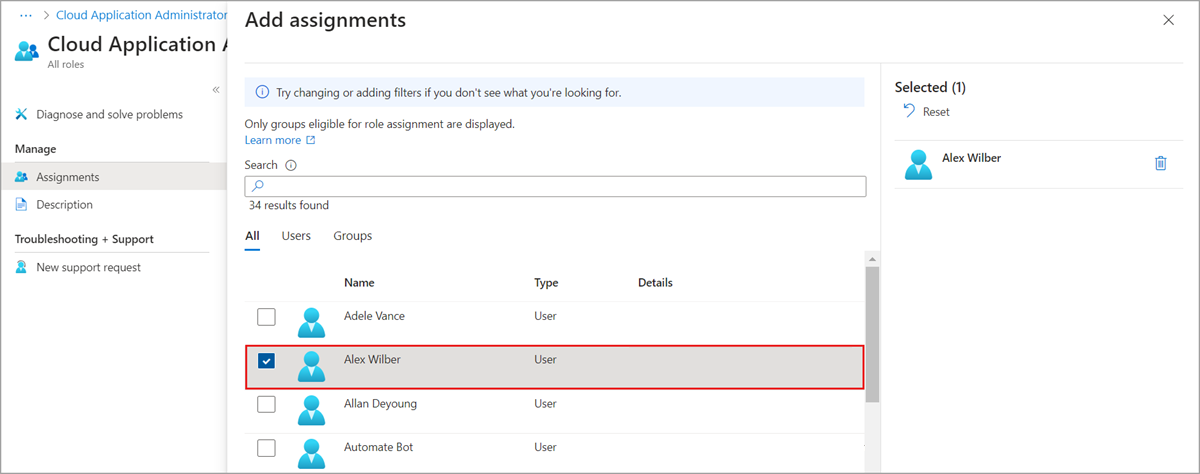

İstediğiniz rolü seçin.

Atama ekle'yi seçin ve ardından bu rolü atamak istediğiniz kullanıcıları veya grubu seçin.

Uygulama kaydı kapsamındaki rolü atamak için Ekle'yi seçin.

Not

Microsoft Entra yerleşik veya özel rolleri listesinin tamamını burada görmezsiniz. Bu beklenen bir durumdur. Yalnızca uygulama kayıtlarını yönetmeyle ilgili izinlere sahip rolleri gösteririz.

PowerShell

PowerShell kullanarak uygulama kapsamında Microsoft Entra rolleri atamak için bu adımları izleyin.

PowerShell penceresini açın. Gerekirse, Microsoft Graph PowerShell'i yüklemek için Install-Module kullanın. Daha fazla bilgi için bkz . PowerShell veya Graph Explorer'ı kullanma önkoşulları.

Install-Module Microsoft.Graph -Scope CurrentUserPowerShell penceresinde, kiracınızda oturum açmak için Bağlan-MgGraph kullanın.

Connect-MgGraph -Scopes "Application.Read.All","RoleManagement.Read.Directory","User.Read.All","RoleManagement.ReadWrite.Directory"Kullanıcıyı almak için Get-MgUser kullanın.

$user = Get-MgUser -Filter "userPrincipalName eq 'alice@contoso.com'"Atamak istediğiniz rolü almak için Get-MgRoleManagementDirectoryRoleDefinition komutunu kullanın.

$roleDefinition = Get-MgRoleManagementDirectoryRoleDefinition ` -Filter "displayName eq 'Application Administrator'"Rol atamasının kapsamının belirlenmiş olmasını istediğiniz uygulama kaydını almak için Get-MgApplication kullanın.

$appRegistration = Get-MgApplication -Filter "displayName eq 'f/128 Filter Photos'" $directoryScope = '/' + $appRegistration.IdRolü atamak için New-MgRoleManagementDirectoryRoleAssignment komutunu kullanın.

$roleAssignment = New-MgRoleManagementDirectoryRoleAssignment ` -DirectoryScopeId $directoryScope -PrincipalId $user.Id ` -RoleDefinitionId $roleDefinition.Id

Microsoft Graph API

Graph Gezgini'nde Microsoft Graph API'sini kullanarak uygulama kapsamında rol atamak için bu yönergeleri izleyin.

Grafik Gezgini'nde oturum açın.

Kullanıcıyı almak için Liste kullanıcıları API'sini kullanın.

GET https://graph.microsoft.com/v1.0/users?$filter=userPrincipalName eq 'alice@contoso.com'Atamak istediğiniz rolü almak için List unifiedRoleDefinitions API'sini kullanın.

GET https://graph.microsoft.com/v1.0/rolemanagement/directory/roleDefinitions?$filter=displayName eq 'Application Administrator'Rol atamasının kapsamının belirlenmiş olmasını istediğiniz yönetim birimini almak için Uygulamaları listeleme API'sini kullanın.

GET https://graph.microsoft.com/v1.0/applications?$filter=displayName eq 'f/128 Filter Photos'Rolü atamak için UnifiedRoleAssignment API'sini oluşturun.

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignments { "@odata.type": "#microsoft.graph.unifiedRoleAssignment", "principalId": "<provide objectId of the user obtained above>", "roleDefinitionId": "<provide templateId of the role obtained above>", "directoryScopeId": "/<provide objectId of the app registration obtained above>" }

Not

Burada directoryScopeId yukarıdaki bölümden farklı olarak /foo olarak belirtilir. Tasarım gereğidir. /foo kapsamı, sorumlunun bu Microsoft Entra nesnesini yönetebileceği anlamına gelir. /administrativeUnits/foo kapsamı, sorumlunun yönetim biriminin kendisini değil yönetim biriminin üyelerini yönetebileceği anlamına gelir (atandığı role göre).