Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Bu makalede, otomatik kullanıcı sağlamayı yapılandırmak için aws IAM Kimlik Merkezi'nde (AWS çoklu oturum açmanın ardı) ve Microsoft Entra Id'de gerçekleştirmeniz gereken adımlar açıklanmaktadır. Microsoft Entra ID yapılandırıldığında, Microsoft Entra sağlama hizmetini kullanarak kullanıcıları ve grupları AWS IAM Kimlik Merkezi'ye otomatik olarak ekler ve kaldırır. Bu hizmetin ne yaptığı, nasıl çalıştığı ve sık sorulan sorular hakkında önemli ayrıntılar için bkz. Microsoft Entra IDile SaaS uygulamalarına kullanıcı sağlamayı ve sağlamayı kaldırmayı otomatikleştirme.

Desteklenen Özellikler

- AWS IAM Kimlik Merkezi'nde kullanıcı oluşturma

- Aws IAM Kimlik Merkezi'nde artık erişim gerektirmeyen kullanıcıları kaldırma

- Microsoft Entra Id ile AWS IAM Kimlik Merkezi arasında kullanıcı özniteliklerinin eşitlenmesini sağlayın

- AWS IAM Kimlik Merkezi'nde grup ve grup üyelikleri sağlama

- IAM Kimlik Merkezi'AWS IAM Kimlik Merkezi'ne

Önkoşullar

Bu makalede özetlenen senaryo, aşağıdaki önkoşullara zaten sahip olduğunuzu varsayar:

- Etkin aboneliği olan bir Microsoft Entra kullanıcı hesabı. Henüz bir hesabınız yoksa, ücretsizhesap oluşturun.

- Aşağıdaki rollerden biri:

- Eğitimde açıklandığı gibi, Microsoft Entra hesabınızdan AWS IAM Kimlik Merkezi'ne bir SAML bağlantısı

1. Adım: Sağlama dağıtımınızı planlama

- sağlama hizmetinin nasıl çalıştığınıhakkında bilgi edinin.

- 'in temini içinkapsamına kimlerin girdiğini belirleyin.

- Microsoft Entra ID ile AWS IAM Identity Center arasında hangi verilerin eşleneceğinibelirleyin.

2. Adım: AWS IAM Identity Center'ı Microsoft Entra Id ile sağlamayı destekleyecek şekilde yapılandırma

Sol gezinti bölmesinde Ayarlar seçin

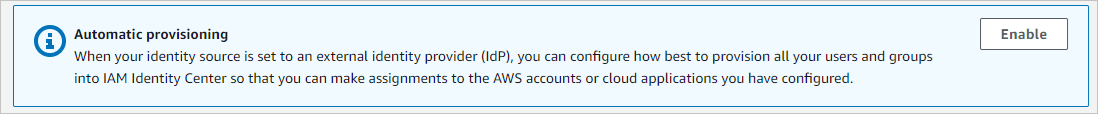

Ayarlarbölümünde Otomatik sağlama bölümünde Etkinleştir'i seçin.

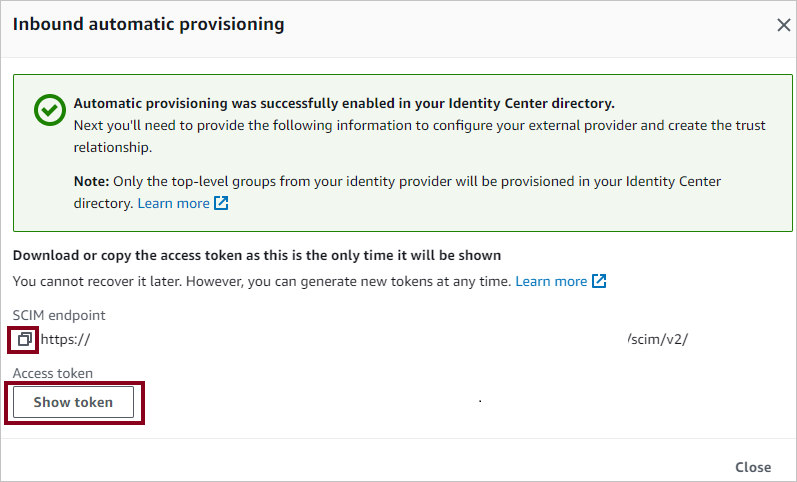

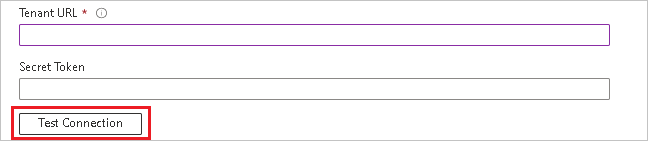

Gelen otomatik sağlama iletişim kutusunda, SCIM uç noktasını kopyalayın ve kaydedin ve Erişim Belirteci (Belirteci Göster'i seçtikten sonra görünür). Bu değerler, AWS IAM Kimlik Merkezi uygulamanızın Sağlama sekmesindeki Kiracı URL'si ve Gizli Belirteç alanına girilir.

3. Adım: Microsoft Entra uygulama galerisinden AWS IAM Kimlik Merkezi'ni ekleme

AWS IAM Kimlik Merkezi'ne sağlamayı yönetmeye başlamak için Microsoft Entra uygulama galerisinden AWS IAM Kimlik Merkezi'ni ekleyin. SSO için AWS IAM Kimlik Merkezi'ni daha önce ayarladıysanız aynı uygulamayı kullanabilirsiniz. Galeriden uygulama ekleme hakkında daha fazla bilgi için buraya bakın.

4. Adım: Sağlama kapsamında kimlerin olduğunu tanımlama

Microsoft Entra sağlama hizmeti, uygulamaya atamaya göre veya kullanıcı veya grubun özniteliklerine göre sağlanan kişileri kapsamanıza olanak tanır. Atama temelinde uygulamanıza kimlerin sağlandığı kapsamını belirlerseniz, uygulamaya kullanıcı ve grup atamak içinadımlarını kullanabilirsiniz. Yalnızca kullanıcı veya grubun özniteliklerine göre sağlananların kapsamını belirlemeyi seçerseniz, bir kapsam filtresi kullanabilirsiniz.

Küçük bir başlangıç. Herkese sunmadan önce birkaç kullanıcı ve grupla test yapın. Sağlama kapsamı atanan kullanıcılar ve gruplar olarak ayarlandığında, uygulamaya bir veya iki kullanıcı veya grup atayarak bunu denetleyebilirsiniz. Kapsam tüm kullanıcılar ve gruplar olarak ayarlandığında öznitelik tabanlı kapsam filtresi belirtebilirsiniz.

Ek rollere ihtiyacınız varsa, yeni roller eklemek için uygulama bildirimi güncelleştirebilirsiniz.

5. Adım: AWS IAM Kimlik Merkezi'ne otomatik kullanıcı sağlamayı yapılandırma

Bu bölüm, Microsoft Entra Id'deki kullanıcı ve/veya grup atamalarına göre TestApp'te kullanıcıları ve/veya grupları oluşturmak, güncelleştirmek ve devre dışı bırakmak için Microsoft Entra sağlama hizmetini yapılandırma adımlarında size yol gösterir.

Microsoft Entra Id'de AWS IAM Kimlik Merkezi için otomatik kullanıcı sağlamayı yapılandırmak için:

En az bir bulut uygulaması yöneticisi olarak Microsoft Entra yönetim merkezinde oturum açın.

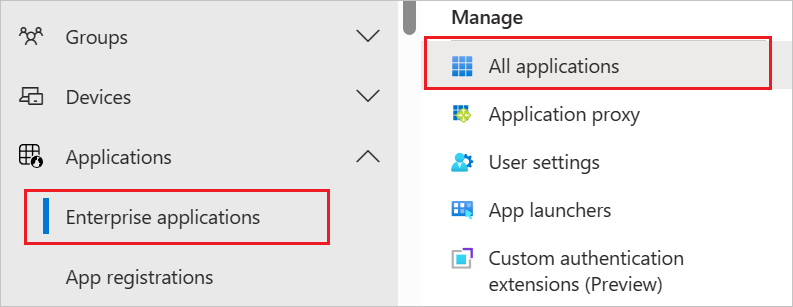

Entra ID>Enterprise uygulamalarına göz atın

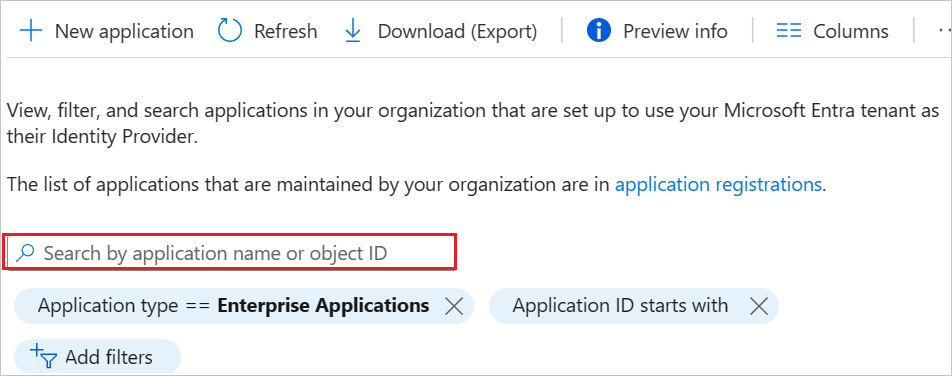

Uygulamalar listesinde AWS IAM Identity Centeröğesini seçin.

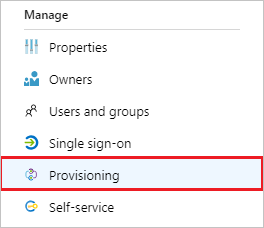

Hazırlama sekmesini seçin.

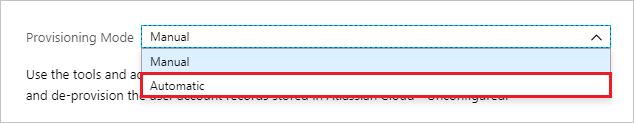

Hazırlama Modu'nu Otomatik olarak ayarlayın.

Yönetici Kimlik Bilgileri bölümünde, AWS IAM Kimlik Merkezi Kiracı URL'si ve daha önce 2. Adımda alınmış Gizli Belirteç girin. Microsoft Entra Id'nin AWS IAM Kimlik Merkezi'ne bağlanadığından emin olmak için Test Bağlantısı'nı seçin.

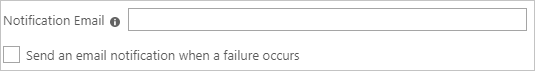

Bildirim E-postası alanına, sağlama hata bildirimlerini alması gereken bir kişinin veya grubun e-posta adresini girin ve Hata oluştuğunda e-posta bildirimi gönder onay kutusunuseçin.

Kaydetseçeneğini seçin.

Eşlemeleri bölümünün altında, Microsoft Entra kullanıcılarını AWS IAM Identity Centerile eşitle'yi seçin.

Öznitelik Eşleme bölümünde Microsoft Entra ID'den AWS IAM Kimlik Merkezi'ne eşitlenen kullanıcı özniteliklerini gözden geçirin. Eşleşen özellikleri olarak seçilen öznitelikler, güncelleştirme işlemleri için AWS IAM Kimlik Merkezi'ndeki kullanıcı hesaplarıyla eşleştirmek için kullanılır. eşleşenhedef özniteliğini değiştirmeyi seçerseniz AWS IAM Kimlik Merkezi API'sinin kullanıcıları bu özniteliğe göre filtrelemeyi desteklediğinden emin olmanız gerekir. Değişiklikleri kaydetmek için Kaydet düğmesini seçin.

Öznitelik Türü Filtreleme için desteklenir kullanıcı adı Dize ✓ aktif Boole mantığı görüntülenen ad Dize başlık Dize e-postalar[type eq "iş"].value Dize tercih edilen dil Dize isim.verilenAd Dize isim.soyisim Dize isim.biçimlendirilmiş Dize adresler[tür eşit "iş"].formatlanmış Dize adresler[type eq "işYeri"].sokakAdresi Dize adresler[type eq "work"].yerleşim Dize adresler[type eq "work"].bölge Dize adresler[tür eşit "iş"].postaKodu Dize adresler[tür eşit "iş"].ülke Dize telefonNumaraları[type eq "work"].değer Dize harici kimlik Dize Yerel ayar Dize saat dilimi Dize urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:çalışanNumarası Dize urn:ietf:params:scim:schemas:extension:enterprise:2.0:Kullanıcı:departman Dize urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:bölüm Dize urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:maliyetMerkezi Dize urn:ietf:params:scim:schemas:extension:enterprise:2.0:Kullanıcı:organizasyon Dize urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:yönetici Referans Eşlemeleri bölümünün altında Microsoft Entra gruplarını AWS IAM Identity Centerile eşitle'yi seçin.

Öznitelik Eşleme bölümünde Microsoft Entra ID'den AWS IAM Kimlik Merkezi'ne eşitlenen grup özniteliklerini gözden geçirin. Eşleştirme özellikleri olarak seçilen öznitelikler, güncelleştirme işlemleri için AWS IAM Kimlik Merkezi'ndeki grupları eşleştirmek için kullanılır. Değişiklikleri kaydetmek için Kaydet düğmesini seçin.

Öznitelik Türü Filtreleme için desteklenir görüntülenen ad Dize ✓ harici kimlik Dize Üyeler Referans Kapsam filtrelerini yapılandırmak için, Kapsam filtresi makalesinde sağlanan aşağıdaki yönergelere bakın.

AWS IAM Kimlik Merkezi için Microsoft Entra sağlama hizmetini etkinleştirmek amacıyla, Ayarlar bölümünden Sağlama DurumunuAçık olarak değiştirin.

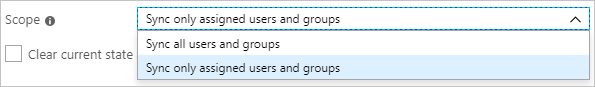

Ayarları bölümündeki Kapsam istenen değerleri seçerek AWS IAM Kimlik Merkezi'ne sağlamak istediğiniz kullanıcıları ve/veya grupları tanımlayın.

Sağlama işlemine hazır olduğunuzda Kaydet seçeneğini tıklayın.

Bu işlem, Ayarlar bölümündeki Kapsam alanında tanımlanan tüm kullanıcılar ve gruplar için ilk eşitleme döngüsünü başlatır. İlk döngünün gerçekleştirilmesi, Microsoft Entra sağlama hizmeti çalıştığı sürece yaklaşık 40 dakikada bir gerçekleşen sonraki döngülerden daha uzun sürer.

6. Adım: Dağıtımınızı izleme

Sağlamayı yapılandırdıktan sonra dağıtımınızı izlemek için aşağıdaki kaynakları kullanın:

- Hangi kullanıcıların başarıyla veya başarısız bir şekilde sağlandığına karar vermek için sağlama günlüklerini kullanın

- Sağlama döngüsünün durumunu ve tamamlanmaya ne kadar yakın olduğunu görmek için ilerleme çubuğu denetleyin

- Sağlama yapılandırması iyi durumda değilse, uygulama karantinaya alınır. Karantina durumları hakkında daha fazla bilgi edinmek için uygulama karantina durumunun sağlanması makalesine bakın.

Gruplar için PIM ile tam zamanında (JIT) uygulama erişimi

Gruplar için PIM ile Amazon Web Services'teki gruplara tam zamanında erişim sağlayabilir ve AWS'deki ayrıcalıklı gruplara kalıcı erişimi olan kullanıcı sayısını azaltabilirsiniz.

Kurumsal uygulamanızı tek oturum açma (SSO) ve sağlama için yapılandırma

- AWS IAM Kimlik Merkezi'ni kiracınıza ekleyin, yukarıdaki makalede açıklandığı gibi sağlama için yapılandırın ve sağlamayı başlatın.

- AWS IAM Kimlik Merkezi için tek oturum açma yapılandırın.

- Tüm kullanıcılara uygulamaya erişim sağlayan bir grup oluşturun.

- Grubu AWS Identity Center uygulamasına atayın.

- Test kullanıcınızı önceki adımda oluşturulan grubun doğrudan üyesi olarak atayın veya bir erişim paketi aracılığıyla gruba erişim sağlayın. Bu grup, AWS'de kalıcı, yönetici olmayan erişim için kullanılabilir.

Gruplar için PIM'i etkinleştirme

- Microsoft Entra Id'de ikinci bir grup oluşturun. Bu grup, AWS'deki yönetici izinlerine erişim sağlar.

- Grubu Microsoft Entra PIM 'dayönetimi altına getirin.

- Test kullanıcınızı, PIM'de grubuna uygun olacak şekilde ve'de rolü üye olarak atayın.

- İkinci grubu AWS IAM Kimlik Merkezi uygulamasına atayın.

- Grubu AWS IAM Kimlik Merkezi'nde oluşturmak için istek üzerine sağlama kullanın.

- AWS IAM Kimlik Merkezi'nde oturum açın ve ikinci gruba yönetici görevlerini gerçekleştirmek için gerekli izinleri atayın.

Artık PIM'de gruba uygun hale gelen tüm son kullanıcılar, grup üyeliklerini etkinleştirerekAWS'deki gruba JIT erişimi elde edebilir.

Önemli noktalar

- Bir kullanıcının uygulamaya sağlanması ne kadar sürer?:

- Kullanıcı, Microsoft Entra Id Privileged Identity Management (PIM) kullanarak grup üyeliğini etkinleştirme dışında Microsoft Entra ID'deki bir gruba eklendiğinde:

- Grup üyeliği, bir sonraki eşitleme döngüsü sırasında uygulamada sağlanır. Eşitleme döngüsü her 40 dakikada bir çalışır.

- Kullanıcı Microsoft Entra ID PIM'de grup üyeliğini etkinleştirdiğinde:

- Grup üyeliği 2 - 10 dakika içinde sağlanır. Bir kerede yüksek istek oranı olduğunda, istekler 10 saniyede beş istek hızında kısıtlanır.

- Belirli bir uygulama için grup üyeliklerini etkinleştiren 10 saniyelik bir süre içindeki ilk beş kullanıcı için, 2-10 dakika içinde uygulamada grup üyeliği sağlanır.

- Belirli bir uygulama için grup üyeliğini etkinleştiren 10 saniyelik bir süre içinde altıncı kullanıcı ve üzeri için, grup üyeliği bir sonraki eşitleme döngüsünde uygulamaya sağlanır. Eşitleme döngüsü her 40 dakikada bir çalışır. Azaltma sınırları kurumsal uygulama bazındadır.

- Kullanıcı, Microsoft Entra Id Privileged Identity Management (PIM) kullanarak grup üyeliğini etkinleştirme dışında Microsoft Entra ID'deki bir gruba eklendiğinde:

- Kullanıcı AWS'de gerekli gruba erişemezse, grup üyeliğinin başarıyla güncelleştirildiğinden emin olmak için aşağıdaki sorun giderme ipuçlarını, PIM günlüklerini ve sağlama günlüklerini gözden geçirin. Hedef uygulamanın nasıl tasarlandığına bağlı olarak, grup üyeliğinin uygulamada etkili olması ek zaman alabilir.

- Azure İzleyicikullanarak hatalar için uyarılar oluşturabilirsiniz.

- Devre dışı bırakma işlemi normal artımlı döngü sırasında yapılır. İsteğe bağlı sağlama yoluyla hemen işlenmez.

Sorun Giderme İpuçları

Eksik öznitelikler

Aws'ye kullanıcı sağlarken aşağıdaki özniteliklere sahip olması gerekir

- isim

- soyadı

- görüntülenen ad

- kullanıcı adı

Bu özniteliklere sahip olmayan kullanıcılar aşağıdaki hatayla başarısız olur

Çok değerli öznitelikler

AWS aşağıdaki çok değerli öznitelikleri desteklemez:

- e-posta

- telefon numaraları

Yukarıdakileri çok değerli öznitelikler olarak akışa almaya çalışmak aşağıdaki hata iletisiyle sonuçlanır

Bu sorunu çözmenin iki yolu vardır

- Kullanıcının telefon numarası/e-posta için yalnızca bir değere sahip olduğundan emin olun

- Yinelenen öznitelikleri kaldırın. Örneğin, Microsoft Entra ID'den iki farklı özniteliğin her ikisinin de AWS'de "phoneNumber___"e eşlenmesi ve her iki özniteliğin de Microsoft Entra ID'de bir değere sahip olması durumunda hata oluşacaktır. "phoneNumber____" özniteliğine eşlenmiş yalnızca bir özniteliğin olması hatayı çözebilir.

Geçersiz karakterler

Şu anda AWS IAM Identity Center, Microsoft Entra ID'nin desteklediği sekme (\t), yeni satır (\n), satır başı (\r) ve " <|>|;|:% " gibi karakterlere izin vermiyor.

Daha fazla sorun giderme ipucu için aws IAM Kimlik Merkezi sorun giderme ipuçlarına buradan de bakabilirsiniz

Ek kaynaklar

- Kurumsal Uygulamalar için kullanıcı hesabı hazırlamayı yönetme

- Microsoft Entra Id ile uygulama erişimi ve IAM Kimlik Merkezi nedir?