Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Bu makalede, bir müşteri kiracısında bir veya daha fazla uygulamaya yönelik kötü amaçlı saldırıları belirleme ve araştırma konusunda rehberlik sağlanır. Adım adım yönergeler, bilgileri korumak ve diğer riskleri en aza indirmek için gerekli düzeltme eylemini gerçekleştirmenize yardımcı olur.

- Önkoşullar: Araştırmaya başlamadan önce tamamlamanız gereken belirli gereksinimleri kapsar. Örneğin, açık olması gereken günlük kaydı, gerekli roller ve izinler gibi diğerleri de.

- İş Akışı: Bu araştırmayı gerçekleştirmek için izlemeniz gereken mantıksal akışı gösterir.

- Araştırma adımları: Bu araştırma için ayrıntılı bir adım adım kılavuz içerir.

- Kapsama adımları: Güvenliği aşılmış uygulamaların nasıl devre dışı bırakıldığına ilişkin adımları içerir.

- Kurtarma adımları: Güvenliği aşılmış uygulamalara yönelik kötü amaçlı bir saldırıyı kurtarma/azaltma konusunda üst düzey adımlar içerir.

- Kaynaklar: Diğer okuma ve kaynak malzemelerini içerir.

Önkoşullar

Araştırmaya başlamadan önce ayrıntılı bilgi toplamak için doğru araçlara ve izinlere sahip olduğunuzdan emin olun.

Kimlik koruma sinyallerini kullanmak için kiracının Microsoft Entra Id P2 lisansına sahip olması gerekir.

En azından Güvenlik Yöneticisi rolüne sahip bir hesap.

Microsoft Graph Gezgini'ni kullanma ve Microsoft Graph API'sini tanıma (bir ölçüde) olanağı.

Uygulama denetim kavramları hakkında bilgi sahibi olun (bölümün bir parçası olarak). https://aka.ms/AzureADSecOps

Kiralayan ortamınızdaki tüm Kurumsal uygulamalarda her biri için bir sorumlu belirlenmiş olduğundan emin olun. Uygulama sahiplerine genel bakış ve uygulama sahiplerini atama ile ilgili kavramları gözden geçirin.

Uygulama Onayı verme araştırması konseptlerini (bir parçası olarak https://aka.ms/IRPlaybooks) hakkında bilgi edinin.

Aşağıdaki Microsoft Entra izinlerini anladığınızdan emin olun:

İş yükü kimliği risk algılama kavramları hakkında bilgi sahibi olun.

Bulut için Microsoft Defender Uygulamalarını kullanmak için tam Microsoft 365 E5 lisansına sahip olmanız gerekir.

- Anomali algılama uyarı araştırması kavramlarını anlama

Aşağıdaki uygulama yönetimi ilkeleri hakkında bilgi edinin:

Aşağıdaki uygulama idare ilkeleri hakkında bilgi edinin:

Gerekli araçlar

Etkili bir araştırma için araştırma makinenize aşağıdaki PowerShell modülünü ve araç setini yükleyin:

İş Akışı

İnceleme adımları

Bu araştırma için, kullanıcı raporu, Microsoft Entra oturum açma günlükleri örneği veya kimlik koruması algılama biçiminde olası bir uygulama güvenliğinin aşıldığını belirten bir göstergeniz olduğunu varsayalım. Gerekli tüm önkoşul adımlarını tamamladığınızdan ve etkinleştirdiğinizden emin olun.

Bu playbook, tüm Microsoft müşterilerinin ve araştırma ekiplerinin tam Microsoft 365 E5 veya Microsoft Entra ID P2 lisans paketine sahip olmaması veya bunların yapılandırılmamış olabileceği göz önüne alınarak oluşturulmuştur. Bu playbook uygun olduğunda diğer otomasyon özelliklerini vurgular.

Uygulama türünü belirleme

Uygulama sahibine ulaşmak için gereken doğru bilgileri almak için araştırma aşamasının başlarında uygulama türünü (çok veya tek kiracılı) belirlemek önemlidir. Daha fazla bilgi için Microsoft Entra ID'de Kiracı bölümüne bakın.

Çok kiracılı uygulamalar

Çok kiracılı uygulamalar için uygulama üçüncü taraf tarafından barındırılır ve yönetilir. Uygulama sahibine ulaşmak ve sorunları bildirmek için gereken işlemi belirleyin.

Tek kiracılı uygulamalar

Kuruluşunuzdaki uygulama sahibinin iletişim bilgilerini bulun. Kurumsal Uygulamalar bölümündeki Sahipler sekmesinde bulabilirsiniz. Alternatif olarak, kuruluşunuzun bu bilgilere sahip bir veritabanı olabilir.

Bu Microsoft Graph sorgusunu da yürütebilirsiniz:

GET https://graph.microsoft.com/v1.0/applications/{id}/owners

Kimlik Korumasını Denetleme - riskli iş yükü kimlikleri

Bu özellik, bu playbook'u yazarken önizleme aşamasındadır ve lisanslama gereksinimleri kullanım için geçerlidir. Riskli iş yükü kimlikleri bir Service Principal'ı araştırmanın nedeni olabilir, ancak tanımladığınız diğer tetikleyicileri daha fazla araştırmak için de kullanılabilir. Kimlik Koruması - riskli iş yükü kimlikleri sekmesini kullanarak Hizmet Sorumlusunun Risk Durumunu denetleyebilirsiniz veya Microsoft Graph API'sini kullanabilirsiniz. Microsoft Entra'da

Olağan dışı oturum açma davranışını denetleme

Araştırmanın ilk adımı, Hizmet Sorumlusu kullanımındaki olağan dışı kimlik doğrulama desenlerinin kanıtını aramaktır. Azure portalı, Azure İzleyici, Microsoft Sentinel veya kuruluşunuzun tercihi olan Güvenlik Bilgileri ve Olay Yönetimi (SIEM) sisteminde Hizmet sorumlusu oturum açma işlemleri bölümünde aşağıdakileri arayın:

- Konum - Hizmet Sorumlusu, beklemediğiniz konumlardan\IP adreslerinden kimlik doğrulaması mı ediyor?

- Hatalar - Hizmet Sorumlusu için çok sayıda kimlik doğrulama hatası var mı?

- Zaman damgaları - Beklemediğiniz zamanlarda gerçekleşen başarılı kimlik doğrulamaları var mı?

- Sıklık - Hizmet Sorumlusu için artan kimlik doğrulama sıklığı var mı?

- Sızıntı Kimlik Bilgileri - GitHub gibi genel bir kaynakta sabit kodlanmış ve yayımlanmış uygulama kimlik bilgileri var mı?

Microsoft Entra ID Identity Protection - riskli iş yükü kimliklerini dağıttıysanız, şüpheli oturum açma ve sızıntı kimlik bilgileri algılamalarını denetleyin. Daha fazla bilgi için iş yükü kimlik riski değerlendirmeleri bölümüne bakın.

Hedef kaynağı denetleme

Hizmet sorumlusu oturum açma işlemleri içinde, kimlik doğrulaması sırasında Hizmet Sorumlusunun eriştiği Kaynağı da denetleyin. Hizmet Sorumlusunun erişmesi gereken kaynaklar hakkında bilgi sahibi olduğundan uygulama sahibinden giriş almak önemlidir.

Anormal kimlik bilgisi değişikliklerini denetleme

Uygulamalarda ve hizmet sorumlularında kimlik bilgisi değişiklikleri hakkında bilgi almak için Denetim günlüklerini kullanın. Kategori için Uygulama Yönetimine göre filtreleyin ve Etkinlik için Uygulamayı Güncelleştirme – Sertifikalar ve sır yönetimi göre filtreleyin.

- Hizmet sorumlusuna yeni oluşturulan veya beklenmeyen kimlik bilgilerinin atanıp atanmadığını denetleyin.

- Microsoft Graph API'sini kullanarak Hizmet Sorumlusu'nda kimlik bilgilerini denetleyin.

- Hem uygulamayı hem de ilişkili hizmet ilkesi nesnelerini denetleyin.

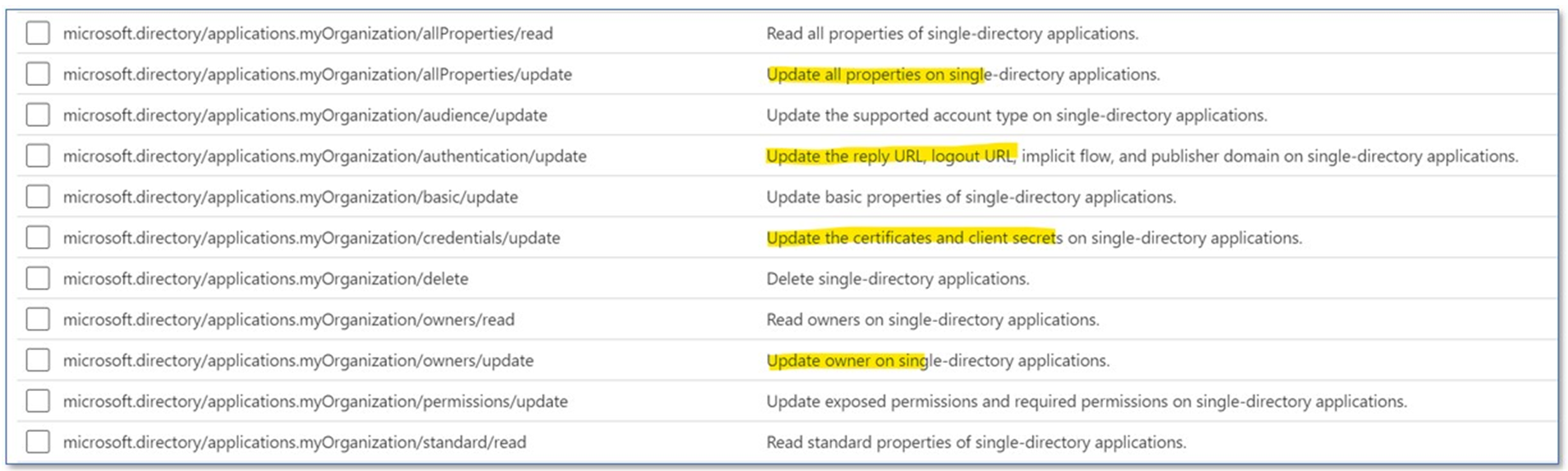

- Oluşturduğunuz veya değiştirdiğiniz özel rolleri denetleyin. Aşağıda işaretlenen izinlere dikkat edin:

Bulut için Microsoft Defender Uygulamaları'nda uygulama idaresi dağıttıysanız, uygulamayla ilgili uyarılar için Azure portalına bakın. Daha fazla bilgi için Uygulama tehdit algılama ve düzeltmeyi kullanmaya başlama konusuna bakın.

Kimlik Koruması'nı dağıttıysanız, "Risk algılamaları" raporunu ve kullanıcı veya iş yükü kimliği "risk geçmişi"ni denetleyin.

Bulut için Microsoft Defender Uygulamaları dağıttıysanız, "OAuth uygulamasına olağan dışı kimlik bilgileri ekleme" ilkesinin etkinleştirildiğinden emin olun ve açık uyarıları denetleyin.

Daha fazla bilgi için bkz . OAuth uygulamasına olağan dışı kimlik bilgileri ekleme.

Ayrıca, bu risk algılamalarını almak için servicePrincipalRiskDetections ve user riskDetections API'lerini sorgulayabilirsiniz.

Anormal uygulama yapılandırma değişikliklerini arama

- İzinlerin uygulama için beklenen izinlerle tutarlı olduğundan emin olmak için uygulamaya atanan API izinlerini denetleyin.

- Denetim günlüklerini kontrol edin (Etkinliği Uygulamayı Güncelleştir veya Hizmet Sorumlusunu Güncelleştir olarak filtreleyin).

- Bağlantı dizelerinin tutarlı olup olmadığını ve oturumu kapatma URL'sinin değiştirilip değiştirilmediğini onaylayın.

- URL'deki etki alanlarının kayıtlı etki alanlarıyla uyumlu olup olmadığını onaylayın.

- Herhangi birinin yetkisiz yeniden yönlendirme URL'si ekleyip eklemediğini belirleyin.

- Süresi dolmadığından ve bir saldırgan tarafından talep edildiğinden emin olmak için sahip olduğunuz yeniden yönlendirme URI'sinin sahipliğini onaylayın.

Ayrıca, Bulut için Microsoft Defender Uygulamaları dağıttıysanız, araştırmakta olduğunuz uygulamayla ilgili uyarılar için Azure portalını denetleyin. OAuth uygulamaları için tüm uyarı ilkeleri varsayılan olarak etkin değildir, bu nedenle bu ilkelerin tümünün etkinleştirildiğinden emin olun. Daha fazla bilgi için bkz . OAuth uygulama ilkeleri. Uygulama yaygınlığı ve son etkinlikler hakkındaki bilgileri OAuth Uygulamalarını>de görüntüleyebilirsiniz.

Şüpheli uygulama rollerini denetleme

- Denetim günlüklerini de kullanabilirsiniz. Aktiviteyi hizmet sorumlusuna uygulama rolü ataması ekleme ölçütüne göre filtreleyin.

- Atanan rollerin yüksek ayrıcalığı olup olmadığını onaylayın.

- Bu ayrıcalıkların gerekli olup olmadığını onaylayın.

Onaylanmamış ticari uygulamaları denetleme

- Ticari galeri (yayımlanmış ve doğrulanmış sürümler) uygulamalarının kullanılıp kullanılmadığını denetleyin.

keyCredential özellik bilgilerinin açığa çıkmasıyla ilgili göstergeler olup olmadığını denetleyin

CVE-2021-42306'da açıklandığı gibi olası keyCredential özellik bilgilerinin açığa çıkması için kiracınızı gözden geçirin.

** Etkilenen Otomasyon Run-As hesaplarıyla ilişkili Microsoft Entra uygulamalarını belirlemek ve düzeltmek için düzeltme kılavuzunun GitHub Deposuna gidin.

Önemli

Güvenlik ihlaline ilişkin kanıtlar bulursanız, sınırlama ve kurtarma bölümlerinde vurgulanan adımları uygulamanız kritiktir. Bu adımlar riskin ele alınmasına yardımcı olur, ancak daha fazla etkiyi önlemek ve kötü niyetli aktörlerin kaldırıldığından emin olmak için kompromisin kaynağını anlamaya yönelik daha fazla araştırma yapın.

Uygulamaların kullanımıyla sistemlere erişim kazanmanın iki birincil yöntemi vardır. Birincisi, genellikle kimlik avı saldırısı yoluyla bir yönetici veya kullanıcı tarafından onaylanan bir uygulamayı içerir. Bu yöntem bir sisteme ilk erişimin bir parçasıdır ve genellikle "onay kimlik avı" olarak adlandırılır.

İkinci yöntem, kalıcılık, veri toplama ve radar altında kalmak amacıyla yeni bir uygulama oluşturmak için zaten güvenliği aşılmış bir yönetici hesabını içerir. Örneğin, güvenliği aşılmış bir yönetici, algılanmaktan kaçınarak ve bir hesaba gerek kalmadan verilere uzun süreli erişime izin veren zararsız bir ada sahip bir OAuth uygulaması oluşturabilir. Bu yöntem genellikle ulus devlet saldırılarında görülür.

Aşağıda daha fazla araştırma yapmak için atabileceğiniz adımlardan bazıları yer alır.

Son yedi güne ilişkin kimlik avı göstergeleri için Microsoft 365 Birleşik Denetim Günlüğü'nü (UAL) denetleyin

Bazen saldırganlar kalıcılık sağlamak amacıyla veya veri sızdırmak amacıyla kötü amaçlı veya güvenliği aşılmış uygulamalar kullandığında bir kimlik avı kampanyası söz konusu olabilir. Önceki adımlarda yer alan bulgulara dayanarak şu kimlikleri gözden geçirmelisiniz:

- Uygulama Sahipleri

- Onay Yöneticileri

Son 24 saat içindeki kimlik avı saldırılarına ilişkin göstergeler için kimlikleri gözden geçirin. Acil bir gösterge yoksa bu süre süresini 7, 14 ve 30 güne yükseltin. Ayrıntılı kimlik avı araştırması el kitabı için Kimlik Avı Araştırması El Kitabı'na bakın.

Son yedi gün için kötü amaçlı uygulama onaylarını arama

Kiracıya bir uygulama eklemek için, saldırganlar kullanıcıları veya yöneticileri kandırarak uygulamalara onay verilmesini sağlar. Bir saldırının belirtileri hakkında daha fazla bilgi edinmek için Uygulama Onayı Verme Araştırma El Kitabı’na bakın.

İşaretlenmiş uygulamanın onayını kontrol et

Denetim günlüklerini denetleme

Bu uygulamaya yönelik tüm onay vermelerini görmek için Uygulamaya onay ile Etkinlik'i filtreleyin.

Microsoft Entra yönetim merkezi Denetim Günlüklerini kullanma

Denetim günlüklerini sorgulamak için Microsoft Graph kullanma

a) Belirli bir zaman dilimi için filtre:

GET https://graph.microsoft.com/v1.0/auditLogs/auditLogs/directoryAudits?&$filter=activityDateTime le 2022-01-24

b) Denetim Günlüklerini 'Uygulamalara Onay Ver' denetim günlüğü girdileri için filtreleyin:

https://graph.microsoft.com/v1.0/auditLogs/directoryAudits?directoryAudits?$filter=ActivityType eq 'Consent to application'

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#auditLogs/directoryAudits",

"value": [

{

"id": "Directory_0da73d01-0b6d-4c6c-a083-afc8c968e655_78XJB_266233526",

"category": "ApplicationManagement",

"correlationId": "aaaa0000-bb11-2222-33cc-444444dddddd",

"result": "success",

"resultReason": "",

"activityDisplayName": "Consent to application",

"activityDateTime": "2022-03-25T21:21:37.9452149Z",

"loggedByService": "Core Directory",

"operationType": "Assign",

"initiatedBy": {

"app": null,

"user": {

"id": "8b3f927e-4d89-490b-aaa3-e5d4577f1234",

"displayName": null,

"userPrincipalName": "admin@contoso.com",

"ipAddress": "55.154.250.91",

"userType": null,

"homeTenantId": null,

"homeTenantName": null

}

},

"targetResources": [

{

"id": "d23d38a1-02ae-409d-884c-60b03cadc989",

"displayName": "Graph explorer (official site)",

"type": "ServicePrincipal",

"userPrincipalName": null,

"groupType": null,

"modifiedProperties": [

{

"displayName": "ConsentContext.IsAdminConsent",

"oldValue": null,

"newValue": "\"True\""

},

c) Log Analytics'i kullanma

AuditLogs

| where ActivityDisplayName == "Consent to application"

Daha fazla bilgi için Uygulama Onayı Verme Araştırma Kılavuzu'na bakın.

Uygulamaya şüpheli son kullanıcı onayı olup olmadığını belirleme

Kullanıcı, bir uygulamayı korumalı kaynakta bazı verilere erişmesi için yetkileyebilir ve bu kullanıcı olarak hareket edebilir. Bu tür erişime izin veren izinlere "temsilci izinleri" veya kullanıcı onayı denir.

Kullanıcılar tarafından onaylanan uygulamaları bulmak için LogAnalytics'i kullanarak Denetim günlüklerinde arama yapın:

AuditLogs

| where ActivityDisplayName == "Consent to application" and (parse_json(tostring(parse_json(tostring(TargetResources[0].modifiedProperties))[0].newValue)) <> "True")

Verilen izinlerin çok geniş olup olmadığını (kiracı genelinde mi yoksa yönetici onayıyla mı) bulmak için Denetim günlüklerini denetleyin

Bir uygulamaya veya Hizmet Sorumlusuna verilen izinleri gözden geçirmek zaman alan bir görev olabilir. Microsoft Entra Id'deki riskli olabilecek izinleri anlamakla başlayın.

Şimdi Uygulama onayı verme araştırmasında izinleri listeleme ve gözden geçirme yönergelerini izleyin.

İzinlerin, bunu yapabilmesi gerekmeyen kullanıcı kimlikleri tarafından verilip verilmediğini veya eylemlerin garip tarih ve saatlerde gerçekleştirilip gerçekleştirilmediğini denetleyin

Denetim Günlüklerini kullanarak gözden geçirin:

AuditLogs

| where OperationName == "Consent to application"

//| where parse_json(tostring(TargetResources[0].modifiedProperties))[4].displayName == "ConsentAction.Permissions"

Ayrıca Microsoft Entra denetim günlüklerini kullanabilir, uygulamaya onay vererek filtreleyebilirsiniz. Denetim Günlüğü ayrıntıları bölümünde, Değiştirilen Özellikler'e tıklayın ve ConsentAction.Permissions bölümünü gözden geçirin:

Sınırlandırma adımları

Bir veya daha fazla uygulamayı veya iş yükü kimliklerini kötü niyetli veya ele geçirilmiş olarak belirledikten sonra, bu uygulamanın kimlik bilgilerini hemen yenilemek istemeyebilir ya da uygulamayı hemen silmek istemeyebilirsiniz.

Önemli

Aşağıdaki adımı gerçekleştirmeden önce, kuruluşunuzun bir uygulamayı devre dışı bırakmanın güvenlik etkisini ve iş etkisini artırması gerekir. Bir uygulamayı devre dışı bırakmanın iş üzerindeki etkisi çok büyükse, bu sürecin Kurtarma aşamasına hazırlanmayı ve taşımayı göz önünde bulundurun.

Güvenliği aşılmış uygulamayı devre dışı bırakma

Tipik bir kapsama stratejisi, tanımlanan uygulamada oturum açma işlemlerinin devre dışı bırakılmasını içerir; bu, olay müdahale ekibinize veya etkilenen iş birimine, silme veya anahtar değiştirmenin etkisini değerlendirmek için zaman tanır. Araştırmanız yönetici hesabı kimlik bilgilerinin de tehlikeye girdiğini düşünüyorsanız, kiracıya erişime yönelik tüm yolların aynı anda kesildiğinden emin olmak için bu etkinlik türü bir çıkarma olayıyla eşgüdümlü olmalıdır.

Uygulamada oturum açmayı devre dışı bırakmak için aşağıdaki Microsoft Graph PowerShell kodunu da kullanabilirsiniz:

# The AppId of the app to be disabled

$appId = "{AppId}"

# Check if a service principal already exists for the app

$servicePrincipal = Get-MgServicePrincipal -Filter "appId eq '$appId'"

if ($servicePrincipal) {

# Service principal exists already, disable it

$ServicePrincipalUpdate =@{

"accountEnabled" = "false"

}

Update-MgServicePrincipal -ServicePrincipalId $servicePrincipal.Id -BodyParameter $ServicePrincipalUpdate

} else {

# Service principal does not yet exist, create it and disable it at the same time

$ServicePrincipalID=@{

"AppId" = $appId

"accountEnabled" = "false"

}

$servicePrincipal = New-MgServicePrincipal -BodyParameter $ServicePrincipalId

}

Kurtarma adımları

Hizmet Sorumlularını Düzeltme

Riskli Hizmet Sorumlusuna atanan tüm kimlik bilgilerini listeleyin. Bunun en iyi yolu GET ~/application/{id} kullanarak bir Microsoft Graph çağrısı gerçekleştirmektir; burada kimlik geçirilirken uygulama nesne kimliği kullanılır.

Çıktıyı kimlik bilgileri için ayrıştırın. Çıktı, passwordCredentials veya keyCredentials içerebilir. Tümü için keyId'leri kaydedin.

"keyCredentials": [], "parentalControlSettings": { "countriesBlockedForMinors": [], "legalAgeGroupRule": "Allow" }, "passwordCredentials": [ { "customKeyIdentifier": null, "displayName": "Test", "endDateTime": "2021-12-16T19:19:36.997Z", "hint": "7~-", "keyId": "aaaaaaaa-0b0b-1c1c-2d2d-333333333333", "secretText": null, "startDateTime": "2021-06-16T18:19:36.997Z" } ],

uygulama addKey API'sini kullanarak uygulama nesnesine yeni bir (x509) sertifika kimlik bilgisi ekleyin.

POST ~/applications/{id}/addKeyTüm eski kimlik bilgilerini hemen kaldırın. Her eski parola kimlik bilgisi için şunu kullanarak kaldırın:

POST ~/applications/{id}/removePasswordHer eski anahtar kimlik bilgisi için, şunu kullanarak kaldırın:

POST ~/applications/{id}/removeKeyUygulamayla ilişkili tüm Hizmet Sorumlularını düzeltin. Kiracınız çok kiracılı bir uygulamayı barındırıyor/kaydediyorsa ve/veya uygulamayla ilişkili birden çok hizmet sorumlusu kaydediyorsa bu adımı izleyin. Daha önce listelenenlere benzer adımları gerçekleştirin:

GET ~/servicePrincipals/{id}

Yanıt içerisinde passwordCredentials ve keyCredentials bulun, tüm eski keyId’lerini kaydedin.

Tüm eski parola ve anahtar kimlik bilgilerini kaldırın. Şu değeri kullanın:

POST ~/servicePrincipals/{id}/removePassword and POST ~/servicePrincipals/{id}/removeKey for this, respectively.

Etkilenen Hizmet Prensibi kaynaklarını düzeltin

Hizmet Sorumlusunun erişimi olan KeyVault gizli dizilerini aşağıdaki önceliğe göre döndürerek düzeltin:

- GetSecret çağrılarıyla doğrudan ortaya çıkan gizli bilgiler.

- Açıkta olan KeyVault'lardaki diğer gizli anahtarlar.

- Açığa çıkan abonelikler arasında kalan diğer sırlar.

Daha fazla bilgi için Bir Hizmet Sorumlusunun veya Uygulamanın sertifikalarını ve gizli dizilerini etkileşimli olarak kaldırma ve yenileme konusuna bakın.

Uygulamalarla ilgili Microsoft Entra SecOps kılavuzu için bkz . Uygulamalar için Microsoft Entra güvenlik işlemleri kılavuzu.

Öncelik sırasına göre bu senaryo şöyle olacaktır:

- Graph PowerShell cmdlet'lerini (ApplicationKey + ApplicationPassword Ekle/Kaldır) belgesini kimlik bilgisi geçişi için örnekler içerecek şekilde güncelleştirin.

- Microsoft Graph PowerShell'e bu senaryoyı basitleştiren özel cmdlet'ler ekleyin.

Kötü amaçlı uygulamaları devre dışı bırakma veya silme

Bir uygulama devre dışı bırakılabilir veya silinebilir. Uygulamayı devre dışı bırakmak için, Kullanıcıların oturum açmasına izin ver seçeneğinin altında, anahtarı Hayır konumuna getirin.

Azure portalında veya Microsoft Graph API'si aracılığıyla uygulamayı geçici veya kalıcı olarak silebilirsiniz. Geçici silme işleminden sonra uygulama 30 güne kadar kurtarılabilir.

DELETE /applications/{id}

Uygulamayı kalıcı olarak silmek için şu Microsoft Graph API çağrısını kullanın:

DELETE /directory/deletedItems/{id}

Uygulamayı devre dışı bırakırsanız veya geçici olarak silerseniz, durumun yeniden etkin veya kurtarılmış olarak değişip değişmediğini öğrenmek için Microsoft Entra denetim günlüklerinde izlemeyi ayarlayın.

Günlüğe kaydetme etkinleştirildi:

- Hizmet - Çekirdek Dizin

- Etkinlik Türü - Hizmet Sorumlusunu Güncelleştirme

- Kategori - Uygulama Yönetimi

- Başlatan (aktör) - Aktörün UPN'i

- Hedefler - Uygulama Kimliği ve Görünen Ad

- Değiştirilen Özellikler - Özellik Adı = hesap etkin, yeni değer = true

Kurtarılanlar için günlüğe kaydetme:

- Hizmet - Çekirdek Dizin

- Etkinlik Türü - Hizmet Sorumlusu Ekle

- Kategori - Uygulama Yönetimi

- Başlatan (aktör) - Aktörün UPN'si

- Hedefler - Uygulama Kimliği ve Görünen Ad

- Değiştirilen Özellikler - Özellik adı = hesap etkin, yeni değer = true

Not

Microsoft, Hizmet Koşullarını ihlal ettiği tespit edilen uygulamaları genel olarak devre dışı bırakır. Bu gibi durumlarda, bu uygulamalar, Microsoft Graph'taki ilgili uygulama ve hizmet ana unsuru kaynak türlerindeki ilgili disabledByMicrosoftStatus özelliğinde DisabledDueToViolationOfServicesAgreement gösterir. Gelecekte kuruluşunuzda yeniden örneklenmelerini önlemek için bu nesneleri silemezsiniz.

İş yükü kimlikleri için kimlik koruması sağlama

Microsoft, oturum açma davranışı ve çevrimdışı risk göstergeleri arasında iş yükü kimlikleri üzerindeki riski algılar.

Daha fazla bilgi için bkz . Kimlik Koruması ile iş yükü kimliklerinin güvenliğini sağlama.

Bu uyarılar Kimlik Koruması portalında görünür ve Tanılama Ayarları veya Kimlik Koruması API'leri aracılığıyla SIEM araçlarına aktarılabilir.

Riskli iş yükü kimlikleri için Koşullu Erişim

Koşullu Erişim, Kimlik Koruması bunları "risk altında" olarak işaretlediğinde belirlediğiniz belirli hesaplar için erişimi engellemenizi sağlar. Koşullu Erişim ile uygulanan kısıtlamalar şu anda yalnızca tekli kiracılı uygulamalarla sınırlıdır.

Daha fazla bilgi için İş yükü kimlikleri için Koşullu Erişim bölümüne bakın.

Uygulama riski ilkelerini uygulama

Kullanıcı onayı ayarlarını gözden geçirme

Microsoft Entra ID altında Kurumsal uygulamalar, Onaylar ve izinler, Kullanıcı onayı ayarları sekmelerini gözden geçirin.

Yapılandırma seçeneklerini gözden geçirmek için Kullanıcıların uygulamalara onay verme yöntemini yapılandırın bölümüne bakın.

Yönetici onayı akışını uygulama

Bir uygulama geliştiricisi, kiracının tamamı için onay vermek amacıyla kullanıcıları yönetici onayı uç noktasına yönlendirdiğinde, yönetici onayı akışı olarak bilinir. Yönetici onayı akışının düzgün çalıştığından emin olmak için uygulama geliştiricilerinin uygulama bildirimindeki RequiredResourceAccess özelliğindeki tüm izinleri listelemesi gerekir.

Çoğu kuruluş, kullanıcılarının uygulamalara onay verme yeteneğini devre dışı bırakır. Kullanıcılara uygulamalar için hala onay isteme ve yönetim gözden geçirme özelliğine sahip olma olanağı vermek için yönetici onayı iş akışının uygulanması önerilir. Kiracınızda yapılandırmak için yönetici onayı iş akışı adımlarını izleyin.

Yönetici onayı gibi yüksek ayrıcalıklı işlemler için kılavuzumuzda tanımlanmış ayrıcalıklı bir erişim stratejisine sahip olun.

Risk tabanlı adım adım onay ayarlarını gözden geçirin

Risk tabanlı adım adım onay, kullanıcının kötü amaçlı uygulamalara maruz kalmasını azaltmaya yardımcı olur. Örneğin, yayımcı tarafından doğrulanmamış ve temel olmayan izinler gerektiren yeni kaydedilen çok kiracılı uygulamalar için onay istekleri riskli kabul edilir. Riskli bir kullanıcı onayı isteği algılanırsa, istek bunun yerine yönetici onayı için bir "adım adım" gerektirir. Bu adım yükseltme özelliği varsayılan olarak etkindir, ancak yalnızca kullanıcı onayı etkinleştirildiğinde bir davranış değişikliğine neden olur.

Kiracınızda etkinleştirildiğinden emin olun ve burada özetlenen yapılandırma ayarlarını gözden geçirin.

Kaynaklar

- Olay Yanıtı Kılavuzları

- Uygulama onayı verme

- Microsoft Entra Kimlik Koruması riskleri

- Microsoft Entra güvenlik izleme kılavuzu

- Uygulama denetimi kavramları

- Kullanıcıların uygulamalara onay verme şeklini yapılandırma

- Yönetici onayı iş akışını yapılandırma

- OAuth uygulamasına olağan dışı kimlik bilgileri ekleme

- Kimlik Koruması ile iş yükü kimliklerinin güvenliğini sağlama

- Microsoft'tan kimlik ihlaliyle ilgili bütünsel sinyaller

Ek olay yanıtı kılavuzları

Bu ek saldırı türlerini belirlemek ve araştırmak için kılavuzu inceleyin:

Olay yanıtı kaynakları

- Yeni ve deneyimli analistler için Microsoft güvenlik ürünlerine ve kaynaklarına genel bakış

- Güvenlik İşlem Merkeziniz (SOC) için planlama

- Microsoft Defender XDR olay yanıtı

- Bulut için Microsoft Defender (Azure)

- Microsoft Sentinel olay yanıtı

- Microsoft Olay Yanıtı ekip kılavuzu, güvenlik ekipleri ve liderleri için en iyi yöntemleri paylaşıyor

- Microsoft Olay Yanıtı kılavuzları, güvenlik ekiplerinin şüpheli etkinlikleri analiz etmelerine yardımcı olur