Genel Bakış – Azure IaaS'ye Sıfır Güven ilkeleri uygulama

Özet: Azure IaaS bileşenlerine ve altyapısına Sıfır Güven ilkeleri uygulamak için öncelikle ortak başvuru mimarisini ve Azure depolama, sanal makineler, uç ve merkez sanal ağlarının bileşenlerini anlamanız gerekir.

Bu makale dizisi, Sıfır Güven ilkelerini uygulamak için çok disiplinli bir yaklaşım temelinde Microsoft Azure IaaS'deki iş yüklerinize Sıfır Güven ilkelerini uygulamanıza yardımcı olur. Sıfır Güven bir güvenlik stratejisidir. Bu bir ürün veya hizmet değil, aşağıdaki güvenlik ilkeleri kümesini tasarlama ve uygulama yaklaşımıdır:

- Açıkça doğrula

- En az ayrıcalıklı erişim kullan

- İhlal varsay

"İhlal varsayma, asla güvenme, her zaman doğrulama" Sıfır Güven zihniyetini uygulamak için bulut altyapısında, dağıtım stratejisinde ve uygulamada değişiklik yapılması gerekir.

Beş makaleden oluşan bu ilk makale serisi (bu giriş de dahil) altyapı hizmetlerini temel alan yaygın bir BT iş senaryosuna Sıfır Güven yaklaşımı nasıl uygulayabileceğinizi gösterir. Çalışma, aşağıdaki gibi birlikte yapılandırılabilir birimlere ayrılır:

- Azure depolama alanı

- Sanal makineler

- Sanal makine tabanlı iş yükleri için uç sanal ağları (VNet)

- Azure'da birçok iş yüküne erişimi desteklemek için hub sanal ağları

Daha fazla bilgi için bkz. Azure Sanal Masaüstü'ne Sıfır Güven ilkeleri uygulama.

Not

Gelecekte bu seriye kuruluşların gerçek BT iş ortamlarını temel alan uygulamalara, ağlara, verilere ve DevOps hizmetlerine nasıl Sıfır Güven bir yaklaşım uygulayabileceği de dahil olmak üzere ek makaleler eklenecektir.

Önemli

Bu Sıfır Güven kılavuzunda, bir başvuru mimarisi için Azure'da kullanılabilen çeşitli güvenlik çözümlerinin ve özelliklerinin nasıl kullanılacağı ve yapılandırıldığı açıklanmaktadır. Diğer bazı kaynaklar da aşağıdakiler dahil olmak üzere bu çözümler ve özellikler için güvenlik yönergeleri sağlar:

bu kılavuz, Sıfır Güven yaklaşımın nasıl uygulanacağını açıklamak için birçok kuruluş tarafından üretimde kullanılan ortak deseni hedefler: sanal ağda (ve IaaS uygulamasında) barındırılan sanal makine tabanlı bir uygulama. Bu, şirket içi uygulamaları Azure'a geçiren kuruluşlar için yaygın olarak kullanılan ve bazen "lift-and-shift" olarak da adlandırılan bir düzendir. Başvuru mimarisi, depolama hizmetleri ve merkez sanal ağı da dahil olmak üzere bu uygulamayı desteklemek için gereken tüm bileşenleri içerir.

Başvuru mimarisi, üretim ortamlarında yaygın bir dağıtım desenini yansıtır. CAF'deki en iyi yöntemlerin çoğu başvuru mimarisine dahil olsa da, uygulamaya (hub VNet) erişim aracılığı sağlayan bileşenleri barındırmak için ayrılmış bir sanal ağ kullanma gibi, Bulut Benimseme Çerçevesi (CAF) önerilen kurumsal ölçekli giriş bölgelerini temel almaz.

Bulut Benimseme Çerçevesi Azure giriş bölgelerinde önerilen yönergeler hakkında bilgi edinmek istiyorsanız şu kaynaklara bakın:

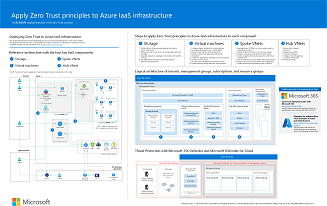

Referans mimarisi

Aşağıdaki şekilde, bu Sıfır Güven kılavuzu için başvuru mimarisi gösterilmektedir.

Bu mimari şunu içerir:

- Uygulamaya farklı sitelerden erişen farklı kullanıcı türleri ve BT tüketicileri de dahil olmak üzere birden çok IaaS bileşeni ve öğesi. Azure, internet, şirket içi ve şube ofisleri gibi.

- Ön uç katmanı, uygulama katmanı ve veri katmanı içeren ortak bir üç katmanlı uygulama. Tüm katmanlar, SPOKE adlı bir sanal ağ içindeki sanal makinelerde çalışır. Uygulamaya erişim, ek güvenlik hizmetleri içeren HUB adlı başka bir sanal ağ tarafından korunur.

- Azure'da rol tabanlı erişim denetimi (RBAC) ve Sıfır Güven güvenlik yaklaşımına katkıda bulunan Microsoft Entra ID gibi IaaS uygulamalarını destekleyen en çok kullanılan PaaS hizmetlerinden bazıları.

- Kullanıcılar tarafından paylaşılan uygulamalar ve dosyalar için nesne depolaması sağlayan Depolama Blobları ve Depolama Dosyaları.

Bu makale serisi, burada gösterildiği gibi Azure'da barındırılan bu büyük parçaların her birini ele alarak başvuru mimarisi için Sıfır Güven uygulama önerilerine yol gösterir.

Diyagram, mimarinin bu serideki her makale tarafından ele alınan daha büyük alanlarını özetler:

Bu makale serisindeki kılavuzun, Bulut Benimseme Çerçevesi ve Azure giriş bölgesi mimarilerinde sağlanan yönergelerden daha özel olduğunu unutmayın. Kılavuzu bu kaynaklardan herhangi birinde uyguladıysanız, ek öneriler için bu makale serisini de gözden geçirmeyi unutmayın.

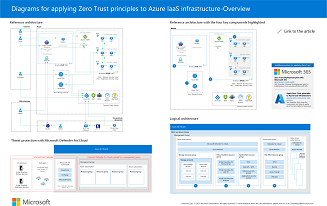

Azure bileşenlerini anlama

Başvuru mimarisi diyagramı, ortamın topolojik bir görünümünü sağlar. Bileşenlerin her birinin Azure ortamında nasıl düzenlenebileceğini mantıksal olarak görmek de önemlidir. Aşağıdaki diyagram, aboneliklerinizi ve kaynak gruplarınızı düzenlemenin bir yolunu sağlar. Azure abonelikleriniz farklı şekilde düzenlenmiş olabilir.

Bu diyagramda, Azure altyapısı bir Microsoft Entra Id kiracısının içinde yer alır. Aşağıdaki tabloda diyagramda gösterilen farklı bölümler açıklanmaktadır.

Azure abonelikleri

Kaynakları, her aboneliğin ağ aboneliği veya güvenlik aboneliği gibi farklı rollere sahip olabileceği birden fazla abonelikte dağıtabilirsiniz. Bu, daha önce başvurulan Bulut Benimseme Çerçevesi ve Azure Giriş Bölgesi belgelerinde açıklanmıştır. Farklı abonelikler üretim, geliştirme ve test ortamları gibi farklı ortamları da barındırabilir. Ortamınızı nasıl ayırmak istediğinize ve her birinde sahip olduğunuz kaynakların sayısına bağlıdır. Bir veya daha fazla abonelik bir Yönetim Grubu kullanılarak birlikte yönetilebilir. Bu, her aboneliği ayrı ayrı ayarlamak yerine bir abonelik grubuna rol tabanlı erişim denetimi (RBAC) ve Azure ilkeleriyle izinler uygulamanıza olanak sağlar.

Bulut için Microsoft Defender ve Azure İzleyici

Her Azure aboneliği için bir dizi Azure İzleyici çözümü ve Bulut için Defender kullanılabilir. Bu abonelikleri bir Yönetim Grubu aracılığıyla yönetiyorsanız, Azure İzleyici ve Bulut için Defender tüm işlevleri için tek bir portalda birleştirebilirsiniz. Örneğin, Bulut için Defender tarafından sağlanan Güvenli Puan, kapsam olarak bir Yönetim Grubu kullanılarak tüm abonelikleriniz için birleştirilmiştir.

Depolama kaynak grubu (1)

Depolama hesabı ayrılmış bir kaynak grubunda yer alır. Daha ayrıntılı izin denetimi için farklı bir kaynak grubundaki her depolama hesabını yalıtabilirsiniz. Azure depolama hizmetleri ayrılmış bir depolama hesabında yer alır. Nesne Depolama (Blob depolama olarak da adlandırılır) ve Azure Dosyalar gibi her depolama iş yükü türü için bir depolama hesabınız olabilir. Bu, daha ayrıntılı erişim denetimi sağlar ve performansı geliştirebilir.

Sanal makineler kaynak grubu (2)

Sanal makineler tek bir kaynak grubunda yer alır. Erişim denetimini daha fazla yalıtmak için farklı kaynak gruplarında ön uç, uygulama ve veriler gibi iş yükü katmanları için her sanal makine türüne de sahip olabilirsiniz.

Ayrı aboneliklerde uç (3) ve merkez (4) sanal ağ kaynak grupları

Başvuru mimarisindeki sanal ağların her biri için ağ ve diğer kaynaklar uç ve merkez sanal ağları için ayrılmış kaynak grupları içinde yalıtılır. Bu kuruluş, sorumluluk farklı ekiplerde yaşanırken iyi çalışır. Diğer bir seçenek de tüm ağ kaynaklarını bir kaynak grubuna ve güvenlik kaynaklarını başka bir kaynak grubuna yerleştirerek bu bileşenleri düzenlemektir. Kuruluşunuzun bu kaynakları yönetmek için nasıl ayarlandıklarına bağlıdır.

Bulut için Microsoft Defender ile Tehdit Koruması

Bulut için Microsoft Defender, ortamınızdaki sinyal, tehdit ve uyarı verilerini otomatik olarak toplayan, ilişkilendiren ve analiz eden genişletilmiş bir algılama ve yanıt (XDR) çözümüdür. Bulut için Defender, aşağıdaki diyagramda gösterildiği gibi ortamınız için daha geniş bir bağıntılı koruma sağlamak üzere Microsoft Defender XDR ile birlikte kullanılması amaçlanmıştır.

Diyagramda:

- Bulut için Defender, birden çok Azure aboneliği içeren bir yönetim grubu için etkinleştirilir.

- Microsoft Defender XDR, Microsoft 365 uygulamaları ve verileri, Microsoft Entra Id ile tümleştirilmiş SaaS uygulamaları ve şirket içi Active Directory Domain Services (AD DS) sunucuları için etkinleştirilir.

Yönetim gruplarını yapılandırma ve Bulut için Defender etkinleştirme hakkında daha fazla bilgi için bkz:

- Abonelikleri yönetim grupları halinde düzenleme ve kullanıcılara roller atama

- Yönetim grubundaki tüm aboneliklerde Bulut için Defender etkinleştirme

Bu makale serisinde güvenlik çözümleri

Sıfır Güven, birden çok güvenlik ve bilgi koruma uzmanlık alanını birlikte uygulamayı içerir. Bu makale dizisinde, bu çok disiplinli yaklaşım altyapı bileşenleri için çalışma birimlerinin her birine aşağıdaki gibi uygulanır:

Azure depolamaya Sıfır Güven ilkeleri uygulama

- Üç modda da verileri koruma: bekleyen veriler, aktarımdaki veriler ve kullanımdaki veriler

- Kullanıcıları doğrulama ve depolama verilerine erişimi en düşük ayrıcalıklarla denetleme

- Ağ denetimleriyle kritik verileri mantıksal olarak ayırma veya ayırma

- Otomatik tehdit algılama ve koruma için Depolama için Defender'ı kullanma

Azure'da sanal makinelere Sıfır Güven ilkeleri uygulama

- Sanal makineler için mantıksal yalıtımı yapılandırma

- Rol Tabanlı Erişim Denetiminden (RBAC) Yararlanma

- Güvenli sanal makine önyükleme bileşenleri

- Müşteri tarafından yönetilen anahtarları ve çift şifrelemeyi etkinleştirme

- Sanal makinelere yüklenen uygulamaları denetleme

- Güvenli erişimi yapılandırma

- Sanal makinelerin güvenli bakımını ayarlama

- Gelişmiş tehdit algılama ve korumayı etkinleştirme

Azure'da uç sanal aya Sıfır Güven ilkeleri uygulama

- Microsoft Entra RBAC'yi kullanın veya ağ kaynakları için özel roller ayarlayın

- Altyapıyı kendi kaynak grubuna yalıtma

- Her alt ağ için bir ağ güvenlik grubu oluşturma

- Her sanal makine rolü için bir uygulama güvenlik grubu oluşturma

- Sanal ağ içindeki trafiğin ve kaynakların güvenliğini sağlama

- Sanal ağa ve uygulamaya güvenli erişim

- Gelişmiş tehdit algılama ve korumayı etkinleştirme

Azure'da merkez sanal asına Sıfır Güven ilkeleri uygulama

- Güvenli Azure Güvenlik Duvarı Premium

- Azure DDoS Koruması Standard'ı dağıtma

- Güvenlik duvarına ağ geçidi yönlendirmesini yapılandırma

- Tehdit korumasını yapılandırma

Sıfır Güven için önerilen eğitim

Sıfır Güven için önerilen eğitim modülleri aşağıdadır.

Azure yönetimi ve idaresi

| Eğitim | Azure yönetimini ve idareyi açıklama |

|---|---|

|

Microsoft Azure Ile İlgili Temel Bilgiler eğitimi üç öğrenme yolundan oluşur: Microsoft Azure Ile İlgili Temel Bilgiler: Bulut kavramlarını açıklama, Azure mimarisini ve hizmetlerini açıklama ve Azure yönetimini ve idaresini açıklama. Microsoft Azure Ile İlgili Temel Bilgiler: Azure yönetimini ve idaresini açıklama, Microsoft Azure Ile İlgili Temel Bilgiler'deki üçüncü öğrenme yoludur. Bu öğrenme yolu, bulut ve şirket içi kaynaklarınızı yönetmenize yardımcı olacak yönetim ve idare kaynaklarını inceler. Bu öğrenme yolu AZ-900: Microsoft Azure Ile İlgili Temel Bilgiler sınavına hazırlanmanıza yardımcı olur. |

Azure İlkesi yapılandırma

| Eğitim | Azure İlkesi yapılandırma |

|---|---|

|

Uyumluluk gereksinimlerini uygulamak için Azure İlkesi yapılandırmayı öğrenin. Bu modülde şunların nasıl yapılacağını öğreneceksiniz: |

Güvenlik işlemini yönetme

| Eğitim | Güvenlik işlemini yönetme |

|---|---|

|

Azure ortamınızı dağıtıp güvenliğini sağladıktan sonra çözümlerinizin güvenliğini izlemeyi, çalıştırmayı ve sürekli iyileştirmeyi öğrenin. Bu öğrenme yolu, AZ-500: Microsoft Azure Güvenlik Teknolojileri Sınavına hazırlanmanıza yardımcı olur. |

Depolama güvenliğini yapılandırma

| Eğitim | Depolama güvenliğini yapılandırma |

|---|---|

|

Depolama erişim imzaları gibi yaygın Azure Depolama güvenlik özelliklerini yapılandırmayı öğrenin. Bu modülde şunların nasıl yapılacağını öğreneceksiniz: |

Azure Güvenlik Duvarı yapılandırma

| Eğitim | Azure Güvenlik Duvarı yapılandırma |

|---|---|

|

Güvenlik duvarı kuralları dahil olmak üzere Azure Güvenlik Duvarı yapılandırmayı öğreneceksiniz. Bu modülü tamamladıktan sonra şunları yapabilirsiniz: |

Azure'da güvenlik hakkında daha fazla eğitim için Microsoft kataloğundaki şu kaynaklara bakın:

Azure'da güvenlik | Microsoft Learn

Sonraki Adımlar

Azure'a Sıfır Güven ilkeleri uygulamak için şu ek makalelere bakın:

- Azure IaaS için:

- Azure Sanal Masaüstü

- Azure Sanal WAN

- Amazon Web Services'da IaaS uygulamaları

- Microsoft Sentinel ve Microsoft Defender XDR

Azure ağına Sıfır Güven ilkeleri uygulamak için şu ek makalelere bakın:

- Şifreleme

- Segmentlere ayırma

- Ağ trafiğiniz hakkında görünürlük elde edin

- Eski ağ güvenlik teknolojisini sonlandır

Teknik çizimler

Bu poster, başvuru ve mantıksal mimariler olarak Azure IaaS bileşenlerinin tek sayfalık ve bir bakışta görünümünün yanı sıra, bu bileşenlerin Sıfır Güven modelinin "asla güvenme, her zaman doğrulama" ilkelerine sahip olmasını sağlama adımları sağlar.

| Kalem | İlgili çözüm kılavuzları |

|---|---|

PDF | Visio Mart 2024'de güncelleştirildi |

Bu indirme, Azure IaaS için ayrı Sıfır Güven bileşenlerinin başvuru ve mantıksal mimarilerini ve ayrıntılı yapılandırmalarını sağlar. Ayrı BT departmanları veya uzmanlık alanları için bu indirmenin sayfalarını kullanın veya dosyanın Microsoft Visio sürümüyle altyapınızın diyagramlarını özelleştirin.

| Kalem | İlgili çözüm kılavuzları |

|---|---|

PDF | Visio Mart 2024'de güncelleştirildi |

Ek teknik çizimler için buraya tıklayın.

Başvurular

Bu makalede bahsedilen çeşitli hizmetler ve teknolojiler hakkında bilgi edinmek için aşağıdaki bağlantılara bakın.

- Azure nedir - Microsoft Cloud Services

- Hizmet Olarak Azure Altyapısı (IaaS)

- Linux ve Windows için Sanal Makineler (VM'ler)

- Azure Depolama’ya giriş

- Azure Sanal Ağ

- Azure güvenliğine giriş

- Sıfır Güven uygulama kılavuzu

- Microsoft bulut güvenliği karşılaştırması genel bakış

- Azure için güvenlik temellerine genel bakış

- Azure güvenlik hizmetleriyle ilk savunma katmanını oluşturma

- Microsoft Siber Güvenlik Başvuru Mimarileri

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin