Not

Bu sayfaya erişim yetkilendirme gerektiriyor. Oturum açmayı veya dizinleri değiştirmeyi deneyebilirsiniz.

Bu sayfaya erişim yetkilendirme gerektiriyor. Dizinleri değiştirmeyi deneyebilirsiniz.

Özet: Azure'daki bir merkez sanal ağına Sıfır Güven ilkeleri uygulamak için Premium Azure Güvenlik Duvarı güvenliğini sağlamalı, Azure DDoS Koruması Standart'ı dağıtmalı, güvenlik duvarına ağ geçidi yönlendirmesini yapılandırmalı ve tehdit korumasını yapılandırmalısınız.

Sıfır Güven için Azure tabanlı merkez sanal ağı (VNet) dağıtmanın en iyi yolu, Azure Giriş Bölgesi malzemelerini kullanarak tam özellik içeren bir merkez sanal ağı dağıtmak ve ardından bunu yapılandırma beklentilerinize göre uyarlamaktır.

Bu makalede, mevcut bir merkez sanal ağından nasıl yararlanabileceğinize ve Sıfır Güven metodolojisine hazır olduğunuzdan emin olmanıza yönelik adımlar sağlanır. AlZ-Bicep hubNetworking modülünü kullanarak hızlı bir şekilde merkez sanal ağı dağıttığınızı veya benzer kaynaklara sahip başka bir merkez sanal ağı dağıttığınızı varsayar. Yalıtılmış iş yeri uçlarına bağlı ayrı bir bağlantı hub'ı kullanmak, Azure güvenli ağındaki bir bağlantı desenidir ve Sıfır Güven ilkelerinin desteklenmesine yardımcı olur.

Bu makalede, Sıfır Güven ilkelerini aşağıdaki yollarla eşleyerek Sıfır Güven için merkez sanal ağ dağıtma açıklanmaktadır.

| Sıfır Güven ilkesi | Tanım | Met by |

|---|---|---|

| Açıkça doğrula | Tüm kullanılabilir veri noktalarına göre her zaman kimlik doğrulaması ve yetkilendirme. | Tüm kullanılabilir verilere göre risk ve tehditleri doğrulamak için Aktarım Katmanı Güvenliği (TLS) denetimiyle Azure Güvenlik Duvarı kullanın. |

| En az ayrıcalıklı erişim kullan | Tam Zamanında ve Yeterli Erişim (JIT/JEA), risk tabanlı uyarlamalı ilkeler ve veri koruması ile kullanıcı erişimini sınırlayın. | Trafik güvenlik duvarı üzerinden yönlendirilmediği sürece her uç sanal asına diğer uç sanal ağlarına erişim yoktur. Güvenlik duvarı varsayılan olarak reddet olarak ayarlanır ve yalnızca belirtilen kuralların izin verdiği trafiğe izin verir. |

| İhlal varsay | Patlama yarıçapı ve segment erişimini en aza indirin. Uçtan uca şifrelemeyi doğrulayın ve görünürlük elde etmek, tehdit algılamayı yönlendirmek ve savunmayı geliştirmek için analiz kullanın. | Bir uygulamanın/iş yükünün güvenliğinin aşılması veya ihlal edilmesi durumunda, trafik denetimi Azure Güvenlik Duvarı ve yalnızca izin verilen trafiği iletme nedeniyle yayılma yeteneği sınırlıdır. Yalnızca aynı iş yükündeki kaynaklar aynı uygulamada ihlale maruz kalabilecek. |

Bu makale, Sıfır Güven ilkelerinin Azure'daki bir ortama nasıl uygulanacağını gösteren bir dizi makalenin bir parçasıdır. Bu makalede, uç sanal andaki bir IaaS iş yükünü desteklemek için merkez sanal ağı yapılandırmaya yönelik bilgiler sağlanır. Daha fazla bilgi için bkz. Azure IaaS'ye Sıfır Güven ilkeleri uygulama genel bakış.

Referans mimarisi

Aşağıdaki diyagramda başvuru mimarisi gösterilmektedir. Merkez sanal ağı kırmızı renkle vurgulanır. Bu mimari hakkında daha fazla bilgi için bkz. Azure IaaS'ye Sıfır Güven ilkeleri uygulama genel bakışı.

Bu başvuru mimarisi için kaynakları Azure aboneliğinde dağıtmanın birçok yolu vardır. Başvuru mimarisi, ayrılmış bir kaynak grubu içindeki merkez sanal ağı için tüm kaynakları yalıtma önerisini gösterir. Uç sanal ağı için kaynaklar da karşılaştırma için gösterilir. Bu farklı alanlar için farklı ekiplere sorumluluk verilmesi durumunda bu model iyi çalışır.

Diyagramda merkez sanal ağı, Azure ortamındaki diğer uygulama ve hizmetlere erişimi destekleyen bileşenler içerir. Bu kaynaklar şunlardır:

- Azure Güvenlik Duvarı Premium

- Azure Bastion

- VPN Gateway

- DDOS Koruması, uç sanal ağlarına da dağıtılmalıdır.

Merkez sanal ağı, bu bileşenlerden uç sanal ağındaki sanal makinelerde barındırılan IaaS tabanlı bir uygulamaya erişim sağlar.

Bulut benimsemeyi düzenleme hakkında yönergeler için bkz. Bulut Benimseme Çerçevesi kuruluş hizalamasını yönetme.

Hub sanal ağı için dağıtılan kaynaklar şunlardır:

- Azure sanal ağı

- Azure Güvenlik Duvarı ilkesi ve genel IP adresi ile Azure Güvenlik Duvarı

- Bastion

- Genel IP adresi ve yönlendirme tablosu ile VPN ağ geçidi

Aşağıdaki diyagramda uç sanal ağı aboneliğinden ayrı bir Azure aboneliğindeki merkez sanal ağından kaynak grubunun bileşenleri gösterilmektedir. Bu, bu öğeleri abonelik içinde düzenlemenin bir yoludur. Kuruluşunuz bunları farklı bir şekilde düzenlemeyi seçebilir.

Diyagramda:

- Hub sanal ağı için kaynaklar ayrılmış bir kaynak grubunda yer alır. Azure DDoS Planı'nı kaynakların bir parçası olarak dağıtıyorsanız, bunu kaynak grubuna eklemeniz gerekir.

- Uç sanal ağındaki kaynaklar ayrı bir ayrılmış kaynak grubunda yer alır.

Dağıtımınıza bağlı olarak, Özel Bağlantı DNS çözümlemesi için kullanılan Özel DNS Bölgeleri için bir dizi dağıtımı da olabileceğini unutmayın. Bunlar, PaaS kaynaklarının güvenliğini sağlamak için Özel Uç Noktalar ile birlikte kullanılır ve bunlar gelecekteki bir bölümde ayrıntılı olarak açıklanmıştır. Hem VPN Gateway hem de ExpressRoute Ağ Geçidi dağıttığını unutmayın. Her ikisine de ihtiyacınız olmayabilir, bu nedenle senaryonuz için gerekli olmayan bir senaryoyu kaldırabilir veya dağıtım sırasında kapatabilirsiniz.

Bu makalede neler var?

Bu makalede, Sıfır Güven ilkeleri için merkez sanal ağ bileşenlerinin güvenliğini sağlamaya yönelik öneriler sağlanır. Aşağıdaki tabloda bu mimarinin güvenliğini sağlamaya yönelik öneriler açıklanmaktadır.

| Adımlar | Görev | Sıfır Güven ilkeler uygulandı |

|---|---|---|

| 1 | Güvenli Azure Güvenlik Duvarı Premium. | Açıkça doğrula En az ayrıcalıklı erişim kullan İhlal varsay |

| 2 | Azure DDoS Koruması Standard'ı dağıtma. | Açıkça doğrula En az ayrıcalıklı erişim kullan İhlal varsay |

| 3 | Ağ geçidi yönlendirmesini güvenlik duvarına yapılandırın. | Açıkça doğrula En az ayrıcalıklı erişim kullan İhlal varsay |

| 4 | Tehdit korumasını yapılandırın. | İhlal varsay |

Dağıtımınızın bir parçası olarak, ek maliyetleri nedeniyle otomatik dağıtımlar için varsayılan olmayan belirli seçimler yapmak isteyeceksiniz. Dağıtımdan önce maliyetleri gözden geçirmeniz gerekir.

Bağlantı hub'ını dağıtıldı olarak çalıştırmak yine de yalıtım ve inceleme için önemli bir değer sağlar. Kuruluşunuz bu gelişmiş özelliklerin maliyetlerini ödemeye hazır değilse, azaltılmış bir işlevsellik hub'ı dağıtabilir ve bu ayarlamaları daha sonra yapabilirsiniz.

1. Adım: Azure Güvenlik Duvarı Premium'un güvenliğini sağlama

Azure Güvenlik Duvarı Premium, Sıfır Güven için Azure altyapınızın güvenliğini sağlamada önemli bir rol oynar.

Dağıtımın bir parçası olarak Azure Güvenlik Duvarı Premium kullanın. Bu, oluşturulan yönetim ilkesini premium ilke olarak dağıtmanızı gerektirir. Azure Güvenlik Duvarı Premium'a geçmek, güvenlik duvarını ve genellikle ilkeyi yeniden oluşturmayı içerir. Sonuç olarak, mümkünse Azure Güvenlik Duvarı ile başlayın veya mevcut güvenlik duvarını değiştirmek için yeniden dağıtma etkinliklerine hazır olun.

Neden Premium Azure Güvenlik Duvarı?

Azure Güvenlik Duvarı Premium, trafiği incelemek için gelişmiş özellikler sağlar. En önemlileri aşağıdaki TLS inceleme seçenekleridir:

- Giden TLS İncelemesi , bir iç istemciden İnternet'e gönderilen kötü amaçlı trafiğe karşı koruma sağlar. Bu, bir istemcinin ne zaman ihlal edildiğini ve ağınızın dışına veri göndermeye mi yoksa uzak bir bilgisayara bağlantı kurmaya mı çalıştığını belirlemeye yardımcı olur.

- Doğu-Batı TLS İncelemesi , Azure'ın içinden Azure'ın diğer bölümlerine veya Azure dışı ağlarınıza gönderilen kötü amaçlı trafiğe karşı koruma sağlar. Bu, bir ihlalin patlama yarıçapını genişletme ve yayma girişimlerini belirlemeye yardımcı olur.

- Gelen TLS İncelemesi , Azure'daki kaynakları Azure ağı dışından gelen kötü amaçlı isteklerden korur. Web Uygulaması Güvenlik Duvarı ile Azure Uygulaması Lication Gateway bu korumayı sağlar.

Mümkün olduğunda kaynaklar için Gelen TLS İncelemesi'ni kullanmanız gerekir. Azure Uygulaması lication Gateway yalnızca HTTP ve HTTPS trafiği için koruma sağlar. SQL veya RDP trafiği kullananlar gibi bazı senaryolar için kullanılamaz. Diğer hizmetlerin genellikle bu hizmetler için açık doğrulama denetimleri sağlamak için kullanılabilecek kendi tehdit koruma seçenekleri vardır. Bu hizmetlere yönelik tehdit koruması seçeneklerini anlamak için Azure'a genel bakış için Güvenlik temellerini gözden geçirebilirsiniz.

hub sanal ağı için Azure Uygulaması lication Gateway önerilmez. Bunun yerine uç sanal akında veya ayrılmış bir sanal ağda bulunmalıdır. Daha fazla bilgi için bkz. Azure'da uç sanal ağına Sıfır Güven ilkeleri uygulama web uygulamaları için uç sanal ağı veya Sıfır güven ağı hakkında yönergeler için.

Bu senaryoların belirli dijital sertifika konuları vardır. Daha fazla bilgi için bkz. premium sertifikaları Azure Güvenlik Duvarı.

TLS denetimi olmadan, Azure Güvenlik Duvarı şifrelenmiş TLS tüneline akan verilerde görünürlük yoktur ve bu nedenle daha az güvenlidir.

Örneğin, Azure Sanal Masaüstü SSL sonlandırmayı desteklemez. TLS denetimi sağlamayı anlamak için belirli iş yüklerinizi gözden geçirmeniz gerekir.

Müşteri tarafından tanımlanan izin verme/reddetme kurallarına ek olarak, Azure Güvenlik Duvarı tehdit bilgileri tabanlı filtrelemeyi de uygulayabilir. Tehdit zekası tabanlı filtreleme, risk oluşturan trafiği tanımlamak için bilinen hatalı IP adreslerini ve etki alanlarını kullanır. Bu filtreleme diğer kurallardan önce gerçekleşir; başka bir deyişle, tanımlı kurallarınız tarafından erişime izin verilse bile Azure Güvenlik Duvarı trafiği durdurabilir.

Azure Güvenlik Duvarı Premium, URL filtreleme ve web kategorisi filtreleme için gelişmiş seçeneklere de sahiptir ve bu sayede roller için daha fazla ince ayar yapabilirsiniz.

Tehdit bilgilerini, bu trafik oluştuğunda sizi uyarıyla bilgilendirecek, ancak geçmesine izin verecek şekilde ayarlayabilirsiniz. Ancak Sıfır Güven için Reddet olarak ayarlayın.

Sıfır Güven için Azure Güvenlik Duvarı Premium'ı yapılandırma

Sıfır Güven yapılandırmasında Azure Güvenlik Duvarı Premium yapılandırmak için aşağıdaki değişiklikleri yapın.

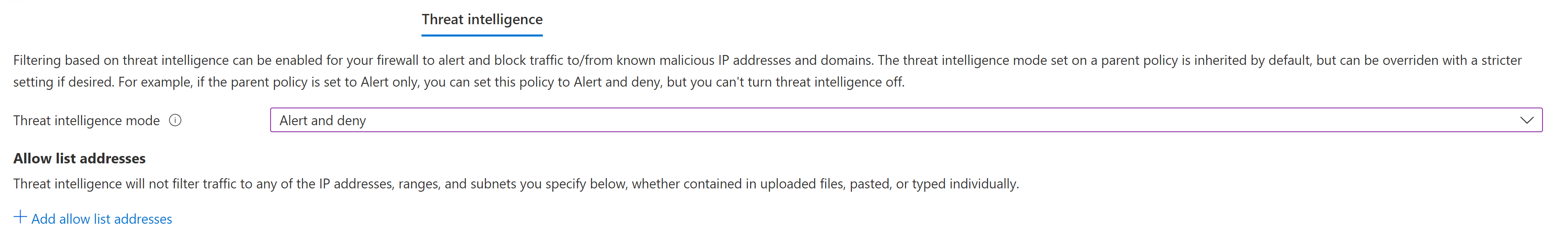

Uyarı ve Reddetme Modunda Tehdit Bilgilerini Etkinleştirme:

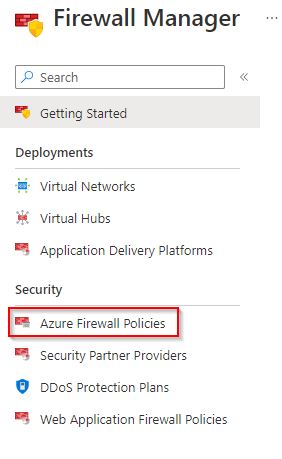

- Güvenlik Duvarı İlkesi'ne gidin ve Tehdit Bilgileri'ni seçin.

- Tehdit bilgileri modunda Uyarı ve reddet'i seçin.

- Kaydet'i seçin.

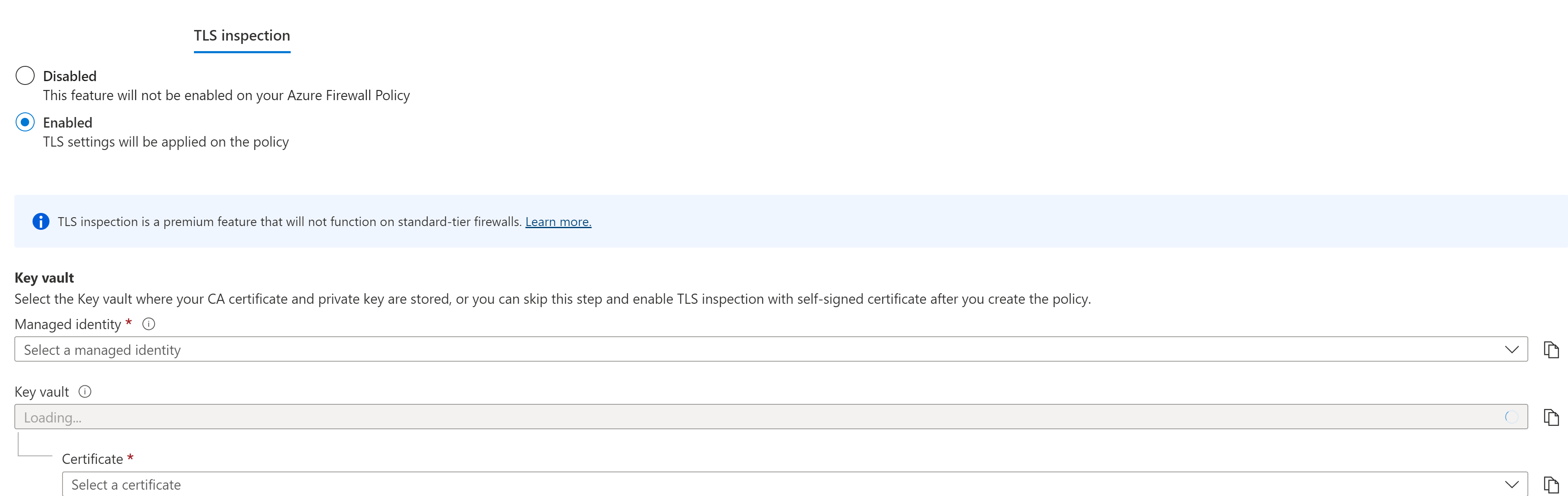

TLS incelemesini etkinleştirme:

- Key Vault'ta depolamak için bir sertifika hazırlayın veya yönetilen kimlikle otomatik olarak sertifika oluşturmayı planlayın. Azure Güvenlik Duvarı Premium sertifikaları için bu seçenekleri gözden geçirerek senaryonuza yönelik seçeneği belirleyebilirsiniz.

- Güvenlik Duvarı İlkesi'ne gidin ve TLS İncelemesi'ni seçin.

- Etkin'i seçin.

- Sertifika oluşturmak için bir Yönetilen Kimlik seçin veya anahtar kasasını ve sertifikayı seçin.

- Ardından Kaydet'i seçin.

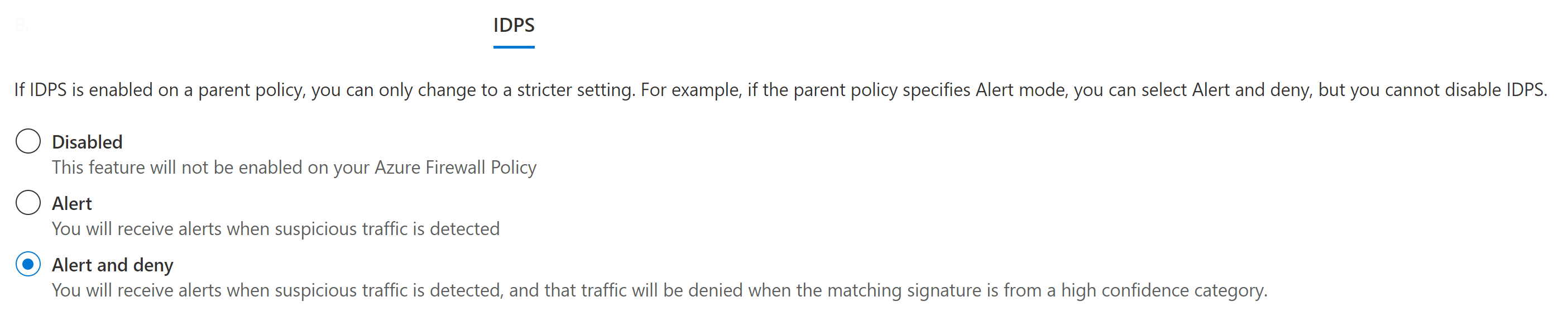

İzinsiz Giriş Algılama ve Önleme Sistemini (IDPS) etkinleştirin:

- Güvenlik Duvarı İlkesi'ne gidin ve IDPS'yi seçin.

- Uyarı ve reddet'i seçin.

- Ardından Uygula'yı seçin.

Ardından, trafik için bir uygulama kuralı oluşturmanız gerekir.

- Güvenlik Duvarı İlkesi'nde Uygulama Kuralları'na gidin.

- Kural koleksiyonu ekle'yi seçin.

- Application Gateway alt ağınızın kaynağı ve korunan web uygulamasının etki alanı adının hedefiyle bir uygulama kuralı oluşturun.

- TLS incelemesini etkinleştirdiğinizden emin olun.

Ek yapılandırma

Azure Güvenlik Duvarı Premium yapılandırıldığında artık aşağıdaki yapılandırmayı gerçekleştirebilirsiniz:

- Uygun yol tablolarını atayarak ve bu yönergeleri izleyerek Application Gateway'leri trafiği Azure Güvenlik Duvarı yönlendirecek şekilde yapılandırın.

- Bu yönergeleri izleyerek güvenlik duvarı olayları ve ölçümleri için uyarılar oluşturun.

- Olayları görselleştirmek için Azure Güvenlik Duvarı Çalışma Kitabı'nı dağıtın.

- Gerekirse URL ve Web kategorisi filtrelemesini yapılandırın. Azure Güvenlik Duvarı varsayılan olarak reddedildiğinden, bu yapılandırma yalnızca Azure Güvenlik Duvarı giden İnternet erişimini geniş bir şekilde vermesi gerekiyorsa gereklidir. Bağlantılara izin verilip verilmediğini belirlemek için bunu ek doğrulama olarak kullanabilirsiniz.

2. Adım: Azure DDoS Koruması Standard'ı dağıtma

Dağıtımın bir parçası olarak bir Azure DDoS Koruması Standart İlkesi dağıtmak isteyeceksiniz. Bu, Azure Platformu'nda sağlanan Sıfır Güven korumayı artırır.

Oluşturulan ilkeyi mevcut kaynaklara dağıtabildiğiniz için, kaynakların yeniden dağıtılmasına gerek kalmadan ilk dağıtımdan sonra bu korumayı ekleyebilirsiniz.

Neden Azure DDoS Koruması Standart?

Azure DDoS Koruması Standart, varsayılan DDoS Koruması'na göre daha fazla avantaja sahiptir. Sıfır Güven için şunları yapabilirsiniz:

- Azaltma raporlarına, akış günlüklerine ve ölçümlere erişim.

- Uygulama tabanlı azaltma ilkeleri.

- DDoS saldırısı oluşursa DDoS hızlı yanıt desteğine erişim.

Otomatik algılama ve otomatik azaltma, varsayılan olarak etkinleştirilen DDoS Koruması Temel'in bir parçası olsa da, bu özellikler yalnızca DDoS Standard ile kullanılabilir.

Azure DDoS Koruması Standard'ı yapılandırma

DDoS Koruması Standardı için Sıfır Güven özgü yapılandırmalar olmadığından, bu çözüm için kaynağa özgü kılavuzları izleyebilirsiniz:

- DDoS Koruma Planı Oluşturma

- UyarıYı Yapılandırma

- Tanılama Günlüğünü Yapılandırma

- Telemetriyi Yapılandırma

Azure DDoS Koruması'nın geçerli sürümünde sanal ağ başına Azure DDoS Koruması uygulamanız gerekir. DDoS Hızlı Başlangıcı'ndaki ek yönergelere bakın.

Ayrıca, aşağıdaki genel IP adreslerini koruyun:

- Genel IP adreslerini Azure Güvenlik Duvarı

- Azure Bastion genel IP adresleri

- Azure Ağ Geçidi genel IP adresleri

- Application Gateway genel IP adresleri

3. Adım: Güvenlik duvarına ağ geçidi yönlendirmesini yapılandırma

Dağıtımdan sonra, uç sanal ağlarla şirket içi ağlar arasındaki trafiğin Azure Güvenlik Duvarı tarafından denetlendiğinden emin olmak için çeşitli alt ağlardaki yönlendirme tablolarını yapılandırmanız gerekir. Bu etkinliği mevcut bir ortamda yeniden dağıtma gereksinimi olmadan gerçekleştirebilirsiniz, ancak erişime izin vermek için gerekli güvenlik duvarı kurallarını yazmanız gerekir.

Yalnızca uç alt ağları veya ağ geçidi alt ağları olmak üzere yalnızca bir tarafı yapılandırıyorsanız, bağlantıların çalışmasını engelleyen zaman uyumsuz yönlendirmeniz olur.

Ağ geçidi trafiğini neden güvenlik duvarına yönlendirin?

Sıfır Güven önemli bir öğesi, ortamınızda bir şey olduğu için ortamınızdaki diğer kaynaklara erişimi olması gerektiğini varsaymamaktır. Varsayılan yapılandırma genellikle Azure'daki kaynaklar arasında yalnızca ağ güvenlik grupları tarafından denetlenen şirket içi ağlarınıza yönlendirmeye olanak tanır.

Trafiği güvenlik duvarına yönlendirerek denetim düzeyini artırır ve ortamınızın güvenliğini artırırsınız. Ayrıca şüpheli etkinliklere karşı uyarı alırsınız ve işlem yapabilirsiniz.

Ağ geçidi yönlendirmeyi yapılandırma

Ağ geçidi trafiğinin Azure güvenlik duvarına yönlendirildiğinden emin olmanın iki ana yolu vardır:

- Azure Ağ Geçidi'ni (VPN veya ExpressRoute bağlantıları için) ayrılmış bir sanal ağa (genellikle Geçiş veya Ağ Geçidi sanal ağı olarak adlandırılır) dağıtın, bunu merkez sanal ağına eşleyin ve ardından planlı Azure ağ adres alanlarınızı güvenlik duvarına yönlendirmeyi kapsayan geniş bir yönlendirme kuralı oluşturun.

- Merkez sanal ağında Azure Ağ Geçidi'ni dağıtın, ağ geçidi alt ağında yönlendirmeyi yapılandırın ve ardından uç sanal ağ alt ağlarında yönlendirmeyi yapılandırın.

Başvuru mimarisiyle daha uyumlu olduğundan bu kılavuzda ikinci seçenek ayrıntılı olarak anlatılmaktadır.

Not

Azure Sanal Ağ Manager, bu işlemi basitleştiren bir hizmettir. Bu hizmet Genel Kullanılabilir olduğunda, yönlendirmeyi yönetmek için bunu kullanın.

Ağ geçidi alt ağ yönlendirmeyi yapılandırma

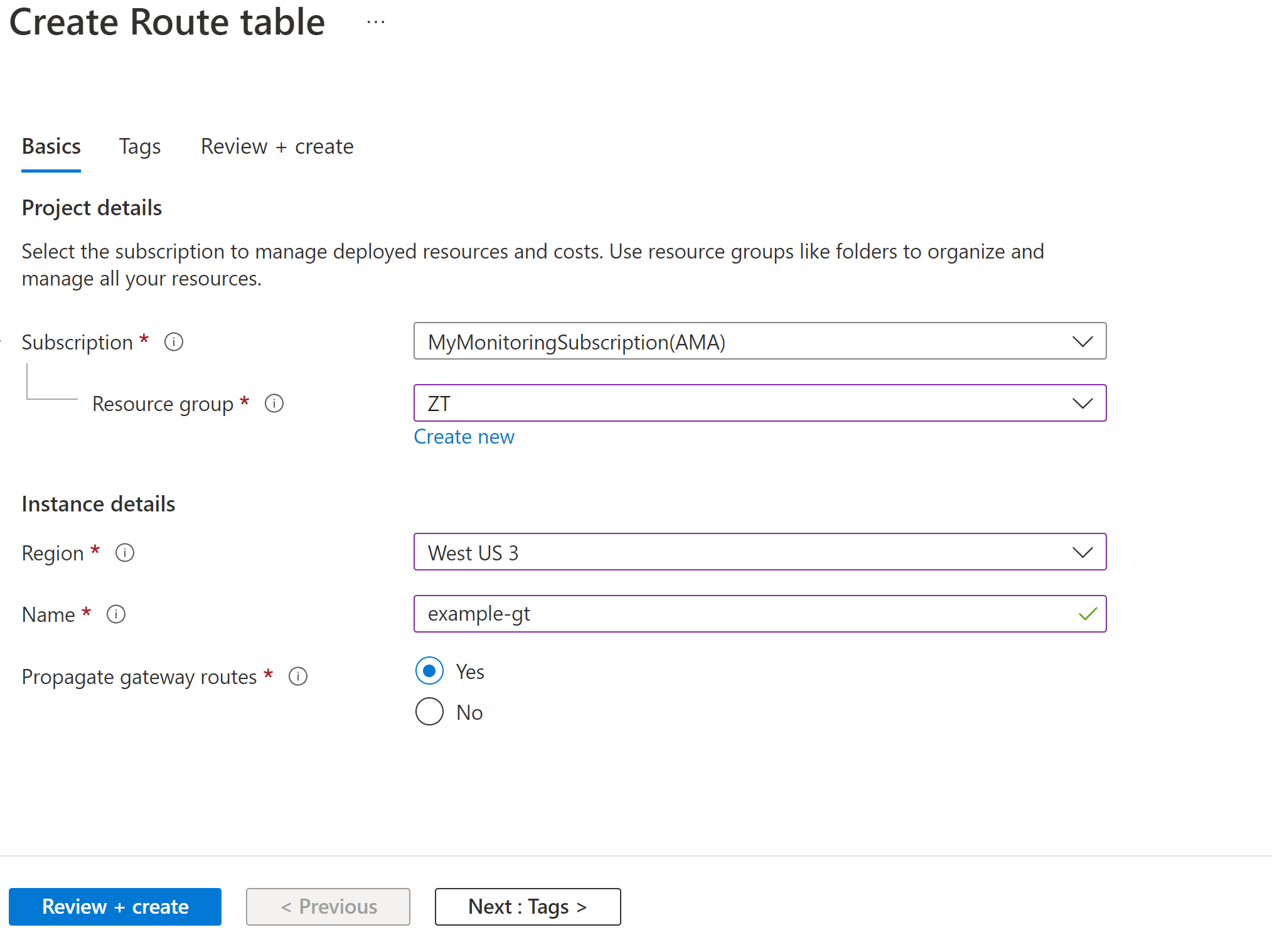

Ağ Geçidi Alt Ağı yol tablosunu iç trafiği Azure Güvenlik Duvarı iletecek şekilde yapılandırmak için yeni bir Yol Tablosu oluşturun ve yapılandırın:

Microsoft Azure portalında Rota Tablosu Oluştur'a gidin.

Rota Tablosunu bir kaynak grubuna yerleştirin, bir bölge seçin ve bir ad belirtin.

Gözden Geçir ve Oluştur’u ve sonra Oluştur’u seçin.

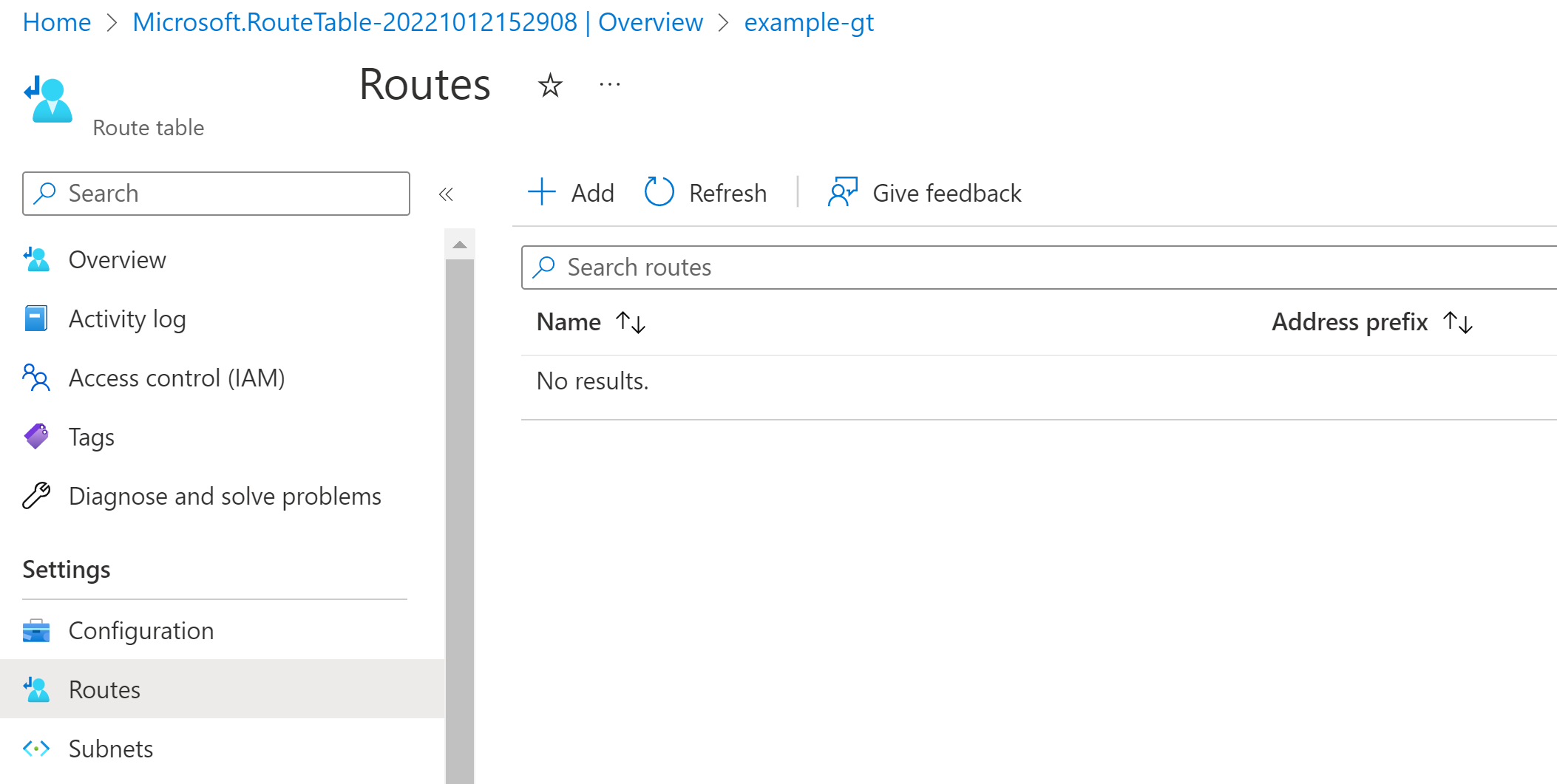

Yeni yol tablosuna gidin ve Yollar'ı seçin.

Ekle'yi seçin ve uç sanal ağlarından birine bir yol ekleyin:

- Yol adı bölümünde yol alanının adını belirtin.

- Adres ön eki hedef açılan listesinde IP Adresleri'ni seçin.

- Uç sanal ağdaki adres alanını Hedef IP adresleri/CIDR aralıkları alanında belirtin.

- Sonraki atlama türü açılan kutusunda Sanal gereç'i seçin.

- sonraki atlama adresi alanında Azure Güvenlik Duvarı özel IP adresini belirtin.

- Ekle'yi seçin.

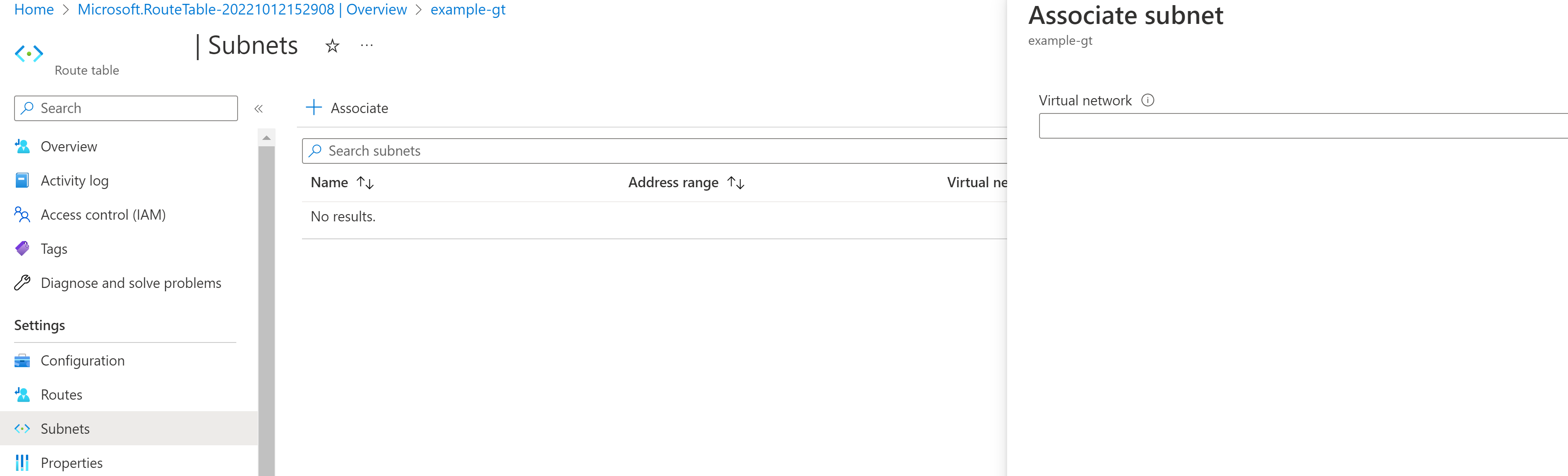

Yol tablosunu ağ geçidi alt ağıyla ilişkilendirme

- Alt ağlar'a gidin ve İlişkili'yi seçin.

- Sanal ağ açılan listesinde Hub sanal ağını seçin.

- Alt ağ açılan listesinde GatewaySubnet'i seçin.

- Tamam'ı seçin.

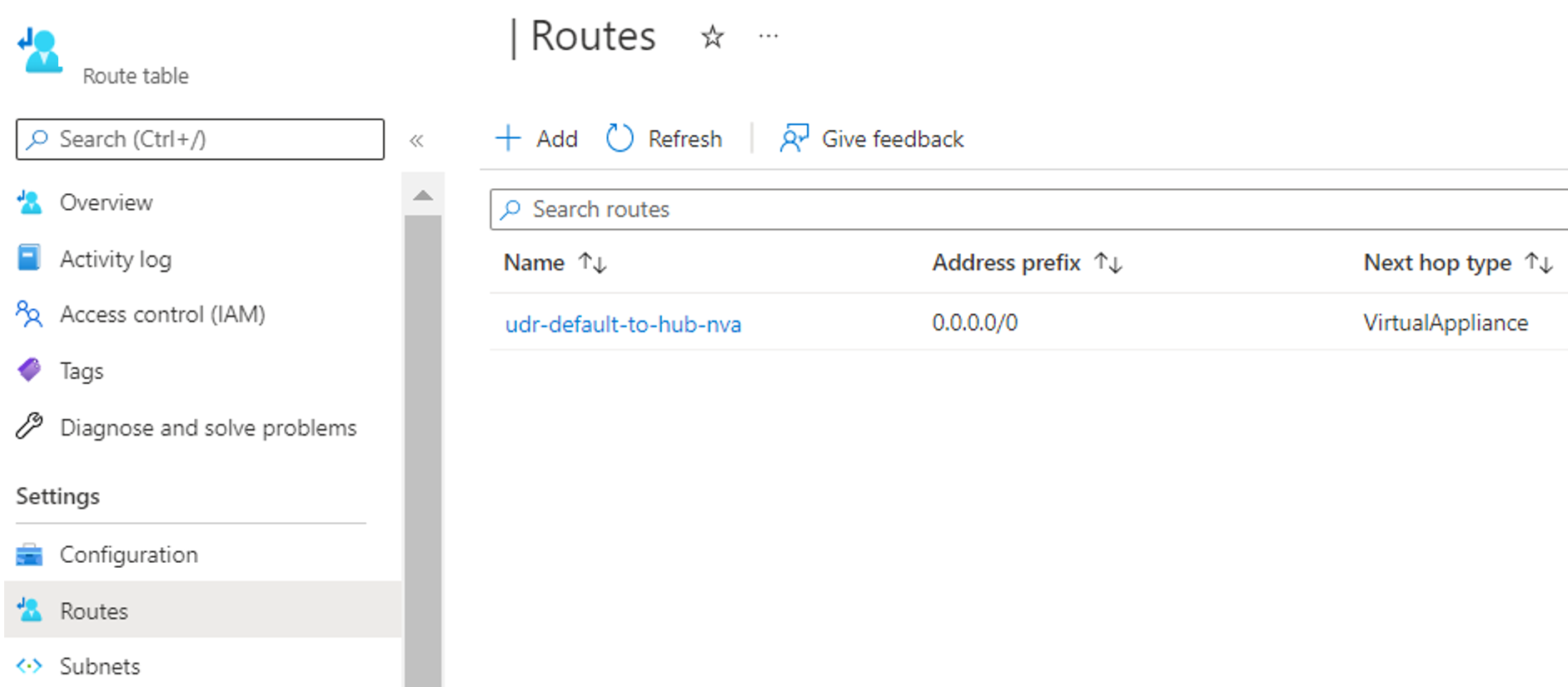

Aşağıda bir örnek verilmiştir.

Ağ geçidi artık uç sanal ağlarına yönelik trafiği Azure Güvenlik Duvarı iletir.

Uç alt ağ yönlendirmeyi yapılandırma

Bu işlem, trafiği Azure Güvenlik Duvarı iletmek için varsayılan bir yol ile uç sanal ağı alt ağlarınıza eklenmiş bir yol tablonuz olduğunu varsayar. Bu genellikle CIDR aralığı 0.0.0.0/0 için trafiği iletir ve genellikle dört sıfır yol olarak adlandırılır.

Aşağıda bir örnek verilmiştir.

Bu işlem, varsayılan yolun şirket içi ağlara yönelik trafiği almasına olanak tanıyan ağ geçidinden yolların yayılmasını devre dışı bırakır.

Not

İşleve İnternet erişimi gerektiren Application Gateway'ler gibi kaynaklar bu yol tablosunu almamalıdır. Azure Güvenlik Duvarı ve Application Gateway ile web uygulamaları için sıfır güven ağı makalesinde özetlenenler gibi gerekli işlevlerine izin vermek için kendi yol tablolarına sahip olmaları gerekir.

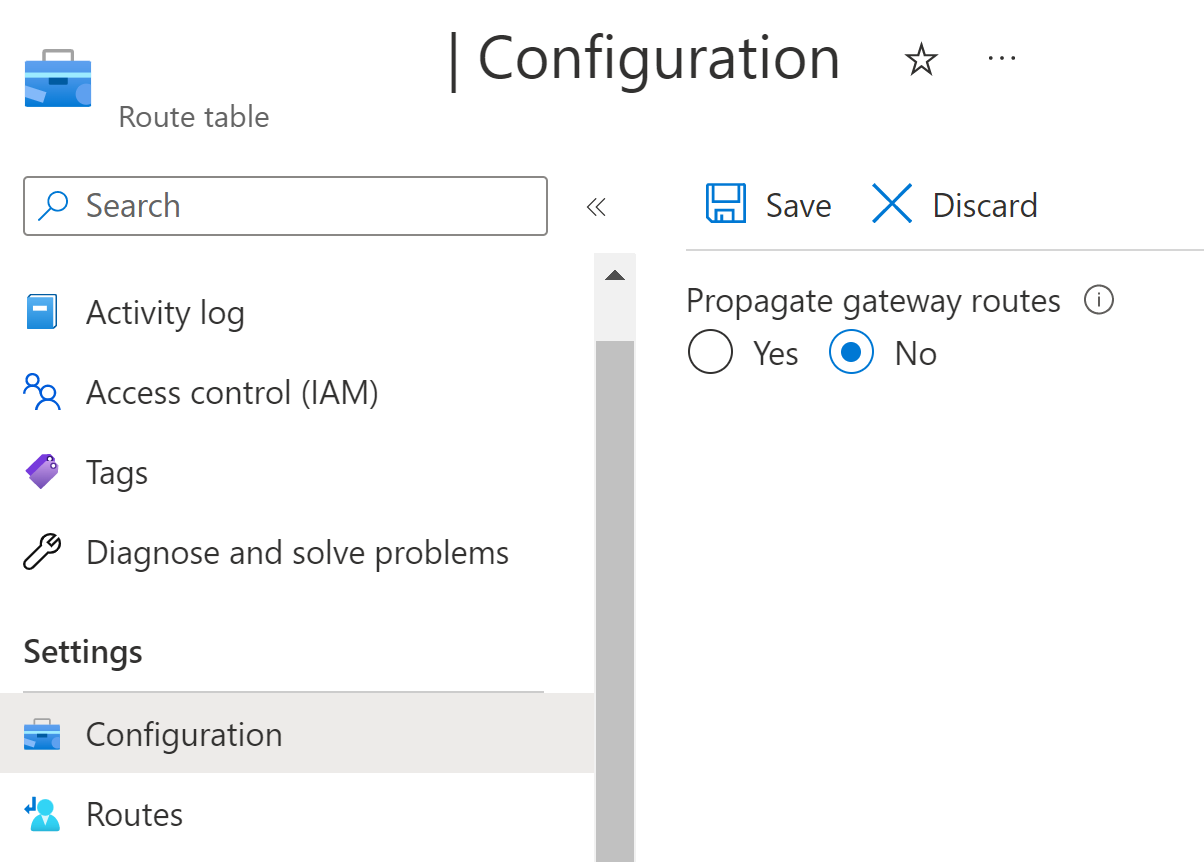

Uç alt ağ yönlendirmesini yapılandırmak için:

- Alt ağınızla ilişkilendirilmiş Yol Tablosu'na gidin ve Yapılandırma'yı seçin.

- Ağ geçidi yollarını yay için Hayır'ı seçin.

- Kaydet'i seçin.

Varsayılan yolunuz artık ağ geçidi için hedeflenen trafiği Azure Güvenlik Duvarı iletir.

4. Adım: Tehdit korumasını yapılandırma

Bulut için Microsoft Defender, Azure'da veya şirket içinde çalışan BT iş ortamınızdaki diğer kaynaklar gibi Azure üzerinde oluşturulmuş hub sanal ağınızı koruyabilir.

Bulut için Microsoft Defender, şirketinizin daha iyi bir güvenlik duruşuyla BIR BT ortamı oluşturmasına yardımcı olmak için güvenli puan sistemi sunan bir Bulut Güvenliği Duruş Yönetimi (CSPM) ve Bulut İş Yükü Koruması (CWP). Ayrıca ağ ortamınızı tehditlere karşı korumaya yönelik özellikler de içerir.

Bu makale Bulut için Microsoft Defender ayrıntılı olarak ele almayacaktır. Ancak, Bulut için Microsoft Defender Bir Log Analytics çalışma alanına alınan Azure İlkeleri ve günlükleri temelinde çalıştığını anlamak önemlidir.

Ağ hizmetleri ve kaynaklar dahil olmak üzere Azure kaynak özelliklerinin farklı analizini tutmak için JavaScript Nesne Gösterimi'nde (JSON) Azure İlkeleri yazarsınız. Bununla birlikte, Bulut için Microsoft Defender bir ağ kaynağı altındaki bir özelliği kontrol etmek ve bir tehditle karşı karşıyaysanız aboneliğinize bir öneri sağlamak kolaydır.

Bulut için Microsoft Defender aracılığıyla kullanılabilen tüm ağ önerilerini denetleme

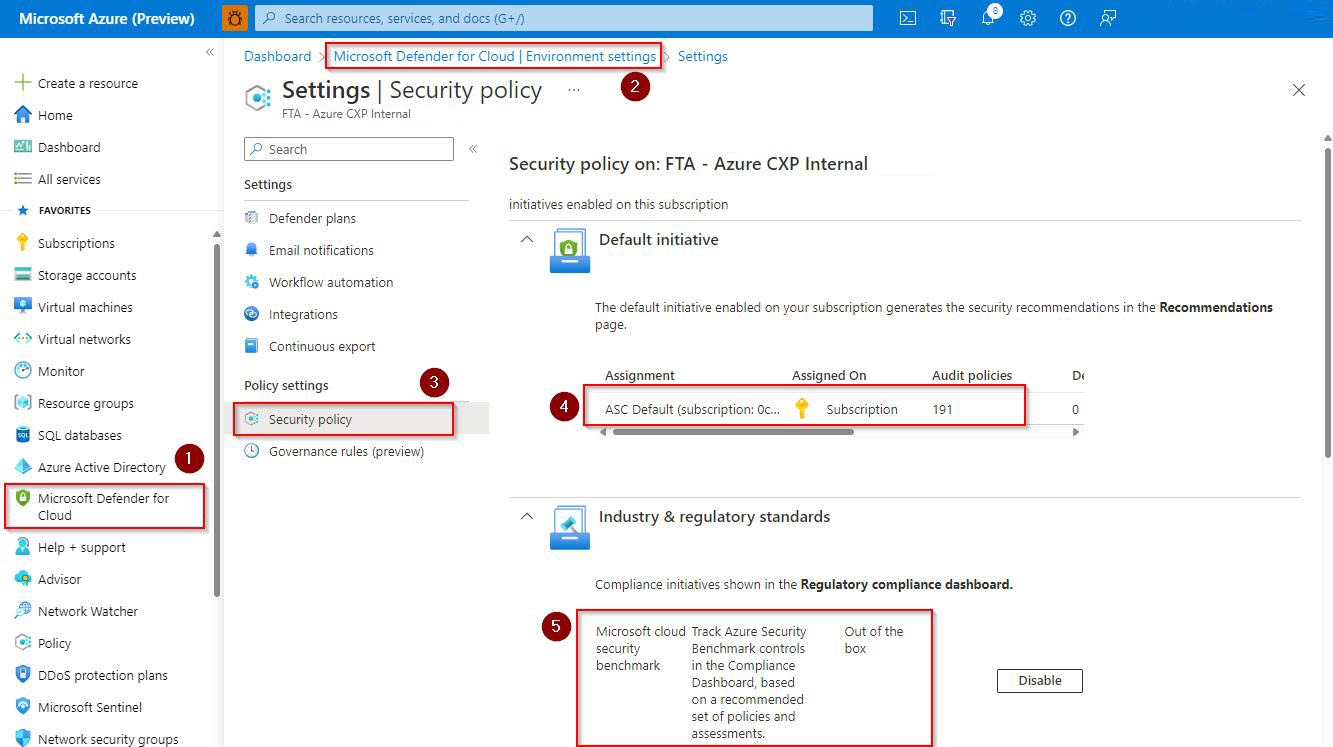

Bulut için Microsoft Defender tarafından kullanılan ağ önerileri sağlayan tüm Azure ilkelerini görüntülemek için:

Soldaki menüden Bulut için Microsoft Defender simgesini seçerek Bulut için Microsoft Defender açın.

Ortam ayarları'nı seçin.

Güvenlik ilkesi'ni seçin.

ASC Varsayılanı'nı seçerseniz, ağ kaynaklarını değerlendiren ilkeler de dahil olmak üzere kullanılabilir tüm ilkeleri gözden geçirebilirsiniz.

Ayrıca PCI, ISO ve Microsoft bulut güvenliği karşılaştırması gibi diğer mevzuat uyumluluğu tarafından değerlendirilen ağ kaynakları da vardır. Bunlardan herhangi birini etkinleştirebilir ve ağ önerilerini izleyebilirsiniz.

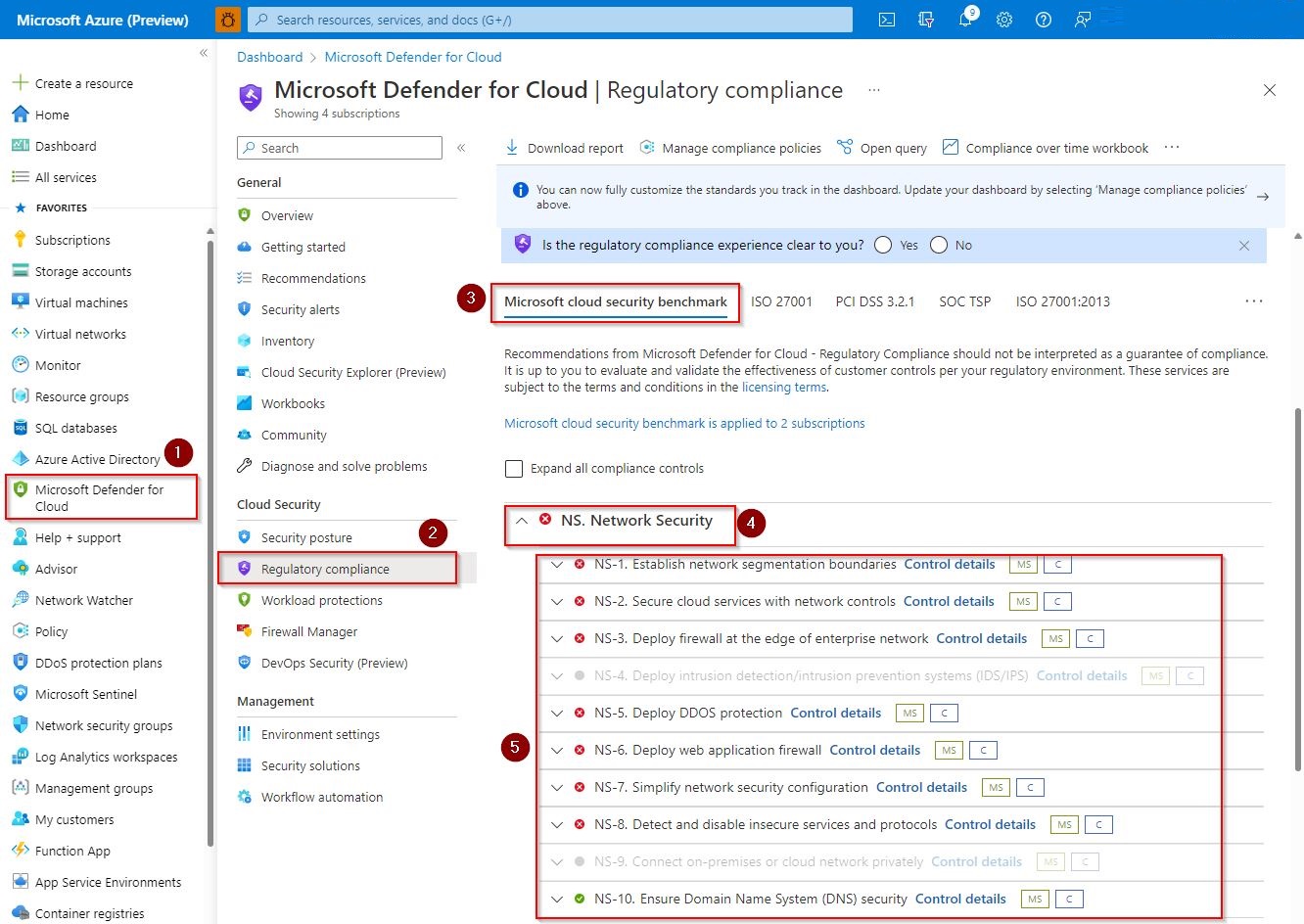

Ağ önerileri

Microsoft bulut güvenliği karşılaştırmasına göre ağ önerilerinden bazılarını görüntülemek için şu adımları izleyin:

Bulut için Microsoft Defender açın.

Mevzuat uyumluluğu'nu seçin.

Microsoft bulut güvenliği karşılaştırması'ı seçin.

NS'i genişletin . Önerilen ağ denetimini gözden geçirmek için Ağ Güvenliği .

Bulut için Microsoft Defender sanal makineler ve depolama gibi farklı Azure kaynakları için başka ağ önerileri sağladığını anlamak önemlidir. Bu önerileri soldaki menüden Öneriler'in altında gözden geçirebilirsiniz.

Bulut için Microsoft Defender portalının sol menüsünde Güvenlik Uyarıları'nı seçerek ağ kaynaklarına göre uyarıları gözden geçirin, böylece bazı tehdit türlerinden kaçınabilirsiniz. Bu uyarılar, Log Analytics çalışma alanına alınan günlüklere göre Bulut için Microsoft Defender tarafından otomatik olarak oluşturulur ve Bulut için Microsoft Defender tarafından izlenir.

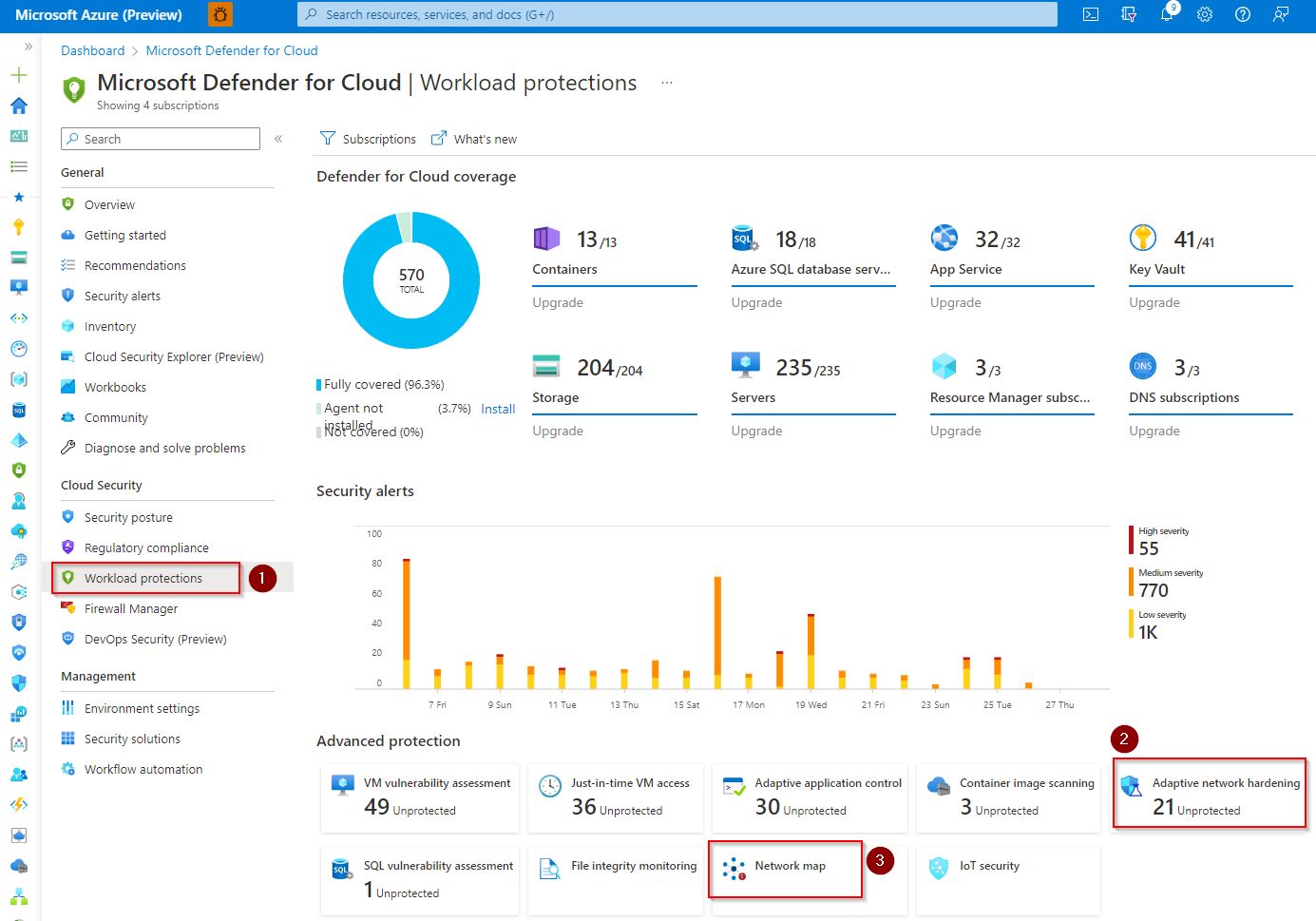

Bulut için Microsoft Defender aracılığıyla Azure ağ ortamınızı eşleme ve sağlamlaştırma

Ağ topolojinizi daha iyi anlamak için ağ ortamınızı eşleyerek ağ ortamınızı zahmetsiz bir şekilde sağlamlaştırarak daha iyi bir güvenlik duruşu elde etmek için seçenekleri de de kontrol edebilirsiniz. Bu öneriler, burada gösterildiği gibi soldaki menüde yer alan İş yükü koruması seçeneği aracılığıyla yapılır.

Bulut için Microsoft Defender aracılığıyla Azure Güvenlik Duvarı ilkelerini yönetme

Azure Güvenlik Duvarı, bu makalede açıklandığı gibi merkez sanal ağı için önerilir. Bulut için Microsoft Defender birden çok Azure Güvenlik Duvarı ilkelerini merkezi olarak yönetebilir. Azure Güvenlik Duvarı ilkelerine ek olarak, burada gösterildiği gibi Azure Güvenlik Duvarı ile ilgili diğer özellikleri yönetebilirsiniz.

Bulut için Microsoft Defender ağ ortamınızı tehditlere karşı nasıl koruduğu hakkında daha fazla bilgi için bkz. Bulut için Microsoft Defender nedir?

Teknik çizimler

Bu çizimler, bu makalelerdeki başvuru çizimlerinin çoğaltmalarıdır. Bunları kendi kuruluşunuz ve müşterileriniz için indirin ve özelleştirin. Contoso logosunu kendi logonuzla değiştirin.

| Öğe | Açıklama |

|---|---|

Visio'yu indirin Visio'yu indirin Ekim 2024'de güncelleştirildi |

Azure IaaS'ye Sıfır Güven ilkeleri uygulama Bu çizimleri şu makalelerle kullanın: - Genel bakış - Azure depolama alanı - Sanal makineler - Azure uç sanal ağları - Azure hub sanal ağları |

Visio'yu indirin Visio'yu indirin Ekim 2024'de güncelleştirildi |

Azure IaaS'ye Sıfır Güven ilkeleri uygulama — Bir sayfa posteri Azure IaaS ortamlarına Sıfır Güven ilkelerini uygulama sürecine tek sayfalık genel bakış. |

Ek teknik çizimler için bkz. BT mimarları ve uygulayıcıları için Sıfır Güven çizimler.

Önerilen eğitim

- Azure İlkesi yapılandırma

- Ağ güvenliğini tasarlama ve uygulama

- Azure Güvenlik Duvarı yapılandırma

- VPN Gateway'i yapılandırma

- Azure DDoS Koruması'na giriş

- Bulut için Microsoft Defender ile güvenlik tehditlerini çözme

Azure'da güvenlik hakkında daha fazla eğitim için Microsoft kataloğundaki şu kaynaklara bakın:

Azure'da güvenlik | Microsoft Learn

Sonraki Adımlar

Azure'a Sıfır Güven ilkeleri uygulamak için şu ek makalelere bakın:

- Azure IaaS'ye genel bakış

- Azure Sanal Masaüstü

- Azure Sanal WAN

- Amazon Web Services'da IaaS uygulamaları

- Microsoft Sentinel ve Microsoft Defender XDR

Başvurular

Bu makalede bahsedilen çeşitli hizmetler ve teknolojiler hakkında bilgi edinmek için bu bağlantılara bakın.