Azure'da uç sanal ağına Sıfır Güven ilkeleri uygulama

Özet: Azure'da uç sanal ağına Sıfır Güven ilkeleri uygulamak için Rol Tabanlı Erişim Denetimi'ni (RBAC) kullanmanız, alt ağları ve sanal makineleri (kaynak grupları, ağ güvenlik grupları ve uygulama güvenlik grupları), sanal ağ ve sanal makine uygulamalarındaki trafiği ve kaynakları güvenli hale getirmeniz ve gelişmiş tehdit algılama, uyarı ve korumayı etkinleştirmeniz gerekir.

Bu makale, Azure'daki IaaS iş yükleri için uç sanal ağına (VNet) aşağıdaki yollarla Sıfır Güven ilkelerini uygulamanıza yardımcı olur:

| Sıfır Güven ilkesi | Tanım | Met by |

|---|---|---|

| Açıkça doğrula | Tüm kullanılabilir veri noktalarına göre her zaman kimlik doğrulaması ve yetkilendirme. | Tek tek NIC'lerin belirli kanallar üzerinden iletişim kurma izinlerine sahip olduğunu doğrulamak için uygulama güvenlik gruplarını kullanın. |

| En az ayrıcalıklı erişim kullan | Tam Zamanında ve Yeterli Erişim (JIT/JEA), risk tabanlı uyarlamalı ilkeler ve veri koruması ile kullanıcı erişimini sınırlayın. | Herhangi bir kanalda varsayılan olarak 3389/RDP erişimini etkinleştirmeyin. Uç bağlamı için doğru rol izinlerini kullanın. |

| İhlal varsay | Patlama yarıçapı ve segment erişimini en aza indirin. Uçtan uca şifrelemeyi doğrulayın ve görünürlük elde etmek, tehdit algılamayı yönlendirmek ve savunmayı geliştirmek için analiz kullanın. | Kaynaklar arasındaki gereksiz iletişimi sınırlayın. Ağ güvenlik gruplarında oturum açabildiğinizi ve anormal trafikte uygun görünürlüğe sahip olduğunuzdan emin olun. Ağ güvenlik gruplarında yapılan değişiklikleri izleyin. |

Bu makale, Sıfır Güven ilkelerinin sanal makine tabanlı iş yükü barındıran uç sanal ağı içeren azure ortamında nasıl uygulanacağını gösteren bir dizi makalenin bir parçasıdır. Daha fazla bilgi için bkz. Azure IaaS'ye Sıfır Güven ilkeleri uygulama genel bakış.

Referans mimarisi

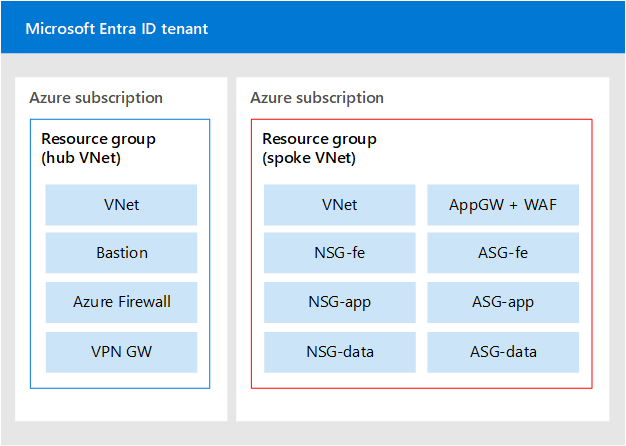

Aşağıdaki diyagramda IaaS tabanlı iş yükleri için ortak başvuru mimarisi gösterilmektedir.

Diyagramda:

- Uç sanal ağı, sanal makinelerden oluşan bir IaaS uygulamasını destekleyen bileşenler içerir.

- IaaS uygulaması, her katman için iki sanal makineden oluşan üç katmanlı bir uygulamadır: ön uç, uygulama ve veriler.

- Her katman, ayrılmış bir ağ güvenlik grubuna sahip ayrılmış bir alt ağ içinde yer alır.

- Her sanal makine rolü, rolüne karşılık gelen bir uygulama güvenlik grubuna atanır.

- Uygulamaya erişim, kendi alt akında yer alan bir Application Gateway aracılığıyla sağlanır.

Başvuru mimarisinde gösterilen uygulama N katmanlı mimari stiline uyar

Aşağıdaki diyagramda merkez sanal ağı aboneliğinden ayrı bir Azure aboneliğindeki uç sanal ağından kaynak grubunun bileşenleri gösterilmektedir.

Diyagramda uç sanal netinin tüm bileşenleri ayrılmış bir kaynak grubunda yer alandır:

- Bir sanal ağ

- bir Web Uygulaması Güvenlik Duvarı (WAF) dahil olmak üzere bir Azure Uygulaması lication Gateway (App GW)

- Her uygulama katmanı için bir tane olan üç ağ güvenlik grubu

- Her uygulama katmanı için bir tane olan üç uygulama güvenlik grubu

Bu makaledekiler

Sıfır Güven ilkeleri, kiracı ve dizin düzeyinden sanal makinelerin uygulama güvenlik gruplarına atanma aşamasına kadar mimari genelinde uygulanır. Aşağıdaki tabloda bu mimarinin güvenliğini sağlamaya yönelik öneriler açıklanmaktadır.

| Adımlar | Görev | Sıfır Güven ilkeler uygulandı |

|---|---|---|

| 1 | Microsoft Entra rol tabanlı erişim denetimini (RBAC) kullanın veya ağ kaynakları için özel roller ayarlayın. | En az ayrıcalıklı erişim kullan |

| 2 | Altyapıyı kendi kaynak grubuna yalıtma. | İhlal varsay |

| 3 | Her alt ağ için bir ağ güvenlik grubu oluşturun. | En az ayrıcalıklı erişim kullan İhlal varsay |

| 4 | Her sanal makine rolü için bir uygulama güvenlik grubu oluşturun. | Açıkça doğrula En az ayrıcalıklı erişim kullan İhlal varsay |

| 5 | Sanal ağ içindeki trafiğin ve kaynakların güvenliğini sağlama: |

Açıkça doğrula En az ayrıcalıklı erişim kullan İhlal varsay |

| 6 | Sanal ağa ve uygulamaya güvenli erişim. | En az ayrıcalıklı erişim kullan İhlal varsay |

| 7 | Gelişmiş tehdit algılama, uyarı ve korumayı etkinleştirin. | İhlal varsay |

1. Adım: Microsoft Entra RBAC kullanma veya ağ kaynakları için özel roller ayarlama

Ağ katkıda bulunanları için Microsoft Entra RBAC yerleşik rollerini kullanabilirsiniz. Ancak başka bir yaklaşım da özel roller kullanmaktır. Uç ağ yöneticilerinin Microsoft Entra RBAC Ağ Katkıda Bulunanı rolü tarafından verilen ağ kaynaklarına tam erişime ihtiyacı yoktur, ancak diğer ortak rollerden daha fazla izne ihtiyaç duyar. Erişimi yalnızca gerekli olanla kapsamak için özel bir rol kullanabilirsiniz.

Bunu uygulamanın kolay yollarından biri, Azure Giriş Bölgesi Başvuru Mimarisi'nde bulunan özel rolleri dağıtmaktır.

Belirli rol, Ağ Yönetimi özel rolünün aşağıdaki izinlere sahip olmasıdır:

- Kapsamdaki tümünü okuma

- Ağ sağlayıcısıyla yapılan tüm eylemler

- Destek sağlayıcısıyla yapılan tüm eylemler

- Kaynaklar sağlayıcısıyla yapılan tüm eylemler

Bu rolü, özel roller için betikleri kullanarak veya Azure özel rolleri - Azure RBAC bölümünde açıklanan işlemle Microsoft Entra Id aracılığıyla oluşturabilirsiniz.

2. Adım: Altyapıyı kendi kaynak grubuna yalıtma

Ağ kaynaklarını işlem, veri veya depolama kaynaklarından yalıtarak izinlerin taşma olasılığını azaltırsınız. Ayrıca, tüm ilgili kaynakların tek bir kaynak grubunda olduğundan emin olarak, tek bir güvenlik ataması yapabilir ve bu kaynaklara yönelik günlüğe kaydetme ve izlemeyi daha iyi yönetebilirsiniz.

Uç ağ kaynaklarının paylaşılan bir kaynak grubunda birden çok bağlamda kullanılabilir olması yerine, bunun için ayrılmış bir kaynak grubu oluşturun. Bu makalenin desteklediği başvuru mimarisi bu kavramı göstermektedir.

Şekilde, başvuru mimarisindeki kaynaklar ve bileşenler sanal makineler, depolama hesapları, merkez sanal ağ kaynakları ve uç sanal ağ kaynakları için ayrılmış kaynak gruplarına ayrılmıştır.

Ayrılmış bir kaynak grubuyla, aşağıdaki işlemi kullanarak özel bir rol atayabilirsiniz: Öğretici: Azure portalını kullanarak azure kaynaklarına kullanıcı erişimi verme - Azure RBAC.

Ek öneriler:

- Adlandırılmış kişiler yerine rol için bir güvenlik grubuna başvurun.

- Kurumsal kimlik yönetimi desenleriniz aracılığıyla güvenlik grubuna erişimi yönetin.

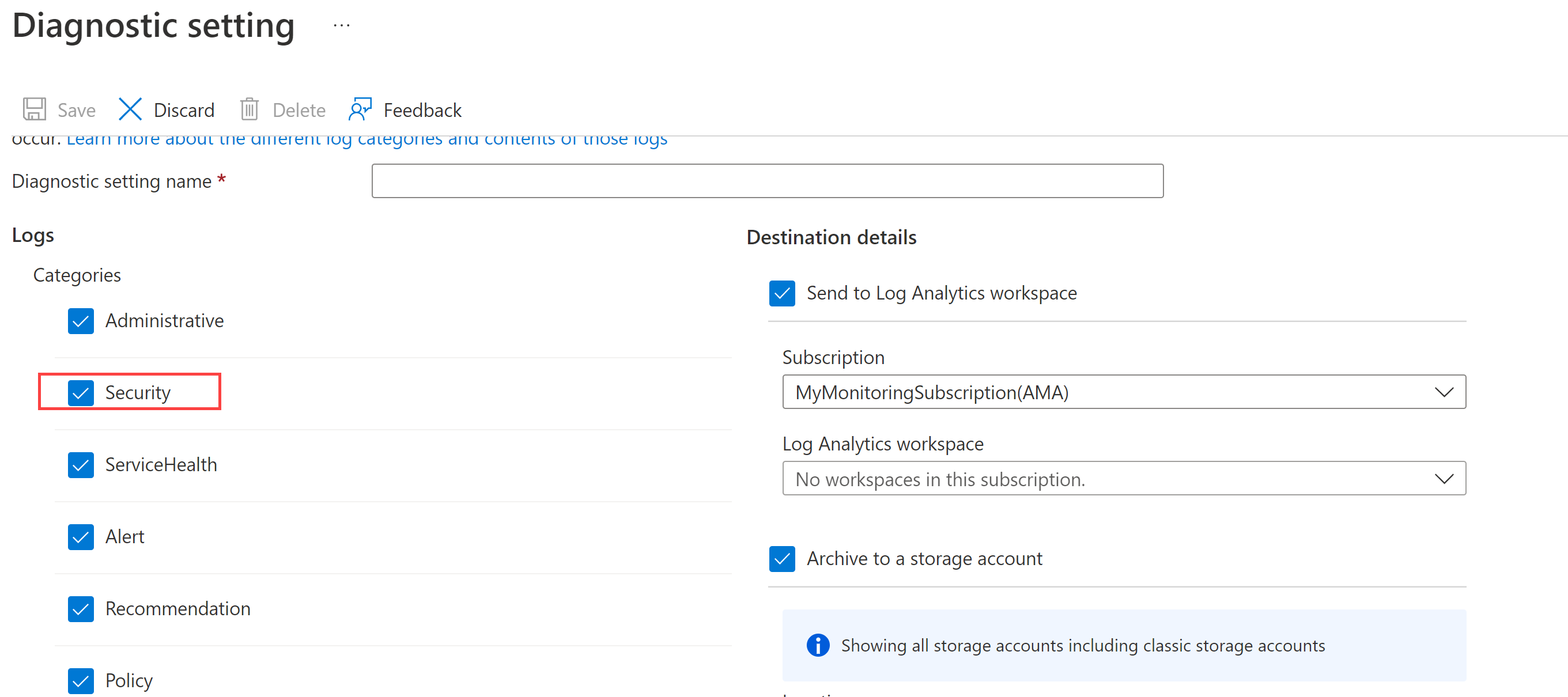

Kaynak gruplarında günlük iletmeyi zorunlu kılan ilkeler kullanmıyorsanız, bunu kaynak grubunun Etkinlik günlüğünde yapılandırın: Etkinlik günlüğünü > Dışarı Aktarma Etkinlik Günlükleri'ne gidin ve + Tanılama ayarı ekle'yi seçin.

Tanılama ayarı ekranında tüm günlük kategorilerini (özellikle Güvenlik) seçin ve bunları gözlemlenebilirlik için Log Analytics çalışma alanı veya uzun vadeli depolama için depolama hesabı gibi uygun günlük kaynaklarına gönderin.

Aboneliği Demokratikleştirme

Ağ ile doğrudan ilgili olmasa da, aboneliğinizin RBAC'sini benzer şekilde planlamanız gerekir. Kaynakları kaynak grubuna göre mantıksal olarak yalıtmaya ek olarak, aboneliği iş alanlarına ve portföy sahiplerine göre de yalıtmalısınız. Yönetim birimi olarak aboneliğin kapsamı dar kapsamlı olmalıdır.

Aboneliği demokratikleştirme hakkında daha fazla bilgi için bkz. Azure giriş bölgesi tasarım ilkeleri - Bulut Benimseme Çerçevesi.

Tanılamayı burada gösterildiği gibi Azure İzleyici'deki Tanılama güvenlik kategorisinden yapılandırabilirsiniz.

Bu günlükleri gözden geçirmeyi ve bunlarla ilgili uyarıyı anlamak için Tanılama Ayarları'na bakın.

3. Adım: Her alt ağ için bir ağ güvenlik grubu oluşturma

Azure ağ güvenlik grupları, azure sanal ağındaki Azure kaynakları arasındaki ağ trafiğini filtrelemek için kullanılır. Azure Giriş Bölgeleri dağıtılırken varsayılan olarak Azure ilkesi aracılığıyla uygulanan her alt ağa bir ağ güvenlik grubu uygulamanız önerilir. Ağ güvenlik grupları, farklı Azure kaynaklarına gelen ya da bu kaynaklardan dışarı giden ağ trafiğine izin veren veya bu trafiği reddeden güvenlik kuralları içerir. Her kural için kaynak, hedef, bağlantı noktası ve protokol belirtebilirsiniz.

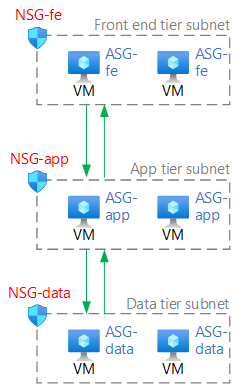

Çok katmanlı sanal makine tabanlı bir uygulama için, bir sanal makine rolünü barındıran her alt ağ için ayrılmış bir ağ güvenlik grubu (aşağıdaki şekilde NSG) oluşturulması önerilmektedir.

Diyagramda:

- Uygulamanın her katmanı, ön uç katmanı, uygulama katmanı ve veri katmanı gibi ayrılmış bir alt ağda barındırılır.

- Bu alt ağların her biri için bir ağ güvenlik grubu yapılandırılır.

Şekilde gösterilenden farklı bir şekilde ağ güvenlik gruplarının yapılandırılması, ağ güvenlik gruplarının bazılarının veya tümünün yanlış yapılandırılmasını sağlayabilir ve sorun giderme sorunları oluşturabilir. Ayrıca izlemeyi ve günlüğe kaydetmeyi zorlaştırabilir.

Bu işlemi kullanarak ağ güvenlik grubu oluşturma: Azure ağ güvenlik grubu oluşturma, değiştirme veya silme

Ortamın güvenliğini sağlamak için bunları nasıl kullanabileceğinizi anlamak için bkz . ağ güvenlik grupları .

4. Adım: Her sanal makine rolü için bir uygulama güvenlik grubu oluşturma

Uygulama güvenlik grupları ağ güvenliğini uygulamanın yapısının doğal bir uzantısı olarak yapılandırmanıza imkan vererek sanal makineleri gruplamanızı ve ağ güvenlik ilkelerini bu gruplara göre tanımlamanızı sağlar. Açık IP adreslerinin bakımını el ile yapmanıza gerek kalmadan güvenlik ilkesini farklı ölçeklerde yeniden kullanabilirsiniz. Platform açık IP adreslerinin ve birden fazla kural kümesinin karmaşık süreçlerini üstlenerek iş mantığınıza odaklanmanızı sağlar.

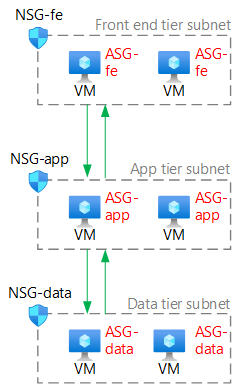

İş yükünüzün içinde belirli sanal makine rollerini belirleyin. Ardından, her rol için bir uygulama güvenlik grubu oluşturun. Başvuru mimarisinde üç uygulama güvenlik grubu temsil edilir.

Diyagramda:

- Bu uygulamayı desteklemek için her katman için bir tane olmak üzere üç uygulama güvenlik grubu oluşturulur: ön uç, uygulama ve veriler.

- Her sanal makine, rolü için ilgili uygulama güvenlik grubuna atanır (diyagramdaki kırmızı metin).

Uygulama güvenlik grupları ve bunları sanal makinelere atama hakkında daha fazla bilgi için bkz . Azure uygulama güvenlik gruplarına genel bakış.

Not

Yük dengeleyici kullanıyorsanız, uygulama güvenlik grupları bir yük dengeleyicinin kapsamını belirleyemediğiniz için ağ güvenlik gruplarındaki yük dengeleyicinin IP adresini kullanmak gerekir.

5. Adım: Sanal ağ içindeki trafiğin ve kaynakların güvenliğini sağlama

Bu bölüm aşağıdaki önerileri kapsar:

- Ağ güvenlik grupları için temel reddetme kurallarını dağıtma

- Uygulama güvenlik grupları için uygulamaya özgü kuralları dağıtma

- VNet'te yönetim trafiğini planlama

- Ağ güvenlik grubu akış günlüğünü dağıtma

Ağ güvenlik grupları için temel reddetme kurallarını dağıtma

Sıfır Güven temel öğesi gereken en düşük erişim düzeyini kullanmaktır. Varsayılan olarak, ağ güvenlik gruplarının izin verilen kuralları vardır. Reddetme kurallarının temelini ekleyerek, en düşük erişim düzeyini zorunlu kılabilirsiniz.

Sağlandıktan sonra, 4096 önceliğine sahip gelen ve giden kuralların her birinde bir reddetme kuralı oluşturun. Bu, kullanılabilir son özel önceliktir; bu da İzin ver eylemlerini yapılandırmak için kalan kapsama sahip olduğunuz anlamına gelir.

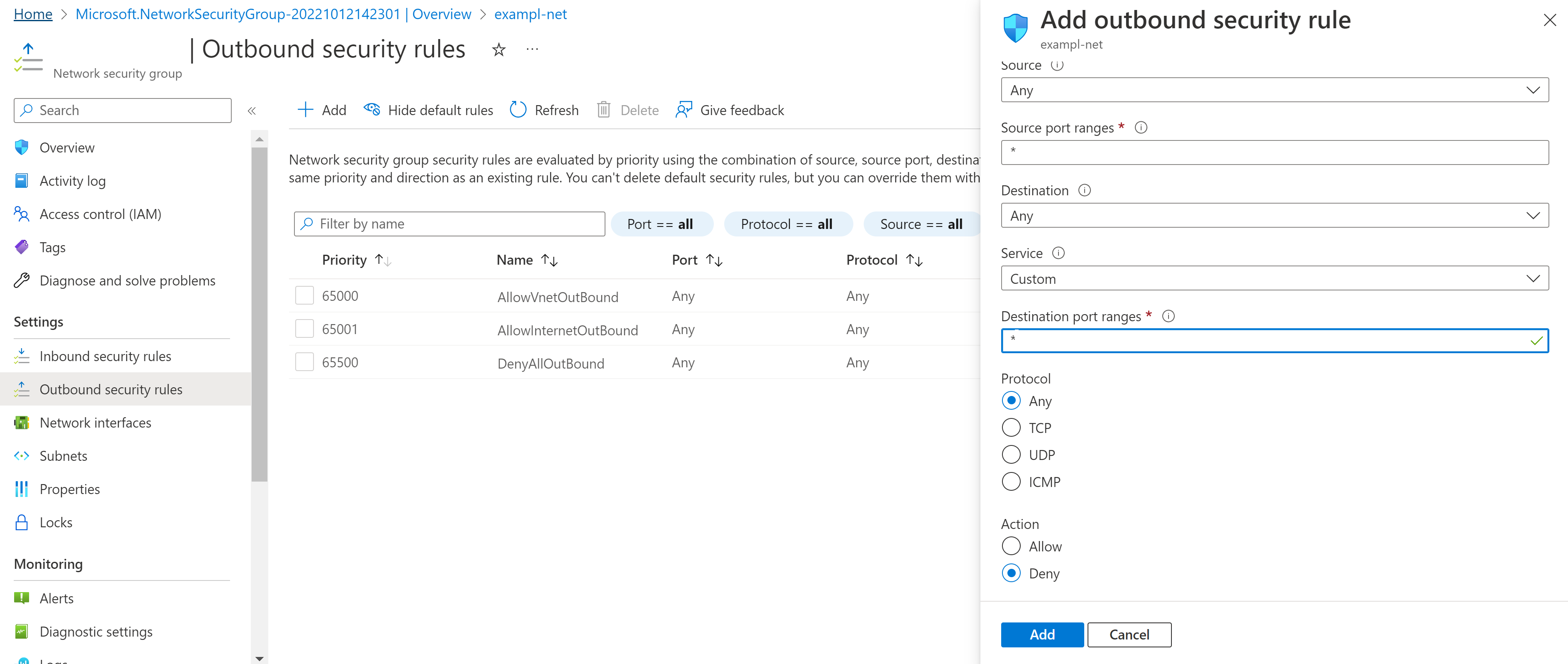

Ağ güvenlik grubunda Giden Güvenlik Kuralları'na gidin ve Ekle'yi seçin. Aşağıdakileri doldurun:

- Kaynak: Herhangi biri

- Kaynak bağlantı noktası aralıkları: *

- Hedef: Herhangi biri

- Hizmet: Özel

- Hedef Bağlantı Noktası Aralıkları: *

- Protokol: Tümü

- Eylem: Reddet

- Öncelik: 4096

- Ad: DenyAllOutbound

- Açıklama: Özel olarak izin verilmediği sürece tüm giden trafiği reddeder.

Aşağıda bir örnek verilmiştir.

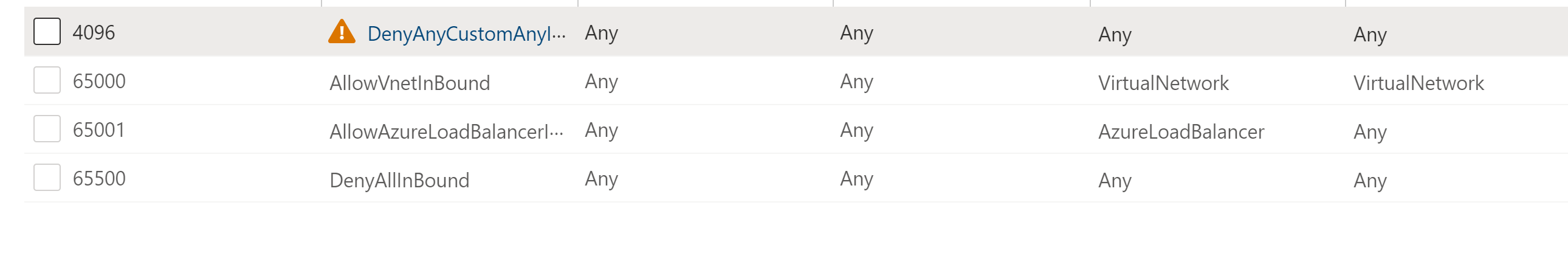

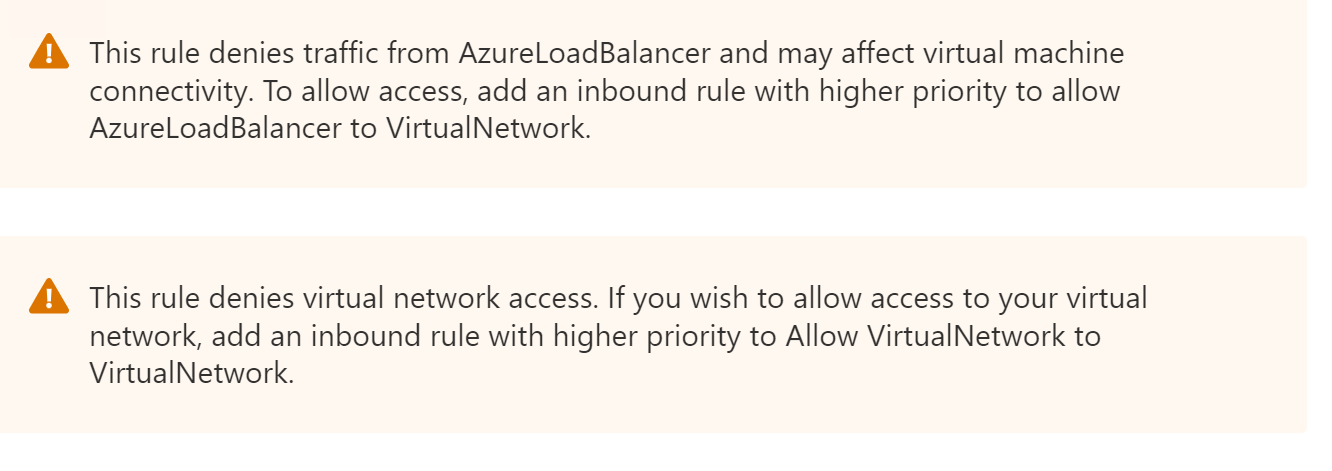

Bu işlemi gelen kurallarıyla tekrarlayın ve adı ve açıklamayı uygun şekilde ayarlayın. Gelen güvenlik kuralları sekmesinde, burada gösterildiği gibi kuralda bir uyarı işareti olduğunu fark edeceksiniz.

Kurala tıklayıp en alta kaydırdığınızda, burada gösterildiği gibi daha fazla ayrıntı görürsünüz.

Bu ileti aşağıdaki iki uyarıyı verir:

- Azure Load Balancer'lar varsayılan olarak bu ağ güvenlik grubunu kullanarak kaynaklara erişemez.

- Bu sanal ağ üzerindeki diğer kaynaklar varsayılan olarak bu ağ güvenlik grubunu kullanarak kaynaklara erişemez.

Sıfır Güven'daki amacımız için, olması gereken budur. Bu, yalnızca bu sanal ağda bir şey olması, kaynaklarınıza hemen erişimi olduğu anlamına gelmez. Her trafik düzeni için açıkça izin veren bir kural oluşturmanız ve bunu en az izinle yapmanız gerekir. Bu nedenle, yönetim için Active Directory Etki Alanı Hizmetleri (AD DS) etki alanı denetleyicilerine, özel DNS sanal makinelerine veya belirli dış web sitelerine giden bağlantılarınız varsa, bunların burada denetlenmesi gerekir.

Alternatif Reddetme Kuralları

Giden bağlantılarınızı yönetmek için Azure Güvenlik Duvarı kullanıyorsanız giden bağlantıları reddetmek yerine tüm giden bağlantıları açık bırakabilirsiniz. Azure Güvenlik Duvarı uygulamasının bir parçası olarak, güvenlik duvarına sanal ağ dışındaki trafiği işleyen varsayılan yolu (0.0.0.0/0) gönderen bir yol tablosu ayarlayacaksınız.

Daha sonra tüm sanal ağ gidenlerini reddetme oluşturabilir veya bunun yerine tüm gidenlere izin verebilir (ancak gelen kurallarıyla öğelerin güvenliğini sağlayabilirsiniz).

Ortamın güvenliğini daha da artırmak için bunları nasıl kullanabileceğinizi anlamak için Azure Güvenlik Duvarı ve Yönlendirme Tabloları hakkında daha fazla bilgi edinin.

Sanal makine yönetimi kuralları

Sanal makineleri Microsoft Entra Login, Anti-Malware ve otomatik güncelleştirmeler etkinleştirilerek yapılandırmak için aşağıdaki giden bağlantılara izin vermeniz gerekir. Bunların çoğu FQDN tarafından yapılır, yani FQDN kuralları için Azure Güvenlik Duvarı gerekir veya daha karmaşık bir plan yaparsınız. Azure Güvenlik Duvarı önerilir.

Giden bağlantılar şunlardır:

- 443 numaralı bağlantı noktasında:

- enterpriseregistration.windows.net

- settings-win.data.microsoft.com

- sls.update.microsoft.com

- v10.events.data.microsoft.com

- login.microsoftonline.com

- pas.windows.net

- 169.254.169.254

- 80 numaralı bağlantı noktasında:

- ctldl.windowsupdate.com

- www.msftconnecttest.com

- 123 numaralı bağlantı noktasında:

- time.windows.com

- 1688 numaralı bağlantı noktasında:

- Azkms.core.windows.net

Uygulama güvenlik grupları için uygulamaya özgü kuralları dağıtma

En az izin miktarına sahip trafik desenlerini tanımlayın ve yalnızca açıkça izin verilen yolları uygulayın. Burada, merkez sanal ağıyla birlikte kullanılan uç sanal ağı için ağ güvenlik gruplarında ağ trafiği desenlerini tanımlamak üzere uygulama güvenlik gruplarının kullanılmasına ilişkin örnek bir diyagram verilmiştir. Bu, önerilen yapılandırmadır.

Başka bir örnek olarak, Web Uygulaması Güvenlik Duvarı uç sanal netinin Application Gateway alt aya yerleştirildiği tek başına uç sanal ağı için bir yapılandırma aşağıda verilmiştir.

Aşağıdaki ağ güvenlik grubu kurallarına ihtiyacınız vardır:

- APP GW alt asına İnternet trafiğine izin verme (HTTPS 443).

- APP GW alt ağından ön uç katmanı sanal makinelerine (HTTPS 433) giden trafiğe izin verme.

- Ön uç katmanı sanal makinelerinden uygulama katmanı yük dengeleyicisine (HTTPS 443) gelen trafiğe izin verme.

- Uygulama katmanı yük dengeleyiciden uygulama katmanı sanal makinelerine (HTTPS 443) gelen trafiğe izin verme.

- Uygulama katmanı sanal makinelerinden veri katmanı yük dengeleyicisine (SQL 1433) gelen trafiğe izin verme.

- Veri katmanı yük dengeleyiciden veri katmanı sanal makinelerine (SQL 1433) giden trafiğe izin verme.

- Veri katmanı sanal makineleri arasında trafiğe izin verme (SQL 1433)

Önce SQL desenini yapılandırın ve ardından işlemi kalan katmanlarla yineleyin. Aşağıdaki bölümler, tek bir uygulama katmanı için ağ trafiğini sınırlayan kuralların yapılandırmalarıdır.

Kural 5 - Uygulama katmanı sanal makinelerinden veri katmanı yük dengeleyicisine giden trafiğe izin ver (SQL 1433)

Uygulama katmanı alt ağının ağ güvenlik grubunda Gelen Güvenlik Kuralları'na gidin ve Ekle'yi seçin. Listeyi aşağıdakilerle doldurun:

- Kaynak: Uygulama Güvenlik Grubu

- Kaynak uygulama güvenlik grupları: İş katmanı uygulama güvenlik grubunuzu seçin

- Kaynak bağlantı noktası aralıkları: 1433 (Bazen kaynak trafik farklı bağlantı noktalarından gelebilir ve bu desen oluşursa, herhangi bir kaynak bağlantı noktasına izin vermek için * öğesine kaynak bağlantı noktası aralıkları ekleyebilirsiniz. Hedef bağlantı noktası daha önemlidir ve bazı öneriler her zaman kaynak bağlantı noktası için * kullanılmasıdır)

- Hedef: IP adresleri

- Hedef IP adresleri/CIDR aralıkları: yük dengeleyicinin açık IP'si

- Bir yük dengeleyiciyi bir uygulama güvenlik grubuyla ilişkilendiremediğiniz için burada açık IP'yi kullanmanız gerekir.

- IP şemanızı planlayabilir veya yük dengeleyiciyi dağıtabilir ve atandığı IP'ye başvurabilirsiniz.

- Hizmet: MS SQL

- Hedef Bağlantı Noktası Aralıkları: Bu, 1433 numaralı bağlantı noktası için otomatik olarak doldurulur

- Protokol: Tcp için otomatik olarak seçilir

- Eylem: İzin Ver

- Öncelik: 100 ile 4096 arasında bir değer. 105 ile başlayabilirsiniz.

- Ad: Allow-App-Tier-to-Data-LB-Inbound

- Açıklama: Veri katmanı yük dengeleyiciden uygulama katmanı sanal makinelerine gelen erişime izin verir.

Tamamlandıktan sonra kuralda bilgilendiren uyarılar için mavi bir simge olduğunu fark edeceksiniz. Kurala tıklanması şu iletiyi verir:

- "Uygulama güvenlik gruplarını kullanan kurallar yalnızca uygulama güvenlik grupları aynı sanal ağdaki ağ arabirimleriyle ilişkilendirildiğinde uygulanabilir."

Aşağıda bir örnek verilmiştir.

Kural yalnızca bu uygulama güvenlik grubu bu ağda kullanıldığında geçerlidir.

Son olarak, aynı ağ güvenlik grubunda Giden Güvenlik Kuralları'na gidin ve Ekle'yi seçin. Gelen'i Giden olarak değiştirerek listeyi örneğe benzer şekilde doldurun.

Kural 6 - Veri katmanı yük dengeleyiciden veri katmanı sanal makinelerine giden trafiğe izin verme (SQL 1433)

Veri katmanı alt ağının ağ güvenlik grubunda Gelen Güvenlik Kuralları'na gidin ve Ekle'yi seçin. Listeyi aşağıdakilerle doldurun:

- Kaynak: IP Adresi

- Kaynak IP Adresi: Yük dengeleyicinin IP adresi

- Kaynak bağlantı noktası aralıkları: 1433

- Hedef: Uygulama güvenlik grubu

- Hedef uygulama güvenlik grupları: Veri katmanı uygulama güvenlik grubunuzu seçin

- Hizmet: MS SQL

- Hedef Bağlantı Noktası Aralıkları: Bu, 1433 numaralı bağlantı noktası için otomatik olarak doldurulur.

- Protokol: Bu, TCP için otomatik olarak seçilir.

- Eylem: İzin Ver

- Öncelik: 100 ile 4096 arasında bir değer. 105 ile başlayabilirsiniz.

- Ad: Allow-SQL-LB-to-SQL-VM'ler-Gelen

- Açıklama: Veri katmanı yük dengeleyiciden SQL tabanlı veri katmanı sanal makinelerine gelen erişime izin verir.

Aynı ağ güvenlik grubunda Giden Güvenlik Kuralları'na gidin ve Ekle'yi seçin. Gelen'i Giden olarak değiştirerek listeyi örnekte olduğu gibi doldurun.

Kural 7 - Veri katmanı sanal makineleri arasında trafiğe izin verme (SQL 1433)

Veri katmanı alt ağının ağ güvenlik grubunda Gelen Güvenlik Kuralları'na gidin ve Ekle'yi seçin. Listeyi aşağıdakilerle doldurun:

- Kaynak: Uygulama güvenlik grubu

- Hedef uygulama güvenlik grupları: Veri katmanı uygulama güvenlik grubunuzu seçin

- Kaynak bağlantı noktası aralıkları: 1433

- Hedef: Uygulama güvenlik grupları

- Hedef uygulama güvenlik grupları: Veri katmanı uygulama güvenlik grubunuzu seçin

- Hizmet: MS SQL

- Hedef Bağlantı Noktası Aralıkları: Bu, 1433 numaralı bağlantı noktası için otomatik olarak doldurulur.

- Protokol: Bu, TCP için otomatik olarak seçilir.

- Eylem: İzin Ver

- Öncelik: 100 ile 4096 arasında bir değer. 105 ile başlayabilirsiniz.

- Ad: Allow-SQL-VM-to-SQL-VM-Inbound

- Açıklama: SQL tabanlı veri katmanı sanal makineleri arasında gelen erişime izin verir.

Aynı ağ güvenlik grubunda Giden Güvenlik Kuralları'na gidin ve Ekle'yi seçin. Gelen'i Giden olarak değiştirerek listeyi önceki liste olarak doldurun.

Bu üç kuralla, tek bir uygulama katmanı için Sıfır Güven bağlantı desenini tanımlamış olursunuz. Bu işlemi ek akışlar için gerektiği gibi yineleyebilirsiniz.

VNet'te yönetim trafiğini planlama

Uygulamaya özgü trafiğe ek olarak, yönetim trafiğini planlamanız gerekir. Ancak, yönetim trafiği genellikle uç sanal ağı dışından kaynaklanır. Ek kurallar gereklidir. İlk olarak, yönetim trafiğinin geleceği belirli bağlantı noktalarını ve kaynakları anlamanız gerekir. Genel olarak, tüm yönetim trafiği uç için merkez ağında bulunan bir güvenlik duvarından veya başka bir NVA'dan akmalıdır.

Azure IaaS'ye Sıfır Güven ilkelerini uygulama genel bakış makalesindeki tam başvuru mimarisine bakın.

Bu, özel yönetim gereksinimlerinize göre değişir. Ancak, güvenlik duvarı gereçlerindeki kurallar ve ağ güvenlik grubundaki kurallar, hem platform ağ tarafında hem de iş yükü ağ tarafında bağlantılara açıkça izin vermek için kullanılmalıdır.

Ağ güvenlik grubu akış günlüğünü dağıtma

Ağ güvenlik grubunuz gereksiz trafiği engelliyor olsa bile hedeflerinizin karşılandığı anlamına gelmez. Yine de açık desenlerinizin dışında oluşan trafiği gözlemlemeniz gerekir, böylece bir saldırı gerçekleşip gerçekleşmediğini bilirsiniz.

Ağ Güvenlik Grubu Akış Günlüğü'nü etkinleştirmek için Öğretici: Sanal makineden gelen ve giden ağ trafiği akışını oluşturulan mevcut ağ güvenlik grubuna göre günlüğe kaydetme işlemini izleyebilirsiniz.

Not

- Depolama hesabı, Sıfır Güven depolama hesabı yönergelerini izlemelidir.

- Günlüklere erişim gerektiğinde kısıtlanmalıdır.

- Ayrıca gerektiğinde Log Analytics ve Sentinel'e de akmalıdır.

IDPS ile gelen web trafiğini koruma

Uç sanal ağınızdaki denetimlere ek olarak, ek inceleme uygulamak için bir Azure Güvenlik Duvarı de kullanabilirsiniz. Azure Front Door ve Application Gateway için Web Uygulaması Güvenlik Duvarı işlevi yaygın web saldırılarına yönelik trafiği incelese de, Azure Güvenlik Duvarı kullanmak daha derin bir denetim düzeyi sağlayabilir.

Kullanılabilir her sinyali kullanmak ve ağ trafiğine merkezi görünürlüğü korumak için Application Gateway'inizden trafiği Azure Güvenlik Duvarı yönlendirmeniz önerilir. Daha sonra trafiği ek sinyaller için inceleyebilir ve günlüklerindeki davranışı yakalayabilir. Azure Güvenlik Duvarı ve Application Gateway ile web uygulamaları için sıfır güven ağı makalesinde bu yapılandırma hakkında daha fazla bilgi edinebilirsiniz. Bu davranışı ayarlama hakkında daha fazla bilgi için bkz. Sıfır Güven için Azure Güvenlik Duvarı Premium yapılandırma.

6. Adım: Sanal ağa ve uygulamaya güvenli erişim

Sanal ağa ve uygulamaya erişimin güvenliğini sağlamak şunları içerir:

- Azure ortamındaki trafiği uygulamaya güvenli hale getirme.

- Uygulamaya kullanıcı erişimi için çok faktörlü kimlik doğrulaması ve koşullu erişim ilkeleri kullanma.

Aşağıdaki diyagramda bu erişim modlarının her ikisi de başvuru mimarisinde gösterilmiştir.

Sanal ağ ve uygulama için Azure ortamında trafiğin güvenliğini sağlama

Azure ortamındaki güvenlik trafiğinin büyük bir kısmı zaten tamamlandı. Depolama kaynakları ile sanal makineler arasındaki güvenli bağlantılar Azure depolamaya Sıfır Güven ilkeleri uygulama bölümünde yapılandırılır.

Hub kaynaklarından sanal ağa erişimin güvenliğini sağlamak için bkz. Azure'da merkez sanal ağına Sıfır Güven ilkeleri uygulama.

Uygulamaya kullanıcı erişimi için çok faktörlü kimlik doğrulaması ve Koşullu Erişim ilkeleri kullanma

Sanal makinelere Sıfır Güven ilkeleri uygulama makalesi, erişim isteklerinin çok faktörlü kimlik doğrulaması ve koşullu erişim ile doğrudan sanal makinelere nasıl korunacağını önerir. Bu istekler büyük olasılıkla yöneticilerin ve geliştiricilerin istekleridir. Sonraki adım, çok faktörlü kimlik doğrulaması ve koşullu erişim ile uygulamaya erişimin güvenliğini sağlamaktır. Bu, uygulamaya erişen tüm kullanıcılar için geçerlidir.

İlk olarak, uygulama henüz Microsoft Entra ID ile tümleştirilmemişse bkz. Microsoft kimlik platformu için uygulama türleri.

Ardından, uygulamayı kimlik ve cihaz erişim ilkelerinizin kapsamına ekleyin.

Koşullu erişim ve ilgili ilkelerle çok faktörlü kimlik doğrulamasını yapılandırırken, kılavuz olarak Sıfır Güven için önerilen ilke kümesini kullanın. Bu, cihazların yönetilmesini gerektirmeyen "Başlangıç noktası" ilkelerini içerir. İdeal olarak, sanal makinelerinize erişen cihazlar yönetilir ve Sıfır Güven için önerilen "Kurumsal" düzeyini uygulayabilirsiniz. Daha fazla bilgi için bkz. Ortak Sıfır Güven kimlik ve cihaz erişim ilkeleri.

Aşağıdaki diyagramda Sıfır Güven için önerilen ilkeler gösterilmektedir.

7. Adım: Gelişmiş tehdit algılama ve korumayı etkinleştirme

Azure üzerinde oluşturulan uç sanal ağınız zaten Bulut için Microsoft Defender (MDC) tarafından korunuyor olabilir. Azure'da veya şirket içinde çalışan BT iş ortamınızdaki diğer kaynaklar da korunabilir.

Bu serinin diğer makalelerinde de belirtildiği gibi Bulut için Microsoft Defender, Bulut Güvenliği yolculuğunuzda ilerlediğinizde size yardımcı olacak Güvenlik Önerileri, Uyarılar ve Uyarlamalı Ağ Sağlamlaştırma gibi gelişmiş özellikler sunan bir Bulut Güvenliği Duruş Yönetimi (CSPM) ve Bulut İş Yükü Koruması (CWP) aracıdır. Bulut için Defender microsoft güvenlik ortamına nerede uyduğunu daha iyi görselleştirmek için bkz. Microsoft Siber Güvenlik Başvuru Mimarileri.

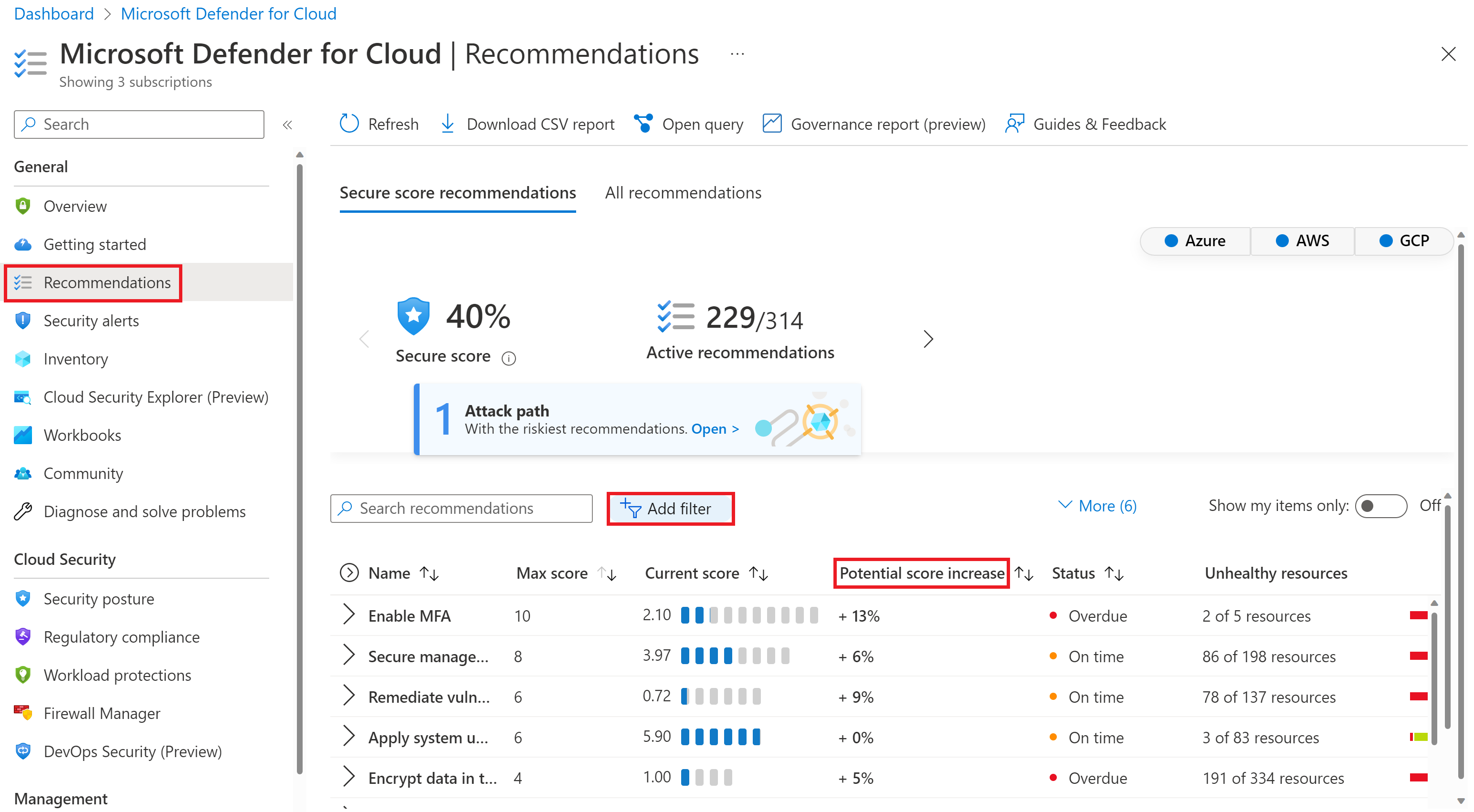

Bu makalede Bulut için Microsoft Defender ayrıntılı olarak ele alınmıyor, ancak Bulut için Microsoft Defender'nin Log Analytics çalışma alanına alınan Azure İlkelerine ve günlüklere göre çalıştığını anlamak önemlidir. Uç sanal ağınızla ve ilişkili kaynaklarla aboneliklerde etkinleştirildikten sonra Güvenlik Duruşlarını iyileştirmeye yönelik önerileri görebilirsiniz. Bu Önerileri MITRE taktiğine, Kaynak Grubuna vb. göre daha fazla filtreleyebilirsiniz. Kuruluşunuzun Güvenli puanı üzerinde daha fazla etkiye sahip önerilere öncelik vermeyi göz önünde bulundurun.

Bulut için Microsoft Defender portalında bir örnek aşağıda verilmiştır.

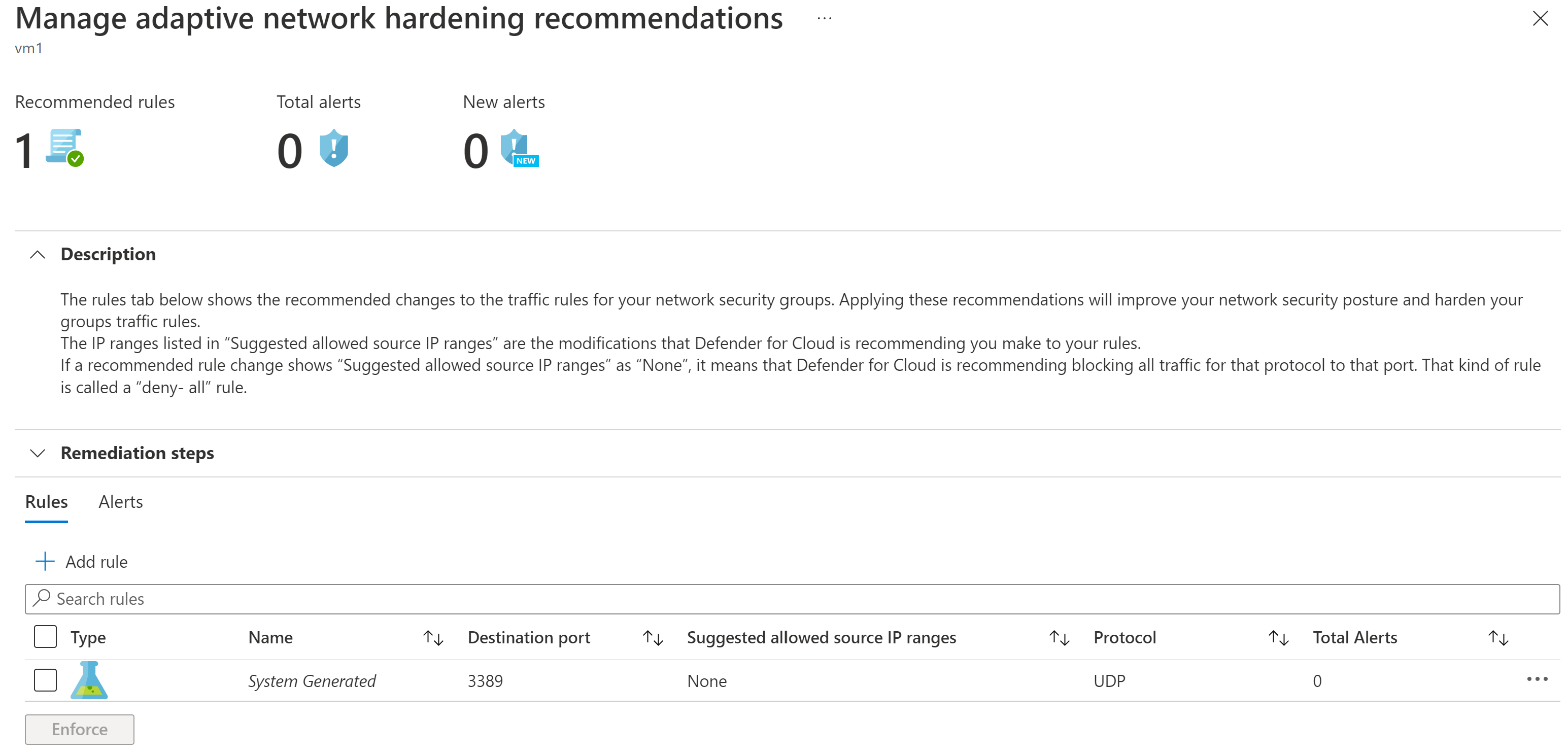

Gelişmiş İş Yükü Korumaları sunan Bulut için Defender planlarından birini eklemeyi seçerseniz, mevcut ağ güvenlik grubu kurallarınızı geliştirmek için Uyarlamalı Ağ Sağlamlaştırma Önerileri içerir. Aşağıda bir örnek verilmiştir.

Yeni bir ağ güvenlik grubu kuralı oluşturan veya var olan bir kuralı değiştiren Zorla'yı seçerek öneriyi kabul edebilirsiniz.

Önerilen eğitim

- Azure rol tabanlı erişim denetimi (Azure RBAC) ile Azure kaynaklarınızın güvenliğini sağlama

- Azure İzleyici'yi yapılandırma ve yönetme

- Ağ güvenlik gruplarını yapılandırma

- Ağ güvenliğini tasarlama ve uygulama

- Azure kimlik hizmetlerini kullanarak uygulamalarınıza erişimin güvenliğini sağlama

Azure'da güvenlik hakkında daha fazla eğitim için Microsoft kataloğundaki şu kaynaklara bakın:

Azure'da güvenlik | Microsoft Learn

Sonraki Adımlar

Azure'a Sıfır Güven ilkeleri uygulamak için şu ek makalelere bakın:

- Azure IaaS'ye genel bakış

- Azure Sanal Masaüstü

- Azure Sanal WAN

- Amazon Web Services'da IaaS uygulamaları

- Microsoft Sentinel ve Microsoft Defender XDR

Teknik çizimler

Bu poster, başvuru ve mantıksal mimariler olarak Azure IaaS bileşenlerinin tek sayfalık ve bir bakışta görünümünün yanı sıra, bu bileşenlerin Sıfır Güven modelinin "asla güvenme, her zaman doğrulama" ilkelerine sahip olmasını sağlama adımları sağlar.

| Öğe | Açıklama |

|---|---|

PDF | Visio Mart 2024'de güncelleştirildi |

Bu çizimi şu makaleyle birlikte kullanın: Azure IaaS'ye Sıfır Güven ilkeleri uygulama genel bakış İlgili çözüm kılavuzları |

Bu poster, Azure IaaS için ayrı Sıfır Güven bileşenlerinin başvuru ve mantıksal mimarilerini ve ayrıntılı yapılandırmalarını sağlar. Ayrı BT departmanları veya uzmanlık alanları için bu posterin sayfalarını kullanın veya dosyanın Microsoft Visio sürümüyle altyapınız için diyagramları özelleştirin.

| Öğe | Açıklama |

|---|---|

PDF | Visio Mart 2024'de güncelleştirildi |

Bu diyagramları burada başlayan makalelerle birlikte kullanın: Azure IaaS'ye Sıfır Güven ilkeleri uygulama genel bakış İlgili çözüm kılavuzları |

Ek teknik çizimler için buraya tıklayın.