Azure depolamaya Sıfır Güven ilkeleri uygulama

Özet: Azure depolamaya Sıfır Güven ilkeleri uygulamak için verileri korumanız (beklemede, aktarımda ve kullanımda), kullanıcıları doğrulamanız ve erişimi denetlemeniz, kritik verileri ağ denetimleriyle ayırmanız veya ayırmanız ve otomatik tehdit algılama ve koruma için Depolama için Defender'ı kullanmanız gerekir.

Bu makalede, Sıfır Güven ilkelerini Azure Depolama'ya uygulama adımları sağlanır:

| Sıfır Güven ilkesi | Tanım | Met by |

|---|---|---|

| Açıkça doğrula | Tüm kullanılabilir veri noktalarına göre her zaman kimlik doğrulaması ve yetkilendirme. | Kullanıcı kimlik bilgilerini ve erişimini doğrulayın. |

| En az ayrıcalıklı erişim kullan | Tam Zamanında ve Yeterli Erişim (JIT/JEA), risk tabanlı uyarlamalı ilkeler ve veri koruması ile kullanıcı erişimini sınırlayın. | Depolama verilerine erişimi en az ayrıcalıklarla denetleme. |

| İhlal varsay | Patlama yarıçapı ve segment erişimini en aza indirin. Uçtan uca şifrelemeyi doğrulayın ve görünürlük elde etmek, tehdit algılamayı yönlendirmek ve savunmayı geliştirmek için analiz kullanın. | Bekleyen verileri, aktarımdaki verileri ve kullanımdaki verileri koruyun. Kritik verileri ağ denetimleriyle ayırın. Otomatik tehdit algılama ve koruma için Depolama için Defender'ı kullanın. |

Bu makale, IaaS iş yükünü desteklemek için Azure Depolama hizmetlerini içeren bir ortamda Sıfır Güven ilkelerinin nasıl uygulanacağını gösteren bir dizi makalenin bir parçasıdır. Genel bakış için bkz. Azure altyapısına Sıfır Güven ilkeleri uygulama.

Azure'da depolama mimarisi

Kiracı ve dizin düzeyinden veri katmanındaki depolama kapsayıcısına kadar mimari genelinde Azure Depolama için Sıfır Güven ilkeleri uygularsınız.

Aşağıdaki diyagramda mantıksal mimari bileşenleri gösterilmektedir.

Diyagramda:

- Başvuru mimarisi için depolama hesabı ayrılmış bir kaynak grubunda yer alır. Daha ayrıntılı rol tabanlı erişim denetimleri (RBAC) için farklı bir kaynak grubundaki her depolama hesabını yalıtabilirsiniz. Depolama hesabını kaynak grubu veya kaynak grubu düzeyinde yönetmek için RBAC izinleri atayabilir ve bunları Microsoft Entra Id günlüğü ve Privileged Identity Management (PIM) gibi araçlarla denetleyebilirsiniz. Bir Azure aboneliğinde birden çok uygulama veya iş yükü çalıştırıyorsanız, her depolama hesabının RBAC izinlerini ilgili sahiplere, veri koruyucularına, denetleyicilere vb. sınırlamak önemlidir.

- Bu diyagram için Azure depolama hizmetleri ayrılmış bir depolama hesabında yer alır. Her depolama iş yükü türü için bir depolama hesabınız olabilir.

- Başvuru mimarisine daha geniş bir bakış için bkz. Azure IaaS'ye Sıfır Güven ilkeleri uygulama genel bakışı.

Diyagramda Azure Kuyrukları ve Azure Tabloları yoktur. Bu kaynakların güvenliğini sağlamak için bu makaledeki yönergelerin aynısını kullanın.

Bu makalede neler var?

Bu makalede, başvuru mimarisinde Sıfır Güven ilkelerini uygulama adımları adım adım izlenmektedir.

| Adımlar | Görev | Sıfır Güven ilkeler uygulandı |

|---|---|---|

| 1 | Üç modda da verileri koruyun: bekleyen veriler, aktarımdaki veriler, kullanımdaki veriler. | İhlal varsay |

| 2 | Kullanıcıları doğrulayın ve depolama verilerine erişimi en az ayrıcalıklarla denetleyin. | Açıkça doğrula En az ayrıcalıklı erişim kullan |

| 3 | Ağ denetimleriyle kritik verileri mantıksal olarak ayırın veya ayırın. | İhlal varsay |

| 4 | Otomatik tehdit algılama ve koruma için Depolama için Defender'ı kullanın. | İhlal varsay |

1. Adım: Üç modda da verileri koruma: bekleyen veriler, aktarımdaki veriler, kullanımda olan veriler

Depolama hesabını oluştururken bekleyen, aktarımdaki ve kullanımdaki verileri korumaya yönelik ayarların çoğunu yapılandırabilirsiniz. Bu korumaları yapılandırdığınızdan emin olmak için aşağıdaki önerileri kullanın. Ayrıca Bulut için Microsoft Defender'nin depolama hesaplarınızı her Azure hizmeti için bir güvenlik temeli oluşturan Microsoft bulut güvenlik karşılaştırmasına göre otomatik olarak değerlendirmesini etkinleştirmeyi de göz önünde bulundurun.

Bu depolama güvenliği denetimleri hakkında daha fazla bilgi için buraya bakın.

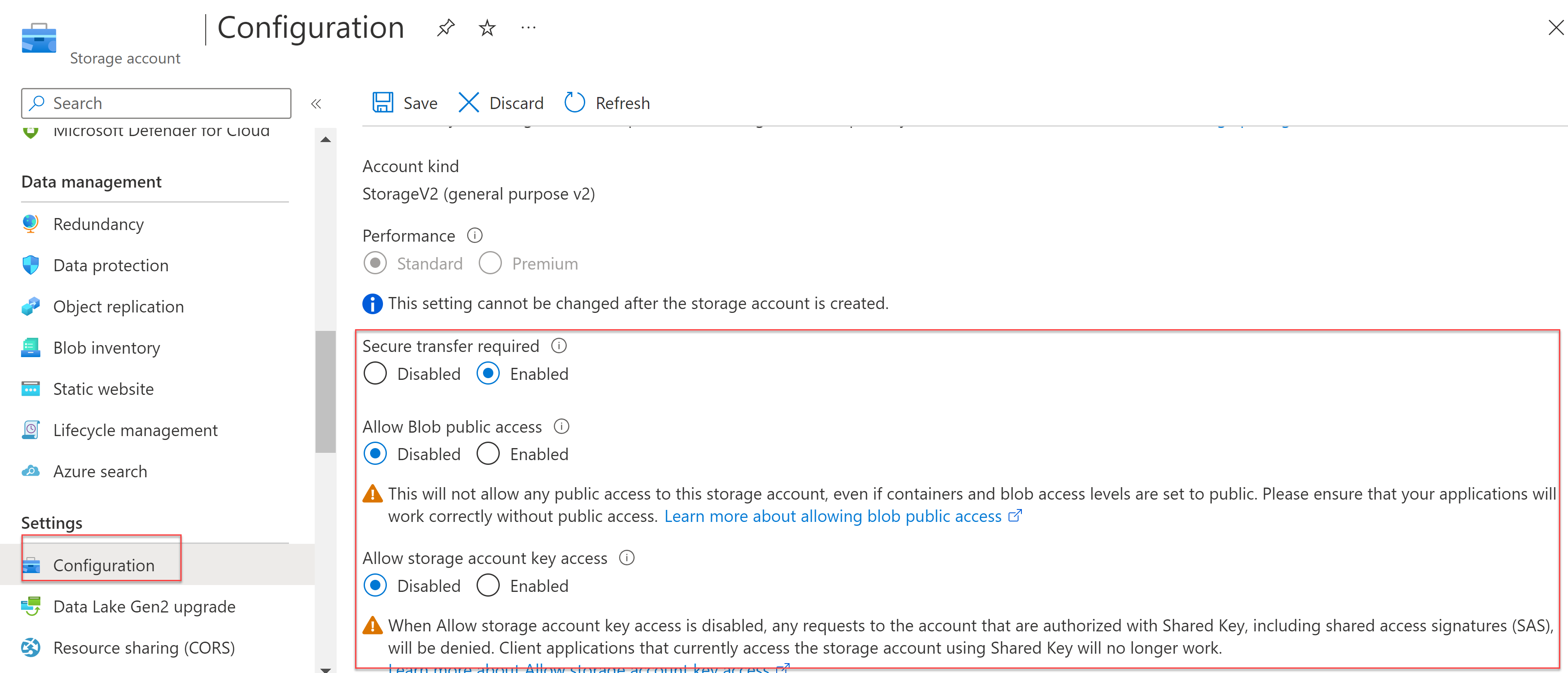

Aktarım sırasında şifrelemeyi kullanma

Taşıma düzeyinde güvenlik özelliğini etkinleştirerek verilerinizin Azure ile istemci arasında aktarılırken güvenli kalmasını sağlayabilirsiniz. Genel internet üzerinden gerçekleştirilen iletişimi güvenli hale getirmek için her zaman HTTPS kullanın. Depolama hesaplarındaki nesnelere erişmek için REST API'lerini çağırdığınızda, depolama hesabı için Güvenli Aktarım Gerekli'yi zorunlu kılarak HTTPS kullanımını zorunlu kılabilirsiniz. Güvenli olmayan bir bağlantıdan kaynaklanan tüm istekler reddedilir.

Bu yapılandırma, yeni bir Azure Depolama Hesabı (Varsayılan Olarak Güvenli) dağıttığınızda varsayılan olarak etkinleştirilir.

Azure Depolama için güvenli olmayan bağlantıların dağıtımını reddetmek için bir ilke uygulamayı göz önünde bulundurun (Tasarıma Göre Güvenli).

Bu yapılandırma ayrıca Şifreleme ile SMB 3.0 gerektirir.

Anonim genel okuma erişimini engelleme

Varsayılan olarak, genel blob erişimi yasaktır, ancak uygun izinlere sahip bir kullanıcı erişilebilir bir kaynak yapılandırabilir. Veri ihlallerinin anonim erişime erişimini önlemek için verilerinize kimlerin erişimi olduğunu belirtmeniz gerekir. Bunun depolama hesabı düzeyinde engellenmesi, kullanıcının bu erişimi kapsayıcı veya blob düzeyinde etkinleştirmesini engeller.

Daha fazla bilgi için bkz . Kapsayıcılara ve bloblara anonim genel okuma erişimini engelleme.

Paylaşılan anahtar yetkilendirmesini engelleme

Bu yapılandırma, depolama hesabını paylaşılan anahtarla yapılan tüm istekleri reddetmeye zorlar ve bunun yerine Microsoft Entra yetkilendirmesi gerektirir. Microsoft Entra ID, veri katmanlarına erişimi sağlamlaştırmak için risk tabanlı erişim mekanizmalarını kullanabileceğiniz için daha güvenli bir seçimdir. Daha fazla bilgi için bkz . Azure Depolama hesabı için Paylaşılan Anahtar yetkilendirmesini engelleme.

Burada gösterildiği gibi, bir depolama hesabının yapılandırma ayarlarından üç modun da veri korumasını yapılandırabilirsiniz.

Depolama hesabını oluşturduktan sonra bu ayarlar değiştirilemez.

Aktarım katmanı güvenliğinin (TLS) gerekli en düşük sürümünü zorunlu kılma

Azure Depolama'nın şu anda desteklediği en yüksek sürüm TLS 1.2'dir. En düşük TLS sürümünün zorunlu tutması, eski sürümleri kullanan istemcilerden gelen istekleri reddeder. Daha fazla bilgi için bkz . Depolama hesabına yönelik istekler için gereken en düşük TLS sürümünü zorunlu kılma.

Kopyalama işlemlerinin kapsamını tanımlama

Kopyalama işlemlerini yalnızca aynı Microsoft Entra kiracısı içindeki veya hedef depolama hesabıyla aynı sanal ağa (VNet) Özel Bağlantı olan kaynak depolama hesaplarından gelenlerle kısıtlamak için kopyalama işlemlerinin kapsamını tanımlayın.

Kopyalama işlemlerini özel uç noktalarla kaynak depolama hesaplarıyla sınırlamak en kısıtlayıcı seçenektir ve kaynak depolama hesabında özel uç noktaların etkinleştirilmesini gerektirir.

Burada gösterildiği gibi, depolama hesabının yapılandırma ayarlarından kopyalama işlemleri için bir kapsam yapılandırabilirsiniz.

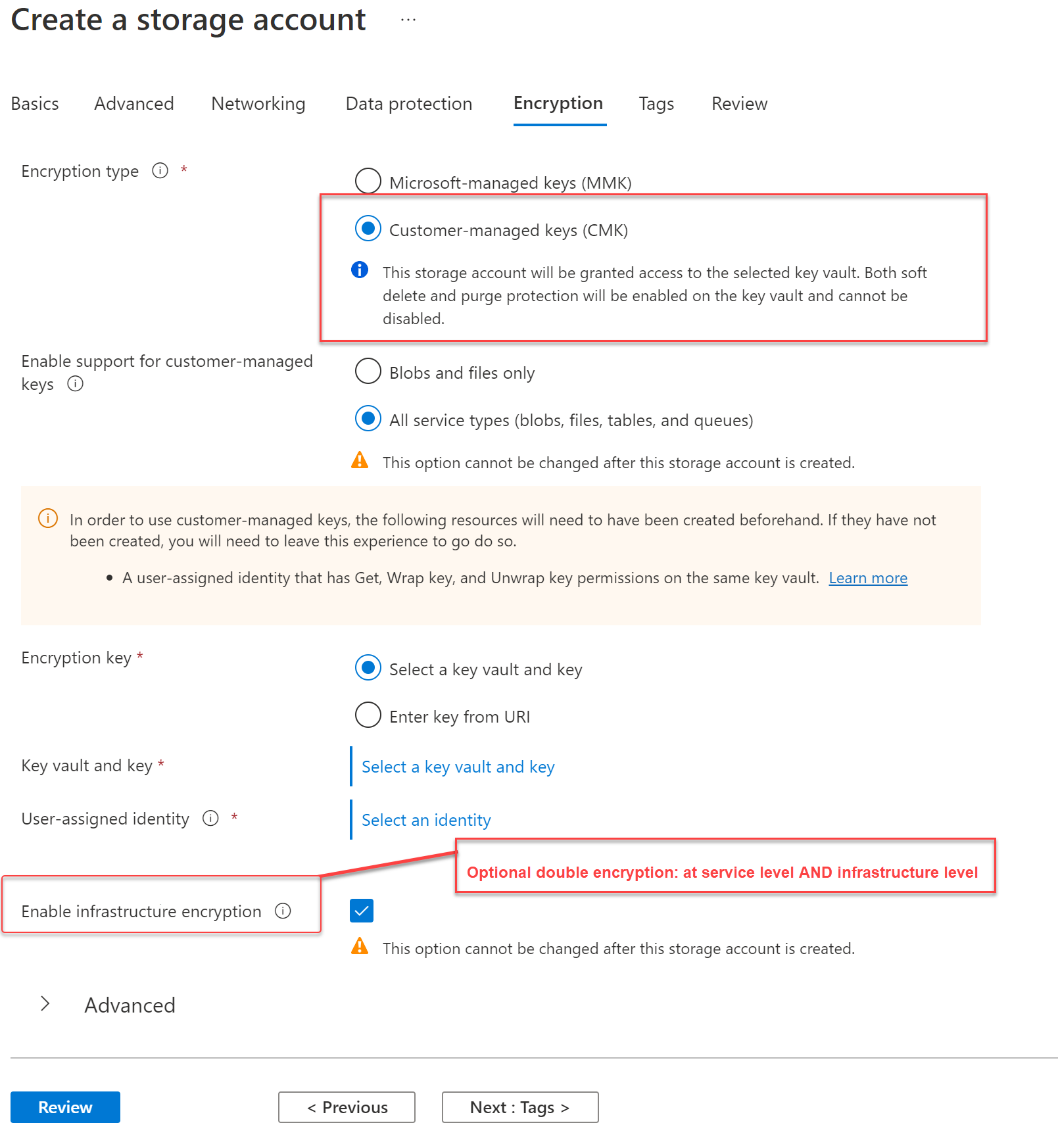

Bekleyen şifrelemenin nasıl çalıştığını anlama

Azure Depolama'ya yazılan tüm veriler 256 bit Gelişmiş Şifreleme Standardı (AES) şifrelemesiyle Depolama Hizmeti Şifrelemesi (SSE) ile otomatik olarak şifrelenir. SSE, verileri Azure Depolama’ya yazarken otomatik olarak şifreler. Azure Depolama'daki verileri okuduğunuzda veriler döndürülmeden önce şifresi Azure Depolama tarafından çözülür. Bu işlem ücretlendirmeye veya performansa etki etmez. Müşteri tarafından yönetilen anahtarların (CMK) kullanılması, anahtar şifreleme anahtarının döndürmesini denetlemek veya verileri şifrelemek için ek özellikler sağlar.

Burada gösterildiği gibi, bir depolama hesabı oluştururken Şifreleme dikey penceresinden CMK'yi etkinleştirebilirsiniz.

Ayrıca hem hizmet hem de altyapı düzeylerinde çift şifreleme sağlayan altyapı şifrelemesini etkinleştirebilirsiniz. Depolama hesabını oluşturduktan sonra bu ayar değiştirilemez.

Not

Depolama hesabı şifrelemesi için müşteri tarafından yönetilen bir anahtar kullanmak için hesap oluşturma sırasında bu anahtarı etkinleştirmeniz ve önceden sağlanan uygun izinlere sahip Anahtar ve Yönetilen Kimlik içeren bir Anahtar Kasasına sahip olmanız gerekir. İsteğe bağlı olarak, Azure Depolama altyapısı düzeyinde 256 bit AES şifrelemesi de etkinleştirilebilir.

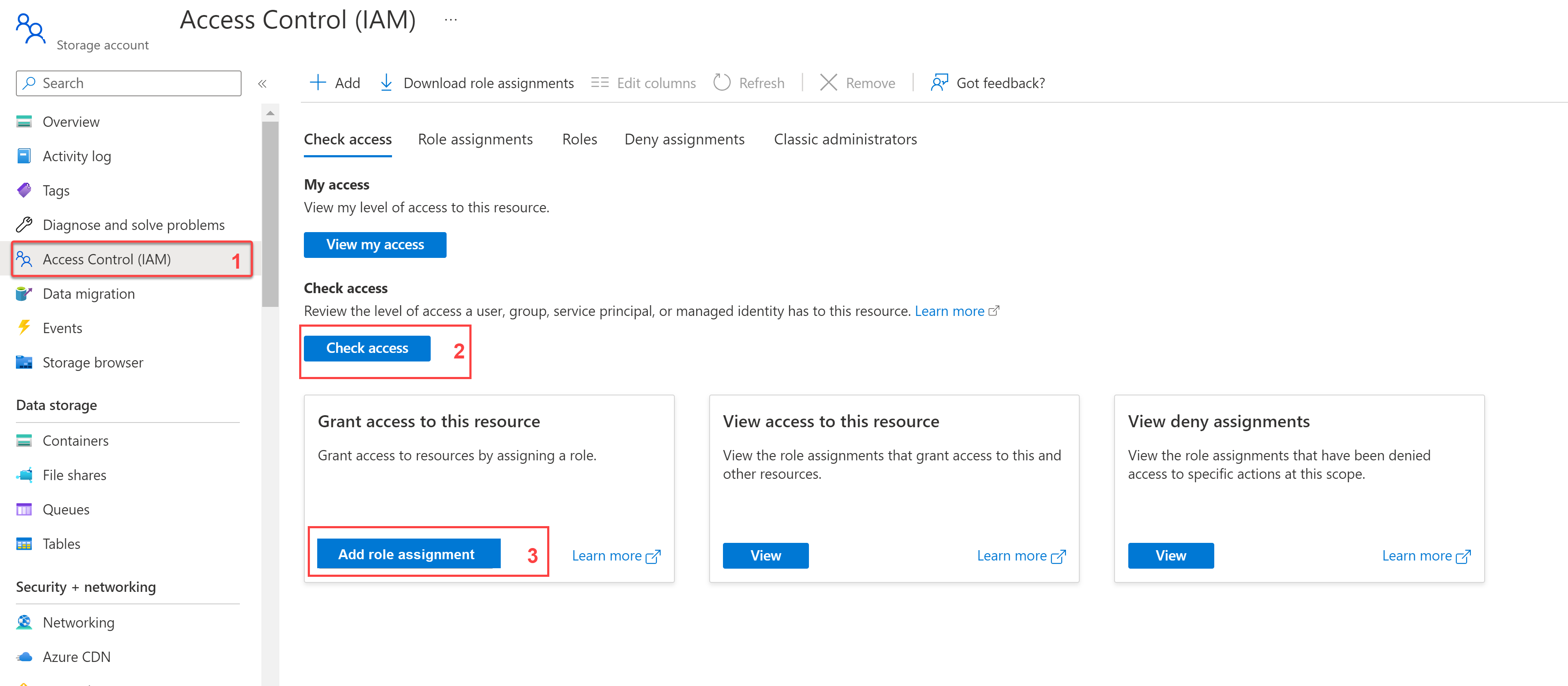

2. Adım: Kullanıcıları doğrulama ve depolama verilerine erişimi en düşük ayrıcalıklarla denetleme

İlk olarak, depolama hesaplarına erişimi yönetmek için Microsoft Entra Id kullanın. Depolama Hesapları ile Rol Tabanlı Erişim Denetimi'ni kullanmak, OAuth 2.0 kullanarak erişim tabanlı iş işlevini ayrıntılı olarak tanımlamanızı sağlar. Ayrıntılı erişiminizi Koşullu Erişim İlkenize göre ayarlayabilirsiniz.

Depolama hesapları için rollerin yönetim veya veri düzeyinde atanması gerektiğini unutmayın. Bu nedenle, kimlik doğrulama ve yetkilendirme yöntemi olarak Microsoft Entra Id kullanıyorsanız, kullanıcıya iş işlevini tamamlamak için gereken en az ayrıcalık miktarını vermek için uygun rol bileşimi atanmalıdır.

Ayrıntılı erişim için Depolama Hesabı Rollerinin listesi için bkz . Depolama için Azure yerleşik rolleri. RBAC atamaları, Depolama Hesabı'ndaki Erişim Denetimi seçeneği aracılığıyla yapılır ve çeşitli kapsamlarda atanabilir.

Burada gösterildiği gibi, bir depolama hesabının Erişim Denetimi (IAM) ayarlarından erişim denetimini yapılandırabilirsiniz.

Kullanıcıların, grupların, hizmet sorumlularının veya yönetilen kimliklerin erişim düzeylerini denetleyebilir ve rol ataması ekleyebilirsiniz.

Zamana bağlı izinleri sağlamanın bir diğer yolu da Paylaşılan Erişim İmzaları (SAS) üzerindendir. SAS'yi üst düzeyde kullanırken en iyi yöntemler şunlardır:

- Her zaman HTTPS kullanın. Azure giriş bölgeleri için önerilen Azure İlkelerini dağıttıysanız HTTPS aracılığıyla güvenli aktarım denetlenecektir.

- İptal planınız var.

- SAS süre sonu ilkelerini yapılandırın.

- İzinleri doğrulayın.

- Mümkün olduğunca kullanıcı temsilcisi SAS'sini kullanın. Bu SAS, Microsoft Entra Id kimlik bilgileriyle imzalanır.

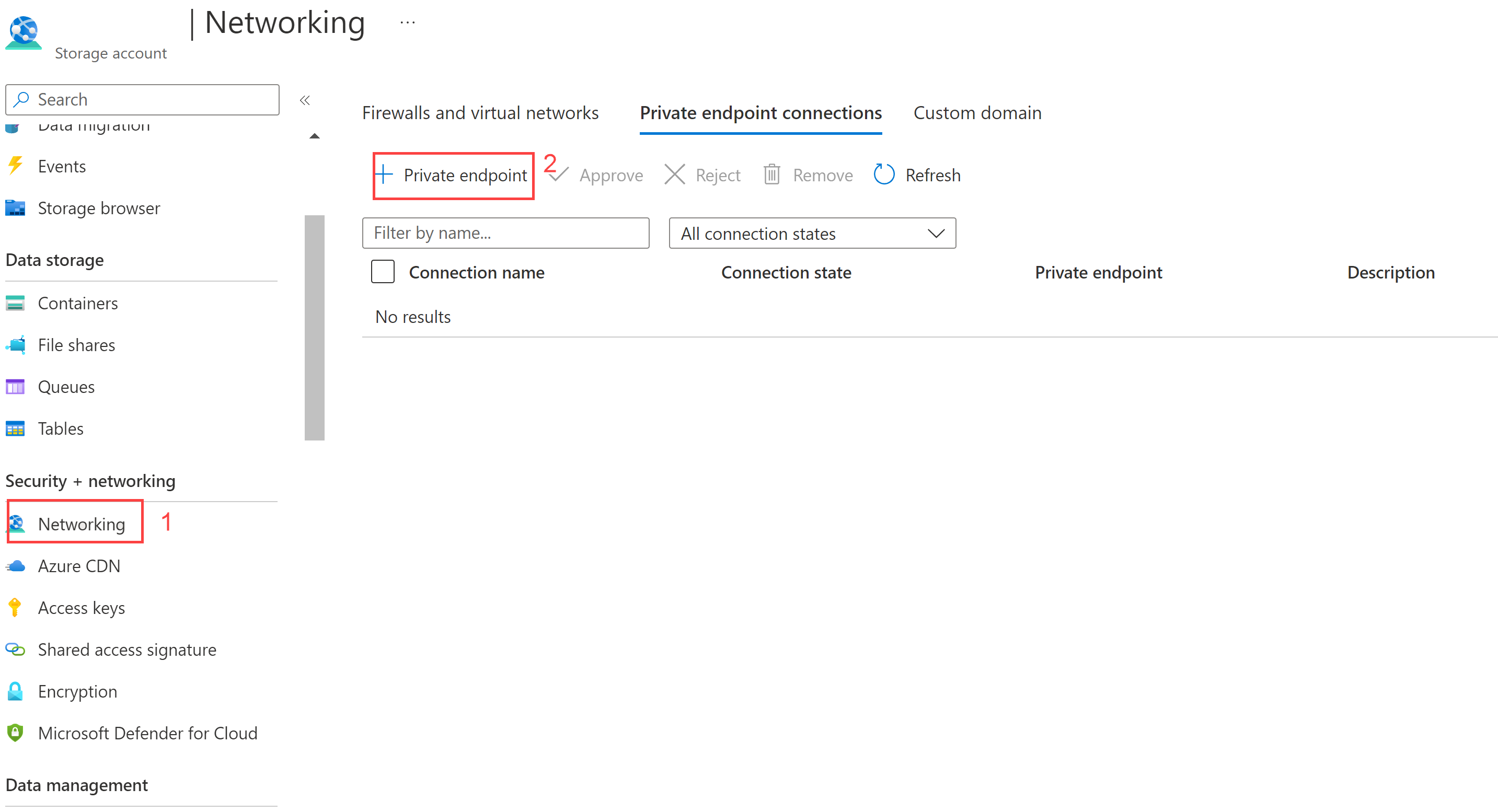

3. Adım: Ağ denetimleriyle kritik verileri mantıksal olarak ayırma veya ayırma

Bu adımda, Azure Depolama hizmetlerine gelen ve bu hizmetlerden gelen ağ bağlantılarını korumak için önerilen denetimleri kullanırsınız.

Aşağıdaki diyagramda, başvuru mimarisinde Azure Depolama hizmetlerine yönelik ağ bağlantıları vurgulanmaktadır.

| Görev | Açıklama |

|---|---|

| Genel erişimi engelleyin, Özel Uç Nokta ve Özel Bağlantı ile ağ segmentasyonu oluşturun. | Özel uç nokta, Azure Özel Bağlantı kullanarak sanal ağda tek bir özel IP adresi kullanarak hizmetlere bağlanmanızı sağlar. |

| Azure Özel Bağlantı kullanma | Sanal ağınızdaki özel bir uç nokta üzerinden Azure Depolama'ya erişmek için Azure Özel Bağlantı kullanın. Uygun şekilde otomatik olarak onaylamak veya el ile istemek için onay iş akışını kullanın. |

| Hizmet Uç Noktalarını kullanarak veri kaynaklarınıza genel erişimi engelleme | Bir sanal ağdaki özel IP adreslerinin genel IP adresleri kullanmadan uç noktaya ulaşmasını etkinleştirerek Hizmet Uç Noktalarını kullanarak ağ segmentasyonu yapabilirsiniz. |

Burada gösterildiği gibi, depolama hesabının Ağ ayarlarından özel uç noktaları yapılandırabilirsiniz.

4. Adım: Otomatik tehdit algılama ve koruma için Depolama için Defender'ı kullanma

Depolama için Microsoft Defender, depolama hizmetlerinizden yararlanmaya yönelik olağan dışı ve zararlı olabilecek girişimleri algılayan ek zeka düzeyi sağlar. Depolama için Microsoft Defender, Bulut için Microsoft Defender yerleşik olarak bulunur.

Depolama için Defender aşağıdakiler gibi anormal erişim deseni uyarılarını algılar:

- Olağan dışı konumlardan erişim

- Uygulama Anomalisi

- Anonim erişim

- Anormal ayıklama/karşıya yükleme uyarıları

- Veri Sızdırma

- Beklenmeyen silme

- Azure Bulut Hizmeti paketini karşıya yükleme

- Şüpheli depolama etkinlikleri uyarıları

- Erişim izni değişikliği

- Erişim Denetimi

- Veri Keşfi

Başvuru mimarisi genelinde tehdit koruması hakkında daha fazla bilgi için bkz. Azure IaaS'ye Sıfır Güven ilkeleri uygulama genel bakış.

Etkinleştirildikten sonra Depolama için Defender, Azure depolama hesaplarınızın güvenlik duruşunu geliştirmeye yönelik güvenlik uyarılarını ve önerilerini size bildirir.

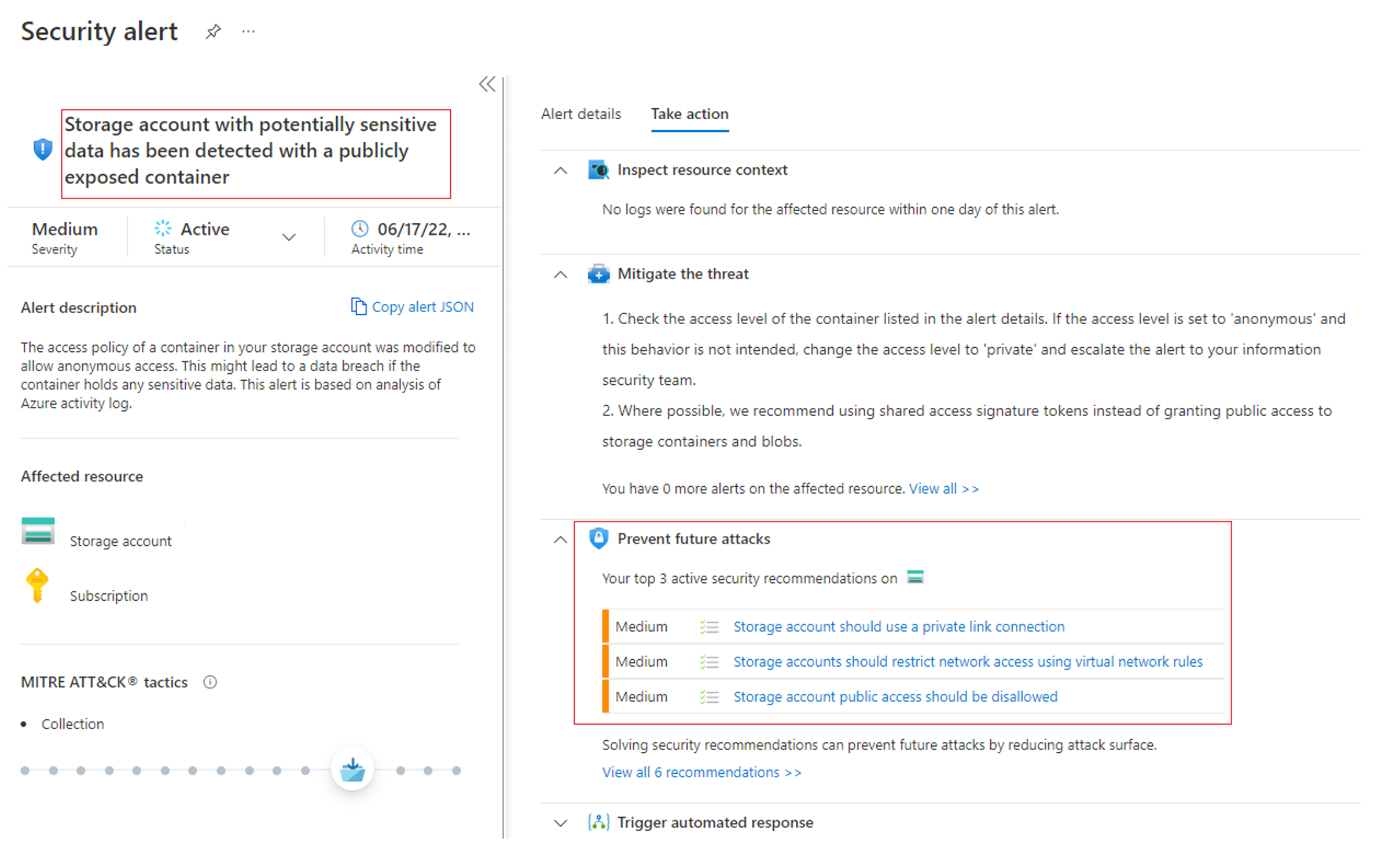

Aşağıda, uyarı ve önleme ölçülerinin açıklaması vurgulanmış bir depolama hesabı için örnek bir güvenlik uyarısı verilmiştır.

Önerilen eğitim

Depolama güvenliğini yapılandırma

| Eğitim | Depolama güvenliğini yapılandırma |

|---|---|

|

Depolama erişim imzaları gibi yaygın Azure Depolama güvenlik özelliklerini yapılandırmayı öğrenin. Bu modülde şunların nasıl yapılacağını öğreneceksiniz: |

Azure'da güvenlik hakkında daha fazla eğitim için Microsoft kataloğundaki şu kaynaklara bakın:

Azure'da güvenlik | Microsoft Learn

Sonraki Adımlar

Azure'a Sıfır Güven ilkeleri uygulamak için şu ek makalelere bakın:

- Azure IaaS'ye genel bakış

- Azure Sanal Masaüstü

- Azure Sanal WAN

- Amazon Web Services'da IaaS uygulamaları

- Microsoft Sentinel ve Microsoft Defender XDR

Teknik çizimler

Bu poster, başvuru ve mantıksal mimariler olarak Azure IaaS bileşenlerinin tek sayfalık ve bir bakışta görünümünün yanı sıra, bu bileşenlerin Sıfır Güven modelinin "asla güvenme, her zaman doğrulama" ilkelerine sahip olmasını sağlama adımları sağlar.

| Öğe | Açıklama |

|---|---|

PDF | Visio Mart 2024'de güncelleştirildi |

Bu çizimi şu makaleyle birlikte kullanın: Azure IaaS'ye Sıfır Güven ilkeleri uygulama genel bakış İlgili çözüm kılavuzları |

Bu poster, Azure IaaS için ayrı Sıfır Güven bileşenlerinin başvuru ve mantıksal mimarilerini ve ayrıntılı yapılandırmalarını sağlar. Ayrı BT departmanları veya uzmanlık alanları için bu posterin sayfalarını kullanın veya dosyanın Microsoft Visio sürümüyle altyapınız için diyagramları özelleştirin.

| Öğe | Açıklama |

|---|---|

PDF | Visio Mart 2024'de güncelleştirildi |

Bu diyagramları burada başlayan makalelerle birlikte kullanın: Azure IaaS'ye Sıfır Güven ilkeleri uygulama genel bakış İlgili çözüm kılavuzları |

Ek teknik çizimler için buraya tıklayın.

Başvurular

Bu makalede bahsedilen çeşitli hizmetler ve teknolojiler hakkında bilgi edinmek için aşağıdaki bağlantılara bakın.

- Azure Depolama Hesapları için güvenli aktarım

- Kapsayıcılar ve bloblar için anonim genel okuma erişimini engelleme

- Azure Depolama Hesabı için Paylaşılan Anahtar yetkilendirmesini engelleme

- Depolama Hesapları için ağ güvenliği

- Depolama Hesapları için Özel Uç Noktalar ve Özel Bağlantı

- Depolama Hizmeti Şifrelemesi (SSE)

- Depolama Hesapları için Rol Tabanlı Erişim Denetimi

- Azure Blob Yedekleme

- SAS kullanırken en iyi yöntemler

- Özel Uç Noktaları gözden geçirme

- Hizmet Uç Noktalarını Gözden Geçirme

- Depolama için Microsoft Defender

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin