你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

在创建 NFS 卷时,可以为该卷启用带有扩展组功能的 LDAP(LDAP 选项)。 此功能允许 Active Directory LDAP 用户和扩展组(最多 1,024 个组)访问卷中的文件和目录。 可将“具有扩展组的 LDAP”功能用于 NFSv4.1 和 NFSv3 卷。

注意

默认情况下,在 Active Directory LDAP 服务器中,MaxPageSize 属性将设置为默认值 1,000。 此设置意味着 LDAP 查询会截断超过 1,000 的组。 若要为扩展组启用对 1,024 值的完全支持, MaxPageSize 必须修改该属性以反映 1,024 值。 有关如何更改该值的信息,请参阅如何使用 Ntdsutil.exe 查看和设置 Active Directory 中的 LDAP 策略。

Azure NetApp 文件支持从 LDAP 名称服务而不是从 RPC 标头提取扩展组。 Azure NetApp 文件通过查询 NFS 协议操作的属性(如用户名、数字 ID、组和组成员身份)与 LDAP 进行交互。

确定将 LDAP 用于查找名称和提取扩展组等操作时,会执行以下过程:

- Azure NetApp 文件使用 LDAP 客户端配置尝试连接到在 Azure NetApp 文件 AD 配置中指定的 AD DS 或 Microsoft Entra 域服务 LDAP 服务器。

- 如果通过定义的 AD DS 或 Microsoft Entra 域服务 LDAP 服务端口的 TCP 连接成功,Azure NetApp 文件 LDAP 客户端会尝试使用 LDAP 客户端配置中定义的凭据“绑定”(登录)到 AD DS 或 Microsoft Entra 域服务 LDAP 服务器(域控制器)。

- 如果绑定成功,Azure NetApp 文件 LDAP 客户端会使用 RFC 2307bis LDAP 架构对 AD DS 或 Microsoft Entra 域服务 LDAP 服务器(域控制器)进行 LDAP 搜索查询。

以下信息将传递到查询中的服务器:

- 基础/用户 DN(用于缩小搜索范围)

- 搜索范围类型(子树)

- 对象类(

user、posixAccount用于用户,posixGroup用于组) - UID 或用户名

- 请求的特性(

uid、uidNumber、gidNumber用于用户,gidNumber用于组)

- 如果找不到用户或组,则请求会失败,访问会被拒绝。

- 如果请求成功,则缓存用户和组特性供将来使用。 此操作可提高与缓存的用户或组特性关联的后续 LDAP 查询的性能。 它还能减少 AD DS 或 Microsoft Entra 域服务 LDAP 服务器的负载。

重要

若要使用备用服务器配置 LDAP,请参阅 “配置 LDAP 服务器”。

注意事项

只能在创建卷期间启用具有扩展组功能的 LDAP。 无法在现有卷上追溯启用此功能。

具有扩展组的 LDAP 仅支持用于 Active Directory 域服务 (AD DS) 或 Microsoft Entra 域服务。 不支持 OpenLDAP 或其他第三方 LDAP 目录服务。

如果使用 Microsoft Entra 域服务,则不得启用 LDAP over TLS。

创建卷后,无法修改 LDAP 选项设置(启用或禁用)。

下表描述了 LDAP 缓存的生存时间 (TTL) 设置。 尝试通过客户端访问文件或目录之前,需要等待直到缓存刷新为止。 否则,客户端上会显示拒绝访问或拒绝权限的消息。

缓存 默认超时 组成员身份列表 24 小时 TTL Unix 组 24 小时 TTL,1 分钟负 TTL Unix 用户 24 小时 TTL,1 分钟负 TTL 缓存具有特定的超时期限,称为生存时间。 超时期限之后,条目将会过期,从而避免陈旧条目留存。 负 TTL 值是指已失败的查找驻留下来,以帮助避免由于 LDAP 查询的对象可能不存在而出现性能问题。

Active Directory 连接中的“允许使用 LDAP 的本地 NFS 用户”选项旨在提供对本地用户的偶尔和临时访问。 启用此选项后,LDAP 服务器中的用户身份验证和查找将停止工作,Azure NetApp 文件支持的组成员身份数将限制为 16。 因此,应在 Active Directory 连接上禁用此选项,除非本地用户需要访问启用 LDAP 的卷。 在这种情况下,如果卷不再需要本地用户访问权限,则应禁用此选项。 有关管理本地用户访问权限的信息,请参阅允许使用 LDAP 的本地 NFS 用户访问双重协议卷。

步骤

LDAP 卷需要 LDAP 服务器设置的 Active Directory 配置。 按照 Active Directory 连接的要求和创建 Active Directory 连接中的说明在 Azure 门户上配置 Active Directory 连接。

注意

请确保你已配置 Active Directory 连接设置。 计算机帐户将在 Active Directory 连接设置中指定的组织单位 (OU) 中创建。 LDAP 客户端使用这些设置来向 Active Directory 进行身份验证。

确保 Active Directory LDAP 服务器在 Active Directory 上已启动并正在运行。

LDAP NFS 用户在 LDAP 服务器上需要具有某些 POSIX 属性。 为 LDAP 用户和 LDAP 组设置属性,如下所示:

- LDAP 用户必需的属性:

uid: Alice、

uidNumber: 139、

gidNumber: 555、

objectClass: user, posixAccount - LDAP 组必需的属性:

objectClass: group, posixGroup、

gidNumber: 555

为

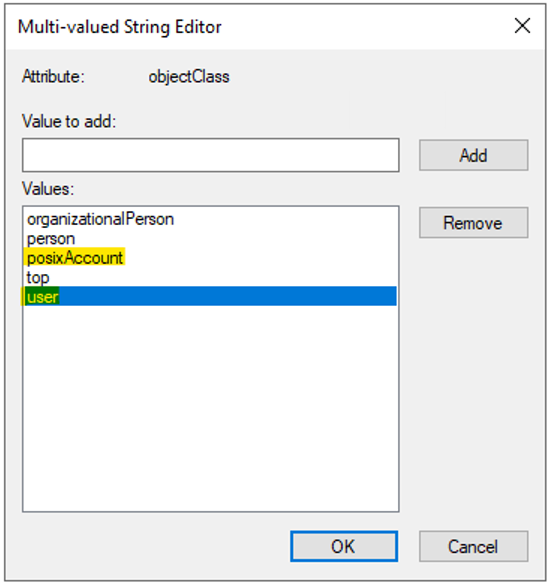

objectClass指定的值是单独的条目。 例如,在多值字符串编辑器中,objectClass将为 LDAP 用户指定如下单独的值(user和posixAccount):注意

如果 POSIX 属性设置不当,用户和组查找操作可能会失败,访问 NFS 卷时用户可能会被限制到

nobody。

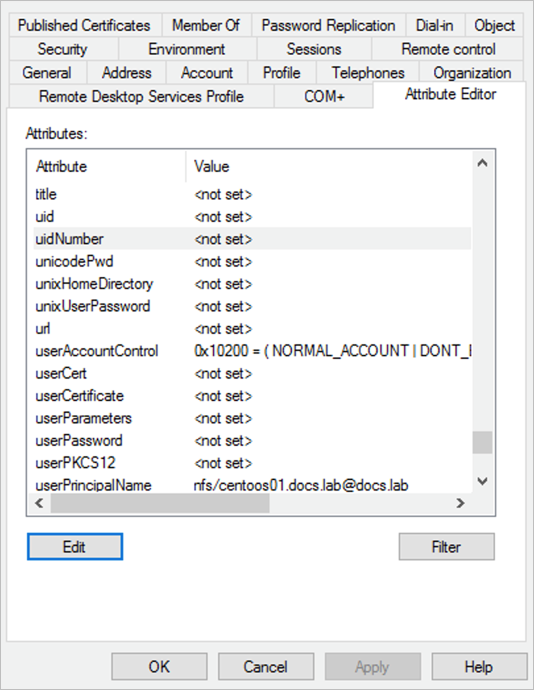

可使用“Active Directory 用户和计算机”MMC 管理单元来管理 POSIX 属性。 以下示例展示了 Active Directory 属性编辑器。 有关详细信息,请参阅访问 Active Directory 属性编辑器。

- LDAP 用户必需的属性:

如果要配置集成 LDAP 的 NFSv4.1 Linux 客户端,请查看为 Azure NetApp 文件配置 NFS 客户端。

如果启用 LDAP 的卷使用 NFSv4.1,请按照配置 NFSv4.1 ID 域中的说明配置

/etc/idmapd.conf文件。需要将

Domain中的/etc/idmapd.conf设为在 NetApp 帐户的 Active Directory 连接中配置的域。 例如,如果contoso.com是 NetApp 帐户中配置的域,则设置Domain = contoso.com。然后,需要重启主机上的

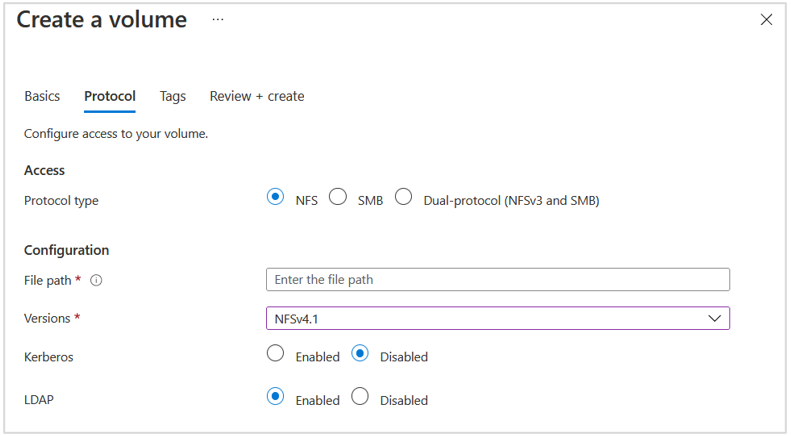

rpcbind服务或重启主机。按照为 Azure NetApp 文件创建 NFS 卷中的步骤创建 NFS 卷。 在创建卷的过程中,将“协议”选项卡下的“LDAP”选项设置为“启用”。

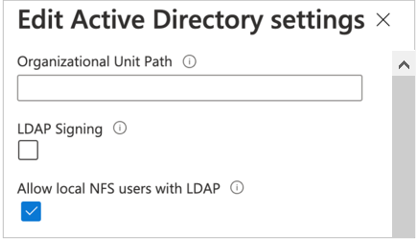

可选 - 可以允许 Windows LDAP 服务器上不存在的本地 NFS 客户端用户访问已启用具有扩展组的 LDAP 的 NFS 卷。 为此,请按如下所示启用“允许使用 LDAP 的本地 NFS 用户”选项:

- 选择“Active Directory 连接”。 在现有 Active Directory 连接上,选择上下文菜单(三个点

…),然后选择“编辑”。 - 在出现的“编辑 Active Directory 设置”窗口中,选择“允许使用 LDAP 的本地 NFS 用户”选项。

- 选择“Active Directory 连接”。 在现有 Active Directory 连接上,选择上下文菜单(三个点

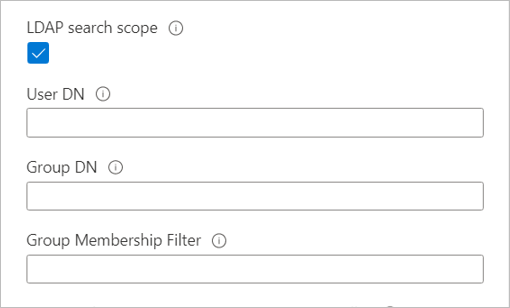

可选 - 如果拓扑较大并且将 Unix 安全样式用于具有扩展组的双重协议卷或 LDAP,你可以使用“LDAP 搜索范围”选项来避免 Linux 客户端上的 Azure NetApp 文件出现“访问被拒绝”错误。

“LDAP 搜索范围”选项通过“Active Directory 连接”页面配置。

要从用于较大拓扑的 LDAP 服务器解析用户和组,请在“Active Directory 连接”页面上设置“用户 DN”、“组 DN”和“组成员身份筛选器”选项的值,如下所示:

- 以 格式指定嵌套的“用户 DN”和“组 DN”

OU=subdirectory,OU=directory,DC=domain,DC=com。 可以使用分号指定多个组织单位,例如:OU=subdirectory1,OU=directory1,DC=domain,DC=com;OU=subdirectory2,OU=directory2,DC=domain,DC=com - 以 格式指定“组成员身份筛选器”

(gidNumber=*)。 例如,设置(gidNumber=9*)会搜索以 9 开头的gidNumbers。 还可以同时使用两个筛选器:(|(cn=*22)(cn=*33))会搜索以 22 或 33 结尾的 CN 值。 - 如果用户是超过 256 个组的成员,则只会列出 256 个组。

- 如果遇到错误,请参阅 LDAP 卷的错误。

- 以 格式指定嵌套的“用户 DN”和“组 DN”