你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

为 Azure NetApp 文件创建双重协议卷

Azure NetApp 文件支持使用 NFS(NFSv3 或 NFSv4.1)、SMB3 或双重协议(NFSv3 和 SMB,或 NFSv4.1 和 SMB)创建卷。 本文介绍如何创建使用双重协议并提供 LDAP 用户映射支持的卷。

若要创建 NFS 卷,请参阅创建 NFS 卷。 若要创建 SMB 卷,请参阅创建 SMB 卷。

准备阶段

- 必须已创建容量池。

请参阅创建容量池。 - 子网必须委派给 Azure NetApp 文件。

请参阅将子网委托给 Azure NetApp 文件。 - 不可浏览的共享和基于访问的枚举功能目前处于预览状态。 必须先注册每个功能,然后才能使用:

注册此功能:

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFSmbNonBrowsable Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFSMBAccessBasedEnumeration检查功能注册的状态:

注意

RegistrationState 可能会处于

Registering状态长达 60 分钟,然后才更改为Registered状态。 请等到状态变为“已注册”后再继续。Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFSmbNonBrowsable Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFSMBAccessBasedEnumeration

此外,Azure CLI 命令az feature register 和 az feature show 分别可用于注册功能和显示注册状态。

注意事项

确保符合 Active Directory 连接要求。

在 DNS 服务器上创建反向查找区域,然后在该反向查找区域中添加 AD 主机的指针 (PTR) 记录。 否则,双重协议卷的创建会失败。

Active Directory 连接中的“允许使用 LDAP 的本地 NFS 用户”选项旨在提供对本地用户的偶尔和临时访问。 启用此选项后,LDAP 服务器中的用户身份验证和查找将停止工作,Azure NetApp 文件支持的组成员身份数将限制为 16。 因此,应在 Active Directory 连接上禁用此选项,除非本地用户需要访问启用 LDAP 的卷。 在这种情况下,如果卷不再需要本地用户访问权限,则应禁用此选项。 有关管理本地用户访问权限的信息,请参阅允许使用 LDAP 的本地 NFS 用户访问双重协议卷。

确保 NFS 客户端是最新的,并且正在运行操作系统的最新更新。

双协议卷支持 Active Directory 域服务 (AD DS) 和 Microsoft Entra 域服务。

双协议卷不支持对 Microsoft Entra 域服务使用基于 TLS 的 LDAP。 Active Directory 域服务 (AD DS) 支持基于 TLS 的 LDAP。 请参阅 TLS 上的 LDAP 注意事项。

双重协议卷使用的 NFS 版本可以是 NFSv3 或 NFSv4.1。 请注意以下事项:

双重协议不支持 NFS 客户端的 Windows ACLS 扩展属性

set/get。NFS 客户端无法更改 NTFS 安全样式的权限,Windows 客户端无法更改 UNIX 样式双重协议卷的权限。

下表描述了安全样式及其影响:

安全样式 可以修改权限的客户端 客户端可以使用的权限 生成的有效安全样式 可访问文件的客户端 UnixNFS NFSv3 或 NFSv4.1 模式位 UNIX NFS 和 Windows NtfsWindows NTFS ACL NTFS NFS 和 Windows 发生名称映射的方向(Windows 到 UNIX 或 UNIX 到 Windows)取决于所使用的协议以及应用于卷的安全样式。 Windows 客户端始终需要 Windows 到 UNIX 的名称映射。 用户是否应用于查看权限取决于安全样式。 相反,如果使用 NTFS 安全样式,则 NFS 客户端只需使用 UNIX 到 Windows 的名称映射。

下表描述了名称映射和安全样式:

协议 安全样式 名称映射方向 已应用的权限 SMB UnixWindows 到 UNIX UNIX(模式位或 NFSv4.x ACL) SMB NtfsWindows 到 UNIX NTFS ACL(基于 Windows SID 访问共享) NFSv3 Unix无 UNIX(模式位或 NFSv4.x ACL)

NFSv4.x ACL 可通过 NFSv4.x 管理客户端应用并由 NFSv3 客户端使用。NFS NtfsUNIX 到 Windows NTFS ACL(基于映射的 Windows 用户 SID)

带扩展组功能的 LDAP 支持采用 Unix 安全样式的 [NFSv3 和 SMB] 和 [NFSv4.1 和 SMB] 双协议。 有关详细信息,请参阅配置带扩展组的 AD DS LDAP 以访问 NFS 卷。

如果拓扑较大并且将 Unix 安全样式用于具有扩展组的双协议卷或 LDAP,则应使用 Active Directory 连接上的“LDAP 搜索范围”选项来避免 Linux 客户端上的 Azure NetApp 文件出现“访问被拒绝”错误。 有关详细信息,请参阅配置带扩展组的 AD DS LDAP 以访问 NFS 卷。

创建双重协议卷不需要服务器根 CA 证书。 只有在启用了基于 TLS 的 LDAP 时,才需要它。

若要了解 Azure NetApp 文件双重协议和相关注意事项,请参阅了解 Azure NetApp 文件中的 NAS 协议中的双重协议部分。

创建双协议卷

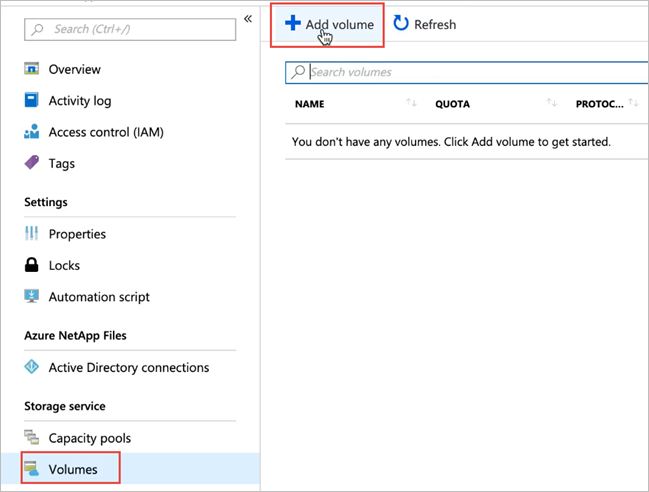

从“容量池”边栏选项卡中单击“卷”边栏选项卡。 单击“+ 添加卷”以创建卷。

在“创建卷”窗口中,单击“创建”,并在“基本”选项卡下提供以下字段的信息:

卷名称

指定要创建的卷的名称。有关卷的命名约定,请参阅 Azure 资源的命名规则和限制。 此外,不能将

default或bin用作卷名称。容量池

指定要在其中创建卷的容量池。配额

指定分配给卷的逻辑存储量。“可用配额”字段显示了所选容量池中可以用来创建新卷的未使用空间量。 新卷的大小不能超过可用配额。

大型卷:对于 50 TiB 到 500 TiB 之间的卷,请选择“是”。 如果卷不需要超过 100 TiB,请选择“否”。

重要

大型卷目前以预览版提供。 如果这是你第一次使用大型卷,则必须首先注册该功能并请求区域容量配额增加。

如果卷的大小在 50 TiB 到 500 TiB 之间,则被视为大型卷。 无法将常规卷转换为大型卷。 无法将大型卷的大小调整为小于 50 TiB。 若要了解大型卷的要求和注意事项,请参阅大型卷要求和注意事项。 有关其他限制,请参阅资源限制。

吞吐量(MiB/秒)

如果在手动 QoS 容量池中创建了卷,请指定要用于该卷的吞吐量。如果卷是在自动 QoS 容量池中创建的,则此字段中显示的值为(配额 x 服务级别吞吐量)。

启用冷访问、冷却期和冷访问检索策略

这些字段在 Azure NetApp 文件中配置具有冷访问的标准存储。 有关说明,请参阅使用冷访问管理 Azure NetApp 文件标准存储。虚拟网络

指定要从中访问卷的 Azure 虚拟网络 (VNet)。你指定的 Vnet 必须已将子网委托给 Azure NetApp 文件。 只能从同一 VNet 或者从与卷位于同一区域的 VNet 通过 VNet 对等互连来访问 Azure NetApp 文件。 还可以通过 Express Route 从本地网络访问卷。

子网

指定要用于卷的子网。

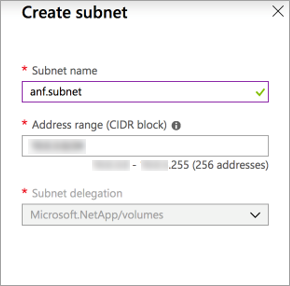

你指定的子网必须委派给 Azure NetApp 文件。如果尚未委派子网,可以在“创建卷”页面上单击“新建”。 然后,在“创建子网”页面中,指定子网信息,并选择“Microsoft.NetApp/卷”来为 Azure NetApp 文件委派子网。 在每个 VNet 中,只能将一个子网委派给 Azure NetApp 文件。

网络功能

在受支持的区域中,你可以指定对于卷是使用基础网络功能还是标准网络功能。 有关详细信息,请参阅为卷配置网络功能和 Azure NetApp 文件网络规划指南。加密密钥源可以选择

Microsoft Managed Key或Customer Managed Key。 请参阅为 Azure NetApp 文件卷加密配置客户管理的密钥和 Azure NetApp 文件双静态重加密使用此字段。可用性区域

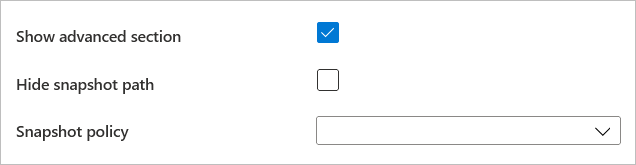

使用此选项,可以在指定的逻辑可用性区域中部署新卷。 选择存在 Azure NetApp 文件资源的可用性区域。 有关详细信息,请参阅管理可用性区域卷放置。如果要将现有的快照策略应用到卷,请单击“显示高级部分”将其展开,指定是否要隐藏快照路径,并在下拉菜单中选择快照策略。

有关创建快照策略的信息,请参阅管理快照策略。

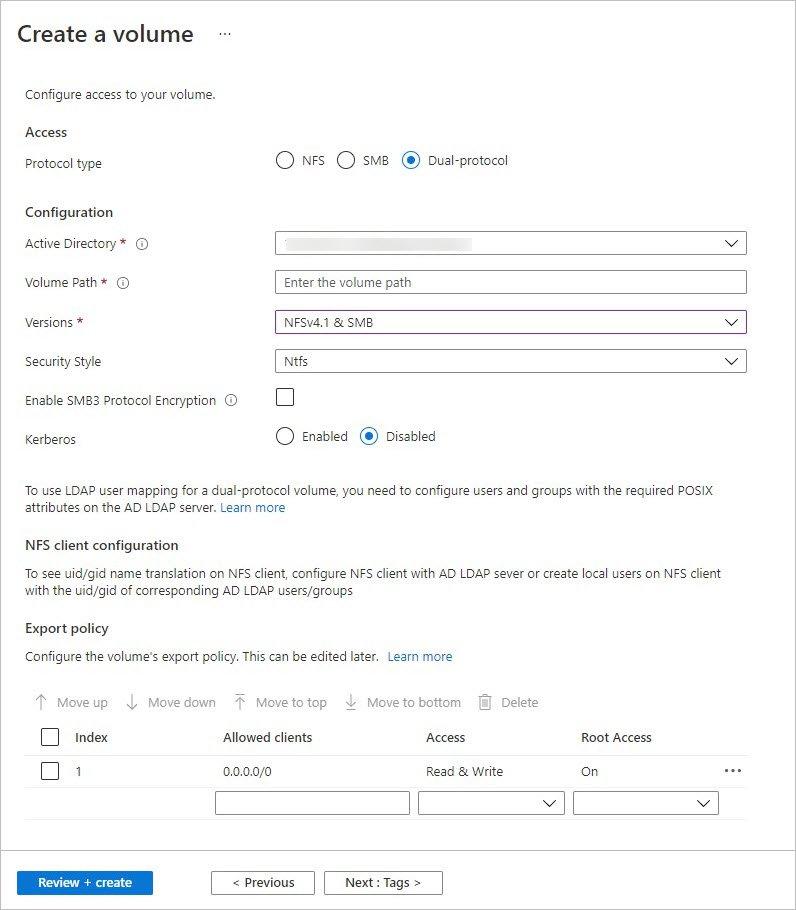

选择“协议”选项卡,然后完成以下操作:

选择“双重协议”作为卷的协议类型。

指定要使用的“Active Directory”连接。

指定唯一卷路径。 创建装载目标时,系统将使用此路径。 路径要求如下:

- 对于不在可用性区域中的卷或位于同一可用性区域中的卷,卷路径在该区域的每个子网中必须是唯一的。

- 对于可用性区域中的卷,卷路径在每个可用性区域中必须是唯一的。 此功能目前处于预览状态,你需要注册该功能。 有关详细信息,请参阅管理可用性区域卷放置。

- 必须以字母字符开头。

- 只能包含字母、数字或短划线 (

-)。 - 长度不得超过 80 个字符。

选择要用于双重协议的“版本”:“NFSv4.1 和 SMB”或“NFSv3 和 SMB”。

指定要使用的安全样式:NTFS(默认)或 UNIX。

如果要为双重协议卷启用 SMB3 协议加密,请选择“启用 SMB3 协议加密”。

此功能仅对使用中的 SMB3 数据启用加密。 它不会加密使用中的 NFSv3 数据。 未使用 SMB3 加密的 SMB 客户端无法访问此卷。 无论此设置如何,静态数据都会加密。 有关详细信息,请参阅 SMB 加密。

如果为双重协议卷版本选择了 NFSv 4.1 和 SMB,则指示是否要为卷启用“Kerberos”加密。

Kerberos 需要其他配置。 按照配置 NFSv4.1 Kerberos 加密中的说明进行操作。

-

此功能将对没有访问权限的用户隐藏在共享下创建的目录和文件。 用户仍能够查看共享。 仅当双协议卷使用 NTFS 安全样式时,才能启用基于访问的枚举。

-

此功能可阻止 Windows 客户端浏览共享。 运行

net view \\server /all命令时,共享不会显示在 Windows 文件浏览器或共享列表中。

重要

基于访问的枚举和非可浏览共享功能目前处于预览状态。 如果这是你第一次使用任一功能,请参阅准备工作中的步骤以注册该功能。

按需要自定义“Unix 权限”,以指定装载路径的更改权限。 此设置不适用于装载路径下的文件。 默认设置为

0770。 此默认设置向所有者和组授予“读取”、“写入”和“执行”权限,但不向其他用户授予任何权限。

注册要求和注意事项适用于“Unix 权限”设置。 请按照配置 Unix 权限和更改所有权模式中的说明操作。或配置卷的导出策略。

单击“查看 + 创建”以查看卷详细信息。 然后单击“创建”以创建卷。

创建的卷将显示在“卷”页中。

卷从其容量池继承订阅、资源组和位置属性。 若要监视卷部署状态,可以使用“通知”选项卡。

允许具有 LDAP 的本地 NFS 用户访问双重协议卷

Active Directory 连接中的“允许具有 LDAP 的本地 NFS 用户”选项使 Windows LDAP 服务器上不存在的本地 NFS 客户端用户能够访问启用了扩展组的 LDAP 的双重协议卷。

注意

在启用此选项之前,应了解注意事项。

“允许本地 NFS 用户使用 LDAP”选项是“带有扩展组的 LDAP”功能的一部分,需要注册。 有关详细信息,请参阅为 NFS 卷访问配置具有扩展组的 AD DS LDAP。

选择“Active Directory 连接”。 在现有 Active Directory 连接上,单击上下文菜单(三个点

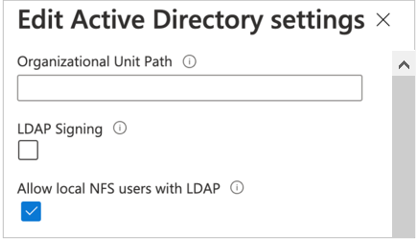

…),然后选择“编辑”。在出现的“编辑 Active Directory 设置”窗口中,选择“允许使用 LDAP 的本地 NFS 用户”选项。

管理 LDAP POSIX 属性

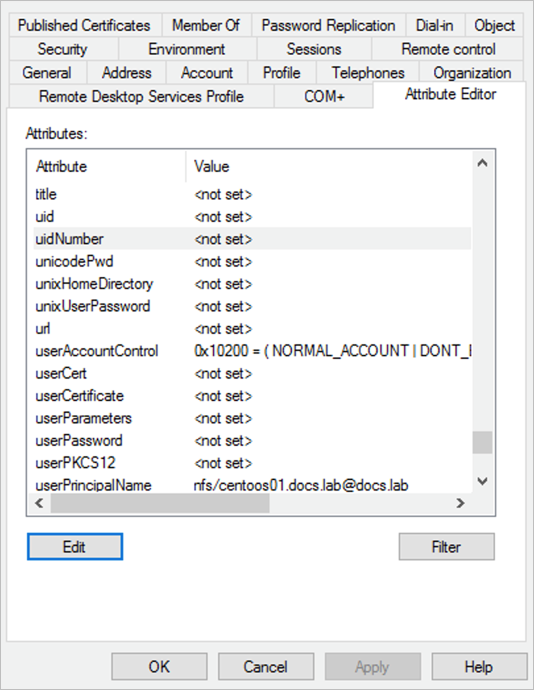

可以使用 Active Directory 用户和计算机 MMC 管理单元管理 POSIX 属性,如 UID、主目录和其他值。 以下示例展示了 Active Directory 属性编辑器:

需要为 LDAP 用户和 LDAP 组设置以下属性:

- LDAP 用户必需的属性:

uid: Alice、

uidNumber: 139、

gidNumber: 555、

objectClass: user, posixAccount - LDAP 组必需的属性:

objectClass: group, posixGroup、

gidNumber: 555 - 所有用户和组必须分别具有唯一的

uidNumber和gidNumber。

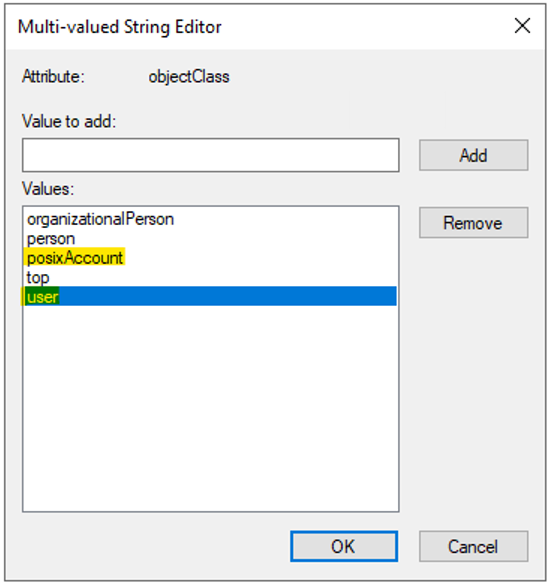

为 objectClass 指定的值是单独的条目。 例如,在多值字符串编辑器中,objectClass 将为 LDAP 用户指定如下单独的值(user 和 posixAccount):

Microsoft Entra 域服务不允许修改在组织 AADDC 用户 OU 中创建的用户和组的 objectClass POSIX 属性。 作为一种解决方法,可以创建自定义 OU,并在自定义 OU 中创建用户和组。

如果要将 Microsoft Entra 租户中的用户和组同步到 AADDC 用户 OU 中的用户和组,则不能将用户和组移到自定义 OU 中。 在自定义 OU 中创建的用户和组不会同步到 AD 租户。 有关详细信息,请参阅 Microsoft Entra 域服务自定义 OU 注意事项和限制。

访问 Active Directory 属性编辑器

在 Windows 系统中,可以访问 Active Directory 属性编辑器,如下所示:

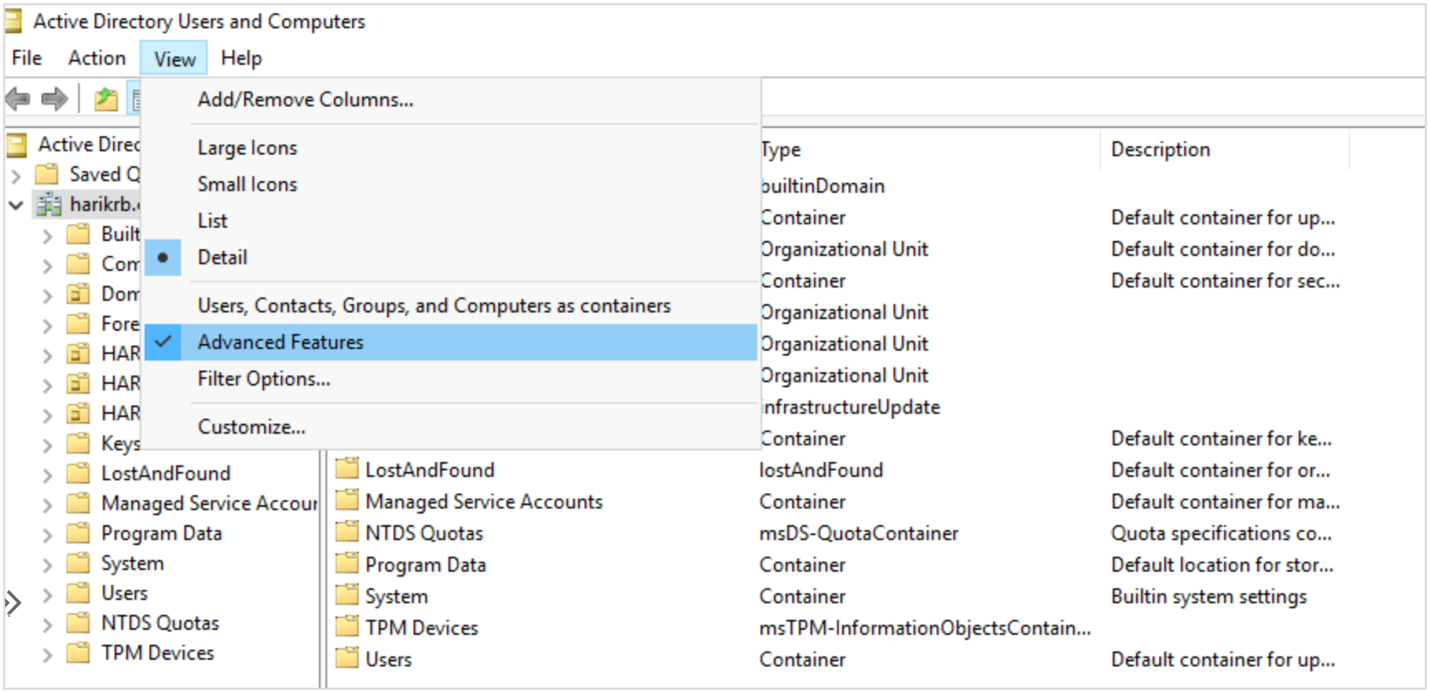

- 单击“开始”,导航到“Windows 管理工具”,然后单击“Active Directory 用户和计算机”,以打开“Active Directory 用户和计算机”窗口。

- 单击要查看的域名,然后展开内容。

- 若要显示高级属性编辑器,请启用 Active Directory 用户计算机“视图”菜单中的“高级功能”选项。

- 双击左窗格中的“用户”以查看用户列表。

- 双击特定用户以查看其“属性编辑器”选项卡。

配置 NFS 客户端访问

按照为 Azure NetApp 文件配置 NFS 客户端中的说明配置 NFS 客户端。