你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

为 VM 启用无代理扫描

无代理扫描提供工作负载上已安装的软件和软件漏洞的洞察信息,以将漏洞评估覆盖范围扩展到服务器工作负载,而无需安装漏洞评估代理。

无代理漏洞评估使用 Microsoft Defender 漏洞管理引擎来评估 VM 上安装的软件中的漏洞,而无需安装 Defender for Endpoint。 漏洞评估以基于代理的评估所用的相同格式显示软件清单和漏洞结果。

与基于代理的漏洞评估解决方案的兼容性

Defender for Cloud 已支持不同的基于代理的漏洞扫描,包括 Microsoft Defender 漏洞管理 (MDVM) 和 BYOL。 无代理扫描扩展了 Defender for Cloud 的洞察功能以涵盖更多设备。

启用无代理漏洞评估时:

如果未在订阅的任何 VM 上启用任何现有的集成漏洞评估解决方案,则默认情况下,Defender for Cloud 会自动启用 MDVM。

如果选择 Microsoft Defender 漏洞管理作为与 Microsoft Defender for Endpoint 的集成的一部分,则 Defender for Cloud 会显示一个统一的综合视图,以优化覆盖范围和新鲜度。

- 仅由一个源(Defender 漏洞管理或无代理)涵盖的计算机显示来自该源的结果。

- 由这两个源涵盖的计算机将显示基于代理的结果,目的只是为了提高数据新鲜度。

如果选择通过 BYOL 集成进行漏洞评估,则 Defender for Cloud 默认会显示基于代理的结果。 对于未安装代理的计算机或未正确报告结果的计算机,将会显示无代理扫描的结果。

若要更改默认行为以始终显示 MDVM 的结果(无论是否为第三方代理解决方案),请在漏洞评估解决方案中选择 Microsoft Defender 漏洞管理设置。

为计算机启用无代理扫描

启用云安全态势管理 (CSPM) 或 Defender for Servers P2 时,默认会启用无代理扫描。

如果已启用 Defender for Servers P2 并且已关闭无代理扫描,则需要手动打开无代理扫描。

你可以在以下服务上启用无代理扫描:

注意

只有在启用了 Defender for Servers 计划 2 时,才能使用无代理恶意软件扫描

Azure 上的无代理漏洞评估

若要在 Azure 上启用无代理漏洞评估:

在 Defender for Cloud 的菜单中,打开“环境设置”。

选择相关订阅。

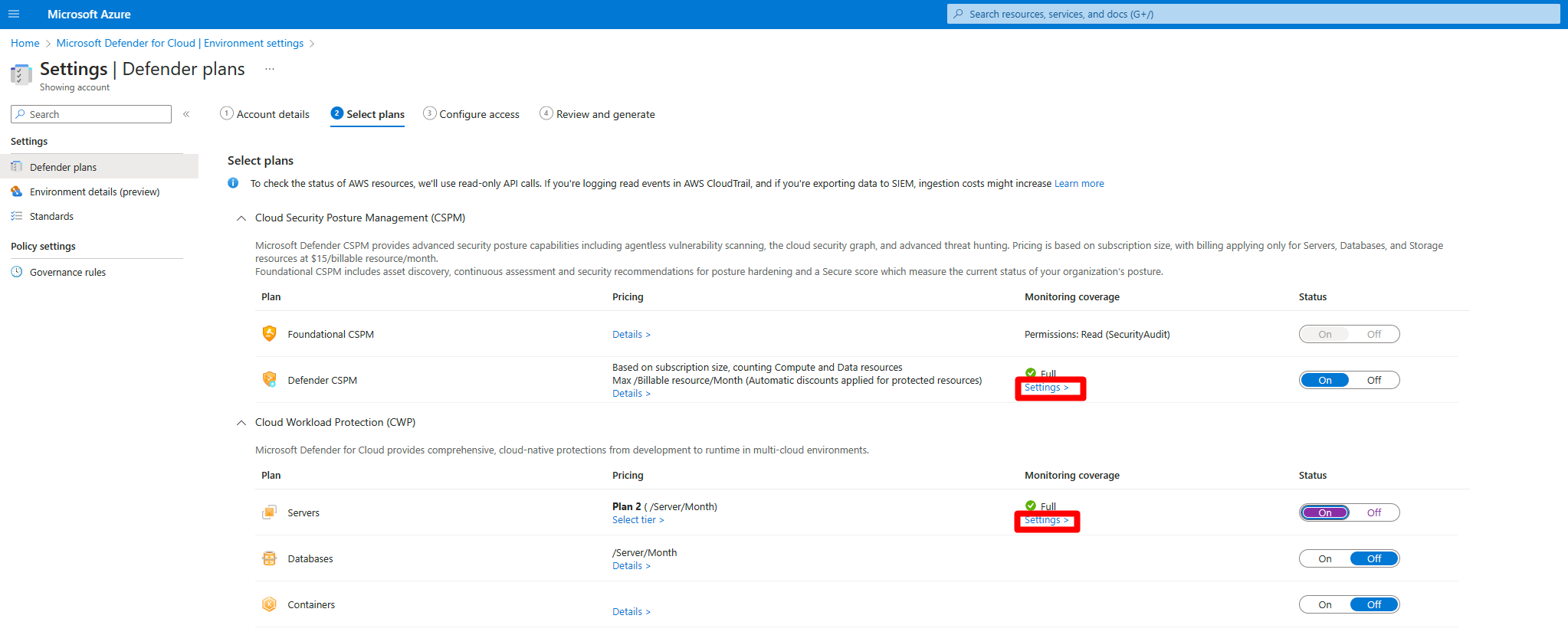

对于 Defender 云安全态势管理 (CSPM) 或 Defender for Servers P2 计划,请选择“设置”。

无代理扫描设置由 Defender 云安全态势管理 (CSPM) 或 Defender for Servers P2 共享。 在任一计划中启用无代理扫描时,将为这两个计划启用该设置。

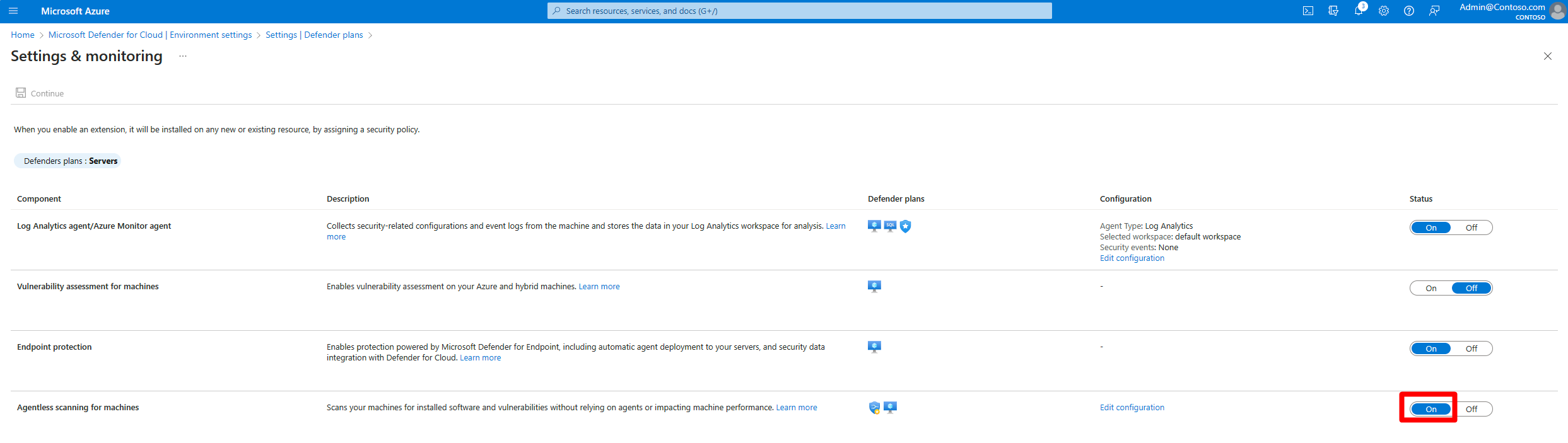

在设置窗格中,打开“计算机的无代理扫描”。

选择“保存”。

若要在 Azure(预览版)中启用 CMK 加密磁盘扫描,请执行以下操作:

要使无代理扫描涵盖使用 CMK 加密磁盘的 Azure VM,需要向 Defender for Cloud 授予额外的权限来创建这些磁盘的安全副本。 为此,需要在用于 VM 的 CMK 加密的密钥保管库上具有额外的权限。

若要手动分配权限,请根据你的密钥保管库类型按照以下说明操作:

- 对于使用非 RBAC 权限的密钥保管库,请向“Microsoft Defender for Cloud Servers 扫描程序资源提供程序”(

0c7668b5-3260-4ad0-9f53-34ed54fa19b2) 分配这些权限:密钥获取、密钥包装、密钥解包。 - 对于使用非 RBAC 权限的密钥保管库,请向“Microsoft Defender for Cloud Servers 扫描程序资源提供程序”(

0c7668b5-3260-4ad0-9f53-34ed54fa19b2) 分配密钥保管库加密服务加密用户内置角色。

若要大规模分配这些权限,还可以使用此脚本。

有关详细信息,请参阅无代理扫描权限。

AWS 上的无代理漏洞评估

在 Defender for Cloud 的菜单中,打开“环境设置”。

选择相关帐户。

对于 Defender 云安全态势管理 (CSPM) 或 Defender for Servers P2 计划,请选择“设置”。

在任一计划中启用无代理扫描时,该设置将应用于这两个计划。

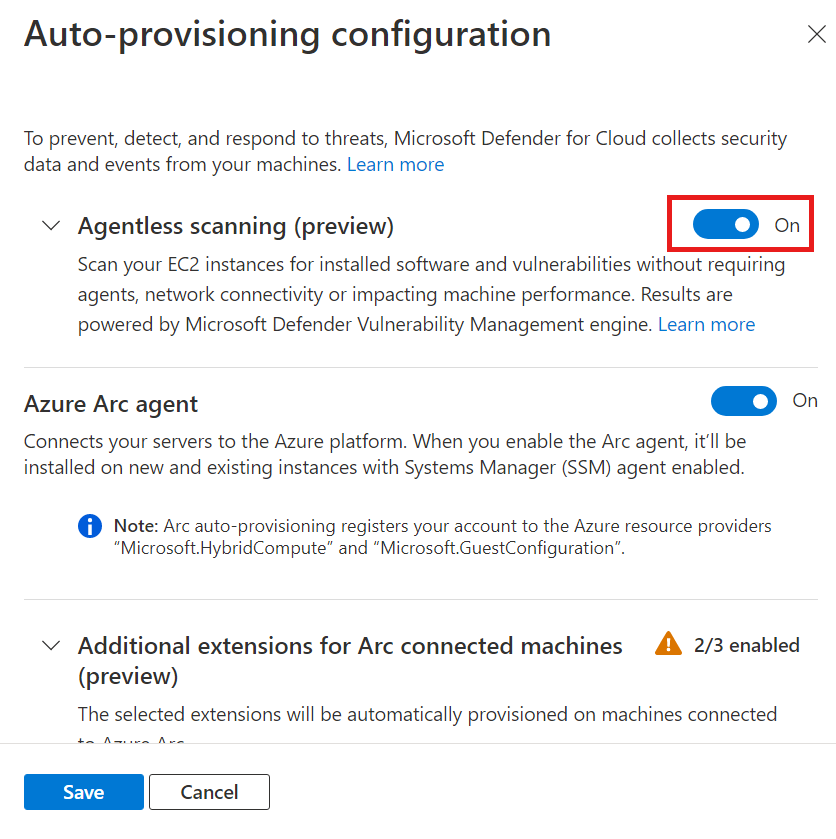

在设置窗格中,打开“计算机的无代理扫描”。

选择“保存并执行下一步: 配置访问权限”。

下载 CloudFormation 模板。

使用下载的 CloudFormation 模板,根据屏幕上的说明在 AWS 中创建堆栈。 如果要加入管理帐户,你需要以 Stack 和 StackSet 的形式运行 CloudFormation 模板。 将在加入后最多 24 小时为成员帐户创建连接器。

选择“下一步: 审阅并生成”。

选择“更新”。

启用无代理扫描后,软件清单和漏洞信息会在 Defender for Cloud 中自动更新。

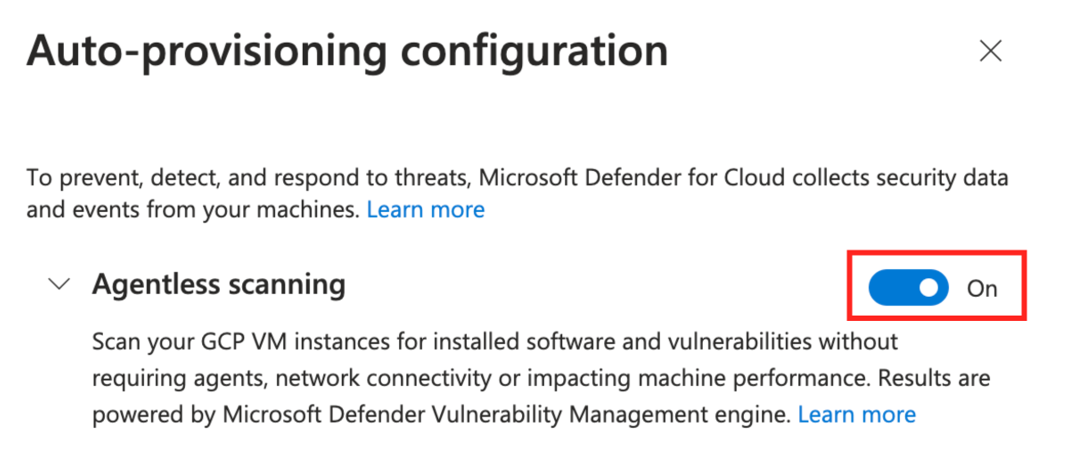

在 GCP 中启用无代理扫描

在 Defender for Cloud 中,选择“环境设置”。

选择相关的项目或组织。

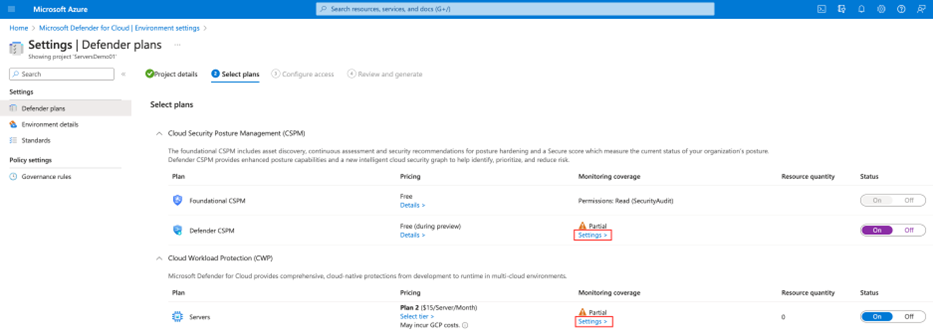

对于 Defender 云安全态势管理 (CSPM) 或 Defender for Servers P2 计划,请选择“设置”。

将无代理扫描切换为“开”。

选择“保存并执行下一步: 配置访问权限”。

复制载入脚本。

在 GCP 组织/项目范围内(GCP 门户或 gcloud CLI)运行载入脚本。

选择“下一步: 审阅并生成”。

选择“更新”。

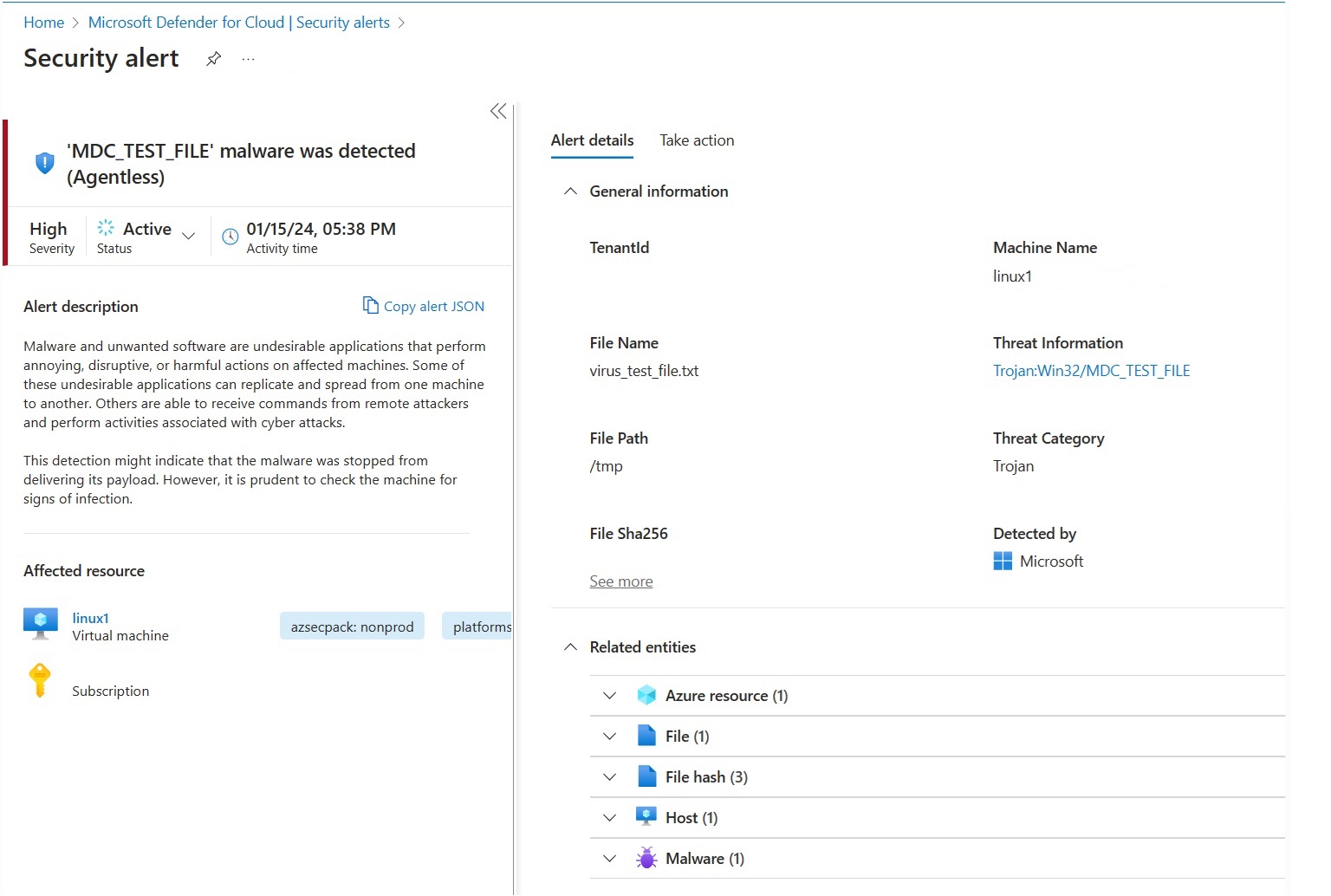

测试无代理恶意软件扫描程序的部署

仅当环境中检测到威胁时,安全警报才会显示在门户中。 如果没有任何警报,可能是因为环境中没有威胁。 你可以通过创建测试文件来测试设备是否已正确载入并报告到 Defender for Cloud。

创建适用于 Linux 的测试文件

在 VM 上打开一个终端窗口。

执行以下命令:

# test string TEST_STRING='$$89-barbados-dublin-damascus-notice-pulled-natural-31$$' # File to be created FILE_PATH="/tmp/virus_test_file.txt" # Write the test string to the file echo -n $TEST_STRING > $FILE_PATH # Check if the file was created and contains the correct string if [ -f "$FILE_PATH" ]; then if grep -Fq "$TEST_STRING" "$FILE_PATH"; then echo "Virus test file created and validated successfully." else echo "Virus test file does not contain the correct string." fi else echo "Failed to create virus test file." fi

警报 MDC_Test_File malware was detected (Agentless) 将在 24 小时内显示在 Defender for Cloud 的“警报”页面和 Defender XDR 门户中。

创建适用于 Windows 的测试文件

使用文本文档创建测试文件

在 VM 上创建一个文本文件。

将文本

$$89-barbados-dublin-damascus-notice-pulled-natural-31$$粘贴到该文本文件中。重要

确保该文本文件中没有额外的空格或行。

保存文件。

打开该文件以验证它是否包含阶段 2 中的内容。

警报 MDC_Test_File malware was detected (Agentless) 将在 24 小时内显示在 Defender for Cloud 的“警报”页面和 Defender XDR 门户中。

使用 PowerShell 创建测试文件

在 VM 上打开 PowerShell。

执行以下脚本。

# Virus test string

$TEST_STRING = '$$89-barbados-dublin-damascus-notice-pulled-natural-31$$'

# File to be created

$FILE_PATH = "C:\temp\virus_test_file.txt"

# Create "temp" directory if it does not exist

$DIR_PATH = "C:\temp"

if (!(Test-Path -Path $DIR_PATH)) {

New-Item -ItemType Directory -Path $DIR_PATH

}

# Write the test string to the file without a trailing newline

[IO.File]::WriteAllText($FILE_PATH, $TEST_STRING)

# Check if the file was created and contains the correct string

if (Test-Path -Path $FILE_PATH) {

$content = [IO.File]::ReadAllText($FILE_PATH)

if ($content -eq $TEST_STRING) {

Write-Host "Test file created and validated successfully."

} else {

Write-Host "Test file does not contain the correct string."

}

} else {

Write-Host "Failed to create test file."

}

警报 MDC_Test_File malware was detected (Agentless) 将在 24 小时内显示在 Defender for Cloud 的“警报”页面和 Defender XDR 门户中。

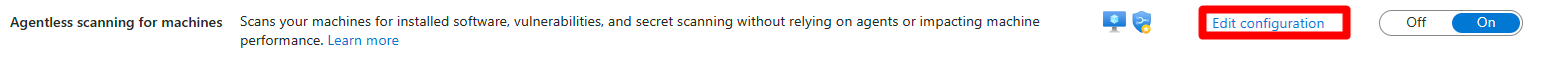

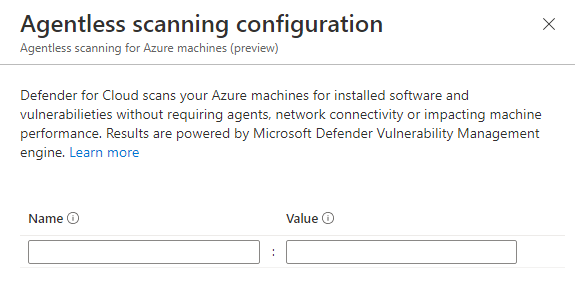

从扫描中排除计算机

无代理扫描将应用于订阅中所有符合条件的计算机。 若要防止扫描特定的计算机,可以根据现有的环境标记从无代理扫描中排除计算机。 当 Defender for Cloud 对计算机执行连续发现时,会跳过已排除的计算机。

若要配置要排除的计算机,请执行以下操作:

在 Defender for Cloud 中,选择“环境设置”。

选择相关的订阅或多云连接器。

对于 Defender 云安全态势管理 (CSPM) 或 Defender for Servers P2 计划,请选择“设置”。

对于无代理扫描,请选择“编辑配置”。

输入适用于要排除的计算机的标记名称和值。 可以输入

multiple tag:value对。

选择“保存”。

相关内容

了解有关以下方面的详细信息:

反馈

即将发布:在整个 2024 年,我们将逐步淘汰作为内容反馈机制的“GitHub 问题”,并将其取代为新的反馈系统。 有关详细信息,请参阅:https://aka.ms/ContentUserFeedback。

提交和查看相关反馈