Azure DevOps Services | Azure DevOps Server 2022 - Azure DevOps Server 2019

本文将介绍通过继承、安全组、角色等了解 Azure DevOps 中的访问级别和权限。

有关默认权限的概述,请参阅 默认权限快速参考。

有关详细信息,请参阅安全性概述。

访问级别

所有 Azure DevOps 用户都有一个访问级别,该级别授予或限制对特定 Web 门户功能的访问。

有三个主要的访问级别:利益干系人、基本和基本 + 测试计划。 对不需要付费访问权限的用户使用利益干系人访问级别。 不要使用利益干系人访问权限来替代更有限的权限,因为具有 Visual Studio 订阅或 GitHub Enterprise 许可证的用户在登录时会自动从利益干系人升级。 有关详细信息,请参阅利益干系人访问快速参考。

若要向用户授予对敏捷项目组合管理或测试用例管理功能的访问权限,请更改访问级别,而不是权限。 有关详细信息,请参阅 关于访问级别。

权限

Azure DevOps 中的所有用户都属于一个或多个默认安全组。 安全组被分配了权限,这些权限要么允许,要么拒绝访问功能或任务。

- 成员继承分配给其安全组的权限。

- 权限在不同级别定义:组织/集合、项目或对象。

- 某些权限通过基于角色的分配进行管理(例如,团队管理员、扩展管理或管道资源角色)。

- 管理员可以定义自定义安全组来管理不同功能区域的权限。

在 Azure DevOps 中管理权限涉及两个关键组:项目集合管理员和项目管理员。

项目集合管理员:

- 在组织或项目集合中拥有最高权力。

- 对整个集合执行所有操作。

- 管理组织的设置、策略和流程。

- 创建和管理所有项目和扩展。

项目管理员:

- 在项目级别进行操作。

- 在 Web 门户的“项目”设置中管理安全组和权限。

- 处理特定对象参与者在项目中创建的权限。

权限状态

分配权限以授予或限制访问:

用户或组具有权限:

- 允许

- 允许(继承)

- 允许(系统)

用户或组没有权限:

- 拒绝

- 拒绝(继承)

- 拒绝(系统)

- 未设置

| 权限状态 | 说明 |

|---|---|

| 允许 | 明确授予用户执行特定任务的权限,并且不会从组成员资格继承。 |

| 允许(继承) | 授予组成员执行特定任务的权限。 |

| 允许(系统) | 授予优先于用户权限的权限。 不可编辑,存储在配置数据库中,用户不可见。 |

| 拒绝 | 明确限制用户执行特定任务,并且不会从组成员资格继承。 对于大多数组和几乎所有权限,“拒绝”优先于“允许”。 如果用户属于两个组且其中一个组将特定权限设置为拒绝,则该用户即使属于将该权限设置为允许的组,也无法执行需要该权限的任务。 |

| 拒绝(继承) | 限制组成员执行特定任务。 重写显式允许。 |

| 拒绝(系统) | 限制优先于用户权限的权限。 不可编辑,存储在配置数据库中,用户不可见。 |

| 未设置 | 隐式拒绝用户执行需要该权限的任务的能力,但允许具有优先权限的组的成员资格,又称为允许(继承)或拒绝(继承)。 |

即使在另一个组中被拒绝,项目集合管理员或 Team Foundation 管理员组的成员也可能始终获得权限。 以下示例进一步解释了这种情况:

- 用户可能仍然可以访问项目设置或管理用户。 但是,对于工作项删除或管道管理等任务,作为项目集合管理员组的成员不会替代在其他位置设置的拒绝权限。

- 如果用户被拒绝删除特定项目中的工作项,则即使他们是项目集合管理员组的一部分,也无法删除工作项。 同样,如果管道权限被拒绝,尽管他们具有管理角色,也无法管理或运行管道。

警告

修改组的权限时,它会影响该组中的所有用户。 即使是一次权限更改也会影响数百名用户;因此在做出任何调整之前,请务必考虑潜在的影响。

权限继承

权限遵循层次结构,允许从父节点继承或覆盖它。

组继承:

- 用户从他们所属的组继承权限。

- 如果用户直接或通过组成员资格拥有允许权限,但通过另一个组也拥有拒绝权限,则拒绝权限优先。

- 项目集合管理员或 Team Foundation 管理员的成员保留大多数允许的权限,即使他们属于拒绝这些权限的其他组(工作项操作除外)。

对象级继承:

分配给区域、迭代、版本控制文件夹和工作项查询文件夹等节点的对象级权限将继承到层次结构中。

权限继承和特殊性规则:

- 显式权限始终优先于继承的权限。

- 除非被显式重写,否则在较高级节点设置的权限将被所有子节点继承。

- 如果子节点未明确允许或拒绝某个权限,则该子节点将从其父节点继承该权限。

- 如果为子节点明确设置了权限,则不会继承父节点的权限,无论是允许还是拒绝。

特殊性:

在对象层次结构中,特殊性优先于继承。 如果存在冲突的权限,则最具体的权限优先。

示例:

- 在“区域-1”(父节点)上明确拒绝。

- 针对“区域-1/子区域-1”(子节点)显式允许。

- 在这种情况下,用户在“区域-1/子区域-1”上收到允许,覆盖了从父节点继承的拒绝。

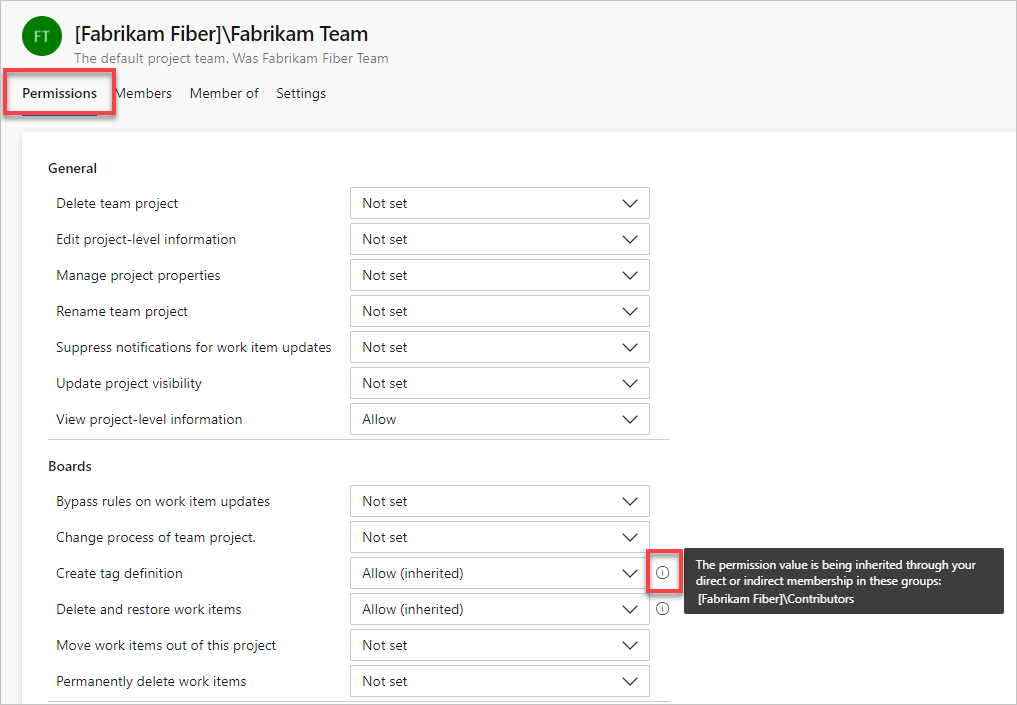

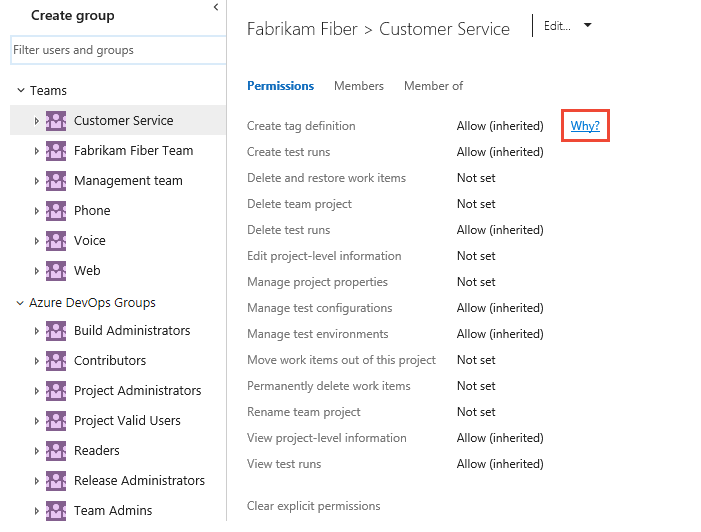

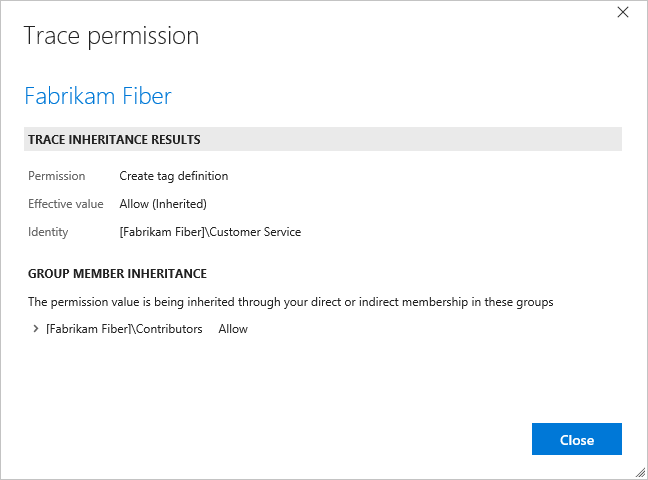

若要了解继承权限的原因,可以暂停权限设置,然后选择为什么?。若要打开安全页,请参阅查看权限。

注意

若要启用“项目权限设置”页预览页,请参阅启用预览功能。

安全组和成员资格

安全组为其成员分配特定权限。

通过创建组织、集合或项目,Azure DevOps 会创建一组默认安全组,这些安全组会自动分配默认权限。 更多安全组通过以下操作定义:

- 在以下级别创建自定义安全组时:

- 项目级别

- 组织级别或集合级别

- 服务器级(仅限本地部署)

- 添加团队时,将创建团队安全组

无法创建对象级安全组,但可以将自定义组分配给对象级别,并为该级别分配权限。 有关详细信息,请参阅设置对象级权限。

默认安全组

大多数 Azure DevOps 用户将添加到参与者安全组,并被授予基本访问级别。 参与者组提供对存储库、工作跟踪、管道等的读取和写入访问权限。 凭借基本访问权限,可以访问使用 Azure Boards、Azure Repos、Azure Pipelines 和 Azure Artifacts 的所有功能和任务。 需要访问权限来管理 Azure 测试计划的用户需要被授予基本 + 测试计划或高级访问权限。

默认情况下,为每个项目和组织定义了以下安全组。 通常将用户或组添加到读取者、参与者或项目管理员组。

| 集成 | 组织或集合 |

|---|---|

| - 生成管理员 - 参与者 - 项目管理员 - 项目有效用户 - 读取者 - 发布管理员 - TeamName 团队 |

- 项目集合管理员 - 项目集合生成管理员 - 项目集合生成服务帐户 - 项目集合代理服务帐户 - 项目集合服务帐户 - 项目集合测试服务帐户 - 项目集合有效用户 - 项目范围内用户 - 安全服务组 |

有关其中每个组的说明,请参阅安全组、服务帐户和权限。 有关对最常见的默认安全组进行的默认权限分配,请参阅默认权限和访问权限。

默认情况下,为每个项目和项目集合定义以下安全组。 通常将用户或组添加到读取者、参与者或项目管理员组。

仅将服务帐户添加到 Azure DevOps 服务帐户组。 若要了解有效的用户组,请参阅本文后面的有效用户组。

| 项目级别 | 集合级别 |

|---|---|

| - 生成管理员 - 参与者 - 项目管理员 - 项目有效用户 - 读取者 - 发布管理员 - TeamName 团队 |

- 项目集合管理员 - 项目集合生成管理员 - 项目集合生成服务帐户 - 项目集合代理服务帐户 - 项目集合服务帐户 - 项目集合测试服务帐户 - 项目集合有效用户 - 安全服务组 |

对于负责管理项目级功能(例如团队、区域和迭代路径、存储库、服务挂钩和服务终结点)的用户,请将其添加到项目管理员组。

对于负责管理组织或集合级别功能(如项目、策略、进程、保留策略、代理和部署池和扩展)的用户,请将其添加到项目集合管理员组。 有关详细信息,请参阅关于用户、团队、项目和组织级设置。

成员资格、权限和访问级别管理

Azure DevOps 通过以下三个相互连接的功能区域控制访问:

- 成员资格管理支持将个人用户帐户和组添加到默认安全组。 每个默认组都与一组默认权限相关联。 添加到任何安全组的所有用户都将被添加到有效用户组。 有效用户是可以连接到项目、集合或组织的人。

- 权限管理可控制处于系统不同级别的特定功能任务的访问权限。 对象级权限设置文件、文件夹、生成管道或共享查询的权限。 权限设置对应于允许、拒绝、允许(继承)、拒绝(继承)、系统允许、系统拒绝和未设置。

- 访问级别管理控制对 Web 门户功能的访问。 根据为用户购买的内容,管理员可以将用户的访问级别设置为利益干系人、基本、基本 + 测试、Visual Studio Enterprise(以前为高级)。

每个功能区域都使用安全组来简化整个部署的管理。 可以通过 Web 管理上下文添加用户和组。 权限将根据你向其添加用户的安全组自动设置。 或者,权限基于要向其添加组的对象、项目、集合或服务器级别获取。

安全组成员可以是用户、其他组和 Microsoft Entra 组的组合。

安全组成员可以是用户、其他组和 Active Directory 组或工作组的组合。

Active Directory 和 Microsoft Entra 安全组

可以通过添加单个用户来填充安全组。 但是,为了便于管理,使用用于 Azure DevOps Services 的 Microsoft Entra ID 和 Active Directory (AD) 或用于 Azure DevOps Server 的 Windows 用户组填充这些组更高效。 使用此方法可以跨多台计算机更有效地管理组成员资格和权限。

如果只需要管理一小部分用户,则可以跳过此步骤。 但是,如果你预计组织可能会增长,请考虑设置 Active Directory 或 Microsoft Entra ID。 此外,如果计划使用额外服务,则必须配置 Microsoft Entra ID,以便与 Azure DevOps 一起使用,以支持计费。

注意

如果没有 Microsoft Entra ID,所有 Azure DevOps 用户都必须使用 Microsoft 帐户登录,并且必须按单个用户帐户管理帐户访问权限。 即使你使用 Microsoft 帐户管理帐户访问权限,也要设置 Azure 订阅来管理计费。

若要设置 Microsoft Entra ID 以用于 Azure DevOps Services,请参阅将组织连接到 Microsoft Entra ID。

当你的组织连接到 Microsoft Entra ID 时,你可以定义和管理各种组织策略,以增强安全性并简化对应用程序的访问。 有关详细信息,请参阅关于安全性、安全策略。

若要使用 Microsoft Entra ID 管理组织访问权限,请参阅以下文章:

Azure DevOps 会在 Microsoft Entra ID 更改后的一小时内将更改注册到 Microsoft Entra 组。 通过组成员资格继承的任何权限都会被刷新。 若要刷新 Microsoft Entra 会员资格和在 Azure DevOps 中继承的权限,请注销,然后重新登录,或 触发刷新以重新评估权限。

若要设置 Active Directory 以与 Azure DevOps Server 一起使用,请参阅以下文章:

在安装 Azure DevOps Server 之前,请先安装 Active Directory。

有效的用户组

当你将用户的帐户直接添加到安全组时,它们会自动添加到以下有效用户组之一。

- 项目集合有效用户:添加到组织级别组的所有成员。

- 项目有效用户:添加到项目级别组的所有成员。

- Server\Azure DevOps 有效用户:添加到服务器级组的所有成员。

- ProjectCollectionName\项目集合有效用户:添加到集合级别组的所有成员。

- ProjectName\项目有效用户:添加到项目级组的所有成员。

分配给这些组的默认权限主要提供读取访问权限,例如查看生成资源、查看项目级信息和查看集合级别信息。

添加到一个项目的所有用户都可以查看集合中其他项目中的对象。 若要限制视图访问,可以通过区域路径节点设置限制。

如果你移除或拒绝某个有效用户组的查看实例级别信息权限,则根据你设置的组,此组中的任何会员都不能访问项目、集合或部署。

项目范围内的用户组

默认情况下,添加到组织的用户可以查看所有组织和项目信息和设置。 这些设置包括用户列表、项目列表、计费详细信息、使用情况数据等,可通过组织设置访问这些设置。

若要限制特定用户(例如,利益干系人、Microsoft Entra 来宾用户或特定安全组的成员),可以启用将用户可见性和协作限制在特定项目上预览功能。 一旦启用,添加到项目范围内的用户组的任何用户或组都被限制访问组织设置页面(概述和项目除外)。 此外,他们只能访问添加到其中的项目。

警告

使用此预览功能时,请考虑以下限制:

- 本部分所述的有限可见性功能仅适用于通过 Web 门户的交互。 使用 REST API 或

azure devopsCLI 命令,项目成员可以访问受限数据。 - 受限组中的用户只能选择那些被显式添加到 Azure DevOps 的用户,而不能选择通过 Microsoft Entra 组成员身份获得访问权限的用户。

- 作为 Microsoft Entra ID 中具有默认访问权限的受限组成员的来宾用户无法使用人员选取器搜索用户。

有关详细信息,请参阅 管理预览功能。

注意

安全组在组织级别进行管理,即使它们用于特定项目。 根据用户权限,某些组可能在 Web 门户中隐藏。 若要查看组织中的所有组名称,可以使用 Azure DevOps CLI 工具或 REST API。 有关详细信息,请参阅添加和管理安全组。

注意

安全组在集合级别进行管理,即使它们用于特定项目。 根据用户权限,某些组可能在 Web 门户中隐藏。 若要查看集合中的所有组名称,可以使用 Azure DevOps CLI 工具或 REST API。 有关详细信息,请参阅添加和管理安全组。

注意

安全组在集合级别进行管理,即使它们用于特定项目。 根据用户权限,某些组可能在 Web 门户中隐藏。 若要查看集合中的所有组名称,可以使用 REST API。 有关详细信息,请参阅添加和管理安全组。

基于角色的权限

使用基于角色的权限,可将用户帐户或安全组分配给一个角色,每个角色分配一个或多个权限。 下面是主要角色和详细信息的链接。

- 项目或包源安全角色:角色支持各种权限级别来编辑和管理包源。

- 市场扩展管理器角色:管理器角色的成员可以安装扩展并响应安装扩展的请求。

- 管道安全角色:有几个角色用于管理库资源、项目级和集合级管道资源。

- 团队管理员角色 团队管理员能够管理所有团队工具。

有关详细信息,请参阅关于安全角色。

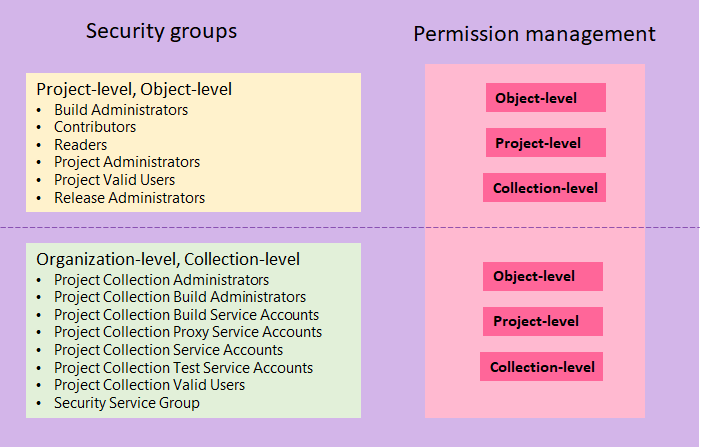

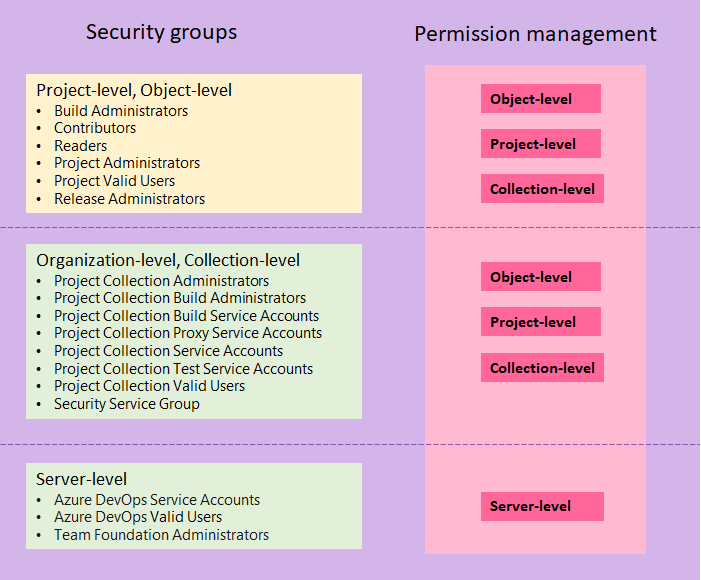

下图说明了在项目和集合级别定义的安全组如何为对象、项目和组织分配权限。

下图说明了如何将在项目和集合级别定义的安全组分配给在对象、项目和集合级分配的权限。 只能将服务器级安全组定义为服务器级权限。

项目管理员或项目集合管理员组的成员可以管理所有团队的所有团队工具。

预览功能

功能标志控制对新功能的访问。 Azure DevOps 会定期在功能标志后面引入新功能。 项目成员和组织所有者可以启用或禁用预览功能。 有关详细信息,请参阅管理或启用功能。