你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

Azure 防火墙是托管的基于云的网络安全服务,可保护 Azure 虚拟网络资源。 它提供三个 SKU - 基本、标准和高级版 - 每个 SKU 专为不同的用例和安全要求而设计。

本文全面概述了 SKU 组织的所有 Azure 防火墙功能,以帮助了解功能,并根据需要选择合适的版本。

功能比较表

下表比较了所有 Azure 防火墙 SKU 中的功能:

| 类别 | 功能 / 特点 | 基本 | 标准 | 高级 |

|---|---|---|---|---|

| 核心防火墙功能 | 有状态防火墙(5 元组规则) | ✓ | ✓ | ✓ |

| 网络地址转换 (SNAT+DNAT) | ✓ | ✓ | ✓ | |

| 内置的高可用性 | ✓ | ✓ | ✓ | |

| 可用性区域 | ✓ | ✓ | ✓ | |

| 筛选和检查 | HTTPS/SQL 的应用程序级别 FQDN 筛选(基于 SNI) | ✓ | ✓ | ✓ |

| 网络级别 FQDN 筛选 - 所有端口和协议 | ✓ | ✓ | ||

| 网络流量筛选规则 | ✓ | ✓ | ✓ | |

| Web 内容筛选 (Web 类别) | ✓ | ✓ | ||

| URL 筛选(完整路径 - 包括 SSL 终止) | ✓ | |||

| 出站 TLS 终止 (TLS 正向代理) | ✓ | |||

| 入站 TLS 连接终止 (TLS 反向代理) | 使用 Azure 应用程序网关 | |||

| 威胁防护 | 基于威胁情报的筛选(已知的恶意 IP 地址/域) | 仅警报 | 警报和拒绝 | 警报和拒绝 |

| 完全托管的 IDPS | ✓ | |||

| DNS | DNS 代理 + 自定义 DNS | ✓ | ✓ | |

| 性能和扩展 | 云可伸缩性(随着流量增长而自动缩放) | 最多 250 Mbps | 最多 30 Gbps | 最多 100 Gbps |

| 脂肪流支持 | N/A | 1 Gbps | 10 Gbps | |

| 管理和监视 | 通过防火墙管理器进行集中管理 | ✓ | ✓ | ✓ |

| 策略分析(一段时间内的规则管理) | ✓ | ✓ | ✓ | |

| 完整日志记录,包括 SIEM 集成 | ✓ | ✓ | ✓ | |

| 用于轻松管理策略的服务标记和 FQDN 标记 | ✓ | ✓ | ✓ | |

| 使用 REST/PowerShell/CLI/templates/Terraform 轻松实现 DevOps 集成 | ✓ | ✓ | ✓ | |

| 高级网络 | 多个公共 IP 地址 | ✓ | 最多 250 个 | 最多 250 个 |

| 强制隧道 | ✓ | ✓ | ||

| 在强制隧道模式下没有公共 IP 地址的部署 | ✓ | ✓ | ||

| 遵从性 | 认证(PCI、SOC、ISO) | ✓ | ✓ | ✓ |

| 支付卡行业数据安全标准(PCI DSS)符合性 | ✓ |

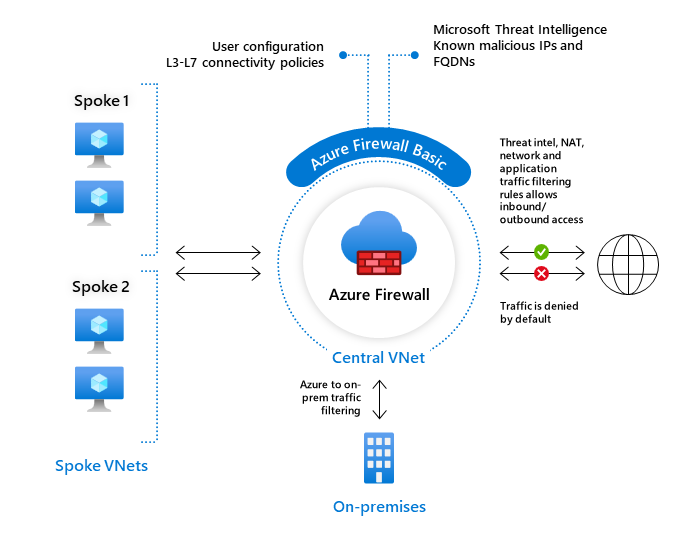

Azure 防火墙基本功能

Azure 防火墙基本版专为中小企业(SMB)设计,以负担得起的价格保护其 Azure 云环境。

主要基本功能

内置高可用性:内置高可用性:内置高可用性,因此不需要额外的负载均衡器,无需配置任何负载均衡器。

可用性区域:可以在部署期间配置 Azure 防火墙,以跨多个可用性区域以提高可用性。 还可以出于邻近原因将 Azure 防火墙关联到特定区域。

应用程序 FQDN 过滤规则:可以将出站 HTTP/S 流量或 Azure SQL 流量限制为指定的完全限定域名(FQDN)列表,包括通配符。 此功能不需要传输层安全性(TLS)终止。

网络流量筛选规则:可以通过源 IP 地址、端口和协议集中创建允许或拒绝网络筛选规则。 Azure 防火墙是完全有状态的,因此它可以区分不同类型的连接的合法数据包。

FQDN 标记: FQDN 标记 使你可以轻松地通过防火墙允许已知的 Azure 服务网络流量。 例如,可以创建应用程序规则并包含 Windows 更新标记,以允许来自 Windows 更新的网络流量流经防火墙。

服务标记: 服务标记 表示一组 IP 地址前缀,以帮助最大程度地降低安全规则创建的复杂性。 Microsoft管理服务标记包含的地址前缀,并在地址更改时自动更新服务标记。

威胁智能(仅警报模式):可以为防火墙启用 基于威胁情报的筛选 ,以针对来自/传向已知恶意 IP 地址和域的流量发出警报。 在基本 SKU 中,此功能仅提供警报,无法拒绝流量。

出站 SNAT 支持:所有出站虚拟网络流量 IP 地址都转换为 Azure 防火墙公共 IP(源网络地址转换)。 可以识别和允许源自虚拟网络到远程 Internet 目标的流量。

入站 DNAT 支持:转换到防火墙公共 IP 地址的入站 Internet 网络流量(目标网络地址转换)并将其筛选到虚拟网络上的专用 IP 地址。

多个公共 IP 地址:可以将多个公共 IP 地址与防火墙相关联,以便增强 DNAT 和 SNAT 方案。

Azure Monitor 日志记录:所有事件都与 Azure Monitor 集成,允许将日志存档到存储帐户、将事件流式传输到事件中心,或将它们发送到 Azure Monitor 日志。

认证:Azure 防火墙基本是支付卡行业(PCI)、服务组织控制(SOC)和国际标准化组织(ISO)合规。

基本限制

- 吞吐量:限制为 250 Mbps

- DNS 代理:不可用(仅使用 Azure DNS)

- 威胁情报:仅警报模式(不会阻止流量)

- 网络 FQDN 筛选:不支持(仅应用程序 FQDN 筛选)

- Web 类别:不支持

- 强制隧道:不支持

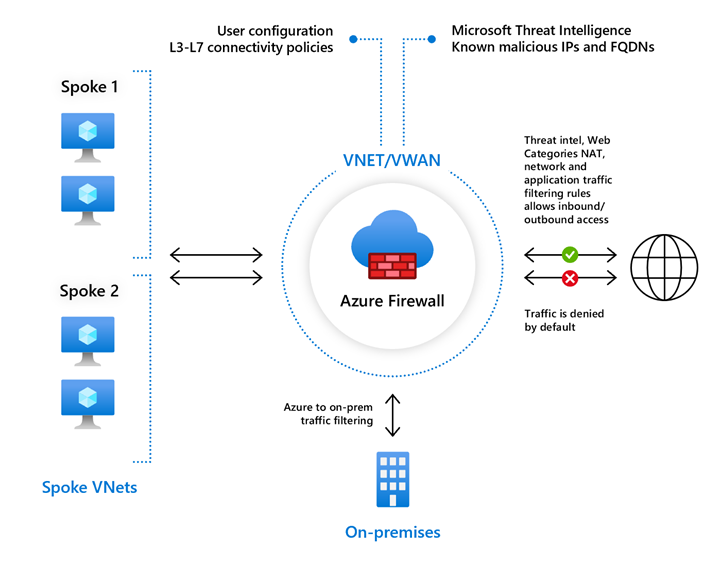

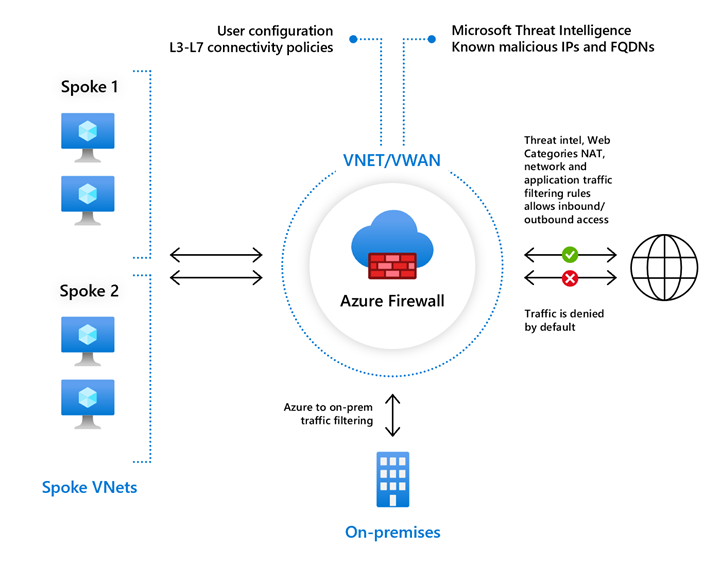

Azure 防火墙标准功能

Azure 防火墙标准版适用于需要第 3 层-第 7 层防火墙功能的客户,其自动缩放功能可管理高达 30 Gbps 的峰值流量。 它包括威胁情报、DNS 代理、自定义 DNS 和 Web 类别等企业功能。

关键标准功能

标准包括所有基本功能,以及:

不受限制的云可伸缩性:Azure 防火墙可以根据需要横向扩展,以适应不断变化的网络流量流,因此无需为高峰流量(高达 30 Gbps)预算。

网络级别 FQDN 筛选:可以根据 DNS 解析在网络规则中使用完全限定的域名(FQDN)。 此功能允许使用具有任何 TCP/UDP 协议的 FQDN(包括 NTP、SSH、RDP 等)筛选出站流量。

威胁智能(警报和拒绝):可以为防火墙启用基于 威胁情报的筛选,以警报和拒绝来自已知恶意 IP 地址和域的流量。 IP 地址和域源自 Microsoft 威胁智能源。

DNS 代理:启用 DNS 代理后,Azure 防火墙可以将 DNS 查询从虚拟网络处理和转发到所需的 DNS 服务器。 此功能对于网络规则中的可靠 FQDN 筛选至关重要。

自定义 DNS:自定义 DNS 允许将 Azure 防火墙配置为使用自己的 DNS 服务器,同时确保仍使用 Azure DNS 解析防火墙出站依赖项。 可以配置单个 DNS 服务器或多台服务器。

强制隧道:可以将 Azure 防火墙配置为将所有 Internet 绑定的流量路由到指定的下一跃点,而不是直接转到 Internet。 例如,可以具有本地边缘防火墙或其他网络虚拟设备(NVA)来处理网络流量,然后再将其传递到 Internet。

在没有公共 IP 地址的情况下在强制隧道模式下部署:可以在强制隧道模式下部署 Azure 防火墙,这会创建 Azure 防火墙用于其作的管理 NIC。 可以在没有公共 IP 地址的情况下配置租户数据路径网络,且可以将互联网流量强制通过隧道发送到另一台防火墙或予以阻止。

Web 类别:Web 类别允许或拒绝用户访问网站类别(如赌博网站、社交媒体网站等)。 在 Standard 中,分类仅基于 FQDN。

增强的多个公共 IP 支持:最多可以将 250 个公共 IP 地址与防火墙相关联。

与高级版相比的标准限制

- TLS 检测:不支持

- IDPS:不支持

- URL 筛选:不支持(仅 FQDN 筛选)

- 高级 Web 类别:仅基于基本 FQDN 的分类

- 性能:限制为 30 Gbps,而高级版限制为 100 Gbps

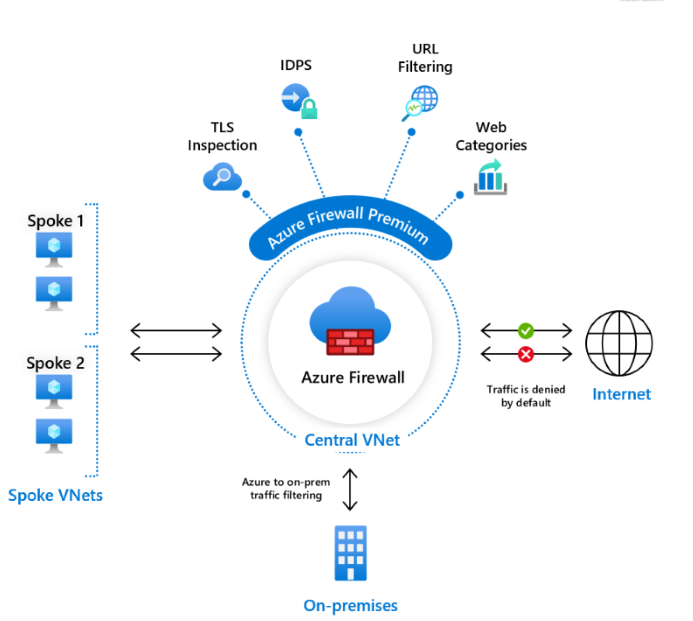

Azure 防火墙高级版功能

Azure 防火墙高级版提供适用于高度敏感且受监管环境(例如支付和医疗保健行业)的高级威胁防护。 它包括所有标准功能以及高级安全功能。

主要高级功能

高级版包括所有标准功能,以及:

TLS 检查:解密出站流量,对其进行处理,然后重新加密并将其发送到目标。 Azure 防火墙高级版终止并检查 TLS 连接,以检测、警报和缓解 HTTPS 中的恶意活动。 它创建两个 TLS 连接:一个与 Web 服务器连接,另一个与客户端连接。

- 出站 TLS 检查:防止从托管在 Azure 中的内部客户端发送到 Internet 的恶意流量。

- 东-西 TLS 检查:保护 Azure 工作负载免受 Azure 中发送的潜在恶意流量,包括传入/传出本地网络的流量。

IDPS(入侵检测和防护系统):网络入侵检测和防护系统(IDPS)监视网络是否存在恶意活动、日志信息、报告它,以及选择性地阻止网络。 Azure 防火墙高级版提供基于签名的 IDPS,其中包含:

- 超过 50 个类别的 67,000 条规则

- 每天发布的 20 到 40 条新规则

- 使用高级恶意软件检测技术降低误报率

- 最多支持自定义 10,000 个 IDPS 规则

- 专用 IP 范围的配置用于确定流量方向

URL 筛选:扩展 Azure 防火墙的 FQDN 筛选功能,以考虑整个 URL,例如

www.contoso.com/a/c,而不是只是。www.contoso.com启用 TLS 检查时,URL 筛选可以同时应用于 HTTP 和 HTTPS 流量。高级网络类别:以更精细的方式允许或拒绝用户访问赌博或社交媒体等网站类别。 与仅检查 FQDN 的标准不同,Premium 根据 HTTP 和 HTTPS 流量的整个 URL 匹配类别。

例如,如果 Azure 防火墙拦截了

www.google.com/news的 HTTPS 请求:- 防火墙标准:仅检查 FQDN 部分,因此

www.google.com归类为 搜索引擎 - 防火墙高级版:检查完整的 URL,因此

www.google.com/news归类为 新闻

- 防火墙标准:仅检查 FQDN 部分,因此

增强性能:Azure 防火墙高性能版使用功能更强大的虚拟机 SKU,最多可扩展到 100 Gbps,支持 10 Gbps 大流量。

PCI DSS 符合性:高级 SKU 符合支付卡行业数据安全标准(PCI DSS)要求,使其适合处理支付卡数据。

仅限高级用户功能

- IDPS 专用 IP 范围:配置专用 IP 地址范围,以确定流量是入站、出站还是内部(East-West)

- IDPS 签名规则:通过将签名模式更改为已禁用、警报或警报和拒绝来自定义签名

- Web 类别搜索:使用 Web 类别检查 功能标识 FQDN 或 URL 的类别

- 类别更改请求:请求不同类别的 FQDN 或 URL 的类别更改

- TLS 检查证书管理:支持客户提供 CA 证书用于 TLS 检查

所有 SKU 中的常见功能

内置高可用性和可用性区域

所有 Azure 防火墙 SKU 包括:

- 内置高可用性,无需额外的负载均衡器

- 支持可用性区域部署以提高可用性

- 跨多个可用性区域部署无需额外费用

网络地址转换 (NAT)

所有 SKU 均支持:

- 源 NAT (SNAT):所有出站虚拟网络流量 IP 地址均转换为 Azure 防火墙公共 IP

- 目标 NAT (DNAT):进入防火墙公共 IP 地址的入站 Internet 网络流量将被转换并筛选到专用 IP 地址

管理和监视

所有 SKU 包括:

- Azure Monitor 集成:所有事件都与 Azure Monitor 集成,用于日志记录和监视

- Azure 防火墙工作簿:用于 Azure 防火墙数据分析的灵活画布

- 集中管理:支持 Azure 防火墙管理器

- 策略分析:一段时间内的规则管理和分析

- DevOps 集成:REST/PowerShell/CLI/templates/Terraform 支持

合规性和认证

所有 SKU 均为:

- 符合支付卡行业 (PCI) 标准

- 符合服务组织控制标准(SOC)

- 符合国际标准化组织(ISO)标准

高级版还为支付处理环境提供 PCI DSS 合规性。