适用于:

- macOS 上的 Microsoft Defender for Endpoint

- Microsoft Defender for Endpoint 计划 1

- Microsoft Defender for Endpoint 计划 2

- Microsoft Defender业务

本文介绍如何通过 Microsoft Intune 在 macOS 上部署Microsoft Defender for Endpoint。

先决条件和系统要求

在开始之前,请参阅 macOS 上的main Microsoft Defender for Endpoint页面,了解 macOS 上的Microsoft Defender for Endpoint概述,包括其功能和功能。 它还包含指向其他资源的链接,以获取详细信息。 有关当前软件版本的先决条件和系统要求的说明,请参阅 macOS 先决条件Microsoft Defender for Endpoint。

重要

如果要并行运行多个安全解决方案,请参阅 性能、配置和支持注意事项。

你可能已经为载入到Microsoft Defender for Endpoint的设备配置了相互安全排除。 如果仍需要设置相互排除以避免冲突,请参阅将Microsoft Defender for Endpoint添加到现有解决方案的排除列表。

概述

下表总结了通过Microsoft Intune在 macOS 上部署和管理Microsoft Defender for Endpoint的步骤。 有关更详细的步骤,请参阅下表:

| 步骤 | 示例文件名 | 捆绑标识符 |

|---|---|---|

| 批准系统扩展 | sysext.mobileconfig |

不适用 |

| 网络扩展策略 | netfilter.mobileconfig |

不适用 |

| 完全磁盘访问 | fulldisk.mobileconfig |

com.microsoft.wdav.epsext |

| Microsoft Defender for Endpoint配置设置 如果计划在 macOS 上运行非Microsoft防病毒,请将 设置为 passiveModetrue。 |

MDE_MDAV_and_exclusion_settings_Preferences.xml |

com.microsoft.wdav |

| 后台服务 | background_services.mobileconfig |

不适用 |

| 配置Microsoft Defender for Endpoint通知 | notif.mobileconfig |

com.microsoft.wdav.tray |

| 辅助功能设置 | accessibility.mobileconfig |

com.microsoft.dlp.daemon |

| 蓝牙 | bluetooth.mobileconfig |

com.microsoft.dlp.agent |

| 配置 Microsoft AutoUpdate (MAU) | com.microsoft.autoupdate2.mobileconfig |

com.microsoft.autoupdate2 |

| 设备控制 | DeviceControl.mobileconfig |

不适用 |

| 数据丢失防护 | DataLossPrevention.mobileconfig |

不适用 |

| 下载载入包 | WindowsDefenderATPOnboarding__MDATP_wdav.atp.xml |

com.microsoft.wdav.atp |

| 在 macOS 应用程序上部署Microsoft Defender for Endpoint | Wdav.pkg |

不适用 |

创建系统配置文件

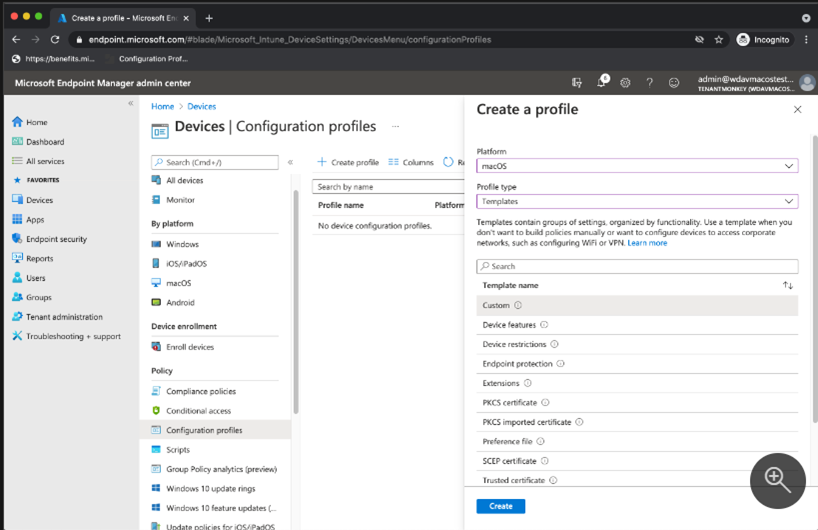

下一步是创建Microsoft Defender for Endpoint所需的系统配置文件。 打开Microsoft Intune管理中心

步骤 1:批准系统扩展

在Intune管理中心,转到“设备”,在“管理设备”下,选择“配置”。

在“配置”选项卡下的“ 策略 ”选项卡上,选择“ + 创建>+ 新建策略”。

在 “平台”下,选择“ macOS”。

在 “配置文件类型”下,选择 “设置目录”。

选择“创建”。

在“ 基本信息 ”选项卡上, 为配置文件命名 并输入 “说明”。 然后选择“ 下一步”。

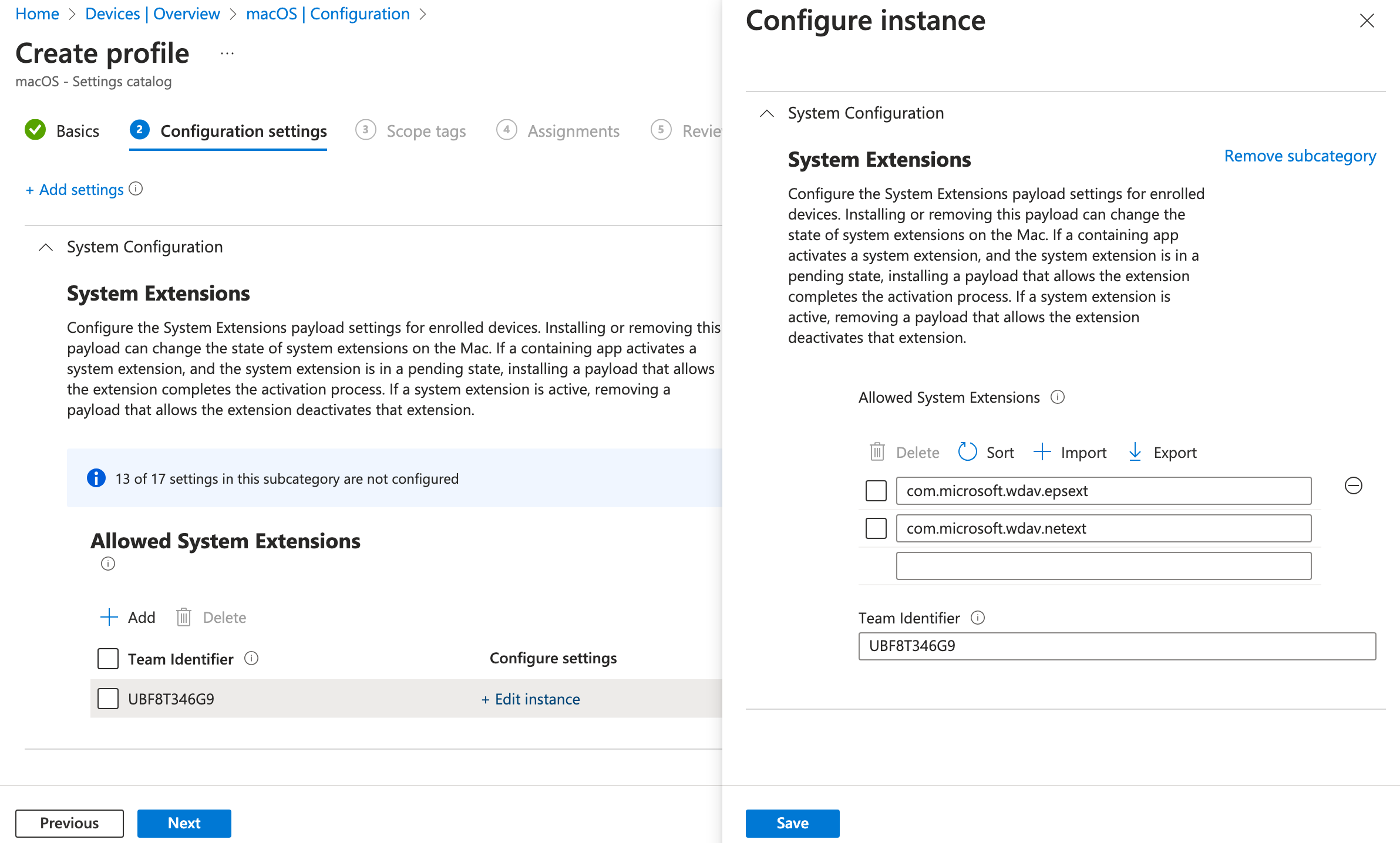

在 “配置设置 ”选项卡上,选择“ + 添加设置”。

在“设置”选取器中,展开“系统配置”类别,然后选择“系统扩展和检查允许的系统扩展”。

关闭“设置”选取器,然后选择“ + 编辑实例”。

在 “允许的系统扩展 ”部分中配置以下条目,然后选择“保存” , 然后选择“ 下一步”。

允许的系统扩展 团队标识符 com.microsoft.wdav.epsextUBF8T346G9com.microsoft.wdav.netextUBF8T346G9在“ 作用域 ”选项卡上, (可选) 选择范围标记,然后选择“ 下一步”。

在“ 分配 ”选项卡上,将配置文件分配给 macOS 设备或用户所在的组,然后选择“ 下一步”。

查看配置文件,然后选择“ 创建”。

步骤 2:网络筛选器

作为终结点检测和响应功能的一部分,macOS 上的 Microsoft Defender for Endpoint 会检查套接字流量,并将此信息报告给 Microsoft 365 Defender 门户。 以下策略允许网络扩展执行此功能。

从 GitHub 存储库下载 netfilter.mobileconfig。

重要

网络筛选器仅支持一个 .mobileconfig (plist) 。 添加多个网络筛选器会导致 macOS 上的网络连接问题。 此问题并非特定于 macOS 上的 Defender for Endpoint。

配置网络筛选器:

在Intune管理中心,转到“设备”,在“管理设备”下,选择“配置”。

在“ 策略 ”选项卡上,选择“ 创建新>策略”。

在 “平台”下,选择“ macOS”。

在“配置文件类型”下,选择“模板”。

在 “模板名称”下,选择“ 自定义”。

选择“创建”。

在“ 基本信息 ”选项卡上, 为配置文件命名 , (例如:MacOS 网络筛选器) ,然后输入 “说明”,然后选择“ 下一步”。

在 “配置设置 ”选项卡上,输入 “自定义配置文件 名称”。

选择 “部署通道 ”,然后选择“ 下一步”。

选择之前下载的 netfilter.mobileconfig配置文件 ,然后选择“ 下一步”。

在“ 分配 ”选项卡上,将配置文件分配给 macOS 设备和/或用户所在的组,然后选择“ 下一步”。

查看配置文件,然后选择“ 创建”。

步骤 3:完全磁盘访问

注意

macOS Catalina (10.15) 或更高版本,为了为最终用户提供隐私,它创建了 FDA (Full Disk Access) 。 通过移动设备管理解决方案(如Intune)启用 TCC (透明度、同意 & 控制) ,消除了 Defender for Endpoint 丢失完整磁盘访问授权以正常运行的风险。

此配置文件授予对Microsoft Defender for Endpoint的完全磁盘访问权限。 如果以前通过 Intune 配置Microsoft Defender for Endpoint,建议使用此配置文件更新部署。

从 GitHub 存储库下载 fulldisk.mobileconfig。

配置完整磁盘访问:

在Intune管理中心,转到“设备”,在“管理设备”下,选择“配置”。

在“ 策略 ”选项卡上,选择“ 创建新>策略”。

在 “平台”下,选择“ macOS”。

在“配置文件类型”下,选择“模板”。

在 “模板名称”下,选择“ 自定义”。

选择“创建”。

在“ 基本信息 ”选项卡上, 为配置文件命名 , (例如:MacOS 完整磁盘访问) ,然后输入 “说明”,然后选择“ 下一步”。

在 “配置设置 ”选项卡上,输入 “自定义配置文件 名称”。

选择 “部署通道 ”,然后选择“ 下一步”。

选择之前下载的 fulldisk.mobileconfig配置文件 ,然后选择“ 下一步”。

在“ 分配 ”选项卡上,将配置文件分配给 macOS 设备和/或用户所在的组,然后选择“ 下一步”。

查看配置文件,然后选择“ 创建”。

注意

通过 Apple MDM 配置配置文件授予的完整磁盘访问权限不会反映在 系统设置 > 隐私 & 安全性 > 完整磁盘访问中。

步骤 4:后台服务

警告

macOS 13 (Ventura) 包含新的隐私增强功能。 从此版本开始,默认情况下,未经明确同意,应用程序无法在后台运行。 Microsoft Defender for Endpoint必须在后台运行其守护程序进程。 此配置文件授予后台服务Microsoft Defender for Endpoint权限。 如果以前通过 Microsoft Intune 配置Microsoft Defender for Endpoint,建议使用此配置文件更新部署。

从 GitHub 存储库下载 background_services.mobileconfig。

配置后台服务:

在Intune管理中心,转到“设备”,在“管理设备”下,选择“配置”。

在“ 策略 ”选项卡上,选择“ 创建新>策略”。

在 “平台”下,选择“ macOS”。

在“配置文件类型”下,选择“模板”。

在 “模板名称”下,选择“ 自定义”。

选择“创建”。

在“ 基本信息 ”选项卡上, 为配置文件命名 , (例如:MacOS 后台服务) ,然后输入 “说明”,然后选择“ 下一步”。

在 “配置设置 ”选项卡上,输入 “自定义配置文件 名称”。

选择 “部署通道 ”,然后选择“ 下一步”。

选择之前下载的 background_services.mobileconfig配置文件 ,然后选择“ 下一步”。

在“ 分配 ”选项卡上,将配置文件分配给 macOS 设备和/或用户所在的组,然后选择“ 下一步”。

查看配置文件,然后选择“ 创建”。

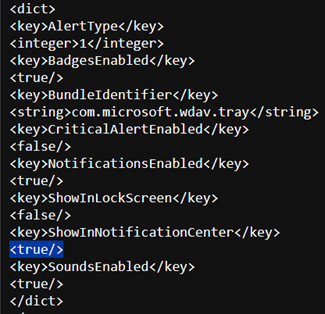

步骤 5:通知

此配置文件用于允许 macOS 上的Microsoft Defender for Endpoint,Microsoft AutoUpdate 在 UI 中显示通知。

从 GitHub 存储库下载 notif.mobileconfig。

若要关闭最终用户的通知,可以在 notif.mobileconfig 中将“显示通知中心”从 true 更改为 false 。

配置通知:

在Intune管理中心,转到“设备”,在“管理设备”下,选择“配置”。

在“ 策略 ”选项卡上,选择“ 创建新>策略”。

在 “平台”下,选择“ macOS”。

在“配置文件类型”下,选择“模板”。

在 “模板名称”下,选择“ 自定义”。

选择“创建”。

在“ 基本信息 ”选项卡上, 为配置文件命名 , (例如:MacOS 通知同意) ,然后输入 “说明”,然后选择“ 下一步”。

在 “配置设置 ”选项卡上,输入 “自定义配置文件 名称”。

选择 “部署通道 ”,然后选择“ 下一步”。

选择之前下载的 notif.mobileconfig配置文件 ,然后选择“ 下一步”。

在“ 分配 ”选项卡上,将配置文件分配给 macOS 设备和/或用户所在的组,然后选择“ 下一步”。

查看配置文件,然后选择“ 创建”。

步骤 6:辅助功能设置

此配置文件用于允许 macOS 上的Microsoft Defender for Endpoint访问 Apple macOS High Sierra (10.13.6) 及更新版上的辅助功能设置。

从 GitHub 存储库下载 accessibility.mobileconfig。

在Intune管理中心,转到“设备”,在“管理设备”下,选择“配置”。

在“ 策略 ”选项卡上,选择“ 创建新>策略”。

在 “平台”下,选择“ macOS”。

在“配置文件类型”下,选择“模板”。

在 “模板名称”下,选择“ 自定义”。

选择“创建”。

在“ 基本信息 ”选项卡上, 为配置文件命名 , (例如:MacOS 辅助功能设置) ,然后输入 “说明”,然后选择“ 下一步”。

在 “配置设置 ”选项卡上,输入 “自定义配置文件 名称”。

选择 “部署通道 ”,然后选择“ 下一步”。

选择前面下载的 accessibility.mobileconfig配置文件 ,然后选择“ 下一步”。

在“ 分配 ”选项卡上,将配置文件分配给 macOS 设备和/或用户所在的组,然后选择“ 下一步”。

查看配置文件,然后选择“ 创建”。

步骤 7:蓝牙权限

警告

macOS 14 (Sonoma) 包含新的隐私增强功能。 从此版本开始,默认情况下,未经明确同意,应用程序无法访问蓝牙。 如果为设备控制配置蓝牙策略,Microsoft Defender for Endpoint会使用它。

从 GitHub 存储库下载 bluetooth.mobileconfig,并使用与步骤 6:辅助功能设置中相同的工作流来启用蓝牙访问。

在Intune管理中心,转到“设备”,在“管理设备”下,选择“配置”。

在“ 策略 ”选项卡上,选择“ 创建新>策略”。

在 “平台”下,选择“ macOS”。

在“配置文件类型”下,选择“模板”。

在 “模板名称”下,选择“ 自定义”。

选择“创建”。

在“ 基本信息 ”选项卡上, 为配置文件命名 , (例如:MacOS 蓝牙同意) ,然后输入 “说明”,然后选择“ 下一步”。

在 “配置设置 ”选项卡上,输入 “自定义配置文件 名称”。

选择 “部署通道 ”,然后选择“ 下一步”。

选择之前下载的 bluetooth.mobileconfig配置文件 ,然后选择“ 下一步”。

在“ 分配 ”选项卡上,将配置文件分配给 macOS 设备和/或用户所在的组,然后选择“ 下一步”。

查看配置文件,然后选择“ 创建”。

注意

通过 Apple MDM 配置配置文件授予的蓝牙不会反映在系统设置 => 隐私 & 安全性 => 蓝牙中。

步骤 8:Microsoft AutoUpdate

此配置文件用于通过 Microsoft AutoUpdate (MAU) 更新 macOS 上的Microsoft Defender for Endpoint。 如果要在 macOS 上部署Microsoft Defender for Endpoint,则可以选择获取应用程序更新版本, (平台更新) 位于此处提到的不同通道中:

- Beta (Insiders-Fast)

- 当前频道 (预览版、预览体验成员慢速)

- 当前频道 (生产)

有关详细信息,请参阅在 macOS 上为Microsoft Defender for Endpoint部署更新。

从 GitHub 存储库下载 com.microsoft.autoupdate2.mobileconfig。

注意

GitHub 存储库中的示例 com.microsoft.autoupdate2.mobileconfig 设置为当前频道 (生产) 。

在Intune管理中心,转到“设备”,在“管理设备”下,选择“配置”。

在“ 策略 ”选项卡上,选择“ 创建新>策略”。

在 “平台”下,选择“ macOS”。

在“配置文件类型”下,选择“模板”。

在 “模板名称”下,选择“ 自定义”。

选择“创建”。

在“ 基本信息 ”选项卡上, 为配置文件命名 , (例如,

macOS Microsoft Auto-Update) ,然后输入 “说明”,然后选择“ 下一步”。在 “配置设置 ”选项卡上,输入 “自定义配置文件 名称”。

选择 “部署通道 ”,然后选择“ 下一步”。

选择之前下载的 com.microsoft.autoupdate2.mobileconfig配置文件 ,然后选择“ 下一步”。

在“ 分配 ”选项卡上,将配置文件分配给 macOS 设备和/或用户所在的组,然后选择“ 下一步”。

查看配置文件,然后选择“ 创建”。

步骤 9:Microsoft Defender for Endpoint配置设置

在此步骤中,你将使用Microsoft Defender门户 (步骤 9a.) 或Microsoft Intune门户 (步骤 9b.) 配置反恶意软件和 EDR 策略,具体取决于你的偏好或组织要求。

注意

仅完成以下步骤 (9a。或 9b.)

9a. 使用 Microsoft Defender 门户设置策略

按照以下步骤使用 Microsoft Defender 门户设置策略:

使用Microsoft Defender for Endpoint安全设置管理设置安全策略之前,请先在 Intune 中配置Microsoft Defender for Endpoint。

在Microsoft Defender门户中,转到“配置管理>终结点安全策略>”“Mac 策略>”“创建新策略”。

在 “选择平台”下,选择“ macOS”。

在“选择模板”下,选择Microsoft Defender防病毒模板 (或终结点检测和响应(如果按 9 所述重复作)。下面的) 然后选择“创建策略”。

指定名称 (例如:Microsoft Defender防病毒策略 (或 EDR 策略) ) 和策略说明,然后选择“下一步”。

在 “配置设置 ”选项卡上,为组织选择适当的设置,然后选择“ 下一步”。

在“ 分配 ”选项卡上,将配置文件分配给 macOS 设备和/或用户所在的组,然后选择“ 下一步”。

在“ 审阅 ”选项卡上,选择“ 保存”。

从 2 重复作。 到 8。 创建 终结点检测和响应 (EDR) 策略。

9b. 使用 Microsoft Intune 设置策略

通过实现以下说明,使用 Microsoft Defender 门户设置策略:

若要创建此配置文件,请复制Intune推荐配置文件的代码 (建议) 或Intune) 高级方案的完整配置文件 (,并将文件com.microsoft.wdav.xml另存为 。

在Intune管理中心,转到“设备”,在“管理设备”下,选择“配置”。

在“ 策略 ”选项卡上,选择“ 创建新>策略”。

在 “平台”下,选择“ macOS”。

在“配置文件类型”下,选择“模板”。

在 “模板名称”下,选择“ 自定义”。

选择“创建”。

在“ 基本信息 ”选项卡上, 为配置文件命名 , (例如,

macOS wdav preferences) ,然后输入 “说明”,然后选择“ 下一步”。在“配置设置”选项卡上,输入“自定义配置文件名称”

com.microsoft.wdav选择 “部署通道 ”,然后选择“ 下一步”。

选择

com.microsoft.wdav.xml之前创建的配置文件,然后选择“ 下一步”。在“ 分配 ”选项卡上,将配置文件分配给 macOS 设备和/或用户所在的组,然后选择“ 下一步”。

查看配置文件,然后选择“ 创建”。

警告

必须输入正确的自定义配置文件名称;否则,Microsoft Defender for Endpoint无法识别这些首选项。

有关详细信息,请参阅在 Mac 上设置Microsoft Defender for Endpoint的首选项。

有关管理安全设置的详细信息,请参阅:

- 使用Microsoft Intune管理设备上的Microsoft Defender for Endpoint

- 在 Defender for Endpoint 中本机管理 Windows、macOS 和 Linux 的安全设置

步骤 10:macOS 上Microsoft Defender for Endpoint的网络保护 (可选)

网络保护设置包含在步骤 9 中创建的Microsoft Defender防病毒模板中。

有关 MacOS 上Microsoft Defender for Endpoint的网络保护的详细信息,请参阅 MacOS 的网络保护

步骤 11:macOS 上的Microsoft Defender for Endpoint设备控制 (可选)

设备控制设置包含在步骤 3 中创建的 MacOS 完整磁盘访问模板中。

有关 macOS 上Microsoft Defender for Endpoint的设备控制的详细信息,请参阅 MacOS 的设备控制

步骤 12:发布Microsoft Defender应用程序

重要

适用于 macOS 的 Microsoft Defender 应用拆分了 Microsoft Defender for Endpoint 和 Microsoft Purview 终结点数据丢失防护的功能,如果还计划将 MacOS 设备载入 Purview (步骤 18) ,请确保在此阶段启用设备监视。 若要在 Microsoft Purview 门户上启用 Purview 设备监视,请转到 “设置 > 设备”。

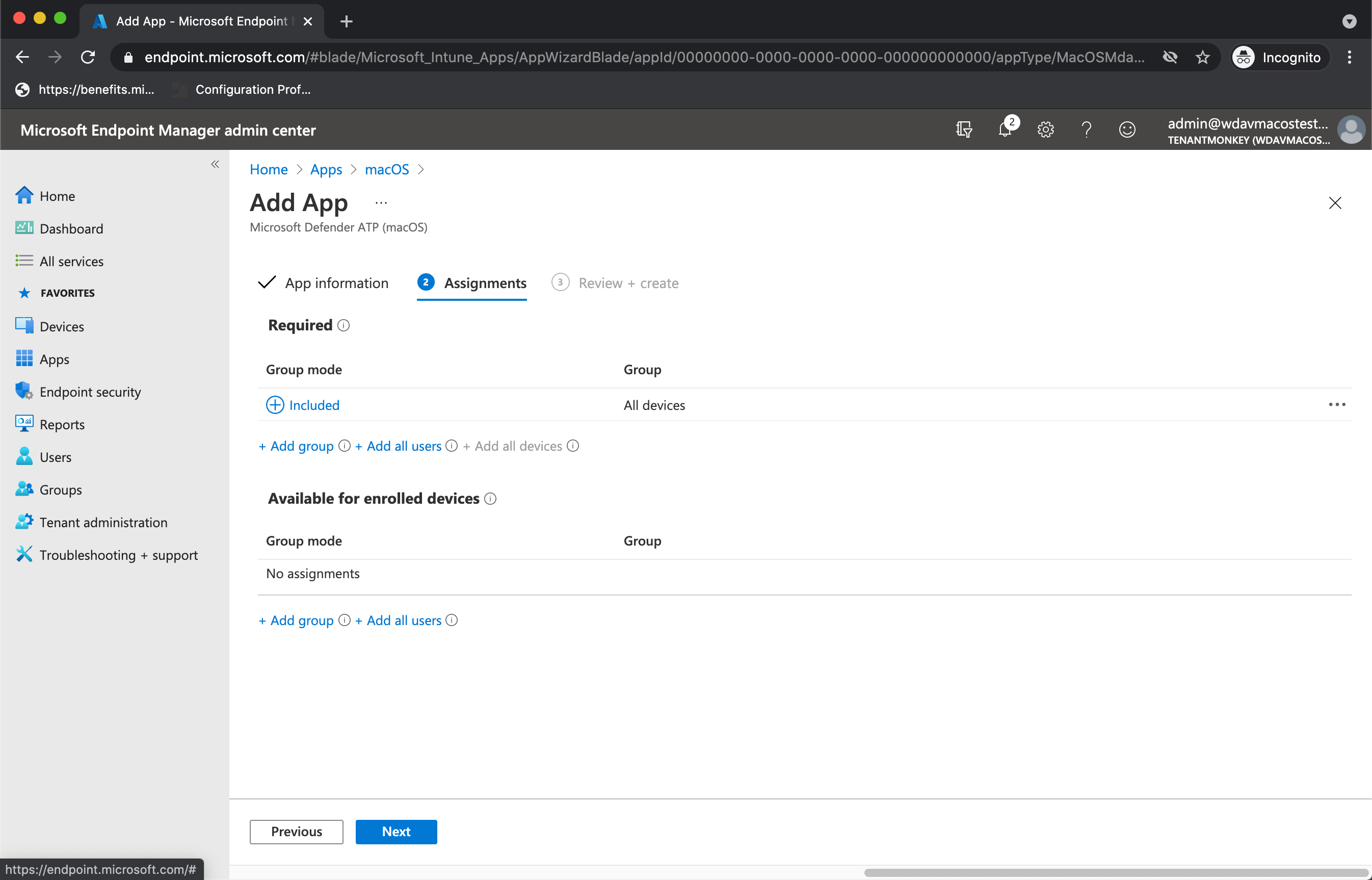

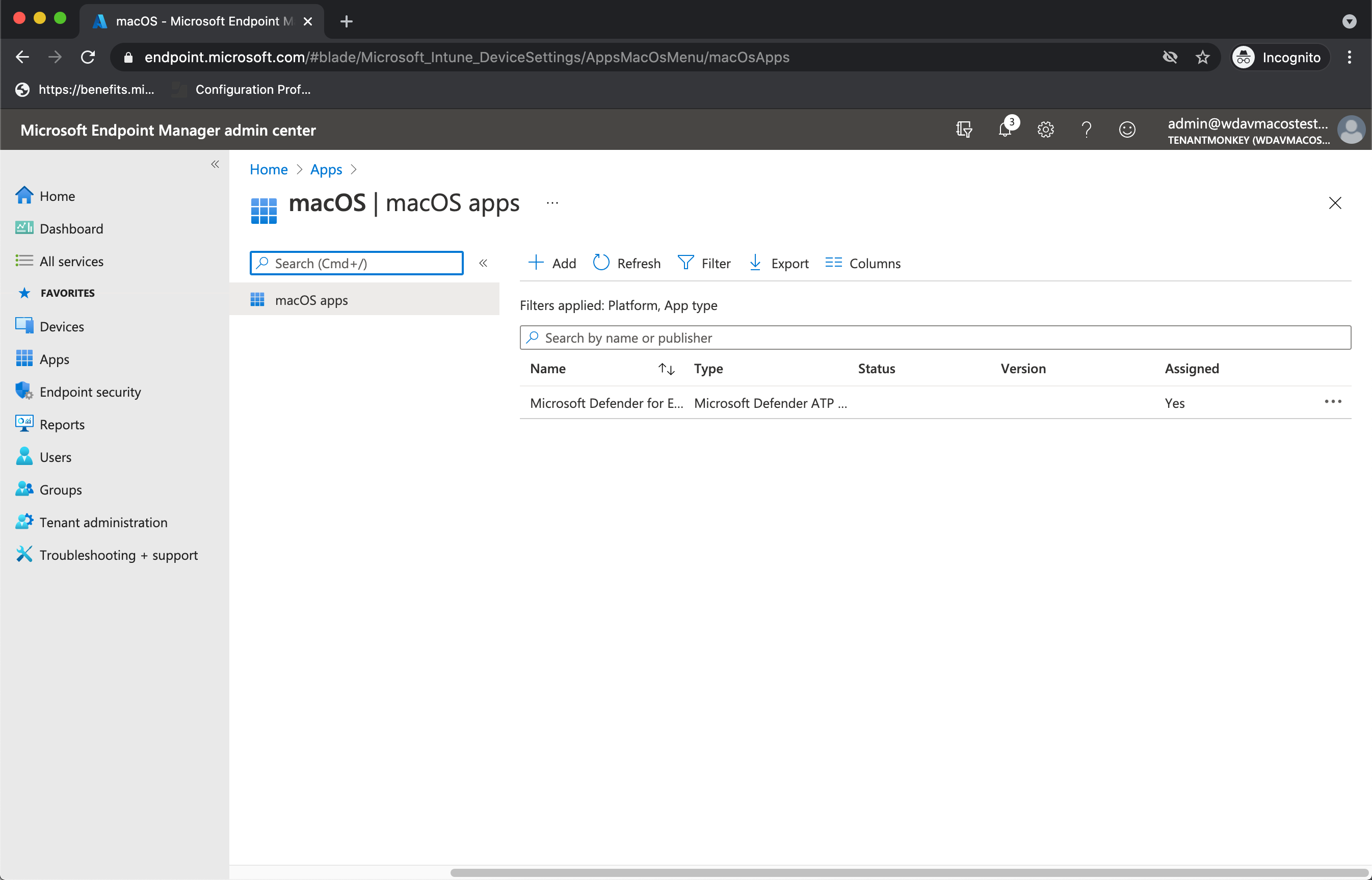

此步骤允许将Microsoft Defender for Endpoint部署到已注册的计算机。

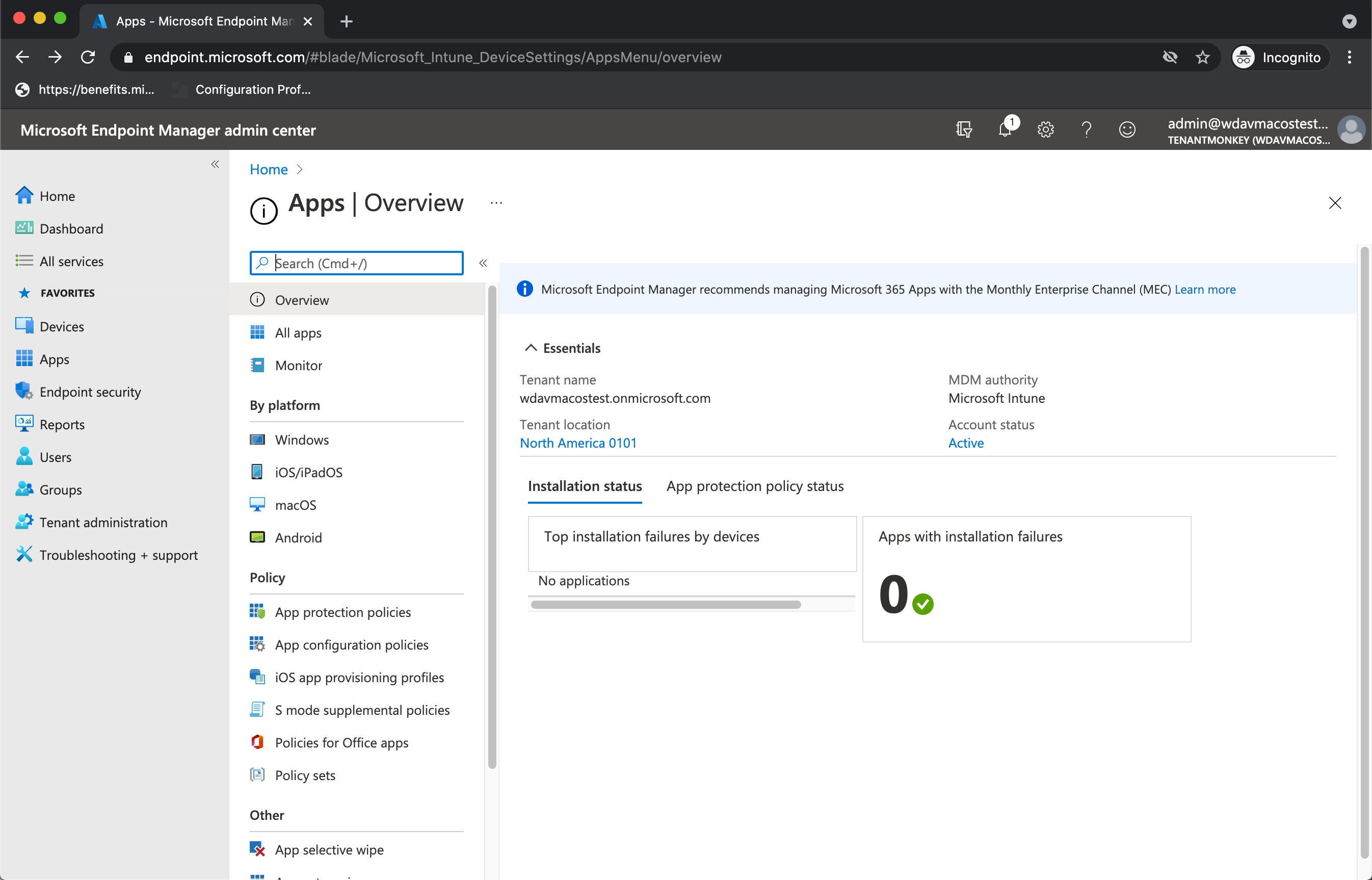

在Microsoft Intune管理中心中,打开“应用”。

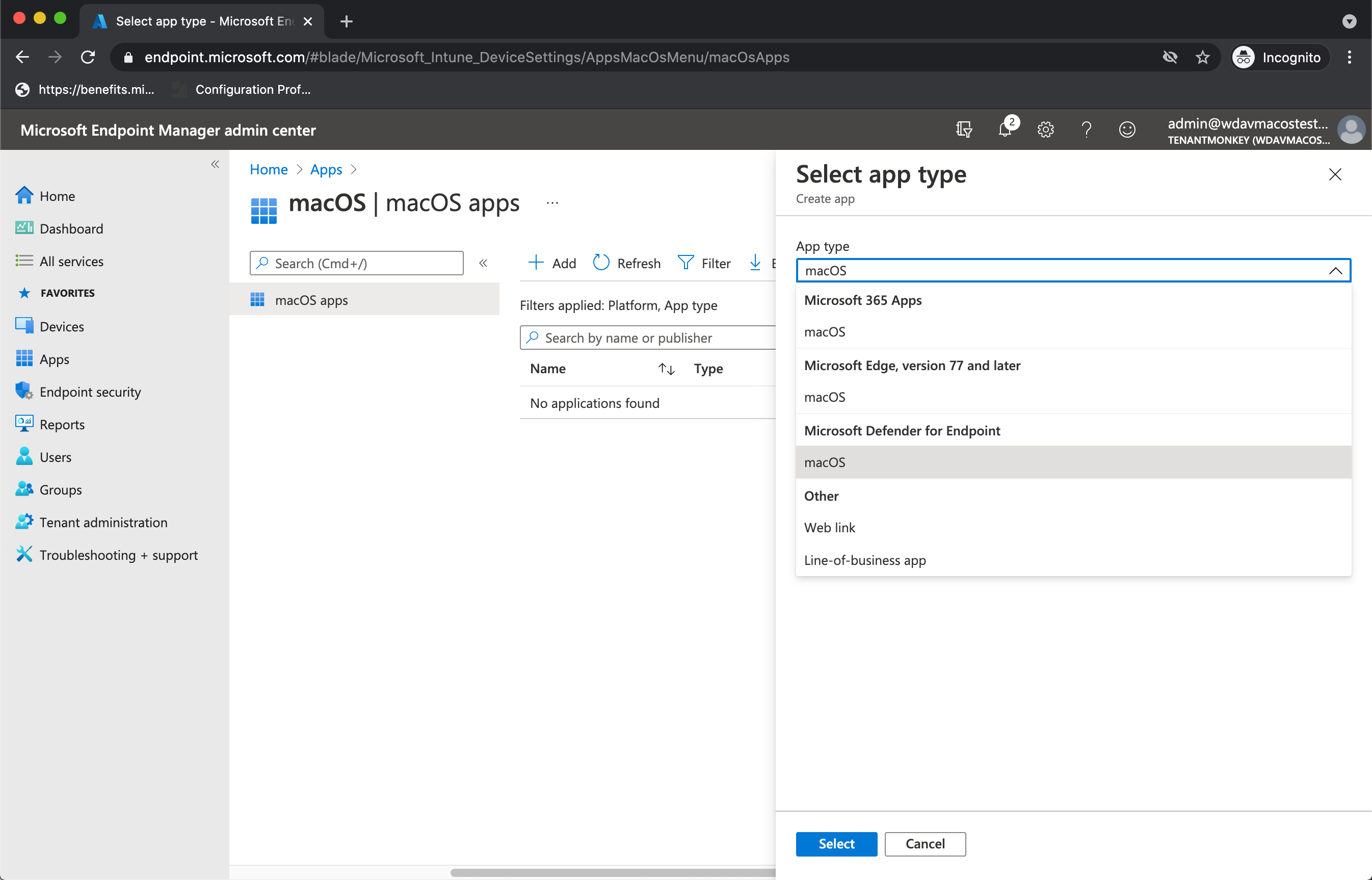

展开“平台”,选择“macOS”,然后选择“+创建”

在“应用类型”下,选择“Microsoft Defender for Endpoint >macOS”,然后选择“选择”。

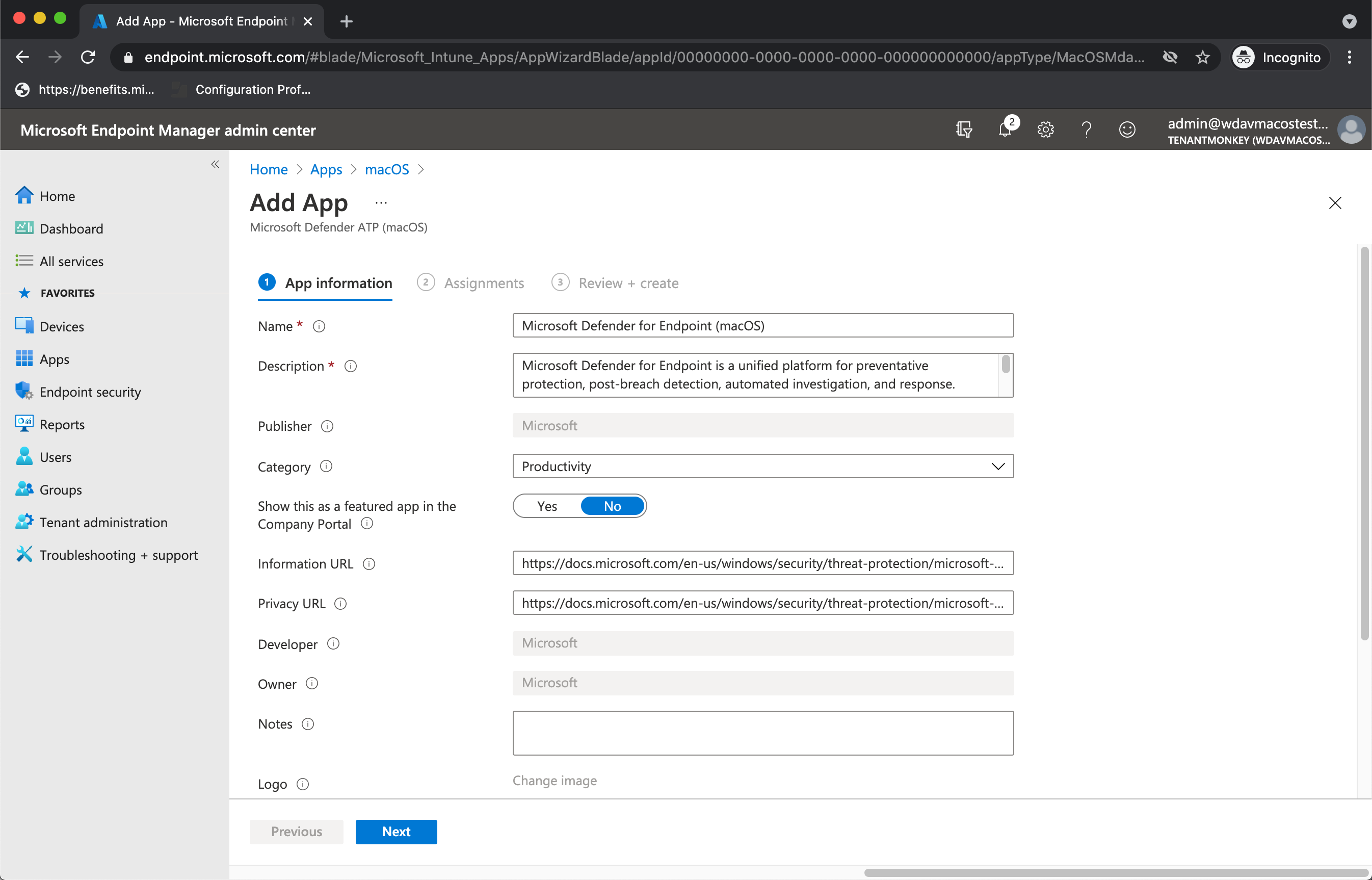

在 “应用信息”中,保留默认值,然后选择“ 下一步”。

在“ 分配 ”选项卡上,将配置文件分配给 macOS 设备和/或用户所在的组,然后选择“ 下一步”。

在“审阅+创建”选项卡上,选择“ 创建”。

有关详细信息,请参阅使用 Microsoft Intune 向 macOS 设备添加Microsoft Defender for Endpoint。

重要

应按照 (步骤 1-12 指定的顺序创建和部署配置文件,) 成功进行系统配置。

步骤 13:下载Microsoft Defender for Endpoint加入包

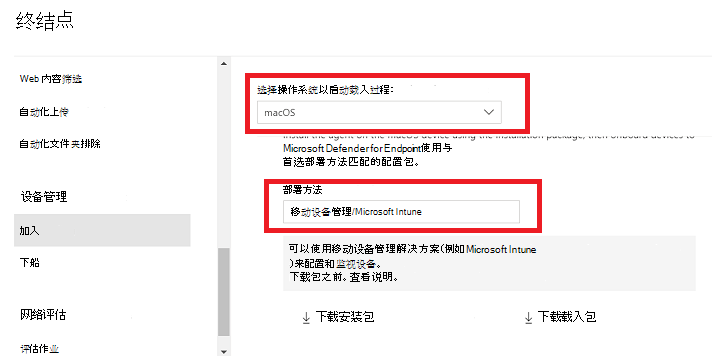

若要从 Microsoft Defender 门户下载载入包,请执行以下作:

在Microsoft Defender门户中,选择“设置>终结点>设备管理>载入”。

在 “选择作系统以启动载入过程 ”下拉列表中,选择“ macOS”。

在“部署方法”下拉列表中,选择“移动设备管理/Microsoft Intune”。

选择“下载载入包”。 将其作为 WindowsDefenderATPOnboardingPackage.zip 保存到同一目录。

提取 .zip 文件的内容:

unzip WindowsDefenderATPOnboardingPackage.zipArchive: WindowsDefenderATPOnboardingPackage.zip warning: WindowsDefenderATPOnboardingPackage.zip appears to use backslashes as path separators inflating: intune/kext.xml inflating: intune/WindowsDefenderATPOnboarding.xml inflating: jamf/WindowsDefenderATPOnboarding.plist

步骤 14:部署适用于 MacOS 的Microsoft Defender for Endpoint载入包

此配置文件包含Microsoft Defender for Endpoint的许可证信息。

在Intune管理中心,转到“设备”,在“管理设备”下,选择“配置”。

在“ 策略 ”选项卡上,选择“ 创建新>策略”。

在 “平台”下,选择“ macOS”。

在“配置文件类型”下,选择“模板”。

在 “模板名称”下,选择“ 自定义”。

选择“创建”。

在“基本信息”选项卡上,命名配置文件, (例如:MDE macOS) 的载入,然后输入“说明”,然后选择“下一步”。

在 “配置设置 ”选项卡上,输入 “自定义配置文件名称”。

选择 “部署通道 ”,然后选择“ 下一步”。

选择前面创建的 WindowsDefenderATPOnboarding.xml 配置文件,然后选择“ 下一步”。

在“ 分配 ”选项卡上,将配置文件分配给 macOS 设备和/或用户所在的组,然后选择“ 下一步”。

查看配置文件,然后选择“ 创建”。

步骤 15:检查设备和配置状态

步骤 15a. 查看状态

可通过多种方法在 Microsoft Intune 管理中心查看此信息,包括按设备的监视和报告、用户、配置策略等。 下面是一个示例:

在Intune管理中心,转到“设备”,在“管理设备”下,选择“配置”。

在“策略”选项卡上选择一个策略,然后在“设备和用户检查状态”中选择“查看报告”。

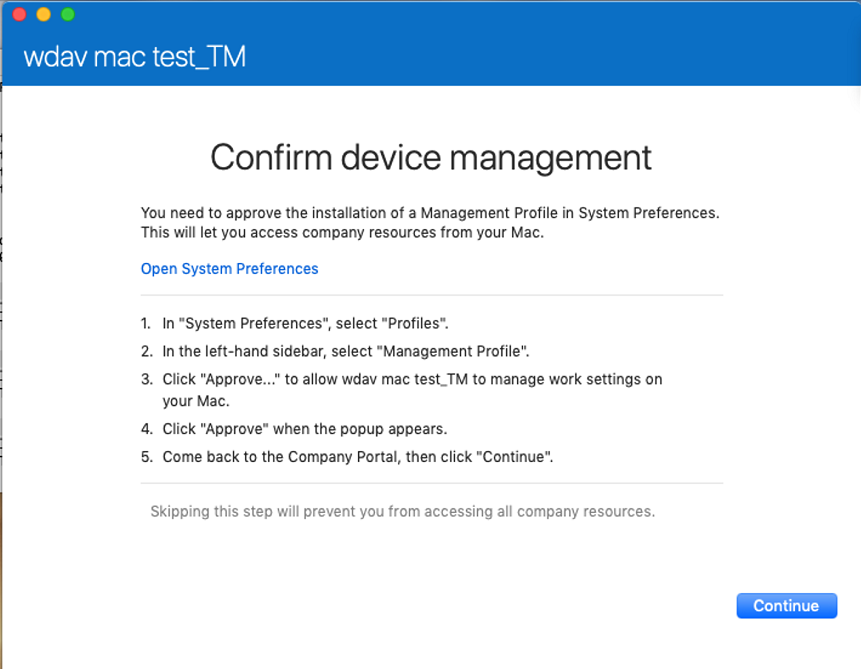

步骤 15b. 客户端设备设置

按照使用 公司门户 应用注册 macOS 设备中所述的步骤进行作

确认设备管理。

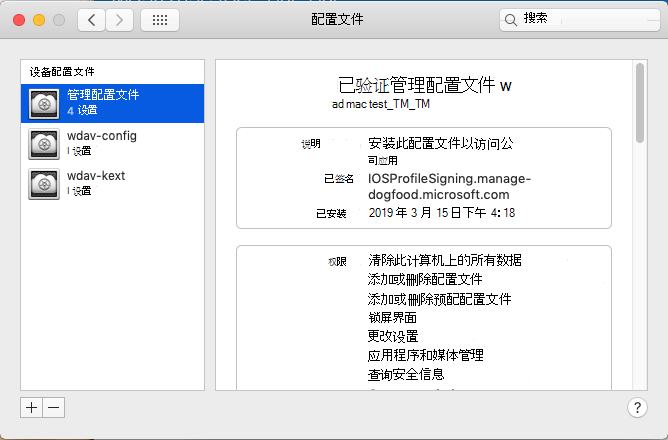

选择“ 打开系统首选项”,在列表中找到 “管理配置文件” ,然后选择“ 批准...”。管理配置文件将显示为 “已验证”:

选择“ 继续 ”并完成注册。

现在可以注册更多设备。 完成预配系统配置和应用程序包后,还可以稍后注册它们。

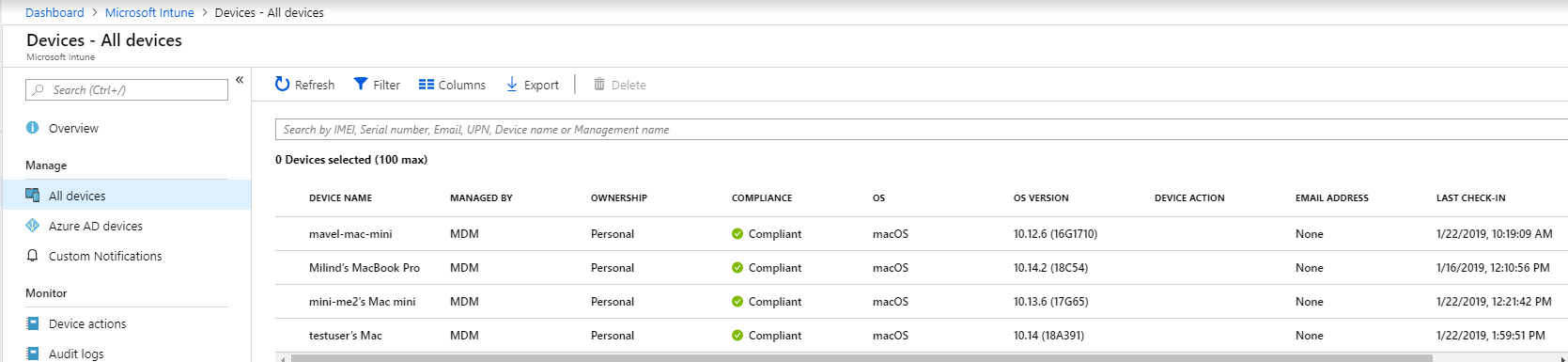

在“Intune”中,选择“设备>”“所有设备”。 可在此处查看列出的设备:

步骤 15c. 验证客户端设备状态

将配置文件部署到设备后,在 MacOS 设备上打开“系统设置>常规>”设备管理。

验证是否存在并安装了所有配置文件:

accessibility.mobileconfigbackground_services.mobileconfigbluetooth.mobileconfigcom.microsoft.autoupdate2.mobileconfigfulldisk.mobileconfig- 管理配置文件 (这是Intune系统配置文件)

-

WindowsDefenderATPOnboarding.xml(这是适用于 macOS) 的 Defender for Endpoint 载入包 netfilter.mobileconfignotif.mobileconfig

你还应在右上角看到Microsoft Defender图标。

步骤 16:验证反恶意软件检测

请参阅以下文章以测试反恶意软件检测评审: 用于验证设备载入和报告服务的防病毒检测测试

步骤 17:验证 EDR 检测

请参阅以下文章以测试 EDR 检测评审: 用于验证设备载入和报告服务的 EDR 检测测试

步骤 18:强烈建议在 MacOS 上为 Endpoint Microsoft Purview 数据丢失防护 (DLP) ()

请参阅 终结点数据丢失防护入门。

疑难解答

问题:找不到许可证。

原因:尚未完成载入。

解决方法:确保已完成上述步骤 13 和 14。

日志记录安装问题

有关在发生错误时如何查找安装程序创建的自动生成的日志的信息,请参阅 日志记录安装问题 。

有关故障排除过程的信息,请参阅:

- 排查 macOS 上的 Microsoft Defender for Endpoint 中的系统扩展问题

- 排查 macOS 上Microsoft Defender for Endpoint的安装问题

- 排查 macOS 上Microsoft Defender for Endpoint的许可证问题

- 排查 macOS 上Microsoft Defender for Endpoint的云连接问题

- 排查 macOS 上Microsoft Defender for Endpoint的性能问题

卸载

有关如何从客户端设备中删除 macOS 上的Microsoft Defender for Endpoint的详细信息,请参阅卸载。