Microsoft Entra ID 中的默认用户权限是什么?

在 Microsoft Entra ID 中,所有用户都被授予一组默认权限。 用户的访问权限由用户的类型、其角色分配及其对单个对象的所有权构成。

本文介绍这些默认权限,并将成员和来宾用户的默认权限进行比较。 只能在 Microsoft Entra ID 的用户设置中更改默认用户权限。

成员和来宾用户

默认权限集取决于用户是租户的原生成员(成员用户),还是作为企业对企业 (B2B) 协作来宾(来宾用户)从另一个目录转入的。 有关添加来宾用户的详细信息,请参阅什么是 Microsoft Entra B2B 协作?。 下面是默认权限的权限:

成员用户可以注册应用程序、管理自己的个人资料照片和手机号码、更改自己的密码,以及邀请 B2B 来宾。 这些用户还可以读取所有目录信息(有一些例外)。

来宾用户的目录权限受到限制。 他们可以管理自己的个人资料、更改自己的密码并检索其他用户、组和应用的某些信息。 但是,他们不能读取所有目录信息。

例如,来宾用户无法枚举包含所有用户、组和其他 Directory 对象的列表。 可将来宾添加到管理员角色,从而向他们授予完全读取和写入权限。 来宾还可以邀请其他来宾。

比较成员和来宾的默认权限

| 区域 | 成员用户权限 | 默认来宾用户权限 | 受限来宾用户权限 |

|---|---|---|---|

| 用户和联系人 |

|

|

|

| 组 |

|

|

|

| 应用程序 |

|

|

|

| 设备 |

|

无权限 | 无权限 |

| 组织 |

|

|

|

| 角色和作用域 |

|

无权限 | 无权限 |

| 订阅 |

|

无权限 | 无权限 |

| 策略 |

|

无权限 | 无权限 |

限制成员用户的默认权限

可以向用户的默认权限添加限制。

可通过以下方式限制成员用户的默认权限:

注意

使用限制访问 Microsoft Entra 管理门户开关不是一项安全措施。 有关该功能的详细信息,请查看下表。

| 权限 | 设置说明 |

|---|---|

| 注册应用程序 | 将此选项设置为“否”可阻止用户创建应用程序注册。 然后,通过将特定的个人添加到“应用程序开发人员”角色,可以将该能力重新授予这些个人。 |

| 允许用户使用 LinkedIn 连接工作或学校帐户 | 将此选项设置为“否”可阻止用户使用其 LinkedIn 帐户连接其工作或学校帐户。 有关详细信息,请参阅 LinkedIn 帐户连接数据共享和同意。 |

| 创建安全组 | 将此选项设置为“否”可阻止用户创建安全组。 至少分配有用户管理员角色的用户仍然可以创建安全组。 有关操作方法,请参阅用于配置组设置的 Microsoft Entra cmdlet。 |

| 创建 Microsoft 365 组 | 将此选项设置为“否”可阻止用户创建 Microsoft 365 组。 将此选项设置为“某些”可让一组用户创建 Microsoft 365 组。 至少分配有用户管理员角色的用户仍然可以创建 Microsoft 365 组。 有关操作方法,请参阅用于配置组设置的 Microsoft Entra cmdlet。 |

| 限制对 Microsoft Entra 管理门户的访问 | 此开关有何作用? “否”表示允许非管理员浏览 Microsoft Entra 管理门户。 “是”表示限制非管理员浏览 Microsoft Entra 管理门户。 作为组或应用程序所有者的非管理员无法使用 Azure 门户管理其拥有的资源。 它不会限制哪些功能? 何时使用此开关? 何时不应使用此开关? 如何仅向特定非管理员用户授予使用 Microsoft Entra 管理门户的权限? 限制对 Microsoft Entra 管理门户的访问 |

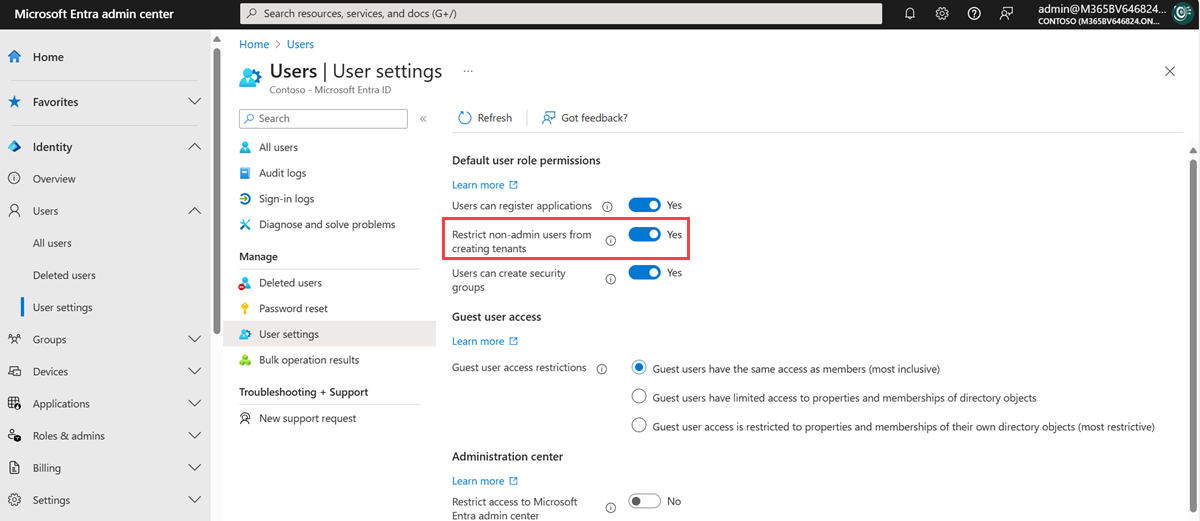

| 限制非管理员用户创建租户 | 用户可以在“管理租户”下的 Microsoft Entra ID 和 Microsoft Entra 管理门户中创建租户。 租户的创建在审核日志中记录为类别 DirectoryManagement 和活动 Create Company。 创建租户的任何人都将成为该租户的全局管理员。 新创建的租户不会继承任何设置或配置。 此开关有何作用? 如何仅向特定的非管理员用户授予创建新租户的权限? |

| 限制用户恢复其自有设备的 BitLocker 密钥 | 可以在 Microsoft Entra 管理中心的“设备设置”中找到此设置。 将此选项设置为“是”会限制用户能够自助恢复其自有设备的 BitLocker 密钥。 用户必须联系组织的支持人员才能检索其 BitLocker 密钥。 将此选项设置为“否”允许用户恢复其 BitLocker 密钥。 |

| 读取其他用户 | 此设置仅在 Microsoft Graph 和 PowerShell 中可用。 将此标记设置为 $false 可阻止所有非管理员用户从目录读取用户信息。 此标记可能会阻止在其他 Microsoft 服务(例如 Microsoft Teams)中读取用户信息。此设置适用于特殊情况,因此不建议将此标记设置为 |

下面的屏幕截图显示了“限制非管理员用户创建租户”选项。

限制来宾用户的默认权限

可以通过以下方式限制来宾用户的默认权限。

注意

“来宾用户访问限制”设置已替换“来宾用户权限受限”设置。 有关此功能的用法指南,请参阅限制 Microsoft Entra ID 中的来宾访问权限。

| 权限 | 设置说明 |

|---|---|

| 来宾用户访问权限限制 | 如果将此选项设置为“来宾用户与成员用户具有相同访问权限”,则默认向来宾用户授予所有成员用户权限。 如果将此选项设置为“来宾用户仅能访问自己的目录对象的属性和成员身份”,则默认将来宾用户限制为仅可访问自己的用户配置文件。 来宾用户即使是在按用户主体名称、对象 ID 或显示名称进行搜索,也不再允许访问其他用户。 同样也不再允许访问组信息,包括组成员身份。 此设置不会阻止对某些 Microsoft 365 服务(例如 Microsoft Teams)中已加入的组的访问。 有关详细信息,请参阅 Microsoft Teams 来宾访问。 无论此权限设置如何,仍可将来宾用户添加到管理员角色。 |

| 来宾可发出邀请 | 如果将此选项设置为“是”,则允许来宾邀请其他来宾。 有关详细信息,请参阅配置外部协作设置。 |

对象所有权

应用程序注册所有者权限

当某个用户注册某个应用程序时,该用户会被自动添加为该应用程序的所有者。 所有者可以管理应用程序的元数据,例如应用请求的名称和权限。 所有者还可以管理应用程序的特定于租户的配置,例如单一登录 (SSO) 配置和用户分配。

所有者还可以添加或删除其他所有者。 与至少分配有应用程序管理员角色的那些人不同,所有者只能管理他们拥有的应用程序。

企业应用程序所有者权限

当某个用户添加新的企业应用程序时,系统会将该用户自动添加为所有者。 作为所有者,他们可以管理应用程序的特定于租户的配置,例如 SSO 配置、预配和用户分配。

所有者还可以添加或删除其他所有者。 与至少分配有应用程序管理员角色的那些人不同,所有者只能管理他们拥有的应用程序。

组所有者权限

当某个用户创建某个组时,系统会将该用户自动添加为该组的所有者。 所有者可以管理组的属性(例如名称),以及管理组成员身份。

所有者还可以添加或删除其他所有者。 与至少分配有组管理员角色的用户不同,所有者只能管理其拥有的组,并且只有在组的成员身份类型为“已分配”时才能添加或移除组成员。

若要分配组所有者,请参阅管理组的所有者。

若要使用 Privileged Access Management (PIM) 使组符合角色分配条件,请参阅使用 Microsoft Entra 组来管理角色分配。

所有权权限

下表描述成员用户在 Microsoft Entra ID 中具有的针对所拥有对象的特定权限。 用户拥有的这些权限仅适用于其拥有的对象。

拥有的应用程序注册

用户可以在拥有的应用程序注册上执行以下操作:

| 操作 | 说明 |

|---|---|

| microsoft.directory/applications/audience/update | 更新 Microsoft Entra ID 中的 applications.audience 属性。 |

| microsoft.directory/applications/authentication/update | 更新 Microsoft Entra ID 中的 applications.authentication 属性。 |

| microsoft.directory/applications/basic/update | 更新 Microsoft Entra ID 中应用程序的基本属性。 |

| microsoft.directory/applications/credentials/update | 更新 Microsoft Entra ID 中的 applications.credentials 属性。 |

| microsoft.directory/applications/delete | 删除 Microsoft Entra ID 中的应用程序。 |

| microsoft.directory/applications/owners/update | 更新 Microsoft Entra ID 中的 applications.owners 属性。 |

| microsoft.directory/applications/permissions/update | 更新 Microsoft Entra ID 中的 applications.permissions 属性。 |

| microsoft.directory/applications/policies/update | 更新 Microsoft Entra ID 中的 applications.policies 属性。 |

| microsoft.directory/applications/restore | 还原 Microsoft Entra ID 中的应用程序。 |

拥有的企业应用程序

用户可以在拥有的企业应用程序上执行以下操作。 企业应用程序包含服务主体、一个或多个应用程序策略,有时还包含应用程序对象,该对象与服务主体位于同一租户中。

| 操作 | 说明 |

|---|---|

| microsoft.directory/auditLogs/allProperties/read | 读取 Microsoft Entra ID 中审核日志的所有属性,包括特权属性。 |

| microsoft.directory/policies/basic/update | 更新 Microsoft Entra ID 中策略的基本属性。 |

| microsoft.directory/policies/delete | 删除 Microsoft Entra ID 中的策略。 |

| microsoft.directory/policies/owners/update | 更新 Microsoft Entra ID 中的 policies.owners 属性。 |

| microsoft.directory/servicePrincipals/appRoleAssignedTo/update | 更新 Microsoft Entra ID 中的 servicePrincipals.appRoleAssignedTo 属性。 |

| microsoft.directory/servicePrincipals/appRoleAssignments/update | 更新 Microsoft Entra ID 中的 users.appRoleAssignments 属性。 |

| microsoft.directory/servicePrincipals/audience/update | 更新 Microsoft Entra ID 中的 servicePrincipals.audience 属性。 |

| microsoft.directory/servicePrincipals/authentication/update | 更新 Microsoft Entra ID 中的 servicePrincipals.authentication 属性。 |

| microsoft.directory/servicePrincipals/basic/update | 更新 Microsoft Entra ID 中服务主体的基本属性。 |

| microsoft.directory/servicePrincipals/credentials/update | 更新 Microsoft Entra ID 中的 servicePrincipals.credentials 属性。 |

| microsoft.directory/servicePrincipals/delete | 删除 Microsoft Entra ID 中的服务主体。 |

| microsoft.directory/servicePrincipals/owners/update | 更新 Microsoft Entra ID 中的 servicePrincipals.owners 属性。 |

| microsoft.directory/servicePrincipals/permissions/update | 更新 Microsoft Entra ID 中的 servicePrincipals.permissions 属性。 |

| microsoft.directory/servicePrincipals/policies/update | 更新 Microsoft Entra ID 中的 servicePrincipals.policies 属性。 |

| microsoft.directory/signInReports/allProperties/read | 读取 Microsoft Entra ID 中登录报告的所有属性(包括特权属性)。 |

| microsoft.directory/servicePrincipals/synchronizationCredentials/manage | 管理应用程序预配机密和凭据 |

| microsoft.directory/servicePrincipals/synchronizationJobs/manage | 启动、重启和暂停应用程序预配同步作业 |

| microsoft.directory/servicePrincipals/synchronizationSchema/manage | 创建和管理应用程序预配同步作业和架构 |

| microsoft.directory/servicePrincipals/synchronization/standard/read | 读取与服务主体关联的预配设置 |

拥有的设备

用户可以在拥有的设备上执行以下操作:

| 操作 | 说明 |

|---|---|

| microsoft.directory/devices/bitLockerRecoveryKeys/read | 读取 Microsoft Entra ID 中的 devices.bitLockerRecoveryKeys 属性。 |

| microsoft.directory/devices/disable | 禁用 Microsoft Entra ID 中的设备。 |

拥有的组

用户可以在拥有的组上执行以下操作。

注意

动态组的所有者必须具有组管理员、Intune 管理员或用户管理员角色才能编辑组成员身份规则。 有关详细信息,请参阅在 Microsoft Entra ID 中创建或更新动态组。

| 操作 | 说明 |

|---|---|

| microsoft.directory/groups/appRoleAssignments/update | 更新 Microsoft Entra ID 中的 groups.appRoleAssignments 属性。 |

| microsoft.directory/groups/basic/update | 更新 Microsoft Entra ID 中组的基本属性。 |

| microsoft.directory/groups/delete | 删除 Microsoft Entra ID 中的组。 |

| microsoft.directory/groups/members/update | 更新 Microsoft Entra ID 中的 groups.members 属性。 |

| microsoft.directory/groups/owners/update | 更新 Microsoft Entra ID 中的 groups.owners 属性。 |

| microsoft.directory/groups/restore | 还原 Microsoft Entra ID 中的组。 |

| microsoft.directory/groups/settings/update | 更新 Microsoft Entra ID 中的 groups.settings 属性。 |

后续步骤

若要详细了解“来宾用户访问限制”设置,请参阅限制 Microsoft Entra ID 中的来宾访问权限。

若要详细了解如何分配 Microsoft Entra ID 管理员角色,请参阅在 Microsoft Entra ID 中向用户分配管理员角色。

若要深入了解如何在 Microsoft Azure 中控制资源访问,请参阅了解 Azure 中的资源访问。

管理用户。