在 Microsoft Entra ID(Microsoft Entra 的一部分)中的 Privileged Identity Management (PIM) 中,角色设置定义了角色分配属性。 这些属性需要多重身份验证和审批才可激活、分配最长持续时间、进行通知设置等。 本文介绍了如何配置角色设置并设置审批工作流来指定谁可以批准或拒绝提升特权的请求。

必须至少具有“特权角色管理员”角色才能管理 Microsoft Entra 角色的 PIM 角色设置。 角色设置按每个角色定义。 同一角色的所有分配都遵循相同的角色设置。 一个角色的角色设置独立于另一个角色的角色设置。

PIM 角色设置也称为“PIM 策略”。

打开角色设置

若要打开 Microsoft Entra 角色的设置,请执行以下操作:

以至少特权角色管理员身份登录到 Microsoft Entra 管理中心。

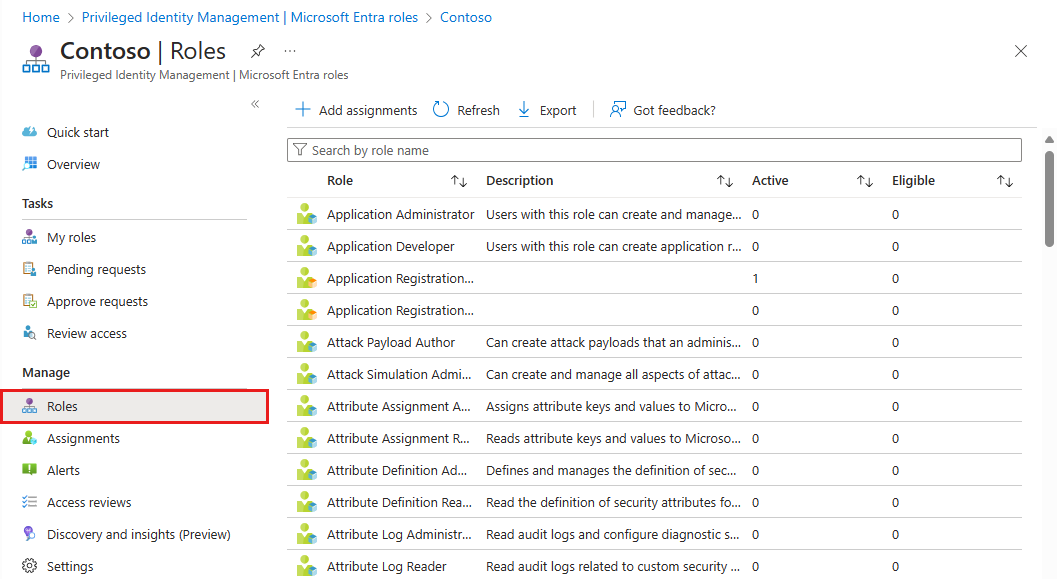

浏览到ID 治理>特权身份管理>Microsoft Entra 角色>角色。

选择要配置其设置的角色。

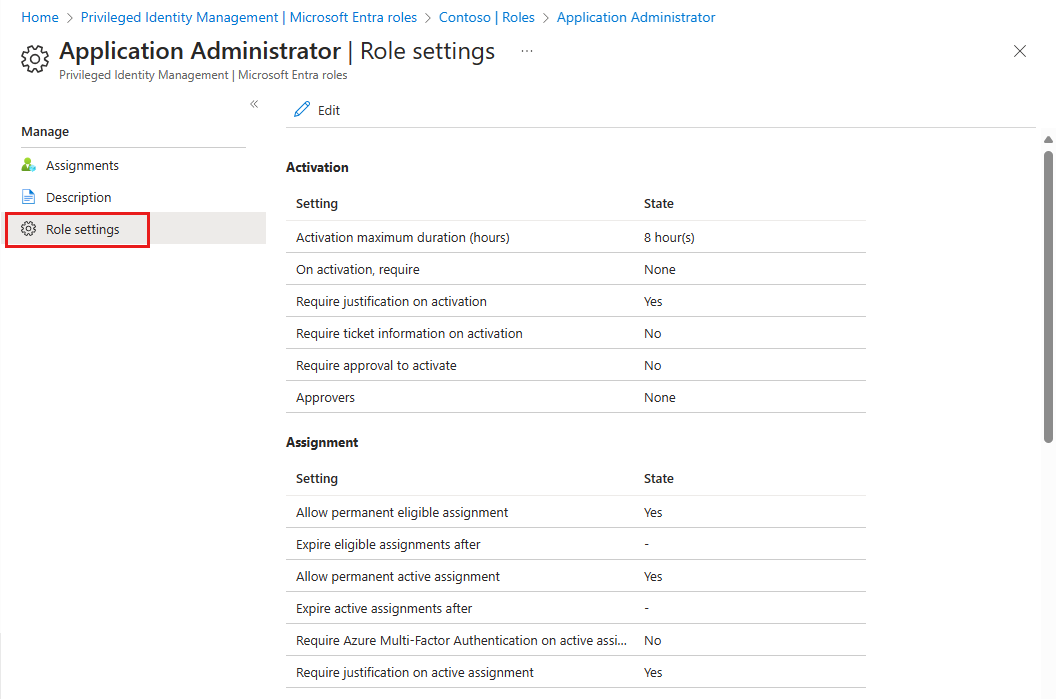

选择 “角色设置”。 在“角色设置”页上,你可以查看所选角色的当前 PIM 角色设置。

选择“编辑”以更新角色设置。

选择“更新”。

角色设置

本部分讨论角色设置选项。

最长激活持续时间

使用“最长激活持续时间”滑块设置角色分配的激活请求在过期前保持活动状态的最大时间(以小时为单位)。 此值可以是 1 到 24 个小时。

激活时,需要多重身份验证

可以要求符合角色条件的用户使用 Microsoft Entra ID 中的多重身份验证功能证明自己的身份,然后才允许其激活。 多重身份验证有助于保护对数据和应用程序的访问。 它使用第二种形式的身份验证提供另一层安全性。

如果用户之前已在该会话中使用强凭据进行了身份验证或提供了多重身份验证,则系统可能不会提示其进行多重身份验证。

如果你的目标是确保在激活期间用户必须提供身份验证,则可以在激活时使用 ,需要Microsoft Entra 条件访问身份验证上下文 以及 身份验证强度。 这些选项要求用户在激活期间使用不同于登录计算机所使用的方法进行身份验证。

例如,如果用户使用 Windows Hello for Business 登录到计算机,则可以在激活时,需要使用 Microsoft Entra 条件访问身份验证上下文以及身份验证强度。 此选项要求用户在激活角色时使用 Microsoft Authenticator 执行无密码登录。

在此示例中,使用 Microsoft Authenticator 提供一次无密码登录后,用户可以在此会话中执行下一次激活,而无需其他身份验证。 使用 Microsoft Authenticator 进行无密码登录已经是其令牌的一部分。

建议为所有用户启用 Microsoft Entra ID 的多重身份验证功能。 有关详细信息,请参阅 规划Microsoft Entra 多重身份验证部署。

激活时,需要 Microsoft Entra 条件访问身份验证上下文

可以要求符合角色条件的用户满足条件访问策略要求。 例如,可以要求用户使用通过“身份验证强度”强制执行的特定身份验证方法,从支持 Intune 的设备提升角色,并遵守使用条款。

若要强制实施此要求,请创建条件访问身份验证上下文。

配置条件访问策略,对此身份验证上下文强制实施要求。

条件访问策略的范围应包括角色的所有用户或符合条件的用户。 不要同时创建适用范围为身份验证上下文和目录角色的条件访问策略。 在激活期间,用户还没有角色,因此条件访问策略不适用。

请参阅本部分末尾的步骤,了解可能需要两个条件访问策略的情况。 一个策略必须适用于身份验证上下文,另一个策略必须适用于角色。

在角色的 PIM 设置中配置身份验证上下文。

如果 PIM 设置已配置 “激活时需要 Microsoft Entra 条件访问身份验证上下文”,则条件访问策略定义用户必须满足的条件以满足访问要求。

这意味着,有权管理条件访问策略的安全主体(如条件访问管理员或安全管理员)可以更改要求、删除要求或阻止符合条件的用户激活角色。 可以管理条件访问策略的安全主体应被视为具有高度特权并受到相应保护。

建议在 PIM 设置中配置身份验证上下文之前,为身份验证上下文创建并启用条件访问策略。 作为备份保护机制,如果租户中没有条件访问策略以 PIM 设置中配置的身份验证上下文为目标时,在 PIM 角色激活期间,Microsoft Entra ID 中的多重身份认证功能是必需的,因为将会设置在激活时需要使用多重身份认证。

此备份保护机制旨在单独防止由于配置错误而在创建条件访问策略之前更新 PIM 设置的情况。 如果关闭条件访问策略、处于仅报告模式或将符合条件的用户排除在策略之外,则不会触发此备份保护机制。

“激活时需要 Microsoft Entra 条件访问身份验证上下文”设置规定了用户在激活角色时必须满足的身份验证上下文要求。 角色激活后,不会阻止用户使用其他浏览会话、设备或位置来使用权限。

例如,用户可以使用符合 Intune 要求的设备来激活角色。 然后,在激活角色后,他们可能会从另一台不符合 Intune 要求的设备登录到同一用户帐户,并从中使用以前激活的角色。

若要防止出现这种情况,请创建两个条件访问策略:

- 第一个条件访问策略针对身份验证上下文。 其适用范围应包含所有用户或符合条件的用户。 此策略指定用户激活角色必须满足的要求。

- 第二个条件访问策略针对目录角色。 此策略指定用户使用激活的目录角色登录时必须满足的要求。

这两种策略可以强制实施相同或不同的要求,具体取决于你的需求。

另一种选项是将条件访问策略范围限定为直接向符合条件的用户强制实施某些要求。 例如,可以要求符合特定角色条件的用户始终使用 Intune 合规设备。

若要了解有关条件访问身份验证上下文的详细信息,请参阅 条件访问:云应用、作和身份验证上下文。

要求在激活时提供理由

你可以要求用户在激活符合条件的分配时输入业务理由。

激活时需要提供票证信息

你可以要求用户在激活符合条件的分配时输入支持票证。 此字段仅供参考。 不强制要求其与任何票证系统中的信息关联。

需要批准才能激活

可以要求经过审批才能激活符合条件的分配。 审批者无需具有任何角色。 如果使用此选项,则必须选择至少一名审批者。 建议至少选择两名审批者。 如果未选择任何特定的审批者,特权角色管理员/全局管理员将成为默认审批者。

若要了解更多有关审批的信息,请查看 在 Privileged Identity Management 中批准或拒绝 Microsoft Entra 角色的请求。

分配持续时间

配置角色的设置时,可以从用于每种分配类型(“合格”和“活动”)的两个分配持续时间选项中进行选择。 在 Privileged Identity Management 中将用户分配到角色时,这些选项将成为默认的最大持续时间。

可以选择其中一个符合条件的分配持续时间选项。

| 设置 | 说明 |

|---|---|

| 允许永久的合格分配 | 资源管理员可以分配永久的合格分配。 |

| 使合格分配在以下时间后过期 | 资源管理员可以要求所有合格分配都具有指定的开始和结束日期。 |

也可以选择其中一个活动分配持续时间选项。

| 设置 | 说明 |

|---|---|

| 允许永久的活动分配 | 资源管理员可以分配永久的活动分配。 |

| 使活动分配在以下时间后过期 | 资源管理员可以要求所有活动分配都具有指定的开始和结束日期。 |

全局管理员和特权角色管理员可以续订具有指定结束日期的所有分配。 此外,用户可以启动自助服务请求来 扩展或续订角色分配。

要求在活动分配时进行多重身份验证

你可以要求管理员在创建活动分配(与符合条件的分配相对)时提供多重身份验证。 Privileged Identity Management 无法在用户使用其角色分配时强制实施多重身份验证,因为从分配角色时起,用户就已经在角色中处于活动状态。

如果管理员之前已在此会话中使用强凭据进行了身份验证或提供了多重身份验证,则系统可能不会提示其进行多重身份验证。

要求在活动分配时提供理由

可以要求用户在创建活动分配(而不是符合条件的分配)时输入业务理由。

在“角色设置”页上的“通知”选项卡上,Privileged Identity Management 允许对接收通知的人员及其收到的通知进行精细控制。 你有以下选择:

- 关闭电子邮件:可以通过清除默认收件人复选框并删除任何其他收件人来关闭特定电子邮件。

- 将电子邮件限制为指定的电子邮件地址:可以通过清除“默认收件人”复选框来关闭发送给默认收件人的电子邮件。 然后,可以添加其他电子邮件地址作为收件人。 如果要添加多个电子邮件地址,请使用分号 (;) 分隔它们。

- 向默认收件人和其他收件人发送电子邮件:可以向默认收件人和其他收件人发送电子邮件。 选中“默认收件人”复选框,并为其他收件人添加电子邮件地址。

- 仅限关键电子邮件:对于每种类型的电子邮件,可以选择该复选框以仅接收关键电子邮件。 使用此选项,仅当电子邮件需要立即采取措施时,Privileged Identity Management 才会继续向指定收件人发送电子邮件。 例如,不会触发要求用户延长其角色分配的电子邮件。 将触发要求管理员批准延期请求的电子邮件。

注意

Privileged Identity Management 中的一个事件可以生成发往多个收件人(被分派人、审批者或管理员)的电子邮件通知。 每个事件发送的最大通知数为 1000。 如果收件人数超过 1000,则只有前 1000 个收件人会收到电子邮件通知。 这不会阻止其他被分派人、管理员或审批者在 Microsoft Entra ID 和 Privileged Identity Management 中使用其权限。

使用 Microsoft Graph 管理角色设置

若要在 Microsoft Graph 中使用 PIM API 管理 Microsoft Entra 角色的设置,请使用 unifiedRoleManagementPolicy 资源类型和相关方法。

在 Microsoft Graph 中,角色设置称为规则。 它们通过容器策略分配给 Microsoft Entra 角色。 为每个 Microsoft Entra 角色分配特定的策略对象。 可以检索适用范围为 Microsoft Entra 角色的所有策略。 对于每个策略,可以使用 $expand 查询参数检索相关的规则集合。 该请求的语法如下所示:

GET https://graph.microsoft.com/v1.0/policies/roleManagementPolicies?$filter=scopeId eq '/' and scopeType eq 'DirectoryRole'&$expand=rules

有关如何在 Microsoft Graph 中通过 PIM API 管理角色设置的详细信息,请参阅 角色设置和 PIM。 有关如何更新规则的示例,请参阅 使用 Microsoft Graph 在 PIM 中更新规则。