本教程介绍如何使用 Datawiza Access Proxy (DAP) 为 Oracle Hyperion Enterprise Performance Management (EPM) 启用 Microsoft Entra 多重身份验证和单一登录 (SSO)。

在 datawiza.com 上了解详细信息。

使用 DAP 将应用程序与 Microsoft Entra ID 集成的好处:

- 通过零信任实现主动安全性 - 一种适应新式环境并支持混合工作场所的安全模型,同时可以保护人员、设备、应用和数据

- Microsoft Entra 单一登录 - 使用设备从任何位置安全无缝地访问用户和应用

- 工作原理:Microsoft Entra 多重身份验证 - 在登录期间,系统会提示用户输入身份验证形式,例如手机上的验证码或指纹扫描

- 什么是条件访问? - 策略是 if-then 语句;如果用户想要访问资源,他们必须完成一个操作

- 使用无代码 Datawiza 在 Microsoft Entra ID 中轻松进行身份验证和授权 - 使用 Web 应用程序,例如:Oracle JDE、Oracle E-Business Suite、Oracle Sibel 和本土应用

- 使用 Datawiza Cloud Management Console (DCMC) - 管理对公有云中的应用程序和本地应用程序的访问

方案描述

本方案重点介绍如何凭借使用 HTTP 授权标头的 Oracle Hyperion EPM 集成来管理对受保护内容的访问。

在旧式应用程序中,由于缺乏新式协议支持,很难与 Microsoft Entra SSO 直接集成。 Datawiza Access Proxy (DAP) 通过协议转换来弥补旧版应用程序和新式标识控制平面之间的差距。 DAP 降低了集成开销、节省了工程时间,并提高了应用程序的安全性。

方案体系结构

此解决方案使用以下组件。

- Microsoft Entra ID - 标识和访问管理服务,可帮助用户登录以及访问内部和外部资源

- Datawiza 访问代理 (DAP) - 基于容器的反向代理,为用户登录流实现 OpenID Connect (OIDC)、OAuth 或安全断言标记语言 (SAML)。 它通过 HTTP 标头以透明方式将标识传递给应用程序。

- Datawiza 云管理控制台 (DCMC) - 管理员使用 UI 和 RESTful API 管理 DAP,配置 DAP 和访问控制策略

- Oracle Hyperion EPM - 受 Microsoft Entra ID 和 DAP 保护的旧式应用程序

在使用 Microsoft Entra 身份验证体系结构的 Datawiza 中了解服务提供商发起的流。

先决条件

请确保满足以下先决条件:

- 一个 Azure 订阅

- 如果没有,可以获取一个 Azure 免费帐户

- 链接到 Azure 订阅的 Microsoft Entra 租户

- Docker 和 Docker Compose

- 转到 docs.docker.com 以获取 Docker 并安装 Docker Compose

- 从本地目录同步到 Microsoft Entra ID 的用户标识,或在 Microsoft Entra ID 中创建并流回本地目录的用户标识

- 具有 Microsoft Entra ID 和应用程序管理员角色的帐户

- 一个 Oracle Hyperion EMP 环境

- (可选)SSL Web 证书,用于通过 HTTPS 发布服务。 可以使用默认 Datawiza 自签名证书进行测试。

开始使用 DAP

若要将 Oracle Hyperion EMP 与 Microsoft Entra ID 集成,请执行以下操作:

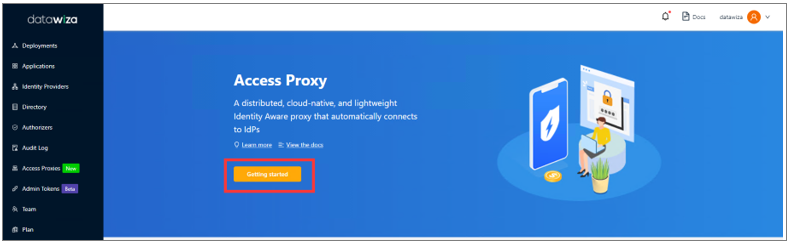

登录到 Datawiza 云管理控制台 (DCMC)。

显示“欢迎”页面。

选择橙色的“开始使用”按钮。

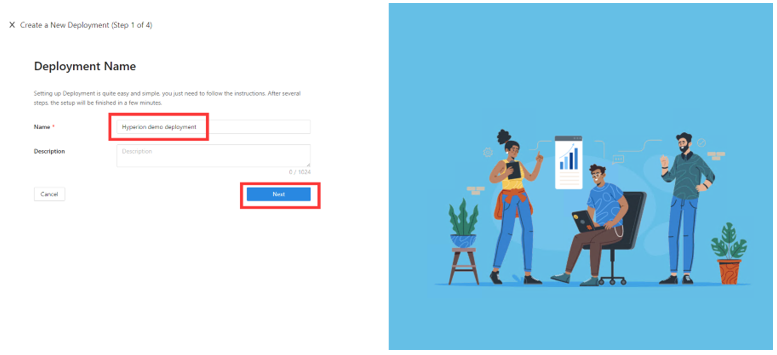

在“名称”和“说明”字段中的“部署名称”下,输入信息。

选择下一步。

此时将出现“添加应用程序”对话框。

为“平台”选择“Web”。

为“应用名称”输入唯一的应用程序名称。

对于“公共域”,例如使用 。 若要进行测试,可以使用 localhost DNS。 如果未在负载均衡器后面部署 DAP,请使用“公共域”端口。

为“侦听端口”选择 DAP 侦听的端口。

对于“上游服务器”,请选择要保护的 Oracle Hyperion 实现 URL 和端口。

选择下一步。

在“添加应用程序”中输入信息。 请记下“公共域”、“侦听端口”和“上游服务器”的示例条目。

选择下一步。

在“配置 IdP”对话框中输入相关信息。

注意

使用 Datawiza Cloud Management Console (DCMC) 一键式集成来帮助完成配置。 DCMC 调用 Microsoft Graph API 在你的 Microsoft Entra 租户中代表你创建应用程序注册。

选择创建。

会显示 DAP 部署页。

记下部署 Docker Compose 文件。 该文件包含 DAP 映像,以及从 DCMC 拉取最新配置和策略的预配密钥和预配机密。

选择“完成” 。

SSO 和 HTTP 标头

DAP 从标识提供者 (IdP) 获取用户属性,并使用标头或 Cookie 将其传递给上游应用程序。

遵循以下说明来使 Oracle Hyperion EPM 应用程序能够识别用户。 它使用某个名称指示 DAP 通过 HTTP 标头将 IdP 中的值传递给应用程序。

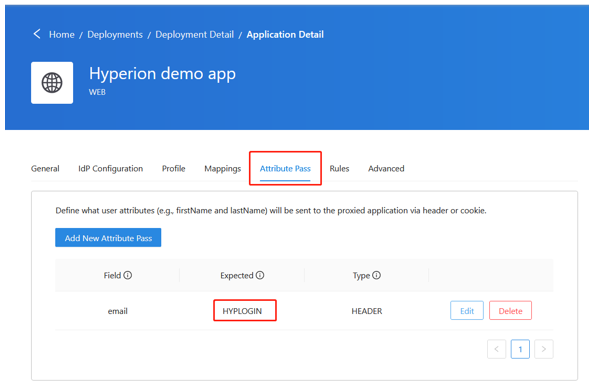

在左侧导航栏中,选择“应用程序”。

找到你创建的应用程序。

选择“属性传递”子选项卡。

为“字段”选择“电子邮件”。

对于“预期”,请选择“HYPLOGIN”。

为“类型”,选择“标头”。

注意

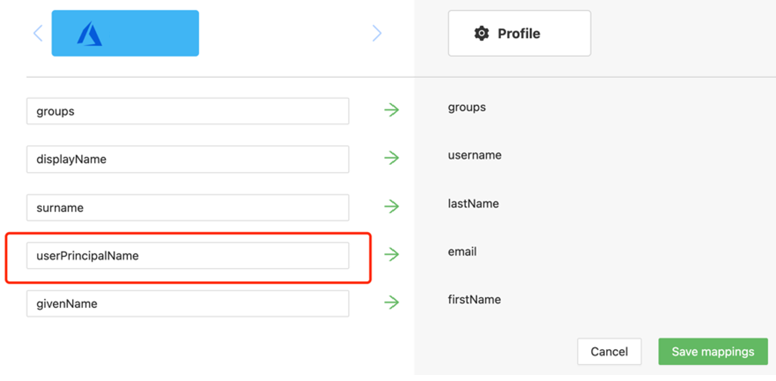

此配置使用 Oracle Hyperion 所用的 Microsoft Entra 用户主体名称作为登录用户名。 对于其他用户标识,请转到“映射”选项卡。

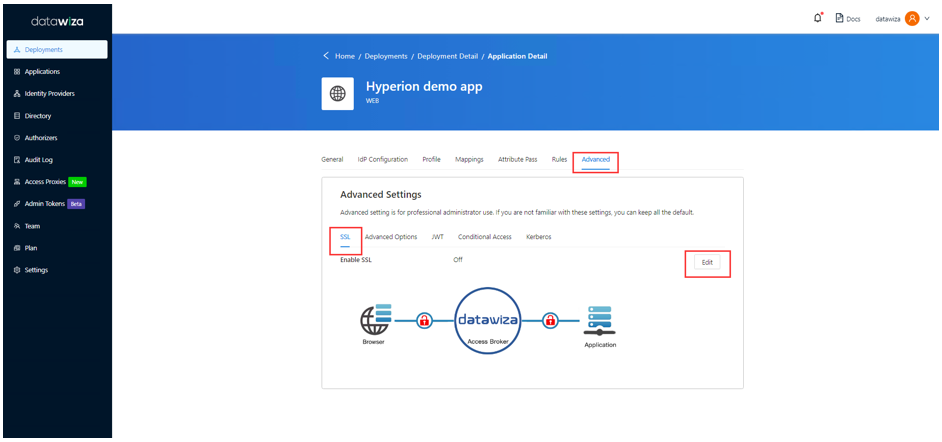

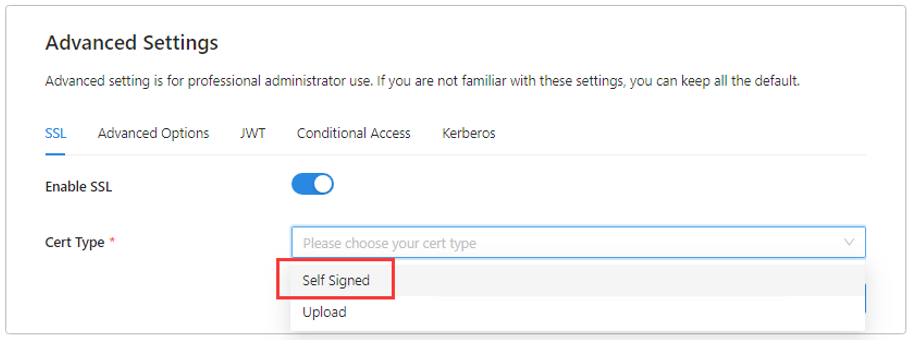

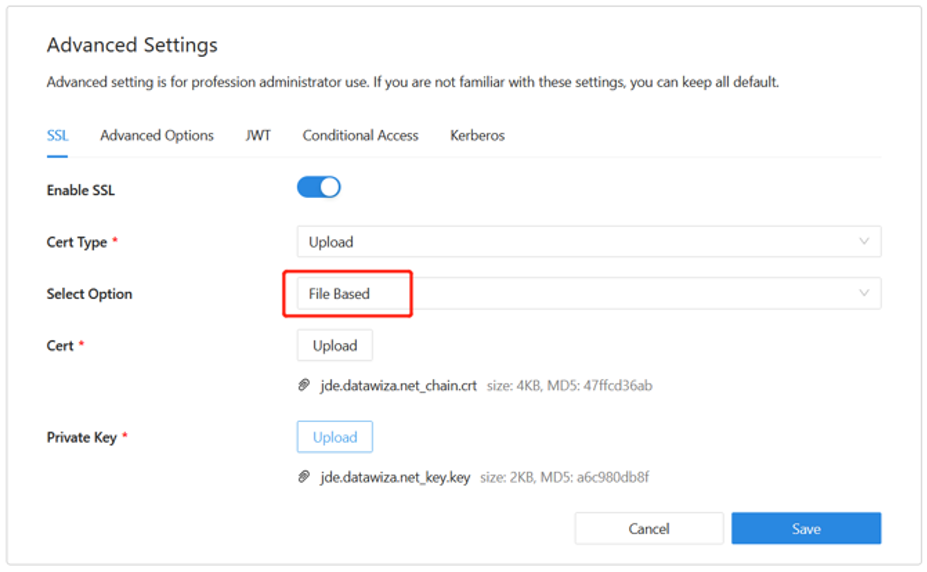

SSL 配置

对 SSL 配置使用以下说明。

选择“高级”选项卡。

在“SSL”选项卡上,选择“启用 SSL”。

从“证书类型”下拉列表中选择类型。 对于测试,可以使用一个自签名证书。

注意

可以从文件上传证书。

选择“保存”。

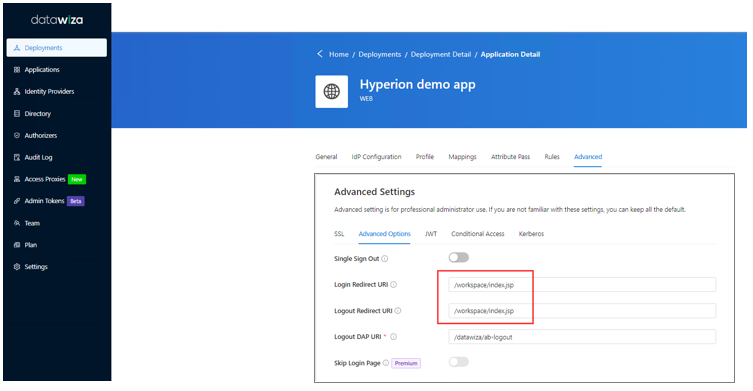

登录和注销重定向 URI

使用以下说明指定登录重定向 URI 和注销重定向 URI。

选择“高级选项”选项卡。

对于“登录重定向 URI”和“注销重定向 URI”,请输入

/workspace/index.jsp。

选择“保存”。

启用 Microsoft Entra 多重身份验证

若要为登录提供更高的安全性,可以强制实施 Microsoft Entra 多重身份验证。

在教程:使用 Microsoft Entra 多重身份验证保护用户登录事件中了解详细信息

- 以应用程序管理员角色登录到 Azure 门户。

- 选择“Microsoft Entra ID”>“管理”>“属性”。

- 在“属性”下,选择“管理安全默认值”。

- 在“启用安全默认值”下,选择“是”。

- 选择“保存”。

在 Oracle Hyperion Shared Services Console 中启用 SSO

使用以下说明在 Oracle Hyperion 环境中启用 SSO。

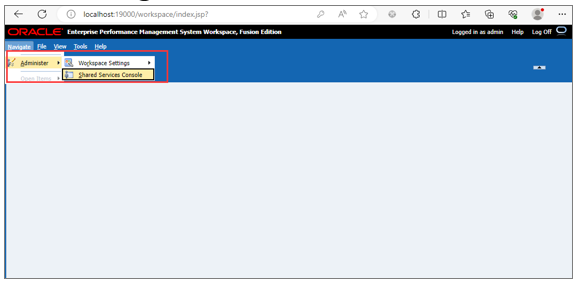

使用管理员权限登录到 Hyperion Shared Services Console。 例如

http://{your-hyperion-fqdn}:19000/workspace/index.jsp。选择“导航”,然后选择“共享服务控制台”。

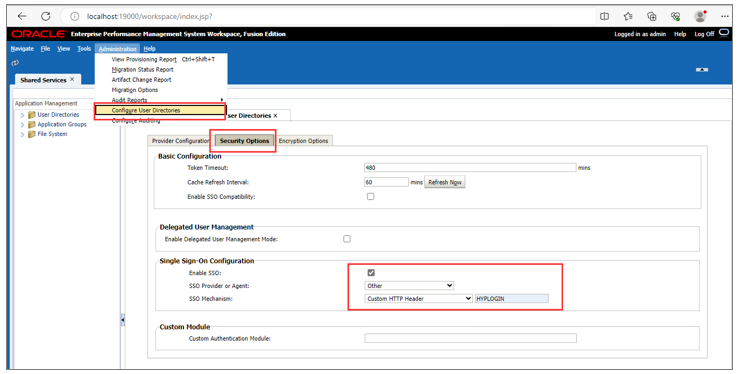

选择“管理”,然后选择“配置用户目录”。

选择“安全选项”选项卡。

在“单一登录配置”中,选中“启用 SSO”复选框。

从“SSO 提供程序或代理”下拉列表中,选择“其他”。

从“SSO 机制”下拉列表中,选择“自定义 HTTP 标头”。

在以下字段中输入 HYPLOGIN,即安全代理传递给 EMP 的标头名称。

选择“确定”。

更新 EMP 工作区中的注销后 URL 设置

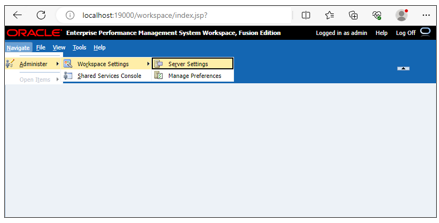

选择“导航”。

在“管理”中选择“工作区设置”,然后选择“服务器设置”。

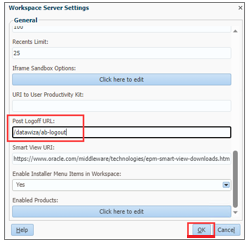

在“工作区服务器设置”对话框中,对于“注销后 URL”,请选择用户在注销 EPM 时看到的 URL

/datawiza/ab-logout。选择“确定”。

测试 Oracle Hyperion EMP 应用程序

为了确认能否访问 Oracle Hyperion 应用程序,此时会出现一个提示,要求使用 Microsoft Entra 帐户进行登录。 将检查凭据,并显示 Oracle Hyperion EPM 主页。

后续步骤

- 教程:使用 Microsoft Entra ID 和 Datawiza 配置安全混合访问

- 转到 Datawiza,显示“在几分钟内将 SSO 和 MFA 添加到 Oracle Hyperion EPM”

- 访问 docs.datawiza.com 获取 Datawiza 用户指南