受攻擊面縮小規則概觀

適用於:

- 適用於端點的 Microsoft Defender 方案 1

- 適用於端點的 Microsoft Defender 方案 2

- Microsoft Defender XDR

- Microsoft Defender 防毒軟體

平台

- Windows

提示

如需本文的附屬內容,請參閱我們的 安全性分析器設定指南 ,以檢閱最佳做法,並瞭解如何加強防禦、改善合規性,並放心瀏覽網路安全性環境。 如需以您的環境為基礎的自定義體驗,您可以存取 Microsoft 365 系統管理中心 中的安全性分析器自動化設定指南。

為什麼受攻擊面縮小規則很重要

貴組織的受攻擊面包含攻擊者可能危害貴組織裝置或網路的所有位置。 減少受攻擊面表示保護組織的裝置和網路,讓攻擊者執行攻擊的方式較少。 在 適用於端點的 Microsoft Defender 中設定受攻擊面縮小規則有説明!

受攻擊面縮小規則以特定軟體行為為目標,例如:

- 啟動嘗試下載或執行檔案的可執行檔和指令碼

- 執行模糊化或其他可疑的指令碼

- 執行應用程式通常不會在一般日常工作期間起始的行為

這類軟體行為有時會出現在合法的應用程式中。 不過,這些行為通常會被視為有風險,因為攻擊者通常會透過惡意代碼濫用這些行為。 受攻擊面縮小規則可以限制以軟體為基礎的風險行為,並協助保護貴組織的安全。

如需如何管理受攻擊面縮小規則的循序端對端程式,請參閱:

部署前評估規則

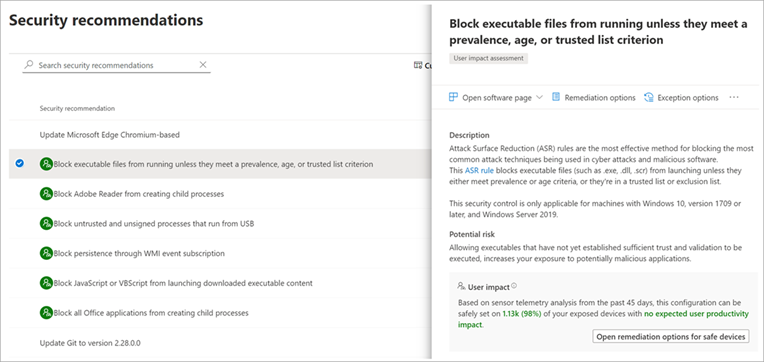

您可以在 Microsoft Defender 弱點管理 中開啟該規則的安全性建議,以評估受攻擊面縮小規則可能會如何影響您的網路。

在 [建議詳細數據] 窗格中,檢查用戶的影響,以判斷哪些百分比的裝置可以接受新的原則,以在封鎖模式中啟用規則,而不會對生產力造成負面影響。

如需支援的作業系統和其他需求資訊的相關信息,請參閱一文中的需求。

評估的稽核模式

稽核模式

使用 稽核模式 來評估受攻擊面縮小規則在啟用時會如何影響您的組織。 先在稽核模式中執行所有規則,讓您可以了解它們如何影響您的企業營運應用程式。 許多企業營運應用程式都以有限的安全性考慮撰寫,而且它們可能會以類似惡意代碼的方式執行工作。

排除項目

藉由監視稽核數據並新增必要應用程式 的排除 專案,您可以部署受攻擊面縮小規則,而不會降低生產力。

個別規則排除專案

如需設定個別規則排除範圍的相關信息,請參閱測試受攻擊面縮小規則一文中標題為設定受攻擊面縮小規則的個別規則排除專案一節。

使用者的警告模式

(NEW!) 警告模式功能之前,已啟用的攻擊面縮小規則可以設定為稽核模式或封鎖模式。 使用新的警告模式時,每當受攻擊面縮小規則封鎖內容時,使用者就會看到指出內容遭到封鎖的對話方塊。 對話框也會為使用者提供解除封鎖內容的選項。 用戶接著可以重試其動作,作業就會完成。 當使用者解除封鎖內容時,內容會保持解除封鎖 24 小時,然後封鎖繼續。

警告模式可協助您的組織備妥受攻擊面縮小規則,而不會防止使用者存取執行其工作所需的內容。

警告模式運作的需求

執行下列 Windows 版本的裝置支援警告模式:

- Windows 10 版本 1809 或更新版本

- Windows 11

- Windows Server 版本 1809 或更新版本

Microsoft Defender 防病毒軟體必須在作用中模式下以即時保護執行。

此外,請確定已安裝 Microsoft Defender 防病毒軟體和反惡意代碼更新。

- 最低平台發行需求:

4.18.2008.9 - 最低引擎發行需求:

1.1.17400.5

如需詳細資訊並取得您的更新,請參閱更新 Microsoft Defender 反惡意代碼平臺。

不支援警告模式的情況

當您在 Microsoft Intune 中設定警告模式時,三個受攻擊面縮小規則不支援警告模式。 (如果您使用 群組原則 來設定受攻擊面縮小規則,則會支援警告模式。) 當您在 Microsoft Intune 中設定警告模式時,不支援警告模式的三個規則如下所示:

-

封鎖 JavaScript 或 VBScript 啟動下載的可執行文件內容 (GUID

d3e037e1-3eb8-44c8-a917-57927947596d) -

透過 WMI 事件訂 用帳戶封鎖持續性 (GUID

e6db77e5-3df2-4cf1-b95a-636979351e5b) -

使用進階保護來防範勒索軟體 (GUID

c1db55ab-c21a-4637-bb3f-a12568109d35)

此外,執行舊版 Windows 的裝置不支援警告模式。 在這些情況下,設定為以警告模式執行的受攻擊面縮小規則會以封鎖模式執行。

通知與警示

每當觸發受攻擊面縮小規則時,裝置上就會顯示通知。 您可以使用公司詳細資料和連絡資訊自訂通知。

此外,觸發某些受攻擊面縮小規則時,會產生警示。

您可以在入口網站中檢視通知和產生的任何警示 Microsoft Defender。

如需通知和警示功能的特定詳細數據,請參閱受攻擊面縮小規則參考一文中的每個規則警示和通知詳細數據。

進階搜捕和攻擊面縮小事件

您可以使用進階搜捕來檢視受攻擊面縮小事件。 為了簡化傳入數據量,只有每小時的唯一進程可透過進階搜捕來檢視。 受攻擊面縮小事件的時間是在一小時內第一次看到該事件。

例如,假設在下午 2:00 時,10 部裝置上發生受攻擊面縮小事件。 假設第一個事件發生在 2:15,最後一個發生在 2:45。 使用進階搜捕,您會看到該事件的其中一個實例 (即使它實際發生在10個裝置上) ,而且其時間戳將是下午2:15。

如需進階搜捕的詳細資訊,請參閱 使用進階搜捕主動搜捕威脅。

跨 Windows 版本的受攻擊面縮小功能

您可以為執行下列任一版本和 Windows 版本的裝置設定受攻擊面縮小規則:

Windows 10 專業版 版本 1709 或更新版本

Windows 10 企業版 1709 版或更新版本

Windows Server 版本 1803 (半年通道) 或更新版本

-

注意事項

Windows Server 2016 和 Windows Server 2012 R2 必須使用將 Windows 伺服器上線中的指示上線,此功能才能運作。

雖然受攻擊面縮小規則不需要 Windows E5 授權,但如果您有 Windows E5,則會取得進階管理功能。 進階功能 - 僅適用於 Windows E5 - 包括:

- 適用於端點的Defender中可用的監視、分析和工作流程

- Microsoft Defender 全面偵測回應 中的報告和設定功能。

這些進階功能不適用於 Windows Professional 或 Windows E3 授權。 不過,如果您有這些授權,您可以使用 事件檢視器 和 Microsoft Defender 防病毒軟體記錄來檢閱受攻擊面縮小規則事件。

在入口網站中檢閱受攻擊面縮小事件 Microsoft Defender

適用於端點的Defender會在警示調查案例中提供事件和區塊的詳細報告。

您可以使用進階搜捕,在 Microsoft Defender 全面偵測回應 中查詢適用於端點的Defender資料。

以下為範例查詢:

DeviceEvents

| where ActionType startswith 'Asr'

檢閱 Windows 事件檢視器 中的受攻擊面縮小事件

您可以檢視 Windows 事件記錄檔,以檢視受攻擊面縮小規則所產生的事件:

下載 評估套件 ,並將檔案 解壓縮cfa-events.xml 至裝置上容易存取的位置。

在 [開始] 功能表中輸入字 事件檢視器,以開啟 Windows 事件檢視器。

在 [ 動作] 底下,選取 [ 匯入自定義檢視...]。

選取檔案 cfa-events.xml 從中擷取檔案的位置。 或者, 直接複製 XML。

選取 [確定]。

您可以建立自訂檢視來篩選事件,只顯示下列事件,而這些事件都與受控資料夾存取權相關:

| 事件識別碼 | 描述 |

|---|---|

| 5007 | 變更設定時的事件 |

| 1121 | 在封鎖模式中引發規則時的事件 |

| 1122 | 在稽核模式中引發規則時的事件 |

事件記錄檔中針對受攻擊面縮小事件所列出的「引擎版本」是由適用於端點的 Defender 所產生,而不是由作業系統所產生。 適用於端點的 Defender 與 Windows 10 和 Windows 11 整合,因此這項功能適用於已安裝 Windows 10 或 Windows 11 的所有裝置。

另請參閱

- 受攻擊面縮小規則部署概觀

- 規劃受攻擊面縮小規則部署

- 測試受攻擊面縮小規則

- 啟用受攻擊面縮小規則

- 讓受攻擊面縮小規則運作

- 受攻擊面縮小規則報告

- 適用於端點的 Microsoft Defender 和 Microsoft Defender 防病毒軟體的排除專案

提示

如果您在尋找其他平台適用的防毒軟體相關資訊,請參閱:

提示

想要深入了解? Engage 技術社群中的Microsoft安全性社群:適用於端點的 Microsoft Defender 技術社群。