使用 Microsoft Entra ID 和 Microsoft 365 中的群組保護外部存取的安全性

群組是所有存取控制策略中的一部分。 您可以使用 Microsoft Entra 安全性群組與 Microsoft 365 群組作為保護存取資源時安全性的基礎。 針對下列存取控制機制使用群組:

群組具備下列角色:

- 群組擁有者 - 管理群組設定及其成員資格

- 成員 - 繼承指派給其群組的權限和存取權

- 來賓 - 組織以外的成員

開始之前

本文是 10 篇文章系列中的第 4 篇。 建議您依序檢閱文章。 移至 [後續步驟] 一節,以查看整個系列。

群組策略

若要開發群組策略來保護對資源的外部存取,請考慮您想要的安全性態勢。

深入了解:判斷外部存取的安全性態勢

群組建立

判斷誰獲授與建立群組的權限:系統管理員、員工和/或外部使用者。 請考量下列案例:

- 租用戶成員可以建立 Microsoft Entra 安全性群組

- 內部和外部使用者可以加入租用戶中的群組

- 使用者可以建立 Microsoft 365 群組

- 管理誰可以建立 Microsoft 365 群組

- 請使用 PowerShell 來進行這項設定

- 將您的 Microsoft Entra 應用程式限制為 Microsoft Entra 租用戶中的一組使用者

- 在 Microsoft Entra ID 中設定自助群組管理

- 針對群組問題進行疑難排解並加以解決

邀請至群組

在群組策略中,請考慮誰可以邀請人員或將他們新增至群組。 群組成員可以新增其他成員,或群組擁有者可以新增成員。 決定誰可以受邀。 依預設,外部使用者均可新增至群組中。

將使用者指派給群組

您可以根據使用者物件中的使用者屬性,以手動方式將使用者指派至群組,或者可以根據其他準則來指派使用者。 若要以動態方式將使用者指派至群組,就只能根據使用者的屬性進行指派。 例如,在指派使用者至群組時,您所能依據的條件如下:

- 職稱或部門

- 他們所屬的合作夥伴組織

- 手動或透過連線的組織

- 成員或來賓使用者類型

- 參與專案

- 手動

- Location

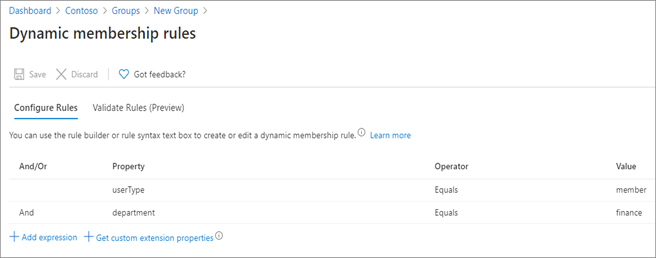

動態群組具有使用者或裝置,但不能同時包含兩者。 若要將使用者指派至動態群組,請根據使用者屬性來新增查詢。 下列螢幕擷取畫面顯示查詢,如果使用者是財務部門成員,則會將使用者新增至群組。

深入了解:在 Microsoft Entra ID 中建立或更新動態群組

針對一個功能使用群組

使用群組時,群組只有單一功能這一點很重要。 如果群組是用來授與資源的存取權,就不要將群組用於其他目的。 建議使用安全性群組的命名慣例,清楚顯示群組的用途:

- Secure_access_finance_apps

- Team_membership_finance_team

- Location_finance_building

群組類型

您可以在 Azure 入口網站或 Microsoft 365 系統管理入口網站中建立 Microsoft Entra 安全性群組和 Microsoft 365 群組。 使用任一群組類型來保護外部存取。

| 考量 | 手動和動態 Microsoft Entra 安全性群組 | Microsoft 365 群組 |

|---|---|---|

| 群組包含 | 使用者 群組 服務主體 裝置 |

僅限使用者 |

| 建立群組的位置 | Azure 入口網站 Microsoft 365 入口網站 (啟用郵件功能時) PowerShell Microsoft Graph 使用者入口網站 |

Microsoft 365 入口網站 Azure 入口網站 PowerShell Microsoft Graph 在 Microsoft 365 應用程式中 |

| 誰是預設的建立者 | 系統管理員 使用者 |

系統管理員 使用者 |

| 預設新增哪個人員 | 內部使用者 (租用戶成員) 和來賓使用者 | 組織中的租用戶成員及來賓 |

| 存取權會授與 | 已指派的資源。 | 群組相關資源: (群組信箱、網站、小組、聊天,以及其他 Microsoft 365 資源) 已新增至群組的其他資源 |

| 可搭配使用的功能 | 條件式存取 權利管理 群組授權 |

條件式存取 權利管理 敏感度標籤 |

注意

使用 Microsoft 365 群組來建立和管理一組 Microsoft 365 的資源,例如小組與其相關的網站及內容。

Microsoft Entra 安全性群組

Microsoft Entra 安全性群組可以有使用者或裝置。 使用這些群組來管理下列存取權:

- Azure 資源

- Microsoft 365 Apps

- 自訂應用程式

- 軟體即服務 (SaaS) 應用程式,例如 Dropbox ServiceNow

- Azure 資料與訂用帳戶

- Azure 服務

使用 Microsoft Entra 安全性群組以指派:

- 服務的授權

- Microsoft 365

- Dynamics 365

- 企業行動力 + 安全性

- 請參閱:Microsoft Entra ID 中的群組型授權為何?

- 更高的權限

深入了解:

注意

使用安全性群組指派最多 1,500 個應用程式。

![[新增群組] 底下項目和選項的螢幕擷取畫面。](media/secure-external-access/4-create-security-group.png)

已啟用郵件的安全性群組

若要建立已啟用電子郵件功能的安全性群組,請前往 Microsoft 365 系統管理中心。 在建立期間啟用郵件的安全性群組。 您無法在之後啟用該群組。 您無法在 Azure 入口網站中建立群組。

混合式組織與 Microsoft Entra 安全性群組

混合式組織具有內部部署和 Microsoft Entra ID 的基礎結構。 使用 Active Directory 的混合式組織可在內部部署建立安全性群組,並將這些群組同步至雲端。 因此,僅限內部部署環境中的使用者可以新增至安全性群組中。

重要

保護您的內部部署基礎結構免於遭到入侵。 請參閱:保護 Microsoft 365 免於遭受內部部署攻擊。

Microsoft 365 群組

Microsoft 365 群組是跨 Microsoft 365 存取的成員資格服務。 您可以從 Azure 入口網站或 Microsoft 365 系統管理中心建立這些群組。 當您建立 Microsoft 365 群組時,可將存取權授與要用於共同作業的資源群組。

深入了解:

Microsoft 365 群組角色

- 群組擁有者

- 新增或移除成員

- 從共用收件匣中刪除交談

- 變更群組設定

- 重新命名群組

- 更新描述或圖片

- 成員

- 存取群組中的所有內容

- 無法變更群組設定

- 可以邀請來賓加入群組

- 在 Microsoft 365 群組中管理來賓存取

- 來賓

- 組織以外的成員

- 在 Teams 中的功能有一些限制

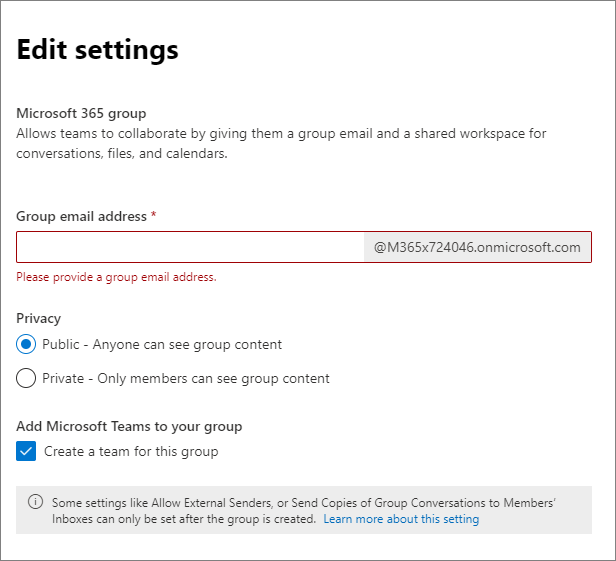

Microsoft 365 群組設定

選取電子郵件別名、隱私權,以及是否要針對小組啟用群組。

完成設定後,就可以新增成員,以及對電子郵件使用方式進行設定等工作。

下一步

使用以下一系列文章來了解如何保護資源的外部存取。 建議您遵循列出的順序。