透過 Microsoft Entra B2B 共同作業轉換為治理的共同作業

了解共同作業有助於保護對資源的外部存取。 使用本文中的資訊,將外部共同作業移至 Microsoft Entra B2B 共同作業。

- 請參閱 B2B 共同作業概觀 (部分機器翻譯)

- 了解:Microsoft Entra ID 中的外部身分識別

開始之前

本文是一系列 10 篇文章中的第 5 篇。 建議您依序檢閱文章。 移至<後續步驟> 一節,以查看整個系列。

控制共同作業

您可以限制使用者可與其共同作業的組織 (輸入和輸出),以及組織內可邀請來賓的人員。 大部分的組織都允許業務單位決定共同作業,以及委派核准和監督。 例如,政府、教育和金融領域的組織通常不允許開放共同作業。 您可以使用 Microsoft Entra 功能來控制共同作業。

若要控制對您租用戶的存取,請部署下列一或多個解決方案:

- 外部共同作業設定:限制要將邀請發送到其中的電子郵件網域

- 跨租用戶存取設定;依使用者、群組或租用戶控制來賓對應用程式的存取 (輸入)。 控制使用者對外部 Microsoft Entra 租用戶和應用程式的存取 (輸出)。

- 已連線的組織:控制哪些組織可以在權利管理中要求存取套件

判斷共同作業合作夥伴

視需要記錄您要與其共同作業的組織,以及組織使用者的網域。 網域型限制可能不切實際。 一個共同作業合作夥伴可以有多個網域,而且合作夥伴可以新增網域。 例如,具有多個業務單位且各自使用不同網域的合作夥伴,可以在設定同步處理時新增更多網域。

如果您的使用者使用 Microsoft Entra B2B,您可以使用登入記錄、PowerShell 或活頁簿,來探索其共同作業的外部 Microsoft Entra 租用戶。 深入了解:

- Get MsIdCrossTenantAccessActivity (英文)

- 跨租用戶存取活動活頁簿 (部分機器翻譯)

您可以啟用與下列組織的未來共同作業:

- 外部組織:包容性最高

- 外部組織,但不包括拒絕的組織

- 特定外部組織:限制最多

注意

如果您的共同作業設定限制最多,您的使用者可能會超出共同作業架構。 建議您啟用安全性需求所允許的廣泛共同作業。

對一個網域的限制可以防止與具有其他不相關網域的組織進行授權的共同作業。 例如,與 Contoso 的初始連絡點可能是具有 .com 網域之電子郵件的美國員工。 不過,如果您只允許 .com 網域,則可省略具有 .ca 網域的加拿大員工。

您可以針對使用者子集允許特定的共同作業合作夥伴。 例如,大學可能會限制學生帳戶存取外部租用戶,但可以允許教職員與外部組織共同作業。

具備外部共同作業設定的允許清單和封鎖清單

您可以使用組織的允許清單或封鎖清單。 您可以使用允許清單或封鎖清單,但不能同時使用這兩者。

- 允許清單:將共同作業限制為網域清單。 其他網域均位於封鎖清單中。

- 封鎖清單:允許與不在封鎖清單上的網域進行共同作業

深入了解:允許或封鎖對特定組織 B2B 使用者的邀請 (部分機器翻譯)

重要

允許清單和封鎖清單不適用於您目錄中的使用者。 根據預設,其不適用於商務用 OneDrive 和 SharePoint 允許清單或封鎖清單;這些清單是分開的。 不過,您可以啟用 SharePoint-OneDrive B2B 整合。

某些組織具有來自受控安全性提供者的不良執行者網域封鎖清單。 例如,如果組織與 Contoso 有業務往來且使用 .com 網域,則不相關的組織可以使用 .org 網域,並嘗試進行網路釣魚攻擊。

跨租用戶存取設定

您可以使用跨租用戶存取設定來控制輸入和輸出存取。 此外,您可以信任來自外部 Microsoft Entra 租用戶的多重要素驗證、符合規範的裝置及 Microsoft Entra 混合式聯結裝置 (HAAJD) 宣告。 當您設定組織原則時,其適用於 Microsoft Entra 租用戶,且適用於該租用戶中的使用者,而不論網域尾碼為何。

您可以跨 Microsoft 雲端 (例如,由世紀互聯提供的 Microsoft Azure 或 Azure Government) 啟用共同作業。 判斷您的共同作業合作夥伴是否位於不同的 Microsoft Cloud。

深入了解:

- 由 21Vianet 營運的 Microsoft Azure

- Azure Government 開發人員指南

- 設定 B2B 共同作業的 Microsoft Cloud 設定 (預覽) (部分機器翻譯)。

您可以允許對特定租用戶的輸入存取 (允許清單),並設定預設原則來封鎖存取。 然後,建立允許使用者、群組或應用程式存取的組織原則。

您可以封鎖對租用戶的存取 (封鎖清單)。 將預設原則設定為 [允許],然後建立組織原則來封鎖對某些租用戶的存取。

注意

跨租用戶存取設定,輸入存取不會阻止使用者傳送邀請,也不會防止其兌換。 不過,其的確可以控制應用程式存取,以及是否要發出權杖給來賓使用者。 如果來賓可以兌換邀請,原則就會封鎖應用程式存取。

若要控制外部組織使用者存取,請設定與輸入存取類似的輸出存取原則:允許清單和封鎖清單。 設定預設和組織特定原則。

深入了解:針對 B2B 共同作業設定跨租用戶存取設定 (部分機器翻譯)

注意

跨租用戶存取設定適用於 Microsoft Entra 租用戶。 若要控制未使用 Microsoft Entra ID 之合作夥伴的存取,請使用外部共同作業設定。

權利管理和已連線的組織

使用權利管理來確保自動來賓生命週期治理。 建立存取套件,並將其發佈至外部使用者或已連線的組織,以支援 Microsoft Entra 租用戶和其他網域。 當您建立存取套件時,請限制對已連線組織的存取。

深入了解:什麼是權利管理? (部分機器翻譯)

控制外部使用者存取

若要開始共同作業,請邀請或允許合作夥伴存取資源。 使用者可以透過下列方式獲得存取權:

當您啟用 Microsoft Entra B2B 時,可以透過連結和電子郵件邀請來邀請來賓使用者。 自助註冊 (並將存取套件發佈至 [我的存取權] 入口網站) 需要進行額外設定。

注意

自助註冊不會在外部共同作業設定中強制執行允許清單或封鎖清單。 請改為使用跨租用戶存取設定。 您也可以使用自訂 API 連接器,將允許清單和封鎖清單與自助註冊整合。 請參閱將 API 連接器新增至使用者流程。

來賓使用者邀請

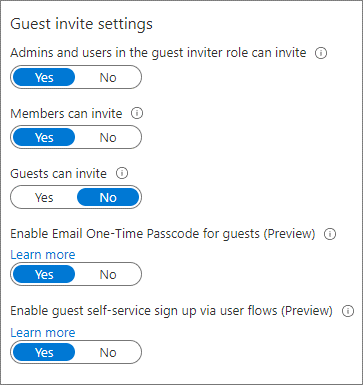

決定誰可以邀請來賓使用者存取資源。

- 限制最多:只允許具有來賓邀請者角色的管理員和使用者

- 請參閱設定外部共同作業設定

- 如果安全性需求允許,請允許所有 Member UserType 邀請來賓

- 判斷 Guest UserType 是否可以邀請來賓

Guest 是預設的 Microsoft Entra B2B 使用者帳戶

外部使用者資訊

使用 Microsoft Entra 權利管理來設定外部使用者回答的問題。 向核准者顯示問題,以協助他們做出決策。 您可以針對每個存取套件原則設定問題集,讓核准者對於其核准的存取權擁有相關資訊。 例如,要求廠商提供其廠商合約號碼。

如果您使用自助入口網站,請使用 API 連接器,在註冊期間收集使用者屬性。 使用屬性來指派存取。 您可以在 Azure 入口網站中建立自訂屬性,並在您的自助式註冊使用者流程中加以使用。 使用 Microsoft Graph API 來讀取和寫入這些屬性。

深入了解:

針對 Microsoft Entra 使用者的邀請兌換進行疑難排解

來自共同作業合作夥伴的受邀來賓使用者無法兌換邀請。 如需緩和措施,請參閱下列清單。

- 使用者網域不在允許清單中

- 合作夥伴的主租用戶限制會防止外部共同作業

- 使用者不在合作夥伴的 Microsoft Entra 租用戶中。 例如,contoso.com 的使用者位於 Active Directory 中。

- 他們可以使用電子郵件一次性密碼 (OTP) 兌換邀請

- 請參閱 Microsoft Entra B2B 共同作業邀請兌換

外部使用者存取

一般而言,有些資源可以與外部使用者共用,有些則無法共用。 您可以控制外部使用者可存取的內容。

深入了解:使用權利管理來管理外部存取

根據預設,來賓使用者可查看租用戶成員和其他合作夥伴的相關資訊和屬性,包括群組成員資格。 請考慮限制外部使用者存取此資訊。

![[外部共同作業設定] 上 [來賓使用者存取] 選項的螢幕擷取畫面。](media/secure-external-access/5-external-collaboration-settings.png)

建議使用下列來賓-使用者限制:

- 將來賓存取限制為瀏覽目錄中的群組和其他屬性

- 使用外部共同作業設定,限制來賓讀取非所屬成員的群組

- 封鎖對僅限員工應用程式的存取

- 建立條件式存取原則,以封鎖對適用於非來賓使用者之 Microsoft Entra 整合式應用程式的存取

- 封鎖對 Azure 入口網站的存取

- 您可以建立所需的例外

- 建立具有所有來賓和外部使用者的條件式存取原則。 實作原則來封鎖存取。

深入了解:條件式存取:雲端應用程式、動作和驗證內容 (部分機器翻譯)

移除不需要存取的使用者

建立流程以檢閱和移除不需要存取的使用者。 以來賓身分包含您租用戶中的外部使用者,以及具有成員帳戶的使用者。

深入了解:使用 Microsoft Entra ID 控管來檢閱和移除不再具有資源存取權的外部使用者

某些組織會將外部使用者新增為成員 (廠商、合作夥伴和承包商)。 指派屬性或使用者名稱:

- 廠商:v-alias@contoso.com

- 合作夥伴:p-alias@contoso.com

- 承包商:c-alias@contoso.com

評估具有成員帳戶的外部使用者,以判斷存取。 您可能有未透過權利管理或 Microsoft Entra B2B 邀請的來賓使用者。

尋找這些使用者:

- 使用 Microsoft Entra ID 控管來檢閱和移除不再具有資源存取權的外部使用者

- 使用 access-reviews-samples/ExternalIdentityUse/ (英文) 上的範例 PowerShell 指令碼

將目前的外部使用者轉換為 Microsoft Entra B2B

如果您尚未使用 Microsoft Entra B2B,您的租用戶中可能有非員工的使用者。 建議您將這些帳戶轉換為 Microsoft Entra B2B 外部使用者帳戶,然後將其 UserType 變更為 Guest。 使用 Microsoft Entra ID 和 Microsoft 365 來處理外部使用者。

包含或排除:

- 條件式存取原則中的來賓使用者

- 存取套件和存取檢閱中的來賓使用者

- 對 Microsoft Teams、SharePoint 和其他資源的外部存取

您可以轉換這些內部使用者,同時維護目前的存取權、使用者主體名稱 (UPN) 和群組成員資格。

深入了解:邀請外部使用者加入 B2B 共同作業 (部分機器翻譯)

解除委任共同作業方法

若要完成轉換為治理的共同作業,請解除委任不想要的共同作業方法。 解除委任是以對共同作業和安全性態勢施加的控制層級為基礎。 請參閱判斷外部存取的安全性態勢。

Microsoft Teams 邀請

根據預設,Teams 允許外部存取。 組織可以與外部網域通訊。 若要限制或允許 Teams 的網域,請使用 Teams 系統管理中心。

透過 SharePoint 和 OneDrive 共用

透過 SharePoint 和 OneDrive 共用,會新增不在權利管理流程中的使用者。

以電子郵件傳送的文件和敏感度標籤

使用者透過電子郵件,將文件傳送給外部使用者。 您可以使用敏感度標籤來限制和加密對文件的存取。

請參閱,深入了解敏感度標籤。

待批准的共同作業工具

某些使用者可能會使用 Google Docs、Dropbox、Slack 或 Zoom。 您可以從公司網路的防火牆層級,以及針對組織管理裝置的行動應用程式管理,來封鎖這類工具的使用。 不過,此動作會封鎖獲批准的執行個體,且不會封鎖來自非受控裝置的存取。 封鎖您不想要的工具,並建立禁止待批准使用方式的原則。

如需治理應用程式的詳細資訊,請參閱:

- 治理連線應用程式 (部分機器翻譯)

- 控管探索到的應用程式

下一步

使用下列系列文章來了解如何保護對資源的外部存取。 建議您遵循列出的順序。