使用第三方雲端服務搭配 Exchange Online 管理郵件流程

本主題涵蓋下列使用 Exchange Online 的複雜郵件流程案例:

案例 2 - MX 記錄會指向沒有垃圾郵件篩選的第三方解決方案

注意事項

本主題中的範例使用虛構的組織 Contoso,其擁有網域 contoso.com 且是 Exchange Online 中的租使用者。 這隻是一個範例。 您可以視需要調整此範例,以符合組織的功能變數名稱和第三方服務IP位址。

搭配 Microsoft 365 或 Office 365 使用第三方雲端服務

案例 1 - MX 記錄指向第三方垃圾郵件篩選

重要事項

Microsoft 強烈建議您啟用連接器的增強式篩選,或使用郵件流程規則完全略過篩選, (取出點 5) 。 若無法遵循此步驟,將會導致輸入主要輸入到貴組織中的分類錯誤,以及 Microsoft 365 電子郵件和保護功能的次要體驗。

如果服務支援 ARC 密封,Microsoft 也建議您新增第三方服務,以將傳輸中的訊息修改為 受信任的 ARC 密封器。 將服務新增為受信任的 ARC 密封器,可協助受影響的郵件通過電子郵件驗證檢查,並協助防止合法郵件傳遞至垃圾郵件資料夾、隔離或拒絕。 修改訊息且不支援ARC密封的第三方服務會使這些訊息的 DKIM 簽章失效。 在這些情況下,您應該檢閱 詐騙偵測報告 ,併為詐騙寄 件者建立允許專案 ,以覆寫合法郵件的電子郵件驗證失敗。

我打算使用 Exchange Online 來裝載我組織的所有信箱。 我的組織使用第三方雲端服務來進行垃圾郵件、惡意代碼和網路釣魚篩選。 所有來自因特網的電子郵件都必須先由此第三方雲端服務篩選,再路由傳送至 Microsoft 365 或 Office 365。

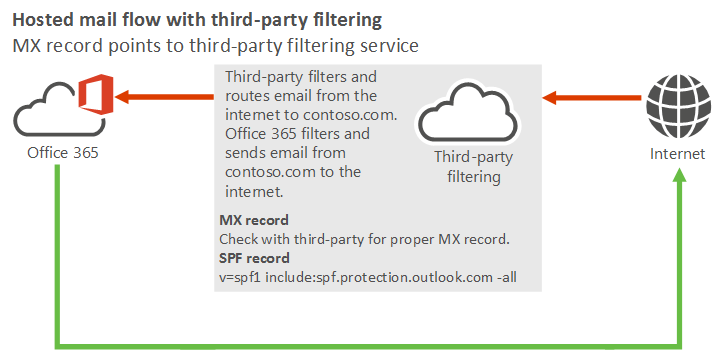

在此案例中,組織的郵件流程設定如下圖所示:

搭配 Microsoft 365 或 Office 365 使用第三方雲端篩選服務的最佳做法

在 Microsoft 365 或 Office 365 中新增自定義網域。 若要證明您擁有網域,請遵循將 網域新增至 Microsoft 365 中的指示。

在 Exchange Online 中建立使用者信箱 ,或 將所有使用者的信箱移至 Microsoft 365 或 Office 365。

更新步驟 1 中新增之網域的 DNS 記錄。 (不確定如何執行這項操作?請遵循 此頁面上的指示。) 下列 DNS 記錄控制郵件流程:

MX 記錄:您網域的 MX 記錄必須指向您的第三方服務提供者。 請遵循其如何設定 MX 記錄的指導方針。

SPF 記錄:從您的網域傳送至因特網的所有郵件都源自 Microsoft 365 或 Office 365,因此您的 SPF 記錄需要 Microsoft 365 或 Office 365 的標準值:

v=spf1 include:spf.protection.outlook.com -all如果您的組織透過服務 (傳送 輸出 因特網電子郵件,而第三方服務會是來自網域) 的電子郵件來源,則您只需要在SPF記錄中包含第三方服務。

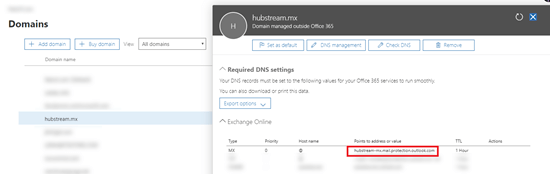

當您設定此案例時, MX 記錄中會指定您需要設定以接收來自第三方服務之電子郵件的「主機」。 例如:

在此範例中,應該 hubstream-mx.mail.protection.outlook.com Microsoft 365 或 Office 365 主機 的主機名。 此值可能會因網域而異,因此請在> [設定網域選取網域><>] 檢查您的值,以確認您的實際值。

鎖定您的 Exchange Online 組織,只接受來自第三方服務的郵件。

使用 TlsSenderCertificateName (慣用的) 或 SenderIpAddresses 參數來建立和設定合作夥伴輸入連接器,然後將對應的 RestrictDomainsToCertificate 或 RestrictDomainsToIPAddresses 參數設定為 $True。 任何直接路由至 Exchange Online 的智慧型手機訊息都會遭到拒絕, (因為它們未使用指定的憑證或指定的 IP 位址) 透過連線抵達。

例如:

New-InboundConnector -Name "Reject mail not routed through MX (third-party service name)" -ConnectorType Partner -SenderDomains * -RestrictDomainsToCertificate $true -TlsSenderCertificateName *.contoso.com -RequireTls $true或

New-InboundConnector -Name "Reject mail not routed through MX (third-party service name)" -ConnectorType Partner -SenderDomains * -RestrictDomainsToIPAddresses $true -SenderIpAddresses <#static list of on-premises IPs or IP ranges of the third-party service>注意事項

如果您已經有相同憑證或發件者 IP 位址的 OnPremises 輸入連接器,您仍然需要建立 合作夥伴 輸入連接器 (RestrictDomainsToCertificate 和 RestrictDomainsToIPAddresses 參數只會套用至 合作夥伴 連接器) 。 這兩個連接器可以並存,而不會發生問題。

此步驟有兩個選項:

針對連接器使用增強篩選 (強烈建議的) :使用 連接器的增強篩選 (也稱為略過從第三方應用程式接收訊息之合作夥伴輸入連接器上的清單) 。 這可讓EOP和適用於 Office 365 的 Microsoft Defender XDR 掃描訊息。

注意事項

針對第三方應用程式依賴內部部署 Exchange Server 傳送至 Exchange Online 的混合式案例,您也需要在 Exchange Online 的 OnPremises 輸入連接器上啟用連接器的增強篩選。

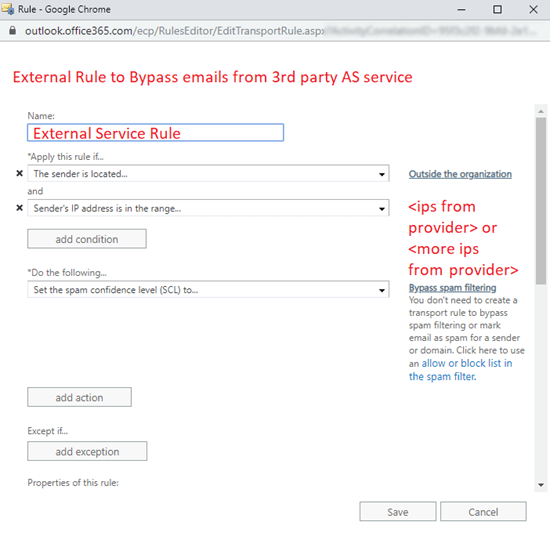

略過垃圾郵件篩選:使用郵件流程規則 (也稱為傳輸規則) 來略過垃圾郵件篩選。 此選項會防止大部分適用於 Office 365 的 EOP 和 Defender 控件,因此會防止雙重反垃圾郵件檢查。

重要事項

我們強烈建議您啟用連接器的增強式篩選,而不是使用郵件流程規則略過垃圾郵件 篩選, (也稱為略過清單) 。 大部分的第三方雲端反垃圾郵件提供者會在許多客戶之間共用IP位址。 略過這些IP的掃描可能會允許來自這些IP位址的詐騙和網路釣魚訊息。

案例 2 - MX 記錄會指向沒有垃圾郵件篩選的第三方解決方案

我打算使用 Exchange Online 來裝載我組織的所有信箱。 從因特網傳送至我網域的所有電子郵件都必須先通過第三方封存或稽核服務,才能抵達 Exchange Online。 所有從我的 Exchange Online 組織傳送到因特網的輸出電子郵件也必須流經服務。 不過,服務不會提供垃圾郵件篩選解決方案。

此案例需要您使用 連接器的增強式篩選。 否則,來自所有因特網發件者的郵件似乎源自第三方服務,而不是來自因特網上真正的來源。

搭配 Microsoft 365 或 Office 365 使用第三方雲端服務的最佳做法

強烈建議您使用 Microsoft 365 和 Office 365 所提供的封存和稽核解決方案。

另請參閱

Exchange Online、Microsoft 365、Office 365 (概觀)

當您使用集中式郵件傳輸時,某些郵件不會透過內部部署組織路由傳送

使用 Microsoft 365 或 Office 365 管理所有信箱和郵件流程

使用 Microsoft 365 或 Office 365 和內部部署 Exchange (多個位置的信箱來管理郵件流程)

使用第三方雲端服務搭配 Exchange Online 和內部部署信箱來管理郵件流程