使用 Azure VPN 閘道 VPN 連線執行遠端工作

本文說明組織可用來設定使用者遠端存取權的選項,或是可以提供額外容量以補充現有解決方案的選項。 Azure VPN 閘道點對站 VPN 解決方案是以雲端為基礎,而且可以快速佈建,以滿足越來越多使用者在家工作的需求。 不但可以輕鬆擴大,不再需要增加的容量時,也可以很輕鬆又快速地停用。

點對站 (P2S) VPN 閘道連線可讓您建立從個別用戶端電腦到虛擬網路的安全連線。 建立的點對站連線始自用戶端電腦。 此解決方案適合想要從遠端位置 (例如從住家或會議) 連線到 Azure VNet 或內部部署資料中心的遠距工作者。 如需 Azure 點對站 VPN 的詳細資訊,請參閱關於 VPN 閘道點對站 VPN 和 VPN 閘道常見問題。

下表顯示用戶端作業系統和其可用的驗證選項。 依據使用中的用戶端作業系統,選取驗證方法會大有助益。 例如,如果您使用混合型用戶端作業系統且需要連線,請選取 [使用憑證型驗證的 OpenVPN]。 此外也請注意,點對站 VPN 僅於路由型 VPN 閘道上支援。

| 驗證 | 通道類型 | 用戶端作業系統 | VPN 用戶端 |

|---|---|---|---|

| [MSSQLSERVER 的通訊協定內容] | |||

| IKEv2、SSTP | Windows | 原生 VPN 用戶端 | |

| IKEv2 | macOS | 原生 VPN 用戶端 | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows | Azure VPN 用戶端 OpenVPN 用戶端 2.x 版 OpenVPN 用戶端 3.x 版 |

|

| OpenVPN | macOS | OpenVPN 用戶端 | |

| OpenVPN | iOS | OpenVPN 用戶端 | |

| OpenVPN | Linux | Azure VPN Client OpenVPN 用戶端 |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Azure VPN 用戶端 | |

| OpenVPN | macOS | Azure VPN Client | |

| OpenVPN | Linux | Azure VPN Client |

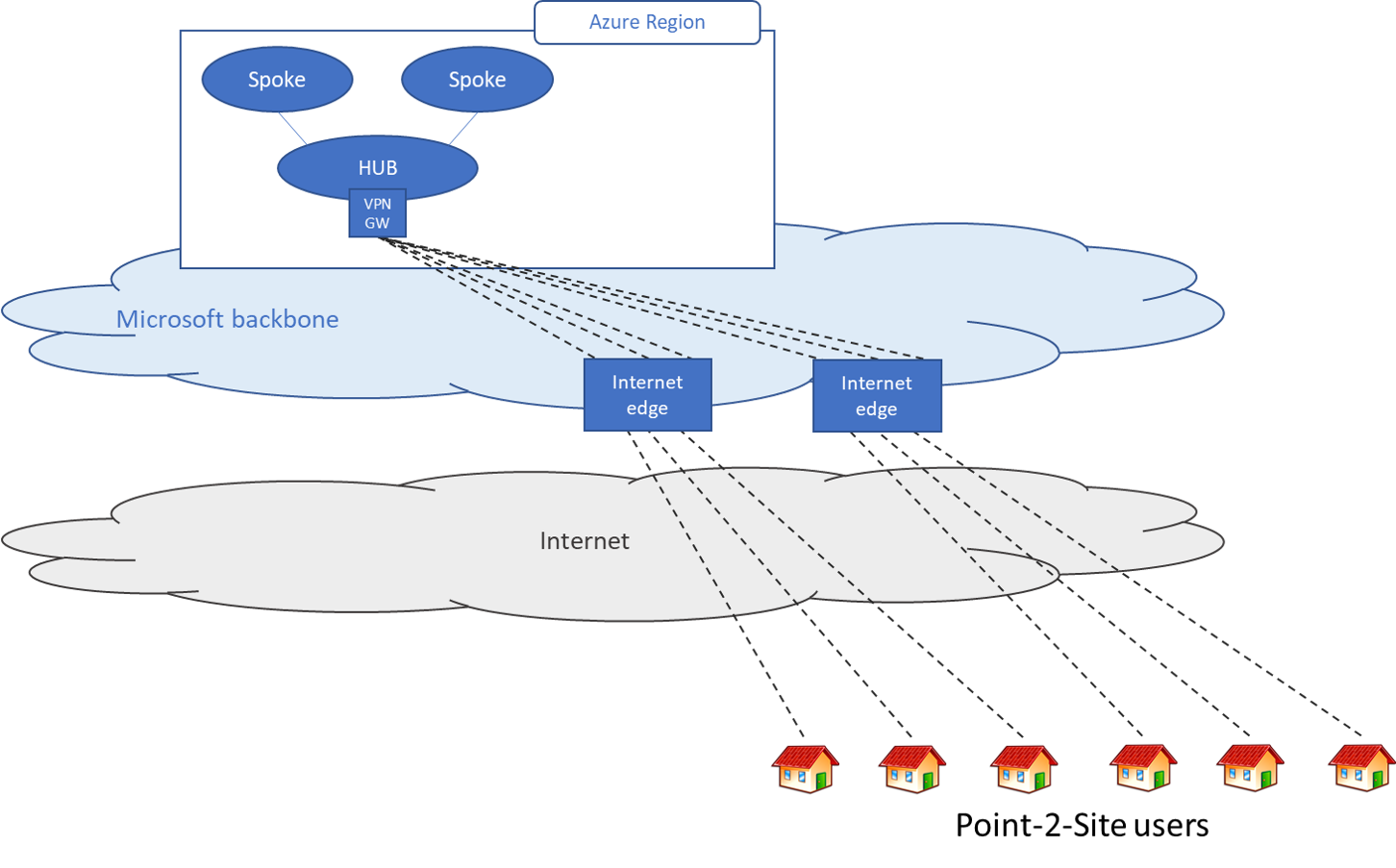

在此案例中,遠端使用者只需要存取 Azure 中的資源。

大致上需要下列步驟,才能讓使用者安全地連線至 Azure 資源:

建立虛擬網路閘道 (如果閘道不存在)。

在閘道上設定點對站 VPN。

- 如需憑證驗證,請參閱設定點對站憑證驗證。

- 如需 Microsoft Entra ID 驗證,請參閱 設定點對站 Microsoft Entra ID 驗證

- 如需針對點對站連線進行疑難排解,請參閱疑難排解:Azure 點對站連線問題。

下載並散發 VPN 用戶端設定。

散發憑證 (如果選取憑證驗證) 給用戶端。

連線到 Azure VPN。

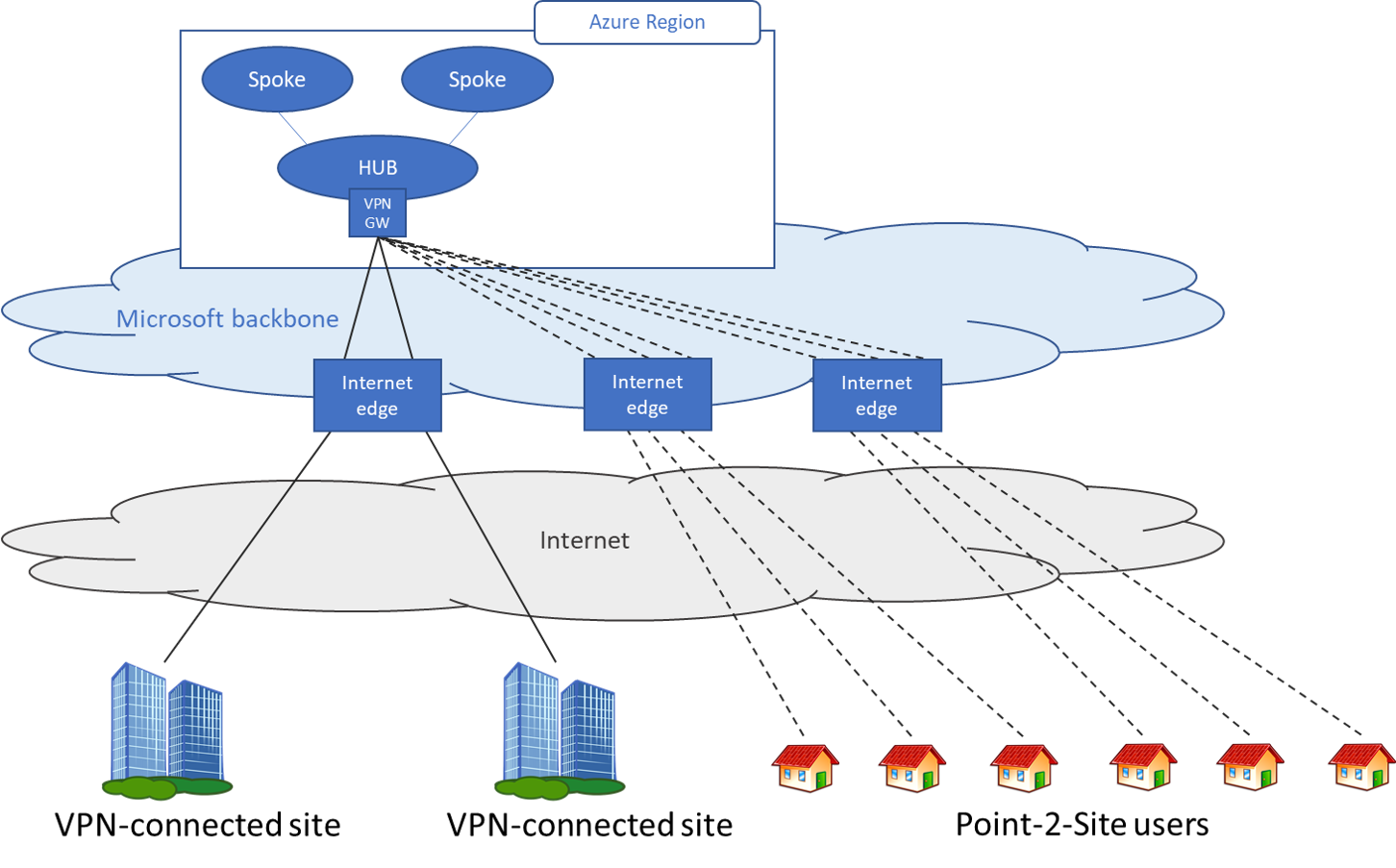

在此案例中,遠端使用者必須存取 Azure 中和內部部署資料中心的資源。

大致上需要下列步驟,才能讓使用者安全地連線至 Azure 資源:

- 建立虛擬網路閘道 (如果閘道不存在)。

- 在閘道上設定點對站 VPN (請參閱案例 1)。

- 在已啟用 BGP 的 Azure 虛擬網路閘道上設定站對站通道。

- 將內部部署裝置設定為連線至 Azure 虛擬網路閘道。

- 從 Azure 入口網站下載點對站設定檔,並散發給用戶端

若要瞭解如何設定站對站 VPN 通道,請參閱建立站對站 VPN 連線。

- 設定 P2S 連線 - Microsoft Entra ID 驗證

- 設定 P2S 連線 - 憑證驗證

- 設定 P2S 連線 - RADIUS 驗證

- 關於 VPN 閘道點對站 VPN

- 關於點對站 VPN 路由

「OpenVPN」是 OpenVPN Inc. 的商標