訓練

認證

Microsoft Certified: Identity and Access Administrator Associate - Certifications

示範 Microsoft Entra ID 的功能,以現代化身分識別解決方案、實作混合式解決方案,以及實作身分識別治理。

您可以在 Microsoft Entra ID 中使用 Privileged Identity Management (PIM),以提升 Azure 資源的保護。 這有助於:

第一次設定 Privileged Identity Management 來管理 Azure 資源時,需要探索並選取您要以 Privileged Identity Management 來保護的資源。 當您透過 Privileged Identity Management 探索資源時,PIM 會建立 PIM 服務主體 (MS-PIM) 並指派為資源上的「使用者存取系統管理員」。 使用 Privileged Identity Management 可以管理的資源數量沒有限制。 但是,我們建議從最關鍵的生產資源開始。

注意

PIM 現在可以自動管理租用戶中的 Azure 資源,不需要上線。 更新的使用者體驗會使用最新的 PIM ARM API 提升效能和細微性,以選擇您想要管理的正確範圍。

您可以檢視和管理您具備 Microsoft.Authorization/roleAssignments/write 權限的管理群組或訂用帳戶,例如「使用者存取系統管理員」或「擁有者」角色。 如果您不是訂用帳戶擁有者,而是全域管理員,但沒看到任何要管理的 Azure 訂用帳戶或管理群組,那麼您可以提高存取權以管理資源。

以至少 [特殊權限角色管理員] 身分登入 Microsoft Entra 系統管理中心。

瀏覽至 [身分識別治理]>[Privileged Identity Management]> [Azure 資源]。

如果您是第一次針對 Azure 資源使用 Privileged Identity Management,您會看到 探索資源 頁面。

![[探索資源] 窗格的螢幕擷取畫面,其中未列出第一次體驗的資源。](media/pim-resource-roles-discover-resources/discover-resources-first-run.png)

如果組織中的另一位系統管理員已在 Privileged Identity Management 中管理 Azure 資源,您會看到目前正在管理的資源清單。

![[探索資源] 窗格的螢幕擷取畫面,其中列出目前受控的資源。](media/pim-resource-roles-discover-resources/discover-resources.png)

選取 [探索資源] 以啟動探索體驗。

![螢幕擷取畫面顯示 [探索] 窗格列出可以管理的資源,例如訂用帳戶和管理群組](media/pim-resource-roles-discover-resources/discovery-pane.png)

在 [探索] 頁面上,使用 [資源狀態篩選] 和 [選取資源類型],以篩選您具備寫入權限的管理群組或訂用帳戶。 最初即從 [所有] 開始可能最容易。

您可以在 Privileged Identity Management 中搜尋並選取要管理的管理群組或訂用帳戶資源。 當您在 Privileged Identity Management 中管理某個管理群組或訂用帳戶時,您也可以管理其子資源。

注意

當您將新的子 Azure 資源新增至 PIM 管理的管理群組時,您就可以在 PIM 中搜尋該子資源,使其成為受管理的子資源。

選取任何您想要管理的非受控資源。

選取 [管理資源] 以開始管理所選取的資源。 PIM 服務主體 (MS-PIM) 會指派為資源上的「使用者存取系統管理員」。

注意

管理群組或訂閱設定為受控後,則無法再變為非受控狀態。 這可防止其他資源管理員移除 Privileged Identity Management 設定。

![[探索] 窗格中的已選取資源和醒目提示的 [管理資源] 選項](media/pim-resource-roles-discover-resources/discovery-manage-resource.png)

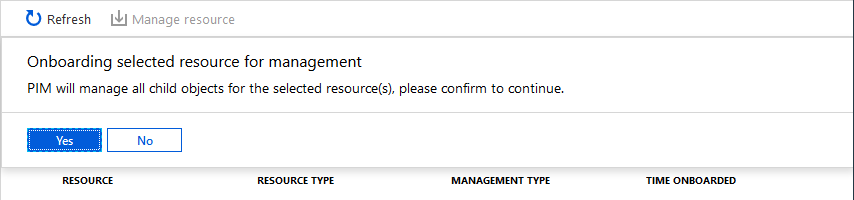

如果您看到一則訊息,以確認讓所選的資源上線以便管理時,請選取 [是]。 接著,PIM 會設定為管理資源下的所有新和現有子物件。

訓練

認證

Microsoft Certified: Identity and Access Administrator Associate - Certifications

示範 Microsoft Entra ID 的功能,以現代化身分識別解決方案、實作混合式解決方案,以及實作身分識別治理。