قم بتوصيل مشروع GCP الخاص بك بـ Microsoft Defender for Cloud

تمتد أحمال العمل عادة على أنظمة أساسية سحابية متعددة. يجب أن تفعل خدمات أمان السحابة نفس الشيء. يساعد Microsoft Defender for Cloud في حماية أحمال العمل في Google Cloud Platform (GCP)، ولكنك تحتاج إلى إعداد الاتصال بينها وبين Defender for Cloud.

تظهر لقطة الشاشة هذه حسابات GCP المعروضة في لوحة معلومات نظرة عامة على Defender for Cloud.

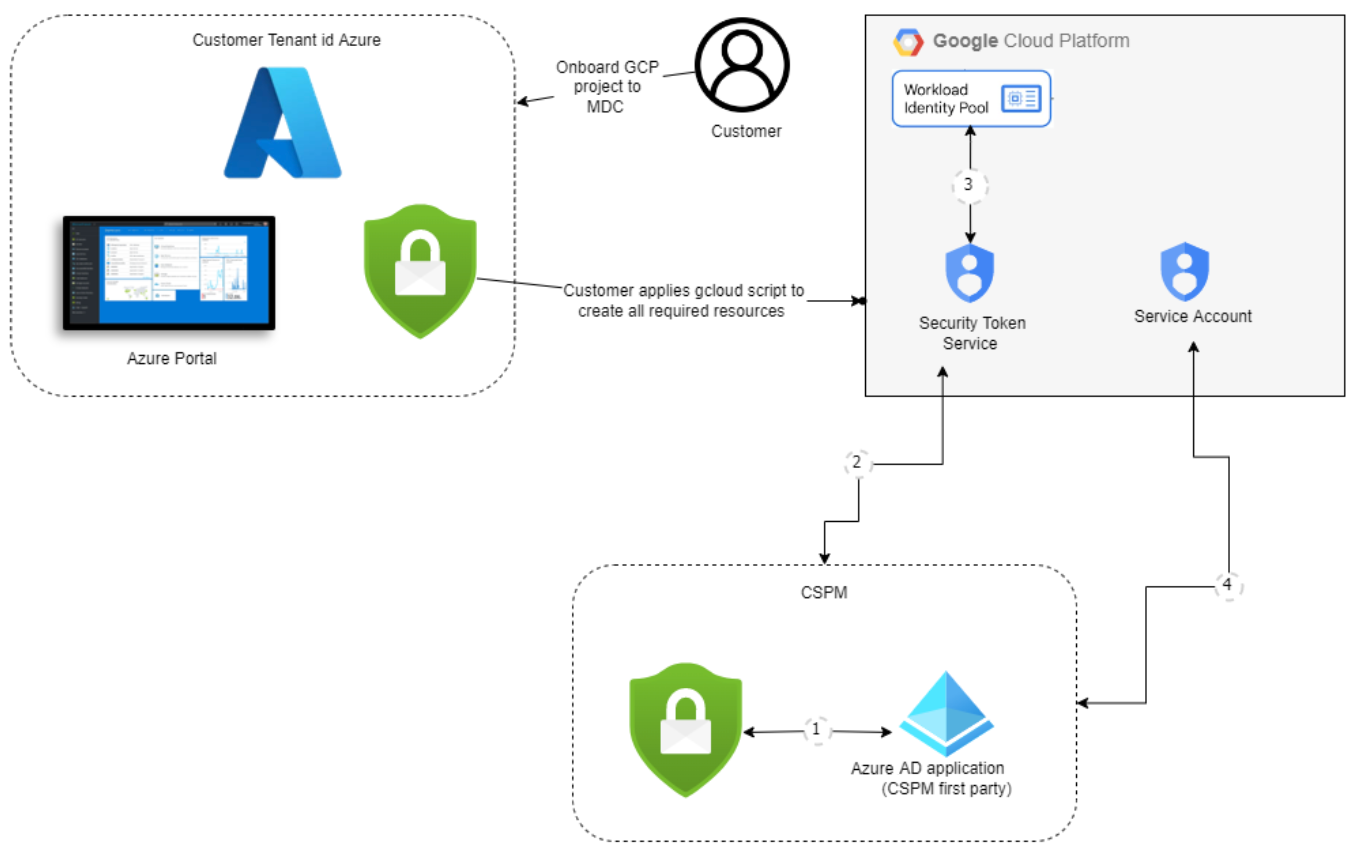

تصميم تخويل GCP

عملية المصادقة بين Microsoft Defender for Cloud وGCP هي عملية مصادقة موحدة.

عند الإلحاق ب Defender for Cloud، يتم استخدام قالب GCloud لإنشاء الموارد التالية كجزء من عملية المصادقة:

تجمع هوية حمل العمل والموفرين

حسابات الخدمة وروابط النهج

تعمل عملية المصادقة على النحو التالي:

تحصل خدمة CSPM من Microsoft Defender for Cloud على رمز مميز ل Microsoft Entra. يتم توقيع الرمز المميز بواسطة معرف Microsoft Entra باستخدام خوارزمية RS256 وهو صالح لمدة ساعة واحدة.

يتم تبادل الرمز المميز ل Microsoft Entra مع رمز STS المميز من Google.

يتحقق Google STS من صحة الرمز المميز مع موفر هوية حمل العمل. يتم إرسال الرمز المميز ل Microsoft Entra إلى STS من Google الذي يتحقق من صحة الرمز المميز مع موفر هوية حمل العمل. ثم يحدث التحقق من صحة الجماعة المستهدفة ويتم توقيع الرمز المميز. ثم يتم إرجاع الرمز المميز ل Google STS إلى خدمة Defender for Cloud's CSPM.

تستخدم خدمة Defender for Cloud CSPM الرمز المميز ل Google STS لانتحال شخصية حساب الخدمة. يتلقى Defender for Cloud CSPM بيانات اعتماد حساب الخدمة المستخدمة لمسح المشروع ضوئيا.

المتطلبات الأساسية

لإكمال الإجراءات الواردة في هذه المقالة، تحتاج إلى:

الاشتراك في Microsoft Azure. إذا لم يكن لديك اشتراك Azure، يمكنك التسجيل للحصول على اشتراك مجاني.

إعداد Microsoft Defender for Cloud على اشتراك Azure الخاص بك.

الوصول إلى مشروع GCP.

إذن مستوى المساهم لاشتراك Azure ذي الصلة.

يمكنك معرفة المزيد حول تسعير Defender for Cloud في صفحة التسعير.

عند توصيل مشاريع GCP باشتراكات Azure معينة، ضع في اعتبارك التسلسل الهرمي لموارد Google Cloud وهذه الإرشادات:

- يمكنك توصيل مشاريع GCP الخاصة بك ب Microsoft Defender for Cloud على مستوى المشروع .

- يمكنك توصيل عدة مشاريع باشتراك Azure واحد.

- يمكن توصيل عدة مشاريع باشتراك Azure واحد.

توصيل مشاريع GCP

هناك أربعة أجزاء لعملية الإعداد التي تحدث عند إنشاء اتصال الأمان بين مشروع GCP وMicrosoft Defender for Cloud.

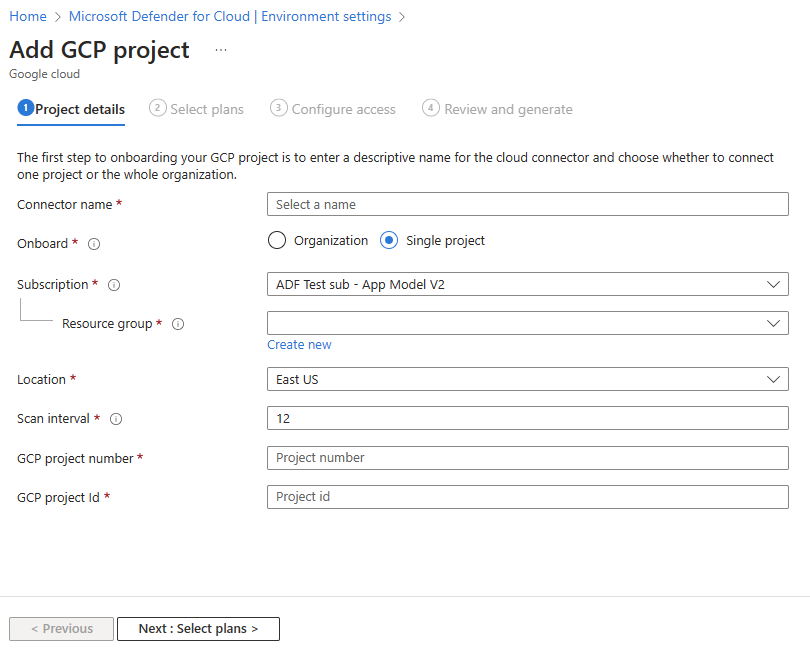

تفاصيل المشروع

في القسم الأول، تحتاج إلى إضافة الخصائص الأساسية للاتصال بين مشروع GCP وDefender for Cloud.

هنا يمكنك تسمية الموصل الخاص بك، حدد اشتراك ومجموعة موارد، والتي تستخدم لإنشاء مورد قالب ARM يسمى موصل الأمان. يمثل موصل الأمان مورد تكوين يحتوي على إعدادات المشاريع.

يمكنك أيضا تحديد موقع وإضافة معرف المؤسسة لمشروعك.

يمكنك أيضا تعيين فاصل زمني للمسح الضوئي بين 1 إلى 24 ساعة.

يتم تشغيل بعض مجمعات البيانات بفواصل فحص ثابتة ولا تتأثر بتكوينات الفاصل الزمني المخصصة. يعرض الجدول التالي فواصل الفحص الثابتة لكل مجمع بيانات مستبعد:

| اسم مجمع البيانات | الفاصل الزمني للمسح الضوئي |

|---|---|

| ComputeInstance ArtifactRegistryRepositoryPolicy ArtifactRegistryImage ContainerCluster ComputeInstanceGroup ComputeZonalInstanceGroupInstance ComputeRegionalInstanceGroupManager ComputeZonalInstanceGroupManager ComputeGlobalInstanceTemplate |

ساعة |

عند إلحاق مؤسسة، يمكنك أيضا اختيار استبعاد أرقام المشاريع ومعرفات المجلدات.

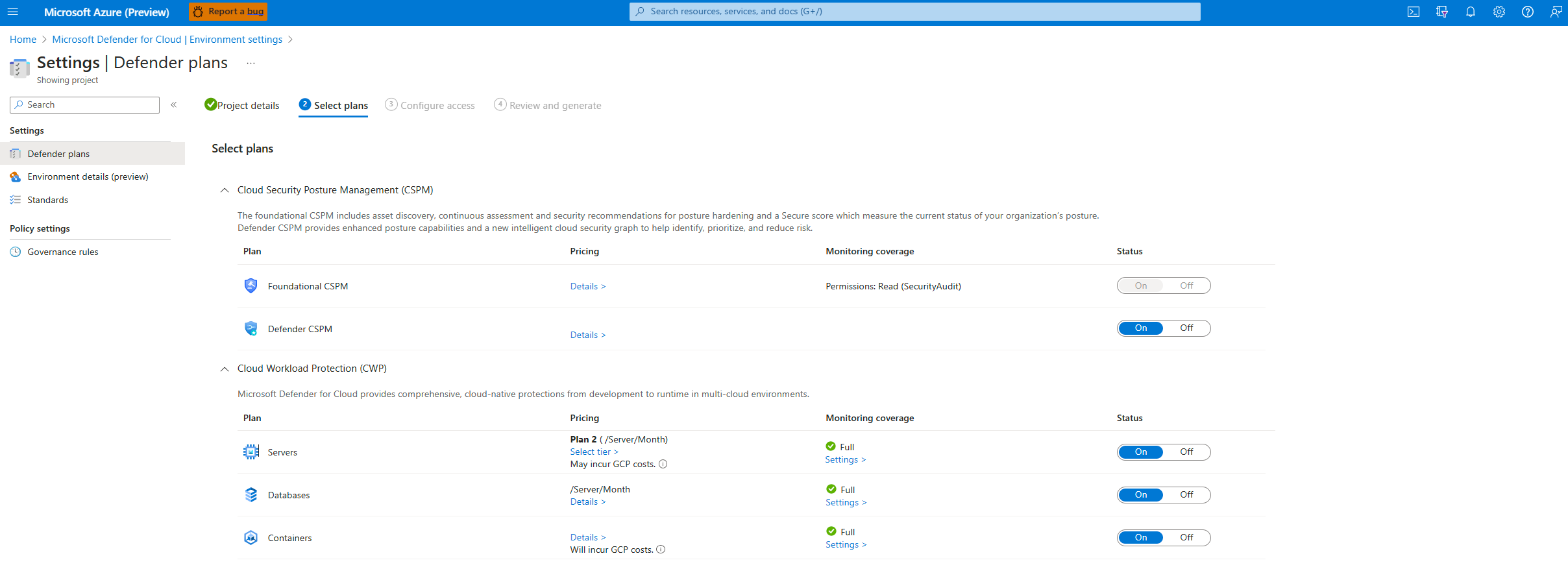

تحديد خطط لمشروعك

بعد إدخال تفاصيل مؤسستك، ستتمكن بعد ذلك من تحديد الخطط التي يجب تمكينها.

من هنا، يمكنك تحديد الموارد التي تريد حمايتها استنادا إلى قيمة الأمان التي تريد تلقيها.

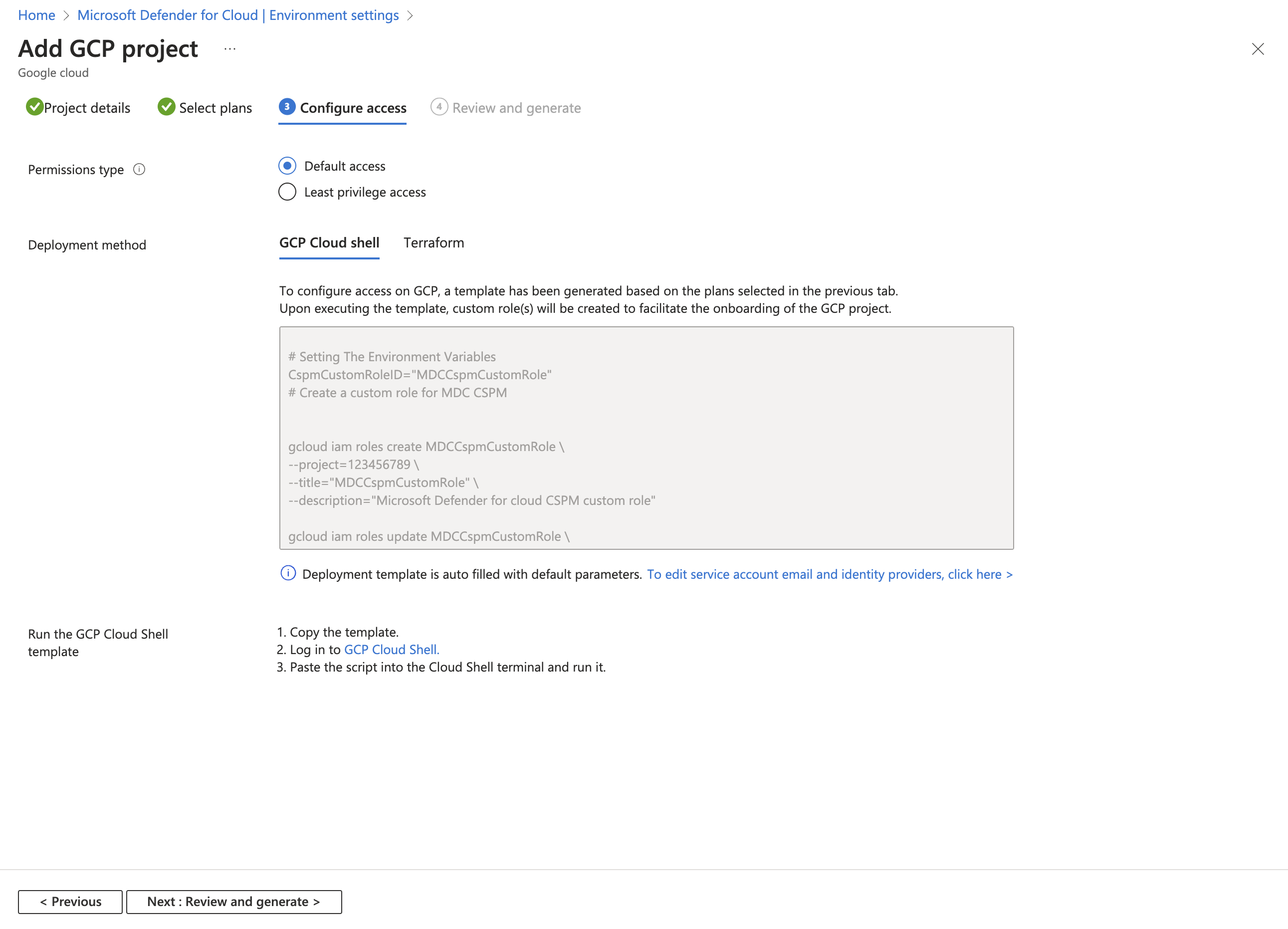

تكوين الوصول لمشروعك

بمجرد تحديد الخطط، تريد تمكين الموارد التي تريد حمايتها، يجب عليك تكوين الوصول بين Defender for Cloud ومشروع GCP الخاص بك.

في هذه الخطوة، يمكنك العثور على البرنامج النصي GCloud الذي يجب تشغيله على مشروع GCP الذي سيتم إلحاقه. يتم إنشاء البرنامج النصي GCloud استنادا إلى الخطط التي حددتها للإلحاق.

ينشئ البرنامج النصي GCloud جميع الموارد المطلوبة على بيئة GCP الخاصة بك بحيث يمكن ل Defender for Cloud تشغيل وتوفير قيم الأمان التالية:

- تجمع هوية حمل العمل

- موفر هوية حمل العمل (لكل خطة)

- حسابات الخدمة

- روابط النهج على مستوى المشروع (حساب الخدمة لديه حق الوصول إلى المشروع المحدد فقط)

مراجعة وإنشاء الموصل لمشروعك

الخطوة الأخيرة للإلحاق هي مراجعة جميع التحديدات وإنشاء الموصل.

إشعار

يجب تمكين واجهات برمجة التطبيقات التالية لاكتشاف موارد GCP والسماح بحدوث عملية المصادقة:

iam.googleapis.comsts.googleapis.comcloudresourcemanager.googleapis.comiamcredentials.googleapis.comcompute.googleapis.comإذا لم تقم بتمكين واجهات برمجة التطبيقات هذه في هذا الوقت، يمكنك تمكينها أثناء عملية الإعداد عن طريق تشغيل البرنامج النصي GCloud.

بعد إنشاء الموصل، يبدأ الفحص على بيئة GCP. تظهر توصيات جديدة في Defender for Cloud بعد ما يصل إلى 6 ساعات. إذا قمت بتمكين التوفير التلقائي، يتم تثبيت Azure Arc وأي ملحقات ممكنة تلقائيا لكل مورد تم اكتشافه حديثا.

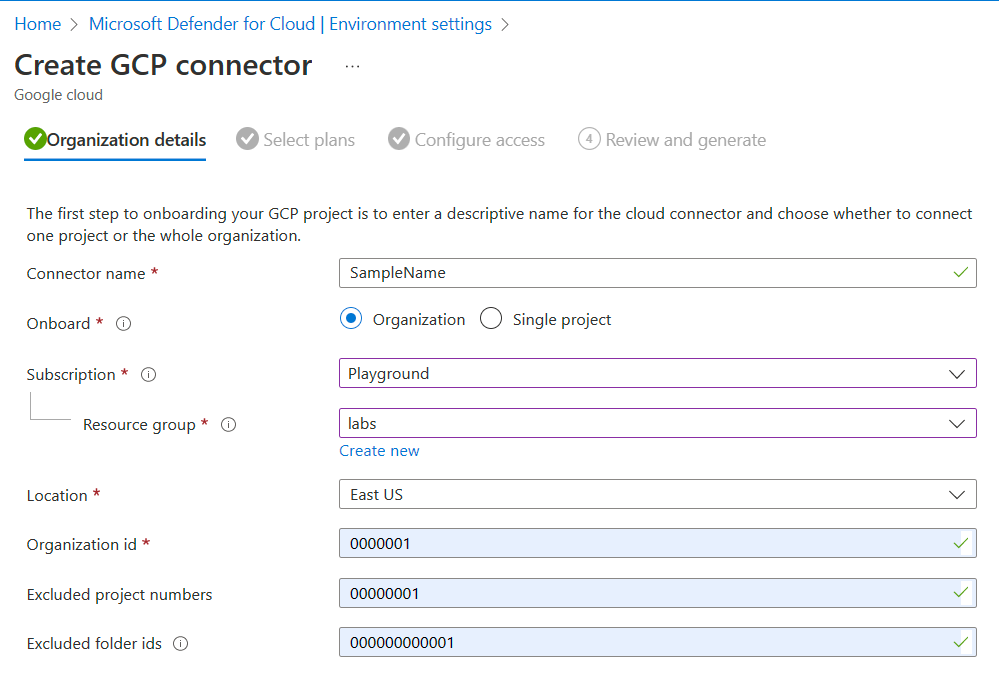

توصيل مؤسسة GCP

على غرار إلحاق مشروع واحد، عند إعداد مؤسسة GCP، يقوم Defender for Cloud بإنشاء موصل أمان لكل مشروع ضمن المؤسسة (ما لم يتم استبعاد مشاريع معينة).

تفاصيل المؤسسة

في القسم الأول، تحتاج إلى إضافة الخصائص الأساسية للاتصال بين مؤسسة GCP وDefender for Cloud.

هنا يمكنك تسمية الموصل الخاص بك، حدد اشتراك ومجموعة موارد يتم استخدامها لإنشاء مورد قالب ARM يسمى موصل الأمان. يمثل موصل الأمان مورد تكوين يحتوي على إعدادات المشاريع.

يمكنك أيضا تحديد موقع وإضافة معرف المؤسسة لمشروعك.

عند إلحاق مؤسسة، يمكنك أيضا اختيار استبعاد أرقام المشاريع ومعرفات المجلدات.

تحديد خطط لمؤسستك

بعد إدخال تفاصيل مؤسستك، ستتمكن بعد ذلك من تحديد الخطط التي يجب تمكينها.

من هنا، يمكنك تحديد الموارد التي تريد حمايتها استنادا إلى قيمة الأمان التي تريد تلقيها.

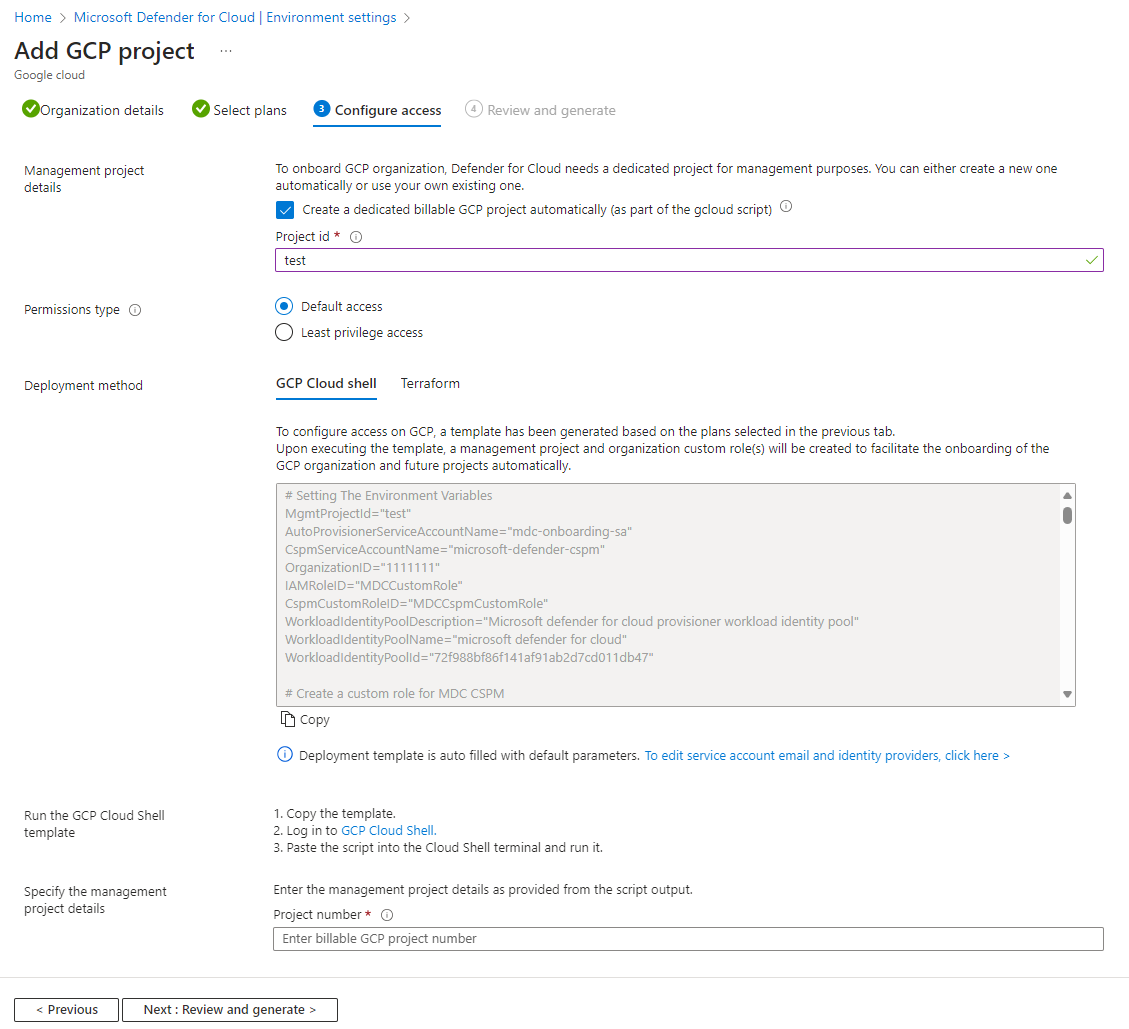

تكوين الوصول لمؤسستك

بمجرد تحديد الخطط، تريد تمكين الموارد التي تريد حمايتها، يجب عليك تكوين الوصول بين Defender for Cloud ومؤسسة GCP.

عند إلحاق مؤسسة، يوجد قسم يتضمن تفاصيل مشروع الإدارة. على غرار مشاريع GCP الأخرى، تعتبر المؤسسة أيضا مشروعا ويستخدمها Defender for Cloud لإنشاء جميع الموارد المطلوبة اللازمة لتوصيل المؤسسة ب Defender for Cloud.

في قسم تفاصيل مشروع الإدارة، لديك خيار:

- تخصيص مشروع إدارة ل Defender for Cloud لتضمينه في البرنامج النصي GCloud.

- قم بتوفير تفاصيل مشروع موجود بالفعل لاستخدامه كمشروع إدارة مع Defender for Cloud.

تحتاج إلى تحديد ما هو الخيار الأفضل لبنية مؤسستك. نوصي بإنشاء مشروع مخصص ل Defender for Cloud.

يتم إنشاء البرنامج النصي GCloud استنادا إلى الخطط التي حددتها للإلحاق. ينشئ البرنامج النصي جميع الموارد المطلوبة على بيئة GCP الخاصة بك بحيث يمكن ل Defender for Cloud العمل وتوفير مزايا الأمان التالية:

- تجمع هوية حمل العمل

- موفر هوية حمل العمل لكل خطة

- دور مخصص لمنح Defender for Cloud حق الوصول لاكتشاف المشروع والحصول عليه ضمن المؤسسة المضمنة

- حساب خدمة لكل خطة

- حساب خدمة لخدمة التوفير التلقائي

- روابط النهج على مستوى المؤسسة لكل حساب خدمة

- تمكينات واجهة برمجة التطبيقات على مستوى مشروع الإدارة

بعض واجهات برمجة التطبيقات ليست قيد الاستخدام المباشر مع مشروع الإدارة. بدلا من ذلك، تصادق واجهات برمجة التطبيقات من خلال هذا المشروع وتستخدم إحدى واجهات برمجة التطبيقات من مشروع آخر. يجب تمكين واجهة برمجة التطبيقات في مشروع الإدارة.

مراجعة وإنشاء الموصل لمؤسستك

الخطوة الأخيرة للإلحاق هي مراجعة جميع التحديدات وإنشاء الموصل.

إشعار

يجب تمكين واجهات برمجة التطبيقات التالية لاكتشاف موارد GCP والسماح بحدوث عملية المصادقة:

iam.googleapis.comsts.googleapis.comcloudresourcemanager.googleapis.comiamcredentials.googleapis.comcompute.googleapis.comإذا لم تقم بتمكين واجهات برمجة التطبيقات هذه في هذا الوقت، يمكنك تمكينها أثناء عملية الإعداد عن طريق تشغيل البرنامج النصي GCloud.

بعد إنشاء الموصل، يبدأ الفحص على بيئة GCP. تظهر توصيات جديدة في Defender for Cloud بعد ما يصل إلى 6 ساعات. إذا قمت بتمكين التوفير التلقائي، يتم تثبيت Azure Arc وأي ملحقات ممكنة تلقائيا لكل مورد تم اكتشافه حديثا.

اختياري: تكوين الخطط المحددة

بشكل افتراضي، تكون جميع الخطط قيد التشغيل. يمكنك إيقاف تشغيل الخطط التي لا تحتاج إليها.

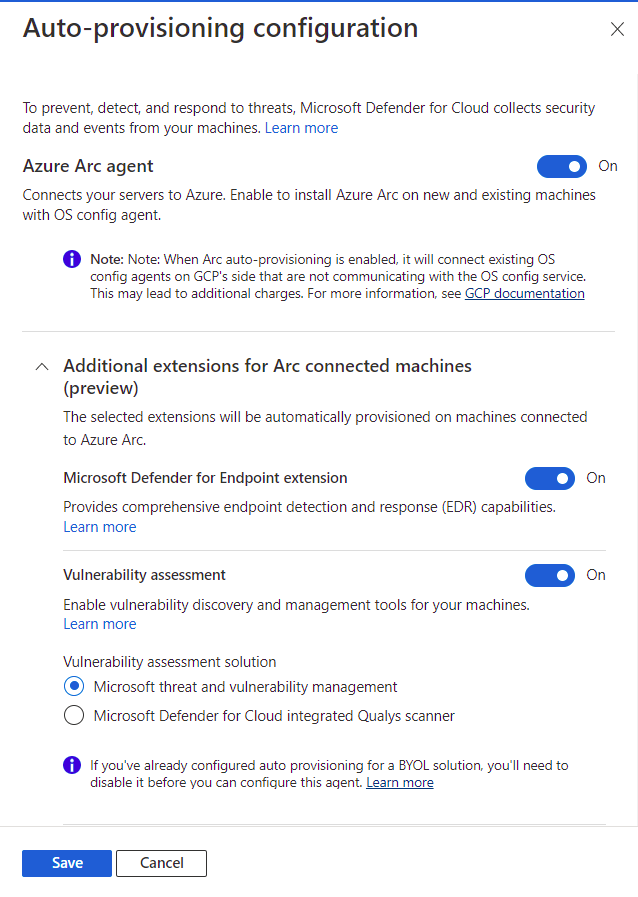

تكوين خطة Defender for Servers

يجلب Microsoft Defender for Servers الكشف عن التهديدات والدفاعات المتقدمة إلى مثيلات الجهاز الظاهري GCP (VM). للحصول على رؤية كاملة لمحتوى أمان Microsoft Defender for Servers، قم بتوصيل مثيلات GCP VM ب Azure Arc. إذا اخترت خطة Microsoft Defender for Servers، فستحتاج إلى:

تمكين Microsoft Defender for Servers على اشتراكك. تعرف على طريقة تمكين الخطط عن طريق مقالة تمكين ميزات الأمان المحسنة.

Azure Arc للخوادم المثبتة على مثيلات الجهاز الظاهري الخاصة بك.

نوصي باستخدام عملية التوفير التلقائي لتثبيت Azure Arc على مثيلات الجهاز الظاهري. يتم تمكين التوفير التلقائي بشكل افتراضي في عملية الإعداد ويتطلب أذونات المالك على الاشتراك. تستخدم عملية التوفير التلقائي ل Azure Arc عامل تكوين نظام التشغيل على نهاية GCP. تعرف على المزيد حول توفر عامل تكوين نظام التشغيل على أجهزة GCP.

تستخدم عملية التزويد التلقائي ل Azure Arc مدير الجهاز الظاهري على GCP لفرض النهج على الأجهزة الظاهرية الخاصة بك من خلال عامل تكوين نظام التشغيل. يتحمل الجهاز الظاهري الذي يحتوي على عامل تكوين نظام التشغيل النشط تكلفة وفقا ل GCP. لمعرفة كيفية تأثير هذه التكلفة على حسابك، راجع الوثائق التقنية ل GCP.

لا يقوم Microsoft Defender for Servers بتثبيت عامل تكوين نظام التشغيل على جهاز ظاهري لم يتم تثبيته. ومع ذلك، يتيح Microsoft Defender for Servers الاتصال بين عامل تكوين نظام التشغيل وخدمة تكوين نظام التشغيل إذا كان العامل مثبتا بالفعل ولكن لا يتصل بالخدمة. يمكن لهذا الاتصال تغيير عامل تكوين نظام التشغيل من inactive إلى active ويؤدي إلى المزيد من التكاليف.

بدلا من ذلك، يمكنك توصيل مثيلات الجهاز الظاهري يدويا ب Azure Arc للخوادم. تظهر المثيلات في المشاريع التي تم تمكين خطة Defender for Servers غير المتصلة ب Azure Arc من خلال التوصية يجب توصيل مثيلات GCP VM ب Azure Arc. حدد الخيار Fix في التوصية لتثبيت Azure Arc على الأجهزة المحددة.

تتم إزالة خوادم Azure Arc المعنية لأجهزة GCP الظاهرية التي لم تعد موجودة (وخوادم Azure Arc المعنية ذات الحالة Disconnected أو Expired) بعد سبعة أيام. تزيل هذه العملية كيانات Azure Arc غير ذات الصلة لضمان عرض خوادم Azure Arc المتعلقة بالمثيلات الموجودة فقط.

تأكد من تلبية متطلبات الشبكة ل Azure Arc.

تمكين هذه الملحقات الأخرى على الأجهزة المتصلة ب Azure Arc:

- Microsoft Defender لنقطة النهاية

- حل تقييم الثغرات الأمنية (إدارة الثغرات الأمنية في Microsoft Defender أو Qualys)

يقوم Defender for Servers بتعيين علامات لموارد Azure Arc GCP لإدارة عملية التوفير التلقائي. يجب أن يتم تعيين هذه العلامات بشكل صحيح إلى مواردك حتى يتمكن Defender for Servers من إدارة مواردك: CloudوInstanceName. MDFCSecurityConnectorProjectNumberMachineIdProjectId

لتكوين خطة Defender for Servers:

اتبع الخطوات لتوصيل مشروع GCP الخاص بك.

في علامة التبويب تحديد الخطط ، حدد تكوين.

في جزء تكوين التوفير التلقائي، قم بتشغيل التبديل إلى تشغيل أو إيقاف تشغيل، استنادا إلى حاجتك.

إذا كان عامل Azure Arc متوقفا عن التشغيل، فستحتاج إلى اتباع عملية التثبيت اليدوي المذكورة سابقا.

حدد حفظ.

تابع من الخطوة 8 من إرشادات مشروع GCP.

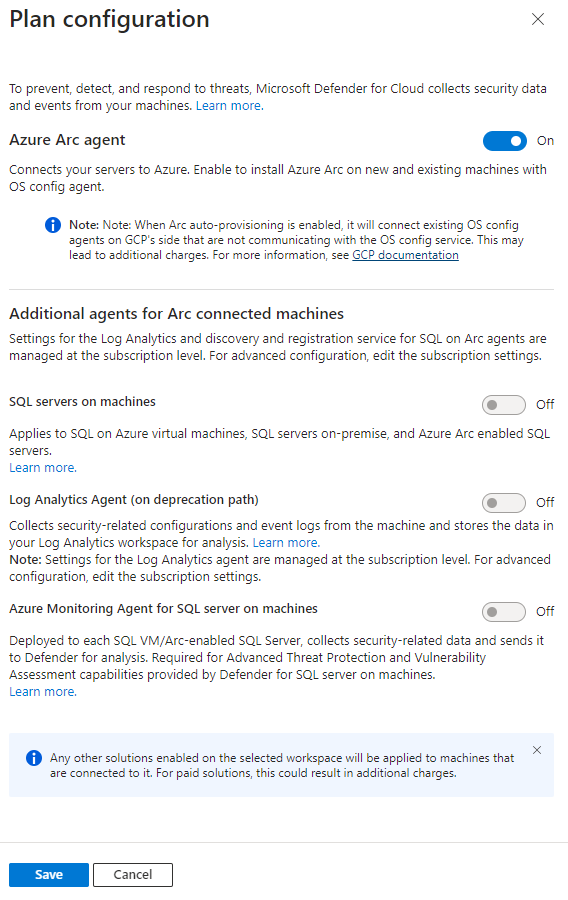

تكوين خطة Defender for Databases

للحصول على رؤية كاملة لمحتوى أمان Microsoft Defender for Databases، قم بتوصيل مثيلات GCP VM ب Azure Arc.

لتكوين خطة Defender for Databases:

اتبع الخطوات لتوصيل مشروع GCP الخاص بك.

في علامة التبويب تحديد الخطط ، في قواعد البيانات، حدد الإعدادات.

في جزء تكوين الخطة، قم بتشغيل التبديل إلى تشغيل أو إيقاف تشغيل، استنادا إلى حاجتك.

إذا كان مفتاح التبديل ل Azure Arc متوقفا عن التشغيل، فستحتاج إلى اتباع عملية التثبيت اليدوي المذكورة سابقا.

حدد حفظ.

تابع من الخطوة 8 من إرشادات مشروع GCP.

تكوين خطة Defender for Containers

يجلب Microsoft Defender for Containers الكشف عن التهديدات والدفاعات المتقدمة إلى مجموعات GCP Google Kubernetes Engine (GKE) القياسية. للحصول على قيمة الأمان الكاملة من Defender for Containers ولحماية مجموعات GCP بالكامل، تأكد من تلبية المتطلبات التالية.

إشعار

- إذا اخترت تعطيل خيارات التكوين المتاحة، فلن يتم نشر أي عوامل أو مكونات إلى مجموعاتك. تعرف على المزيد حول توفر الميزات.

- قد يتحمل Defender for Containers عند توزيعه على GCP تكاليف خارجية مثل تكاليف التسجيل وتكاليف النشر/الاشتراك وتكاليف الخروج.

سجلات تدقيق Kubernetes إلى Defender for Cloud: ممكن افتراضيا. يتوفر هذا التكوين على مستوى مشروع GCP فقط. يوفر مجموعة بدون عامل من بيانات سجل التدقيق من خلال GCP Cloud Logging إلى النهاية الخلفية ل Microsoft Defender for Cloud لمزيد من التحليل. يتطلب Defender for Containers سجلات تدقيق مستوى التحكم لتوفير الحماية من تهديدات وقت التشغيل. لإرسال سجلات تدقيق Kubernetes إلى Microsoft Defender، قم بتبديل الإعداد إلى تشغيل.

إشعار

إذا قمت بتعطيل هذا التكوين، فسيتم تعطيل ميزة

Threat detection (control plane). تعرف على المزيد عن توفر الميزات.توفير أداة استشعار Defender تلقائيا ل Azure Arc وتوفير ملحق نهج Azure تلقائيا ل Azure Arc: ممكن افتراضيا. يمكنك تثبيت Kubernetes التي تدعم Azure Arc وملحقاتها على مجموعات GKE بثلاث طرق:

- تمكين التوفير التلقائي ل Defender for Containers على مستوى المشروع، كما هو موضح في الإرشادات الواردة في هذا القسم. نوصي بهذا الأسلوب.

- استخدم توصيات Defender for Cloud للتثبيت لكل مجموعة. تظهر على صفحة توصيات Microsoft Defender for Cloud. تعرف على كيفية نشر الحل على مجموعات معينة.

- تثبيت Kubernetes والملحقات الممكنة بواسطة Arc يدويا.

يوفر الاكتشاف بدون عامل ل Kubernetes اكتشافا يستند إلى واجهة برمجة التطبيقات لمجموعات Kubernetes الخاصة بك. لتمكين اكتشاف بدون عامل لميزة Kubernetes ، قم بتبديل الإعداد إلى تشغيل.

يوفر تقييم الثغرات الأمنية للحاوية بدون عامل إدارة الثغرات الأمنية للصور المخزنة في Google Container Registry (GCR) وGoogle Artifact Registry (GAR) وتشغيل الصور على مجموعات GKE الخاصة بك. لتمكين ميزة تقييم الثغرات الأمنية للحاوية بدون عامل، قم بتبديل الإعداد إلى تشغيل.

لتكوين خطة Defender for Containers:

اتبع الخطوات لتوصيل مشروع GCP الخاص بك.

في علامة التبويب تحديد الخطط ، حدد تكوين. بعد ذلك، في جزء تكوين Defender for Containers، قم بتبدل إلى تشغيل.

حدد حفظ.

تابع من الخطوة 8 من إرشادات مشروع GCP.

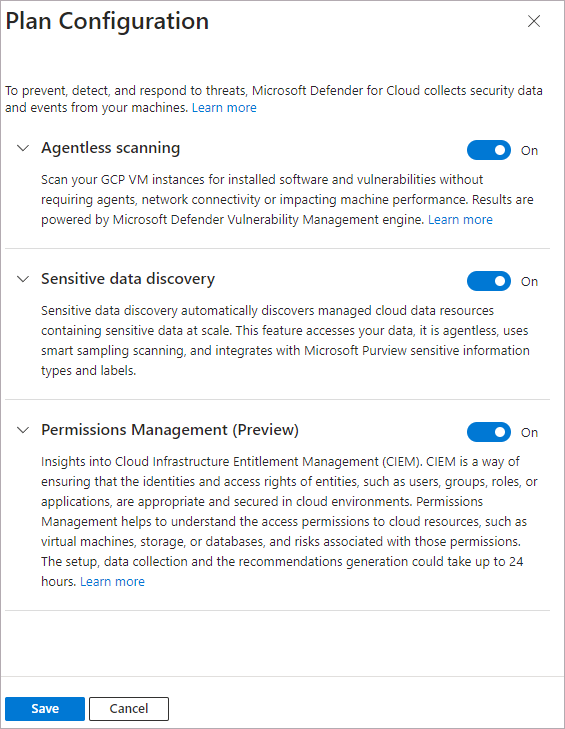

تكوين خطة إدارة وضع الأمان السحابي في Defender

إذا اخترت خطة Microsoft إدارة وضع الأمان السحابي في Defender، فستحتاج إلى:

- الاشتراك في Microsoft Azure. إذا لم يكن لديك اشتراك Azure، يمكنك التسجيل للحصول على اشتراك مجاني.

- يجب تمكين Microsoft Defender for Cloud على اشتراك Azure الخاص بك.

- من أجل الوصول إلى جميع الميزات المتوفرة من خطة CSPM، يجب تمكين الخطة من قبل مالك الاشتراك.

- لتمكين قدرات CIEM (إدارة استحقاق البنية الأساسية السحابية)، يجب أن يكون لحساب معرف Entra المستخدم لعملية الإعداد إما دور دليل مسؤول التطبيق أو مسؤول تطبيق السحابة للمستأجر الخاص بك (أو حقوق المسؤول المكافئة لإنشاء تسجيلات التطبيق). هذا المطلب ضروري فقط أثناء عملية الإعداد.

تعرف على المزيد حول كيفية تمكين إدارة وضع الأمان السحابي في Defender.

لتكوين خطة إدارة وضع الأمان السحابي في Defender:

اتبع الخطوات لتوصيل مشروع GCP الخاص بك.

في علامة التبويب تحديد الخطط ، حدد تكوين.

في جزء تكوين الخطة، قم بتبدل إلى تشغيل أو إيقاف تشغيل. للحصول على القيمة الكاملة إدارة وضع الأمان السحابي في Defender، نوصي بتحويل جميع التبديلات إلى تشغيل.

حدد حفظ.

تابع من الخطوة 8 من إرشادات مشروع GCP.

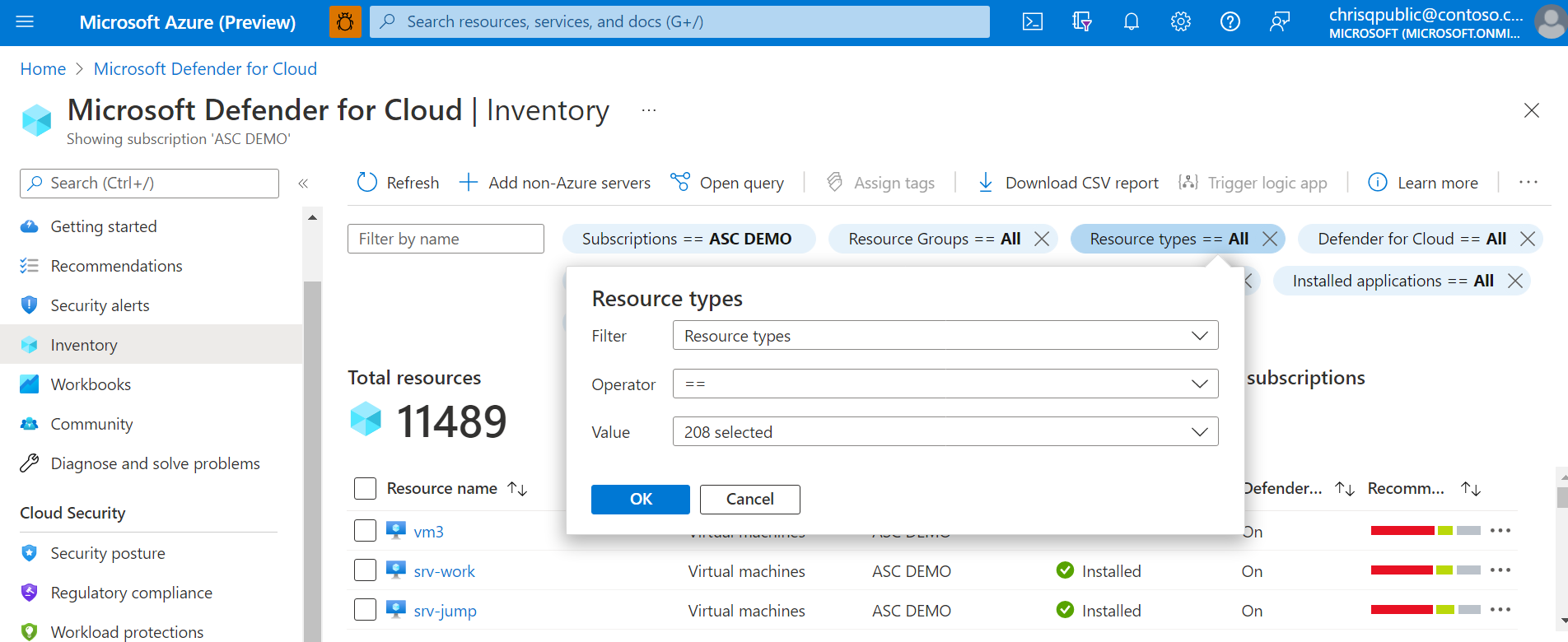

مراقبة موارد GCP الخاصة بك

تعرض صفحة توصيات الأمان في Defender for Cloud موارد GCP الخاصة بك مع موارد Azure وAWS لعرض حقيقي متعدد السحابات.

لعرض جميع التوصيات النشطة لمواردك حسب نوع المورد، استخدم صفحة مخزون الأصول في Defender for Cloud وقم بالتصفية إلى نوع مورد GCP الذي تهتم به.

إشعار

نظرا لأنه تم تعيين عامل Log Analytics (المعروف أيضا باسم MMA) للإيقاف في أغسطس 2024، فإن جميع ميزات Defender for Servers وقدرات الأمان التي تعتمد عليه حاليا، بما في ذلك تلك الموضحة في هذه الصفحة، ستكون متاحة إما من خلال التكامل Microsoft Defender لنقطة النهاية أو الفحص بدون عامل، قبل تاريخ الإيقاف. لمزيد من المعلومات حول المخطط لكل من الميزات التي تعتمد حاليا على عامل Log Analytics، راجع هذا الإعلان.

التكامل مع Microsoft Defender XDR

عند تمكين Defender for Cloud، يتم دمج تنبيهات Defender for Cloud تلقائيا في مدخل Microsoft Defender. ولا يلزم اتخاذ أي خطوات أخرى.

التكامل بين Microsoft Defender for Cloud وMicrosoft Defender XDR يجلب بيئات السحابة الخاصة بك إلى Microsoft Defender XDR. باستخدام تنبيهات Defender for Cloud والارتباطات السحابية المدمجة في Microsoft Defender XDR، يمكن لفرق SOC الآن الوصول إلى جميع معلومات الأمان من واجهة واحدة.

تعرف على المزيد حول تنبيهات Defender for Cloud في Microsoft Defender XDR.

الخطوات التالية

يعد توصيل مشروع GCP جزءا من تجربة السحابة المتعددة المتوفرة في Microsoft Defender for Cloud:

- تعيين الوصول إلى مالكي حمل العمل.

- حماية جميع مواردك باستخدام Defender for Cloud.

- إعداد الأجهزة المحلية وحساب AWS.

- استكشاف أخطاء الموصلات متعددة السحابات وإصلاحها.

- احصل على إجابات للأسئلة الشائعة حول توصيل مشروع GCP الخاص بك.