نبذة عن VPN نقطة إلى موقع

يتيح لك اتصال بوابة VPN Point-to-Site (P2S) إنشاء اتصال آمن إلى شبكة الاتصال الظاهرية الخاصة بك من كمبيوتر عميل فردي. يتم تأسيس اتصال نقطة إلى موقع عن طريق بدء تشغيل من الكمبيوتر العميل. يعد هذا الحل مفيدا للمتحكمين عن بعد الذين يرغبون في الاتصال بشبكات Azure الظاهرية من موقع بعيد، مثل من المنزل أو المؤتمر. تعد P2S VPN أيضا حلا مفيدا لاستخدامه بدلا من VPN من موقع إلى موقع (S2S) عندما يكون لديك عدد قليل فقط من العملاء الذين يحتاجون إلى الاتصال بشبكة ظاهرية. تتطلب تكوينات من نقطة إلى موقع نوع VPN يستند إلى المسار.

ما هو البروتوكول الذي يستخدمه P2S؟

يمكن أن يستخدم اتصال شبكة ظاهرية خاصة نقطة إلى موقع من خلال البروتوكولات الأتية:

بروتوكول OpenVPN® ، وهو بروتوكول VPN قائم على SSL/TLS . يمكن أن يخترق حل بروتوكول أمان طبقة النقل لشبكة ظاهرية خاصة جدران الحماية، حيث أن معظم جدران الحماية تفتح منفذ TCP 443 الصادر الذي يستخدمه بروتوكول أمان طبقة النقل. يمكن استخدام OpenVPN للاتصال من أجهزة أندرويد و iOS (الإصدارات 11.0 وما فوق) Windows و Linux و Mac (إصدارات macOS 10.13 وما فوق).

بروتوكول نفق مأخذ التوصيل الآمن (SSTP)، وهو بروتوكول VPN خاص قائم على TLS. يمكن أن يخترق حل بروتوكول أمان طبقة النقل لشبكة ظاهرية خاصة جدران الحماية، حيث أن معظم جدران الحماية تفتح منفذ TCP 443 الصادر الذي يستخدمه بروتوكول أمان طبقة النقل. يتم اعتماد SSTP فقط على أجهزة Windows. يدعم Azure جميع إصدارات Windows التي تحتوي على SSTP وتدعم TLS 1.2 (Windows 8.1 والإصدارات الأحدث).

IKEv2 VPN وهو أحد حلول أمان IPsec VPN القائمة على المعايير. يمكن استخدام مفتاح الإنترنت التبادلي لشبكة ظاهرية خاصة للاتصال من أجهزة Mac (إصدارات macOS 10.11 وما فوق).

كيف تتم مصادقة عملاء P2S VPN؟

قبل أن يقبل Azure اتصال P2S VPN، يجب أن تتم مصادقة المستخدم أولاً. هناك ثلاثة أنواع مصادقة يمكنك تحديدها عند تكوين بوابة P2S. الخيارات هي:

يمكنك تحديد أنواع مصادقة متعددة لتكوين بوابة P2S. إذا قمت بتحديد أنواع مصادقة متعددة، يجب أن يكون عميل VPN الذي تستخدمه مدعوما بنوع مصادقة واحد على الأقل ونوع نفق مطابق. على سبيل المثال، إذا حددت "IKEv2 وOpenVPN" لأنواع الأنفاق، و"معرف Microsoft Entra و Radius" أو "معرف Microsoft Entra وشهادة Azure" لنوع المصادقة، فسيستخدم معرف Microsoft Entra نوع نفق OpenVPN فقط لأنه غير مدعوم من قبل IKEv2.

يعرض الجدول التالي آليات المصادقة المتوافقة مع أنواع الأنفاق المحددة. تتطلب كل آلية تكوين برنامج عميل VPN المقابل على جهاز الاتصال بالإعدادات المناسبة المتوفرة في ملفات تكوين ملف تعريف عميل VPN.

| نوع النفق | آلية المصادقة |

|---|---|

| OpenVPN | أي مجموعة فرعية من معرف Microsoft Entra ومصادقة Radius وشهادة Azure |

| بروتوكول نفق مأخذ التوصيل الآمن | مصادقة Radius/ شهادة Azure |

| الإصدار 2 من Internet Key Exchange (مفتاح الإنترنت التبادلي) | مصادقة Radius/ شهادة Azure |

| IKEv2 وOpenVPN | Radius Auth/ شهادة Azure/ معرف Microsoft Entra ومصادقة Radius/ معرف Microsoft Entra وشهادة Azure |

| IKEv2 وSSTP | مصادقة Radius/ شهادة Azure |

مصادقة الشهادة

عند تكوين بوابة P2S الخاصة بك لمصادقة الشهادة، يمكنك تحميل المفتاح العام للشهادة الجذر الموثوق به إلى بوابة Azure. يمكنك استخدام شهادة جذر تم إنشاؤها باستخدامEnterprise solution، أو يمكنك إنشاء شهادة موقعة ذاتيًا.

للمصادقة، يجب أن يكون لكل عميل يتصل شهادة عميل مثبتة تم إنشاؤها من شهادة الجذر الموثوق بها. هذا بالإضافة إلى برنامج عميل VPN. يتم تنفيذ التحقق من صحة شهادة العميل من قبل بوابة شبكة ظاهرية خاصة ويحدث أثناء إنشاء اتصال شبكة ظاهرية خاصة من نقطة إلى موقع.

سير عمل مصادقة الشهادة

على مستوى عال، تحتاج إلى تنفيذ الخطوات التالية لتكوين مصادقة الشهادة:

- قم بتمكين مصادقة الشهادة على بوابة P2S، جنبا إلى جنب مع الإعدادات الإضافية المطلوبة (تجمع عناوين العميل، وما إلى ذلك)، وتحميل معلومات المفتاح العام ل CA الجذر.

- إنشاء ملفات تكوين ملف تعريف عميل VPN وتنزيلها (حزمة تكوين ملف التعريف).

- تثبيت شهادة العميل على كل كمبيوتر عميل متصل.

- تكوين عميل VPN على كمبيوتر العميل باستخدام الإعدادات الموجودة في حزمة تكوين ملف تعريف VPN.

- اتصال.

مصادقة معرف Microsoft Entra

يمكنك تكوين بوابة P2S للسماح لمستخدمي VPN بالمصادقة باستخدام بيانات اعتماد معرف Microsoft Entra. باستخدام مصادقة معرف Microsoft Entra، يمكنك استخدام Microsoft Entra Conditional Access وميزات المصادقة متعددة العوامل (MFA) ل VPN. مصادقة معرف Microsoft Entra مدعومة فقط لبروتوكول OpenVPN. للمصادقة والاتصال، يجب على العملاء استخدام عميل Azure VPN.

تدعم بوابة VPN الآن معرف تطبيق مسجل من Microsoft جديد وقيم الجماعة المستهدفة المقابلة لأحدث إصدارات Azure VPN Client. عند تكوين بوابة P2S VPN باستخدام قيم Audience الجديدة، يمكنك تخطي عملية التسجيل اليدوي لتطبيق Azure VPN Client لمستأجر Microsoft Entra. تم إنشاء معرف التطبيق بالفعل ويكون المستأجر الخاص بك قادرا على استخدامه تلقائيا دون أي خطوات تسجيل إضافية. هذه العملية أكثر أمانا من تسجيل عميل Azure VPN يدويا لأنك لا تحتاج إلى تخويل التطبيق أو تعيين أذونات عبر دور المسؤول العام.

في السابق، طلب منك تسجيل (دمج) تطبيق عميل Azure VPN يدويا مع مستأجر Microsoft Entra. يؤدي تسجيل تطبيق العميل إلى إنشاء معرف تطبيق يمثل هوية تطبيق عميل Azure VPN ويتطلب تخويلا باستخدام دور المسؤول العام. لفهم الفرق بين أنواع عناصر التطبيق بشكل أفضل، راجع كيفية إضافة التطبيقات إلى معرف Microsoft Entra وسبب إضافتها.

عندما يكون ذلك ممكنا، نوصي بتكوين بوابات P2S جديدة باستخدام معرف تطبيق عميل Azure VPN المسجل من Microsoft وقيم الجمهور المقابلة له، بدلا من تسجيل تطبيق عميل Azure VPN يدويا مع المستأجر الخاص بك. إذا كان لديك بوابة Azure VPN تم تكوينها مسبقا تستخدم مصادقة معرف Microsoft Entra، يمكنك تحديث البوابة والعملاء للاستفادة من معرف التطبيق الجديد المسجل من قبل Microsoft. يلزم تحديث بوابة P2S بقيمة Audience الجديدة إذا كنت تريد أن يتصل عملاء Linux. عميل Azure VPN ل Linux غير متوافق مع القيم القديمة للجمهور.

إذا كانت لديك بوابة P2S موجودة تريد تحديثها لاستخدام قيمة جماعة مستهدفة جديدة، فشاهد تغيير الجماعة المستهدفة لبوابة P2S VPN. إذا كنت ترغب في إنشاء قيمة جماعة مستهدفة مخصصة أو تعديلها، فشاهد إنشاء معرف تطبيق جماعة مستهدفة مخصص ل P2S VPN. إذا كنت ترغب في تكوين الوصول إلى P2S أو تقييده استنادا إلى المستخدمين والمجموعات، فشاهد السيناريو: تكوين وصول P2S VPN استنادا إلى المستخدمين والمجموعات.

الاعتبارات والقيود

يمكن أن تدعم بوابة P2S VPN قيمة جماعة مستهدفة واحدة فقط. لا يمكن أن يدعم قيم الجماعة المستهدفة المتعددة في وقت واحد.

في هذا الوقت، لا يدعم معرف التطبيق المسجل من قبل Microsoft أكبر عدد من قيم الجمهور مثل التطبيق الأقدم والمسجل يدويا. إذا كنت بحاجة إلى قيمة Audience لأي شيء آخر غير Azure Public أو Custom، فاستخدم الأسلوب والقيم القديمة المسجلة يدويا.

عميل Azure VPN ل Linux غير متوافق مع الإصدارات السابقة مع بوابات P2S المكونة لاستخدام قيم الجمهور القديمة التي تتوافق مع التطبيق المسجل يدويا. يدعم عميل Azure VPN لنظام Linux قيم الجماعات المستهدفة المخصصة.

-

في حين أنه من الممكن أن عميل Azure VPN ل Linux قد يعمل على توزيعات وإصدارات Linux الأخرى، فإن عميل Azure VPN لنظام Linux مدعوم فقط في الإصدارات التالية:

- Ubuntu 20.04

- Ubuntu 22.04

يتوافق عميل Azure VPN لنظامي التشغيل macOS وWindows مع بوابات P2S التي تم تكوينها لاستخدام قيم الجمهور القديمة التي تتوافق مع التطبيق المسجل يدويا. يمكنك أيضا استخدام قيم الجماعات المستهدفة المخصصة مع هؤلاء العملاء.

قيم جمهور عميل Azure VPN

يعرض الجدول التالي إصدارات عميل Azure VPN المعتمدة لكل معرف تطبيق وقيم الجماعة المستهدفة المتوفرة المقابلة.

| معرف التطبيق | قيم الجماعة المستهدفة المدعومة | العملاء المعتمدون |

|---|---|---|

| مسجل من قبل Microsoft | - Azure Public: c632b3df-fb67-4d84-bdcf-b95ad541b5c8 |

- Linux -نوافذ - macOS |

| مسجل يدويا | - Azure Public: 41b23e61-6c1e-4545-b367-cd054e0ed4b4- Azure Government: 51bb15d4-3a4f-4ebf-9dca-40096fe32426- Azure Germany: 538ee9e6-310a-468d-afef-ea97365856a9- Microsoft Azure المشغل بواسطة 21Vianet: 49f817b6-84ae-4cc0-928c-73f27289b3aa |

-نوافذ - macOS |

| مخصص | <custom-app-id> |

- Linux -نوافذ - macOS |

سير عمل مصادقة معرف Microsoft Entra

على مستوى عال، تحتاج إلى تنفيذ الخطوات التالية لتكوين مصادقة معرف Microsoft Entra:

- إذا كنت تستخدم تسجيل التطبيق اليدوي، فنفذ الخطوات اللازمة على مستأجر Microsoft Entra.

- تمكين مصادقة معرف Microsoft Entra على بوابة P2S، جنبا إلى جنب مع الإعدادات الإضافية المطلوبة (تجمع عناوين العميل، وما إلى ذلك).

- إنشاء ملفات تكوين ملف تعريف عميل VPN وتنزيلها (حزمة تكوين ملف التعريف).

- قم بتنزيل عميل Azure VPN وتثبيته وتكوينه على كمبيوتر العميل.

- اتصال.

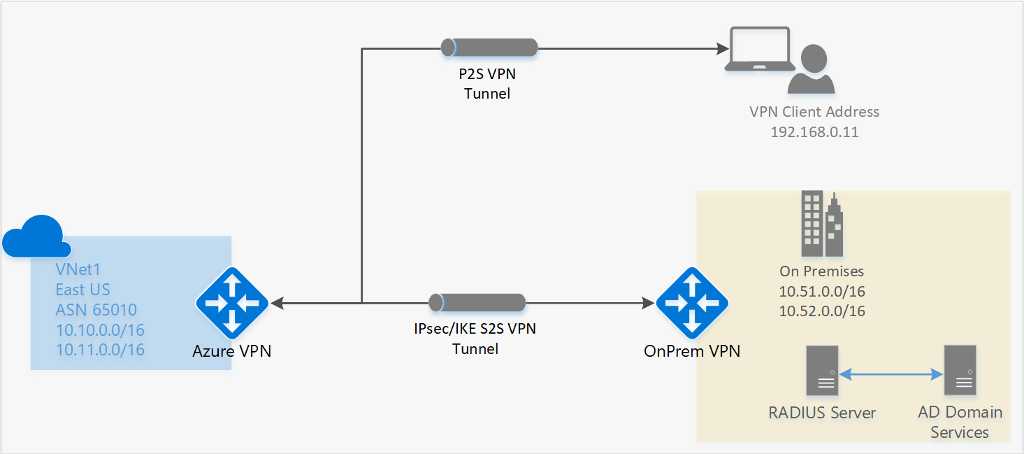

RADIUS - مصادقة خادم مجال Active Directory (AD)

تسمح مصادقة مجال AD للمستخدمين بالاتصال بـ Azure باستخدام بيانات اعتماد مجال مؤسستهم. يتطلب خادم RADIUS الذي يتكامل مع خادم AD. يمكن للمؤسسات أيضا استخدام توزيع RADIUS الحالي.

يمكن نشر خادم RADIUS محليا أو في شبكة Azure الظاهرية. أثناء المصادقة، تعمل بوابة Azure VPN كمرور عبر رسائل المصادقة وتعيد توجيهها عدة مرات بين خادم RADIUS والجهاز الذي يقوم بالاتصال. لذا، فإن إمكانية وصول البوابة إلى خادم RADIUS أمر مهم. إذا كان خادم RADUS موجودًا محليا، فإن اتصال الشبكة الظاهرية الخاصة موقع إلى موقع من Azure إلى الموقع المحلي مطلوب للوصول.

يمكن أيضا تكامل خادم RADIUS مع خدمات شهادات AD. يتيح لك هذا استخدام خادم RADIUS وتوزيع شهادة المؤسسة الخاصة بك لمصادقة شهادة من نقطة إلى موقع كبديل لمصادقة شهادة Azure. الميزة هي أنك لست بحاجة إلى تحميل شهادات الجذر والشهادات المُبطلة إلى Azure.

يمكن أيضا دمج خادم RADIUS مع أنظمة الهوية الخارجية الأخرى. يفتح هذا العديد من خيارات المصادقة لـ P2S VPN، بما في ذلك خيارات متعددة العوامل.

للحصول على خطوات تكوين بوابة P2S، راجع تكوين P2S - RADIUS.

ما هي متطلبات تكوين العميل؟

تختلف متطلبات تكوين العميل، استنادا إلى عميل VPN الذي تستخدمه ونوع المصادقة والبروتوكول. يعرض الجدول التالي العملاء المتوفرين والمقالات المقابلة لكل تكوين.

| المصادقة | نوع النفق | نظام تشغيل العميل | عميل VPN |

|---|---|---|---|

| شهادة | |||

| IKEv2، SSTP | Windows | عميل VPN الأصلي | |

| الإصدار 2 من Internet Key Exchange (مفتاح الإنترنت التبادلي) | macOS | عميل VPN الأصلي | |

| الإصدار 2 من Internet Key Exchange (مفتاح الإنترنت التبادلي) | Linux | strongSwan | |

| OpenVPN | Windows | عميل Azure VPN OpenVPN client version 2.x OpenVPN client version 3.x |

|

| OpenVPN | macOS | عميل OpenVPN | |

| OpenVPN | iOS | عميل OpenVPN | |

| OpenVPN | Linux | عميل Azure VPN عميل OpenVPN |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | عميل Azure VPN | |

| OpenVPN | macOS | عميل Azure VPN | |

| OpenVPN | Linux | عميل Azure VPN |

ما هي إصدارات Azure VPN Client المتوفرة؟

للحصول على معلومات حول إصدارات عميل Azure VPN المتوفرة وتواريخ الإصدار والجديد في كل إصدار، راجع إصدارات عميل Azure VPN.

ما هي وحدات SKU للبوابة التي تدعم P2S VPN؟

يعرض الجدول التالي وحدات SKU للبوابة حسب النفق والاتصال ومعدل النقل. لمزيد من المعلومات، راجع حول وحدات SKU للبوابة.

| VPN البوابة الجيل |

SKU | S2S/VNet-to-VNet الأنفاق |

P2S اتصالات SSTP |

P2S اتصالات IKEv2/OpenVPN |

التجميع معيار معدل النقل |

BGP | المنطقة زائدة عن الحاجة | عدد الأجهزة الظاهرية المدعومة في الشبكة الظاهرية |

|---|---|---|---|---|---|---|---|---|

| الجيل 1 | أساسي | الحد الأقصى. 10 | الحد الأقصى. 128 | غير معتمد | 100 ميغابت في الثانية | غير معتمد | لا | 200 |

| الجيل 1 | VpnGw1 | الحد الأقصى. 30 | الحد الأقصى. 128 | الحد الأقصى. 250 | 650 ميغابت في الثانية | مدعوم | لا | 450 |

| الجيل 1 | VpnGw2 | الحد الأقصى. 30 | الحد الأقصى. 128 | الحد الأقصى. 500 | يبلغ 1 جيجابت في الثانية | مدعوم | لا | 1300 |

| الجيل 1 | VpnGw3 | الحد الأقصى. 30 | الحد الأقصى. 128 | الحد الأقصى. 1000 | 1.25 غيغابت في الثانية | مدعوم | لا | 4000 |

| الجيل 1 | VpnGw1AZ | الحد الأقصى. 30 | الحد الأقصى. 128 | الحد الأقصى. 250 | 650 ميغابت في الثانية | مدعوم | نعم | 1000 |

| الجيل 1 | VpnGw2AZ | الحد الأقصى. 30 | الحد الأقصى. 128 | الحد الأقصى. 500 | يبلغ 1 جيجابت في الثانية | مدعوم | نعم | 2000 |

| الجيل 1 | VpnGw3AZ | الحد الأقصى. 30 | الحد الأقصى. 128 | الحد الأقصى. 1000 | 1.25 غيغابت في الثانية | مدعوم | نعم | 5000 |

| الجيل الثاني | VpnGw2 | الحد الأقصى. 30 | الحد الأقصى. 128 | الحد الأقصى. 500 | 1.25 غيغابت في الثانية | مدعوم | لا | 685 |

| الجيل الثاني | VpnGw3 | الحد الأقصى. 30 | الحد الأقصى. 128 | الحد الأقصى. 1000 | 2.5 غيغابت في الثانية | مدعوم | لا | 2240 |

| الجيل الثاني | VpnGw4 | الحد الأقصى. 100* | الحد الأقصى. 128 | الحد الأقصى. 5000 | 5 غيغابت في الثانية | مدعوم | لا | 5300 |

| الجيل الثاني | VpnGw5 | الحد الأقصى. 100* | الحد الأقصى. 128 | الحد الأقصى. 10000 | 10 جيجابت في الثانية | مدعوم | لا | 6700 |

| الجيل الثاني | VpnGw2AZ | الحد الأقصى. 30 | الحد الأقصى. 128 | الحد الأقصى. 500 | 1.25 غيغابت في الثانية | مدعوم | نعم | 2000 |

| الجيل الثاني | VpnGw3AZ | الحد الأقصى. 30 | الحد الأقصى. 128 | الحد الأقصى. 1000 | 2.5 غيغابت في الثانية | مدعوم | نعم | 3300 |

| الجيل الثاني | VpnGw4AZ | الحد الأقصى. 100* | الحد الأقصى. 128 | الحد الأقصى. 5000 | 5 غيغابت في الثانية | مدعوم | نعم | 4400 |

| الجيل الثاني | VpnGw5AZ | الحد الأقصى. 100* | الحد الأقصى. 128 | الحد الأقصى. 10000 | 10 جيجابت في الثانية | مدعوم | نعم | 9000 |

إشعار

يحتوي SKU الأساسي على قيود ولا يدعم مصادقة IKEv2 أو IPv6 أو RADIUS. لمزيد من المعلومات، راجع إعدادات بوابة VPN.

ما هي نُهُج IKE/IPsec التي تم تكوينها على بوابات VPN لـ P2S؟

تعرض الجداول الموجودة في هذا القسم قيم النهج الافتراضية. ومع ذلك، فإنها لا تعكس القيم المدعومة المتوفرة للنهج المخصصة. للحصول على نهج مخصصة، راجع القيم المقبولة المدرجة في الأمر Cmdlet New-AzVpnClientIpsecParameter PowerShell.

IKEv2

| التشفير | تكامل البيانات | PRF | مجموعة DH |

|---|---|---|---|

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_ECP256 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA384 | SHA384 | GROUP_24 |

| AES256 | SHA384 | SHA384 | GROUP_14 |

| AES256 | SHA384 | SHA384 | GROUP_ECP384 |

| AES256 | SHA384 | SHA384 | GROUP_ECP256 |

| AES256 | SHA256 | SHA256 | GROUP_24 |

| AES256 | SHA256 | SHA256 | GROUP_14 |

| AES256 | SHA256 | SHA256 | GROUP_ECP384 |

| AES256 | SHA256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA256 | SHA256 | GROUP_2 |

IPsec

| التشفير | تكامل البيانات | مجموعة PFS |

|---|---|---|

| GCM_AES256 | GCM_AES256 | GROUP_NONE |

| GCM_AES256 | GCM_AES256 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | GROUP_ECP256 |

| AES256 | SHA256 | GROUP_NONE |

| AES256 | SHA256 | GROUP_24 |

| AES256 | SHA256 | GROUP_14 |

| AES256 | SHA256 | GROUP_ECP384 |

| AES256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA1 | GROUP_NONE |

ما هي نُهُج TLS التي كُونت على بوابات VPN لـ P2S؟

TLS

| السياسات |

|---|

| TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 |

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 |

| **TLS_AES_256_GCM_SHA384 |

| **TLS_AES_128_GCM_SHA256 |

**معتمد فقط على TLS1.3 مع OpenVPN

كيف أعمل اتصال P2S؟

يتطلب تكوين P2S بضع خطوات محددة. تحتوي المقالات التالية على خطوات إرشادك خلال خطوات تكوين P2S الشائعة.

كيفية إزالة تكوين اتصال P2S

يمكنك إزالة تكوين أي اتصال باستخدام PowerShell أو CLI. على سبيل المثال، راجع الأسئلة المتداولة.

كيف يعمل توجيه P2S؟

راجع المقالات التالية:

الأسئلة المتداولة

هناك العديد من إدخالات الأسئلة المتداولة لنقطة إلى موقع. راجع الأسئلة المتداولة حول بوابة VPN، مع إيلاء اهتمام خاص لقسمي مصادقة الشهادة و RADIUS، حسب الاقتضاء.

الخطوات التالية

"OpenVPN" هي علامة تجارية لشركة OpenVPN Inc.