Procedimientos recomendados de seguridad de Microsoft Purview

En este artículo se proporcionan procedimientos recomendados para los requisitos de seguridad comunes para las soluciones de gobernanza de Microsoft Purview. La estrategia de seguridad descrita sigue el enfoque de defensa en capas en profundidad.

Nota:

Estos procedimientos recomendados cubren la seguridad de las soluciones unificadas de gobernanza de datos de Microsoft Purview. Para obtener más información sobre las soluciones de cumplimiento y riesgo de Microsoft Purview, vaya aquí. Para obtener más información sobre Microsoft Purview en general, vaya aquí.

Antes de aplicar estas recomendaciones a su entorno, debe consultar al equipo de seguridad, ya que es posible que algunas no sean aplicables a sus requisitos de seguridad.

Seguridad de red

Microsoft Purview es una solución de plataforma como servicio (PaaS) en Azure. Puede habilitar las siguientes funcionalidades de seguridad de red para las cuentas de Microsoft Purview:

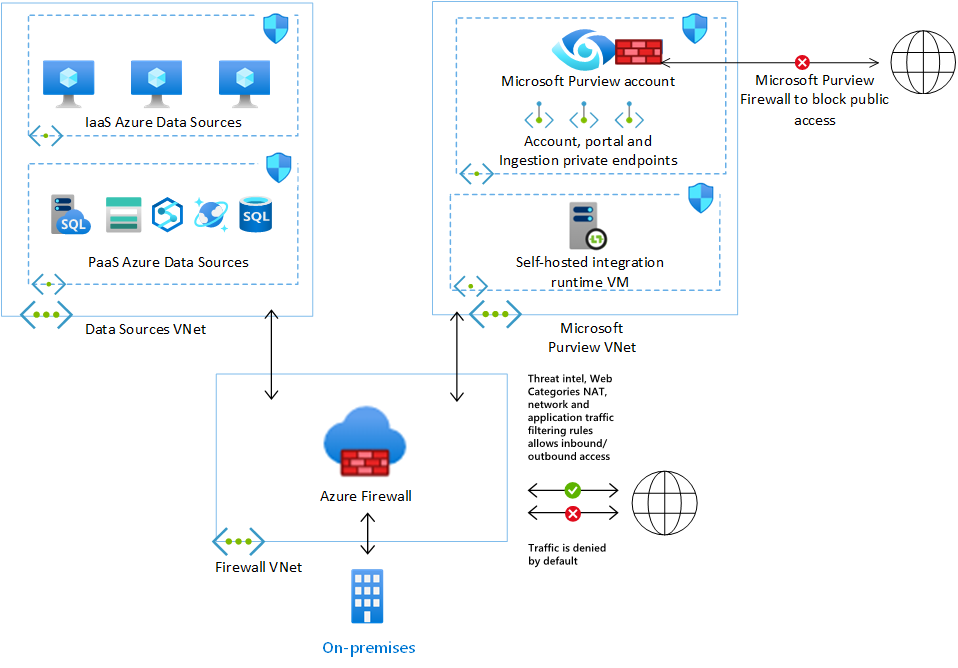

- Habilite el aislamiento de red de un extremo a otro mediante Private Link Service.

- Use Firewall de Microsoft Purview para deshabilitar el acceso público.

- Implemente reglas de grupo de seguridad de red (NSG) para subredes donde se implementan los puntos de conexión privados de orígenes de datos de Azure, los puntos de conexión privados de Microsoft Purview y las máquinas virtuales en tiempo de ejecución autohospedadas.

- Implemente Microsoft Purview con puntos de conexión privados administrados por una aplicación virtual de red, como Azure Firewall para la inspección de red y el filtrado de red.

Para obtener más información, consulte Procedimientos recomendados relacionados con la conectividad con Azure PaaS Services.

Implementación de puntos de conexión privados para cuentas de Microsoft Purview

Si necesita usar Microsoft Purview desde dentro de la red privada, se recomienda usar Azure Private Link Servicio con sus cuentas de Microsoft Purview para el aislamiento parcial o de un extremo a otro para conectarse al portal de gobernanza de Microsoft Purview, acceder a los puntos de conexión de Microsoft Purview y examinar orígenes de datos.

El punto de conexión privado de la cuenta de Microsoft Purview se usa para agregar otra capa de seguridad, por lo que solo las llamadas de cliente que se originaron desde dentro de la red virtual pueden acceder a la cuenta de Microsoft Purview. Este punto de conexión privado también es un requisito previo para el punto de conexión privado del portal.

El punto de conexión privado del portal de Microsoft Purview es necesario para habilitar la conectividad con el portal de gobernanza de Microsoft Purview mediante una red privada.

Microsoft Purview puede examinar orígenes de datos en Azure o en un entorno local mediante puntos de conexión privados de ingesta.

- Para examinar la plataforma Azure como orígenes de datos de servicio , consulte Matriz de soporte técnico para examinar orígenes de datos a través de un punto de conexión privado de ingesta.

- Si va a implementar Microsoft Purview con aislamiento de red de un extremo a otro, para examinar orígenes de datos de Azure, estos orígenes de datos también deben configurarse con puntos de conexión privados.

- Revise las limitaciones conocidas.

Para obtener más información, consulte Arquitectura de red y procedimientos recomendados de Microsoft Purview.

Bloquear el acceso público mediante el firewall de Microsoft Purview

Puede deshabilitar el acceso público de Microsoft Purview para cortar completamente el acceso a la cuenta de Microsoft Purview desde la red pública de Internet. En este caso, debe tener en cuenta los siguientes requisitos:

- Microsoft Purview debe implementarse en función del escenario de aislamiento de red de un extremo a otro.

- Para acceder al portal de gobernanza de Microsoft Purview y a los puntos de conexión de Microsoft Purview, debe usar una máquina de administración conectada a una red privada para acceder a Microsoft Purview a través de una red privada.

- Revise las limitaciones conocidas.

- Para examinar la plataforma Azure como orígenes de datos de servicio, consulte Matriz de compatibilidad para examinar orígenes de datos a través de un punto de conexión privado de ingesta.

- Los orígenes de datos de Azure también deben configurarse con puntos de conexión privados.

- Para examinar orígenes de datos, debe usar un entorno de ejecución de integración autohospedado.

Para obtener más información, consulte Firewalls para restringir el acceso público.

Uso de grupos de seguridad de red

Puede usar un grupo de seguridad de red de Azure para filtrar el tráfico de red hacia y desde los recursos de Azure en una red virtual de Azure. Un grupo de seguridad de red contiene reglas de seguridad que permiten o deniegan el tráfico de red entrante a varios tipos de recursos de Azure o el tráfico de red saliente desde ellos. Para cada regla, puede especificar el origen y el destino, el puerto y el protocolo.

Los grupos de seguridad de red se pueden aplicar a la interfaz de red o a las subredes de redes virtuales de Azure, donde se implementan los puntos de conexión privados de Microsoft Purview, las máquinas virtuales del entorno de ejecución de integración autohospedado y los orígenes de datos de Azure.

Para obtener más información, vea Aplicar reglas de NSG para puntos de conexión privados.

Las siguientes reglas de grupo de seguridad de red son necesarias en los orígenes de datos para el examen de Microsoft Purview:

| Dirección | Origen | Intervalo de puertos de origen | Destino | Puerto de destino | Protocolo | Acción |

|---|---|---|---|---|---|---|

| Entrada | Direcciones IP o subredes privadas de las máquinas virtuales de Integration Runtime autohospedadas | * | Direcciones IP privadas o subredes de orígenes de datos | 443 | Cualquiera | Permitir |

Las siguientes reglas de grupo de seguridad de red son necesarias en las máquinas de administración para acceder al portal de gobernanza de Microsoft Purview:

| Dirección | Origen | Intervalo de puertos de origen | Destino | Puerto de destino | Protocolo | Acción |

|---|---|---|---|---|---|---|

| Salida | Direcciones IP privadas o subredes de las máquinas de administración | * | Subredes o direcciones IP del punto de conexión privado del portal y la cuenta de Microsoft Purview | 443 | Cualquiera | Permitir |

| Salida | Direcciones IP privadas o subredes de las máquinas de administración | * | Etiqueta de servicio: AzureCloud |

443 | Cualquiera | Permitir |

Las siguientes reglas de grupo de seguridad de red son necesarias en máquinas virtuales de Integration Runtime autohospedadas para el examen y la ingesta de metadatos de Microsoft Purview:

Importante

Considere la posibilidad de agregar reglas adicionales con etiquetas de servicio pertinentes, en función de los tipos de origen de datos.

| Dirección | Origen | Intervalo de puertos de origen | Destino | Puerto de destino | Protocolo | Acción |

|---|---|---|---|---|---|---|

| Salida | Direcciones IP o subredes privadas de las máquinas virtuales de Integration Runtime autohospedadas | * | Direcciones IP privadas o subredes de orígenes de datos | 443 | Cualquiera | Permitir |

| Salida | Direcciones IP o subredes privadas de las máquinas virtuales de Integration Runtime autohospedadas | * | Subredes o direcciones IP de punto de conexión privado de ingesta y cuenta de Microsoft Purview | 443 | Cualquiera | Permitir |

| Salida | Direcciones IP o subredes privadas de las máquinas virtuales de Integration Runtime autohospedadas | * | Etiqueta de servicio: Servicebus |

443 | Cualquiera | Permitir |

| Salida | Direcciones IP o subredes privadas de las máquinas virtuales de Integration Runtime autohospedadas | * | Etiqueta de servicio: Storage |

443 | Cualquiera | Permitir |

| Salida | Direcciones IP o subredes privadas de las máquinas virtuales de Integration Runtime autohospedadas | * | Etiqueta de servicio: AzureActiveDirectory |

443 | Cualquiera | Permitir |

| Salida | Direcciones IP o subredes privadas de las máquinas virtuales de Integration Runtime autohospedadas | * | Etiqueta de servicio: DataFactory |

443 | Cualquiera | Permitir |

| Salida | Direcciones IP o subredes privadas de las máquinas virtuales de Integration Runtime autohospedadas | * | Etiqueta de servicio: KeyVault |

443 | Cualquiera | Permitir |

Las siguientes reglas de grupo de seguridad de red son necesarias para los puntos de conexión privados de cuenta, portal e ingesta de Microsoft Purview:

| Dirección | Origen | Intervalo de puertos de origen | Destino | Puerto de destino | Protocolo | Acción |

|---|---|---|---|---|---|---|

| Entrada | Direcciones IP o subredes privadas de las máquinas virtuales de Integration Runtime autohospedadas | * | Subredes o direcciones IP de punto de conexión privado de ingesta y cuenta de Microsoft Purview | 443 | Cualquiera | Permitir |

| Entrada | Direcciones IP privadas o subredes de las máquinas de administración | * | Subredes o direcciones IP de punto de conexión privado de ingesta y cuenta de Microsoft Purview | 443 | Cualquiera | Permitir |

Para obtener más información, consulte Requisitos de red de Integration Runtime autohospedado.

Administración de acceso

La administración de identidades y acceso proporciona la base de un gran porcentaje de garantía de seguridad. Habilita el acceso en función de la autenticación de identidad y los controles de autorización en los servicios en la nube. Estos controles protegen los datos y los recursos y deciden qué solicitudes deben permitirse.

Relacionado con los roles y la administración de acceso en Microsoft Purview, puede aplicar los siguientes procedimientos recomendados de seguridad:

- Defina roles y responsabilidades para administrar Microsoft Purview en el plano de control y el plano de datos:

- Defina los roles y las tareas necesarios para implementar y administrar Microsoft Purview dentro de una suscripción de Azure.

- Defina los roles y la tarea necesarios para realizar la administración y la gobernanza de datos mediante Microsoft Purview.

- Asigne roles a grupos de Azure Active Directory en lugar de asignar roles a usuarios individuales.

- Use la administración de derechos de Azure Active Directory para asignar el acceso de usuario a grupos de Azure AD mediante paquetes de acceso.

- Aplique la autenticación multifactor para los usuarios de Microsoft Purview, especialmente, para los usuarios con roles con privilegios, como administradores de recopilación, administradores de orígenes de datos o conservadores de datos.

Administración de una cuenta de Microsoft Purview en el plano de control y el plano de datos

El plano de control hace referencia a todas las operaciones relacionadas con la implementación y administración de Azure de Microsoft Purview dentro de Azure Resource Manager.

El plano de datos hace referencia a todas las operaciones relacionadas con la interacción con Microsoft Purview dentro de Data Map y Data Catalog.

Puede asignar roles de plano de control y plano de datos a usuarios, grupos de seguridad y entidades de servicio desde el inquilino de Azure Active Directory asociado a la suscripción de Azure de la instancia de Microsoft Purview.

Ejemplos de operaciones del plano de control y operaciones del plano de datos:

| Tarea | Ámbito | Rol recomendado | ¿Qué roles usar? |

|---|---|---|---|

| Implementación de una cuenta de Microsoft Purview | Plano de control | Propietario o colaborador de la suscripción de Azure | Roles de RBAC de Azure |

| Configuración de un punto de conexión privado para Microsoft Purview | Plano de control | Colaborador | Roles de RBAC de Azure |

| Eliminación de una cuenta de Microsoft Purview | Plano de control | Colaborador | Roles de RBAC de Azure |

| Agregar o administrar un entorno de ejecución de integración autohospedado (SHIR) | Plano de control | Administrador del origen de datos | Roles de Microsoft Purview |

| Visualización de métricas de Microsoft Purview para obtener las unidades de capacidad actuales | Plano de control | Lector | Roles de RBAC de Azure |

| Creación de una colección | Plano de datos | Administración de colección | Roles de Microsoft Purview |

| Registro de un origen de datos | Plano de datos | Administración de colección | Roles de Microsoft Purview |

| Examinar un SQL Server | Plano de datos | Administrador del origen de datos y lector de datos o conservador de datos | Roles de Microsoft Purview |

| Búsqueda dentro de Catálogo de datos de Microsoft Purview | Plano de datos | Administrador del origen de datos y lector de datos o conservador de datos | Roles de Microsoft Purview |

Los roles de plano de Microsoft Purview se definen y administran dentro de la instancia de Microsoft Purview en colecciones de Microsoft Purview. Para obtener más información, consulte Control de acceso en Microsoft Purview.

Siga las recomendaciones de acceso basadas en rol de Azure para las tareas del plano de control de Azure.

Autenticación y autorización

Para obtener acceso a Microsoft Purview, los usuarios deben autenticarse y autorizarse. La autenticación es el proceso de probar que el usuario es quien dice ser. La autorización hace referencia al control del acceso dentro de Microsoft Purview asignado en colecciones.

Usamos Azure Active Directory para proporcionar mecanismos de autenticación y autorización para Microsoft Purview dentro de colecciones. Puede asignar roles de Microsoft Purview a las siguientes entidades de seguridad desde el inquilino de Azure Active Directory que está asociado a la suscripción de Azure donde se hospeda la instancia de Microsoft Purview:

- Usuarios y usuarios invitados (si ya se han agregado al inquilino de Azure AD)

- Grupos de seguridad

- Identidades administradas

- Entidades de servicio

Los roles específicos de Microsoft Purview se pueden asignar a una jerarquía de colecciones flexible dentro de la instancia de Microsoft Purview.

Definición del modelo con privilegios mínimos

Como regla general, restringir el acceso en función de la necesidad de conocer y los principios de seguridad con privilegios mínimos es imperativo para las organizaciones que quieren aplicar directivas de seguridad para el acceso a datos.

En Microsoft Purview, los orígenes de datos, los recursos y los exámenes se pueden organizar mediante colecciones de Microsoft Purview. Las colecciones son agrupaciones jerárquicas de metadatos en Microsoft Purview, pero al mismo tiempo proporcionan un mecanismo para administrar el acceso a través de Microsoft Purview. Los roles de Microsoft Purview se pueden asignar a una colección en función de la jerarquía de la colección.

Use colecciones de Microsoft Purview para implementar la jerarquía de metadatos de su organización para la jerarquía de administración y gobernanza centralizada o delegada basada en el modelo con privilegios mínimos.

Siga el modelo de acceso con privilegios mínimos al asignar roles dentro de colecciones de Microsoft Purview mediante la segregación de tareas dentro del equipo y conceda solo la cantidad de acceso a los usuarios que necesitan para realizar sus trabajos.

Para obtener más información sobre cómo asignar el modelo de acceso con privilegios mínimos en Microsoft Purview, en función de la jerarquía de recopilación de Microsoft Purview, consulte Control de acceso en Microsoft Purview.

Menor exposición de cuentas con privilegios

Proteger el acceso con privilegios es un primer paso fundamental para proteger los recursos empresariales. Al minimizar el número de personas que tienen acceso a información o recursos seguros, se reduce la posibilidad de que un usuario malintencionado obtenga acceso o un usuario autorizado que afecte involuntariamente a un recurso confidencial.

Reduzca el número de usuarios con acceso de escritura dentro de la instancia de Microsoft Purview. Mantenga el número mínimo de administradores de recopilación y roles de conservador de datos en la recopilación raíz.

Uso de la autenticación multifactor y el acceso condicional

Azure Active Directory Multi-Factor Authentication proporciona otra capa de seguridad y autenticación. Para más seguridad, se recomienda aplicar directivas de acceso condicional para todas las cuentas con privilegios.

Mediante el uso de directivas de acceso condicional de Azure Active Directory, aplique Azure AD Multi-Factor Authentication al inicio de sesión para todos los usuarios individuales asignados a roles de Microsoft Purview con acceso de modificación dentro de las instancias de Microsoft Purview: Administración de recopilación, Administración de origen de datos, Conservador de datos.

Habilite la autenticación multifactor para las cuentas de administrador y asegúrese de que los usuarios de la cuenta de administrador se hayan registrado para MFA.

Para definir las directivas de acceso condicional, seleccione Microsoft Purview como una aplicación en la nube.

Evitar la eliminación accidental de cuentas de Microsoft Purview

En Azure, puede aplicar bloqueos de recursos a una suscripción de Azure, un grupo de recursos o un recurso para evitar la eliminación o modificación accidentales de recursos críticos.

Habilite el bloqueo de recursos de Azure para las cuentas de Microsoft Purview para evitar la eliminación accidental de instancias de Microsoft Purview en las suscripciones de Azure.

Agregar un bloqueo o ReadOnly a una CanNotDelete cuenta de Microsoft Purview no impide operaciones de eliminación o modificación dentro del plano de datos de Microsoft Purview, pero impide cualquier operación en el plano de control, como la eliminación de la cuenta de Microsoft Purview, la implementación de un punto de conexión privado o la configuración de la configuración de diagnóstico.

Para obtener más información, consulte Descripción del ámbito de los bloqueos.

Los bloqueos de recursos se pueden asignar a grupos de recursos o recursos de Microsoft Purview; sin embargo, no se puede asignar un bloqueo de recursos de Azure a recursos administrados de Microsoft Purview ni a grupos de recursos administrados.

Implementación de una estrategia de cristal de interrupción

Planee una estrategia de interrupción para el inquilino de Azure Active Directory, la suscripción de Azure y las cuentas de Microsoft Purview para evitar el bloqueo de cuentas en todo el inquilino.

Para obtener más información sobre Azure AD y el planeamiento de acceso de emergencia de Azure, consulte Administración de cuentas de acceso de emergencia en Azure AD.

Para obtener más información sobre la estrategia de cristal de interrupción de Microsoft Purview, consulte Procedimientos recomendados y recomendaciones de diseño de colecciones de Microsoft Purview.

Protección contra amenazas y prevención de la filtración de datos

Microsoft Purview proporciona información detallada sobre la confidencialidad de los datos, lo que hace que sea valioso para los equipos de seguridad que usan Microsoft Defender for Cloud para administrar la posición de seguridad de la organización y protegerse frente a amenazas a sus cargas de trabajo. Los recursos de datos siguen siendo un destino popular para los actores malintencionados, por lo que es fundamental que los equipos de seguridad identifiquen, prioricen y protejan los recursos de datos confidenciales en sus entornos de nube. Para abordar este desafío, anunciamos la integración entre Microsoft Defender for Cloud y Microsoft Purview en versión preliminar pública.

Integración con Microsoft 365 y Microsoft Defender for Cloud

A menudo, uno de los mayores desafíos para la organización de seguridad en una empresa es identificar y proteger los recursos en función de su importancia crítica y sensibilidad. Microsoft anunció recientemente la integración entre Microsoft Purview y Microsoft Defender for Cloud en versión preliminar pública para ayudar a superar estos desafíos.

Si ha ampliado las etiquetas de confidencialidad de Microsoft 365 para los recursos y las columnas de base de datos en Microsoft Purview, puede realizar un seguimiento de los recursos de gran valor mediante Microsoft Defender for Cloud a partir del inventario, las alertas y las recomendaciones basadas en las etiquetas de confidencialidad detectadas por los recursos.

En el caso de las recomendaciones, hemos proporcionado controles de seguridad para ayudarle a comprender lo importante que es cada recomendación para su posición de seguridad general. Microsoft Defender for Cloud incluye un valor de puntuación segura para cada control que le ayudará a priorizar el trabajo de seguridad. Obtenga más información en Controles de seguridad y sus recomendaciones.

En el caso de las alertas, hemos asignado etiquetas de gravedad a cada alerta para ayudarle a priorizar el orden en el que atiende a cada alerta. Obtenga más información en ¿Cómo se clasifican las alertas?.

Para obtener más información, consulte Integración de Microsoft Purview con productos de seguridad de Azure.

Protección de la información

Almacenamiento y extracción de metadatos seguros

Microsoft Purview es una solución de gobernanza de datos en la nube. Puede registrar y examinar diferentes orígenes de datos de varios sistemas de datos desde los entornos locales, azure o multinube en Microsoft Purview. Aunque el origen de datos se registra y examina en Microsoft Purview, los datos y orígenes de datos reales permanecen en sus ubicaciones originales, solo los metadatos se extraen de orígenes de datos y se almacenan en Mapa de datos de Microsoft Purview, lo que significa que no es necesario mover datos de la región o su ubicación original para extraer los metadatos en Microsoft Purview.

Cuando se implementa una cuenta de Microsoft Purview, además, también se implementa un grupo de recursos administrado en la suscripción de Azure. Se implementa una cuenta de Azure Storage administrada dentro de este grupo de recursos. La cuenta de almacenamiento administrada se usa para ingerir metadatos de orígenes de datos durante el examen. Dado que Microsoft Purview consume estos recursos, no pueden acceder a ellos otros usuarios o entidades de seguridad, excepto la cuenta de Microsoft Purview. Esto se debe a que se agrega automáticamente una asignación de denegación de control de acceso basado en rol (RBAC) de Azure para todas las entidades de seguridad de este grupo de recursos en el momento de la implementación de la cuenta de Microsoft Purview, lo que impide cualquier operación CRUD en estos recursos si no se inicia desde Microsoft Purview.

¿Dónde se almacenan los metadatos?

Microsoft Purview extrae solo los metadatos de diferentes sistemas de origen de datos en Mapa de datos de Microsoft Purview durante el proceso de examen.

Puede implementar una cuenta de Microsoft Purview dentro de la suscripción de Azure en cualquier región de Azure admitida.

Todos los metadatos se almacenan dentro de Data Map dentro de la instancia de Microsoft Purview. Esto significa que los metadatos se almacenan en la misma región que la instancia de Microsoft Purview.

¿Cómo se extraen los metadatos de los orígenes de datos?

Microsoft Purview le permite usar cualquiera de las siguientes opciones para extraer metadatos de orígenes de datos:

Entorno de ejecución de Azure. Los datos de metadatos se extraen y procesan dentro de la misma región que los orígenes de datos.

Se inicia un examen manual o automático desde el Mapa de datos de Microsoft Purview a través del entorno de ejecución de integración de Azure.

El entorno de ejecución de integración de Azure se conecta al origen de datos para extraer metadatos.

Los metadatos se ponen en cola en el almacenamiento administrado de Microsoft Purview y se almacenan en Azure Blob Storage.

Los metadatos se envían al Mapa de datos de Microsoft Purview.

Entorno de ejecución de integración autohospedado. Los metadatos se extraen y procesan mediante el entorno de ejecución de integración autohospedado dentro de la memoria de las máquinas virtuales de Integration Runtime autohospedadas antes de que se envíen a Mapa de datos de Microsoft Purview. En este caso, los clientes tienen que implementar y administrar una o varias máquinas virtuales basadas en Windows de Integration Runtime autohospedadas dentro de sus suscripciones de Azure o entornos locales. El examen de orígenes de datos locales y basados en máquinas virtuales siempre requiere usar un entorno de ejecución de integración autohospedado. El entorno de ejecución de integración de Azure no es compatible con estos orígenes de datos. Los pasos siguientes muestran el flujo de comunicación en un nivel alto cuando se usa un entorno de ejecución de integración autohospedado para examinar un origen de datos.

Se desencadena un examen manual o automático. Microsoft Purview se conecta a Azure Key Vault para recuperar la credencial para acceder a un origen de datos.

El examen se inicia desde el Mapa de datos de Microsoft Purview a través de un entorno de ejecución de integración autohospedado.

El servicio integration runtime autohospedado de la máquina virtual se conecta al origen de datos para extraer metadatos.

Los metadatos se procesan en la memoria de la máquina virtual para el entorno de ejecución de integración autohospedado. Los metadatos se ponen en cola en el almacenamiento administrado de Microsoft Purview y, a continuación, se almacenan en Azure Blob Storage.

Los metadatos se envían al Mapa de datos de Microsoft Purview.

Si necesita extraer metadatos de orígenes de datos con datos confidenciales que no pueden salir del límite de la red local, se recomienda encarecidamente implementar la máquina virtual del entorno de ejecución de integración autohospedado dentro de la red corporativa, donde se encuentran los orígenes de datos, para extraer y procesar metadatos en el entorno local y enviar solo metadatos a Microsoft Purview.

Se desencadena un examen manual o automático. Microsoft Purview se conecta a Azure Key Vault para recuperar la credencial para acceder a un origen de datos.

El examen se inicia a través del entorno de ejecución de integración autohospedado local.

El servicio integration runtime autohospedado de la máquina virtual se conecta al origen de datos para extraer metadatos.

Los metadatos se procesan en la memoria de la máquina virtual para el entorno de ejecución de integración autohospedado. Los metadatos se ponen en cola en el almacenamiento administrado de Microsoft Purview y, a continuación, se almacenan en Azure Blob Storage. Los datos reales nunca salen del límite de la red.

Los metadatos se envían al Mapa de datos de Microsoft Purview.

Protección de la información y cifrado

Azure ofrece muchos mecanismos para mantener los datos privados en reposo y a medida que se mueven de una ubicación a otra. Para Microsoft Purview, los datos se cifran en reposo mediante claves administradas por Microsoft y cuando los datos están en tránsito, mediante seguridad de la capa de transporte (TLS) v1.2 o posterior.

Seguridad de la capa de transporte (cifrado en tránsito)

Los datos en tránsito (también conocidos como datos en movimiento) se cifran en Microsoft Purview.

Para agregar otra capa de seguridad además de controles de acceso, Microsoft Purview protege los datos de los clientes mediante el cifrado de datos en movimiento con Seguridad de la capa de transporte (TLS) y la protección de los datos en tránsito frente a ataques "fuera de banda" (como la captura de tráfico). Usa el cifrado para asegurarse de que los atacantes no puedan leer ni modificar fácilmente los datos.

Microsoft Purview admite el cifrado de datos en tránsito con Seguridad de la capa de transporte (TLS) v1.2 o posterior.

Para obtener más información, consulte Cifrado de información confidencial en tránsito.

Cifrado de datos transparente (cifrado en reposo)

Los datos en reposo incluyen información que reside en el almacenamiento persistente en medios físicos, en cualquier formato digital. Los medios pueden incluir archivos en medios magnéticos o ópticos, datos archivados y copias de seguridad de datos dentro de regiones de Azure.

Para agregar otra capa de seguridad además de controles de acceso, Microsoft Purview cifra los datos en reposo para protegerse frente a ataques "fuera de banda" (como el acceso al almacenamiento subyacente). Usa el cifrado con claves administradas por Microsoft. Esta práctica ayuda a garantizar que los atacantes no puedan leer ni modificar fácilmente los datos.

Para obtener más información, consulte Cifrado de datos confidenciales en reposo.

Configuración opcional del espacio de nombres de Event Hubs

Cada cuenta de Microsoft Purview puede configurar Event Hubs a los que se puede acceder a través de su punto de conexión de Atlas Kafka. Esto se puede habilitar durante la creación en Configuración o desde el Azure Portal en Configuración de Kafka. Se recomienda habilitar solo el centro de eventos administrado opcional si se usa para distribuir eventos dentro o fuera de la cuenta de Microsoft Purview Data Map. Para quitar este punto de distribución de información, no configure estos puntos de conexión o quítelos.

Para quitar los espacios de nombres de Event Hubs configurados, puede seguir estos pasos:

- Busque y abra la cuenta de Microsoft Purview en el Azure Portal.

- Seleccione Configuración de Kafka en Configuración en la página de la cuenta de Microsoft Purview en el Azure Portal.

- Seleccione event hubs que desea deshabilitar. (Los centros de enlace envían mensajes a Microsoft Purview. Los centros de notificaciones reciben notificaciones).

- Seleccione Quitar para guardar la opción e iniciar el proceso de deshabilitación. Esto puede tardar varios minutos en completarse.

Nota:

Si tiene un punto de conexión privado de ingesta al deshabilitar este espacio de nombres de Event Hubs, después de deshabilitar el punto de conexión privado de ingesta puede mostrarse como desconectado.

Para obtener más información sobre cómo configurar estos espacios de nombres de Event Hubs, consulte: Configurar Event Hubs para los temas de Kafka de Atlas.

Administración de credenciales

Para extraer metadatos de un sistema de origen de datos en Mapa de datos de Microsoft Purview, es necesario registrar y examinar los sistemas de origen de datos en Mapa de datos de Microsoft Purview. Para automatizar este proceso, hemos puesto a disposición conectores para diferentes sistemas de origen de datos en Microsoft Purview para simplificar el proceso de registro y examen.

Para conectarse a un origen de datos, Microsoft Purview requiere una credencial con acceso de solo lectura al sistema de origen de datos.

Se recomienda priorizar el uso de las siguientes opciones de credenciales para el examen, siempre que sea posible:

- Identidad administrada de Microsoft Purview

- Identidad administrada asignada por el usuario

- Entidades de servicio

- Otras opciones, como la clave de cuenta, la autenticación de SQL, etc.

Si usa cualquier opción en lugar de identidades administradas, todas las credenciales deben almacenarse y protegerse dentro de un almacén de claves de Azure. Microsoft Purview requiere acceso get/list al secreto en el recurso de Azure Key Vault.

Como regla general, puede usar las siguientes opciones para configurar Integration Runtime y las credenciales para examinar los sistemas de origen de datos:

| Escenario | Opción en tiempo de ejecución | Credenciales admitidas |

|---|---|---|

| El origen de datos es una plataforma de Azure como servicio, como Azure Data Lake Storage Gen 2 o Azure SQL dentro de la red pública. | Opción 1: Azure Runtime | Identidad administrada de Microsoft Purview, entidad de servicio o clave de acceso o autenticación de SQL (según el tipo de origen de datos de Azure) |

| El origen de datos es una plataforma de Azure como servicio, como Azure Data Lake Storage Gen 2 o Azure SQL dentro de la red pública. | Opción 2: Entorno de ejecución de integración autohospedado | Entidad de servicio o clave de acceso o autenticación de SQL (según el tipo de origen de datos de Azure) |

| El origen de datos es una plataforma de Azure como servicio, como Azure Data Lake Storage Gen 2 o Azure SQL dentro de la red privada mediante Azure Private Link Service | Entorno de ejecución de integración autohospedado | Entidad de servicio o clave de acceso o autenticación de SQL (según el tipo de origen de datos de Azure) |

| El origen de datos está dentro de una máquina virtual iaas de Azure, como SQL Server | Entorno de ejecución de integración autohospedado implementado en Azure | Autenticación de SQL o autenticación básica (según el tipo de origen de datos de Azure) |

| El origen de datos está dentro de un sistema local, como SQL Server u Oracle. | Entorno de ejecución de integración autohospedado implementado en Azure o en la red local | Autenticación de SQL o autenticación básica (según el tipo de origen de datos de Azure) |

| Multinube | Entorno de ejecución de Azure o entorno de ejecución de integración autohospedado basado en tipos de origen de datos | Las opciones de credenciales admitidas varían en función de los tipos de orígenes de datos |

| Inquilino de Power BI | Entorno de ejecución de Azure | Identidad administrada de Microsoft Purview |

Use esta guía para obtener más información sobre cada origen y sus opciones de autenticación admitidas.

Otras recomendaciones

Aplicación de procedimientos recomendados de seguridad para máquinas virtuales en tiempo de ejecución autohospedadas

Considere la posibilidad de proteger la implementación y administración de máquinas virtuales de Integration Runtime autohospedadas en Azure o su entorno local, si se usa integration runtime autohospedado para examinar orígenes de datos en Microsoft Purview.

Para las máquinas virtuales de Integration Runtime autohospedadas implementadas como máquinas virtuales en Azure, siga las recomendaciones de procedimientos recomendados de seguridad para máquinas virtuales Windows.

- Bloquee el tráfico entrante a las máquinas virtuales mediante grupos de seguridad de red y acceso Just-In-Time de Azure Defender.

- Instale antivirus o antimalware.

- Implemente Azure Defender para obtener información sobre cualquier posible anomalía en las máquinas virtuales.

- Limite la cantidad de software en las máquinas virtuales del entorno de ejecución de integración autohospedado. Aunque no es un requisito obligatorio tener una máquina virtual dedicada para un entorno de ejecución autohospedado para Microsoft Purview, se recomienda encarecidamente usar máquinas virtuales dedicadas, especialmente para entornos de producción.

- Supervise las máquinas virtuales mediante Azure Monitor para VM. Mediante el agente de Log Analytics, puede capturar contenido, como métricas de rendimiento, para ajustar la capacidad necesaria para las máquinas virtuales.

- Al integrar máquinas virtuales con Microsoft Defender for Cloud, puede evitar, detectar y responder a amenazas.

- Mantenga las máquinas actualizadas. Puede habilitar la Windows Update automática o usar Update Management en Azure Automation para administrar las actualizaciones de nivel de sistema operativo para el sistema operativo.

- Use varias máquinas para una mayor resistencia y disponibilidad. Puede implementar y registrar varios entornos de ejecución de integración autohospedados para distribuir los exámenes entre varias máquinas de Integration Runtime autohospedadas o implementar el entorno de ejecución de integración autohospedado en un conjunto de escalado de máquinas virtuales para lograr una mayor redundancia y escalabilidad.

- Opcionalmente, puede planear habilitar la copia de seguridad de Azure desde las máquinas virtuales del entorno de ejecución de integración autohospedado para aumentar el tiempo de recuperación de una máquina virtual de Integration Runtime autohospedada si se produce un desastre en el nivel de máquina virtual.