Zabránění nebo snížení obchodních škod z porušení zabezpečení

V rámci nulová důvěra (Zero Trust) pokynů k přijetí popisuje tento článek obchodní scénář prevence nebo snížení obchodních škod z narušení kybernetické bezpečnosti. Tento scénář se zabývá zásadou Předpokládat porušení zabezpečení nulová důvěra (Zero Trust), která zahrnuje:

- Minimalizace poloměru výbuchu a přístupu k segmentům

- Ověření kompletního šifrování

- Použití analýz k získání viditelnosti, řízení detekce hrozeb a zlepšení ochrany

Díky hybridním modelům infrastruktury IT se prostředky a data vaší organizace nacházejí v místním prostředí i v cloudu a špatných aktérech můžou k útoku využít mnoho různých metod. Vaše organizace musí být schopná zabránit těmto útokům co nejvíce a v případě porušení zabezpečení minimalizovat poškození útoku.

Tradiční přístupy, které se zaměřují na vytvoření zabezpečení založeného na hraniční síti pro místní prostředí, kde důvěřujete všem uživatelům v privátní síti vaší organizace, už nejsou relevantní. Pokud útočník získá přístup k vaší privátní síti, může mít příslušná oprávnění, přistupovat k datům, aplikacím nebo prostředkům v ní. Mohou narušit vaši síť krádeží přihlašovacích údajů uživatele, využíváním ohrožení zabezpečení nebo zavedením malwarové infekce. Takové útoky můžou vést ke ztrátě výnosů a vysoké kybernetické pojistné na pojištění, což může být významnou ztrátou pro finanční zdraví a pověst vaší organizace na trhu.

Forester uzavřel v roce 2021 následující:

- Téměř dvě třetiny organizací byly v minulém roce porušeny a stojí je průměrně 2,4 milionu USD za porušení zabezpečení. – Forester, stav porušení zabezpečení podniku (duben 2022).

V cloudu nemusí špatní aktéři fyzicky narušit hranice privátní sítě. Můžou napadnout vaše cloudové digitální prostředky odkudkoli na světě.

Stav a pověst vaší organizace závisí na vaší strategii zabezpečení. Díky rozšířenému přijetí cloudových podnikových prostředí a růstu mobilních pracovníků existují datové stopy nad rámec tradičních hranic firemních sítí. Tato tabulka shrnuje klíčové rozdíly mezi tradiční a moderní ochranou před hrozbami pomocí nulová důvěra (Zero Trust).

| Tradiční ochrana před hrozbami pomocí privátních síťových ovládacích prvků | Moderní ochrana před hrozbami s využitím nulová důvěra (Zero Trust) |

|---|---|

| Tradiční ochrana spoléhá na zabezpečení založené na hraniční síti, kde důvěřujete všem uživatelům v privátní síti. Hraniční sítě můžou zahrnovat: - Malé segmentace sítě nebo bezpečnostní obvody a otevřené, ploché sítě. – Minimální ochrana před hrozbami a filtrování statického provozu. - Nešifrovaný interní provoz. |

Model nulová důvěra (Zero Trust) přesouvá ochranu sítě ze statických obvodů založených na síti a zaměřuje se na uživatele, zařízení, prostředky a prostředky. Předpokládejme, že k porušení může dojít a stane se. Bezpečnostní rizika můžou existovat uvnitř vaší sítě i mimo vaši síť, neustále dochází k útoku a k incidentu zabezpečení může dojít kdykoli. Komplexní a moderní infrastruktura ochrany před hrozbami může poskytovat včasné zjišťování a reakci na útoky. Minimalizujte poloměr výbuchu bezpečnostních incidentů s vrstvami ochrany, které společně snižují rozsah poškození a rychlost šíření. |

Pokud chcete snížit dopad významného incidentu, jsou nezbytné:

- Identifikace obchodního rizika porušení zabezpečení

- Plánování přístupu na základě rizika pro reakci na porušení zabezpečení

- Vysvětlení výsledného poškození reputace a vztahů vaší organizace s jinými organizacemi

- Přidání vrstev hloubkové ochrany

Pokyny v tomto článku vás seznámí s tím, jak můžete začít se strategií prevence a snižování škod způsobených porušením zabezpečení. Dva další články poskytují konkrétní informace o tom, jak implementovat tuto strategii pomocí:

- Infrastruktura ochrany před únikem informací a obnovení zabezpečení

- Nástroje pro ochranu před hrozbami a eXtended detection and response (XDR)

Prvním krokem směrem k robustnímu stavu zabezpečení je určení toho, jak je vaše organizace zranitelná prostřednictvím posouzení rizik.

Posouzení rizika a stavu zabezpečení

Když se rozhodnete přijmout strategii, abyste zabránili porušení zabezpečení a snížili případné škody, je důležité zvážit a kvantifikovat metriku rizika. Strategicky, cvičení kvantifikujícího rizika umožňuje nastavit metriku pro vaši chuť k jídlu k riziku. To vyžaduje, abyste provedli základní posouzení rizik spolu s analýzou porušení důležitých obchodních informací, které můžou ovlivnit vaši firmu. Kombinace zdokumentované chuti k jídlu k riziku vůči scénářům porušení zabezpečení, které jste ochotni řešit, tvoří základ strategie přípravy a nápravy porušení zabezpečení.

Všimněte si, že je prakticky nemožné zabránit porušením jako absolutní. Jak je popsáno v návratnosti investic útočníka, cílem je přírůstkově zvýšit třecí plochy kyberútoku na bod, kdy útočníci, které jste schopni nebo ochotní bránit proti tomu, aby již nezískal realizovatelnou návratnost investic z jejich útoků. Druh útoků a ekonomické životaschopnosti, které se mají bránit, by se měly zachytit jako součást analýzy rizik.

Snížení škody při porušení zabezpečení poskytuje značné množství energie pro možnosti během a po porušení zabezpečení, což vaší organizaci umožňuje rychle se zotavit z očekávaného porušení nebo typu porušení zabezpečení. Tyto typy porušení zabezpečení a připravenost k obnovení jsou definovány v dalších částech tohoto článku.

Rozpoznání záměru porušení zabezpečení musí být součástí přípravy porušení zabezpečení. Všechna porušení mají prvek malice nebo zločinného záměru, které jsou spojené, ale finančně řízené porušení mají potenciál mnohem větší škody ve srovnání s "řídit" nebo oportunistickými porušeními.

Další informace o stavu zabezpečení a posouzení rizik najdete v tématu Rychlá modernizace stavu zabezpečení.

Příklady rizik podle typu firmy

Obchodní požadavky závisí na výsledné analýze rizik pro váš obchodní typ. Následující informace popisuje několik obchodních vertikálních událostí a způsob, jakým jejich konkrétní potřeby řídí segmentovanou analýzu rizik:

Hornictví

Dolování se více snažíme najít v budoucnosti, kde systémy OT (Operational Technology) využívají méně ručních procesů. Příkladem je použití rozhraní HMI (Human Machine Interfaces), které využívají aplikační rozhraní k dokončení úloh a úkolů v rámci zpracovatelny. Vzhledem k tomu, že tyto HMI jsou navrženy jako aplikace, mohou být rizika kybernetického zabezpečení pro tento průmysl vyšší.

Hrozba se už stává jednou ze ztrát dat nebo krádeže firemních aktiv. Hrozba se stane jedním z externích subjektů, kteří používají krádež identity pro přístup k kritickým systémům a kolidují s produkčními procesy.

Retail

K hlavním rizikům souvisejícím s porušením zabezpečení v maloobchodě může dojít v případě, že existuje více domén pro více značek, které žijí ve stejném tenantovi. Složitost správy místních nebo cloudových identit může způsobit ohrožení zabezpečení.

Zdravotnictví

Hlavními riziky v oblasti zdravotnictví jsou ztráty dat. Neoprávněné zveřejnění důvěrných lékařských záznamů může být přímým hrozbou pro zákony o ochraně osobních údajů a dat, které jsou vyhrazeny pro pacienty a klienty a na základě místních předpisů, mohou způsobovat značné pokuty.

Sektor státní správy

Organizace v sektoru státní správy představují nejvyšší rizika pro zabezpečení informací. Je ohrožena reputace, národní zabezpečení a ztráta dat. To je z velké části důvod, proč se vládní organizace musí přihlásit k odběru přísnějších standardů, jako je Národní institut standardů a technologie (NIST).

V rámci přípravy a reakce na porušení zabezpečení využijte Analýza hrozeb v programu Microsoft Defender k vyhledání a získání informací o typech útoků a vektorů hrozeb, které jsou pro váš vertikální útok nejrelevantní.

Rizika běžných typů útoků

Prevence nebo snížení obchodních škod při porušení zabezpečení zahrnuje povědomí o nejběžnějších typech útoků. I když jsou v současné době nejběžnější následující typy útoků, měl by váš tým kybernetické bezpečnosti znát i nové typy útoků, z nichž některé můžou rozšířit nebo nahradit.

Identity

Incidenty kybernetického zabezpečení obvykle začínají krádeží přihlašovacích údajů určitého druhu. Přihlašovací údaje mohou být odcizeny pomocí různých metod:

Phishing

Útočník se maskuje jako důvěryhodná entita a zdvojuje zaměstnance do otevírání e-mailů, textů nebo rychlých zpráv. Může také zahrnovat spear-phishing, ve kterém útočník používá informace konkrétně o uživateli k vytvoření bezpečnějšího útoku phishing. K krádeži technických přihlašovacích údajů může dojít kvůli tomu, že uživatel klikne na adresu URL nebo útok phishing MFA.

Vishing

Útočník pomocí metod sociálního inženýrství cílí na podpůrnou infrastrukturu, jako jsou helpdesky k získání nebo změně přihlašovacích údajů.

Password Spray

Útočník se pokusí o velký seznam možných hesel pro daný účet nebo sadu účtů. Možná hesla můžou být založená na veřejných datech o uživateli, jako jsou narození v profilech sociálních médií.

Ve všech těchto případech jsou dovednosti a vzdělávání nezbytné pro uživatele jako cíl útoků phishing a helpdesků jako cíle útoků vishing. Helpdesky by měly mít protokoly pro ověření uživatelů před provedením citlivých akcí na uživatelských účtech nebo oprávněních.

Zařízení

Uživatelská zařízení jsou dalším způsobem útočníků, kteří se obvykle spoléhají na ohrožení zabezpečení zařízení při instalaci malwaru, jako jsou viry, spyware, ransomware a další nežádoucí software, který se instaluje bez souhlasu.

Útočníci můžou také pomocí přihlašovacích údajů zařízení získat přístup k vašim aplikacím a datům.

Síť

Útočníci mohou také použít vaše sítě k ovlivnění vašich systémů nebo k určení citlivých dat. Mezi běžné typy síťových útoků patří:

Distribuovaný odepření služby (DDos)

Útoky, které mají zahltit online služby provozem, aby služba byla neoperabilní.

Odposlechu

Útočník zachytí síťový provoz a má za cíl získat hesla, čísla platebních karet a další důvěrné informace.

Injektáž kódu a SQL

Útočník přenáší škodlivý kód místo datových hodnot ve formuláři nebo prostřednictvím rozhraní API.

Skriptování mezi weby

Útočník používá webové prostředky třetích stran ke spouštění skriptů ve webovém prohlížeči oběti.

Jak vedoucí firmy uvažují o prevenci nebo snížení obchodních škod před porušením zabezpečení

Před zahájením jakékoli technické práce je důležité porozumět různým motivacím pro investice do prevence a snížení obchodních škod z porušení zabezpečení, protože tyto motivace pomáhají informovat strategii, cíle a opatření pro úspěch.

Následující tabulka uvádí důvody, proč by obchodní vedoucí pracovníci v organizaci měli investovat do prevence nebo snížení škod způsobených porušením zabezpečení.

| Role | Proč je prevence nebo snížení obchodních škod z porušení zabezpečení důležitá |

|---|---|

| Výkonný ředitel (GENERÁLNÍ ŘEDITEL) | Firma musí být zmocněna k dosažení svých strategických cílů a cílů bez ohledu na klima kybernetické bezpečnosti. Obchodní flexibilita a obchodní provádění by neměly být omezené kvůli incidentu nebo porušení zabezpečení. Vedoucí pracovníci by měli pochopit, že zabezpečení je součástí obchodních imperativních potřeb a investic do prevence porušení zabezpečení i připravenosti na porušení zabezpečení, aby se zajistila kontinuita podnikových procesů. Náklady na úspěšný a destruktivní kybernetický útok mohou být mnohem více než cena implementace bezpečnostních opatření. |

| Hlavní marketingový ředitel (CMO) | Způsob, jakým se firma vnímá interně i externě, by neměla být omezena na základě porušení zabezpečení nebo připravenosti na porušení zabezpečení. Učení, jak interně a externě komunikovat připravenost na porušení zabezpečení a zasílání zpráv v reakci na porušení zabezpečení je otázkou přípravy. Úspěšný útok se může stát veřejnými znalostmi, potenciálně poškodit hodnotu značky, pokud neexistuje komunikační plán porušení zabezpečení. |

| Ředitel informačních technologií (CIO) | Aplikace používané vaší organizací musí být odolné vůči útokům při zabezpečení dat vaší organizace. Zabezpečení by mělo být měřitelným výsledkem a v souladu se strategií IT. Ochrana před únikem informací a správa porušení zabezpečení musí být v souladu s integritou dat, ochranou osobních údajů a dostupností. |

| Ředitel pro zabezpečení informací (CISO) | Zabezpečení musí být sladěno jako obchodní imperativní pro C-Suite. Připravenost na porušení zabezpečení a reakce jsou v souladu s dosažením primárních obchodních strategií, přičemž zabezpečení technologií je v souladu se zmírněním obchodních rizik. |

| Provozní ředitel (COO) | Proces reakce na incidenty závisí na vedení a strategické pokyny poskytované touto rolí. Je nezbytné, aby se preventivní a responzivní akce prováděly v souladu s podnikovou strategií. Příprava porušení zabezpečení v stavu Předpokládat porušení zabezpečení znamená, že všechny disciplíny, které hlásí coO, musí fungovat na úrovni připravenosti na porušení zabezpečení a zajistit tak rychlou izolaci a zmírnění porušení zabezpečení bez pozastavení vaší firmy. |

| Finanční ředitel (CFO) | Příprava porušení zabezpečení a zmírnění rizik jsou funkcemi rozpočtovaných výdajů na zabezpečení. Finanční systémy musí být robustní a mohou přežít porušení zabezpečení. Finanční data musí být klasifikovaná, zabezpečená a zálohovaná jako citlivá datová sada. |

Přístup nulová důvěra (Zero Trust) řeší několik problémů zabezpečení vyplývajících z porušení zabezpečení. S obchodními vedoucími pracovníky můžete zdůraznit následující výhody nulová důvěra (Zero Trust) přístupu.

| Zaměstnanecké výhody | Popis |

|---|---|

| Zajištění přežití | V závislosti na povaze nebo motivaci útočníka může být porušení zabezpečení navržené tak, aby výrazně ovlivnilo nebo narušilo schopnost vaší organizace provádět běžné obchodní aktivity. Příprava na porušení zabezpečení výrazně zvyšuje pravděpodobnost, že vaše organizace přežije porušení, které je navržené tak, aby zmrzačil nebo zakázal. |

| Kontrola poškození pověsti | Porušení zabezpečení, které vede k přístupu k důvěrným datům, může mít závažné dopady, jako je poškození pověsti značky, ztráta citlivého duševního vlastnictví, přerušení zákazníků, regulační pokuty a finanční škody ve vaší firmě. nulová důvěra (Zero Trust) zabezpečení pomáhá omezit oblast útoku průběžným vyhodnocováním, monitorováním a analýzou infrastruktury IT v místním prostředí i v cloudu. Architektura nulová důvěra (Zero Trust) pomáhá definovat zásady, které se aktualizují automaticky při identifikaci rizik. |

| Omezení poloměru výbuchu v rámci vaší organizace | Nasazení modelu nulová důvěra (Zero Trust) může pomoct minimalizovat dopad externího nebo vnitřního porušení zabezpečení. Vylepšuje schopnost vaší organizace detekovat hrozby v reálném čase a snižuje zónu výbuchu útoků omezením laterálního pohybu. |

| Předvedení robustního stavu zabezpečení a rizika | Přístup nulová důvěra (Zero Trust) umožňuje třídění výstrah, korelaci dalších signálů hrozeb a nápravné akce. Analýza signálů pomáhá zlepšit váš stav vyhodnocením kultury zabezpečení a identifikací oblastí pro zlepšení nebo osvědčené postupy. Jakákoli změna v síti automaticky aktivuje analýzu potenciálně škodlivé aktivity. Získáte úplný přehled o všech prostředcích a prostředcích ve vašich sítích a o tom, jak fungují, což vede k významnému celkovému snížení rizika vystavení. |

| Nižší pojistné na kybernetické pojištění | K vyhodnocení nákladů na kybernetické pojištění potřebujete robustní a dobře definovaný model zabezpečení a architekturu. Implementací zabezpečení nulová důvěra (Zero Trust) máte kontrolu, viditelnost a zásady správného řízení pomocí analýzy v reálném čase pro ochranu sítě a koncových bodů. Váš bezpečnostní tým dokáže rozpoznat a překonat mezery v celkovém stavu zabezpečení a prokázat, že máte proaktivní strategie a systémy. Přístup nulová důvěra (Zero Trust) také zlepšuje kybernetickou odolnost a může dokonce pomoci platit za sebe snížením pojistného. |

| Zvýšení efektivity a morálnosti bezpečnostních týmů | nulová důvěra (Zero Trust) nasazení snižují ruční úsilí týmu zabezpečení automatizací rutinních úloh, jako je zřizování prostředků, kontroly přístupu a ověření identity. Díky tomu můžete týmům zabezpečení umožnit čas a telemetrii, které potřebují k detekci, odstrašování a porazit nejdůležitější útoky a rizika, a to interně i externě, což zase zvyšuje morální prostředí IT a bezpečnostního týmu. |

Další informace ke sdílení s obchodními vedoucími pracovníky najdete v elektronické knize Minimalizovat dopad interních nebo externích chybných subjektů.

Cyklus přijetí pro zabránění nebo snížení obchodních škod z porušení zabezpečení

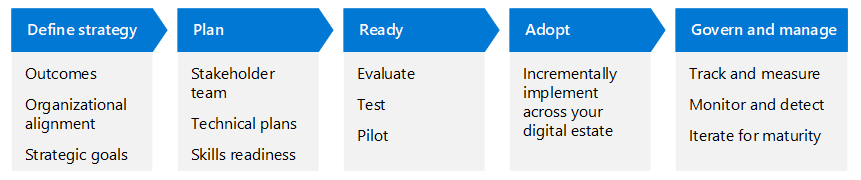

Tato sada článků popisuje tento obchodní scénář pomocí stejných fází životního cyklu jako architektura přechodu na cloud pro Azure – definování strategie, plánování, připravenosti, přijetí a správy – ale přizpůsobená pro nulová důvěra (Zero Trust).

Následující tabulka je přístupná verze obrázku.

| Definování strategie | Plánování | Připraven | Přijetí | Řízení a správa |

|---|---|---|---|---|

| Výsledky Organizační sladění Strategické cíle |

Tým účastníků Technické plány Připravenost dovedností |

Vyhodnotit Test Pilotní program |

Přírůstkové implementace napříč vašimi digitálními aktivy | Sledování a měření Monitorování a zjišťování Iterace pro splatnost |

Další informace o cyklu přechodu nulová důvěra (Zero Trust) najdete v přehledu architektury přechodu na nulová důvěra (Zero Trust).

Pokud chcete zabránit porušení zabezpečení nebo snížit jejich poškození, použijte informace v těchto dalších článcích:

- Implementace infrastruktury ochrany před únikem informací a obnovení zabezpečení

- Implementace ochrany před hrozbami a XDR

Všimněte si, že doporučení pro nasazení těchto dvou samostatných stop vyžadují zapojení samostatných skupin vašeho IT oddělení a aktivity pro každou trasu je možné provádět paralelně.

Další kroky

Pro tento obchodní scénář:

- Implementace infrastruktury ochrany před únikem informací a obnovení zabezpečení

- Implementace ochrany před hrozbami a XDR

Další články v rámci nulová důvěra (Zero Trust) adoption:

- Přehled architektury přechodu na nulová důvěra (Zero Trust)

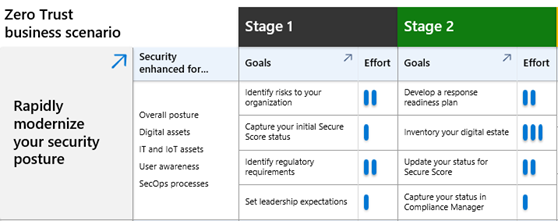

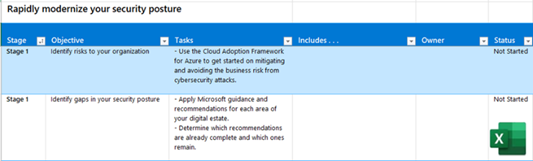

- Rychlá modernizace stavu zabezpečení

- Zabezpečení práce na dálku a hybridní práci

- Identifikace a ochrana citlivých obchodních dat

- Splnění zákonných požadavků a požadavků na dodržování předpisů

Sledování průběhu – zdroje

Pro kterýkoli z nulová důvěra (Zero Trust) obchodních scénářů můžete použít následující sledovací prostředky průběhu.

| Prostředek sledování průběhu | To vám pomůže... | Určeno pro... |

|---|---|---|

Soubor Visio nebo PDF s možností stažení scénáře přechodu ve fázi fáze gridu

|

Snadno pochopit vylepšení zabezpečení pro každý obchodní scénář a úroveň úsilí pro fáze a cíle fáze plánu. | Vedoucí obchodních scénářů, vedoucí pracovníci podniku a další účastníci. |

| nulová důvěra (Zero Trust) sledování přijetí ke stažení powerpointové prezentace |

Sledujte průběh fázemi a cíli fáze plánu. | Vedoucí obchodních scénářů, vedoucí pracovníci podniku a další účastníci. |

Cíle obchodního scénáře a úkoly ke stažení excelového sešitu

|

Přiřaďte vlastnictví a sledujte průběh ve fázích, cílech a úkolech fáze plánu. | Vedoucí projektu obchodního scénáře, vedoucí IT a implementátoři IT. |

Další zdroje informací najdete v tématu nulová důvěra (Zero Trust) hodnocení a sledování průběhu prostředků.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro