Začínáme se službou Microsoft Defender pro Office 365

V nových organizacích Microsoft 365 s Microsoft Defenderem pro Office 365 (zahrnutým nebo jako doplňkovým předplatným) tento článek popisuje kroky konfigurace, které je potřeba provést v Exchange Online Protection (EOP) a Defenderu pro Office 365 v nejbližších dnech vaší organizace.

I když vaše organizace Microsoft 365 zahrnuje výchozí úroveň ochrany od okamžiku, kdy ho vytvoříte (nebo do ní přidáte Defender pro Office 365), kroky v tomto článku vám poskytnou akční plán, jak plně využít možnosti ochrany EOP a Defenderu pro Office 365. Po dokončení těchto kroků můžete také pomocí tohoto článku ukázat vedení, že maximalizujete svoji investici do Microsoftu 365.

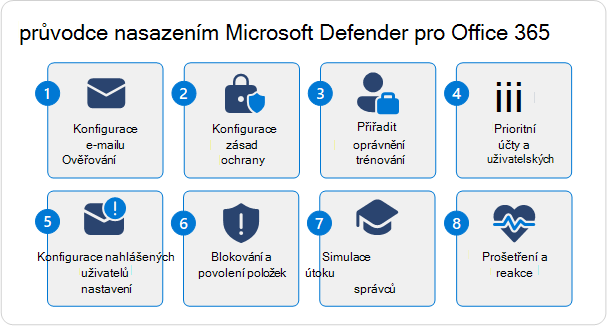

Postup konfigurace EOP a Defenderu pro Office 365 je popsaný v následujícím diagramu:

Tip

Jako doplněk k tomuto článku doporučujeme použít průvodce automatizovaným nastavením Microsoft Defenderu pro Office 365 na adrese https://admin.microsoft.com/Adminportal/Home?Q=learndocs#/modernonboarding/office365advancedthreatprotectionadvisor. Tato příručka přizpůsobí vaše prostředí na základě vašeho prostředí. Pokud si chcete projít osvědčené postupy bez přihlášení a aktivace funkcí automatizovaného nastavení, přejděte na portál pro nastavení Microsoftu 365 na adrese https://setup.microsoft.com/defender/office-365-setup-guide.

Požadavky

Funkce ochrany před internetovými hrozbami e-mailu jsou součástí všech předplatných Microsoftu 365 s cloudovými poštovními schránkami prostřednictvím EOP. Defender pro Office 365 obsahuje další funkce ochrany. Podrobné porovnání funkcí v EOP, Defenderu pro Office 365 pro Plán 1 a Defenderu pro Office 365 Plan 2 najdete v tématu Přehled Microsoft Defenderu pro Office 365.

Role a oprávnění

Ke konfiguraci funkcí EOP a Defenderu pro Office 365 potřebujete oprávnění. V následující tabulce jsou uvedena oprávnění, která potřebujete k provedení kroků v tomto článku (stačí jedna, ale nepotřebujete je všechna).

| Role nebo skupina rolí | Další informace |

|---|---|

| Globální správce v Microsoft Entra* | Předdefinované role Microsoft Entra |

| Správa organizace v e-mailových & skupin rolí pro spolupráci | Skupiny rolí v Microsoft Defenderu pro Office 365 |

| Správce zabezpečení v Microsoft Entra | Předdefinované role Microsoft Entra |

| Správce zabezpečení ve skupinách rolí pro spolupráci e-mailu & | Oprávnění ke spolupráci & e-mailem v Microsoft Defenderu pro Office 365 |

| Správa organizace Exchange Online | Oprávnění v Exchangi Online |

Důležité

* Microsoft doporučuje používat role s nejmenším oprávněním. Používání účtů s nižším oprávněním pomáhá zlepšit zabezpečení vaší organizace. Globální správce je vysoce privilegovaná role, která by měla být omezená na nouzové scénáře, když nemůžete použít existující roli.

Krok 1: Konfigurace ověřování e-mailu pro domény Microsoft 365

Shrnutí: Nakonfigurujte záznamy SPF, DKIM a DMARC (v daném pořadí) pro všechny vlastní domény Microsoftu 365 (včetně parkovaných domén a subdomén). V případě potřeby nakonfigurujte všechny důvěryhodné zapečetěče ARC.

Podrobnosti:

Ověřování e-mailů (označované také jako ověřování e-mailů) je skupina standardů, která ověřuje, že e-mailové zprávy jsou legitimní, nezměněné a pocházejí z očekávaných zdrojů pro e-mailovou doménu odesílatele. Další informace najdete v tématu Ověřování e-mailů v EOP.

Budeme pokračovat v předpokladu, že v Microsoftu 365 používáte pro e-mail jednu nebo více vlastních domén (například contoso.com), takže pro každou vlastní doménu, kterou používáte pro e-mail, musíte vytvořit konkrétní záznamy DNS ověřování e-mailu.

Pro každou vlastní doménu, kterou používáte pro e-mail v Microsoftu 365, vytvořte u svého registrátora DNS nebo hostitelské služby DNS následující záznamy DNS ověřování e-mailu:

Sender Policy Framework (SPF): Záznam SPF TXT identifikuje platné zdroje e-mailů od odesílatelů v doméně. Pokyny najdete v tématu Nastavení SPF, aby se zabránilo falšování identity.

DKIM (DomainKeys Identified Mail): DKIM odhlašuje odchozí zprávy a ukládá podpis do záhlaví zprávy, který přeposílání zpráv přeposílal. Pokyny najdete v tématu Ověření odchozích e-mailů odeslaných z vlastní domény pomocí DKIM.

DMARC (Domain-Based Message Authentication, Reporting, and Conformance): DMARC pomáhá cílovým e-mailovým serverům při rozhodování, co dělat se zprávami z vlastní domény, které neprošly kontrolami SPF a DKIM. Nezapomeňte do záznamů DMARC zahrnout zásady DMARC (

p=rejectnebop=quarantine) a cíle sestav DMARC (agregační a forenzní sestavy). Pokyny najdete v tématu Ověření e-mailu pomocí DMARC.Protokol ARC (Authenticated Received Chain): Pokud používáte služby třetích stran, které upravují příchozí zprávy při přenosu před doručením do Microsoftu 365, můžete tyto služby identifikovat jako důvěryhodné zapečetěče ARC (pokud ho podporují), aby upravené zprávy automaticky neselhaly kontroly ověřování e-mailů v Microsoftu 365. Pokyny najdete v tématu Konfigurace důvěryhodných zapečetěčů ARC.

Pokud pro e-mail používáte doménu *.onmicrosoft.com (označovanou také jako Online e-mailová adresa Microsoftu nebo doména MOERA), nemáte skoro tolik co dělat:

- SPF: Záznam SPF je již nakonfigurovaný pro doménu *.onmicrosoft.com.

- DKIM: Podepisování DKIM je už nakonfigurované pro odchozí poštu pomocí domény *.onmicrosoft.com, ale můžete ho také ručně přizpůsobit.

- DMARC: Záznam DMARC musíte pro doménu *.onmicrosoft.com nastavit ručně, jak je popsáno tady.

Krok 2: Konfigurace zásad ochrany

Shrnutí: Zapněte a používejte standardní a/nebo striktní přednastavené zásady zabezpečení pro všechny příjemce. Nebo pokud to vyžadují obchodní potřeby, vytvořte a používejte místo toho vlastní zásady ochrany, ale pravidelně je kontrolujte pomocí analyzátoru konfigurace.

Podrobnosti:

Jak si asi dokážete představit, v EOP a Defenderu pro Office 365 je k dispozici spousta zásad ochrany. Existují tři základní typy zásad ochrany:

Výchozí zásady: Tyto zásady existují od okamžiku vytvoření organizace. Platí pro všechny příjemce v organizaci, zásady nemůžete vypnout a nemůžete změnit, na koho se zásady vztahují. Nastavení zabezpečení ale můžete upravit v zásadách stejně jako vlastní zásady. Nastavení ve výchozích zásadách jsou popsaná v tabulkách v doporučených nastaveních pro zabezpečení EOP a Microsoft Defenderu pro Office 365.

Přednastavené zásady zabezpečení: Přednastavené zabezpečení jsou ve skutečnosti profily , které obsahují většinu dostupných zásad ochrany v EOP a Defenderu pro Office 365 s nastavením přizpůsobeným konkrétním úrovním ochrany. Přednastavené zásady zabezpečení jsou:

- Přísné přednastavené zásady zabezpečení.

- Standardní přednastavené zásady zabezpečení.

- Integrovaná ochrana.

Přednastavené zásady zabezpečení Standard a Strict jsou ve výchozím nastavení vypnuté, dokud je nenapnete. Podmínky a výjimky příjemců (uživatelé, členové skupiny, domény nebo všichni příjemci) zadáte pro funkce ochrany EOP a funkce ochrany Defenderu pro Office 365 v rámci standardních a striktních přednastavených zásad zabezpečení.

Integrovaná ochrana v Defenderu pro Office 365 je ve výchozím nastavení zapnutá a poskytuje základní ochranu bezpečných příloh a bezpečných odkazů pro všechny příjemce. Pokud chcete identifikovat uživatele, kteří ochranu nezískají, můžete zadat výjimky příjemců.

Ve standardních a striktních přednastavených zásadách zabezpečení v defenderu pro organizace Office 365 je potřeba nakonfigurovat položky a volitelné výjimky pro ochranu před zosobněním uživatele a domény. Všechna ostatní nastavení se zamknou do doporučených standardních a striktních hodnot (řada z nich je stejných). Hodnoty Standard a Strict najdete v tabulkách v části Doporučené nastavení pro zabezpečení EOP a Microsoft Defenderu pro Office 365. Rozdíly mezi standardem a striktním najdete tady.

S tím, jak se do EOP a Defenderu pro Office 365 přidávají nové možnosti ochrany a mění se bezpečnostní prostředí, se nastavení v přednastavených zásadách zabezpečení automaticky aktualizují na naše doporučená nastavení.

Vlastní zásady: Pro většinu dostupných zásad ochrany můžete vytvořit libovolný počet vlastních zásad. Zásady můžete použít pro uživatele pomocí podmínek a výjimek příjemce (uživatelé, členové skupiny nebo domény) a nastavení můžete přizpůsobit.

Předchozí informace a zásady ochrany, které se týkají, jsou shrnuty v následující tabulce:

| Výchozí zásady | Přednastavené zásady zabezpečení | Vlastní zásady | |

|---|---|---|---|

| Zásady ochrany EOP: | |||

| Antimalwarový software | ✔ | ✔ | ✔ |

| Antispamová ochrana | ✔ | ✔ | ✔ |

| Ochrana proti útokům phishing (ochrana před falšováním identity) | ✔ | ✔ | ✔ |

| Odchozí spam | ✔ | ✔ | |

| Filtrování připojení | ✔¹ | ||

| Zásady Defenderu pro Office 365: | |||

| Anti-phishing (ochrana před falšováním identity) plus: | ✔² | ✔² | ✔ |

| Bezpečné odkazy | ³ | ✔ | ✔ |

| Bezpečné přílohy | ³ | ✔ | ✔ |

| Obecné chování | |||

| Ochrana je ve výchozím nastavení zapnutá? | ✔ | ⁴ | |

| Chcete nakonfigurovat podmínky a výjimky pro ochranu? | ✔⁵ | ✔ | |

| Přizpůsobit nastavení zabezpečení? | ✔ | ⁶ | ✔ |

| Nastavení ochrany se automaticky aktualizovalo? | ✔ |

¹ Seznam povolených ip adres ani seznam blokovaných IP adres neobsahuje žádné výchozí položky, takže výchozí zásady filtru připojení prakticky nic neudělají, pokud nastavení nepřizpůsobíte.

² V Defenderu pro Office 365 neexistují žádné položky ani volitelné výjimky pro zosobnění uživatele nebo ochranu před zosobněním domény, dokud je nenakonfigurujete.

³ Přestože defender pro Office 365 neobsahuje žádné výchozí zásady bezpečných příloh ani bezpečných odkazů, integrovaná ochrana poskytuje základní ochranu bezpečných příloh a bezpečných odkazů, která je vždy zapnutá.

⁴ Integrovaná ochrana (bezpečné přílohy a ochrana bezpečných odkazů v Defenderu pro Office 365) je jediná přednastavená zásada zabezpečení, která je ve výchozím nastavení zapnutá.

⁵ Pro standardní a striktní přednastavené zásady zabezpečení můžete nakonfigurovat samostatné podmínky příjemce a volitelné výjimky pro ochranu EOP a Defender pro Office 365. Pro integrovanou ochranu v Defenderu pro Office 365 můžete nakonfigurovat jenom výjimky příjemců z ochrany.

⁶ Jediným přizpůsobitelným nastavením zabezpečení v přednastavených zásadách zabezpečení jsou položky a volitelné výjimky pro ochranu před zosobněním uživatele a ochranu před zosobněním domény v přednastavených zásadách zabezpečení Standard a Strict v Defenderu pro Office 365.

Pořadí priorit zásad ochrany

Při rozhodování o konfiguraci nastavení zabezpečení pro uživatele je důležité zvážit způsob použití zásad ochrany. Důležité body, které je třeba si zapamatovat, jsou:

- Funkce ochrany mají nekonfigurovatelné pořadí zpracování. Například příchozí zprávy se vždy vyhodnocují na malware před spamem.

- Zásady ochrany konkrétní funkce (antispam, antimalwarový software, anti-phishing atd.) se uplatňují v určitém pořadí podle priority (více o pořadí priorit později).

- Pokud je uživatel záměrně nebo neúmyslně zahrnut do více zásad konkrétní funkce, určuje první zásada ochrany pro tuto funkci, ve které je uživatel definován (podle pořadí priorit), co se stane s položkou (zpráva, soubor, adresa URL atd.).

- Jakmile se první zásady ochrany použijí na konkrétní položku uživatele, zpracování zásad pro tuto funkci se zastaví. Pro tohoto uživatele a konkrétní položku se nevyhodnocují žádné další zásady ochrany této funkce.

Pořadí priorit je podrobně vysvětleno v části Pořadí priorit pro přednastavené zásady zabezpečení a další zásady, ale je stručně shrnuto tady:

- Zásady ochrany v přednastavených zásadách zabezpečení:

- Přísné přednastavené zásady zabezpečení.

- Standardní přednastavené zásady zabezpečení.

- Vlastní zásady ochrany konkrétní funkce (například antimalwarové zásady) Každá vlastní zásada má hodnotu priority, která určuje pořadí, v jakém se zásady použijí ve vztahu k jiným zásadám ochrany stejné funkce:

- Vlastní zásada s hodnotou priority 0.

- Vlastní zásada s hodnotou priority 1.

- A tak dále.

- Výchozí zásady ochrany konkrétní funkce (například antimalwarové) nebo integrované ochrany v Defenderu pro Office 365 (bezpečné odkazy a bezpečné přílohy).

Informace o tom, jak jsou konkrétní zásady ochrany reprezentované v pořadí priorit, najdete v předchozí tabulce. Na každé úrovni jsou například k dispozici antimalwarové zásady. Odchozí zásady spamu jsou dostupné na úrovni vlastních a výchozích zásad. Zásady filtru připojení jsou dostupné jenom na výchozí úrovni zásad.

Pokud se chcete vyhnout nejasnostem a nezamýšleným aplikacím zásad, postupujte podle následujících pokynů:

- Používejte jednoznačné skupiny nebo seznamy příjemců na každé úrovni. Pro přednastavené zásady zabezpečení Standard a Strict můžete například použít různé skupiny nebo seznamy příjemců.

- Podle potřeby nakonfigurujte výjimky na jednotlivých úrovních. Můžete například nakonfigurovat příjemce, kteří potřebují vlastní zásady jako výjimky ze standardních a striktních přednastavených zásad zabezpečení.

- Zbývající příjemci, kteří nejsou identifikováni na vyšších úrovních, získají výchozí zásady nebo integrovanou ochranu v Defenderu pro Office 365 (bezpečné odkazy a bezpečné přílohy).

S těmito informacemi se můžete rozhodnout, jak nejlépe implementovat zásady ochrany v organizaci.

Určení strategie zásad ochrany

Když teď víte o různých typech zásad ochrany a o tom, jak se používají, můžete se rozhodnout, jak chcete používat EOP a Defender pro Office 365 k ochraně uživatelů ve vaší organizaci. Vaše rozhodnutí nevyhnutelně spadá do následujícího spektra:

- Používejte pouze standardní přednastavené zásady zabezpečení.

- Použijte přednastavené zásady zabezpečení Standard a Strict.

- Použijte přednastavené zásady zabezpečení a vlastní zásady.

- Používejte jenom vlastní zásady.

Nezapomeňte, že výchozí zásady (a integrovaná ochrana v Defenderu pro Office 365) automaticky chrání všechny příjemce v organizaci (každého, kdo není definován v přednastavených standardních nebo striktních zásadách zabezpečení nebo ve vlastních zásadách). Takže i když nic neuděláte, všichni příjemci v organizaci získají výchozí ochranu, jak je popsáno v doporučených nastaveních pro zabezpečení EOP a Microsoft Defenderu pro Office 365.

Je také důležité si uvědomit, že nejste navždy uzamčeni svým počátečním rozhodnutím. Informace v tabulkách doporučených nastavení a srovnávací tabulce pro Standardní a Striktní by vám měly umožnit informované rozhodnutí. Pokud se ale změní potřeby, výsledky nebo okolnosti, není těžké později přepnout na jinou strategii.

Bez přesvědčivých obchodních potřeb, které by naznačovaly opak, doporučujeme začít se standardními přednastavenými zásadami zabezpečení pro všechny uživatele ve vaší organizaci. Přednastavené zásady zabezpečení se konfigurují s nastavením na základě let pozorování v datacentrech Microsoftu 365 a měly by být správnou volbou pro většinu organizací. Zásady se také automaticky aktualizují tak, aby odpovídaly hrozbám v oblasti zabezpečení.

V přednastavených zásadách zabezpečení můžete vybrat možnost Všichni příjemci a snadno použít ochranu na všechny příjemce v organizaci.

Pokud chcete zahrnout některé uživatele do zásady zabezpečení Striktní přednastavení a zbývající uživatele do standardních přednastavených zásad zabezpečení, nezapomeňte zohlednit pořadí priorit , jak je popsáno výše v tomto článku, pomocí následujících metod:

V každé přednastavené zásadě zabezpečení používejte jednoznačné skupiny nebo seznamy příjemců.

nebo

Nakonfigurujte příjemce, kteří by měli získat nastavení standardních přednastavených zásad zabezpečení jako výjimky v zásadách zabezpečení Striktní přednastavení.

Mějte na paměti, že následující konfigurace funkcí ochrany nejsou ovlivněny přednastavenými zásadami zabezpečení (můžete použít přednastavené zásady zabezpečení a také nezávisle nakonfigurovat tato nastavení ochrany):

- Zásady odchozího spamu (vlastní a výchozí)

- Výchozí zásady filtru připojení (seznam povolených IP adres a seznam blokovaných IP adres)

- Globální zapnutí bezpečných příloh pro SharePoint, OneDrive a Microsoft Teams

- Globálně zapněte a nakonfigurujte bezpečné dokumenty (dostupné a smysluplné jenom s licencemi, které nejsou součástí Defenderu pro Office 365 (například Microsoft 365 A5 nebo Microsoft 365 E5 Security))

Informace o zapnutí a konfiguraci přednastavených zásad zabezpečení najdete v tématu Přednastavené zásady zabezpečení v EOP a Microsoft Defenderu pro Office 365.

Rozhodnutí o použití vlastních zásad místo přednastavených zásad zabezpečení nebo jejich doplnění nakonec vychází z následujících obchodních požadavků:

- Uživatelé vyžadují nastavení zabezpečení, která se liší od neupravitelných nastavení v přednastavených zásadách zabezpečení (nevyžádaná pošta vs. karanténa nebo naopak, žádné bezpečnostní tipy, upozorňovat vlastní příjemce atd.).

- Uživatelé vyžadují nastavení, která nejsou nakonfigurovaná v přednastavených zásadách zabezpečení (například blokování e-mailů z konkrétních zemí nebo v konkrétních jazycích v zásadách ochrany proti spamu).

- Uživatelé potřebují prostředí karantény , které se liší od neupravitelného nastavení v přednastavených zásadách zabezpečení. Zásady karantény definují, co můžou uživatelé se svými zprávami v karanténě dělat na základě toho, proč byla zpráva v karanténě, a jestli jsou příjemci upozorněni na zprávy v karanténě. Výchozí prostředí karantény koncových uživatelů je shrnuto v tabulce a zásady karantény, které se používají v přednastavených zásadách zabezpečení Standard a Strict, jsou popsané v tabulkách zde.

Informace v doporučených nastaveních pro zabezpečení EOP a Microsoft Defenderu pro Office 365 použijte k porovnání dostupných nastavení ve vlastních nebo výchozích zásadách s tím, co je nakonfigurované v přednastavených standardních a striktních zásadách zabezpečení.

Mezi pokyny pro návrh několika vlastních zásad pro konkrétní funkci (například antimalwarové zásady) patří:

- Uživatele ve vlastních zásadách není možné zahrnout do standardních nebo striktních přednastavených zásad zabezpečení kvůli pořadí priorit.

- Přiřaďte méně uživatelů k zásadám s vyšší prioritou a více uživatelů k zásadám s nižší prioritou.

- Nakonfigurujte zásady s vyšší prioritou tak, aby měly přísnější nebo specializovanější nastavení než zásady s nižší prioritou (včetně výchozích zásad).

Pokud se rozhodnete použít vlastní zásady, použijte Analyzátor konfigurace k pravidelnému porovnávání nastavení v zásadách s doporučenými nastaveními v přednastavených zásadách zabezpečení Standard a Strict.

Krok 3: Přiřazení oprávnění správcům

Shrnutí: Roli Správce zabezpečení v Microsoft Entra přiřaďte ostatním správcům, specialistům a pracovníkům helpdesku, aby mohli dělat úkoly v EOP a Defenderu pro Office 365.

Podrobnosti:

Pravděpodobně už používáte počáteční účet, který jste použili k registraci do Microsoftu 365, abyste provedli veškerou práci v tomto průvodci nasazením. Tento účet je správcem všude v Microsoftu 365 (konkrétně je členem role globálního správce v Microsoft Entra) a umožňuje dělat prakticky cokoli. Požadovaná oprávnění byla popsána výše v tomto článku v části Role a oprávnění.

Záměrem tohoto kroku je ale nakonfigurovat další správce, kteří vám v budoucnu pomůžou spravovat funkce EOP a Defenderu pro Office 365. To, co nechcete, je spousta lidí s oprávněním globálního správce, kteří to nepotřebují. Opravdu například potřebují odstraňovat nebo vytvářet účty nebo dělat jiné uživatele globálními správci? Koncept nejnižších oprávnění (přiřazení pouze požadovaných oprávnění k provedení úlohy a nic dalšího) je dobrým postupem.

Pokud jde o přiřazování oprávnění k úkolům v EOP a Defenderu pro Office 365, jsou k dispozici následující možnosti:

- Oprávnění Microsoft Entra: Tato oprávnění platí pro všechny úlohy v Microsoftu 365 (Exchange Online, SharePoint Online, Microsoft Teams atd.).

- Oprávnění Exchange Online: Většina úloh v EOP a Defenderu pro Office 365 je k dispozici pomocí oprávnění Exchange Online. Přiřazení oprávnění pouze v Exchangi Online brání přístupu pro správu v jiných úlohách Microsoftu 365.

- E-mailová & oprávnění ke spolupráci na portálu Microsoft Defender: Správa některých funkcí zabezpečení v EOP a Defenderu pro Office 365 je k dispozici s oprávněními ke spolupráci e-mailu &. Příklady:

Pro zjednodušení doporučujeme použít roli Správce zabezpečení v Microsoft Entra pro ostatní, kteří potřebují konfigurovat nastavení v EOP a Defenderu pro Office 365.

Pokyny najdete v tématech Přiřazení rolí Microsoft Entra uživatelům a Správa přístupu k Microsoft DefenderU XDR pomocí globálních rolí Microsoft Entra.

Krok 4: Prioritní účty a uživatelské značky

Shrnutí: Identifikujte a označte příslušné uživatele ve vaší organizaci jako prioritní účty pro snadnější identifikaci v sestavách a vyšetřováních a získání ochrany účtu s prioritou v Defenderu pro Office 365. Zvažte vytvoření a použití vlastních značek uživatelů v Defenderu pro Office 365 Plan 2.

Podrobnosti:

V Defenderu pro Office 365 umožňují prioritní účty označit až 250 uživatelů s vysokou hodnotou, aby se snadno identifikovaly v sestavách a vyšetřováních. Tyto prioritní účty také dostávají další heuristiky, které nejsou přínosem pro běžné zaměstnance. Další informace najdete v tématech Správa a monitorování prioritních účtů a Konfigurace a kontrola ochrany prioritního účtu v Microsoft Defenderu pro Office 365.

V Defenderu pro Office 365 Plan 2 máte také přístup k vytváření a používání vlastních značek uživatelů , které vám umožní snadno identifikovat konkrétní skupiny uživatelů v sestavách a vyšetřováních. Další informace najdete v tématu Značky uživatelů v Microsoft Defenderu pro Office 365.

Identifikujte vhodné uživatele, které chcete označit jako prioritní účty, a rozhodněte se, jestli potřebujete vytvořit a použít vlastní značky uživatelů.

Krok 5: Kontrola a konfigurace nastavení zpráv nahlášených uživatelem

Shrnutí: Nasaďte doplňky Sestava zpráv nebo Útok phishing nebo podporovaný nástroj třetích stran , aby uživatelé mohli v Outlooku nahlásit falešně pozitivní a falešně negativní zprávy a aby tyto nahlášené zprávy byly dostupné správcům na kartě Uživatele nahlášené na stránce Odeslání na portálu Defender. Nakonfigurujte organizaci tak, aby nahlášené zprávy chodily do zadané poštovní schránky pro sestavy, do Microsoftu nebo do obou.

Podrobnosti:

Možnost uživatelů hlásit dobré zprávy označené jako špatné (falešně pozitivní) nebo povolené špatné zprávy (falešně negativní) je důležitá pro monitorování a úpravu nastavení ochrany v EOP a Defenderu pro Office 365.

Mezi důležité části generování sestav zpráv uživatelů patří:

Jak uživatelé hlásí zprávy?: Ujistěte se, že klienti používají některou z následujících metod, aby se nahlášené zprávy zobrazovaly na kartě Nahlášené uživatelem na stránce Odeslání na portálu Defender na adrese https://security.microsoft.com/reportsubmission?viewid=user:

Integrované tlačítko Sestava v Outlooku na webu (dříve známé jako Outlook Web App nebo OWA).

Doplňky Microsoft Report Message nebo Report Phishing pro Outlook a Outlook na webu.

Nástroje pro vytváření sestav třetích stran, které používají podporovaný formát odesílání zpráv.

Kam chodí zprávy nahlášené uživatelem?: Máte následující možnosti:

- Do určené poštovní schránky sestav a do Microsoftu (toto je výchozí hodnota).

- Pouze do určené poštovní schránky sestav.

- Pouze pro Microsoft.

Výchozí poštovní schránka, která se používá ke shromažďování zpráv nahlášených uživateli, je poštovní schránka globálního správce (počáteční účet v organizaci). Pokud chcete, aby zprávy nahlášené uživateli chodily do poštovní schránky sestav ve vaší organizaci, měli byste vytvořit a nakonfigurovat výhradní poštovní schránku, kterou chcete používat.

Je na vás, jestli chcete, aby zprávy nahlášené uživateli chodily také společnosti Microsoft k analýze (výhradně nebo spolu s doručováním do určené poštovní schránky pro sestavy).

Pokud chcete, aby zprávy nahlášené uživateli chodily jenom do vámi určené poštovní schránky pro vytváření sestav, měli by správci ručně odesílat zprávy nahlášené uživateli společnosti Microsoft k analýze z karty Nahlášené uživatelem na stránce Odeslání na portálu Defender na adrese https://security.microsoft.com/reportsubmission?viewid=user.

Odesílání zpráv nahlášených uživateli do Microsoftu je důležité, aby se naše filtry mohly učit a vylepšovat.

Úplné informace o nastavení zpráv nahlášených uživatelem najdete v tématu Nastavení nahlášených uživatelem.

Krok 6: Blokování a povolení položek

Shrnutí: Seznamte se s postupy blokování a povolení zpráv, souborů a adres URL v Defenderu pro Office 365.

Podrobnosti:

Musíte se seznámit s blokováním a (dočasně) povolením odesílatelů zpráv, souborů a adres URL v následujících umístěních na portálu Defender:

- Seznam povolených/blokovaných tenantů na adrese https://security.microsoft.com/tenantAllowBlockList.

- Stránka Odeslání na adrese https://security.microsoft.com/reportsubmission.

- Stránka přehledu s informacemi o falšování identity na adrese https://security.microsoft.com/spoofintelligence.

Obecně platí, že vytváření bloků je jednodušší než povolené, protože nepotřebné položky povolení vystavují vaši organizaci škodlivému e-mailu, který by byl filtrován systémem.

Blok:

Blokové položky pro domény a e-mailové adresy, soubory a adresy URL můžete vytvořit na odpovídajících kartách v seznamu povolených/blokovaných klientů a odesláním položek do Microsoftu k analýze ze stránky Odeslání . Když odešlete položku do Microsoftu, v seznamu povolených/blokovaných tenantů se vytvoří také odpovídající blokované položky.

Tip

Uživatelé v organizaci také nemůžou posílat e-maily na domény nebo e-mailové adresy, které jsou zadané v záznamech bloků v seznamu povolených/blokovaných klientů.

Zprávy blokované falšovanými informacemi se zobrazují na stránce s informacemi o falšování . Pokud položku povolení změníte na blokovou položku, stane se odesílatel ruční položkou blokování na kartě Zfalšovaní odesílatelé v seznamu povolených /blokovaných klientů. Na kartě Spoofed senders (Zfalšovaní odesílatelé ) můžete také proaktivně vytvářet blokované položky pro dosud nezfalšované odesílatele.

Povolit:

Položky povolení pro domény a e-mailové adresy, soubory a adresy URL nemůžete vytvářet přímo na odpovídajících kartách v seznamu povolených/blokovaných klientů. Místo toho použijete stránku Odeslání k nahlášení položky společnosti Microsoft. Při hlášení položky microsoftu můžete vybrat možnost povolit položku, čímž se vytvoří odpovídající dočasná povolená položka v seznamu povolených/blokovaných tenantů.

Zprávy povolené informacemi o falšování se zobrazují na stránce s informacemi o falšování . Pokud položku bloku změníte na povolenou položku, stane se odesílatel ručně povoleným záznamem na kartě Zfalšovaní odesílatelé v seznamu povolených /blokovaných klientů. Můžete také proaktivně vytvářet položky povolení pro dosud nezfalšované odesílatele na kartě Zfalšovaní odesílatelé .

Úplné podrobnosti najdete v následujících článcích:

- Povolení nebo blokování e-mailů pomocí seznamu povolených nebo blokovaných klientů

- Povolení nebo blokování souborů pomocí seznamu povolených nebo blokovaných tenantů

- Povolení nebo blokování adres URL pomocí seznamu povolených nebo blokovaných tenantů

- Stránka Odeslání slouží k odesílání podezřelých spamů, phishing, adres URL, blokování legitimních e-mailů a příloh e-mailů do Microsoftu.

- Přepsání verdiktu falšování inteligentních informací

Krok 7: Spuštění simulací útoků phishing pomocí trénování simulace útoku

V Defenderu pro Office 365 Plan 2 umožňuje trénování simulace útoku odesílat simulované phishingové zprávy uživatelům a přiřazovat trénování podle toho, jak reagují. Dostupné jsou následující možnosti:

- Jednotlivé simulace s využitím předdefinovaných nebo vlastních datových částí

- Simulace automatizace převzaté z reálných útoků phishing s využitím více datových částí a automatizovaného plánování

- Pouze školicí kampaně , ve kterých nemusíte spouštět kampaň a čekat, až uživatelé kliknou na odkazy nebo si stáhnou přílohy v simulovaných phishingových zprávách, než se přiřadí školení.

Další informace najdete v tématu Začínáme s trénováním simulace útoku.

Krok 8: Prošetření a reakce

Teď, když je vaše počáteční nastavení dokončené, použijte informace v Provozní příručce k zabezpečení Microsoft Defenderu pro Office 365 k monitorování a prošetřování hrozeb v organizaci.