Analýza prvního incidentu v Microsoft Defenderu XDR

Platí pro:

- Microsoft Defender XDR

Při analýze útoků je nezbytné porozumět kontextu, který obklopuje incidenty . Kombinace vašich odborných znalostí a zkušeností s funkcemi a možnostmi XDR v programu Microsoft Defender zajišťuje rychlejší řešení incidentů a bezpečnost vaší organizace před kybernetickými útoky.

Dnešní hrozby týkající se zabezpečení dat – ohrožení zabezpečení obchodních e-mailů (BEC), malware, jako jsou zadní vrátka a ransomware, porušení zabezpečení organizace a útoky na národní stát – vyžadují rychlé, inteligentní a rozhodné kroky od respondentů na incidenty. Nástroje, jako je Microsoft Defender XDR , umožňují týmům reakce detekovat, určit a prošetřit incidenty prostřednictvím jednoho podokna a najít informace potřebné k provedení těchto včasných rozhodnutí.

Úkoly šetření

Vyšetřování obvykle zahrnuje osoby, které reagují, prohlížejí si několik aplikací a současně kontrolují různé zdroje analýzy hrozeb. Někdy se vyšetřování rozšiřuje o proaktivní vyhledávání jiných hrozeb. Dokumentování faktů a řešení při vyšetřování útoku je další důležitou úlohou, která poskytuje historii a kontext pro použití jiných vyšetřovatelů nebo pro pozdější šetření. Tyto úlohy šetření se při použití Microsoft DefenderU XDR zjednoduší následujícím postupem:

Pivoting – portál agreguje důležité informace o útoku v kontextu napříč úlohami Defenderu povolenými ve vaší organizaci. Portál konsoliduje všechny informace do jednotlivých komponent útoku (soubor, adresa URL, poštovní schránka, uživatelský účet nebo zařízení) a zobrazuje relace a časovou osu aktivit. Se všemi informacemi dostupnými na stránce umožňuje portál řešitelům incidentů přecházet mezi souvisejícími entitami a událostmi, aby našli informace, které potřebují k rozhodování.

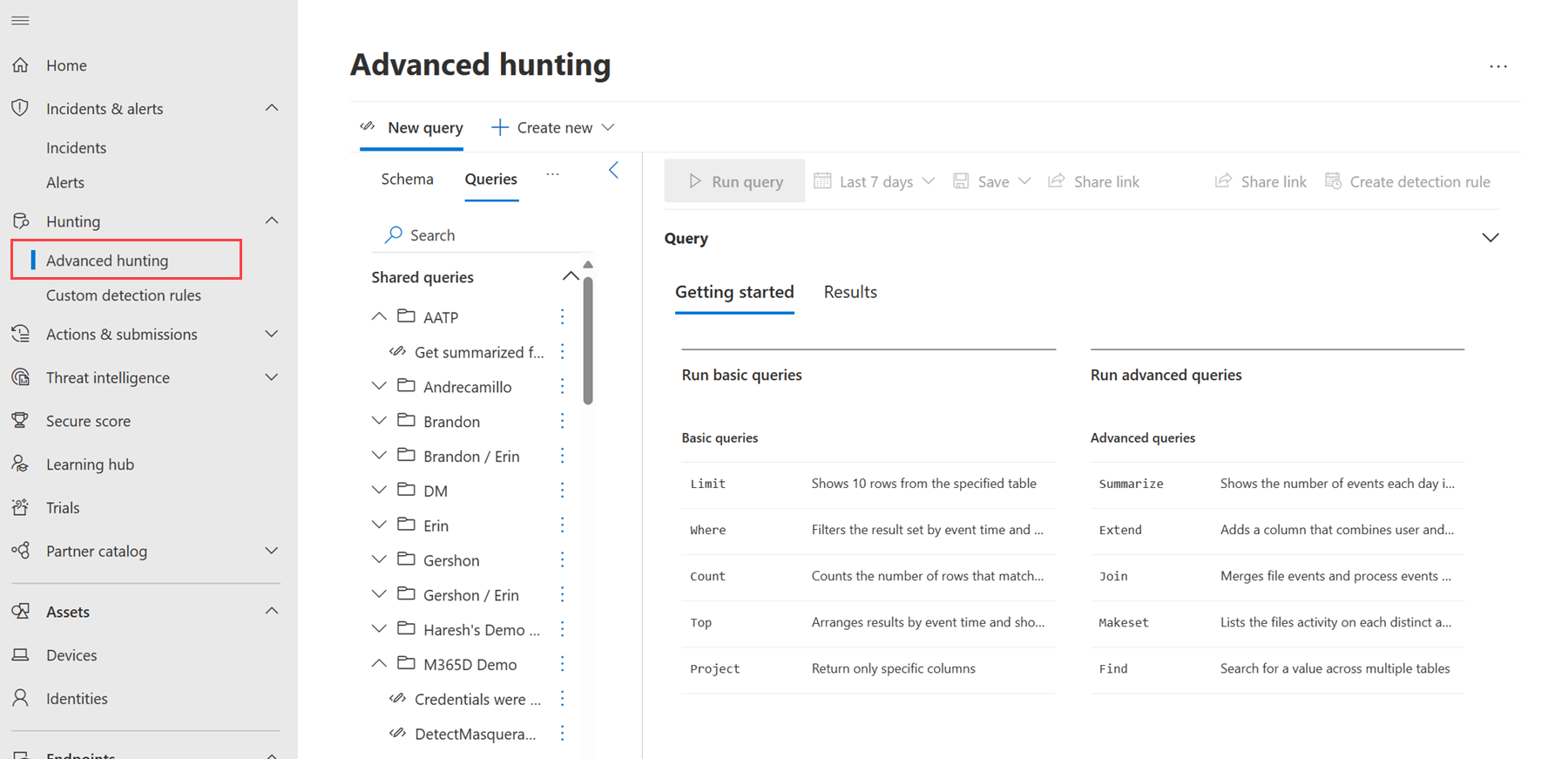

Proaktivní vyhledávání – lovci hrozeb můžou najít známé a možné hrozby v rámci organizace prostřednictvím pokročilých funkcí proaktivního vyhledávání na portálu pomocí dotazů Kusto. Pokud s Kusto začínáte, použijte k vyhledávání hrozeb režim s asistencí .

Přehled – tam, kde je to možné, můžou osoby reagující na incidenty zobrazit akce u dříve zjištěných událostí a výstrahy, které pomáhají při současném vyšetřování. K událostem a upozorněním se také automaticky přidávají další přehledy prostřednictvím vlastní analýzy hrozeb microsoftu a ze zdrojů, jako je MITRE ATT&CK® framework a VirusTotal.

Spolupráce – týmy operací zabezpečení můžou zobrazit rozhodnutí a akce jednotlivých členů týmu týkající se minulých a současných incidentů a upozornění prostřednictvím funkcí portálu, jako jsou komentáře, označování, označování příznakem a přiřazení. Další spolupráce se službou Microsoftu pro spravovanou detekci a odezvu prostřednictvím defenderových expertů pro XDR a Defender Experts for Hunting je dostupná také v případě, že organizace vyžaduje rozšířenou reakci.

Přehled útoků

Příběh útoku poskytuje respondentům na incidenty úplný kontextový přehled toho, co se při útoku stalo. Respondující uživatelé můžou zobrazit všechna související upozornění a události, včetně automatizovaných nápravných akcí provedených programem Microsoft Defender XDR za účelem zmírnění útoku.

V příběhu útoku se můžete podrobněji ponořit do podrobností útoku tím, že prozkoumáte karty dostupné na stránce incidentu. Pomocí playbooků reakcí na incidenty , které jsou přístupné na portálu, můžete rychle napravit běžné útoky, jako jsou útoky phishing, password spray a škodlivé aplikace. Tyto playbooky obsahují pokyny k detekci, reakci a zmírnění rizik, které podporují vyšetřování incidentů.

Toto video o vyšetřování útoku v Microsoft DefenderU XDR a použití funkcí portálu při vyšetřování vás provede příběhem útoku a stránkou incidentu.

Prošetřování hrozeb

Složité hrozby, jako jsou útoky typu adversary-in-the-middle nebo ransomware, často vyžadují ruční šetření. Účastník reakce na incidenty, který řeší tyto složité útoky, hledá následující důležité informace:

- Přítomnost malwaru nebo podezřelé použití nástrojů a aplikací

- Stopy o komunikačních kanálech nebo vstupních bodech používaných jakoukoli škodlivou nebo podezřelou entitou

- Stopy ukazující na možné ohrožení identity

- Identifikace dopadu na stav dat a zabezpečení organizace

Následující části obsahují kurzy a videa o funkcích XDR v programu Microsoft Defender, které pomáhají týmům reagovat na incidenty při vyšetřování různých složitých útoků.

Šetření ransomwaru

Ransomware je i nadále významnou hrozbou pro organizace. Společnost Microsoft má následující zdroje informací, které vám pomůžou prozkoumat útoky ransomware a reagovat na ně:

- Průvodci: Od detekce k ochraně: Příručka Microsoftu k boji proti útokům ransomware

- Kurz: Playbook pro šetření ransomwaru

- Video: Vyšetřování útoků ransomwaru v Microsoft Defenderu XDR (část 1)

- Video: Vyšetřování útoků ransomwaru v Microsoft DefenderU XDR (část 2)

Analýza e-mailových útoků

Identifikace a sledování upravených, vytvořených nebo odcizených identit je zásadní pro vyšetřování útoků phishing a BEC. Při vyšetřování těchto útoků použijte následující zdroje informací:

- Kurz: Zkoumání škodlivých e-mailů

- Kurz: Zkoumání uživatelů

- Kurz: Prozkoumání uživatelského účtu

- Blog: Ohrožení zabezpečení celkové identity: Pomocí signálů Defenderu for Identity je možné prošetřit také lekce reakce Microsoftu na incidenty týkající se zabezpečení identity služby Active Directory.

- Kurz: Příklad phishingového e-mailového útoku

- Kurz: Příklad útoku založeného na identitě

V následujících videích se dozvíte, jak v Programu Microsoft Defender XDR prozkoumat útoky phishing a BEC:

- Video: Vyšetřování útoků phishing BEC a AiTM v Microsoft DefenderU XDR

- Video: Obrana proti spearphishingu a útokům phishing pomocí Defenderu pro Office 365

Prošetřete ohrožení identity a zjistěte, co můžete udělat, abyste útok zamezili prostřednictvím tohoto videa:

Analýza malwaru

Informace a možnosti škodlivého souboru jsou klíčem k vyšetřování malwaru. Microsoft Defender XDR ve většině případů dokáže odpálit soubor a zobrazit tak důležitá data, včetně hodnoty hash, metadat, rozšíření v rámci organizace a možností souborů na základě technik MITRE ATT&CK®. Tím se eliminuje nutnost provádět testování černé skříňky nebo statickou analýzu souborů. Informace o souborech můžete zobrazit z grafu incidentů nebo zobrazením stromu procesu upozornění, časové osy artefaktů nebo časové osy zařízení.

Následující zdroje informací obsahují podrobné informace o tom, jak používat možnosti portálu při zkoumání souborů:

Analýza rizikových aplikací a prevence cloudových hrozeb

Aktéři se zlými úmysly můžou zneužít cloudové aplikace. Aplikace můžou neúmyslně unikat citlivé informace v případě zneužití nebo zneužití. Osoby reagující na incidenty, které prošetřují a chrání aplikace v cloudových prostředích, můžou využít následující prostředky, ve kterých je Defender for Cloud Apps nasazený ve svých organizacích:

- Kurz: Zkoumání škodlivých a ohrožených aplikací

- Kurz: Zkoumání rizikových aplikací OAuth

- Kurz: Ochrana cloudových aplikací

- Kurz: Ochrana aplikací v reálném čase

Zjistěte, jak můžete chránit cloudové aplikace v reálném čase pomocí tohoto videa úlohy Defender for Cloud Apps:

- Video: Ochrana cloudových aplikací a souvisejících souborů prostřednictvím Defenderu for Cloud Apps

Analýza porušení zabezpečení

Útoky v národních státech, útoky na kritickou infrastrukturu a porušení zabezpečení organizace často vyžadují, aby útočník vytvořil komunikační body, jakmile jsou v síti. Osoby reagující na incidenty hledají stopy tím, že identifikují podezřelý provoz nebo výměnu mezi zdrojem a cílem. Microsoft má následující kurzy pro zkoumání komunikačních komponent:

- Zkoumání domén a adres URL

- Prověřování IP adresy

- Prověřování událostí připojení, ke kterým dochází za dopřednými proxy

- Zkoumání podezřelých aktivit uživatelů a zařízení prostřednictvím Defenderu for Identity

- Identifikace a zkoumání cest laterálního pohybu v Defenderu for Identity

- Prozkoumání zařízení v seznamu zařízení Defenderu for Endpoint

Útočníci často používají ohrožení zabezpečení k získání přístupu k organizaci. Některé útoky ransomwaru zpočátku využívají neopravených ohrožení zabezpečení, jako je chyba zabezpečení Log4Shell. Následující zdroje informací pomáhají osobám reagující na incidenty identifikovat ohrožení zabezpečení a zranitelná zařízení v jejich organizaci prostřednictvím služby Defender for Vulnerability Management:

- Kurz: Identifikace ohrožení zabezpečení ve vaší organizaci

- Kurz: Vyhledávání vystavených zařízení

- Kurz: Posouzení rizika vaší organizace prostřednictvím skóre expozice

- Video: Správa hrozeb a ohrožení zabezpečení prostřednictvím správy ohrožení zabezpečení v programu Defender

K porušením také dochází prostřednictvím různých zařízení, jako jsou telefony a tablety, které se připojují k síti vaší organizace. Osoby reagující na incidenty můžou tato zařízení dále prozkoumat na portálu. V následujícím videu se dozvíte o hlavních hrozbách z mobilních zařízení a o tom, jak je můžete prošetřit:

- Ochrana před mobilními hrozbami v Microsoft Defenderu XDR

Zdroje informací o hrozbách a proaktivního vyhledávání

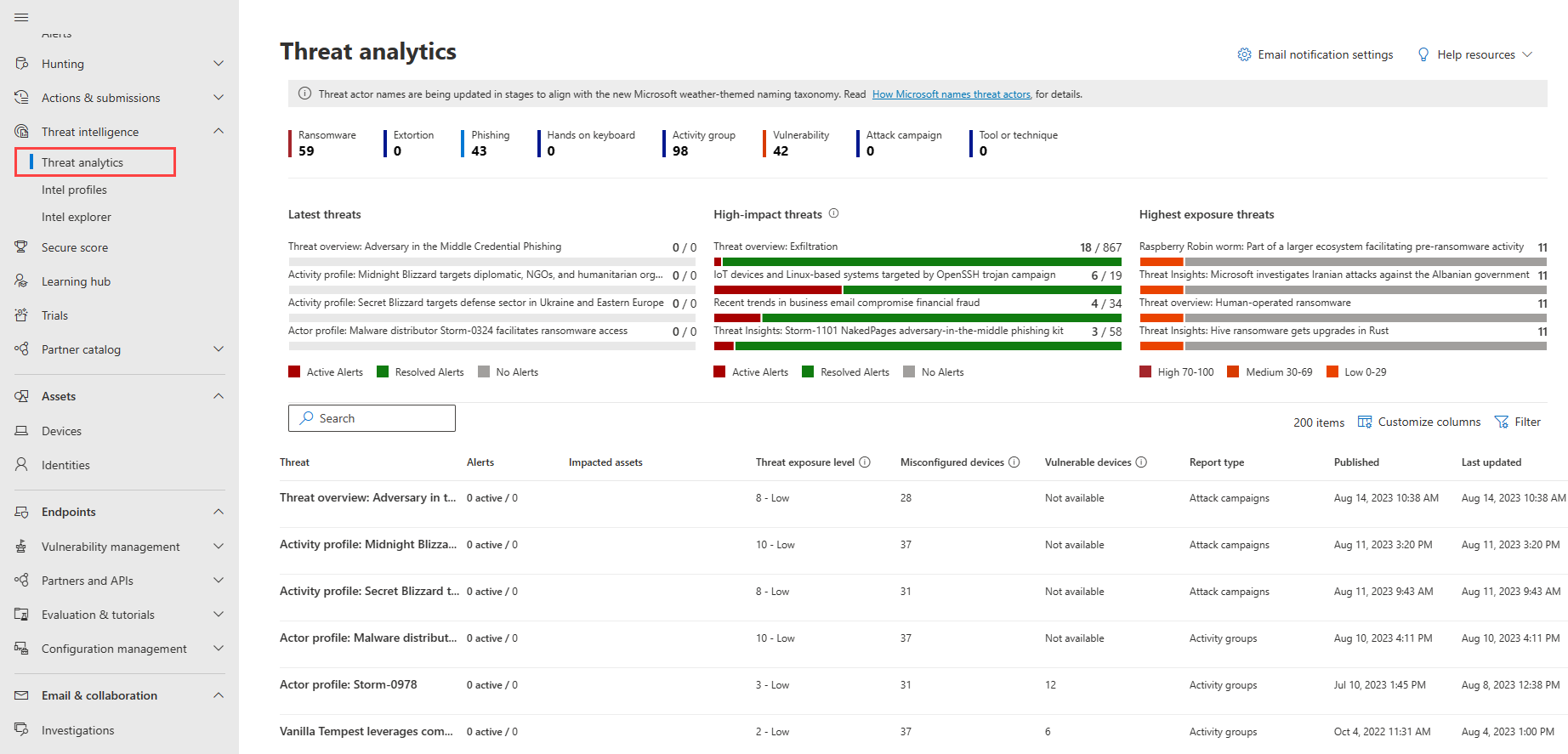

Integrované funkce analýzy hrozeb a proaktivního vyhledávání v programu Microsoft Defender XDR pomáhají týmům reagovat na incidenty při provádění proaktivní ochrany před vznikajícími hrozbami a útoky. Prostřednictvím analýzy hrozeb na portálu máte přímý přístup k nejnovějším informacím o vznikajících hrozbách a útocích.

Pomocí inteligentních informací v analýze hrozeb se podrobněji seznamte s novými hrozbami v následujícím videu:

Proaktivní vyhledávání hrozeb v rámci organizace pomocí integrované pokročilé funkce proaktivního proaktivního vyhledávání na portálu.

Následující zdroje informací obsahují další informace o tom, jak používat rozšířené proaktivní vyhledávání:

- Seznámení s dotazovacím jazykem Kusto

- Vytváření dotazů proaktivního vyhledávání pomocí režimu s asistencí

- Vyhledávání hrozeb napříč entitami

Rozšiřte své analýzy hrozeb o nejnovější výzkum zabezpečení a změny provedené týmy Microsoftu pro výzkum zabezpečení:

Spolupracujte s odborníky Microsoftu na reakci na incidenty a proaktivního vyhledávání hrozeb a vylepšete možnosti týmů pro operace zabezpečení. Další informace o našich expertech a o tom, jak je zapojit, najdete v následujících zdrojích informací:

- Defender Experts for XDR

- Proaktivní vyhledávání hrozeb s využitím programu Defender Experts for Hunting

Další krok

- Náprava prvního incidentu

- Prozkoumejte funkce portálu prostřednictvím videí na školení Microsoft Defender XDR Virtual Ninja Training.

Viz také

- Vysvětlení incidentů

- Prověřování incidentů

- Prověřování upozornění

- Seznámení s funkcemi portálu prostřednictvím školení Microsoft Defender XDR Ninja

Tip

Chcete se dozvědět více? Spojte se s komunitou zabezpečení společnosti Microsoft v naší technické komunitě: Technická komunita Microsoft Defender XDR.