Použití principů nulová důvěra (Zero Trust) pro aplikace IaaS ve službě Amazon Web Services

Poznámka:

Připravte se na livestream , připojte se k týmu Azure FastTrack, který probírá tento článek. 16. října 2024 | 10:00–11:30 (UTC-07:00) Tichomoří (USA a Kanada). Zaregistrujte se tady.

Tento článek obsahuje postup použití principů nulová důvěra (Zero Trust) pro aplikace IaaS v Amazon Web Services (AWS):

| princip nulová důvěra (Zero Trust) | Definice | Met by |

|---|---|---|

| Explicitní ověření | Vždy ověřovat a autorizovat na základě všech dostupných datových bodů. | Zabezpečení v DevOps (DevSecOps) pomocí pokročilého zabezpečení GitHubu a DevOps, kontroluje a zabezpečuje infrastrukturu jako kód. |

| Použití přístupu s nejnižšími oprávněními | Omezte přístup uživatelů pomocí technologie Just-In-Time a Just-Enough-Access (JIT/JEA), adaptivních zásad založených na rizikech a ochrany dat. |

|

| Předpokládat porušení zabezpečení | Minimalizujte poloměr výbuchu a segmentování přístupu. Ověřte komplexní šifrování a využijte analýzy k získání viditelnosti, zjišťování hrozeb a zlepšení ochrany. |

|

Další informace o použití principů nulová důvěra (Zero Trust) v prostředí Azure IaaS najdete v přehledu Použití principů nulová důvěra (Zero Trust) v Azure IaaS.

Komponenty AWS a AWS

AWS je jedním z poskytovatelů veřejného cloudu, kteří jsou na trhu, spolu s Microsoft Azure, Google Cloud Platform a dalšími poskytovateli. Je běžné, že společnosti mají vícecloudovou architekturu, která se skládá z více než jednoho poskytovatele cloudu. V tomto článku se zaměříme na architekturu s více cloudy, kde:

- Azure a AWS jsou integrované pro spouštění úloh a obchodních řešení IT.

- Úlohy AWS IaaS můžete zabezpečit pomocí produktů Microsoftu.

Virtuální počítače AWS, označované jako Amazon Elastic Compute Cloud (Amazon EC2), běží nad virtuální sítí AWS s názvem Amazon Virtual Private Cloud (Amazon VPC). Uživatelé a správci cloudu si ve svém prostředí AWS nastavují Amazon VPC a přidávají virtuální počítače Amazon EC2.

AWS CloudTrail protokoluje aktivitu účtu AWS v prostředí AWS. Amazon EC2, Amazon VPC a AWS CloudTrail jsou běžné v prostředích AWS. Shromažďováníprotokolůch

Amazon GuardDuty je služba detekce hrozeb, která pomáhá chránit úlohy AWS monitorováním prostředí AWS pro škodlivé aktivity a neoprávněné chování.

V tomto článku se dozvíte, jak integrovat monitorování a protokolování těchto prostředků a služeb AWS s monitorovacími řešeními Azure a zásobníkem zabezpečení Microsoftu.

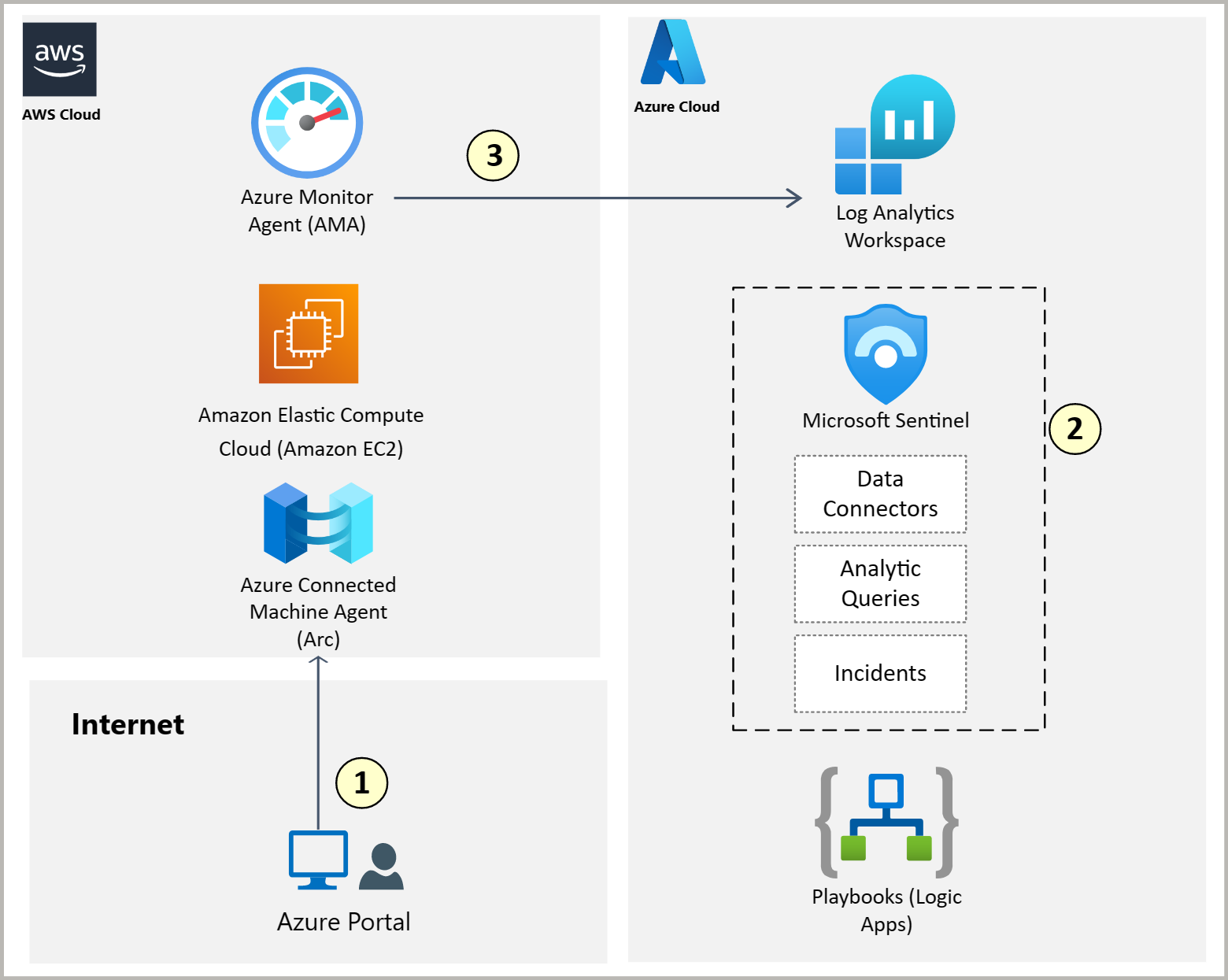

Referenční architektura

Následující diagram architektury znázorňuje běžné služby a prostředky potřebné ke spuštění úlohy IaaS v prostředí AWS. Diagram také ukazuje služby Azure potřebné k ingestování protokolů a dat z prostředí AWS do Azure a k zajištění monitorování a ochrany před hrozbami.

Diagram znázorňuje příjem protokolů do Azure pro následující prostředky a služby v prostředí AWS:

- Amazon EC2 (Amazon Elastic Compute Cloud)

- Amazon Virtual Private Cloud (Amazon VPC)

- Amazon Web Services CloudTrail (AWS CloudTrail)

- Amazon GuardDuty

Pokud chcete ingestovat protokoly do Azure pro prostředky a služby v prostředí AWS, musíte mít definovanou službu Amazon Simple Storage Service (Amazon S3) a Amazon Simple Queue Service (SQS).

Protokoly a data se ingestují do Log Analytics ve službě Azure Monitor.

Následující produkty Společnosti Microsoft používají ingestované údaje k monitorování:

- Microsoft Defender for Cloud

- Microsoft Sentinel

- Microsoft Defender for Endpoint

Poznámka:

Abyste mohli monitorovat prostředky a služby AWS, nemusíte ingestovat protokoly do všech produktů Microsoftu uvedených v seznamu. Použití všech produktů Microsoftu společně ale poskytuje větší výhody z protokolů AWS a příjmu dat do Azure.

Tento článek se řídí diagramem architektury a popisuje, jak:

- Nainstalujte a nakonfigurujte produkty Microsoftu tak, aby ingestovali protokoly z vašich prostředků AWS.

- Nakonfigurujte metriky pro data zabezpečení, která chcete monitorovat.

- Vylepšete celkový stav zabezpečení a zabezpečte úlohu AWS.

- Zabezpečení infrastruktury jako kódu

Krok 1: Instalace a připojení produktů Microsoftu k ingestování protokolů a dat

Tato část vás provede instalací a propojením produktů Microsoftu v odkazované architektuře k ingestování protokolů z vašich služeb a prostředků AWS a Amazon. Pokud chcete dodržovat zásadu nulová důvěra (Zero Trust) ověřit explicitně, musíte nainstalovat produkty Microsoftu a připojit se k prostředí AWS, abyste mohli před útokem provádět proaktivní akce.

| Kroky | Úloha |

|---|---|

| A | Nainstalujte agenta Azure Connected Machine na virtuální počítače Amazon Elastic Compute Cloud (Amazon EC2) a ingestujte data operačního systému a přihlaste se do Azure. |

| T | Nainstalujte agenta Azure Monitoru na virtuální počítače Amazon EC2, abyste mohli odesílat protokoly do pracovního prostoru služby Log Analytics. |

| C | Připojte účet AWS ke službě Microsoft Defender for Cloud. |

| D | Připojte Microsoft Sentinel k AWS k ingestování dat protokolů AWS. |

| E | Pomocí konektorů AWS můžete načíst protokoly služby AWS do Služby Microsoft Sentinel. |

A. Instalace agenta Azure Connected Machine na virtuální počítače Amazon EC2 za účelem ingestování dat operačního systému a přihlášení do Azure

Servery s podporou Azure Arc umožňují spravovat fyzické servery a virtuální počítače s Windows a Linuxem hostované mimo Azure, ve vaší podnikové síti nebo jiném poskytovateli cloudu. Pro účely Služby Azure Arc se počítače hostované mimo Azure považují za hybridní počítače. Pokud chcete připojit virtuální počítače Amazon EC2 (označované také jako hybridní počítače) k Azure, nainstalujete na každý počítač agenta Azure Connected Machine.

Další informace najdete v tématu Připojení hybridních počítačů k Azure.

B. Instalace agenta Azure Monitoru na virtuální počítače Amazon EC2 pro odesílání protokolů do pracovního prostoru služby Log Analytics

Azure Monitor poskytuje kompletní monitorování vašich prostředků a aplikací běžících v Azure a dalších cloudech, včetně AWS. Azure Monitor shromažďuje, analyzuje a působí na telemetrii z vašeho cloudu a místního prostředí. Přehledy virtuálních počítačů ve službě Azure Monitor používají servery s podporou služby Azure Arc k zajištění konzistentního prostředí mezi virtuálními počítači Azure a virtuálními počítači Amazon EC2. Virtuální počítače Amazon EC2 můžete zobrazit přímo vedle virtuálních počítačů Azure. Virtuální počítače Amazon EC2 můžete připojit stejnými metodami. To zahrnuje použití standardních konstruktorů Azure, jako jsou Azure Policy a použití značek.

Když povolíte přehledy virtuálních počítačů pro počítač, nainstaluje se agent Služby Azure Monitor (AMA). AMA shromažďuje data monitorování z virtuálních počítačů Amazon EC2 a doručuje je do služby Azure Monitor pro použití pomocí funkcí, přehledů a dalších služeb, jako je Microsoft Sentinel a Microsoft Defender for Cloud.

Důležité

Log Analytics je nástroj na webu Azure Portal, který používáte k úpravě a spouštění dotazů protokolu na data v úložišti protokolů služby Azure Monitor. Log Analytics se instaluje automaticky.

Virtuální počítače Amazon EC2 můžou mít nainstalovaného staršího agenta Log Analytics. Tento agent bude vyřazen v září 2024. Microsoft doporučuje nainstalovat nového agenta služby Azure Monitor.

Agent Log Analytics nebo agent Azure Monitor pro Windows a Linux se vyžaduje, aby:

- Proaktivně monitorujte operační systém a úlohy spuštěné na počítači.

- Spravujte počítač pomocí runbooků automation nebo řešení, jako je Update Management.

- Používejte další služby Azure, jako je Microsoft Defender for Cloud.

Když shromažďujete protokoly a data, informace se ukládají do pracovního prostoru služby Log Analytics. Pokud ve svém předplatném shromažďujete data z prostředků Azure, potřebujete pracovní prostor služby Log Analytics.

Sešity Azure Monitoru jsou nástroj pro vizualizaci dostupný na webu Azure Portal. Sešity kombinují text, dotazy na protokoly, metriky a parametry do bohatých interaktivních sestav. Nastavení sešitů vám pomůže používat analýzy k dodržování nulová důvěra (Zero Trust) předpokládat princip porušení zabezpečení.

Sešity jsou popsány v dalším článku v části Monitorování v protokolech Microsoft Sentinelu z Amazon Virtual Private Cloud (Amazon VPC), AWS CloudTrail a Amazon GuardDuty.

Další informace naleznete v tématu:

- Instalace AMA prostřednictvím pravidel shromažďování dat ve službě Azure Monitor

- Vytvoření pracovního prostoru služby Log Analytics

- Začínáme se sešity Azure

C. Připojení účtu AWS k Microsoft Defenderu pro cloud

Microsoft Defender for Cloud je správa stavu zabezpečení cloudu (CSPM) a platforma CWPP (Cloud Workload Protection Platform) pro všechny vaše místní a multicloudové prostředky Azure, včetně AWS. Defender pro cloud naplňuje tři zásadní potřeby při správě zabezpečení vašich zdrojů a úloh v cloudu a místně:

- Nepřetržitě vyhodnocovat – znát stav zabezpečení Identifikace a sledování ohrožení zabezpečení

- Zabezpečení – posílení zabezpečení prostředků a služeb pomocí srovnávacího testu zabezpečení cloudu Microsoftu (MCSB) a standardu osvědčených postupů zabezpečení AWS Foundational Security.

- Obrana – detekce a řešení hrozeb pro prostředky a služby

Microsoft Defender for Servers je jedním z placených plánů poskytovaných programem Microsoft Defender for Cloud. Defender for Servers rozšiřuje ochranu na počítače s Windows a Linuxem, které běží v Azure, AWS, Google Cloud Platform a místně. Defender for Servers se integruje s Microsoft Defenderem for Endpoint, aby poskytoval detekce a reakce u koncových bodů (EDR) a další funkce ochrany před hrozbami.

Další informace naleznete v tématu:

- Připojte účet AWS ke službě Microsoft Defender for Cloud a chraňte své prostředky AWS.

- Vyberte plán Defender for Servers v Programu Microsoft Defender pro cloud a porovnejte různé plány nabízené programem Defender for Servers. Defender for Servers automaticky zřizuje senzor Defenderu for Endpoint na každém podporovaném počítači připojeném k Defenderu pro cloud.

Poznámka:

Pokud jste ještě nenasadili AMA na servery, můžete na servery nasadit agenta Azure Monitoru, když povolíte Defender for Servers.

D. Připojení Služby Microsoft Sentinel k AWS k ingestování dat protokolů AWS

Microsoft Sentinel je škálovatelné cloudové nativní řešení, které poskytuje následující služby:

- Řešení SIEM (Security Information and Event Management)

- Orchestrace zabezpečení, automatizace a odezva (SOAR)

Microsoft Sentinel poskytuje analýzy zabezpečení a analýzu hrozeb v celém podniku. S Microsoft Sentinelem získáte jedno řešení pro detekci útoků, viditelnost hrozeb, proaktivní proaktivní vyhledávání a reakci na hrozby.

Pokyny k nastavení najdete v tématu Onboarding Microsoft Sentinelu.

E. Použití konektorů AWS k načtení protokolů služby AWS do Microsoft Sentinelu

Pokud chcete načíst protokoly služby AWS do Microsoft Sentinelu, musíte použít konektor Microsoft Sentinel AWS. Konektor funguje tak, že službě Microsoft Sentinel udělí přístup k protokolům prostředků AWS. Nastavení konektoru vytvoří vztah důvěryhodnosti mezi AWS a Microsoft Sentinelem. V AWS je vytvořena role, která dává Microsoft Sentinelu oprávnění pro přístup k protokolům AWS.

Konektor AWS je k dispozici ve dvou verzích: nový konektor Amazon Simple Storage Service (Amazon S3), který ingestuje protokoly tím, že je stáhne z kontejneru Amazon S3 a staršího konektoru pro správu CloudTrail a protokoly dat. Konektor Amazon S3 může ingestovat protokoly z Amazon Virtual Private Cloud (Amazon VPC), AWS CloudTrail a Amazon GuardDuty. Konektor Amazon S3 je ve verzi Preview. Doporučujeme používat konektor Amazon S3.

Pokud chcete ingestovat protokoly z Amazon VPC, AWS CloudTrail a Amazon GuardDuty pomocí konektoru Amazon S3, přečtěte si téma Připojení Microsoft Sentinelu k AWS.

Poznámka:

Microsoft doporučuje k nasazení konektoru Amazon S3 použít skript automatického nastavení. Pokud chcete jednotlivé kroky provést ručně, připojte Microsoft Sentinel k AWS podle ručního nastavení .

Krok 2: Konfigurace metrik pro data zabezpečení

Teď, když Azure ingestuje protokoly z vašich prostředků AWS, můžete ve svém prostředí vytvářet pravidla detekce hrozeb a monitorovat výstrahy. Tento článek vás provede postupem shromažďování protokolů a dat a monitorování podezřelých aktivit. Nulová důvěra (Zero Trust) předpokládat, že zásadu porušení zabezpečení dosáhnete monitorováním prostředí pro hrozby a ohrožení zabezpečení.

| Kroky | Úloha |

|---|---|

| A | Shromažďování protokolů Amazon Elastic Compute Cloud (Amazon EC2) ve službě Azure Monitor |

| T | Zobrazte a spravujte výstrahy a doporučení microsoft Defenderu pro zabezpečení cloudu pro Amazon EC2. |

| C | Integrujte Microsoft Defender for Endpoint s Defenderem pro cloud. |

| D | Monitorování dat Amazon EC2 v Microsoft Sentinelu |

| E | Monitorování v protokolech Microsoft Sentinelu z amazonového privátního cloudu (Amazon VPC), AWS CloudTrail a Amazon GuardDuty |

| F | Pomocí integrovaných pravidel detekce v Microsoft Sentinelu můžete vytvářet a zkoumat pravidla detekce hrozeb ve vašem prostředí. |

A. Shromažďování protokolů Amazon Elastic Compute Cloud (Amazon EC2) ve službě Azure Monitor

Agent Azure Connected Machine nainstalovaný na virtuálních počítačích Amazon EC2 umožňuje monitorovat prostředky AWS, jako by se jedná o prostředky Azure. Zásady Azure můžete například použít k řízení a správě aktualizací virtuálních počítačů Amazon EC2.

Agent Azure Monitoru (AMA) nainstalovaný na virtuálních počítačích Amazon EC2 shromažďuje data monitorování a doručuje je do služby Azure Monitor. Tyto protokoly se stanou vstupem pro Microsoft Sentinel a Defender for Cloud.

Pokud chcete shromažďovat protokoly z virtuálních počítačů Amazon EC2, přečtěte si téma Vytvoření pravidel shromažďování dat.

B. Zobrazení a správa výstrah zabezpečení cloudu a doporučení v programu Microsoft Defender pro Amazon EC2

Microsoft Defender pro cloud používá protokoly prostředků ke generování výstrah zabezpečení a doporučení. Defender for Cloud může poskytovat výstrahy, které vás upozorní na možné hrozby na virtuálních počítačích Amazon EC2. Výstrahy jsou upřednostňovány závažností. Každá výstraha obsahuje podrobnosti o ovlivněných prostředcích, problémech a doporučeních k nápravě.

Doporučení můžete zobrazit dvěma způsoby na webu Azure Portal. Na stránce s přehledem Defenderu pro cloud zobrazíte doporučení pro prostředí, které chcete vylepšit. Na stránce inventáře prostředků Defenderu pro cloud se zobrazují doporučení podle ovlivněného prostředku.

Zobrazení a správa upozornění a doporučení Amazon EC2:

- Přečtěte si o různých typech výstrah dostupných v Defenderu pro cloud a o tom, jak reagovat na výstrahy.

- Vylepšete stav zabezpečení implementací doporučení z Defenderu pro cloud.

- Zjistěte, jak získat přístup ke stránce inventáře prostředků Defenderu pro cloud.

Poznámka:

Srovnávací test zabezpečení cloudu Microsoftu (MCSB) obsahuje kolekci doporučení zabezpečení s vysokým dopadem, která můžete použít k zabezpečení cloudových služeb v jednom nebo vícecloudovém prostředí. Microsoft doporučuje používat srovnávací testy zabezpečení, které vám pomůžou rychle zabezpečit cloudová nasazení. Přečtěte si další informace o MCSB.

C. Integrace Microsoft Defenderu pro koncový bod s defenderem pro cloud

Chraňte své koncové body pomocí integrovaného řešení detekce a reakce u koncových bodů Defenderu for Cloud v programu Microsoft Defender for Endpoint. Microsoft Defender for Endpoint chrání počítače s Windows a Linuxem bez ohledu na to, jestli jsou hostované v Azure, místně nebo v prostředí s více cloudy. Microsoft Defender for Endpoint je ucelené cloudové řešení zabezpečení koncových bodů. Mezi hlavní funkce patří:

- Správa ohrožení zabezpečení a posouzení na základě rizik

- Snížení prostoru pro útoky

- Behaviorální a cloudová ochrana

- Detekce a odezva koncových bodů (EDR)

- Automatické šetření a náprava

- Spravované služby proaktivního vyhledávání

Další informace najdete v tématu Povolení integrace Microsoft Defenderu for Endpoint.

D. Monitorování dat Amazon EC2 v Microsoft Sentinelu

Po instalaci agenta Azure Connected Machine a AMA začnou operační systémy Amazon EC2 odesílat protokoly do tabulek Azure Log Analytics, které jsou pro Microsoft Sentinel automaticky dostupné.

Následující obrázek ukazuje, jak Microsoft Sentinel ingestuje protokoly operačního systému Amazon EC2. Agent Azure Connected Machine zpřístupňuje virtuální počítače Amazon EC2 jako součást Azure. Události Zabezpečení Windows prostřednictvím datového konektoru AMA shromažďují data z virtuálních počítačů Amazon EC2.

Poznámka:

K příjmu protokolů z Amazon EC2 nepotřebujete Microsoft Sentinel, ale potřebujete dříve nastavený pracovní prostor služby Log Analytics.

Podrobné pokyny najdete v tématu o příjmu dat Amazon EC2 Sentinel pomocí Arc a AMA, což je dokument na GitHubu. Dokument GitHubu řeší instalaci AMA, kterou můžete přeskočit, protože jste si AMA nainstalovali dříve v tomto průvodci řešením.

E. Monitorování v protokolech Microsoft Sentinelu z amazonového privátního cloudu (Amazon VPC), AWS CloudTrail a Amazon GuardDuty

Dříve jste připojili Microsoft Sentinel k AWS pomocí konektoru Amazon Simple Storage Service (Amazon S3). Kontejner Amazon S3 odesílá protokoly do pracovního prostoru služby Log Analytics, který se používá k jejich dotazování. V pracovním prostoru se vytvoří následující tabulky:

- AWSCloudTrail – Protokoly AWS CloudTrail obsahují všechna vaše data a události správy vašeho účtu AWS.

- AWSGuardDuty – Amazon GuardDuty Findings představují potenciální bezpečnostní problém zjištěný ve vaší síti. Amazon GuardDuty vygeneruje hledání, kdykoli zjistí neočekávanou a potenciálně škodlivou aktivitu ve vašem prostředí AWS.

- Protokoly toku AWSVPCFlow – Amazon Virtual Private Cloud (Amazon VPC) umožňují zaznamenávat přenosy IP adres směrované do a ze síťových rozhraní Amazon VPC.

V Microsoft Sentinelu můžete dotazovat protokoly toku Amazon VPC, AWS CloudTrail a Amazon GuardDuty. Tady jsou příklady dotazů pro každou službu a odpovídající tabulku v Log Analytics:

Protokoly Amazon GuardDuty:

AWSGuardDuty | where Severity > 7 | summarize count() by ActivityType

Protokoly služby Amazon VPC Flow:

AWSVPCFlow | where Action == "REJECT" | where Type == "Ipv4" | užívat 10

Pro protokoly AWS CloudTrail:

AWSCloudTrail | where EventName == "CreateUser" | summarize count() by AWSRegion

V Microsoft Sentinelu použijete sešit Amazon S3 k analýze dalších podrobností.

Pro AWS CloudTrail můžete analyzovat:

- Tok dat v průběhu času

- ID účtu

- Seznam zdrojů událostí

Pro Amazon GuardDuty můžete analyzovat:

- Amazon GuardDuty podle mapy

- Amazon GuardDuty podle oblasti

- Amazon GuardDuty by IP

F. Použití integrovaných pravidel detekce služby Microsoft Sentinel k vytvoření a prozkoumání pravidel detekce hrozeb ve vašem prostředí

Teď, když jste své zdroje dat připojili ke službě Microsoft Sentinel, použijte integrované šablony pravidel detekce služby Microsoft Sentinel, které vám pomůžou vytvářet a zkoumat pravidla detekce hrozeb ve vašem prostředí. Microsoft Sentinel poskytuje předem vytvořené integrované šablony, které vám pomůžou vytvářet pravidla detekce hrozeb.

Tým odborníků na zabezpečení a analytiků microsoftu navrhuje šablony pravidel založených na známých hrozbách, běžných vektorech útoku a řetězech eskalace podezřelých aktivit. Pravidla vytvořená z těchto šablon automaticky prohledávají všechny aktivity, které vypadají podezřele. Mnohé šablony je možné přizpůsobit tak, aby hledaly aktivity, nebo je vyfiltrovaly podle vašich potřeb. Výstrahy vygenerované těmito pravidly vytvářejí incidenty, které můžete přiřadit a prošetřit ve svém prostředí.

Další informace najdete v tématu detekce hrozeb pomocí předdefinovaných analytických pravidel v Microsoft Sentinelu.

Krok 3: Zlepšení celkového stavu zabezpečení

V této části se dozvíte, jak Správa oprávnění Microsoft Entra pomáhá monitorovat nepoužívané a nadměrné oprávnění. Postup konfigurace, onboardingu a zobrazení klíčových dat Princip přístupu s nejnižšími oprávněními nulová důvěra (Zero Trust) se dosahuje správou, řízením a monitorováním přístupu k vašim prostředkům.

| Kroky | Úloha |

|---|---|

| A | Nakonfigurujte správu oprávnění a Privileged Identity Management. |

| T | Připojení účtu AWS |

| C | Zobrazení klíčových statistik a dat |

Konfigurace správy oprávnění

Správa oprávnění je řešení pro správu nároků cloudové infrastruktury (CIEM), které zjišťuje, automaticky zmenšuje správné velikosti a nepřetržitě monitoruje nepoužívané a nadměrné oprávnění v celé infrastruktuře s více cloudy.

Správa oprávnění prohlubuje nulová důvěra (Zero Trust) strategie zabezpečení rozšířením principu přístupu s nejnižšími oprávněními, což zákazníkům umožňuje:

- Získejte komplexní přehled: Zjistěte, která identita dělá co, kde a kdy.

- Automatizace přístupu s nejnižšími oprávněními: Pomocí analýzy přístupu se ujistěte, že identity mají správná oprávnění ve správný čas.

- Sjednocení zásad přístupu napříč platformami IaaS: Implementujte konzistentní zásady zabezpečení napříč cloudovou infrastrukturou.

Správa oprávnění poskytuje souhrn klíčových statistik a dat pro AWS a Azure. Data zahrnují metriky související s předcházetelným rizikům. Tyto metriky umožňují správci správy oprávnění identifikovat oblasti, ve kterých se můžou snížit rizika související s nulová důvěra (Zero Trust) použít zásadu přístupu s nejnižšími oprávněními.

Data je možné předávat do Microsoft Sentinelu pro další analýzu a automatizaci.

Pokud chcete implementovat úlohy, přečtěte si:

- A. Povolení správy oprávnění ve vaší organizaci

- B. Připojení účtu AWS ke správě oprávnění

- C. Zobrazení klíčových statistik a dat

Krok 4: Zabezpečení infrastruktury jako kódu

Tato část se zabývá klíčovým pilířem DevSecOps, skenováním a zabezpečením infrastruktury jako kódu. V případě infrastruktury jako kódu by týmy zabezpečení a DevOps měly monitorovat chybné konfigurace, které můžou vést k ohrožením zabezpečení v nasazeních infrastruktury.

Implementací průběžných kontrol v šablonách Azure Resource Manageru (ARM), Bicep nebo Terraformu zabráníte porušením a zneužitím v rané fázi vývoje, když jsou méně nákladné k opravě. Chcete také udržovat úzkou kontrolu nad správci a skupinami účtů služeb napříč ID Microsoft Entra a nástrojem DevOps.

Implementujete nulová důvěra (Zero Trust) použijete princip přístupu s nejnižšími oprávněními:

- Provádění robustních kontrol konfigurací infrastruktury s nastavením přístupu identit s nejnižšími oprávněními a sítěmi

- Přiřazení řízení přístupu na základě role uživatelů (RBAC) k prostředkům na úrovni úložiště, na úrovni týmu nebo na úrovni organizace.

Požadavky:

- Úložiště kódu jsou v Azure DevOps nebo GitHubu.

- Kanály jsou hostované v Azure DevOps nebo GitHubu.

| Kroky | Úloha |

|---|---|

| A | Povolte DevSecOps pro infrastrukturu jako kód (IaC). |

| T | Implementujte RBAC pro nástroje DevOps. |

| C | Povolte GitHub Advanced Security. |

| D | Umožňuje zobrazit výsledky kontroly kódu a tajných kódů. |

A. Povolení DevSecOps pro IaC

Defender for DevOps poskytuje přehled o stavu zabezpečení vašeho prostředí s více kanály bez ohledu na to, jestli váš kód a kanály jsou v Azure DevOps nebo GitHubu. Má navíc výhodu implementace jednoho podokna skla, kde týmy zabezpečení a DevOps uvidí výsledky kontroly všech svých úložišť na jednom řídicím panelu a nastaví proces žádosti o přijetí změn pro nápravu jakýchkoli problémů.

Další informace naleznete v tématu:

B. Implementace RBAC pro nástroje DevOps

Potřebujete spravovat a implementovat osvědčené postupy zásad správného řízení pro váš tým, například oprávnění řízení přístupu na základě role. Pokud tento model není zrcadlený pro automatizaci DevOps, může vaše organizace opustit bezpečnostní back-door otevřený. Představte si příklad, kdy vývojář nemá přístup přes šablony ARM. Vývojář může mít stále dostatečná oprávnění ke změně kódu aplikace nebo infrastruktury jako kódu a aktivaci pracovního postupu automatizace. Vývojář, nepřímo prostřednictvím DevOps, může přistupovat k šabloně ARM a provádět destruktivní změny.

Při nasazování cloudových řešení pro nasazení infrastruktury by zabezpečení mělo být vždy nejdůležitější. Microsoft udržuje základní cloudovou infrastrukturu zabezpečenou. Zabezpečení nakonfigurujete v Azure DevOps nebo GitHubu.

Konfigurace zabezpečení:

- V Azure DevOps můžete použít skupiny zabezpečení, zásady a nastavení na úrovni organizace/kolekce, projektu nebo objektu.

- Na GitHubu můžete uživatelům přiřadit přístup k prostředkům tím, že jim udělíte role na úrovni úložiště, na úrovni týmu nebo na úrovni organizace.

C. Povolení rozšířeného zabezpečení GitHubu

Pokud chcete aktivně zabezpečit prostředí, je důležité nepřetržitě monitorovat a posílit zabezpečení DevOps. GitHub Advanced Security automatizuje kontroly v kanálu, aby vyhledaly vystavené tajné kódy, ohrožení zabezpečení závislostí a další. GitHub zpřístupňuje zákazníkům dodatečné funkce zabezpečení v rámci licence Advanced Security.

Ve výchozím nastavení je pro veřejná úložiště povolená služba GitHub Advanced Security. U privátních úložišť musíte použít licencování GitHub Advanced Security. Po povolení můžete začít používat řadu funkcí, které jsou součástí sady GitHub Advanced Security:

- Kontrola kódu

- Kontrola závislostí

- Kontrola tajných kódů

- Řízení přístupu

- Výstrahy ohrožení zabezpečení

- Protokol auditu

- Pravidla ochrany větví

- Kontroly žádostí o přijetí změn

Díky těmto funkcím můžete zajistit, aby byl váš kód zabezpečený a kompatibilní s oborovými standardy. Můžete také vytvořit automatizované pracovní postupy, které vám pomůžou rychle rozpoznat a řešit případné problémy se zabezpečením v kódu. Kromě toho můžete pomocí pravidel ochrany větví zabránit neoprávněným změnám základu kódu.

Další informace najdete v tématu Povolení služby GitHub Advanced Security.

D. Zobrazení výsledků kontroly kódu a tajných kódů

Defender for DevOps, služba dostupná v defenderu pro cloud, umožňuje týmům zabezpečení spravovat zabezpečení DevOps napříč prostředími s více kanály. Defender for DevOps prostřednictvím centrální konzoly umožňuje týmům zabezpečení chránit aplikace a prostředky od kódu až po cloud, a to v různých prostředích kanálů, jako jsou GitHub nebo Azure DevOps.

Defender for DevOps zveřejňuje závěry zabezpečení jako poznámky v žádostech o přijetí změn. Operátory zabezpečení můžou v Programu Microsoft Defender for Cloud povolit poznámky k žádostem o přijetí změn. Vystavené problémy můžou vývojáři napravit. Tento proces může předcházet potenciálním ohrožením zabezpečení a chybným konfiguracím před vstupem do produkční fáze a opravit je. Poznámky k žádosti o přijetí změn můžete nakonfigurovat v Azure DevOps. Poznámky k žádosti o přijetí změn můžete získat na GitHubu, pokud jste zákazníkem GitHub Advanced Security.

Další informace naleznete v tématu:

- Konfigurace akce GitHubu Microsoft Security DevOps

- Konfigurace rozšíření Microsoft Security DevOps Azure DevOps

- Povolení poznámek žádostí o přijetí změn v GitHubu a Azure DevOps

Další kroky

Další informace o službách Azure probíraných v tomto článku:

- Microsoft Defender for Cloud

- Microsoft Sentinel

- Azure Monitor

- Servery s podporou Azure ARC

- Log Analytics

Další informace o službách a zdrojích AWS a Amazonu, které jsou popsány v tomto článku:

- Amazon Elastic Compute Cloud (Amazon EC2)

- AWS CloudTrail

- Amazon Virtual Private Cloud (Amazon VPC)

- Amazon GuardDuty

- Amazon Simple Storage Service (Amazon S3)

- Amazon Simple Queue Service (SQS)

- AWS Identity and Access Management (IAM)