Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Důležité

Od 1. května 2025 už nebude Azure AD B2C k dispozici k nákupu pro nové zákazníky. Další informace najdete v našich nejčastějších dotazech.

Microsoft Graph umožňuje spravovat prostředky v adresáři Azure AD B2C. Pro správu prostředků Azure AD B2C se podporují následující operace rozhraní Microsoft Graph API, včetně uživatelů, zprostředkovatelů identity, toků uživatelů, vlastních zásad a klíčů zásad. Každý odkaz v následujících částech cílí na odpovídající stránku v referenčních informacích k rozhraní Microsoft Graph API pro danou operaci.

Poznámka:

Můžete také programově vytvořit samotný adresář Azure AD B2C spolu s odpovídajícím prostředkem Azure propojeným s předplatným Azure. Tato funkce není přístupná prostřednictvím rozhraní Microsoft Graph API, ale prostřednictvím rozhraní Azure REST API. Další informace najdete v tématu Klienti B2C – Vytvoření.

Požadavky

- Pokud chcete používat rozhraní MS Graph API a pracovat s prostředky ve vašem tenantovi Azure AD B2C, potřebujete registraci aplikace, která uděluje oprávnění k tomu. Postupujte podle kroků v článku Registrace aplikace Microsoft Graph a vytvořte registraci aplikace, kterou může vaše aplikace pro správu používat.

Správa uživatelů

Poznámka:

Azure AD B2C v současné době nepodporuje pokročilé možnosti dotazů na objekty adresáře. To znamená, že v parametru dotazu $count nejsou podporovány operátory $search Nerovná se (not), Končí s (ne), a parametry dotazu endsWith$filter. Další informace najdete v tématu Parametry dotazu v Microsoft Graphu a pokročilé možnosti dotazů v Microsoft Graphu.

- Seznam uživatelů

- Vytvoření uživatele zákazníka

- Získání uživatele

- Aktualizace uživatele

- Odstranění uživatele

Migrace uživatelů

V tomto videu se dozvíte, jak se dá migrace uživatelů do Azure AD B2C spravovat pomocí rozhraní Microsoft Graph API.

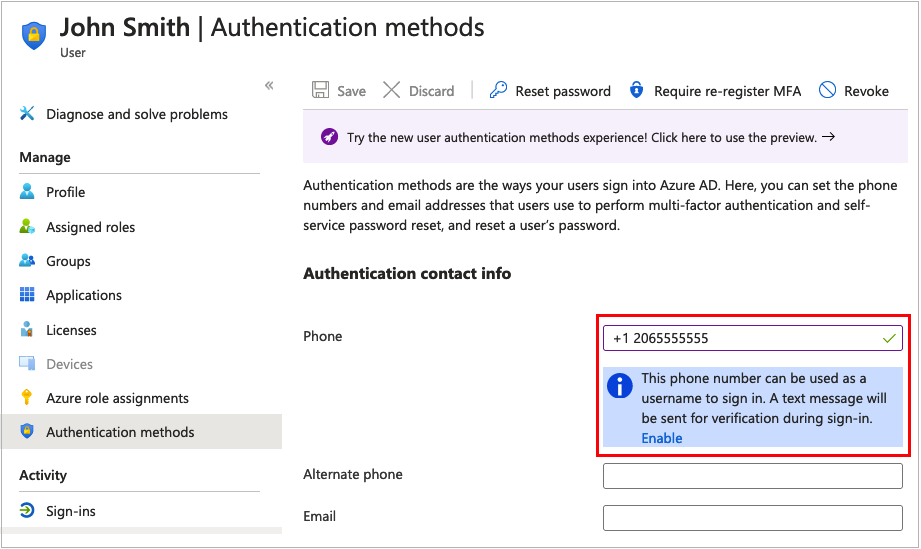

Správa telefonních čísel uživatelů

Telefonní číslo, které může uživatel použít k přihlášení pomocí SMS nebo hlasových hovorů nebo vícefaktorového ověřování. Další informace naleznete viz Rozhraní API metod ověřování Microsoft Entra.

Všimněte si, že operace seznam vrátí pouze povolená telefonní čísla. Pro použití se seznamem by mělo být povolené následující telefonní číslo.

Poznámka:

Správně reprezentované telefonní číslo se uloží s mezerou mezi kódem země a telefonním číslem. Služba Azure AD B2C v současné době toto místo ve výchozím nastavení nepřidá.

E-mailová adresa samoobslužného resetování hesla

E-mailová adresa, kterou může použít přihlašovací účet uživatelského jména k resetování hesla. Další informace naleznete viz Rozhraní API metod ověřování Microsoft Entra.

Metoda ověřování softwarového tokenu OATH

Softwarový token OATH je generátor čísel založený na softwaru, který používá standard jednorázového hesla (TOTP) založeného na OATH pro vícefaktorové ověřování prostřednictvím ověřovací aplikace. Použití rozhraní Microsoft Graph API ke správě softwarového tokenu OATH zaregistrovaného uživateli:

Zprostředkovatelé identit

Spravujte zprostředkovatele identity dostupné pro toky uživatelů ve vašem tenantovi Azure AD B2C.

- Výpis zprostředkovatelů identity dostupných v tenantovi Azure AD B2C

- Výpis zprostředkovatelů identity nakonfigurovaných v tenantovi Azure AD B2C

- Vytvořte zprostředkovatele identity

- Získejte zprostředkovatele identity

- Aktualizace zprostředkovatele identity

- Odstraňte zprostředkovatele identity

Tok uživatele (beta verze)

Nakonfigurujte předem připravené zásady pro registraci, přihlášení, kombinovanou registraci a přihlášení, resetování hesla a aktualizaci profilu.

Metody ověřování toku uživatele (beta verze)

Zvolte mechanismus, který umožňuje uživatelům registrovat se prostřednictvím místních účtů. Místní účet je účet, ve kterém Azure AD B2C dokončí určení identity. Další informace naleznete v tématu typ prostředku b2cAuthenticationMethodsPolicy.

Vlastní zásady (beta verze)

Následující operace umožňují spravovat zásady architektury důvěryhodnosti Azure AD B2C, označované jako vlastní zásady.

- Výpis všech zásad architektury důvěryhodnosti nakonfigurovaných v tenantovi

- Vytvoření zásad architektury důvěryhodnosti

- Čtení vlastností existující zásady architektury důvěryhodnosti

- Aktualizujte nebo vytvořte zásady architektury důvěryhodnosti.

- Odstranění existujících zásad architektury důvěryhodnosti

Klíče zásad (beta verze)

Architektura Identity Experience Framework ukládá tajemství, na které se odkazuje ve vlastních zásadách, k navázání důvěry mezi komponentami. Tyto tajné kódy můžou být symetrické nebo asymetrické klíče/hodnoty. Na webu Azure Portal se tyto entity zobrazují jako klíče zásad.

Prostředek nejvyšší úrovně pro klíče zásad v rozhraní Microsoft Graph API je sada klíčů důvěryhodné architektury. Každá sada klíčů obsahuje aspoň jeden klíč. Pokud chcete vytvořit klíč, nejprve vytvořte prázdnou sadu klíčů a potom vygenerujte klíč v sadě klíčů. Můžete vytvořit ruční tajný klíč, nahrát certifikát nebo klíč PKCS12. Klíč může být vygenerovaný tajný klíč, řetězec (například tajný klíč aplikace Facebook) nebo certifikát, který nahrajete. Pokud má sada klíčů více klíčů, je aktivní jenom jeden z nich.

Sada klíčů zásad architektury důvěryhodnosti

- Výpis sad klíčů architektury důvěryhodnosti

- Vytvoření sad klíčů architektury důvěryhodnosti

- Získání sady klíčů

- Aktualizace sad klíčů architektury důvěryhodnosti

- Odstranění sad klíčů architektury důvěryhodnosti

Klíč zásad architektury důvěryhodnosti

- Získání aktuálně aktivního klíče v sadě klíčů

- Vygenerujte klíč v sadě klíčů

- Nahrání tajného kódu založeného na řetězci

- Nahrajte certifikát X.509

- Nahrání certifikátu ve formátu PKCS12

Aplikace

- Výpis aplikací

- Vytvoření aplikace

- Aktualizace aplikace

- Vytvoření službyPrincipal

- Vytvořit udělení oprávnění OAuth2

- Odstranění aplikace

Vlastnosti rozšíření aplikace (rozšíření adresáře)

Vlastnosti rozšíření aplikace se také označují jako rozšíření adresáře nebo rozšíření Microsoft Entra. Ke správě v Azure AD B2C použijte typ prostředku identityUserFlowAttribute a jeho přidružené metody.

- Vytvoření atributu toku uživatele

- Výpis atributů toku uživatele

- Získání atributu toku uživatele

- Aktualizace atributu toku uživatele

- Odstranění atributu toku uživatele

Pro uživatele můžete uložit až 100 hodnot rozšíření adresáře. Ke správě vlastností rozšíření adresáře pro uživatele použijte následující uživatelská rozhraní API v Microsoft Graphu.

- Aktualizace uživatele: Chcete-li zapsat nebo odebrat hodnotu vlastnosti rozšíření adresáře z objektu uživatele.

-

Získání uživatele: Načtení hodnoty rozšíření adresáře pro uživatele. Vlastnost je ve výchozím nastavení vrácena prostřednictvím

betakoncového bodu, ale pouze na$selectprostřednictvímv1.0koncového bodu.

U toků uživatelů se tyto vlastnosti rozšíření spravují pomocí webu Azure Portal. U vlastních zásad Azure AD B2C automaticky vytvoří vlastnost, když zásada poprvé zapíše hodnotu do vlastnosti rozšíření.

Poznámka:

V Microsoft Entra ID se rozšíření adresáře spravují prostřednictvím typu prostředku extensionProperty a přidružených metod. Protože se ale používají v B2C prostřednictvím b2c-extensions-app aplikace, která by se neměla aktualizovat, spravují se v Azure AD B2C pomocí typu prostředku identityUserFlowAttribute a přidružených metod.

Využití nájemníka

Pomocí rozhraní API Získat podrobnosti o organizaci získejte kvótu velikosti adresáře. Musíte přidat $select parametr dotazu, jak je znázorněno v následujícím požadavku HTTP:

GET https://graph.microsoft.com/v1.0/organization/organization-id?$select=directorySizeQuota

Nahraďte organization-id id vaší organizace nebo tenanta.

Odpověď na výše uvedený požadavek vypadá podobně jako následující fragment kódu JSON:

{

"directorySizeQuota": {

"used": 156,

"total": 1250000

}

}

Protokoly auditu

Další informace o přístupu k protokolům auditu Azure AD B2C najdete v tématu Přístup k protokolům auditu Azure AD B2C.

Podmíněný přístup

- Výpis předdefinovaných šablon pro scénáře zásad podmíněného přístupu

- Výpis všech zásad podmíněného přístupu

- Čtení vlastností a relací zásad podmíněného přístupu

- Vytvoření nové zásady podmíněného přístupu

- Aktualizace zásad podmíněného přístupu

- Odstranění zásad podmíněného přístupu

Načtení nebo obnovení odstraněných uživatelů a aplikací

Odstraněné uživatele a aplikace je možné obnovit jenom v případě, že byly odstraněny během posledních 30 dnů.

- Výpis odstraněných položek

- Získání odstraněné položky

- Obnovení odstraněné položky

- Trvalé odstranění odstraněné položky

Jak programově spravovat Microsoft Graph

Microsoft Graph můžete spravovat dvěma způsoby:

- Delegovaná oprávnění buď uživatel, nebo správce souhlasí s oprávněními, která aplikace požaduje. Je aplikaci uděleno oprávnění fungovat jako přihlášený uživatel, když přistupuje k cílovému prostředku.

- Aplikace používají oprávnění aplikace , které nevyžadují přihlášeného uživatele. Z tohoto důvodu můžou oprávnění aplikace udělit jenom správci.

Poznámka:

Delegovaná oprávnění pro uživatele, kteří se přihlašují prostřednictvím toků uživatelů nebo vlastních zásad, se nedají použít pro delegovaná oprávnění pro rozhraní Microsoft Graph API.

Související obsah

- Seznámení s rozhraním Microsoft Graph API

- Prozkoumejte Graph Explorer , který umožňuje vyzkoušet rozhraní Microsoft Graph API a seznámit se s nimi.