Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Důležité

Od 1. května 2025 už nebude Azure AD B2C k dispozici k nákupu pro nové zákazníky. Další informace najdete v našich nejčastějších dotazech.

Než začnete, pomocí selektoru Zvolit typ zásady v horní části této stránky zvolte typ zásady, kterou nastavujete. Azure Active Directory B2C nabízí dvě metody pro definování způsobu interakce uživatelů s vašimi aplikacemi: prostřednictvím předdefinovaných toků uživatelů nebo prostřednictvím plně konfigurovatelných vlastních zásad. Kroky vyžadované v tomto článku se pro každou metodu liší.

Azure Active Directory B2C (Azure AD B2C) se integruje přímo s vícefaktorovým ověřováním Microsoft Entra , abyste mohli do svých aplikací přidat druhou vrstvu zabezpečení. Pokud jste už vytvořili toky registrace a přihlašování uživatelů, můžete povolit vícefaktorové ověřování.

Pomocí této funkce mohou aplikace zpracovávat různé scénáře, jako jsou:

- Vyžadování vícefaktorového ověřování pro přístup k jedné aplikaci, ale nevyžaduje přístup k jiné aplikaci. Zákazník se například může přihlásit k aplikaci automatického pojištění pomocí sociálního nebo místního účtu, ale musí před přístupem k aplikaci domácí pojištění zaregistrované ve stejném adresáři ověřit telefonní číslo.

- Obecně vyžaduje vícefaktorové ověřování pro přístup k aplikaci, ale nevyžaduje, aby přistupoval k citlivým částem v ní. Zákazník se například může přihlásit k bankovní aplikaci pomocí sociálního nebo místního účtu a zkontrolovat zůstatek účtu, ale před pokusem o převod musí ověřit telefonní číslo.

Požadavky

- Vytvořte tok uživatele, aby se uživatelé mohli zaregistrovat a přihlásit k vaší aplikaci.

- Zaregistrujte webovou aplikaci.

- Dokončete kroky v Začněte s vlastními zásadami ve službě Azure Active Directory B2C. V tomto kurzu se dozvíte, jak aktualizovat soubory vlastních zásad tak, aby používaly konfiguraci tenanta Azure AD B2C.

- Zaregistrujte webovou aplikaci.

Metody ověřování

Uživatelé podléhající podmíněnému přístupu mohou být nebo nemusí být vyzváni k vícefaktorovému ověřování na základě konfiguračních rozhodnutí, která můžete jako správce provést. Metody vícefaktorového ověřování jsou:

- E-mail – Při přihlášení se uživateli odešle ověřovací e-mail obsahující jednorázové heslo (OTP). Uživatel poskytne kód jednorázového hesla, který byl odeslán v e-mailu do aplikace.

- SMS nebo telefonní hovor – Během první registrace nebo přihlášení se uživateli zobrazí výzva k zadání a ověření telefonního čísla. Během dalších přihlášení se uživateli zobrazí výzva k výběru možnosti Odeslat kód nebo Zavolat mi . V závislosti na volbě uživatele se odešle textová zpráva nebo se provede telefonní hovor na ověřené telefonní číslo, které uživatele identifikuje. Uživatel buď poskytne kód jednorázového hesla poslaný prostřednictvím textové zprávy, nebo schválí telefonní hovor.

- Jenom telefonní hovor – Funguje stejně jako možnost SMS nebo telefonního hovoru, ale provádí se jenom telefonní hovor.

- Pouze SMS – Funguje stejně jako možnost SMS nebo telefonního hovoru, ale posílá se jenom textová zpráva.

- Ověřovací aplikace – TOTP – Uživatel musí nainstalovat ověřovací aplikaci, která podporuje ověřování jednorázovým heslem (TOTP), například aplikaci Microsoft Authenticator, na zařízení, které vlastní. Během první registrace nebo přihlášení uživatel naskenuje kód QR nebo ručně zadá kód pomocí ověřovací aplikace. Během dalších přihlášení uživatel zadá kód TOTP, který se zobrazí v ověřovací aplikaci. Podívejte se, jak nastavit aplikaci Microsoft Authenticator.

Důležité

Ověřovací aplikace – TOTP poskytuje silnější zabezpečení než SMS/Telefon a e-maily jsou nejméně zabezpečené. Vícefaktorové ověřování založené na SMS/telefonu nese samostatné poplatky od normálního cenového modelu Azure AD B2C MAU.

Nastavení vícefaktorového ověřování

Přihlaste se do Azure Portalu.

Pokud máte přístup k více tenantům, vyberte ikonu Nastavení v horní nabídce a přepněte se do svého tenanta Azure AD B2C z nabídky Adresáře + předplatná.

V nabídce vlevo vyberte Azure AD B2C. Nebo vyberte Všechny služby a vyhledejte a vyberte Azure AD B2C.

Vyberte toky uživatelů.

Vyberte tok uživatele, pro který chcete povolit vícefaktorové ověřování. Například B2C_1_signinsignup.

Vyberte Vlastnosti.

V části Vícefaktorové ověřování vyberte požadovaný typ metody. Potom v části Vynucení vícefaktorového ověřování vyberte možnost:

Vypnuto – Vícefaktorové ověřování se během přihlašování nikdy nevynucuje a uživatelům se během registrace nebo přihlášení nezobrazí výzva k registraci do vícefaktorového ověřování.

Vždy zapnuté – vícefaktorové ověřování je vždy povinné bez ohledu na nastavení podmíněného přístupu. Během registrace se uživatelům zobrazí výzva k registraci do vícefaktorového ověřování. Pokud uživatelé ještě nejsou zaregistrovaní v MFA, během přihlašování se jim zobrazí výzva k registraci.

Podmíněný – Během registrace a přihlášení se uživatelům zobrazí výzva k registraci do vícefaktorového ověřování (noví uživatelé i stávající uživatelé, kteří nejsou zaregistrovaní v MFA). Při přihlašování se vícefaktorové ověřování vynucuje jenom v případě, že je vyžaduje aktivní vyhodnocení zásad podmíněného přístupu:

- Pokud je výsledkem bezriziková vícefaktorová výzva, je vícefaktorové ověřování vynuceno. Pokud uživatel ještě není zaregistrovaný v MFA, zobrazí se výzva k registraci.

- Pokud je výsledkem výzva vícefaktorového ověřování kvůli riziku a uživatel není zaregistrovaný v MFA, přihlášení se zablokuje.

Poznámka:

- S obecnou dostupností podmíněného přístupu v Azure AD B2C se teď uživatelům při registraci zobrazí výzva k registraci metody MFA. Všechny toky uživatelů registrace, které jste vytvořili před obecnou dostupností, nebudou toto nové chování automaticky odrážet, ale toto chování můžete zahrnout vytvořením nových toků uživatelů.

- Pokud vyberete Podmíněný přístup, budete také muset přidat podmíněný přístup k tokům uživatelů a zadat aplikace, na které se mají zásady použít.

- Vícefaktorové ověřování je ve výchozím nastavení deaktivováno pro uživatele při registraci. Vícefaktorové ověřování můžete povolit v tocích uživatelů s registrací pomocí telefonu, ale protože se telefonní číslo používá jako primární identifikátor, jedinou dostupnou možností pro druhý autentizační faktor je jednorázový přístupový kód zasílaný emailem.

Zvolte Uložit. Pro uživatelský tok je teď povolené vícefaktorové ověřování.

K ověření zážitku můžete použít spustit uživatelský tok. Potvrďte následující scénář:

Před provedením kroku vícefaktorového ověřování se ve vašem tenantovi vytvoří účet zákazníka. Během tohoto kroku se zákazníkovi zobrazí výzva k zadání telefonního čísla a jeho ověření. Pokud ověření proběhne úspěšně, telefonní číslo se připojí k účtu pro pozdější použití. I když zákazník zruší nebo vypadne, může být zákazník požádán, aby během dalšího přihlášení znovu ověřil telefonní číslo s povoleným vícefaktorovým ověřováním.

Pokud chcete povolit vícefaktorové ověřování, získejte úvodní balíček vlastních zásad z GitHubu následujícím způsobem:

- Stáhněte si soubor .zip nebo naklonujte úložiště z , a pak aktualizujte soubory XML v úvodním balíčku

https://github.com/Azure-Samples/active-directory-b2c-custom-policy-starterpacks názvem vašeho tenanta Azure AD B2C. SocialAndLocalAccountsWithMFA umožňuje sociální a místní přihlášení a vícefaktorové ověřování s výjimkou aplikace Authenticator – TOTP. - Pokud chcete podporovat aplikaci Authenticator – možnost MFA TOTP , stáhněte si soubory vlastních zásad z

https://github.com/azure-ad-b2c/samples/tree/master/policies/totpa pak aktualizujte soubory XML názvem vašeho tenanta Azure AD B2C. Nezapomeňte zahrnoutTrustFrameworkExtensions.xmlsoubory ,TrustFrameworkLocalization.xmlaTrustFrameworkBase.xmlXML z úvodního balíčku SocialAndLocalAccounts . - Aktualizujte své [rozložení stránky] na verzi

2.1.14. Další informace najdete v tématu Výběr rozložení stránky.

Registrace uživatele v TOTP pomocí ověřovací aplikace (pro koncové uživatele)

Když aplikace Azure AD B2C používá možnost TOTP pro MFA, musí koncoví uživatelé k vygenerování kódů TOTP použít ověřovací aplikaci. Uživatelé můžou používat aplikaci Microsoft Authenticator nebo jakoukoli jinou ověřovací aplikaci, která podporuje ověřování TOTP. Pokud používáte aplikaci Microsoft Authenticator, musí správce systému Azure AD B2C doporučit koncovým uživatelům, aby aplikaci Microsoft Authenticator nastavili pomocí následujícího postupu:

- Stáhněte a nainstalujte aplikaci Microsoft Authenticator na mobilní zařízení s Androidem nebo iOSem.

- Otevřete aplikaci Azure AD B2C, která vyžaduje použití TOTP pro vícefaktorové ověřování, například webovou aplikaci Contoso, a pak se přihlaste nebo zaregistrujte zadáním požadovaných informací.

- Pokud se zobrazí výzva k registraci účtu skenováním kódu QR pomocí ověřovací aplikace, otevřete ve svém telefonu aplikaci Microsoft Authenticator a v pravém horním rohu vyberte ikonu nabídky se třemi tečkami (pro Android) nebo ikonu nabídky (pro iOS).

- Vyberte + Přidat účet.

- Vyberte Jiný účet (Google, Facebook atd.) a pak naskenujte kód QR zobrazený v aplikaci Azure AD B2C a zaregistrujte svůj účet. Pokud kód QR nemůžete naskenovat, můžete účet přidat ručně:

- V aplikaci Microsoft Authenticator na telefonu vyberte NEBO ZADEJTE KÓD RUČNĚ.

- V aplikaci Azure AD B2C vyberte Stále máte potíže?. Zobrazí se název účtu a tajný klíč.

- Do aplikace Microsoft Authenticator zadejte název účtu a tajný kód a pak vyberte DOKONČIT.

- V aplikaci Azure AD B2C vyberte Pokračovat.

- Do pole Zadejte kód zadejte kód, který se zobrazí v aplikaci Microsoft Authenticator.

- Vyberte Ověřit.

- Během dalšího přihlášení k aplikaci zadejte kód, který se zobrazí v aplikaci Microsoft Authenticator.

Informace o softwarových tokenech OATH

Odstranění registrace ověřovacího programu TOTP uživatele (pro správce systému)

V Azure AD B2C můžete odstranit registraci ověřovací aplikace TOTP uživatele. Uživatel pak bude nucen znovu zaregistrovat svůj účet, aby znovu použil ověřování TOTP. Pokud chcete odstranit registraci TOTP uživatele, můžete použít Azure Portal nebo rozhraní Microsoft Graph API.

Poznámka:

- Odstranění registrace ověřovací aplikace TOTP uživatele z Azure AD B2C neodebere účet uživatele v ověřovací aplikaci TOTP na svém zařízení. Správce systému musí uživatele nasměrovat, aby před opětovnou registrací ručně odstranil svůj účet z ověřovací aplikace TOTP na svém zařízení.

- Pokud uživatel omylem odstraní svůj účet z ověřovací aplikace TOTP, musí upozornit správce systému nebo vlastníka aplikace, který může odstranit registraci ověřovacího programu TOTP uživatele z Azure AD B2C, aby se uživatel mohl znovu zaregistrovat.

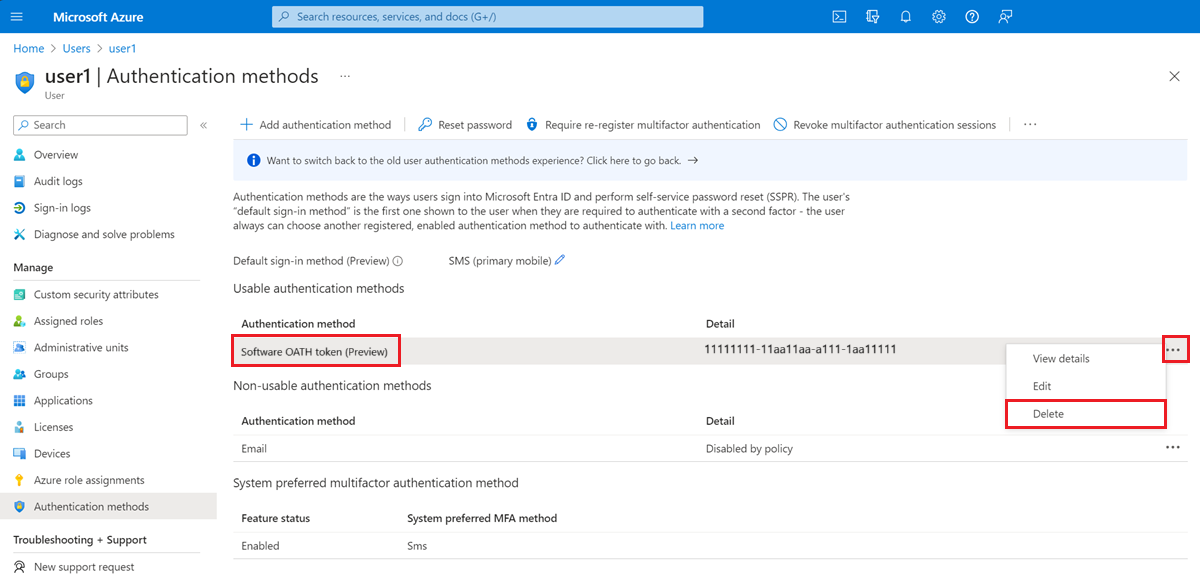

Odstranění registrace ověřovací aplikace TOTP pomocí webu Azure Portal

- Přihlaste se do Azure Portalu.

- Pokud máte přístup k více tenantům, vyberte ikonu Nastavení v horní nabídce a přepněte se do svého tenanta Azure AD B2C z nabídky Adresáře + předplatná.

- V nabídce vlevo vyberte Uživatelé.

- Vyhledejte a vyberte uživatele, pro kterého chcete odstranit registraci ověřovací aplikace TOTP.

- V nabídce vlevo vyberte Metody ověřování.

- V části Použitelné metody ověřování vyhledejte token Software OATH a pak vyberte nabídku se třemi tečky vedle něj. Pokud toto rozhraní nevidíte, vyberte možnost Přepnout na nové metody ověřování uživatelů. Kliknutím sem ho teď použijete" a přepněte do nového prostředí metod ověřování.

- Vyberte Odstranita poté vyberte Ano, tím potvrďte.

Odstranění registrace ověřovací aplikace TOTP pomocí rozhraní Microsoft Graph API

Zjistěte, jak pomocí rozhraní Microsoft Graph API odstranit metodu ověřování tokenu OATH pro software uživatele .

Cenové úrovně SMS podle země/oblasti

Následující tabulka obsahuje podrobnosti o různých cenových úrovních ověřovacích služeb založených na SMS v různých zemích nebo oblastech. Podrobnosti o cenách najdete v tématu o cenách Azure AD B2C.

SMS je doplňková funkce a vyžaduje propojené předplatné. Pokud platnost předplatného vyprší nebo se zruší, koncoví uživatelé už nebudou moct provádět ověřování pomocí sms, což jim může v závislosti na zásadách vícefaktorového ověřování zablokovat přihlášení.

| Úroveň | Země/oblasti |

|---|---|

| Nízké náklady na ověření telefonu | Austrálie, Brazílie, Brunej, Kanada, Chile, Čína, Kolumbie, Kypr, Severní Makedonie, Polsko, Portugalsko, Jižní Korea, Thajsko, Türkiye, Spojené státy americké |

| Nízké až střední náklady na ověřování telefonem | Grónsko, Albánie, Americká Samoa, Rakousko, Bahamy, Tanzanie, Bosna & Hercegovina, Botswana, Kostarika, Česká republika, Dánsko, Estonsko, Faerské ostrovy, Finsko, Francie, Řecko, Hongkong SAR, Maďarsko, Island, Irsko, Itálie, Japonsko, Lotyšsko, Litva, Lucembursko, Macao SAR, Malta, Mexiko, Micronesia, Moldavsko, Kolumbie, Nový Zéland, Nikaragua, Norsko, Rumunsko, São Tomé a Príncipe, Seychelská republika, Singapur, Slovensko, Šalamounovy ostrovy, Španělsko, Španělsko, Švédsko, Švýcarsko, Tchaj-wan, Spojené království, Spojené státy americké Panenské ostrovy, Uruguay |

| Středně vysoké náklady na ověřování telefonem | Andorra, Angola, Anguilla, Antarktida, Antigua a Barbuda, Argentina, Arménie, Aruba, Belgie, Benin, Bolívie, Bonaire, Curaçao, Saba, Sint Eustatius a Sint Maarten, Britské Panenské ostrovy, Bulharsko, Burkina Faso, Kamerun, Kajmanské ostrovy, Středoafrická republika, Cookovy ostrovy, Côte d'Ivoire, Chorvatsko, Diego Garcia, Džibutsko, Dominikánská republika, Ekvádor, El Salvador, Eritrea, Falklandské ostrovy, Fidži, Francouzská Guyana, Francouzská Polynésie, Gambie, Gruzie, Německo, Gibraltar, Grenada, Guadeloupe, Guam, Guinea, Guyana, Honduras, Indie, Keňa, Kiribati, Laos, Libérie, Malajsie, Marshallovy ostrovy, Martinik, Mauricius, Monako, Černá Hora, Montserrat, Nizozemsko, Nová Kaledonie, Niue, Omán, Palau, Panama, Paraguay, Peru, Portoriko, Réunion, Rwanda, Svatá Helena, Ascension a Tristan da Cunha, Svatý Kryštof a Nevis, Svatá Lucie, Saint Pierre a Miquelon, Svatý Vincenc a Grenadiny, Saipan, Samoa, San Marino, Saúdská Arábie, Sint Maarten, Slovinsko, Jihoafrická republika, Jižní Súdán, Surinam, Svazijsko (Nový název je Království Eswatini), Východní Timor, Tokelau, Tonga, Turks a Caicos, Tuvalu, Spojené arabské emiráty, Vanuatu, Venezuela, Vietnam, Wallis a Futuna |

| Vysoké náklady na ověřování telefonu | Lichtenštejnsko, Bermuda, Cabo Verde, Kambodža, Konžská demokratická republika, Dominica, Egypt, Rovníková Guinea, Ghhana, Guatemala, Guinea-Bissau, Izrael, Jamajka, Jamajka, Kosovo, Lesotho, Maledivy, Mali, Mauritánie, Maroko, Mozambique, Papua Nová Guinea, Filipíny, Katar, Sierra Leone, Trinidad & Tobago, Ukrajina, Zimbabwe, Afghánistán, Alžírsko, Ázerbájdžán, Bangladéš, Bělorusko, Belize, Bhútan, Tanzanie, Chad, Comoros, Kongo, Etiopie, Gabonská republika, Haiti, Indonésie, Irák, Jordánsko, Jordánsko, Kuvajt, Kyrgyzstán, Libanon, Libye, Madagaskar, Malawi, Mongolsko, Myanmar, Nauru, Nepál, Nigérie, Pákistán, Palestinská národní autorita, Rusko, Sýrie, Srbsko, Somalie, Srí Lanka, Súdán, Tádžikistán, Tanzanie, Togolská republika, Tunisko, Turkmenistan, Ugandu, Pákistán, Jemen, Zambia |