Důležité

Od 1. května 2025 už nebude Azure AD B2C k dispozici k nákupu pro nové zákazníky. Další informace najdete v našich nejčastějších dotazech.

Na této stránce najdete odpovědi na nejčastější dotazy týkající se Azure Active Directory B2C (Azure AD B2C). Pokračujte v kontrole aktualizací.

Konec prodeje Azure AD B2C

Od 1. května 2025 už nebude Azure AD B2C k dispozici k nákupu pro nové zákazníky, ale stávající zákazníci Azure AD B2C můžou produkt dál používat. Prostředí produktu, včetně vytváření nových tenantů nebo toků uživatelů, zůstane beze změny; Nové tenanty je však možné vytvořit pouze pomocí Azure AD B2C P1. Azure AD B2C P2 bude ukončena 15. března 2026 pro všechny zákazníky. Provozní závazky, včetně smluv o úrovni služeb (SLA), aktualizací zabezpečení a dodržování předpisů, zůstanou také nezměněné. Budeme pokračovat v podpoře Azure AD B2C až do alespoň května 2030. Další informace, včetně plánů migrace, budou zpřístupněny. Kontaktujte svého zástupce účtu pro více informací a zjistěte více o Microsoft Entra External ID.

Co je Microsoft Entra External ID?

Vydali jsme produkt Microsoft Entra External ID nové generace, který kombinuje výkonná řešení pro práci s lidmi mimo vaši organizaci. Díky možnostem externího ID můžete externím identitám umožnit bezpečný přístup k vašim aplikacím a prostředkům. Bez ohledu na to, jestli pracujete s externími partnery, spotřebiteli nebo obchodními zákazníky, můžou uživatelé přinést vlastní identity. Tyto identity můžou být v rozsahu od firemních nebo státních účtů až po poskytovatele sociálních identit, jako je Google nebo Facebook. Další informace naleznete v tématu Úvod do externího ID Microsoft Entra

Proč na webu Azure Portal nemůžu získat přístup k rozšíření Azure AD B2C?

Existují dva běžné důvody, proč pro vás rozšíření Microsoft Entra nefunguje. Azure AD B2C vyžaduje, aby vaše role uživatele v adresáři byla globálním správcem. Pokud si myslíte, že byste měli mít přístup, obraťte se na správce. Pokud máte oprávnění globálního správce, ujistěte se, že jste v adresáři Azure AD B2C, a ne v adresáři Microsoft Entra. Zobrazí se pokyny k vytvoření tenanta Azure AD B2C.

Můžu v existujícím tenantovi Microsoft Entra založeném na zaměstnancích používat funkce Azure AD B2C?

Microsoft Entra ID a Azure AD B2C jsou samostatné nabídky produktů. Pokud chcete používat funkce Azure AD B2C, vytvořte samostatného tenanta Azure AD B2C od stávajícího tenanta Microsoft Entra založeného na zaměstnancích. Tenant Microsoft Entra představuje organizaci. Tenant Azure AD B2C představuje kolekci identit, které se mají použít s aplikacemi předávající strany. Přidáním nového zprostředkovatele OpenID Connect v rámci zprostředkovatelů identity Azure AD B2C > nebo s vlastními zásadami může Azure AD B2C federovat do Microsoft Entra ID umožňující ověřování zaměstnanců v organizaci.

Můžu pomocí Azure AD B2C poskytnout sociální přihlášení (Facebook a Google+) k Microsoftu 365?

Azure AD B2C se nedá použít k ověřování uživatelů pro Microsoft 365. Microsoft Entra ID je řešení Microsoftu pro správu přístupu zaměstnanců k aplikacím SaaS a má funkce navržené pro tento účel, jako je licencování a podmíněný přístup. Azure AD B2C poskytuje platformu pro správu identit a přístupu pro vytváření webových a mobilních aplikací. Když je Služba Azure AD B2C nakonfigurovaná tak, aby federovala tenanta Microsoft Entra, spravuje tenant Microsoft Entra přístup zaměstnanců k aplikacím, které spoléhají na Azure AD B2C.

Co jsou místní účty v Azure AD B2C? Jak se liší od pracovních nebo školních účtů v MICROSOFT Entra ID?

V tenantovi Microsoft Entra se uživatelé, kteří patří do tenanta, přihlašují pomocí e-mailové adresy formuláře <xyz>@<tenant domain>. Jedná se <tenant domain> o jednu z ověřených domén v tenantovi nebo v počáteční <...>.onmicrosoft.com doméně. Tento typ účtu je pracovní nebo školní účet.

Většina aplikací v tenantovi Azure AD B2C chce, aby se uživatel přihlásil pomocí libovolné e-mailové adresy (například joe@comcast.net, bob@gmail.com, sarah@contoso.comnebo jim@live.com). Tento typ účtu je místní účet. Podporujeme také libovolná uživatelská jména jako místní účty (například joe, bob, sarah nebo jim). Při konfiguraci zprostředkovatelů identity pro Azure AD B2C na webu Azure Portal můžete zvolit jeden z těchto dvou typů místních účtů. V tenantovi Azure AD B2C vyberte zprostředkovatele identity, vyberte Místní účet a pak vyberte Uživatelské jméno.

Uživatelské účty pro aplikace je možné vytvářet prostřednictvím toku registrace uživatele, toku registrace nebo přihlášení, rozhraní Microsoft Graph API nebo webu Azure Portal.

Kolik uživatelů může tenant Azure AD B2C pojmout?

Ve výchozím nastavení může každý tenant pojmout celkem 1,25 milionu objektů (uživatelských účtů a aplikací), ale při přidávání a ověřování vlastní domény můžete tento limit zvýšit na 5,25 milionů objektů. Pokud chcete tento limit zvýšit, obraťte se na podpora Microsoftu. Pokud jste ale tenanta vytvořili před zářím 2022, tento limit vás neovlivní a váš tenant si zachová velikost přidělenou při vytváření, tedy 50 milionů objektů.

Které zprostředkovatele sociálních identit teď podporujete? Které z nich plánujete v budoucnu podporovat?

V současné době podporujeme několik zprostředkovatelů sociálních identit, mezi které patří Amazon, Facebook, GitHub (Preview), Google, LinkedIn, Microsoft Account (MSA), QQ (Preview), X, WeChat (Preview) a Weibo (Preview). Na základě poptávky zákazníků vyhodnocujeme přidání podpory pro další oblíbené zprostředkovatele sociálních identit.

Azure AD B2C také podporuje vlastní zásady. Vlastní zásady umožňují vytvořit vlastní zásady pro libovolného zprostředkovatele identity, který podporuje OpenID Connect nebo SAML. Začněte s vlastními zásadami tím, že si projděte náš úvodní balíček vlastních zásad.

Můžu nakonfigurovat obory pro shromažďování dalších informací o uživatelích od různých zprostředkovatelů sociálních identit?

Ne. Výchozí obory používané pro naši podporovanou sadu zprostředkovatelů sociálních identit jsou:

- Facebook: e-mail

- Google+: e-mail

- Účet Microsoft: openid e-mailový profil

- Amazon: profil

- LinkedIn: r_emailaddress, r_basicprofile

Používám ADFS jako zprostředkovatele identity v Azure AD B2C. Při pokusu o zahájení žádosti o odhlášení z Azure AD B2C se v ADFS zobrazí chyba *MSIS7084: Při použití vazby HTTP nebo vazby HTTP POST musí být podepsány zprávy o odhlášení SAML a odhlásit se. Jak tento problém vyřeším?

Na serveru ADFS spusťte: Set-AdfsProperties -SignedSamlRequestsRequired $true. Tím se vynutí, aby Služba Azure AD B2C podepisuje všechny požadavky do ADFS.

Musí být moje aplikace spuštěná v Azure, aby fungovala s Azure AD B2C?

Ne, aplikaci můžete hostovat kdekoli (v cloudu nebo místně). Vše, co potřebuje k interakci s Azure AD B2C, je schopnost odesílat a přijímat požadavky HTTP na veřejně přístupné koncové body.

Mám několik tenantů Azure AD B2C. Jak je můžu spravovat na webu Azure Portal?

Před otevřením služby Azure AD B2C na webu Azure Portal musíte přepnout do adresáře, který chcete spravovat. Výběrem ikony Nastavení v horní nabídce přepněte do adresáře, který chcete spravovat, z nabídky Adresáře a předplatná .

Proč nemůžu vytvořit tenanta Azure AD B2C?

Možná nemáte oprávnění k vytvoření tenanta Azure AD B2C. Tenanta můžou vytvořit jenom uživatelé s alespoň rolemi Tvůrce tenanta.

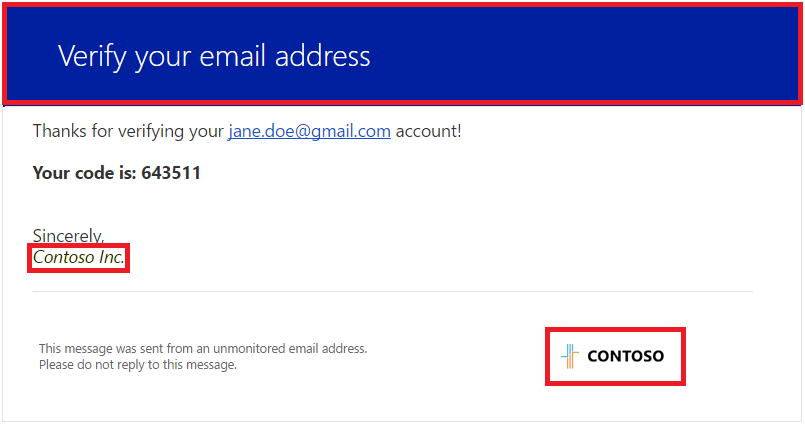

Jak přizpůsobím ověřovací e-maily (obsah a pole Od:) odeslané službou Azure AD B2C?

Pomocí funkce brandingu společnosti můžete přizpůsobit obsah ověřovacích e-mailů. Konkrétně je možné přizpůsobit tyto dva prvky e-mailu:

Logo banneru: Zobrazuje se v pravém dolním rohu.

Barva pozadí: Zobrazuje se nahoře.

Podpis e-mailu obsahuje název tenanta Azure AD B2C, který jste zadali při prvním vytvoření tenanta Azure AD B2C. Název můžete změnit pomocí těchto pokynů:

- Přihlaste se k webu Azure Portal jako globální správce.

- Otevřete okno Microsoft Entra ID .

- Vyberte kartu Vlastnosti.

- Změňte pole Název .

- V horní části stránky vyberte Uložit.

V současné době nemůžete v e-mailu změnit pole Od:.

Návod

Pomocí vlastních zásad Azure AD B2C můžete přizpůsobit e-mail, který Azure AD B2C odesílá uživatelům, včetně pole Od:. Vlastní ověření e-mailu vyžaduje použití poskytovatele e-mailu třetí strany, jako je Mailjet nebo SendGrid.

Jak můžu migrovat stávající uživatelská jména, hesla a profily z databáze do Azure AD B2C?

K zápisu nástroje pro migraci můžete použít rozhraní Microsoft Graph API. Podrobnosti najdete v průvodci migrací uživatelů .

Jaký tok uživatele hesla se používá pro místní účty v Azure AD B2C?

Tok uživatele hesel Azure AD B2C pro místní účty je založený na zásadách pro ID Microsoft Entra. Toky uživatelů azure AD B2C pro registraci, registraci nebo přihlášení a resetování hesel používají sílu silného hesla a nevyprší platnost hesel. Další informace naleznete v tématu Zásady hesel a omezení v Microsoft Entra ID.

Informace o uzamčení účtu a heslech najdete v tématu Zmírnění útoků na přihlašovací údaje v Azure AD B2C.

Můžu pomocí služby Microsoft Entra Connect migrovat identity uživatelů, které jsou uložené v místní službě Active Directory do Azure AD B2C?

Ne, Microsoft Entra Connect není navržený tak, aby fungoval s Azure AD B2C. Zvažte použití rozhraní Microsoft Graph API pro migraci uživatelů. Podrobnosti najdete v průvodci migrací uživatelů .

Může moje aplikace otevřít stránky Azure AD B2C v rámci prvku iFrame?

Tato funkce je ve verzi Public Preview. Podrobnosti najdete v tématu Vložené přihlašovací prostředí.

Funguje Azure AD B2C se systémy CRM, jako je Microsoft Dynamics?

K dispozici je integrace s portálem Microsoft Dynamics 365. Viz Konfigurace portálu Dynamics 365 pro použití Azure AD B2C k ověřování.

Funguje Azure AD B2C s místním SharePointem 2016 nebo starším?

Azure AD B2C není určený pro scénář sdílení externích partnerů SharePointu; viz Microsoft Entra B2B místo toho.

Mám ke správě externích identit použít Azure AD B2C nebo B2B?

Další informace o použití vhodných funkcí pro scénáře externí identity najdete v tématu Porovnání řešení pro externí identity .

Jaké funkce generování sestav a auditování poskytuje Azure AD B2C? Jsou stejné jako v Microsoft Entra ID P1 nebo P2?

Ne, Azure AD B2C nepodporuje stejnou sadu sestav jako Microsoft Entra ID P1 nebo P2. Existuje však mnoho běžných skutečností:

- Sestavy přihlášení poskytují záznam o každém přihlášení s omezenými podrobnostmi.

- Sestavy auditu zahrnují jak aktivitu správce, tak aktivitu aplikace.

- Sestavy využití zahrnují počet uživatelů, počet přihlášení a objem vícefaktorového ověřování.

Proč faktura za Azure AD B2C zobrazuje poplatky za telefon s názvem Microsoft Entra External ID?

Po novém fakturačním modelu pro ověřování externích identit Azure AD SMS si můžete všimnout nového názvu na faktuře. Dříve se vícefaktorové ověřování pro telefon účtovalo jako Azure Active Directory B2C – Basic 1 Multi-Factor Authentication. Teď uvidíte následující názvy na základě cenové úrovně vaší země nebo oblasti:

- Externí ID Microsoft Entra – nízkonákladové ověření telefonu, 1 transakce.

- Externí ID Microsoft Entra – Telefonní autentizace s nižšími středními náklady – 1 transakce

- Externí ID Microsoft Entra – Ověřování telefonem – Středně vysoké náklady na 1 transakci

- Externí ID Microsoft Entra – vysoké náklady za ověřování telefonu, 1 transakce

I když nový účet zmíní externí ID Microsoft Entra, stále se vám účtuje Azure AD B2C na základě základního počtu MAU.

Můžou koncoví uživatelé používat jednorázové heslo (TOTP) s ověřovací aplikací k ověření v aplikaci Azure AD B2C?

Ano. Koncoví uživatelé si musí stáhnout libovolnou ověřovací aplikaci, která podporuje ověřování TOTP, například aplikaci Microsoft Authenticator (doporučeno). Podrobnosti najdete v metodách ověřování.

Proč moje ověřovací kódy TOTP nefungují?

Pokud kódy ověřovacích aplikací TOTP nefungují s mobilním telefonem nebo zařízením s Androidem nebo iPhonem, může být hodinový čas vašeho zařízení nesprávný. V nastavení zařízení vyberte možnost použít čas poskytovaný sítí nebo nastavit čas automaticky.

Jak poznám, že je doplněk Go-Local dostupný v mé zemi nebo oblasti?

Pokud je doplněk Go-Local dostupný ve vaší zemi nebo oblasti, při vytváření tenanta Azure AD B2C se zobrazí výzva, abyste ho povolili, pokud ho potřebujete.

Stále získám 50 000 bezplatných MAU za měsíc v doplňku Go-Local, když ho povolím?

Ne. 50 000 bezplatných JEDNOTek MAU za měsíc se nepoužije, když povolíte doplněk Go-Local. U doplňku Go-Local se vám bude účtovat poplatek z prvního doplňku MAU. V dalších funkcích dostupných na cenách Azure AD B2C Premium P1 nebo P2 ale budete dál využívat bezplatných 50 000 JEDNOTek MAU měsíčně.

Mám existujícího tenanta Azure AD B2C v Japonsku nebo Austrálii, který nemá Go-Local doplněk povolený. Jak tento doplněk aktivujem?

Podle pokynů v části Aktivace Go-Local ad-on aktivujte doplněk Azure AD B2C Go-Local.

Můžu lokalizovat uživatelské rozhraní stránek obsluhovaných Službou Azure AD B2C? Jaké jazyky jsou podporovány?

Ano, viz přizpůsobení jazyka. Poskytujeme překlady pro 36 jazyků a můžete přepsat libovolný řetězec tak, aby vyhovoval vašim potřebám.

Můžu na svých registračních a přihlašovacích stránkách, které obsluhuje Azure AD B2C, používat vlastní adresy URL? Můžu například změnit adresu URL z contoso.b2clogin.com na login.contoso.com?

Ano, můžete použít vlastní doménu. Podrobnosti najdete v tématu Vlastní domény Azure AD B2C.

Jak odstraním tenanta Azure AD B2C?

Pomocí těchto kroků odstraňte tenanta Azure AD B2C.

Můžete použít nové prostředí sjednocených registrací aplikací nebo starší verze prostředí aplikací (starší verze ). Přečtěte si další informace o novém prostředí.

- Přihlaste se k webu Azure Portal jako správce předplatného. Použijte stejný pracovní nebo školní účet nebo stejný účet Microsoft, který jste použili při registraci k Azure.

- Ujistěte se, že používáte adresář, který obsahuje vašeho tenanta Azure AD B2C. Na panelu nástrojů portálu vyberte ikonu Nastavení.

- Na stránce Nastavení portálu | Adresáře + předplatná vyhledejte adresář Azure AD B2C v seznamu Název adresáře a pak vyberte Přepnout.

- V nabídce vlevo vyberte Azure AD B2C. Nebo vyberte Všechny služby a vyhledejte a vyberte Azure AD B2C.

- Odstraňte všechny toky uživatelů (zásady) ve vašem tenantovi Azure AD B2C.

- Odstraňte všechny zprostředkovatele identity v tenantovi Azure AD B2C.

- Vyberte Registrace aplikací a pak vyberte kartu Všechny aplikace .

- Odstraňte všechny aplikace, které jste zaregistrovali.

- Odstraňte aplikaci b2c-extensions-app.

- V části Spravovat vyberte Uživatelé.

- Vyberte jednotlivé uživatele (vyloučíte uživatele správce předplatného , jako je aktuálně přihlášený). V dolní části stránky vyberte Odstranit a po zobrazení výzvy vyberte Ano .

- V nabídce vlevo vyberte Microsoft Entra ID .

- V části Spravovat vyberte Vlastnosti.

- V části Správa přístupu pro prostředky Azure vyberte Ano a pak vyberte Uložit.

- Odhlaste se z webu Azure Portal a znovu se přihlaste, abyste obnovili svůj přístup.

- V nabídce vlevo vyberte Microsoft Entra ID .

- Na stránce Přehled vyberte Odstranit tenanta. Postupujte podle pokynů na obrazovce a dokončete proces.

Můžu azure AD B2C získat jako součást sady Enterprise Mobility Suite?

Ne, Azure AD B2C je služba Azure s průběžným platbou a není součástí sady Enterprise Mobility Suite.

Můžu koupit licencování Microsoft Entra ID P1 a Microsoft Entra ID P2 pro svého tenanta Azure AD B2C?

Ne, tenanti Azure AD B2C nepoužívají licencování Microsoft Entra ID P1 ani Microsoft Entra ID P2. Azure AD B2C používá licence Premium P1 nebo P2, které už nejsou k dispozici k nákupu k 1. květnu 2025. Liší se od licencí Microsoft Entra ID P1 nebo P2 pro standardního tenanta Microsoft Entra. Tenanti Azure AD B2C nativně podporují některé funkce podobné funkcím Microsoft Entra ID P1 nebo P2, jak je vysvětleno v podporovaných funkcích MICROSOFT Entra ID.

Můžu v tenantovi Azure AD B2C použít přiřazení založené na skupinách pro podnikové aplikace Microsoft Entra?

Ne, tenanti Azure AD B2C nepodporují přiřazení na základě skupin k podnikovým aplikacím Microsoft Entra.

Je Azure AD B2C k dispozici v Microsoft Azure Government?

Ne, Azure AD B2C není v Microsoft Azure Government k dispozici.

Používám kumulativní obnovovací tokeny pro aplikaci a zobrazuje se mi invalid_grant chyba při uplatnění nově získaných obnovovacích tokenů v nastavené době platnosti. Proč tomu tak je?

Při určování platnosti kumulativních obnovovacích tokenů bude B2C zvažovat počáteční čas přihlášení uživatele v aplikaci také k výpočtu nerovnoměrné distribuce platnosti tokenu. Pokud se uživatel po velmi dlouhou dobu neodhlásil z aplikace, tato hodnota nerovnoměrné distribuce překročí dobu platnosti tokenu, a proto z bezpečnostních důvodů se tokeny považují za neplatné. Proto došlo k chybě. Informujte uživatele, aby provedl správné odhlášení a přihlásil se zpět do aplikace a měl by se resetovat nerovnoměrná distribuce. Tento scénář se nedá použít, pokud je uvedení obnovovacího tokenu nastavené jako nekonečné postupné.

Odvolal(a) jsem obnovovací token pomocí Microsoft Graph invalidateAllRefreshTokens nebo Microsoft Graph PowerShellu, Revoke-MgUserSignInSession. Proč Azure AD B2C stále přijímá starý obnovovací token?

V Azure AD B2C platí, že pokud je časový rozdíl mezi refreshTokensValidFromDateTime a refreshTokenIssuedTime menší než nebo rovna 5 minut, považuje se obnovovací token za platný. Pokud refreshTokenIssuedTime je však vyšší než hodnota refreshTokensValidFromDateTime, pak se obnovovací token odvolá.

Postupujte podle následujících kroků a zkontrolujte, jestli je obnovovací token platný nebo odvolaný:

Načíst a

RefreshTokentímAccessToken, že uplatníteauthorization_code.Počkejte 7 minut.

Ke spuštění příkazu použijte rutinu Microsoft Graph PowerShellu Revoke-MgUserSignInSession nebo rozhraní Microsoft Graph API invalidateAllRefreshTokens.

RevokeAllRefreshTokenPočkejte 10 minut.

Znovu načtěte

RefreshToken.

Návod

Pomocí vlastních zásad Azure AD B2C můžete zkrátit výše uvedenou dobu nerovnoměrné distribuce 5 minut (300000 milisekund) úpravou hodnoty inputParameter TreatAsEqualIfWithinMillseconds v rámci id transformace deklarace identity AssertRefreshTokenIsuedLaterThanValidFromDate. Tuto transformaci deklarací identity najdete v souboru TrustFrameworkBase.xml v nejnovějším balíčku stater-pack vlastních zásad.

Ve webovém prohlížeči se přihlašuji k více aplikacím zaregistrovaným ve stejném tenantovi Azure AD B2C pomocí několika karet. Když se pokusím provést jednotné odhlášení, nejsou odhlášcené všechny aplikace. Proč k tomu dochází?

Azure AD B2C v současné době nepodporuje jednotné odhlášení pro tento konkrétní scénář. Příčinou je kolize souborů cookie, protože všechny aplikace pracují se stejným souborem cookie současně.

Jak nahlásím problém s Azure AD B2C?

V Azure AD B2C odvolám všechny relace uživatele pomocí tlačítka Odvolat relace na webu Azure Portal, ale nefunguje to.

Azure AD B2C v současné době nepodporuje odvolání uživatelských relací z webu Azure Portal. Tuto úlohu však můžete dosáhnout pomocí Microsoft Graph PowerShellu nebo rozhraní Microsoft Graph API.