Plánování nasazení Privileged Identity Management

Privileged Identity Management (PIM) poskytuje aktivaci role na základě času a schválení, která zmírní rizika nadměrného, zbytečného nebo zneužití přístupových oprávnění k důležitým prostředkům. Mezi tyto prostředky patří prostředky v Microsoft Entra ID, Azure a dalších online službách Microsoftu, jako je Microsoft 365 nebo Microsoft Intune.

PIM umožňuje povolit konkrétní sadu akcí v určitém oboru. Mezi klíčové funkce patří:

Poskytnutí privilegovaného přístupu k prostředkům za běhu

Přiřazení způsobilosti pro členství nebo vlastnictví PIM pro skupiny

Přiřazení časového přístupu k prostředkům pomocí počátečního a koncového data

Vyžadování schválení pro aktivaci privilegovaných rolí

Vynucení vícefaktorového ověřování pro aktivaci jakékoli role

Vynucení zásad podmíněného přístupu k aktivaci jakékoli role (Public Preview)

Vysvětlení , proč se uživatelé aktivují, použijte odůvodnění .

Získání oznámení při aktivaci privilegovaných rolí

Proveďte kontroly přístupu, abyste zajistili, že uživatelé stále potřebují role.

Stažení historie auditu pro interní nebo externí audit

Abyste z tohoto plánu nasazení získali maximum, je důležité získat úplný přehled o tom, co je Privileged Identity Management.

Principy PIM

Koncepty PIM v této části vám pomůžou porozumět požadavkům privilegovaných identit vaší organizace.

Co můžete spravovat v PIM

V současné chvíli můžete PIM používat s:

Role Microsoft Entra – někdy označované jako role adresáře, role Microsoft Entra zahrnují předdefinované a vlastní role pro správu ID Microsoft Entra a dalších online služby Microsoft 365.

Role Azure – Role řízení přístupu na základě role (RBAC) v Azure, které udělují přístup ke skupinám pro správu, předplatným, skupinám prostředků a prostředkům.

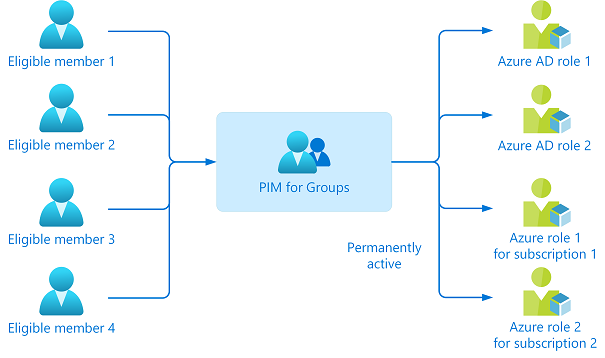

PIM pro skupiny – Nastavení přístupu za běhu k roli člena a vlastníka skupiny zabezpečení Microsoft Entra PIM pro skupiny nabízí nejen alternativní způsob nastavení PIM pro role Microsoft Entra a role Azure, ale také umožňuje nastavit PIM pro další oprávnění v Rámci Microsoftu online služby jako Intune, Azure Key Vaults a Azure Information Protection. Pokud je skupina nakonfigurovaná pro zřizování aplikací, aktivace členství ve skupinách aktivuje zřizování členství ve skupině (a uživatelského účtu, pokud nebyla zřízena) pro aplikaci pomocí protokolu System for Cross-Domain Identity Management (SCIM).

Těmto rolím nebo skupinám můžete přiřadit následující položky:

Uživatelé– Získání přístupu k rolím Microsoft Entra, rolím Azure a PIM pro skupiny za běhu

Skupiny – Kdokoli ve skupině, aby získal přístup za běhu k rolím Microsoft Entra a rolím Azure. U rolí Microsoft Entra musí být skupina nově vytvořenou cloudovou skupinou, která je označená jako přiřaditelná k roli, zatímco pro role Azure může být skupina libovolnou skupinou zabezpečení Microsoft Entra. Nedoporučujeme přiřazovat nebo vnořovat skupinu do PIM pro skupiny.

Poznámka:

Instanční objekty nemůžete přiřadit jako způsobilé pro role Microsoft Entra, role Azure a PIM pro skupiny, ale můžete udělit časově omezené aktivní přiřazení všem třem.

Princip nejmenšího oprávnění

Uživatelům přiřadíte roli s nejnižšími oprávněními potřebnými k provádění jejich úkolů. Tento postup minimalizuje počet globálních Správa istrátorů a místo toho pro určité scénáře používá konkrétní role správce.

Poznámka:

Microsoft má velmi málo globálních Správa istrátorů. Přečtěte si další informace o tom, jak Microsoft používá Privileged Identity Management.

Typ přiřazení

Existují dva typy přiřazení – způsobilé a aktivní. Pokud má uživatel nárok na roli, znamená to, že může aktivovat roli, když potřebuje provádět privilegované úlohy.

Můžete také nastavit počáteční a koncový čas pro každý typ přiřazení. Tento doplněk poskytuje čtyři možné typy přiřazení:

Trvalou oprávněnou

Trvalé aktivní

Nárok na časovou vazbu se zadanými počátečními a koncovými daty pro zadání

Aktivní vázaný čas se zadaným počátečním a koncovým datem přiřazení

V případě vypršení platnosti role můžete tato přiřazení prodloužit nebo prodloužit .

Doporučujeme zachovat nula trvale aktivních přiřazení pro jiné role než doporučené dva účty pro nouzový přístup, které by měly mít trvalou globální Správa istratorovou roli.

Plánování projektu

Pokud technologické projekty selžou, důvodem je obvykle neshoda očekávání ohledně dopadu, výsledků a zodpovědností. Abyste se vyhnuli těmto nástrahám, zajistěte, abyste se zapojili do správných zúčastněných stran a aby role účastníků v projektu byly dobře srozumitelné.

Plánování pilotního nasazení

V každé fázi nasazení se ujistěte, že vyhodnocujete, že výsledky odpovídají očekávání. Podívejte se na osvědčené postupy pro pilotní nasazení.

Začněte malou sadou uživatelů (pilotní skupina) a ověřte, že se PIM chová podle očekávání.

Ověřte, jestli všechny konfigurace, které jste nastavili pro role, nebo PIM pro skupiny fungují správně.

Přehoďte ho do produkčního prostředí až po důkladném otestovaní.

Plánování komunikace

Komunikace je důležitá pro úspěch jakékoli nové služby. Proaktivně komunikujte s uživateli, jak se jejich zkušenosti mění, kdy se mění a jak získat podporu v případě problémů.

Nastavte si čas s interní podporou IT, abyste je prošli pracovním postupem PIM. Poskytněte jim odpovídající dokumentaci a kontaktní údaje.

Plánování testování a vrácení zpět

Poznámka:

V případě rolí Microsoft Entra organizace často testují a zavádět globální Správa istrátory nejprve, zatímco u prostředků Azure obvykle testují PIM v jednom předplatném Azure najednou.

Plánování testování

Vytvořte testovací uživatele, abyste ověřili, že nastavení PIM funguje podle očekávání, než ovlivníte skutečné uživatele a potenciálně narušíte jejich přístup k aplikacím a prostředkům. Vytvořte testovací plán, který bude mít porovnání mezi očekávanými výsledky a skutečnými výsledky.

Následující tabulka ukazuje příklad testovacího případu:

| Role | Očekávané chování při aktivaci | Skutečné výsledky |

|---|---|---|

| Globální správce |

V případě ID Microsoft Entra i role prostředku Azure se ujistěte, že máte uživatele, kteří budou tyto role využívat. Kromě toho při testování PIM ve fázovaném prostředí zvažte následující role:

| Role | Role Microsoft Entra | Role prostředků Azure | PIM pro skupiny |

|---|---|---|---|

| Člen skupiny | x | ||

| Členové role | x | x | |

| Vlastník služby IT | x | x | |

| Vlastník předplatného nebo prostředku | x | x | |

| PIM pro vlastníka skupin | x |

Naplánovat vrácení zpět

Pokud PIM v produkčním prostředí nebude fungovat podle potřeby, můžete přiřazení role změnit z oprávnění na aktivní. Pro každou roli, kterou jste nakonfigurovali, vyberte tři tečky (...) pro všechny uživatele s typem přiřazení, které mají nárok. Potom můžete vybrat možnost Aktivovat a vrátit se zpět a nastavit přiřazení role jako aktivní.

Plánování a implementace PIM pro role Microsoft Entra

Při přípravě PIM na správu rolí Microsoft Entra postupujte podle těchto úkolů.

Zjišťování a zmírnění privilegovaných rolí

Uveďte, kdo má v organizaci privilegované role. Zkontrolujte přiřazené uživatele, identifikujte správce, kteří už roli nepotřebují, a odeberte je ze svých přiřazení.

Pomocí kontrol přístupu k rolím Microsoft Entra můžete automatizovat zjišťování, kontrolu a schválení nebo odebrání přiřazení.

Určení rolí, které se mají spravovat pomocí PIM

Určete prioritu ochrany rolí Microsoft Entra, které mají nejvíce oprávnění. Je také důležité zvážit, jaká data a oprávnění jsou pro vaši organizaci nejcitlivější.

Nejprve se ujistěte, že se všechny role globálního správce a správce zabezpečení spravují pomocí PIM, protože se jedná o uživatele, kteří můžou při ohrožení zabezpečení co nejvíce poškodit. Pak zvažte další role, které by měly být spravované, které by mohly být ohroženy útokem.

Pomocí privilegovaného popisku můžete identifikovat role s vysokými oprávněními, které můžete spravovat pomocí PIM. Privilegovaný popisek se nachází u rolí a Správa istrator v Centru pro správu Microsoft Entra ID. Další informace najdete v článku o předdefinovaných rolích Microsoft Entra.

Konfigurace nastavení PIM pro role Microsoft Entra

Koncept a konfigurace nastavení PIM pro každou privilegovanou roli Microsoft Entra, kterou vaše organizace používá.

Následující tabulka ukazuje ukázková nastavení:

| Role | Vyžadování MFA | Vyžadovat podmíněný přístup | Notification | Lístek incidentu | Vyžadovat schválení | Schvalovatel | Doba trvání aktivace | Správce perm |

|---|---|---|---|---|---|---|---|---|

| Globální správce | ✔️ | ✔️ | ✔️ | ✔️ | ✔️ | Další globální Správa istrator | 1 hodina | Nouzové přístupové účty |

| Správce Exchange | ✔️ | ✔️ | ✔️ | ❌ | ❌ | Nic | 2 hodina | Nic |

| Správce Helpdesk | ❌ | ❌ | ✔️ | ❌ | Nic | 8 hodin | Nic |

Přiřazení a aktivace rolí Microsoft Entra

V případě rolí Microsoft Entra v PIM může přiřazení pro ostatní správce spravovat pouze uživatel, který je v Správa istratoru nebo globální roli Správa istratoru. Globální Správa istrátory, Správa istrátory zabezpečení, globální čtenáři a čtenáři zabezpečení můžou také zobrazit přiřazení k rolím Microsoft Entra v PIM.

Postupujte podle pokynů na následujících odkazech:

Pokud se role blíží vypršení platnosti, použijte PIM k rozšíření nebo obnovení rolí. Obě akce iniciované uživatelem vyžadují schválení od globálního správce nebo správce privilegovaných rolí.

Když dojde k těmto důležitým událostem v rolích Microsoft Entra, PIM odesílá e-mailová oznámení a týdenní e-maily digest správcům oprávnění v závislosti na nastavení role, události a oznámení. Tyto e-maily můžou obsahovat také odkazy na relevantní úkoly, jako je aktivace nebo obnovení role.

Poznámka:

Tyto úlohy PIM můžete provádět také pomocí rozhraní Microsoft Graph API pro role Microsoft Entra.

Schválení nebo zamítnutí žádostí o aktivaci PIM

Delegovaný schvalovatel obdrží e-mailové oznámení, když žádost čeká na schválení. Pokud chcete schválit nebo zamítnout žádosti o aktivaci role prostředků Azure, postupujte podle těchto kroků.

Zobrazení historie auditu pro role Microsoft Entra

Zobrazit historii auditu pro všechna přiřazení rolí a aktivace během posledních 30 dnů pro role Microsoft Entra. K protokolům auditu se dostanete, pokud jste globální Správa istrator nebo správce privilegovaných rolí.

Doporučujeme , abyste každý týden přečetli všechny události auditu alespoň jedním správcem a každý měsíc exportovali události auditu.

Výstrahy zabezpečení pro role Microsoft Entra

Nakonfigurujte výstrahy zabezpečení pro role Microsoft Entra, které aktivují výstrahu v případě podezřelé a nebezpečné aktivity.

Plánování a implementace PIM pro role prostředků Azure

Při přípravě PIM na správu rolí prostředků Azure postupujte podle těchto úkolů.

Zjišťování a zmírnění privilegovaných rolí

Minimalizujte přiřazení vlastníka a přístupu uživatelů Správa istrator připojených k jednotlivým předplatným nebo prostředkům a odeberte nepotřebná přiřazení.

Jako globální Správa istrator můžete zvýšit úroveň přístupu pro správu všech předplatných Azure. Pak můžete najít každého vlastníka předplatného a spolupracovat s nimi a odebrat nepotřebná přiřazení v rámci jejich předplatných.

Pomocí kontrol přístupu u prostředků Azure můžete auditovat a odebírat nepotřebná přiřazení rolí.

Určení rolí, které se mají spravovat pomocí PIM

Při rozhodování o tom, která přiřazení rolí se mají spravovat pomocí PIM pro prostředek Azure, musíte nejprve identifikovat skupiny pro správu, předplatná, skupiny prostředků a prostředky, které jsou pro vaši organizaci nejdůležitější. Zvažte použití skupin pro správu k uspořádání všech prostředků v rámci organizace.

Pomocí PIM doporučujeme spravovat všechny role vlastníka předplatného a uživatelský přístup Správa.

Spolupracujte s vlastníky předplatného a dokumentujte prostředky spravované jednotlivými předplatnými a v případě ohrožení zabezpečení klasifikujte úroveň rizika jednotlivých prostředků. Určete prioritu správy prostředků pomocí PIM na základě úrovně rizika. Patří sem také vlastní prostředky připojené k předplatnému.

Doporučujeme také spolupracovat s vlastníky důležitých služeb předplatného nebo prostředků a nastavit pracovní postup PIM pro všechny role v citlivých předplatných nebo prostředcích.

U předplatných nebo prostředků, které nejsou tak důležité, nebudete muset nastavit PIM pro všechny role. Přesto byste ale měli chránit role vlastníka a přístupu uživatelů Správa istrator pomocí PIM.

Konfigurace nastavení PIM pro role prostředků Azure

Koncept a konfigurace nastavení pro role prostředků Azure, které jste plánovali chránit pomocí PIM

Následující tabulka ukazuje ukázková nastavení:

| Role | Vyžadování MFA | Notification | Vyžadovat podmíněný přístup | Vyžadovat schválení | Schvalovatel | Doba trvání aktivace | Aktivní správce | Aktivní vypršení platnosti | Opravňující vypršení platnosti |

|---|---|---|---|---|---|---|---|---|---|

| Vlastník důležitých předplatných | ✔️ | ✔️ | ✔️ | ✔️ | Další vlastníci předplatného | 1 hodina | Nic | Není k dispozici | 3 měsíce |

| User Access Správa istrator méně důležitých předplatných | ✔️ | ✔️ | ❌ | Nic | 1 hodina | Nic | Není k dispozici | 3 měsíce |

Přiřazení a aktivace role prostředku Azure

V případě rolí prostředků Azure v PIM může přiřazení pro jiné správce spravovat jenom vlastník nebo správce uživatelských přístupů. Uživatelé, kteří jsou privilegovanými rolemi Správa istrátory, zabezpečení Správa istrátory nebo čtenáři zabezpečení, nemají ve výchozím nastavení přístup k zobrazení přiřazení k rolím prostředků Azure.

Postupujte podle pokynů na následujících odkazech:

1.Udělení oprávněných přiřazení

2.Povolit oprávněným uživatelům aktivovat své role Azure za běhu

Pokud se přiřazení privilegované role blíží vypršení platnosti, použijte PIM k rozšíření nebo obnovení rolí. Obě akce iniciované uživatelem vyžadují schválení vlastníka prostředku nebo správce uživatelských přístupů.

Když dojde k těmto důležitým událostem v rolích prostředků Azure, PIM odešle e-mailová oznámení vlastníkům a uživatelům, Správa istrátory. Tyto e-maily můžou obsahovat také odkazy na relevantní úkoly, jako je aktivace nebo obnovení role.

Poznámka:

Tyto úlohy PIM můžete provádět také pomocí rozhraní API Microsoft Azure Resource Manageru pro role prostředků Azure.

Schválení nebo zamítnutí žádostí o aktivaci PIM

Schválení nebo zamítnutí žádostí o aktivaci pro roli Microsoft Entra – Delegovaný schvalovatel obdrží e-mailové oznámení, když žádost čeká na schválení.

Zobrazení historie auditu pro role prostředků Azure

Zobrazit historii auditu pro všechna přiřazení a aktivace během posledních 30 dnů pro role prostředků Azure.

Výstrahy zabezpečení pro role prostředků Azure

Nakonfigurujte výstrahy zabezpečení pro role prostředků Azure, které aktivují výstrahu v případě podezřelých a nebezpečných aktivit.

Plánování a implementace PIM pro PIM pro skupiny

Při přípravě PIM na správu PIM pro skupiny postupujte podle těchto úloh.

Zjišťování PIM pro skupiny

Může se jednat o případ, že má jednotlivec pět nebo šest oprávněných přiřazení k rolím Microsoft Entra prostřednictvím PIM. Musí aktivovat každou roli jednotlivě, což může snížit produktivitu. Ještě horší je, že jim můžou být přiřazeny desítky nebo stovky prostředků Azure, což zhoršuje problém.

V tomto případě byste měli použít PIM pro skupiny. Vytvořte PIM pro skupiny a udělte mu trvalý aktivní přístup k více rolím. Viz Privileged Identity Management (PIM) pro skupiny (Preview).

Pokud chcete spravovat skupinu s možností přiřazení role Microsoft Entra jako PIM pro skupiny, musíte ji přenést do správy v PIM.

Konfigurace nastavení PIM pro PIM pro skupiny

Koncept a konfigurace nastavení pim pro skupiny, které jste plánovali chránit pomocí PIM.

Následující tabulka ukazuje ukázková nastavení:

| Role | Vyžadování MFA | Notification | Vyžadovat podmíněný přístup | Vyžadovat schválení | Schvalovatel | Doba trvání aktivace | Aktivní správce | Aktivní vypršení platnosti | Opravňující vypršení platnosti |

|---|---|---|---|---|---|---|---|---|---|

| Vlastník | ✔️ | ✔️ | ✔️ | ✔️ | Další vlastníci prostředku | Jedna hodina | Nic | Není k dispozici | Tři měsíce |

| Člen | ✔️ | ✔️ | ❌ | Nic | Pět hodin | Nic | Není k dispozici | 3 měsíce |

Přiřazení způsobilosti pro PIM pro skupiny

Můžete přiřadit způsobilost členům nebo vlastníkům PIM pro skupiny. Pouze s jednou aktivací budou mít přístup ke všem propojeným prostředkům.

Poznámka:

Skupinu můžete přiřadit k jednomu nebo více rolím prostředků Microsoft Entra a Azure stejným způsobem jako přiřazování rolí uživatelům. V jedné organizaci Microsoft Entra (tenant) je možné vytvořit maximálně 500 skupin, které je možné přiřadit role.

Pokud se přiřazení skupiny blíží vypršení platnosti, použijte PIM k prodloužení nebo prodloužení přiřazení skupiny. Tato operace vyžaduje schválení vlastníka skupiny.

Schválení nebo zamítnutí žádosti o aktivaci PIM

Nakonfigurujte PIM pro členy a vlastníky skupin tak, aby vyžadovaly schválení aktivace a jako delegovaní schvalovatelé zvolili uživatele nebo skupiny z vaší organizace Microsoft Entra. Pro každou skupinu doporučujeme vybrat dva nebo více schvalovatelů, aby se snížil počet úloh pro správce privilegovaných rolí.

Schválení nebo zamítnutí žádostí o aktivaci role pro PIM pro skupiny Jako delegovaný schvalovatel obdržíte e-mailové oznámení, když žádost čeká na schválení.

Zobrazení historie auditu pro PIM pro skupiny

Zobrazit historii auditu pro všechna přiřazení a aktivace během posledních 30 dnů pro PIM pro skupiny.

Další kroky

Pokud dochází k problémům souvisejícím s PIM, přečtěte si téma Řešení potíží s PIM.