Tento článek poskytuje architekty identit AWS, správce a analytiky zabezpečení s okamžitými přehledy a podrobnými pokyny pro nasazení řešení identit a přístupu Microsoft Entra pro AWS. Tato řešení zabezpečení Microsoftu můžete nakonfigurovat a otestovat, aniž byste ovlivnili stávající zprostředkovatele identit a uživatele účtu AWS, dokud nebudete připraveni přejít na jiný účet.

Architektura

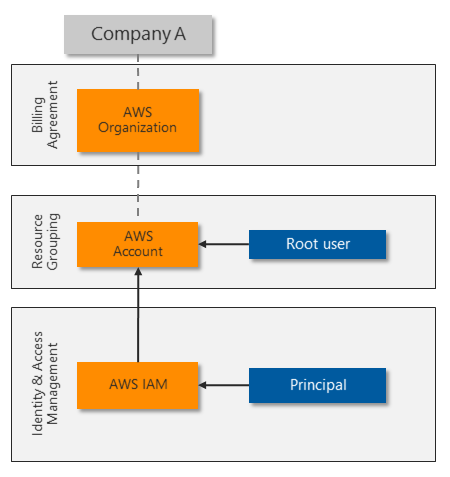

AWS vytvoří samostatné úložiště správy identit a přístupu (IAM) pro každý účet, který vytvoří. Následující diagram znázorňuje standardní nastavení prostředí AWS s jedním účtem AWS:

Kořenový uživatel plně řídí účet AWS a deleguje přístup k jiným identitám. Objekt zabezpečení AWS IAM poskytuje jedinečnou identitu pro každou roli a uživatele, kteří potřebují přístup k účtu AWS. AWS IAM může chránit každý kořenový, hlavní a uživatelský účet pomocí komplexního hesla a základního vícefaktorového ověřování.

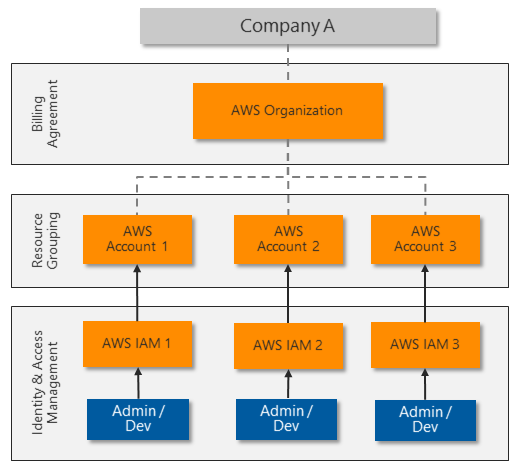

Mnoho organizací potřebuje více než jeden účet AWS, což vede ke složité správě sila identit:

Aby bylo možné centralizovanou správu identit a vyhnout se nutnosti spravovat více identit a hesel, chce většina organizací používat jednotné přihlašování pro prostředky platformy. Někteří zákazníci AWS spoléhají na serverovou službu Microsoft Active Directory pro integraci jednotného přihlašování. Ostatní zákazníci investují do řešení třetích stran, aby synchronizovali nebo federovali své identity a poskytovali jednotné přihlašování.

Microsoft Entra ID poskytuje centralizovanou správu identit se silným ověřováním pomocí jednotného přihlašování. Téměř všechny aplikace nebo platformy, které se řídí běžnými standardy ověřování webu, včetně AWS, můžou pro správu identit a přístupu používat ID Microsoft Entra.

Mnoho organizací už k přiřazení a ochraně identit Microsoftu 365 nebo hybridních cloudů používá Microsoft Entra ID. Zaměstnanci používají své identity Microsoft Entra pro přístup k e-mailu, souborům, rychlým zprávám, cloudovým aplikacím a místním prostředkům. Microsoft Entra ID můžete rychle a snadno integrovat s účty AWS, abyste správcům a vývojářům umožnili přihlásit se k prostředím AWS s jejich existujícími identitami.

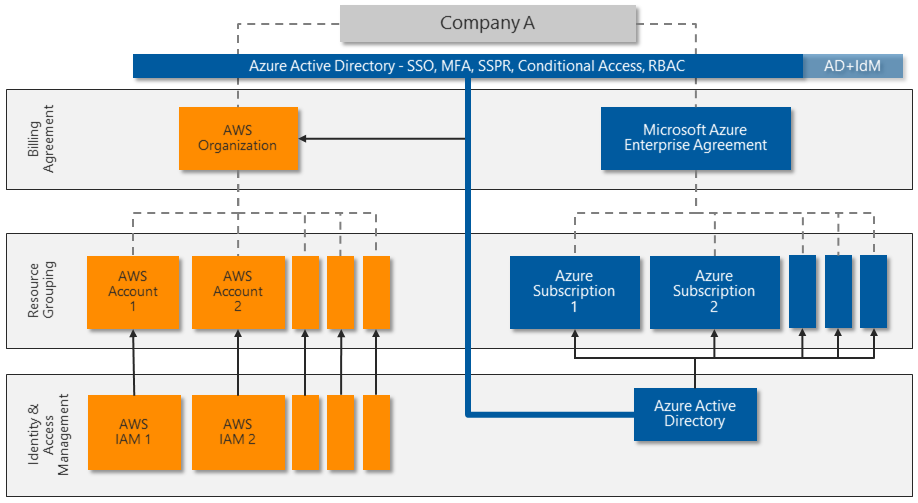

Následující diagram ukazuje, jak může Microsoft Entra ID integrovat s několika účty AWS za účelem zajištění centralizované správy identit a přístupu:

Microsoft Entra ID nabízí několik možností pro přímou integraci s AWS:

- Jednotné přihlašování napříč staršími, tradičními a moderními řešeními ověřování

- MFA, včetně integrace s několika řešeními třetích stran od partnerů Microsoft Intelligent Security Association (MISA).

- Výkonné funkce podmíněného přístupu pro silné ověřování a striktní zásady správného řízení Microsoft Entra ID používá zásady podmíněného přístupu a posouzení na základě rizik k ověřování a autorizaci přístupu uživatelů ke konzole pro správu AWS a prostředkůM AWS.

- Detekce hrozeb ve velkém měřítku a automatizovaná reakce Microsoft Entra ID zpracovává více než 30 miliard žádostí o ověřování za den spolu s bilióny signálů o hrozbách po celém světě.

- Privileged Access Management (PAM) umožňuje zřizování za běhu (JIT) pro konkrétní prostředky.

Pokročilá správa identit Microsoft Entra pomocí účtů AWS

Další pokročilé funkce Microsoft Entra můžou poskytovat další vrstvy řízení pro nejcitlivější účty AWS. Licence Microsoft Entra ID P2 zahrnují tyto pokročilé funkce:

Privileged Identity Management (PIM) pro zajištění pokročilých ovládacích prvků pro všechny delegované role v Rámci Azure a Microsoftu 365. Například místo správce vždy používají roli Globální Správa, mají oprávnění k aktivaci role na vyžádání. Toto oprávnění se deaktivuje po nastaveném časovém limitu (například po hodině). PIM protokoluje všechny aktivace a má další ovládací prvky, které můžou dále omezit možnosti aktivace. PIM dále chrání vaši architekturu identit tím, že zajišťuje další vrstvy zásad správného řízení a ochrany před tím, než správci můžou provádět změny.

PIM můžete rozšířit na jakékoli delegované oprávnění tím, že řídíte přístup k vlastním skupinám, jako jsou ty, které jste vytvořili pro přístup k rolím AWS. Další informace o nasazení PIM naleznete v tématu Nasazení služby Microsoft Entra Privileged Identity Management.

Advanced Identity Protection zvyšuje zabezpečení přihlašování Microsoft Entra monitorováním rizika uživatelů nebo relací. Riziko uživatele definuje potenciál ohrožení přihlašovacích údajů, jako je ID uživatele a heslo, které se zobrazují v veřejně vydaném seznamu porušení zabezpečení. Riziko relace určuje, jestli přihlašovací aktivita pochází z rizikového umístění, IP adresy nebo jiného indikátoru ohrožení. Oba typy detekce vycházejí z komplexních funkcí Analýzy hrozeb Od Microsoftu.

Další informace o službě Advanced Identity Protection najdete v přehledu zabezpečení služby Microsoft Entra ID Protection.

Microsoft Defender for Identity chrání identity a služby spuštěné na řadičích domény služby Active Directory monitorováním všech signálů aktivit a hrozeb. Defender for Identity identifikuje hrozby na základě zkušeností v reálném životě z vyšetřování porušení zabezpečení zákazníků. Defender for Identity monitoruje chování uživatelů a doporučuje snížení počtu útoků, aby se zabránilo pokročilým útokům, jako je rekognoskace, laterální pohyb a dominantní doména.

Další informace o programu Defender for Identity najdete v tématu Co je Microsoft Defender for Identity.

Podrobnosti scénáře

Účty Amazon Web Services (AWS), které podporují důležité úlohy a vysoce citlivé informace, potřebují silnou ochranu identit a řízení přístupu. Správa identit AWS se vylepšuje v kombinaci s Microsoft Entra ID. Microsoft Entra ID je cloudové komplexní řešení pro správu identit a přístupu, které pomáhá zabezpečit a chránit účty a prostředí AWS. Microsoft Entra ID poskytuje centralizované jednotné přihlašování (SSO) a silné ověřování prostřednictvím vícefaktorového ověřování (MFA) a zásad podmíněného přístupu . Microsoft Entra ID podporuje správu identit AWS, identity založené na rolích a řízení přístupu.

Řada organizací, které používají AWS, se už spoléhá na Microsoft Entra ID pro správu identit Microsoftu 365 nebo hybridní cloudovou správu identit a ochranu přístupu. Tyto organizace můžou rychle a snadno používat MICROSOFT Entra ID se svými účty AWS, často bez dalších nákladů. Další pokročilé funkce Microsoft Entra, jako je Privileged Identity Management (PIM) a Advanced Identity Protection, můžou pomoct chránit nejcitlivější účty AWS.

Microsoft Entra ID se snadno integruje s dalšími řešeními zabezpečení Microsoftu, jako je Microsoft Defender for Cloud Apps a Microsoft Sentinel. Další informace najdete v tématu Defender for Cloud Apps a Microsoft Sentinel for AWS. Řešení zabezpečení Společnosti Microsoft jsou rozšiřitelná a mají více úrovní ochrany. Organizace můžou implementovat jedno nebo více těchto řešení spolu s dalšími typy ochrany pro úplnou architekturu zabezpečení, která chrání aktuální a budoucí nasazení AWS.

Doporučení

Zabezpečení

Pro jakékoli řešení cloudového zabezpečení jsou důležité následující principy a pokyny:

Zajistěte, aby organizace mohl monitorovat, zjišťovat a automaticky chránit uživatelský a programový přístup do cloudových prostředí.

Průběžně kontrolujte aktuální účty, abyste zajistili zásady správného řízení a zásady správného řízení identit a oprávnění.

Dodržujte nejnižší oprávnění a principy nulové důvěryhodnosti . Ujistěte se, že každý uživatel má přístup jenom ke konkrétním prostředkům, které vyžaduje, z důvěryhodných zařízení a známých umístění. Snižte oprávnění každého správce a vývojáře, aby poskytovala pouze práva, která potřebují pro roli, kterou provádí. Pravidelně kontrolujte.

Nepřetržitě monitorovat změny konfigurace platformy, zejména pokud poskytují příležitosti pro eskalaci oprávnění nebo trvalost útoku.

Zabraňte neoprávněnému exfiltraci dat tím, že aktivně kontrolujete a řídíte obsah.

Využijte výhod řešení, která už možná vlastníte, jako je Microsoft Entra ID P2, která můžou zvýšit zabezpečení bez dalších výdajů.

Základní zabezpečení účtu AWS

Zajištění základní hygieny zabezpečení pro účty a prostředky AWS:

Projděte si pokyny k zabezpečení AWS v osvědčených postupech pro zabezpečení účtů a prostředků AWS.

Snižte riziko nahrávání a stahování malwaru a dalšího škodlivého obsahu tím, že aktivně kontrolujete všechny přenosy dat prostřednictvím konzoly pro správu AWS. Obsah, který nahrává nebo stahuje přímo do prostředků v rámci platformy AWS, jako jsou webové servery nebo databáze, může potřebovat větší ochranu.

Zvažte ochranu přístupu k jiným prostředkům, včetně následujících:

- Prostředky vytvořené v rámci účtu AWS.

- Konkrétní platformy úloh, jako jsou Windows Server, Linux Server nebo kontejnery.

- Zařízení, která správci a vývojáři používají pro přístup ke konzole pro správu AWS.

Zabezpečení AWS IAM

Klíčovým aspektem zabezpečení konzoly pro správu AWS je řízení, kdo může provádět citlivé změny konfigurace. Uživatel kořenového účtu AWS má neomezený přístup. Bezpečnostní tým by měl plně řídit kořenový uživatelský účet, aby se nemohl přihlásit ke konzole pro správu AWS nebo pracovat s prostředky AWS.

Řízení kořenového uživatelského účtu:

- Zvažte změnu přihlašovacích údajů kořenového uživatele z e-mailové adresy jednotlivce na účet služby, který řídí bezpečnostní tým.

- Ujistěte se, že je heslo kořenového uživatelského účtu složité, a vynucujte vícefaktorové ověřování pro kořenového uživatele.

- Monitorujte protokoly pro instance kořenového uživatelského účtu, který se používá k přihlášení.

- Používejte kořenový uživatelský účet pouze v nouzových situacích.

- K implementaci delegovaného přístupu pro správu místo použití kořenového uživatele pro úlohy správy použijte ID Microsoft Entra.

Jasně pochopit a zkontrolovat další komponenty účtu AWS IAM pro odpovídající mapování a přiřazení.

Ve výchozím nastavení nemá účet AWS žádné uživatele IAM, dokud kořenový uživatel nevytváří jednu nebo více identit pro delegování přístupu. Řešení, které synchronizuje existující uživatele z jiného systému identit, jako je Například Microsoft Active Directory, může také automaticky zřizovat uživatele IAM.

Zásady IAM poskytují delegovaná přístupová práva k prostředkům účtu AWS. AWS poskytuje více než 750 jedinečných zásad IAM a zákazníci můžou také definovat vlastní zásady.

Role IAM připojuje ke identitám konkrétní zásady. Role představují způsob správy řízení přístupu na základě role (RBAC). Aktuální řešení používá externí identity k implementaci identit Microsoft Entra za předpokladu, že role IAM.

Skupiny IAM představují také způsob správy RBAC. Místo přiřazení zásad IAM přímo jednotlivým uživatelům IAM vytvořte skupinu IAM, přiřaďte oprávnění připojením jedné nebo více zásad IAM a přidejte uživatele IAM do skupiny, aby zdědili příslušná přístupová práva k prostředkům.

Některé účty služby IAM musí i nadále běžet v AWS IAM, aby poskytovaly programový přístup. Nezapomeňte tyto účty zkontrolovat, bezpečně ukládat a omezovat přístup k přihlašovacím údajům zabezpečení a pravidelně obměňovat přihlašovací údaje.

Nasazení tohoto scénáře

V následující části se dozvíte, jak nasadit ID Microsoft Entra pro jednotné přihlašování k jednotlivým účtům AWS.

Plánování a příprava

Pokud se chcete připravit na nasazení řešení zabezpečení Azure, zkontrolujte a poznamenejte si aktuální účet AWS a informace o Microsoft Entra. Pokud jste nasadili více než jeden účet AWS, opakujte tento postup pro každý účet.

V konzole pro správu fakturace AWS zaznamenejte následující aktuální informace o účtu AWS:

- ID účtu AWS, jedinečný identifikátor.

- Název účtu nebo kořenový uživatel.

- Způsob platby, bez ohledu na to, jestli je přiřazená platební karta nebo fakturační smlouva společnosti

- Alternativní kontakty , které mají přístup k informacím o účtu AWS

- Bezpečnostní otázky jsou bezpečně aktualizované a zaznamenané pro nouzový přístup.

- Oblasti AWS jsou povolené nebo zakázané, aby splňovaly zásady zabezpečení dat.

V konzole pro správu AWS IAM zkontrolujte a poznamenejte následující komponenty AWS IAM:

- Vytvořené skupiny , včetně připojených podrobných zásad mapování na základě členství a rolí

- Vytvořili jsme uživatele, včetně stáří hesla pro uživatelské účty a stáří přístupového klíče pro účty služeb. Ověřte také, že je pro každého uživatele povolené vícefaktorové ověřování.

- Role. Existují dvě výchozí role propojené se službou, AWSServiceRoleForSupport a AWSServiceRoleForTrustedAdvisor. Zaznamenejte všechny ostatní role, které jsou vlastní. Tyto role odkazují na zásady oprávnění, které se používají pro mapování rolí v Microsoft Entra ID.

- Zásady. Předem zadané zásady mají spravované AWS, funkci úlohy nebo zákazníka spravované ve sloupci Typ . Zaznamenejte všechny ostatní zásady, které jsou vlastní. Poznamenejte si také, kde jsou přiřazeny jednotlivé zásady, z položek ve sloupci Použitý jako .

- Zprostředkovatelé identity pro pochopení všech existujících zprostředkovatelů identity SAML (Security Assertion Markup Language). Naplánujte, jak nahradit existující zprostředkovatele identity jediným zprostředkovatelem identity Microsoft Entra.

Na webu Azure Portal zkontrolujte tenanta Microsoft Entra:

- Vyhodnoťte informace o tenantovi a zjistěte, jestli má tenant licenci Microsoft Entra ID P1 nebo P2. Licence P2 poskytuje pokročilé funkce správy identit Microsoft Entra.

- Vyhodnoťte podnikové aplikace , abyste zjistili, jestli některé existující aplikace používají typ aplikace AWS, jak je znázorněno

http://aws.amazon.com/ve sloupci Adresa URL domovské stránky.

Plánování nasazení Microsoft Entra

Postupy nasazení Microsoft Entra předpokládají, že ID Microsoft Entra je již nakonfigurované pro organizaci, například pro implementaci Microsoftu 365. Účty je možné synchronizovat z domény služby Active Directory nebo můžou být cloudové účty vytvořené přímo v Microsoft Entra ID.

Plánování řízení přístupu na základě role

Pokud instalace AWS používá pro RBAC skupiny a role IAM, můžete stávající strukturu RBAC namapovat na nové uživatelské účty a skupiny zabezpečení Microsoft Entra.

Pokud účet AWS nemá silnou implementaci RBAC, začněte tím, že začnete pracovat na nejcitlivějším přístupu:

Aktualizujte uživatele kořenového účtu AWS.

Projděte si uživatele, skupiny a role AWS IAM, které jsou připojené k zásadám IAM Správa istratorAccess.

Projděte si další přiřazené zásady IAM počínaje zásadami, které můžou upravovat, vytvářet nebo odstraňovat prostředky a další položky konfigurace. Zásady, které se používají, můžete identifikovat tak, že se podíváte na sloupec Použitý jako .

Plánování migrace

Microsoft Entra ID centralizuje veškeré ověřování a autorizaci. Můžete plánovat a konfigurovat mapování uživatelů a řízení přístupu na základě role, aniž by to mělo vliv na správce a vývojáře, dokud nebudete připraveni vynutit nové metody.

Základní proces migrace z účtů IAM AWS na Microsoft Entra ID je následující. Podrobné pokyny najdete v tématu Nasazení.

Namapujte zásady IAM na role Microsoft Entra a pomocí RBAC namapujte role na skupiny zabezpečení.

Nahraďte každého uživatele IAM uživatelem Microsoft Entra, který je členem příslušných skupin zabezpečení pro přihlášení a získání příslušných oprávnění.

Otestujte to tak, že se každý uživatel přihlásí k AWS pomocí svého účtu Microsoft Entra a potvrdí, že má odpovídající úroveň přístupu.

Jakmile uživatel potvrdí přístup k Microsoft Entra ID, odeberte uživatelský účet AWS IAM. Tento postup opakujte pro každého uživatele, dokud nebudou všichni migrovány.

Pro účty služeb a programový přístup použijte stejný přístup. Aktualizujte každou aplikaci, která používá účet, aby místo toho používala ekvivalentní uživatelský účet Microsoft Entra.

Ujistěte se, že všichni zbývající uživatelé AWS IAM mají složitá hesla s povoleným vícefaktorovým ověřováním nebo přístupový klíč, který se pravidelně nahrazuje.

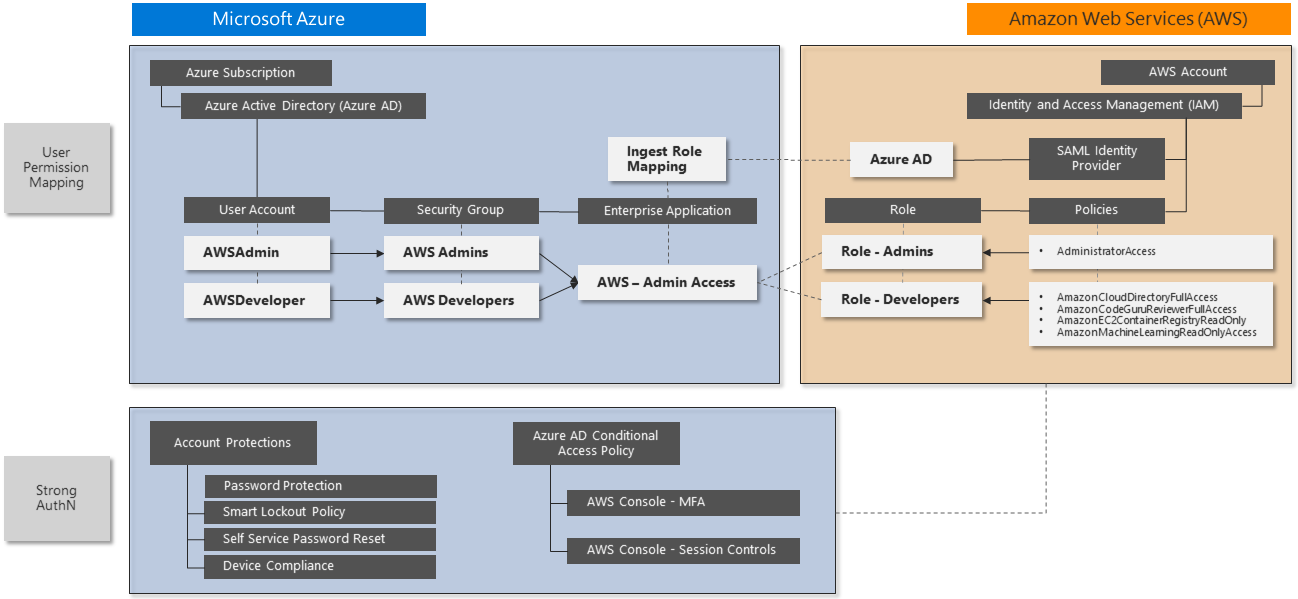

Následující diagram znázorňuje příklad kroků konfigurace a konečné zásady a mapování rolí napříč ID Microsoft Entra a AWS IAM:

Integrace jednotného přihlašování

Microsoft Entra ID podporuje integraci jednotného přihlašování s jednotným přihlašováním s jednotným přihlašováním AWS. Microsoft Entra ID můžete propojit s AWS na jednom místě a centrálně řídit přístup napříč stovkami účtů a integrovanými aplikacemi jednotného přihlašování AWS. Tato funkce umožňuje bezproblémovým přihlašováním k Microsoft Entra uživatelům používat rozhraní příkazového řádku AWS.

Následující postup řešení zabezpečení Společnosti Microsoft implementuje jednotné přihlašování pro ukázkové role AWS Správa istrátory a vývojáře AWS. Tento postup opakujte pro všechny ostatní role, které potřebujete.

Tento postup popisuje následující kroky:

- Vytvořte novou podnikovou aplikaci Microsoft Entra.

- Nakonfigurujte jednotné přihlašování Microsoft Entra pro AWS.

- Aktualizovat mapování rolí

- Otestujte jednotné přihlašování Microsoft Entra do konzoly pro správu AWS.

Následující odkazy obsahují úplné podrobné kroky implementace a řešení potíží:

- Kurz Microsoftu: Integrace jednotného přihlašování Microsoftu s AWS

- Kurz AWS: Microsoft Entra ID do AWS SSO pomocí protokolu SCIM

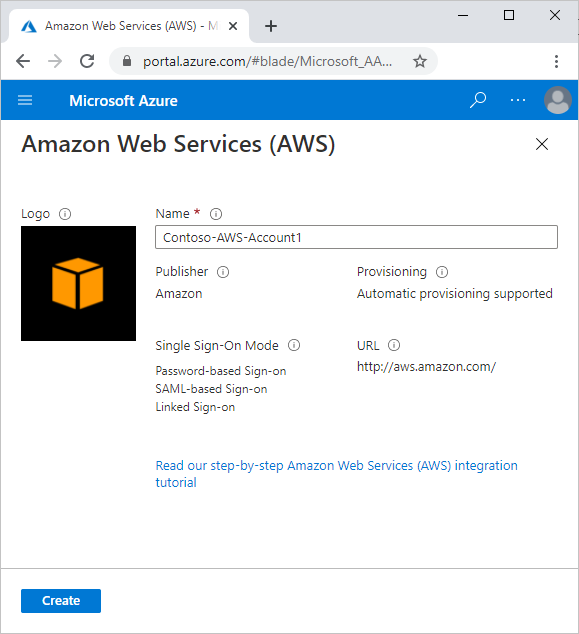

Přidání aplikace AWS do podnikových aplikací Microsoft Entra

Správci a vývojáři AWS používají podnikovou aplikaci k přihlášení k ID Microsoft Entra pro ověřování a pak přesměrují na AWS pro autorizaci a přístup k prostředkům AWS. Nejjednodušší metodou zobrazení aplikace je přihlášení k https://myapps.microsoft.com, ale můžete také publikovat jedinečnou adresu URL kdekoli, kde poskytuje snadný přístup.

Postupujte podle pokynů v přidání Amazon Web Services (AWS) z galerie a nastavte podnikovou aplikaci. Tyto pokyny vám umožní zjistit, jakou aplikaci AWS přidat do podnikových aplikací Microsoft Entra.

Pokud je ke správě více účtů AWS, například DevTest a Production, použijte jedinečný název podnikové aplikace, který obsahuje identifikátor společnosti a konkrétního účtu AWS.

Konfigurace jednotného přihlašování Microsoft Entra pro AWS

Postupujte podle následujících kroků a nakonfigurujte jednotné přihlašování Microsoft Entra pro AWS:

Na webu Azure Portal postupujte podle pokynů v části Konfigurace jednotného přihlašování Microsoft Entra a nakonfigurujte podnikovou aplikaci , kterou jste vytvořili pro jednotné přihlašování k AWS.

V konzole AWS postupujte podle pokynů v části Konfigurace jednotného přihlašování AWS a nakonfigurujte účet AWS pro jednotné přihlašování. V rámci této konfigurace vytvoříte nového uživatele IAM, který funguje jménem agenta zřizování Microsoft Entra, který umožňuje synchronizaci všech dostupných rolí AWS IAM do Microsoft Entra ID. AWS potřebuje, aby tento uživatel IAM namapovali uživatele na role, aby se mohl přihlásit ke konzole pro správu AWS.

- Usnadnit identifikaci komponent, které vytvoříte pro podporu této integrace. Například názvy účtů služby se standardní konvencí pojmenování, jako je Svc-.

- Nezapomeňte zdokumentovat všechny nové položky.

- Ujistěte se, že všechny nové přihlašovací údaje obsahují složitá hesla, která ukládáte centrálně pro správu zabezpečeného životního cyklu.

Na základě těchto kroků konfigurace můžete diagramovat interakce takto:

V konzole AWS vytvořte další role pomocí následujícího postupu.

V AWS IAM vyberte Role –> Vytvořit roli.

Na stránce Vytvořit roli proveďte následující kroky:

- V části Vybrat typ důvěryhodné entity vyberte federaci SAML 2.0.

- V části Zvolte zprostředkovatele SAML 2.0 vyberte zprostředkovatele SAML, který jste vytvořili v předchozím kroku.

- Vyberte Povolit programový přístup a přístup ke konzole pro správu AWS.

- Vyberte Další: Oprávnění.

V dialogovém okně Připojit zásady oprávnění vyberte Správa istratorAccess. Pak vyberte Další: Značky.

V dialogovém okně Přidat značky nechte pole prázdné a vyberte Další: Revize.

V dialogovém okně Revize proveďte následující kroky:

- Do pole Název role zadejte název vaší role (Správa istrator).

- Do popisu role zadejte popis.

- Vyberte Vytvořit roli.

Pomocí výše uvedených kroků vytvořte další roli. Pojmenujte roli Vývojář a dejte jí několik vybraných oprávnění (například AmazonS3FullAccess).

Úspěšně jste vytvořili Správa istrator a roli vývojáře v AWS.

V ID Microsoft Entra vytvořte následující uživatele a skupiny:

- Uživatel 1: Test-AWS Správa

- Uživatel 2: Test-AWSDeveloper

- Skupina 1: AWS-Account1-Správa istrátory

- Skupina 2: AWS-Account1-Developers

- Přidání test-AWS Správa jako člena AWS-Account1-Správa istrators

- Přidání test-AWSDeveloper jako člena AWS-Account1-Developers

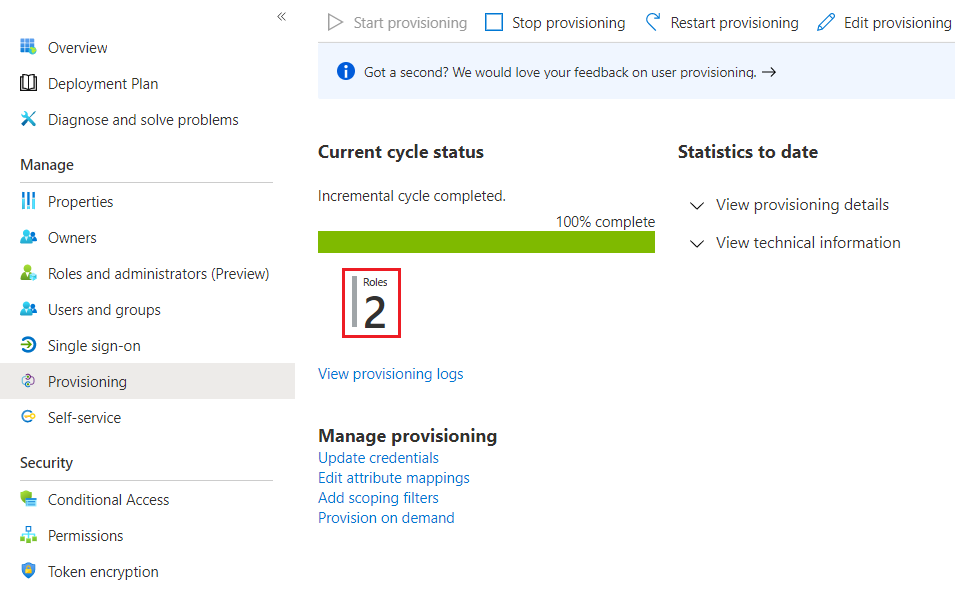

Postupujte podle kroků v postupu konfigurace zřizování rolí v přístupu k jednomu účtu AWS a nakonfigurujte automatické zřizování rolí. Dokončení prvního cyklu zřizování může trvat až hodinu.

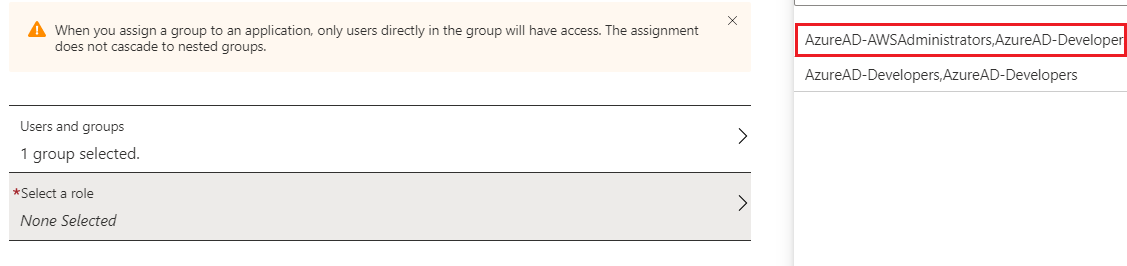

Postup aktualizace mapování rolí

Vzhledem k tomu, že používáte dvě role, proveďte tyto další kroky:

Ověřte, že agent zřizování může zobrazit aspoň dvě role:

Přejděte na Uživatelé a skupiny a vyberte Přidat uživatele.

Vyberte AWS-Account1-Správa istrátory.

Vyberte přidruženou roli.

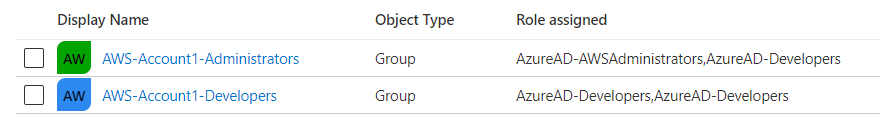

Opakujte předchozí kroky pro každé mapování rolí skupiny. Po dokončení byste měli mít dvě skupiny Microsoft Entra správně namapované na role AWS IAM:

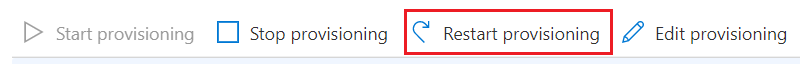

Pokud nevidíte nebo vyberete roli, vraťte se na stránku Zřizování a potvrďte úspěšné zřizování v agentovi zřizování Microsoft Entra a ujistěte se, že uživatelský účet IAM má správná oprávnění. Můžete také restartovat zřizovací modul, abyste se pokusili o import znovu:

Testování jednotného přihlašování Microsoft Entra do konzoly pro správu AWS

Otestujte přihlášení jako každý testovací uživatel a ověřte, že jednotné přihlašování funguje.

Spusťte novou relaci privátního prohlížeče, abyste zajistili, že jiné uložené přihlašovací údaje nebudou v konfliktu s testováním.

Přejděte na

https://myapps.microsoft.com, pomocí přihlašovacích údajů uživatelského účtu Test-AWS Správa nebo Test-AWSDeveloper Microsoft Entra, které jste vytvořili dříve.Měla by se zobrazit nová ikona pro konzolovou aplikaci AWS. Vyberte ikonu a postupujte podle případných výzev k ověření:

Po přihlášení ke konzole AWS přejděte k funkcím a ověřte, že má tento účet odpovídající delegovaný přístup.

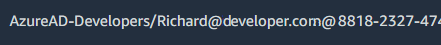

Všimněte si formátu pojmenování pro přihlašovací relaci uživatele:

ROLE / hlavní název uživatele (UPN) / Číslo účtu AWS

Tyto informace o přihlašovací relaci uživatele můžete použít ke sledování aktivit přihlašování uživatelů v programu Defender for Cloud Apps nebo Microsoft Sentinel.

Odhlaste se a zopakujte proces pro druhý testovací uživatelský účet, abyste potvrdili rozdíly v mapování rolí a oprávněních.

Povolení podmíněného přístupu

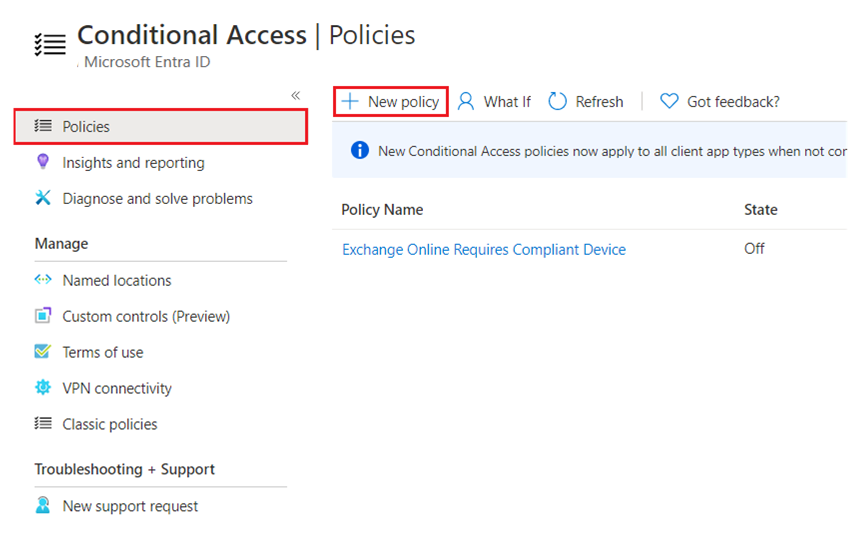

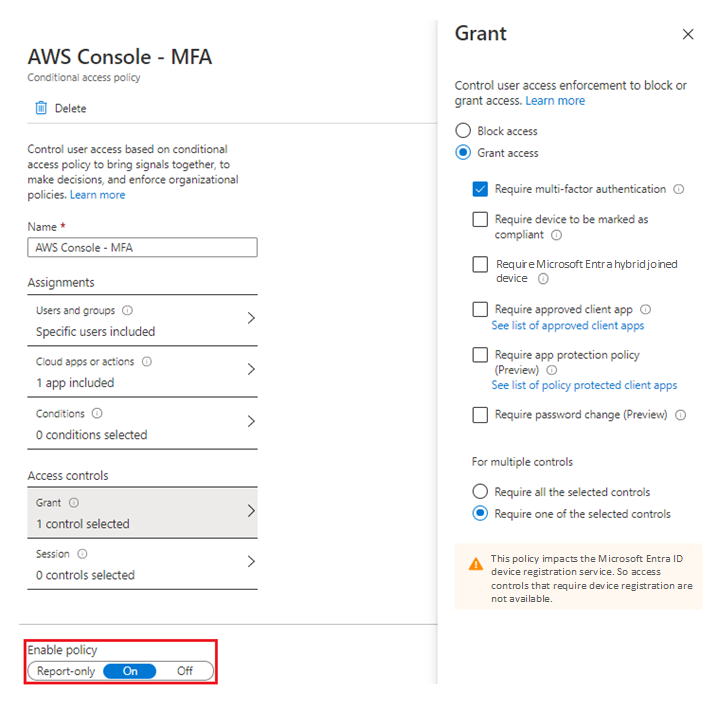

Vytvoření nové zásady podmíněného přístupu, které vyžadují vícefaktorové ověřování:

Na webu Azure Portal přejděte do zabezpečení Microsoft Entra ID>a pak vyberte Podmíněný přístup.

V levém navigačním panelu vyberte Zásady.

Vyberte Nové zásady a vyplňte formulář následujícím způsobem:

- Název: Zadejte konzolu AWS – MFA

- Uživatelé a skupiny: Vyberte dvě skupiny rolí, které jste vytvořili dříve:

- AWS-Account1-Správa istrators

- AWS-Account1-Developers

- Udělení: Výběr možnosti Vyžadovat vícefaktorové ověřování

Nastavte možnost Povolit zásadu na Zapnuto.

Vyberte Vytvořit. Zásady se projeví okamžitě.

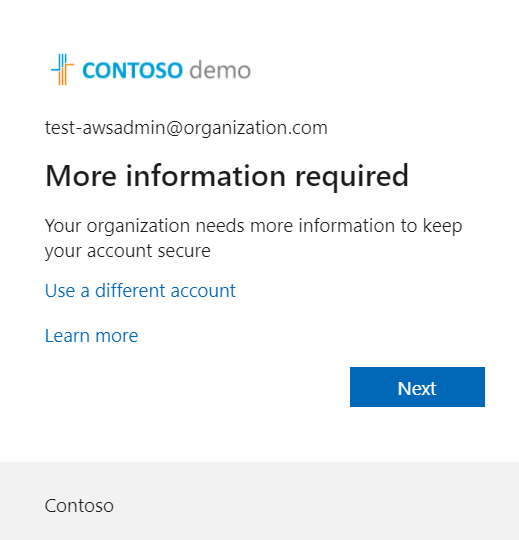

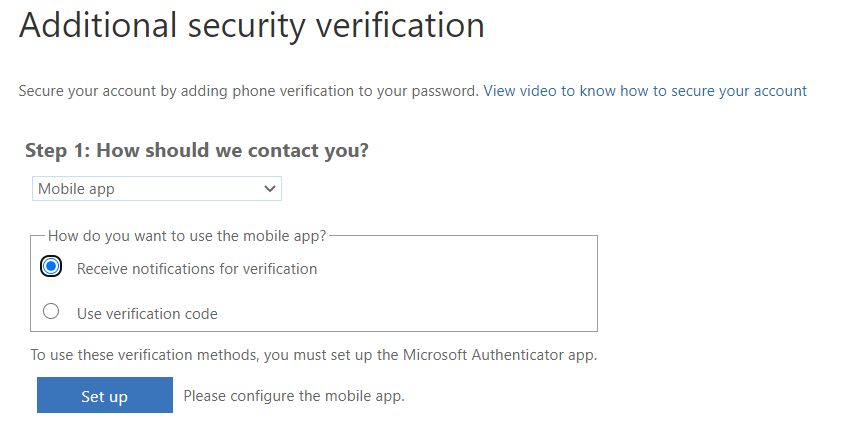

Pokud chcete otestovat zásady podmíněného přístupu, odhlaste se z testovacích účtů, otevřete novou relaci privátního procházení a přihlaste se pomocí jednoho z účtů skupiny rolí. Zobrazí se výzva vícefaktorového ověřování:

Dokončete proces nastavení vícefaktorového ověřování. Nejlepší je použít mobilní aplikaci pro ověřování, a nespoléhat se na SMS.

Možná budete muset vytvořit několik zásad podmíněného přístupu, abyste splnili obchodní potřeby silného ověřování. Zvažte zásady vytváření názvů, které používáte při vytváření zásad, abyste zajistili snadnou identifikaci a průběžnou údržbu. Kromě toho, pokud už není vícefaktorové ověřování široce nasazené, ujistěte se, že je zásada vymezená tak, aby ovlivnila jenom zamýšlené uživatele. Další zásady by měly zahrnovat potřeby jiných skupin uživatelů.

Po povolení podmíněného přístupu můžete nastavit další ovládací prvky, jako je PAM a zřizování JIT (just-in-time). Další informace najdete v tématu Co je automatizované zřizování uživatelů aplikací SaaS v Microsoft Entra ID.

Pokud máte Defender for Cloud Apps, můžete pomocí podmíněného přístupu nakonfigurovat zásady relace Defenderu pro Cloud Apps. Další informace naleznete v tématu Konfigurace zásad relace Microsoft Entra pro aktivity AWS.

Další kroky

- Pokyny k zabezpečení z AWS najdete v tématu Osvědčené postupy pro zabezpečení účtů a prostředků AWS.

- Nejnovější informace o zabezpečení společnosti Microsoft najdete v tématu www.microsoft.com/security.

- Úplné podrobnosti o tom, jak implementovat a spravovat ID Microsoft Entra, najdete v tématu Zabezpečení prostředí Azure pomocí Microsoft Entra ID.

- Kurz AWS: Microsoft Entra ID s jednotným přihlašováním IDP

- Kurz Microsoftu: Jednotné přihlašování pro AWS

- Plán nasazení PIM

- Přehled zabezpečení ochrany identit

- Co je Microsoft Defender for Identity?

- Připojení AWS do Microsoft Defenderu for Cloud Apps

- Jak Defender for Cloud Apps pomáhá chránit vaše prostředí Amazon Web Services (AWS)

Související prostředky

- Podrobné pokrytí a porovnání funkcí Azure a AWS najdete v sadě obsahu Azure for AWS pro profesionály .

- Zabezpečení a identita v Azure a AWS

- Defender for Cloud Apps a Microsoft Sentinel for AWS