Konfigurace autorizace více uživatelů pomocí Služby Resource Guard ve službě Azure Backup

Tento článek popisuje, jak nakonfigurovat víceuživatelovou autorizaci (MUA) pro Službu Azure Backup tak, aby do důležitých operací v trezorech služby Recovery Services přidala další vrstvu ochrany.

Tento článek ukazuje vytvoření služby Resource Guard v jiném tenantovi, který nabízí maximální ochranu. Ukazuje také, jak požádat a schválit žádosti o provádění kritických operací pomocí služby Microsoft Entra Privileged Identity Management v tenantovi, který se nachází ve službě Resource Guard. Volitelně můžete použít jiné mechanismy ke správě oprávnění JIT pro ochranu Resource Guard podle vašeho nastavení.

Poznámka:

- Autorizace více uživatelů pro Azure Backup je dostupná ve všech veřejných oblastech Azure.

- Autorizace více uživatelů pomocí služby Resource Guard pro trezor služby Backup je teď obecně dostupná. Další informace.

Než začnete

- Ujistěte se, že jsou ochrana Resource Guard a trezor služby Recovery Services ve stejné oblasti Azure.

- Ujistěte se, že správce zálohování nemá oprávnění přispěvatele pro ochranu Resource Guard. Pokud chcete zajistit maximální izolaci, můžete se rozhodnout, že budete mít ochranu Resource Guard v jiném předplatném stejného adresáře nebo v jiném adresáři.

- Ujistěte se, že jsou vaše předplatná obsahující trezor služby Recovery Services a ochrana Resource Guard (v různých předplatných nebo tenantech) zaregistrovaná k používání poskytovatelů – Microsoft.RecoveryServices a Microsoft.DataProtection . Další informace najdete v tématu Poskytovatelé a typy prostředků Azure.

Seznamte se s různými scénáři použití MUA.

Vytvoření ochrany Resource Guard

Správce zabezpečení vytvoří ochranu Resource Guard. Doporučujeme, abyste ho vytvořili v jiném předplatném nebo jiném tenantovi jako trezor. Měla by však být ve stejné oblasti jako trezor. Správce zálohování nesmí mít přístup přispěvatele ke službě Resource Guard ani k předplatnému, které ho obsahuje.

Volba klienta

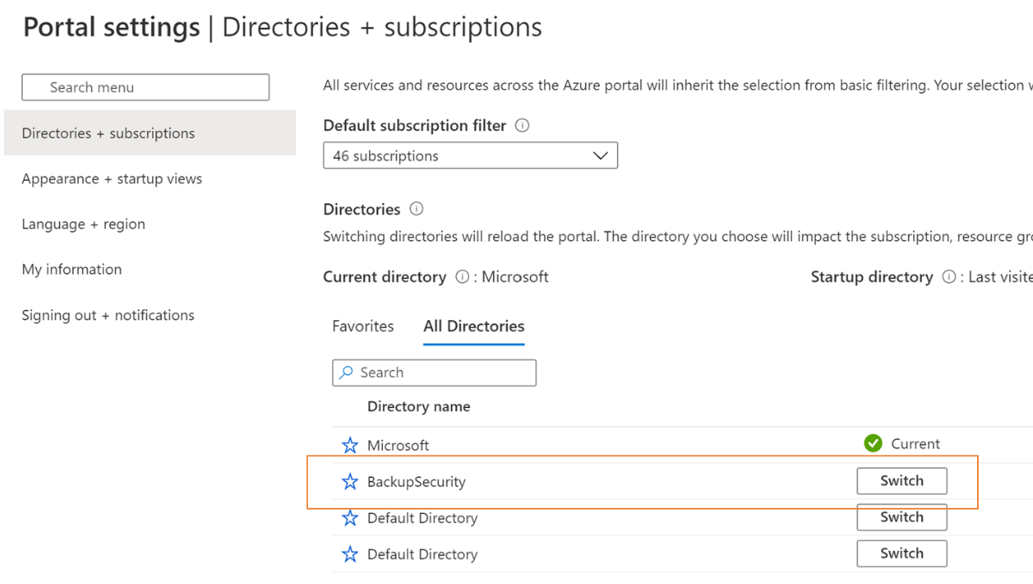

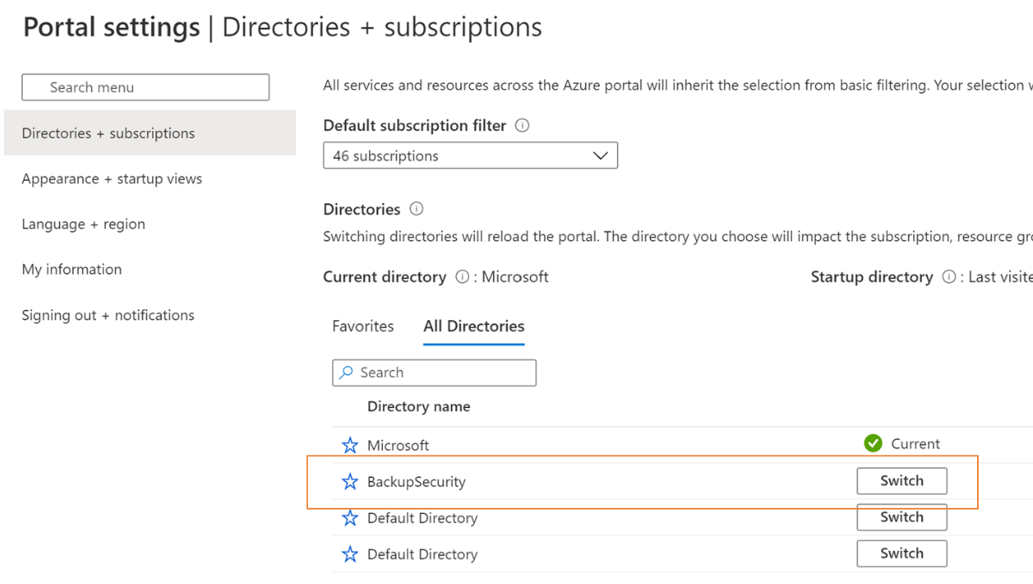

Pokud chcete vytvořit Ochranu Resource Guard v tenantovi, který se liší od tenanta trezoru, postupujte takto:

Na webu Azure Portal přejděte do adresáře, pod kterým chcete vytvořit ochranu Resource Guard.

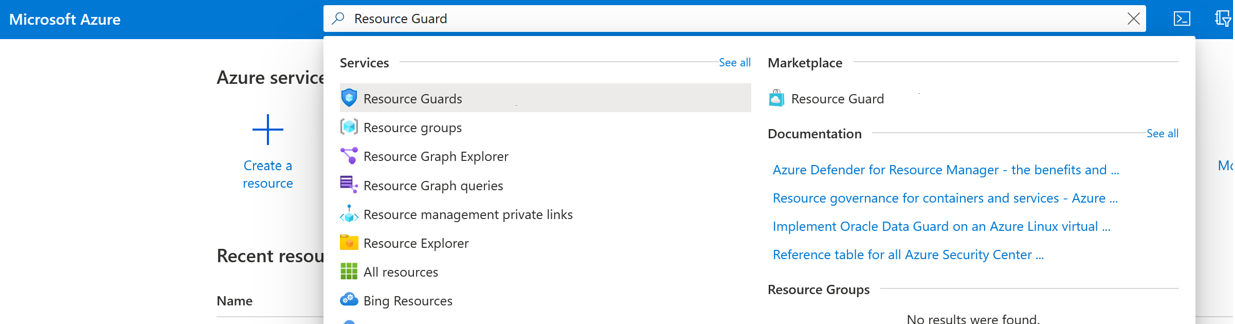

Na panelu hledání vyhledejte Resource Guards a v rozevíracím seznamu vyberte odpovídající položku.

- Výběrem možnosti Vytvořit zahájíte vytváření ochrany Resource Guard.

- V okně pro vytvoření vyplňte požadované podrobnosti pro tuto ochranu Resource Guard.

- Ujistěte se, že je Ochrana Resource Guard ve stejných oblastech Azure jako trezor služby Recovery Services.

- Je také užitečné přidat popis, jak získat nebo požádat o přístup k provádění akcí s přidruženými trezory v případě potřeby. Tento popis se také zobrazí v přidružených trezorech, aby správce zálohování provedl získání požadovaných oprávnění. Popis můžete upravit později v případě potřeby, ale doporučujeme mít vždy dobře definovaný popis.

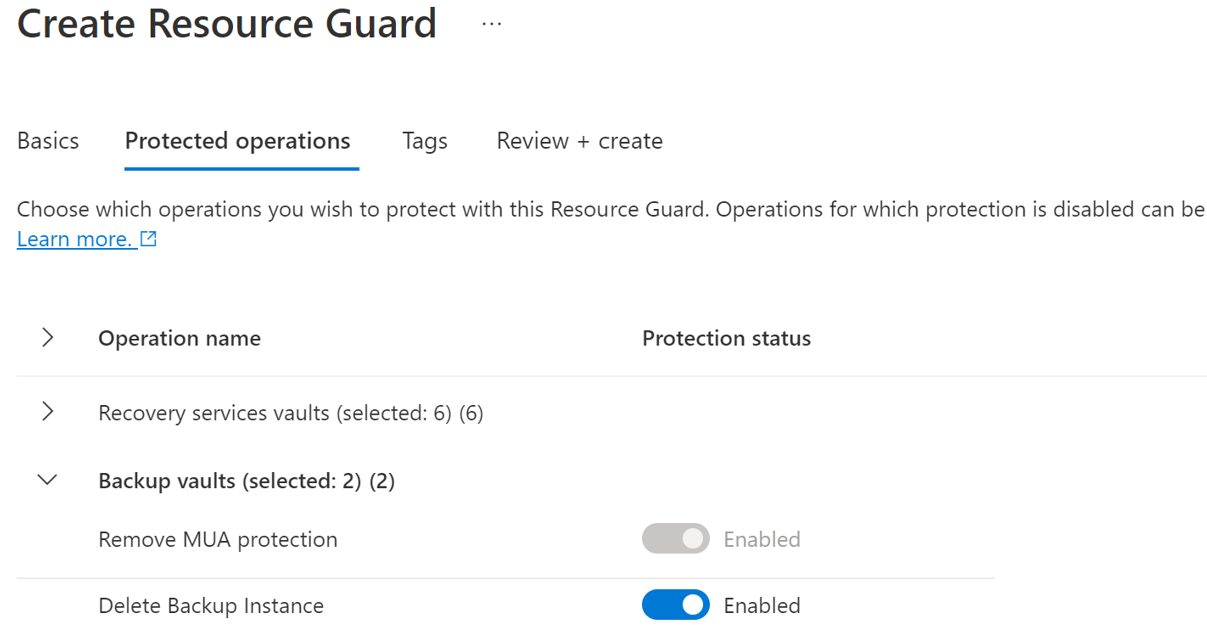

Na kartě Chráněné operace vyberte operace, které potřebujete chránit pomocí této ochrany prostředků.

Po vytvoření ochrany prostředků můžete také vybrat operace ochrany.

Volitelně můžete do služby Resource Guard přidat všechny značky podle požadavků.

Vyberte Zkontrolovat a vytvořit a sledovat oznámení o stavu a úspěšném vytvoření služby Resource Guard.

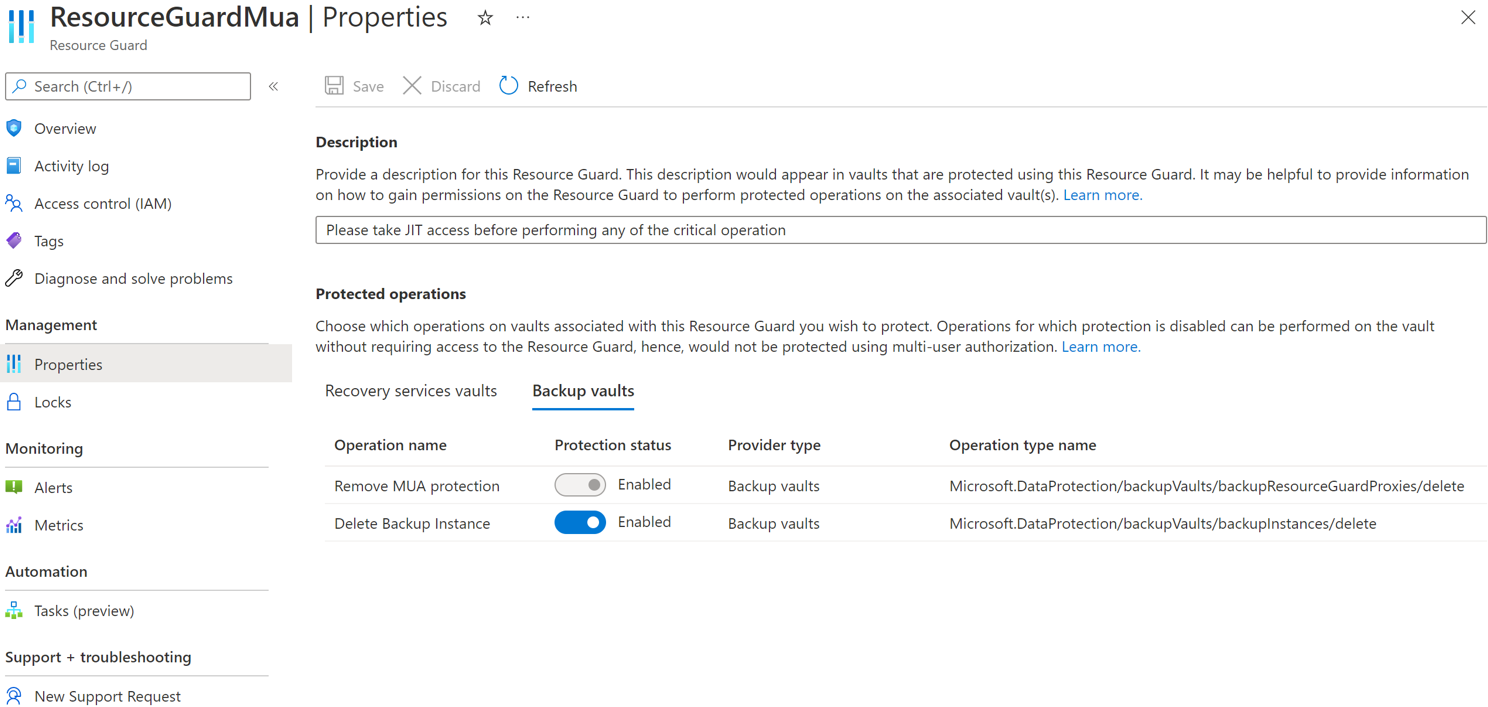

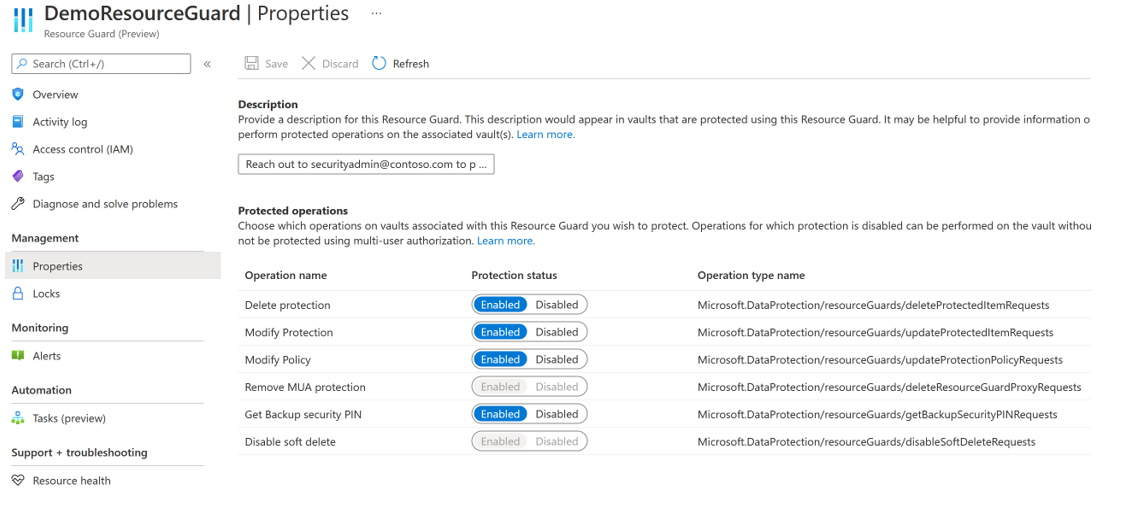

Výběr operací pro ochranu pomocí služby Resource Guard

Vyberte operace, které chcete chránit pomocí ochrany Resource Guard, ze všech podporovaných kritických operací. Ve výchozím nastavení jsou povolené všechny podporované důležité operace. Vy (jako správce zabezpečení) však můžete určité operace vyloučit z toho, že spadají pod správu MUA pomocí Služby Resource Guard.

Volba klienta

Pokud chcete vyloučit operace, postupujte takto:

Ve výše vytvořené službě Resource Guard přejděte na kartu trezoru služby Properties>Recovery Services.

Vyberte Zakázat pro operace, které chcete vyloučit z autorizace pomocí služby Resource Guard.

Poznámka:

Chráněné operace nemůžete zakázat – Zakažte obnovitelné odstranění a odeberte ochranu MUA.

Volitelně můžete pomocí tohoto okna aktualizovat také popis ochrany Resource Guard.

Zvolte Uložit.

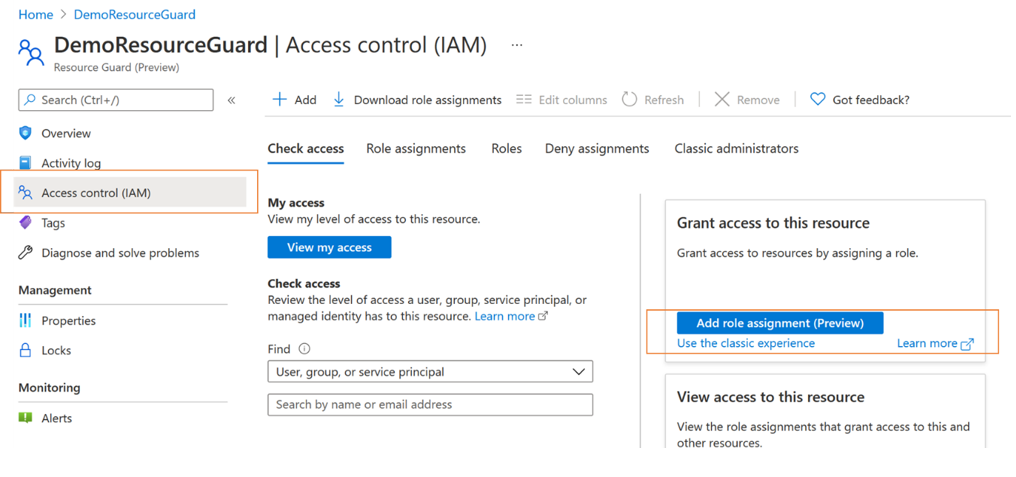

Přiřaďte oprávnění správci zálohování ve službě Resource Guard, abyste povolili MUA.

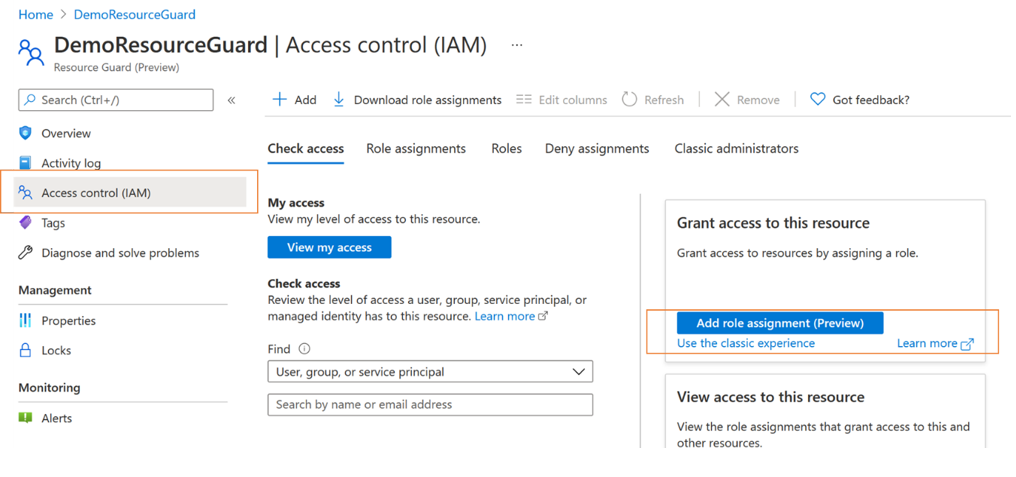

Aby správce trezoru povolil MUA, musí mít správce trezoru roli Čtenář ve službě Resource Guard nebo předplatné obsahující ochranu Resource Guard. Přiřazení role Čtenář ve službě Resource Guard:

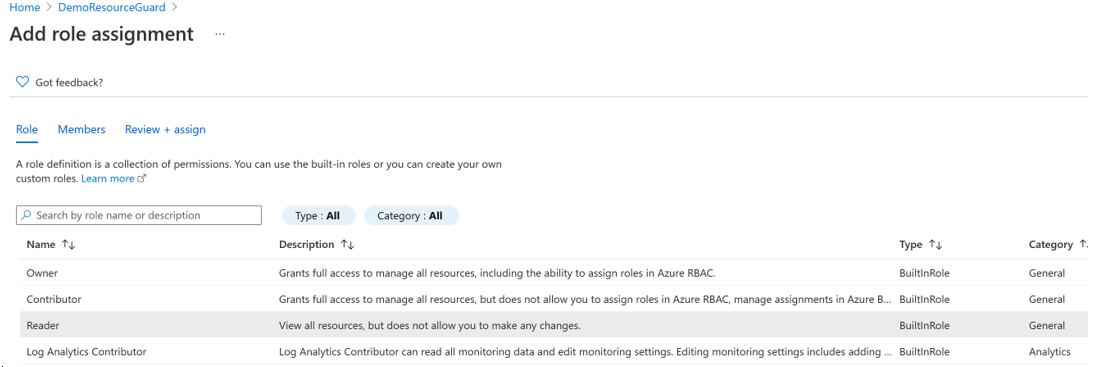

Ve výše vytvořené službě Resource Guard přejděte do okna Řízení přístupu (IAM) a pak přejděte na Přidat přiřazení role.

V seznamu předdefinovaných rolí vyberte Čtenář a vyberte Další.

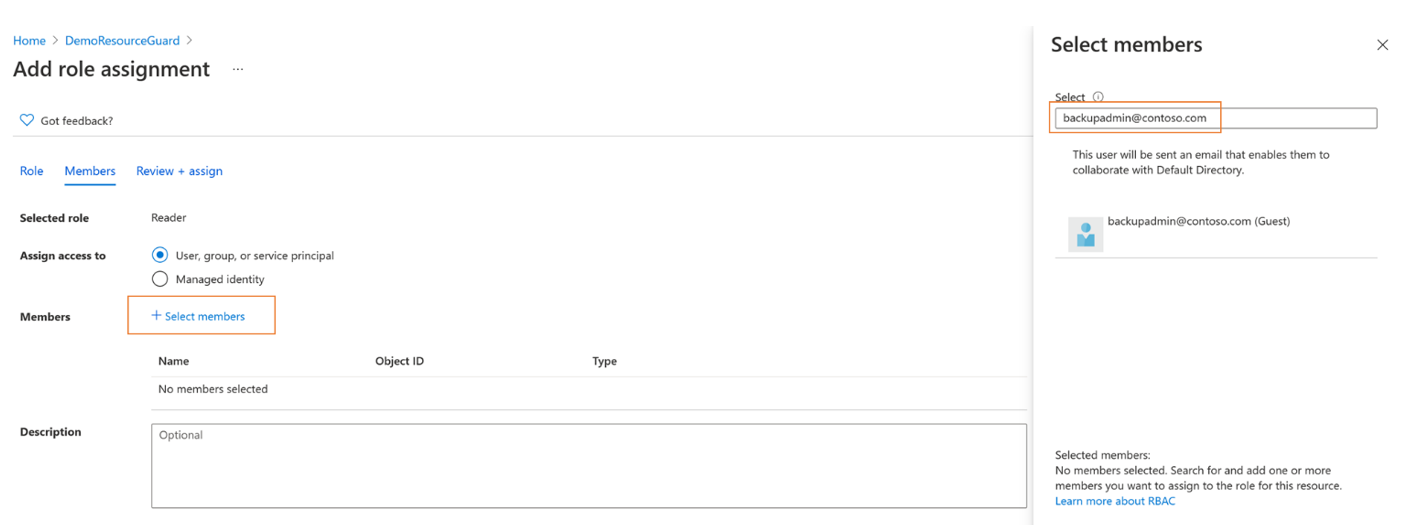

Klikněte na Vybrat členy a přidejte ID e-mailu správce zálohování, abyste je mohli přidat jako čtenáře. Vzhledem k tomu, že správce zálohování je v tomto případě v jiném tenantovi, přidá se jako hosty do tenanta, který obsahuje ochranu Resource Guard.

Klikněte na Vybrat a pak pokračujte ke kontrole a přiřazení k dokončení přiřazení role.

Povolení MUA v trezoru služby Recovery Services

Po dokončení přiřazení role Čtenář v Resource Guard povolte u trezorů (jako správce zálohování) autorizaci s více uživateli.

Volba klienta

Pokud chcete povolit MUA v trezorech, postupujte takto.

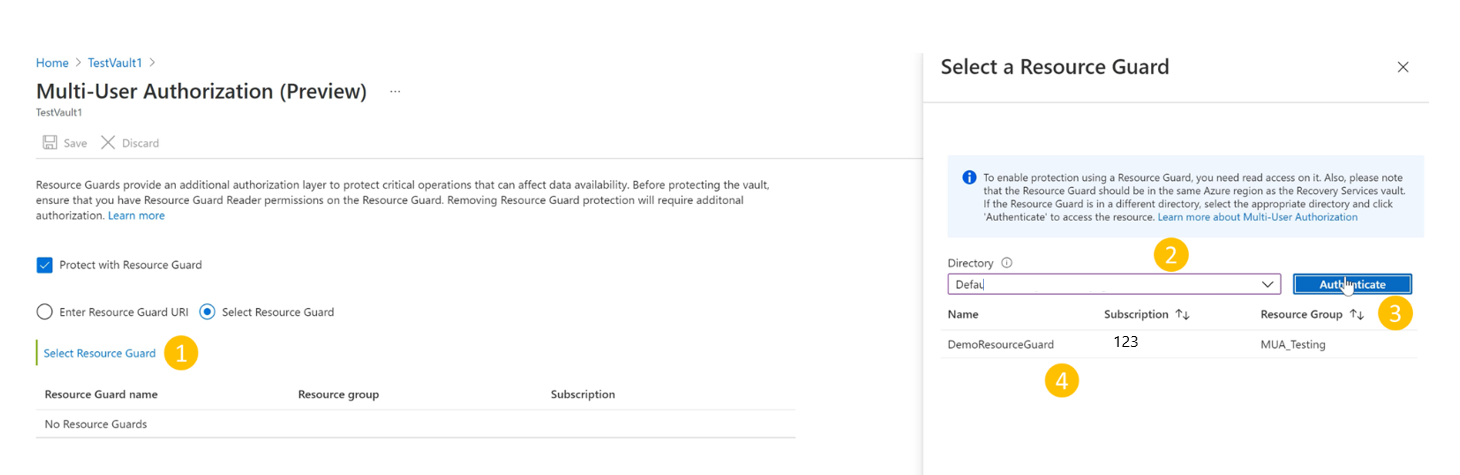

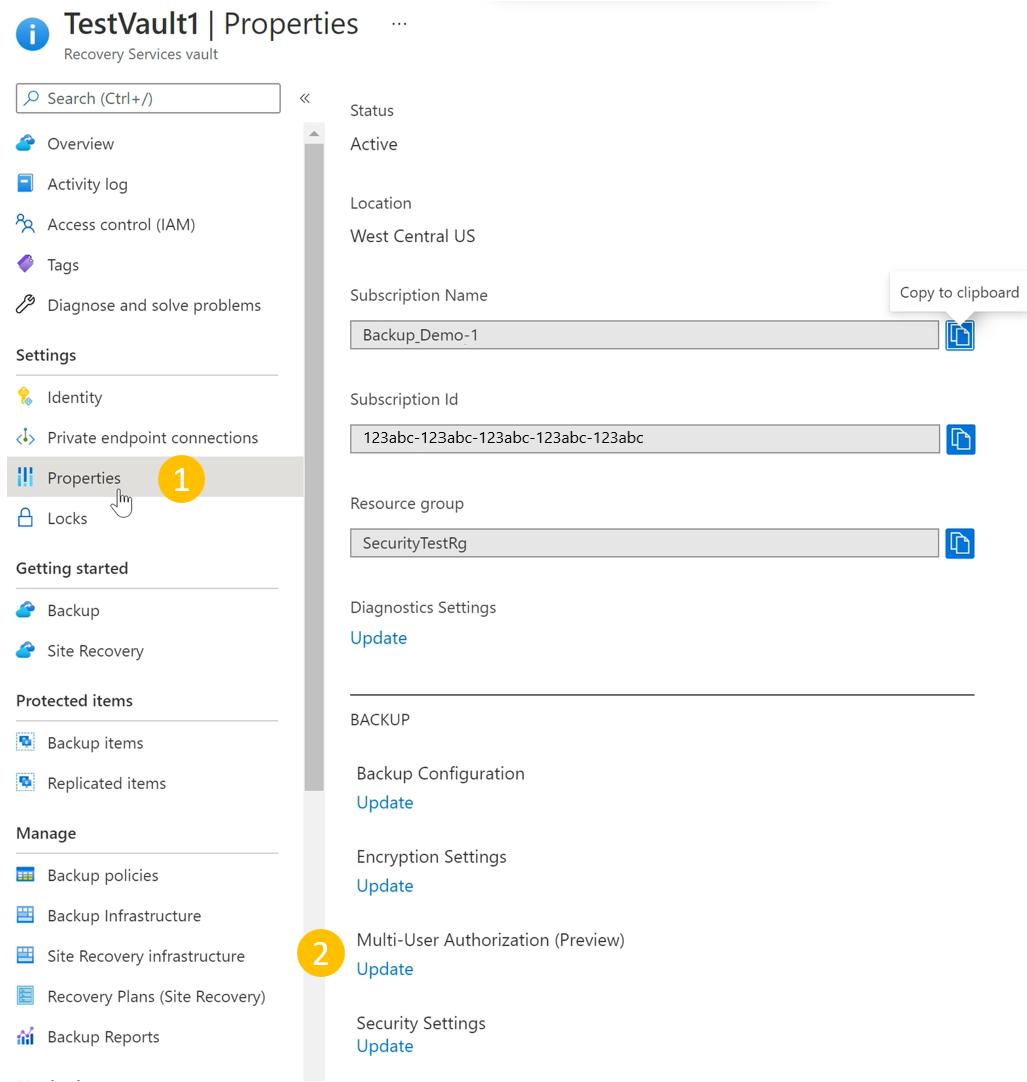

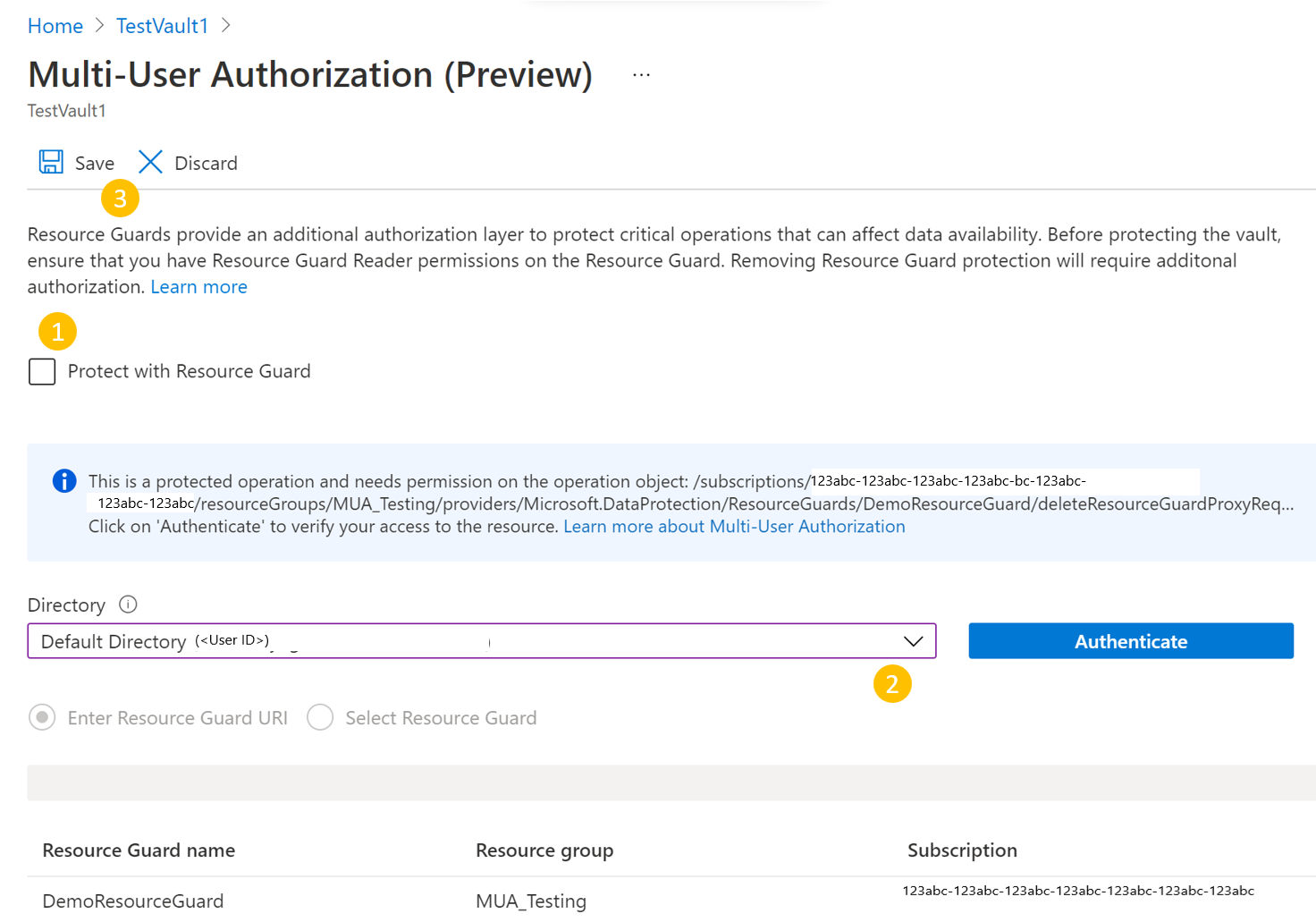

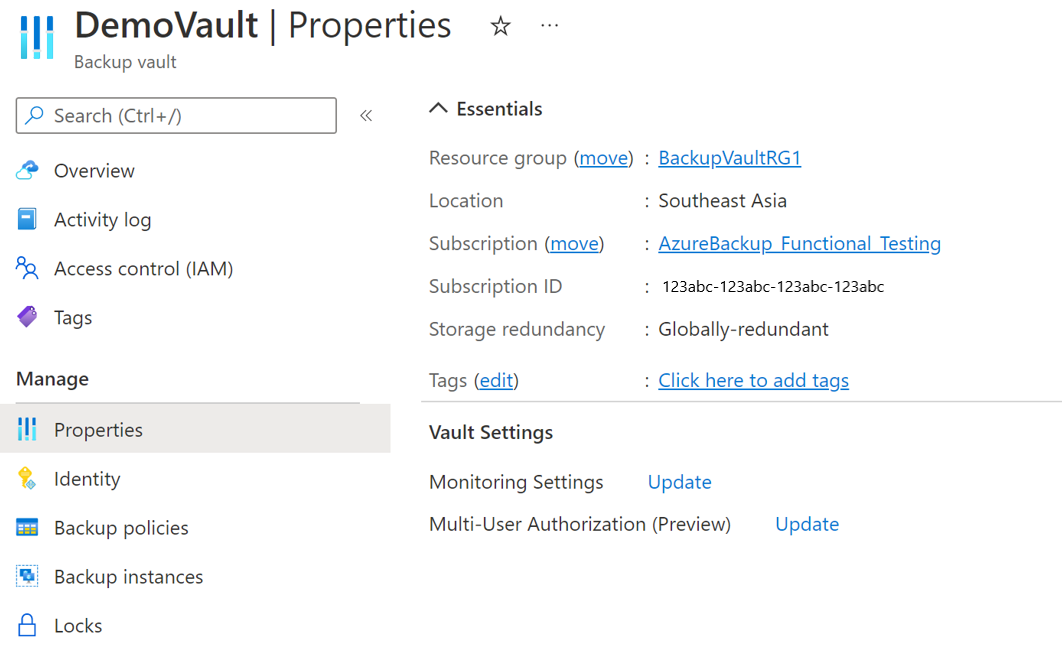

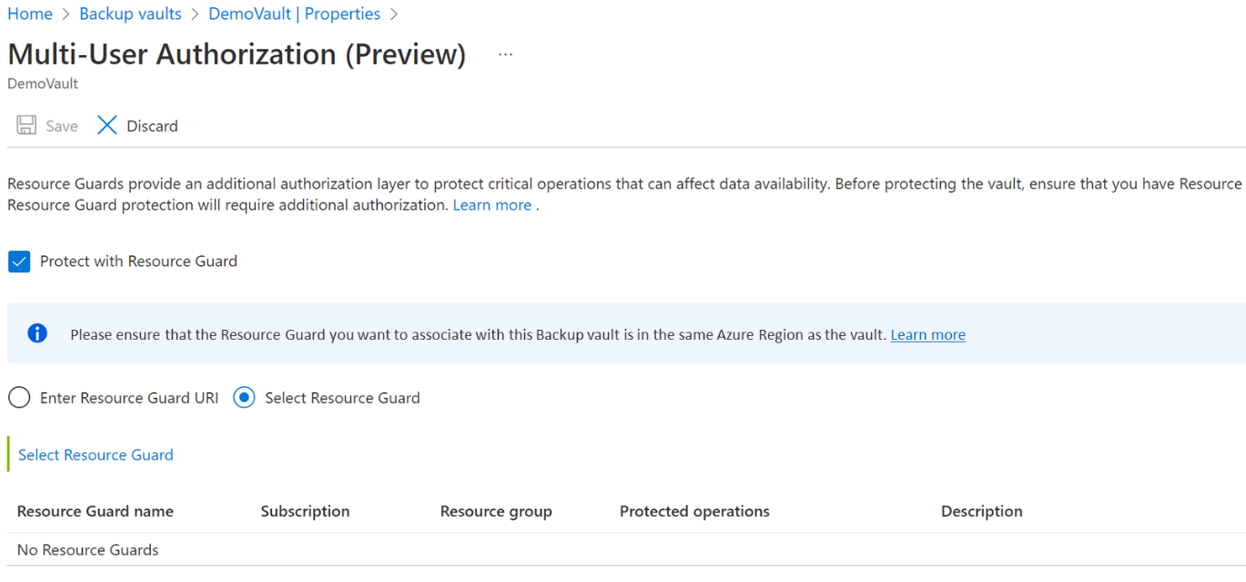

Přejděte do trezoru služby Recovery Services. Na levém navigačním panelu přejděte na Vlastnosti a pak na Autorizaci více uživatelů a vyberte Aktualizovat.

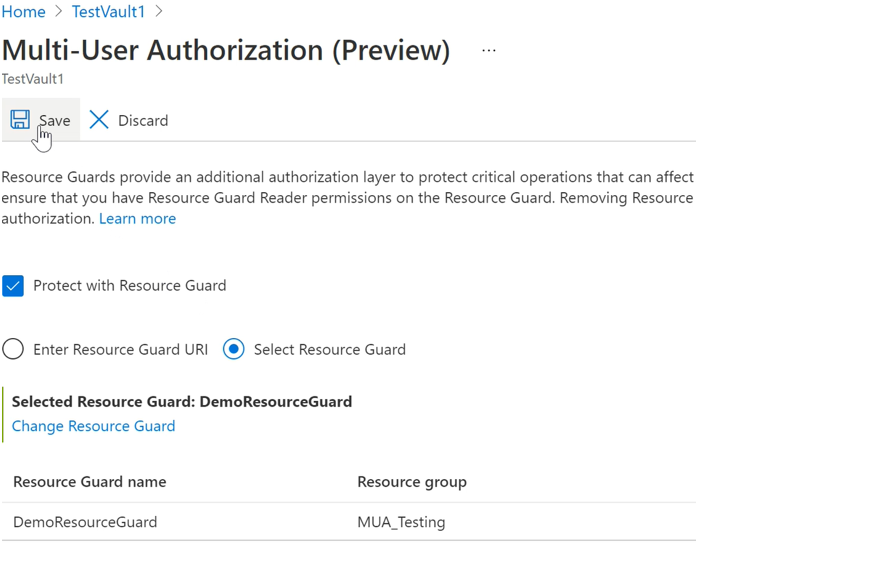

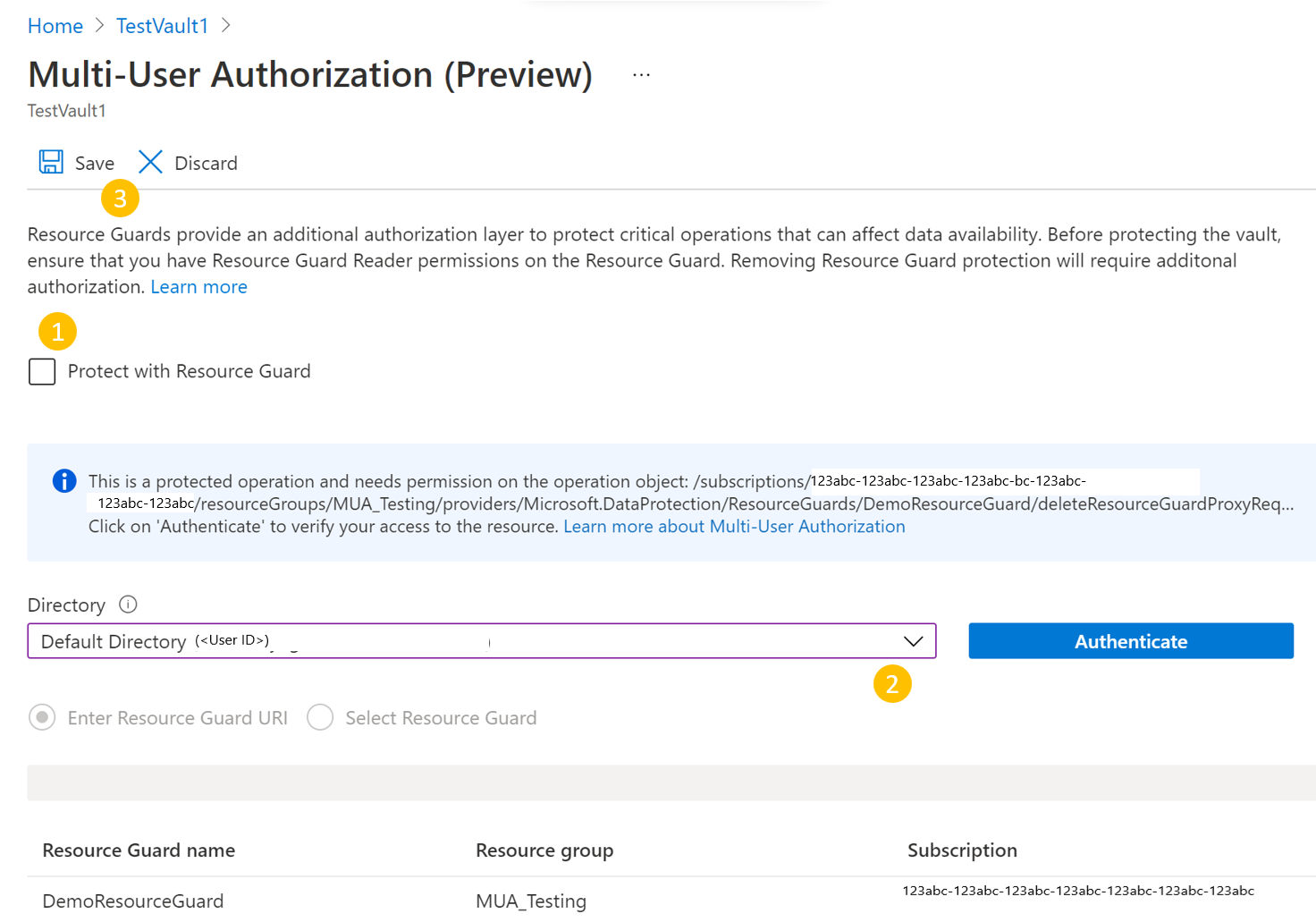

Teď se zobrazí možnost povolit MUA a zvolit ochranu Resource Guard jedním z následujících způsobů:

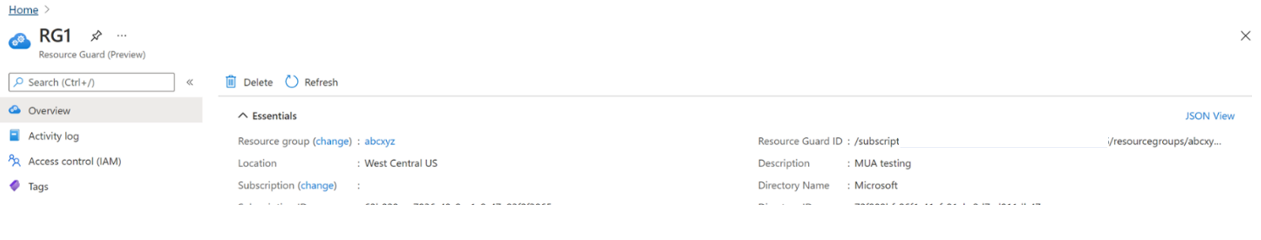

Můžete zadat identifikátor URI služby Resource Guard, ujistěte se, že jste zadali identifikátor URI ochrany Resource Guard, ke kterému máte přístup čtenáře , a to stejné oblasti jako trezor. Identifikátor URI (Resource Guard ID) služby Resource Guard najdete na jeho obrazovce Přehled :

Nebo můžete vybrat Ochranu Resource Guard ze seznamu strážců prostředků, ke kterým máte přístup čtenáře, a těch, ke kterým máte přístup v dané oblasti.

- Klikněte na Vybrat ochranu prostředků.

- Vyberte rozevírací seznam a pak zvolte adresář, ve které je ochrana Resource Guard.

- Vyberte Ověřit a ověřte svou identitu a přístup.

- Po ověření zvolte v zobrazeném seznamu ochranu Resource Guard .

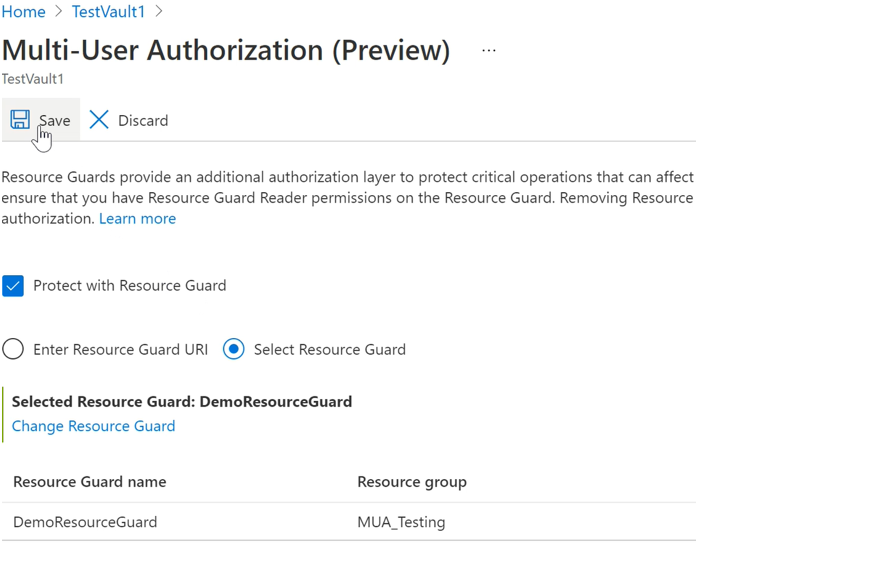

Po dokončení vyberte Uložit a povolte MUA.

Chráněné operace pomocí MUA

Jakmile povolíte MUA, operace v oboru budou v trezoru omezené, pokud se je správce zálohování pokusí provést bez požadované role (tj. role přispěvatele) ve službě Resource Guard.

Poznámka:

Důrazně doporučujeme otestovat nastavení po povolení MUA, abyste zajistili, že jsou chráněné operace blokované podle očekávání a aby se zajistilo, že je mua správně nakonfigurovaná.

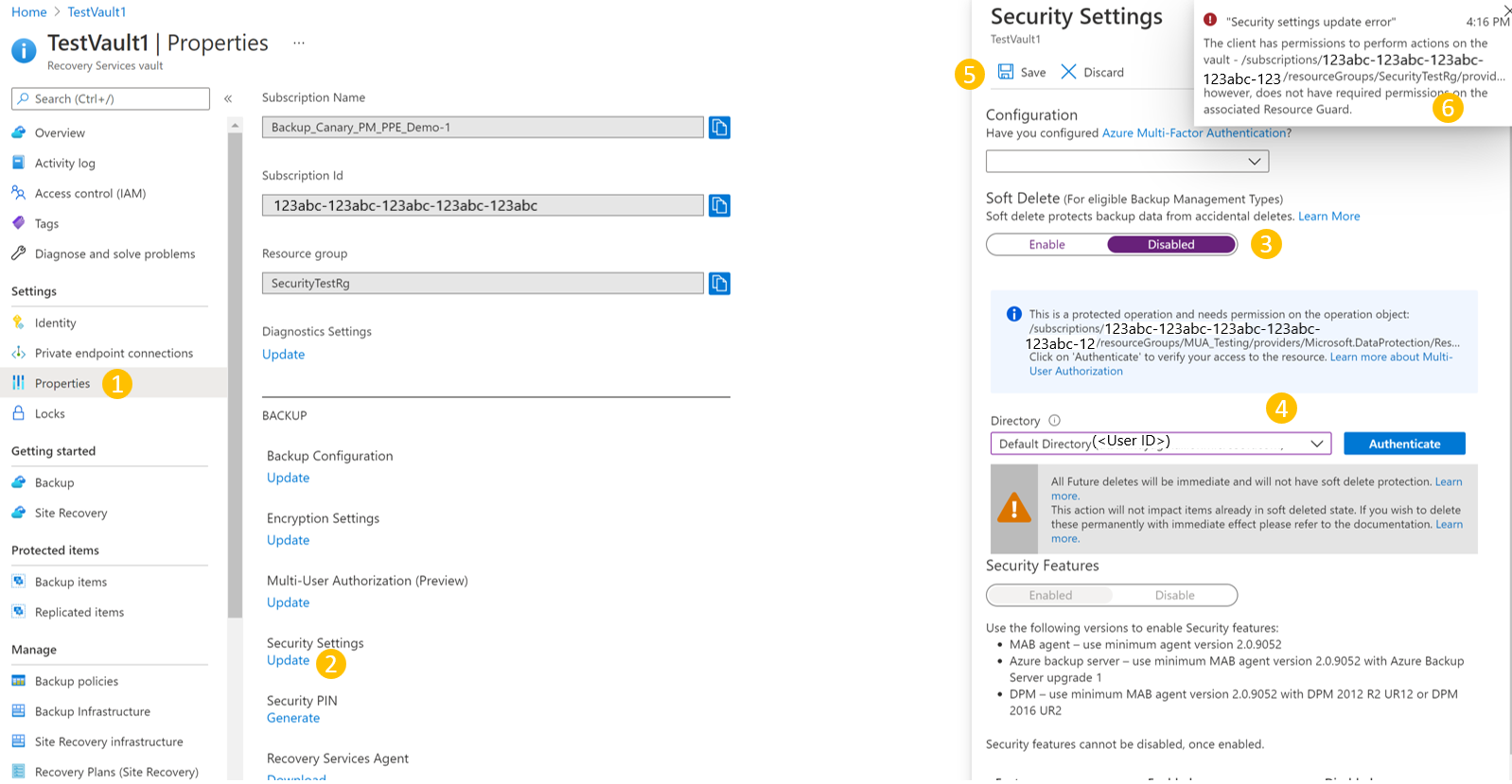

Znázorněno níže je obrázek toho, co se stane, když se správce zálohování pokusí provést takovou chráněnou operaci (tady je například znázorněno zakázání obnovitelného odstranění. Jiné chráněné operace mají podobné prostředí). Následující kroky provádí správce zálohování bez požadovaných oprávnění.

Pokud chcete obnovitelné odstranění zakázat, přejděte do Nastavení vlastnosti>trezoru> služby Recovery Services a vyberte Možnost Aktualizovat, která zobrazí Nastavení zabezpečení.

Pomocí posuvníku zakažte obnovitelné odstranění. Jste informováni, že se jedná o chráněnou operaci a potřebujete ověřit jejich přístup ke službě Resource Guard.

Vyberte adresář obsahující Resource Guard a ověřte se sami. Tento krok nemusí být nutný, pokud je Resource Guard ve stejném adresáři jako trezor.

Pokračujte výběrem možnosti Uložit. Požadavek selže s chybou, která je informuje o tom, že nemá dostatečná oprávnění ke službě Resource Guard, abyste mohli tuto operaci provést.

Autorizace kritických (chráněných) operací pomocí služby Microsoft Entra Privileged Identity Management

Následující části diskutují o autorizaci těchto požadavků pomocí PIM. Existují případy, kdy může být potřeba provádět kritické operace se zálohami a MUA vám může pomoct zajistit, aby se tyto operace prováděly jenom v případě, že existují správná schválení nebo oprávnění. Jak je popsáno dříve, správce zálohování musí mít v Resource Guard roli přispěvatele, aby mohl provádět důležité operace, které jsou v oboru Resource Guard. Jedním ze způsobů, jak těmto operacím povolit just-in-time, je použití služby Microsoft Entra Privileged Identity Management.

Poznámka:

I když se doporučuje používat Microsoft Entra PIM, můžete ke správě přístupu pro správce služby Backup ve službě Resource Guard použít ruční nebo vlastní metody. Pokud chcete spravovat přístup ke službě Resource Guard ručně, použijte nastavení Řízení přístupu (IAM) na levém navigačním panelu služby Resource Guard a udělte správci zálohování roli Přispěvatel .

Vytvoření oprávněného přiřazení pro správce zálohování (pokud používáte Microsoft Entra Privileged Identity Management)

Správce zabezpečení může pomocí PIM vytvořit oprávněné přiřazení pro správce zálohování jako přispěvatele služby Resource Guard. To umožňuje správci zálohování vytvořit žádost (pro roli přispěvatele), když potřebuje provést chráněnou operaci. Správce zabezpečení to provede takto:

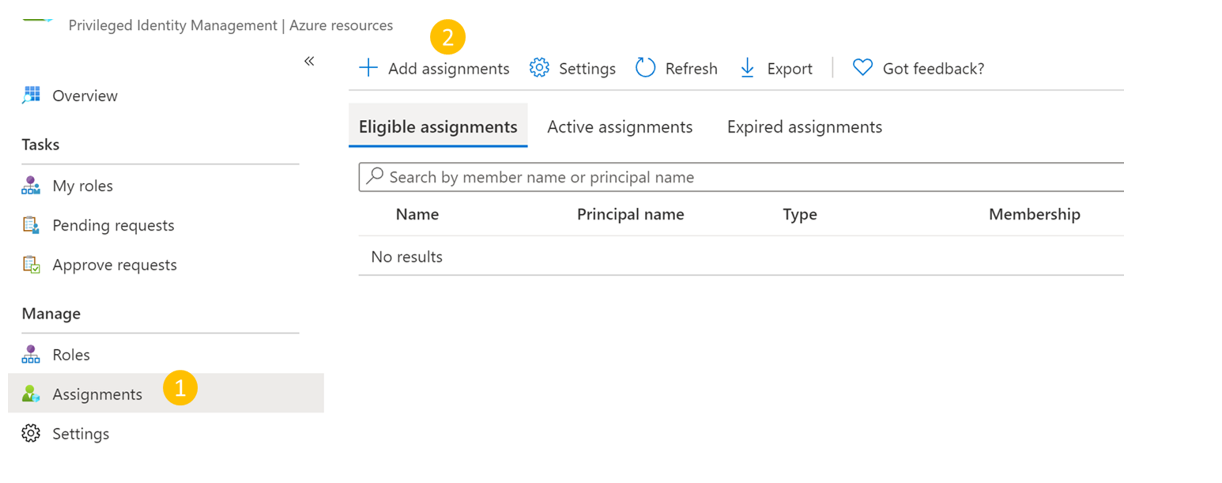

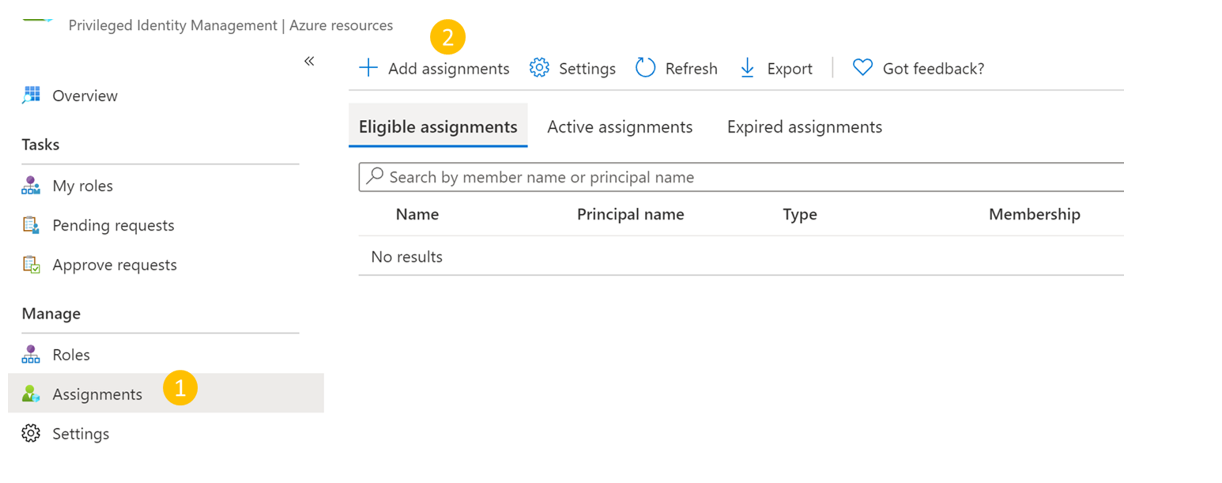

V tenantovi zabezpečení (který obsahuje ochranu Resource Guard) přejděte na Privileged Identity Management (vyhledejte ho na panelu hledání na webu Azure Portal) a pak přejděte na Prostředky Azure (v části Spravovat v nabídce vlevo).

Vyberte prostředek (Resource Guard nebo obsahující předplatné nebo skupinu prostředků), ke kterému chcete přiřadit roli Přispěvatel .

Pokud v seznamu prostředků nevidíte odpovídající prostředek, nezapomeňte přidat obsahující předplatné, které bude spravovat PIM.

Ve vybraném zdroji přejděte na Přiřazení (v části Spravovat v nabídce vlevo) a přejděte na Přidat přiřazení.

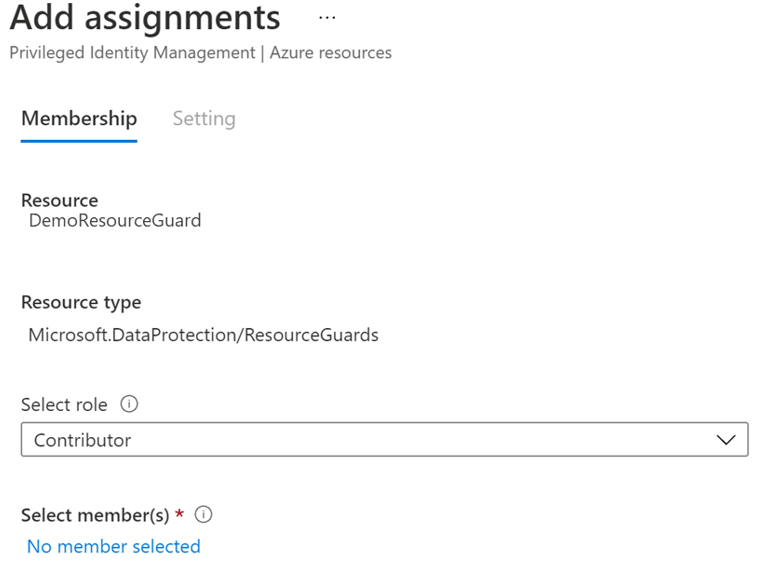

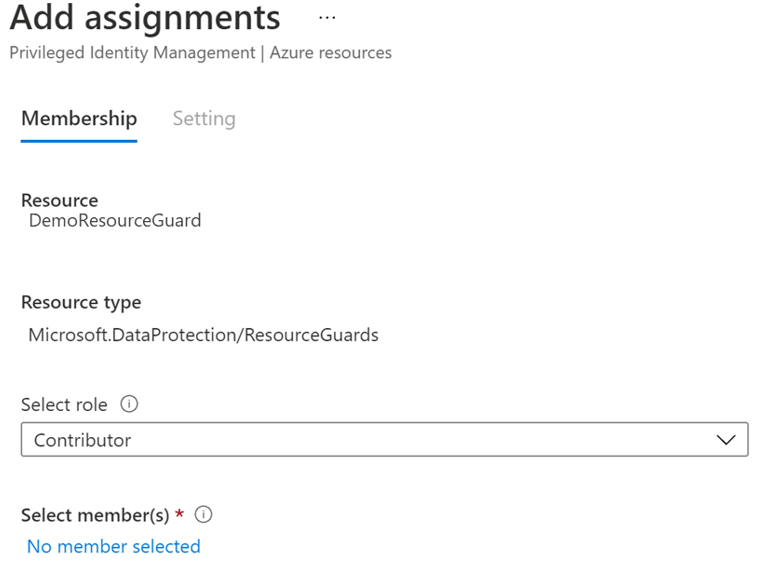

V okně Přidat přiřazení:

- Vyberte roli jako přispěvatel.

- Přejděte na Vybrat členy a přidejte uživatelské jméno (nebo ID e-mailu) správce zálohování.

- Vyberte Další.

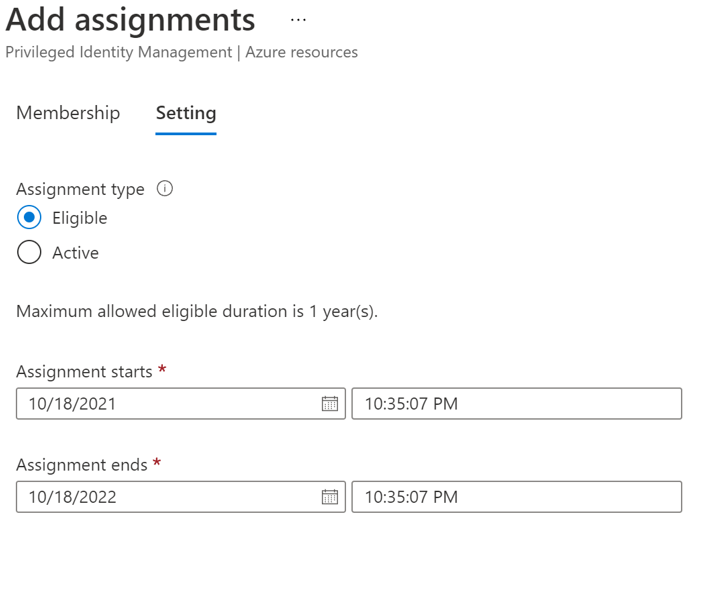

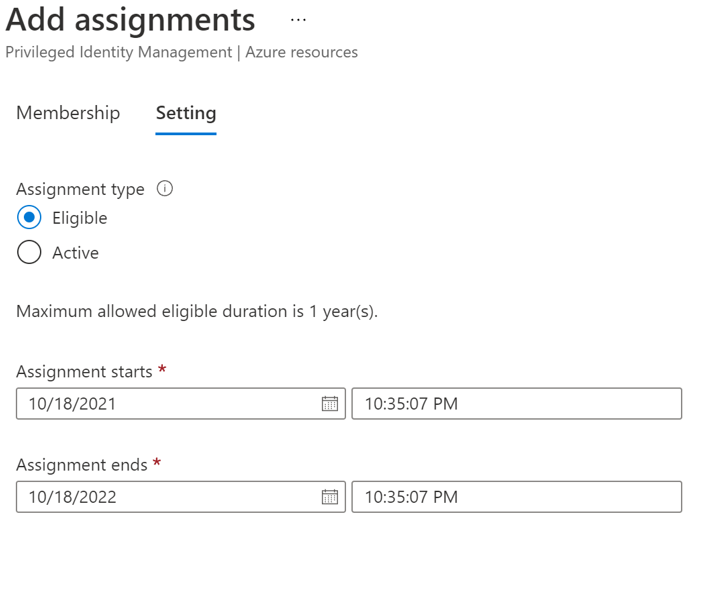

Na další obrazovce:

- V části Typ přiřazení zvolte Způsobilý.

- Zadejte dobu, po kterou je oprávněná oprávnění platná.

- Výběrem možnosti Přiřadit dokončíte vytváření oprávněného přiřazení.

Nastavení schvalovatelů pro aktivaci role Přispěvatel

Ve výchozím nastavení nemusí mít výše uvedený instalační program v PIM nakonfigurovaný schvalovatel (a požadavek na tok schválení). Aby bylo možné zajistit, aby schvalovatelé mohli projít pouze autorizované žádosti, musí správce zabezpečení provést následující kroky.

Poznámka:

Pokud to není nakonfigurované, budou všechny žádosti automaticky schváleny, aniž by prošel správcem zabezpečení nebo kontrolou určeného schvalovatele. Další podrobnosti o tom najdete tady.

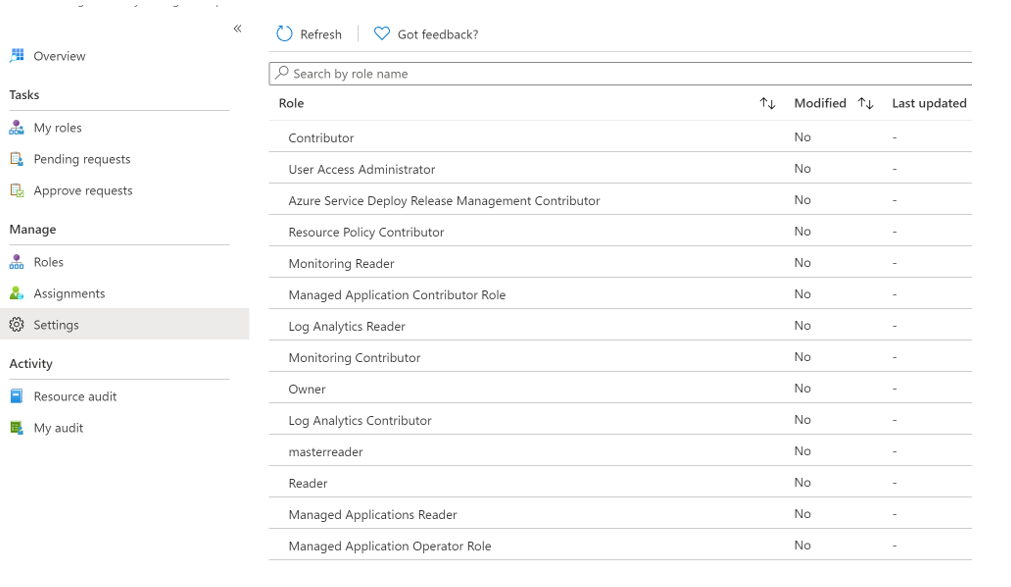

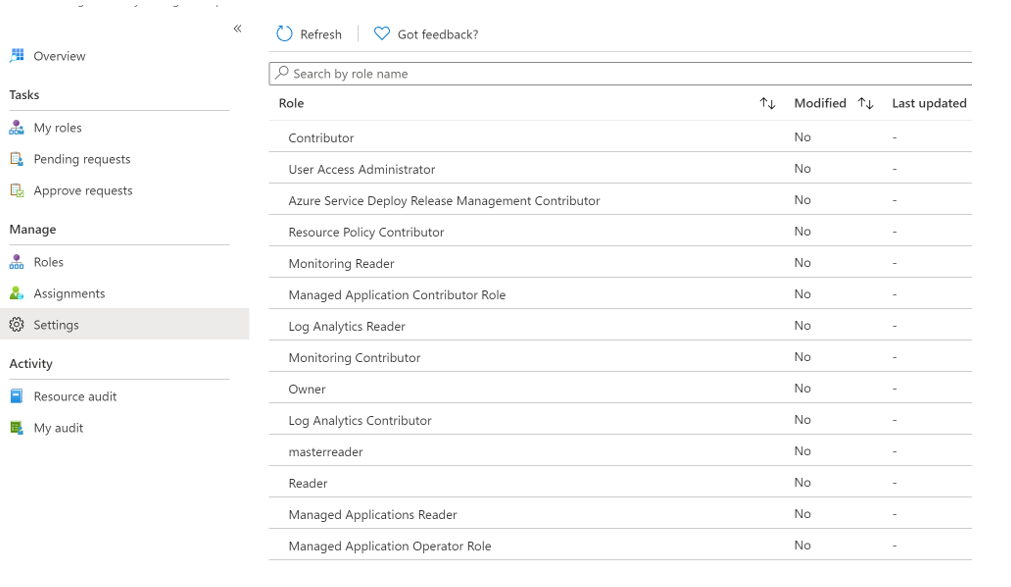

V Microsoft Entra PIM vyberte prostředky Azure na levém navigačním panelu a vyberte svou ochranu Resource Guard.

Přejděte na Nastavení a pak přejděte do role Přispěvatel.

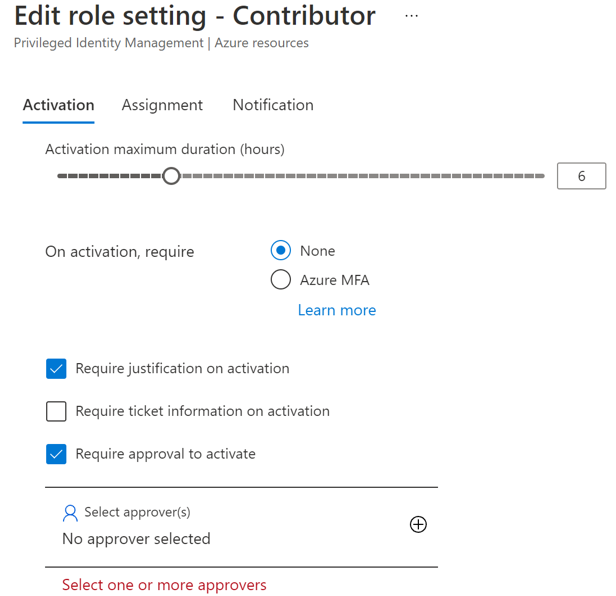

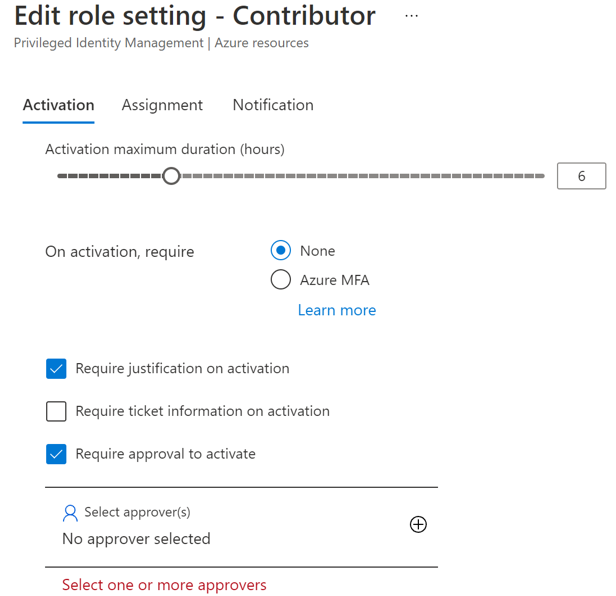

Pokud se v nastavení s názvem Schvalovatelé zobrazují žádné nebo nezobrazují nesprávné schvalovatele, vyberte Upravit a přidejte revidující, kteří budou muset zkontrolovat a schválit žádost o aktivaci pro roli Přispěvatel.

Na kartě Aktivace vyberte Vyžadovat schválení k aktivaci a přidejte schvalovatele, kteří potřebují schválit každou žádost. Můžete také vybrat další možnosti zabezpečení, jako je použití vícefaktorového ověřování a vyžadování možností lístku pro aktivaci role Přispěvatel. Volitelně můžete vybrat relevantní nastavení na kartách Zadání a Oznámení podle vašich požadavků.

Po dokončení vyberte Aktualizovat .

Žádost o aktivaci oprávněného přiřazení za účelem provádění kritických operací

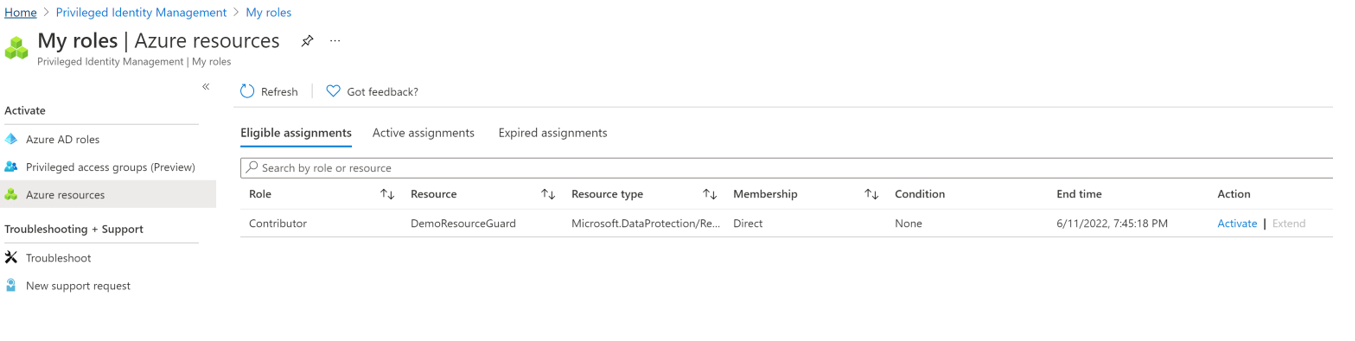

Jakmile správce zabezpečení vytvoří oprávněné přiřazení, musí správce zálohování aktivovat přiřazení pro roli Přispěvatel, aby mohl provádět chráněné akce. Následující akce provádí správce zálohování k aktivaci přiřazení role.

Přejděte do služby Microsoft Entra Privileged Identity Management. Pokud je ochrana Resource Guard v jiném adresáři, přepněte do daného adresáře a přejděte do služby Microsoft Entra Privileged Identity Management.

V nabídce vlevo přejděte na Moje role>prostředků Azure.

Správce zálohování může zobrazit oprávněné přiřazení pro roli přispěvatele. Aktivujte ho výběrem možnosti Aktivovat .

Správce zálohování je informován prostřednictvím oznámení portálu, že se žádost odešle ke schválení.

Schválení aktivace žádostí za účelem provádění kritických operací

Jakmile správce zálohování vyvolá žádost o aktivaci role Přispěvatel, bude žádost zkontrolována a schválena správcem zabezpečení.

- V tenantovi zabezpečení přejděte do služby Microsoft Entra Privileged Identity Management.

- Přejděte do schvalovat žádosti.

- V rámci prostředků Azure je možné zobrazit žádost vyvolanou správcem zálohování, který žádá o aktivaci jako přispěvatel .

- Zkontrolujte požadavek. Pokud je originální, vyberte žádost a vyberte Schválit , abyste ji schválili.

- Správce zálohování je informován e-mailem (nebo jinými mechanismy upozornění organizace), že jejich žádost je nyní schválena.

- Po schválení může správce zálohování provádět chráněné operace po požadované období.

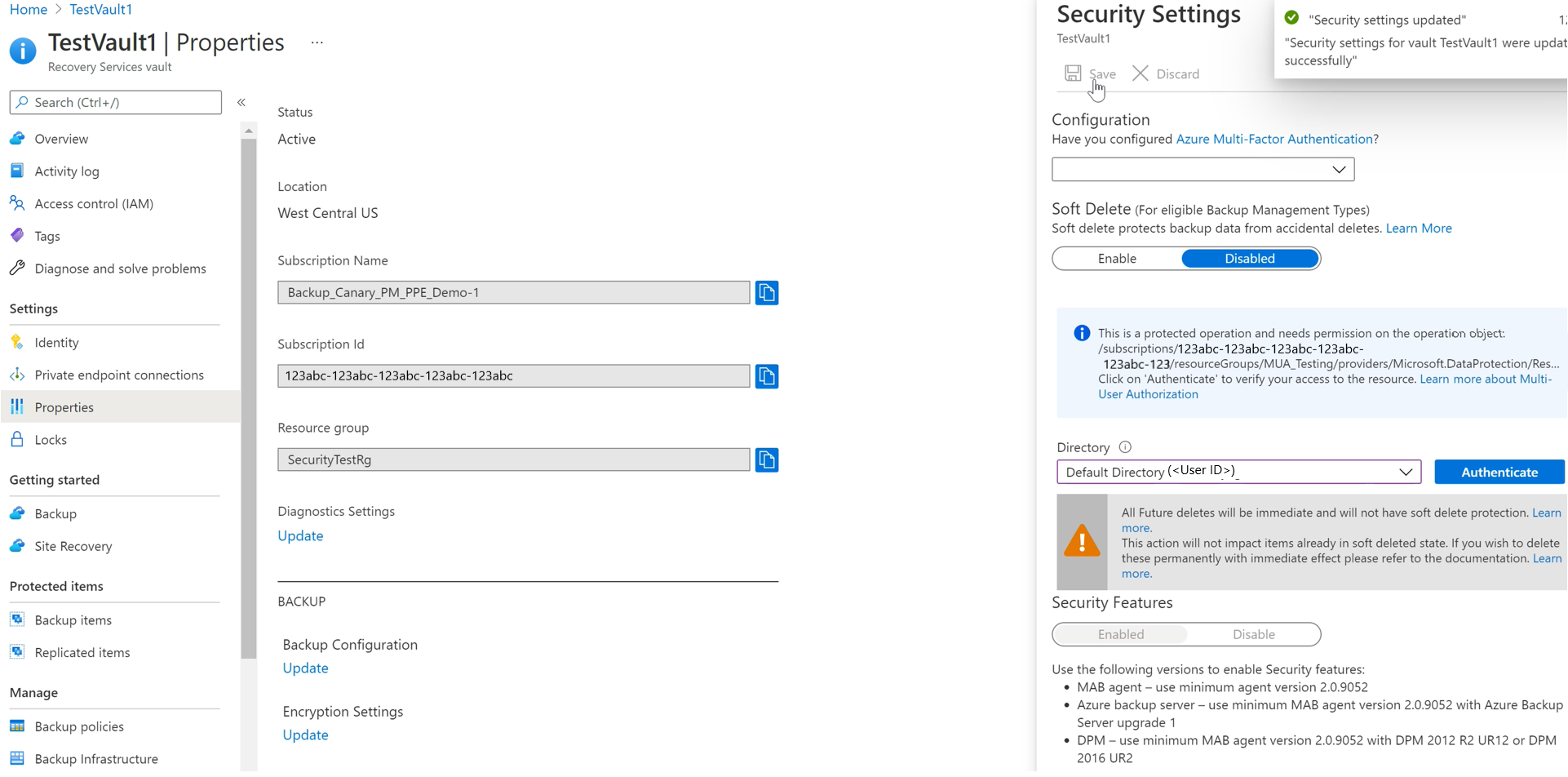

Provedení chráněné operace po schválení

Jakmile je žádost správce zálohování o roli přispěvatele ve službě Resource Guard schválená, může v přidruženém trezoru provádět chráněné operace. Pokud je Ochrana Resource Guard v jiném adresáři, správce zálohování se bude muset ověřit sami.

Poznámka:

Pokud byl přístup přiřazen pomocí mechanismu JIT, role Přispěvatel se odvolá na konci schváleného období. Jinak správce zabezpečení ručně odebere roli Přispěvatel přiřazenou správci zálohování, aby provedl kritickou operaci.

Následující snímek obrazovky ukazuje příklad zakázání obnovitelného odstranění trezoru s podporou MUA.

Zakázání MUA v trezoru služby Recovery Services

Zakázání MUA je chráněná operace, takže trezory jsou chráněné pomocí MUA. Pokud chcete (správce zálohování) zakázat MUA, musíte mít v Resource Guard požadovanou roli přispěvatele.

Volba klienta

Pokud chcete v trezoru zakázat MUA, postupujte takto:

Správce zálohování požádá správce zabezpečení o roli přispěvatele služby Resource Guard. Mohou požádat o použití metod schválených organizací, jako jsou postupy JIT, jako je Microsoft Entra Privileged Identity Management nebo jiné interní nástroje a postupy.

Správce zabezpečení žádost schválí (pokud zjistí, že je vhodné ji schválit) a informuje správce služby Backup. Teď má správce zálohování roli Přispěvatel ve službě Resource Guard.

Správce zálohování přejde na autorizaci vlastností>trezoru >s více uživateli.

Vyberte Aktualizovat.

- Zrušte zaškrtnutí políčka Chránit pomocí služby Resource Guard.

- Zvolte adresář, který obsahuje Resource Guard, a ověřte přístup pomocí tlačítka Ověřit (pokud je k dispozici).

- Po ověření vyberte Uložit. Se správným přístupem by se požadavek měl úspěšně dokončit.

ID tenanta se vyžaduje, pokud ochrana prostředků existuje v jiném tenantovi.

Příklad:

az backup vault resource-guard-mapping delete --resource-group RgName --name VaultName

Tento článek popisuje, jak nakonfigurovat autorizaci více uživatelů (MUA) pro Službu Azure Backup a přidat další vrstvu ochrany k důležitým operacím v trezoru služby Backup.

Tento článek ukazuje vytvoření služby Resource Guard v jiném tenantovi, který nabízí maximální ochranu. Ukazuje také, jak požádat a schválit žádosti o provádění kritických operací pomocí služby Microsoft Entra Privileged Identity Management v tenantovi, který se nachází ve službě Resource Guard. Volitelně můžete použít jiné mechanismy ke správě oprávnění JIT pro ochranu Resource Guard podle vašeho nastavení.

Poznámka:

- Autorizace více uživatelů pomocí služby Resource Guard pro trezor služby Backup je teď obecně dostupná.

- Autorizace více uživatelů pro Azure Backup je dostupná ve všech veřejných oblastech Azure.

Než začnete

- Ujistěte se, že jsou Resource Guard a trezor služby Backup ve stejné oblasti Azure.

- Ujistěte se, že správce zálohování nemá oprávnění přispěvatele pro ochranu Resource Guard. Pokud chcete zajistit maximální izolaci, můžete se rozhodnout, že budete mít ochranu Resource Guard v jiném předplatném stejného adresáře nebo v jiném adresáři.

- Ujistěte se, že vaše předplatná obsahují trezor služby Backup a ochranu Resource Guard (v různých předplatných nebo tenantech), aby používala poskytovatele – Microsoft.DataProtection4. Další informace najdete v tématu Poskytovatelé a typy prostředků Azure.

Seznamte se s různými scénáři použití MUA.

Vytvoření ochrany Resource Guard

Správce zabezpečení vytvoří ochranu Resource Guard. Doporučujeme, abyste ho vytvořili v jiném předplatném nebo jiném tenantovi jako trezor. Měla by však být ve stejné oblasti jako trezor.

Správce zálohování nesmí mít přístup přispěvatele ke službě Resource Guard ani k předplatnému, které ho obsahuje.

Pokud chcete vytvořit ochranu Resource Guard v tenantovi, který se liší od tenanta trezoru jako správce zabezpečení, postupujte takto:

Na webu Azure Portal přejděte do adresáře, pod kterým chcete vytvořit ochranu Resource Guard.

Na panelu hledání vyhledejte Resource Guards a pak v rozevíracím seznamu vyberte odpovídající položku.

- Výběrem možnosti Vytvořit vytvořte ochranu Resource Guard.

- V okně Vytvořit vyplňte požadované podrobnosti pro tuto ochranu Resource Guard.

- Ujistěte se, že je ochrana Resource Guard ve stejné oblasti Azure jako trezor služby Backup.

- Přidejte popis, jak v případě potřeby požádat o přístup k provádění akcí v přidružených trezorech. Tento popis se zobrazí v přidružených trezorech a provede správce zálohování, jak získat požadovaná oprávnění.

Na kartě Chráněné operace vyberte operace, které potřebujete chránit pomocí této ochrany prostředků na kartě trezoru služby Backup.

V současné době karta Chráněné operace zahrnuje pouze možnost Odstranit instanci zálohování, která se má zakázat.

Po vytvoření ochrany prostředků můžete také vybrat operace ochrany.

Volitelně můžete do služby Resource Guard přidat všechny značky podle požadavků.

Vyberte Zkontrolovat a vytvořit a pak podle oznámení sledujte stav a úspěšné vytvoření služby Resource Guard.

Výběr operací pro ochranu pomocí služby Resource Guard

Po vytvoření trezoru může správce zabezpečení také zvolit operace pro ochranu pomocí ochrany Resource Guard mezi všemi podporovanými důležitými operacemi. Ve výchozím nastavení jsou povolené všechny podporované důležité operace. Správce zabezpečení však může některé operace, které spadají pod správu MUA, vyloučit pomocí Služby Resource Guard.

Chcete-li vybrat operace ochrany, postupujte takto:

Ve službě Resource Guard, kterou jste vytvořili, přejděte na kartu trezoru služby Properties>Backup.

U operací, které chcete vyloučit z autorizace, vyberte Zakázat .

Odstranění ochrany MUA a zakázání operací obnovitelného odstranění není možné.

Volitelně můžete na kartě Trezory záloh aktualizovat popis ochrany Resource Guard.

Zvolte Uložit.

Přiřaďte oprávnění správci zálohování ve službě Resource Guard, abyste povolili MUA.

Správce zálohování musí mít roli Čtenář ve službě Resource Guard nebo předplatné, které obsahuje Ochranu Resource Guard, aby mohl správce služby MUA povolit v trezoru. Správce zabezpečení musí tuto roli přiřadit správci zálohování.

Pokud chcete přiřadit roli Čtenář v Resource Guardu, postupujte takto:

Ve výše vytvořené službě Resource Guard přejděte do okna Řízení přístupu (IAM) a pak přejděte na Přidat přiřazení role.

V seznamu předdefinovaných rolí vyberte Čtenář a vyberte Další.

Klikněte na Vybrat členy a přidejte ID e-mailu správce zálohování, abyste přiřadili roli Čtenář .

Vzhledem k tomu, že správci služby Backup jsou v jiném tenantovi, budou přidáni jako hosté do tenanta, který obsahuje ochranu Resource Guard.

Kliknutím na Tlačítko Zkontrolovat>a přiřadit dokončete přiřazení role.

Povolení MUA v trezoru služby Backup

Jakmile má správce služby Backup roli Čtenář služby Resource Guard, může u trezorů spravovaných pomocí následujícího postupu povolit autorizaci více uživatelů:

Přejděte do trezoru služby Backup, pro který chcete nakonfigurovat MUA.

Na levém panelu vyberte Vlastnosti.

Přejděte na Autorizaci více uživatelů a vyberte Aktualizovat.

Pokud chcete povolit MUA a zvolit ochranu Resource Guard, proveďte jednu z následujících akcí:

Můžete zadat identifikátor URI služby Resource Guard. Ujistěte se, že jste zadali identifikátor URI ochrany Resource Guard, ke kterému máte přístup čtenáře , a že je ve stejné oblasti jako trezor. Identifikátor URI (Resource Guard ID) služby Resource Guard najdete na stránce Přehled .

Nebo můžete vybrat Ochranu Resource Guard ze seznamu strážců prostředků, ke kterým máte přístup čtenáře, a těch, ke kterým máte přístup v dané oblasti.

- Klikněte na Vybrat ochranu prostředků.

- Vyberte rozevírací seznam a vyberte adresář, ve které je ochrana Resource Guard.

- Vyberte Ověřit a ověřte svou identitu a přístup.

- Po ověření zvolte v zobrazeném seznamu ochranu Resource Guard .

Chcete-li povolit FUNKCI MUA, vyberte Uložit .

Chráněné operace pomocí MUA

Jakmile správce zálohování povolí MUA, operace v oboru budou v trezoru omezené a operace selžou, pokud se správce zálohování pokusí provést je bez role Přispěvatel v Resource Guardu.

Poznámka:

Důrazně doporučujeme otestovat nastavení po povolení MUA, abyste měli jistotu, že:

- Chráněné operace jsou blokované podle očekávání.

- MUA je správně nakonfigurovaná.

Pokud chcete provést chráněnou operaci (zakázání MUA), postupujte takto:

V levém podokně přejděte do vlastností trezoru.>

Zrušte zaškrtnutí políčka a zakažte MUA.

Zobrazí se oznámení, že se jedná o chráněnou operaci a potřebujete mít přístup ke službě Resource Guard.

Vyberte adresář obsahující Resource Guard a ověřte se sami.

Tento krok nemusí být nutný, pokud je Resource Guard ve stejném adresáři jako trezor.

Zvolte Uložit.

Požadavek selže s chybou, že nemáte dostatečná oprávnění k provedení této operace ve službě Resource Guard.

Autorizace kritických (chráněných) operací pomocí služby Microsoft Entra Privileged Identity Management

Existují scénáře, ve kterých může být potřeba provádět kritické operace se zálohami a můžete je provádět se správnými schváleními nebo oprávněními pomocí MUA. V následujících částech se dozvíte, jak autorizovat žádosti o kritické operace pomocí piM (Privileged Identity Management).

Správce zálohování musí mít v Resource Guard roli Přispěvatel, aby mohl provádět kritické operace v oboru Resource Guard. Jedním ze způsobů, jak povolit operace za běhu (JIT), je použití služby Microsoft Entra Privileged Identity Management.

Poznámka:

Doporučujeme používat Microsoft Entra PIM. Můžete ale také použít ruční nebo vlastní metody ke správě přístupu pro správce zálohování na Resource Guard. Pokud chcete ručně spravovat přístup ke službě Resource Guard, použijte nastavení Řízení přístupu (IAM) v levém podokně služby Resource Guard a udělte roli Přispěvatel správci zálohování.

Vytvoření oprávněného přiřazení pro správce zálohování pomocí služby Microsoft Entra Privileged Identity Management

Správce zabezpečení může pomocí PIM vytvořit oprávněné přiřazení pro správce zálohování jako přispěvatele služby Resource Guard. To umožňuje správci zálohování vytvořit žádost (pro roli přispěvatele), když potřebuje provést chráněnou operaci.

Pokud chcete vytvořit způsobilé přiřazení, postupujte takto:

Přihlaste se k portálu Azure.

Přejděte do tenanta zabezpečení služby Resource Guard a ve vyhledávání zadejte Privileged Identity Management.

V levém podokně vyberte Spravovat a přejděte na Prostředky Azure.

Vyberte prostředek (Resource Guard nebo obsahující předplatné nebo skupinu prostředků), ke kterému chcete přiřadit roli Přispěvatel.

Pokud nenajdete žádné odpovídající prostředky, přidejte obsahující předplatné, které spravuje PIM.

Vyberte zdroj a přejděte na Spravovat>přiřazení Přidat přiřazení.>

V okně Přidat přiřazení:

- Vyberte roli jako přispěvatel.

- Přejděte na Vybrat členy a přidejte uživatelské jméno (nebo ID e-mailu) správce zálohování.

- Vyberte Další.

V části Zadání vyberte Možnost Nárok a zadejte platnost doby trvání oprávněného oprávnění.

Výběrem možnosti Přiřadit dokončíte vytváření oprávněného přiřazení.

Nastavení schvalovatelů pro aktivaci role Přispěvatel

Ve výchozím nastavení nemusí mít výše uvedené nastavení nakonfigurovaný schvalovatel (a požadavek na tok schválení) v PIM. Pokud chcete zajistit, aby schvalovatelé měli roli Přispěvatel pro schválení žádosti, musí správce zabezpečení postupovat takto:

Poznámka:

Pokud nastavení schvalovatele není nakonfigurované, žádosti se automaticky schválí, aniž by prošel správcem zabezpečení nebo kontrolou určeného schvalovatele. Další informace.

V Microsoft Entra PIM vyberte prostředky Azure v levém podokně a vyberte svou ochranu Resource Guard.

Přejděte na roli Nastavení> Contributor.

Výběrem možnosti Upravit přidáte revidující, kteří musí zkontrolovat a schválit žádost o aktivaci pro roli Přispěvatel , pokud zjistíte, že schvalovatelé zobrazují nesprávné schvalovatele nebo zobrazují nesprávné schvalovatele.

Na kartě Aktivace vyberte Vyžadovat schválení, aby se přidaly schvalovatelé, kteří musí schválit každou žádost.

Vyberte možnosti zabezpečení, jako je vícefaktorové ověřování (MFA), vyžadování lístku pro aktivaci role Přispěvatel .

Podle vašeho požadavku vyberte příslušné možnosti na kartách Zadání a Oznámení .

Výběrem možnosti Aktualizovat dokončete nastavení schvalovatelů a aktivujte roli Přispěvatel .

Žádost o aktivaci oprávněného přiřazení za účelem provádění kritických operací

Jakmile správce zabezpečení vytvoří oprávněné přiřazení, musí správce zálohování aktivovat přiřazení role pro roli Přispěvatel, aby mohl provádět chráněné akce.

Pokud chcete aktivovat přiřazení role, postupujte takto:

Přejděte do služby Microsoft Entra Privileged Identity Management. Pokud je ochrana Resource Guard v jiném adresáři, přepněte do daného adresáře a přejděte do služby Microsoft Entra Privileged Identity Management.

V levém podokně přejděte na Moje role>prostředků Azure.

Výběrem možnosti Aktivovat aktivujte oprávněné přiřazení pro roli Přispěvatel .

Zobrazí se oznámení s oznámením, že se žádost odešle ke schválení.

Schválení žádostí o aktivaci za účelem provádění kritických operací

Jakmile správce zálohování vyvolá žádost o aktivaci role Přispěvatel, musí správce zabezpečení žádost zkontrolovat a schválit.

Pokud chcete žádost zkontrolovat a schválit, postupujte takto:

V tenantovi zabezpečení přejděte do služby Microsoft Entra Privileged Identity Management.

Přejděte do schvalovat žádosti.

V části Prostředky Azure uvidíte žádost čekající na schválení.

Vyberte Schválit , pokud chcete zkontrolovat a schválit originální žádost.

Po schválení obdrží správce zálohování oznámení prostřednictvím e-mailu nebo jiných interních možností upozornění, které žádost schválí. Správce zálohování teď může provádět chráněné operace pro požadované období.

Provedení chráněné operace po schválení

Jakmile správce zabezpečení schválí žádost správce zálohování o roli Přispěvatel v Resource Guardu, může v přidruženém trezoru provádět chráněné operace. Pokud je Ochrana Resource Guard v jiném adresáři, musí se správce zálohování ověřit sami.

Poznámka:

Pokud byl přístup přiřazen pomocí mechanismu JIT, role Přispěvatel se odvolá na konci schváleného období. Jinak správce zabezpečení ručně odebere roli Přispěvatel přiřazenou správci zálohování, aby provedl kritickou operaci.

Následující snímek obrazovky ukazuje příklad zakázání obnovitelného odstranění trezoru s podporou MUA.

Zakázání MUA v trezoru záloh

Zakázání MUA je chráněná operace, kterou musí provést jenom správce zálohování. K tomu musí mít správce zálohování v Resource Guard požadovanou roli přispěvatele . Aby mohl správce zálohování získat toto oprávnění, musí nejprve požádat správce zabezpečení o roli přispěvatele služby Resource Guard pomocí procedury JIT (just-in-time), jako je Microsoft Entra Privileged Identity Management nebo interní nástroje.

Správce zabezpečení pak žádost schválí, pokud je originální a aktualizuje správce zálohování, který má teď roli Přispěvatel na stráži prostředků. Přečtěte si další informace o tom, jak tuto roli získat.

Pokud chcete správce služby MUA zakázat, musí postupovat takto:

Přejděte do umístění Vlastnosti>trezoru >Autorizace více uživatelů.

Zaškrtněte políčko Aktualizovat a zrušte zaškrtnutí políčka Chránit pomocí služby Resource Guard .

Vyberte Možnost Ověřit (pokud je k dispozici) a zvolte adresář, který obsahuje ochranu Resource Guard, a ověřte přístup.

Výběrem možnosti Uložit dokončete proces zakázání MUA.

Další kroky

Přečtěte si další informace o autorizaci více uživatelů pomocí služby Resource Guard.