Konfigurace sítě VPN typu site-to-site přes partnerský vztah Microsoftu ExpressRoute

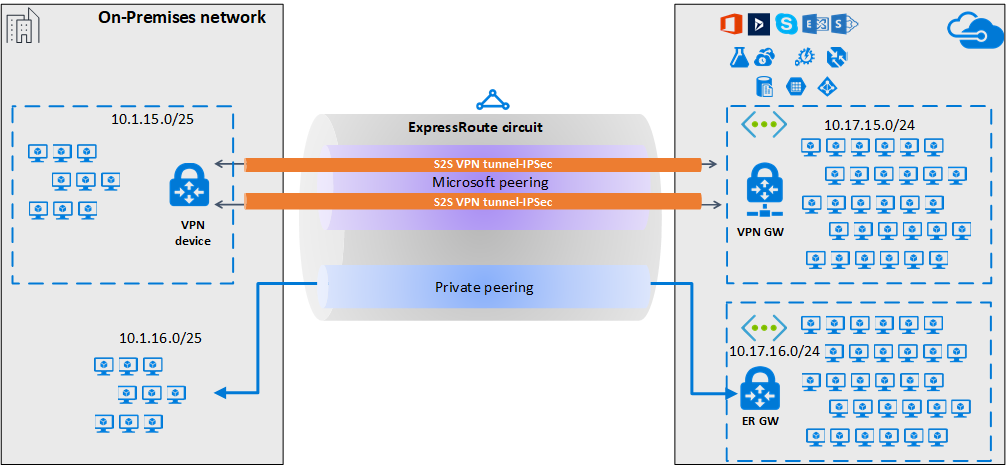

Tento článek vám pomůže nakonfigurovat zabezpečené šifrované připojení mezi vaší místní sítí a virtuálními sítěmi Azure přes privátní připojení ExpressRoute. Partnerský vztah Microsoftu můžete použít k vytvoření tunelu VPN typu site-to-site IPsec/IKE mezi vybranými místními sítěmi a virtuálními sítěmi Azure. Konfigurace zabezpečeného tunelu přes ExpressRoute umožňuje výměnu dat s důvěrností, antireplay, pravostí a integritou.

Poznámka:

Když nastavíte síť VPN typu site-to-site přes partnerský vztah Microsoftu, budou se vám účtovat poplatky za bránu VPN a výchozí přenos dat VPN. Další informace najdete v tématu o cenách služby VPN Gateway.

Kroky a příklady v tomto článku používají moduly Az Azure PowerShellu. Pokud chcete moduly Az nainstalovat místně do počítače, přečtěte si téma Instalace Azure PowerShellu. Další informace o novém modulu Az najdete v tématu Představení nového modulu Az Azure PowerShellu. Rutiny PowerShellu se často aktualizují. Pokud nepoužíváte nejnovější verzi, může dojít k selhání hodnot zadaných v pokynech. K vyhledání nainstalovaných verzí PowerShellu ve vašem systému použijte rutinu Get-Module -ListAvailable Az .

Architektura

Pro zajištění vysoké dostupnosti a redundance můžete nakonfigurovat více tunelů přes dva páry MSEE-PE okruhu ExpressRoute a povolit vyrovnávání zatížení mezi tunely.

Tunely VPN přes partnerský vztah Microsoftu je možné ukončit buď pomocí brány VPN, nebo pomocí vhodného síťového virtuálního zařízení dostupného prostřednictvím Azure Marketplace. Trasy můžete vyměňovat staticky nebo dynamicky přes šifrované tunely bez vystavení výměny tras podkladovému partnerskému vztahu Microsoftu. V příkladech v tomto článku se protokol BGP (jiný než relace protokolu BGP sloužící k vytvoření partnerského vztahu Microsoftu) používá k dynamické výměně předpon nad šifrovanými tunely.

Důležité

U místní strany se obvykle partnerský vztah Microsoftu ukončí v zóně DMZ a privátní partnerský vztah se ukončí v zóně základní sítě. Dvě zóny by se oddělily pomocí bran firewall. Pokud konfigurujete partnerský vztah Microsoftu výhradně pro povolení zabezpečeného tunelování přes ExpressRoute, nezapomeňte filtrovat jenom veřejné IP adresy, které se inzerují prostřednictvím partnerského vztahu Microsoftu.

Workflow

- Nakonfigurujte partnerský vztah Microsoftu pro váš okruh ExpressRoute.

- Inzerujte vybrané veřejné předpony Azure do místní sítě prostřednictvím partnerského vztahu Microsoftu.

- Konfigurace brány VPN a vytvoření tunelů IPsec

- Nakonfigurujte místní zařízení VPN.

- Vytvořte připojení IPsec/IKE typu site-to-site.

- (Volitelné) Nakonfigurujte brány firewall a filtrování na místním zařízení VPN.

- Otestujte a ověřte komunikaci protokolu IPsec přes okruh ExpressRoute.

1. Konfigurace partnerského vztahu Microsoftu

Pokud chcete nakonfigurovat připojení VPN typu site-to-site přes ExpressRoute, musíte použít partnerský vztah ExpressRoute Microsoftu.

Pokud chcete nakonfigurovat nový okruh ExpressRoute, začněte článkem Požadavky pro ExpressRoute a pak vytvořte a upravte okruh ExpressRoute.

Pokud už máte okruh ExpressRoute, ale nemáte nakonfigurovaný partnerský vztah Microsoftu, nakonfigurujte partnerský vztah Microsoftu pomocí článku Vytvoření a úprava partnerského vztahu pro okruh ExpressRoute.

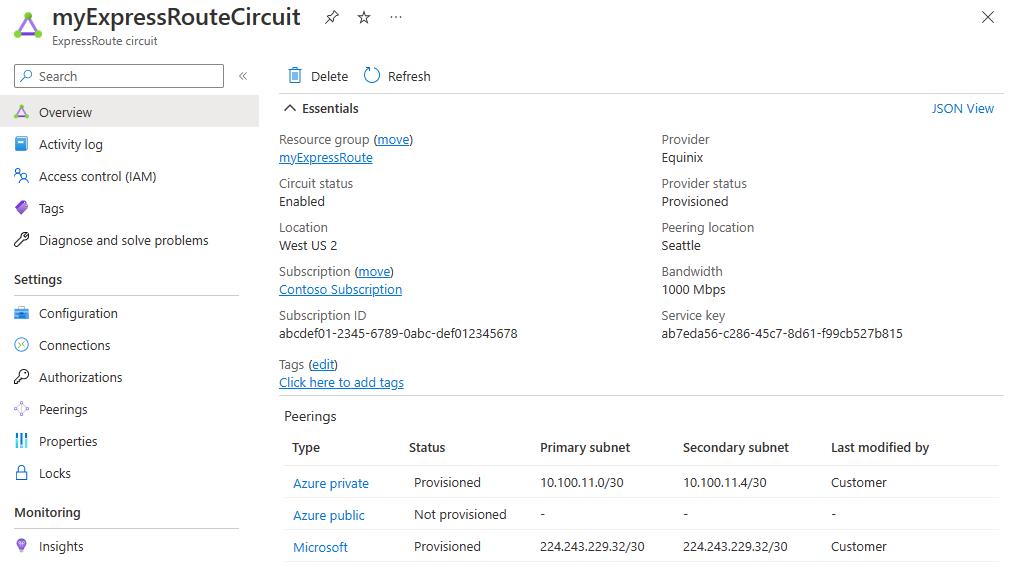

Jakmile nakonfigurujete okruh a partnerský vztah Microsoftu, můžete ho snadno zobrazit na stránce Přehled na webu Azure Portal.

2. Konfigurace filtrů tras

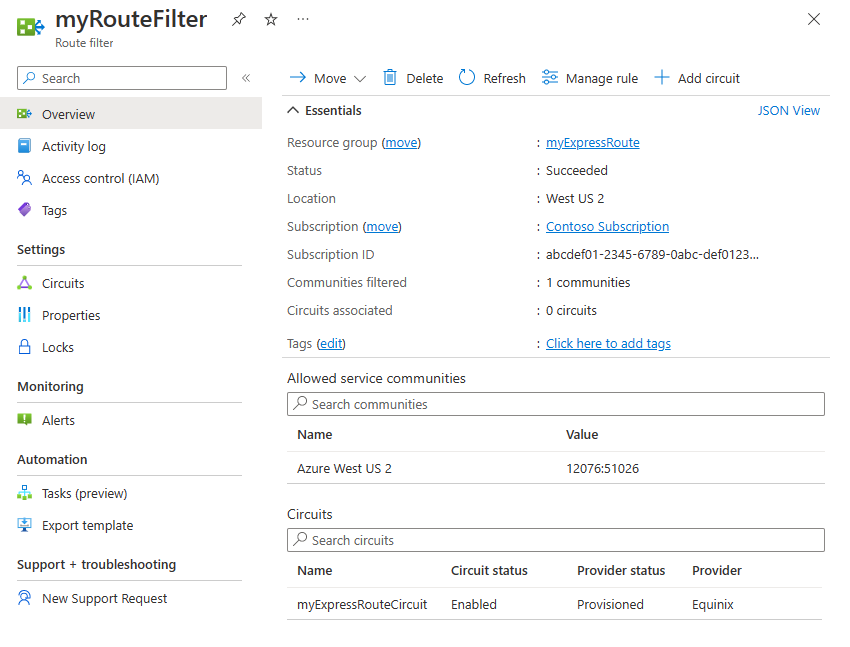

Filtr tras umožňuje identifikovat služby, které chcete využívat prostřednictvím partnerského vztahu Microsoftu s vaším okruhem ExpressRoute. Jedná se v podstatě o seznam povolených všech hodnot komunity protokolu BGP.

V tomto příkladu je nasazení pouze v oblasti Azure USA – západ 2 . Přidá se pravidlo filtru tras, které povolí jenom inzerování předpon oblastí Azure USA – západ 2, které má hodnotu komunity protokolu BGP 12076:51026. Místní předpony, které chcete povolit, zadáte výběrem možnosti Spravovat pravidlo.

V rámci filtru tras musíte také zvolit okruhy ExpressRoute, pro které se použije filtr tras. Okruhy ExpressRoute můžete zvolit tak , že vyberete Přidat okruh. Na předchozím obrázku je filtr tras přidružený k ukázku okruhu ExpressRoute.

2.1 Konfigurace filtru tras

Nakonfigurujte filtr tras. Postup najdete v tématu Konfigurace filtrů tras pro partnerský vztah Microsoftu.

2.2 Ověření tras protokolu BGP

Po úspěšném vytvoření partnerského vztahu Microsoftu přes okruh ExpressRoute a přidružení filtru tras k okruhu můžete ověřit trasy protokolu BGP přijaté z Microsoft Enterprise Edge (MSEEs) na zařízeních PE, která jsou v partnerském vztahu s prostředím MSEEs. Ověřovací příkaz se liší v závislosti na operačním systému zařízení PE.

Příklady Cisco

Tento příklad používá příkaz Cisco IOS-XE. V tomto příkladu se k izolaci provozu partnerského vztahu používá virtuální směrování a předávání (VRF).

show ip bgp vpnv4 vrf 10 summary

Následující částečný výstup ukazuje, že od souseda *.243.229.34 bylo přijato 68 předpon s číslem autonomního systému (ASN) 12076 (MSEE):

...

Neighbor V AS MsgRcvd MsgSent TblVer InQ OutQ Up/Down State/PfxRcd

X.243.229.34 4 12076 17671 17650 25228 0 0 1w4d 68

Pokud chcete zobrazit seznam předpon přijatých od souseda, použijte následující příklad:

sh ip bgp vpnv4 vrf 10 neighbors X.243.229.34 received-routes

Pokud chcete potvrdit, že dostáváte správnou sadu předpon, můžete křížově ověřit. Následující výstup příkazu Azure PowerShellu uvádí předpony inzerované prostřednictvím partnerského vztahu Microsoftu pro každou z těchto služeb a pro každou oblast Azure:

Get-AzBgpServiceCommunity

3. Konfigurace brány VPN a tunelů IPsec

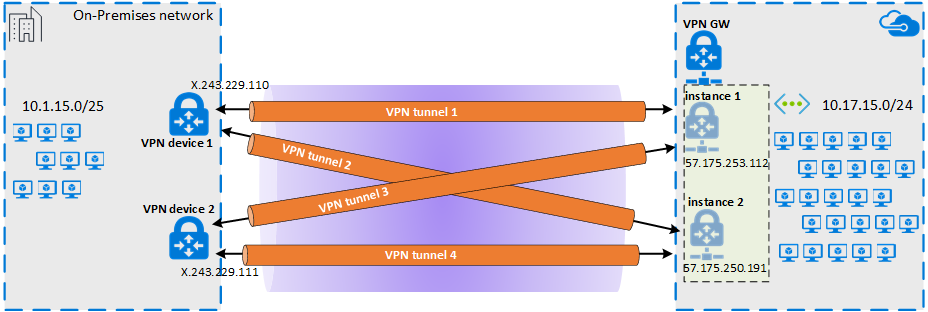

V této části se tunely VPN IPsec vytvářejí mezi službou Azure VPN Gateway a místním zařízením VPN. Příklady používají zařízení VPN Cisco Cloud Service Router (CSR1000).

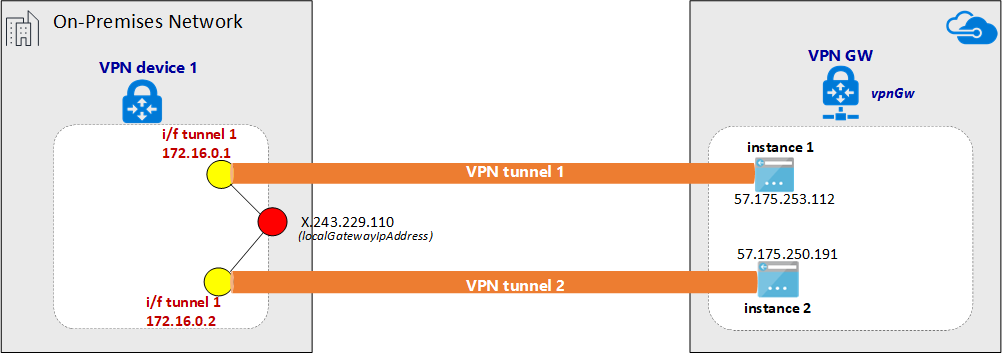

Následující diagram znázorňuje tunely VPN IPsec vytvořené mezi místním zařízením VPN 1 a párem instancí služby Azure VPN Gateway. Dva tunely IPsec VPN vytvořené mezi místním zařízením VPN 2 a párem instancí služby Azure VPN Gateway se v diagramu nezobrazují. Podrobnosti o konfiguraci nejsou uvedené. Větší počet tunelů VPN ale zvyšuje vysokou dostupnost.

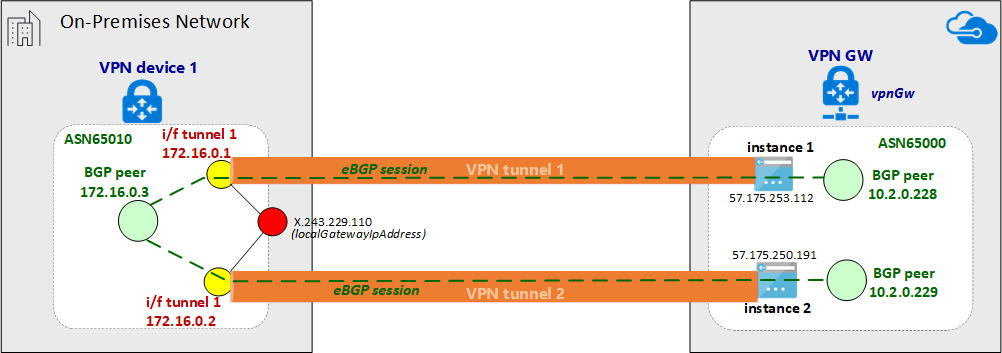

Přes dvojici tunelového propojení IPsec se vytvoří relace protokolu eBGP pro výměnu tras privátní sítě. Následující diagram znázorňuje relaci eBGP vytvořenou přes dvojici tunelového propojení IPsec:

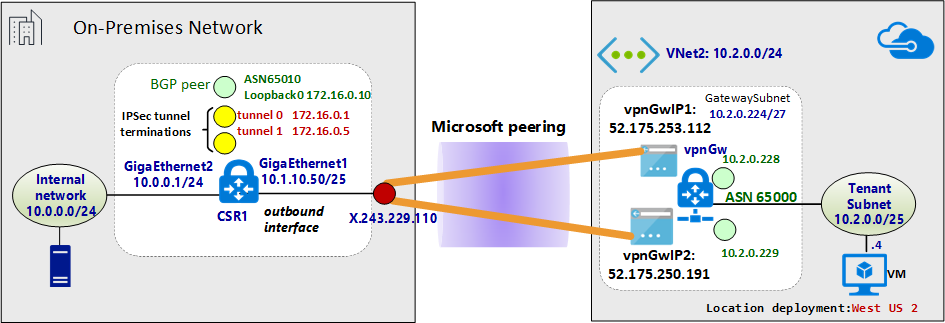

Následující diagram znázorňuje abstraktovaný přehled ukázkové sítě:

Příklady šablon Azure Resource Manageru

V příkladech se brána VPN a ukončení tunelu IPsec konfigurují pomocí šablony Azure Resource Manageru. Pokud s používáním šablon Resource Manageru začínáte nebo rozumíte základům šablon Resource Manageru, přečtěte si téma Principy struktury a syntaxe šablon Azure Resource Manageru. Šablona v této části vytvoří zelené pole prostředí Azure (virtuální síť). Pokud ale máte existující virtuální síť, můžete na ni odkazovat v šabloně. Pokud neznáte konfigurace site-to-site brány VPN IPsec/IKE, přečtěte si téma Vytvoření připojení typu site-to-site.

Poznámka:

K vytvoření této konfigurace nemusíte používat šablony Azure Resource Manageru. Tuto konfiguraci můžete vytvořit pomocí webu Azure Portal nebo PowerShellu.

3.1 Deklarace proměnných

V tomto příkladu deklarace proměnných odpovídají ukázkové síti. Při deklarování proměnných upravte tuto část tak, aby odrážela vaše prostředí.

- Proměnná localAddressPrefix je pole místních IP adres pro ukončení tunelů IPsec.

- GatewaySku určuje propustnost sítě VPN. Další informace o bráně GatewaySku a vpnType najdete v tématu Nastavení konfigurace služby VPN Gateway. Ceny najdete v tématu s cenami služby VPN Gateway.

- Nastavte vpnType na RouteBased.

"variables": {

"virtualNetworkName": "SecureVNet", // Name of the Azure VNet

"azureVNetAddressPrefix": "10.2.0.0/24", // Address space assigned to the VNet

"subnetName": "Tenant", // subnet name in which tenants exists

"subnetPrefix": "10.2.0.0/25", // address space of the tenant subnet

"gatewaySubnetPrefix": "10.2.0.224/27", // address space of the gateway subnet

"localGatewayName": "localGW1", // name of remote gateway (on-premises)

"localGatewayIpAddress": "X.243.229.110", // public IP address of the on-premises VPN device

"localAddressPrefix": [

"172.16.0.1/32", // termination of IPsec tunnel-1 on-premises

"172.16.0.2/32" // termination of IPsec tunnel-2 on-premises

],

"gatewayPublicIPName1": "vpnGwVIP1", // Public address name of the first VPN gateway instance

"gatewayPublicIPName2": "vpnGwVIP2", // Public address name of the second VPN gateway instance

"gatewayName": "vpnGw", // Name of the Azure VPN gateway

"gatewaySku": "VpnGw1", // Azure VPN gateway SKU

"vpnType": "RouteBased", // type of VPN gateway

"sharedKey": "string", // shared secret needs to match with on-premises configuration

"asnVpnGateway": 65000, // BGP Autonomous System number assigned to the VPN Gateway

"asnRemote": 65010, // BGP Autonmous Syste number assigned to the on-premises device

"bgpPeeringAddress": "172.16.0.3", // IP address of the remote BGP peer on-premises

"connectionName": "vpn2local1",

"vnetID": "[resourceId('Microsoft.Network/virtualNetworks', variables('virtualNetworkName'))]",

"gatewaySubnetRef": "[concat(variables('vnetID'),'/subnets/','GatewaySubnet')]",

"subnetRef": "[concat(variables('vnetID'),'/subnets/',variables('subnetName'))]",

"api-version": "2017-06-01"

},

3.2 Vytvoření virtuální sítě (virtuální síť)

Pokud přidružujete existující virtuální síť k tunelům VPN, můžete tento krok přeskočit.

{

"apiVersion": "[variables('api-version')]",

"type": "Microsoft.Network/virtualNetworks",

"name": "[variables('virtualNetworkName')]",

"location": "[resourceGroup().location]",

"properties": {

"addressSpace": {

"addressPrefixes": [

"[variables('azureVNetAddressPrefix')]"

]

},

"subnets": [

{

"name": "[variables('subnetName')]",

"properties": {

"addressPrefix": "[variables('subnetPrefix')]"

}

},

{

"name": "GatewaySubnet",

"properties": {

"addressPrefix": "[variables('gatewaySubnetPrefix')]"

}

}

]

},

"comments": "Create a Virtual Network with Subnet1 and Gatewaysubnet"

},

3.3 Přiřazení veřejných IP adres instancím brány VPN

Přiřaďte veřejnou IP adresu pro každou instanci brány VPN.

{

"apiVersion": "[variables('api-version')]",

"type": "Microsoft.Network/publicIPAddresses",

"name": "[variables('gatewayPublicIPName1')]",

"location": "[resourceGroup().location]",

"properties": {

"publicIPAllocationMethod": "Static"

},

"comments": "Public IP for the first instance of the VPN gateway"

},

{

"apiVersion": "[variables('api-version')]",

"type": "Microsoft.Network/publicIPAddresses",

"name": "[variables('gatewayPublicIPName2')]",

"location": "[resourceGroup().location]",

"properties": {

"publicIPAllocationMethod": "Static"

},

"comments": "Public IP for the second instance of the VPN gateway"

},

3.4 Určení ukončení místního tunelu VPN (brána místní sítě)

Místní zařízení VPN se označují jako brána místní sítě. Následující fragment kódu JSON také určuje podrobnosti o vzdáleném partnerském vztahu protokolu BGP:

{

"apiVersion": "[variables('api-version')]",

"type": "Microsoft.Network/localNetworkGateways",

"name": "[variables('localGatewayName')]",

"location": "[resourceGroup().location]",

"properties": {

"localNetworkAddressSpace": {

"addressPrefixes": "[variables('localAddressPrefix')]"

},

"gatewayIpAddress": "[variables('localGatewayIpAddress')]",

"bgpSettings": {

"asn": "[variables('asnRemote')]",

"bgpPeeringAddress": "[variables('bgpPeeringAddress')]",

"peerWeight": 0

}

},

"comments": "Local Network Gateway (referred to your on-premises location) with IP address of remote tunnel peering and IP address of remote BGP peer"

},

3.5 Vytvoření brány VPN

Tato část šablony nakonfiguruje bránu VPN s požadovanými nastaveními pro konfiguraci aktivní-aktivní. Mějte na paměti následující požadavky:

- Vytvořte bránu VPN s typem VpnType RouteBased . Toto nastavení je povinné, pokud chcete povolit směrování protokolu BGP mezi bránou VPN a místní sítí VPN.

- Pokud chcete vytvořit tunely VPN mezi dvěma instancemi brány VPN a daným místním zařízením v režimu aktivní-aktivní, nastaví se parametr activeActive v šabloně Resource Manageru na hodnotu true . Další informace o vysoce dostupných branách VPN najdete v tématu Připojení brány VPN s vysokou dostupností.

- Pokud chcete nakonfigurovat relace protokolu eBGP mezi tunely VPN, musíte na obou stranách zadat dvě různé sítě ASN. Je vhodnější zadat soukromá čísla ASN. Další informace najdete v tématu Přehled bran BGP a Azure VPN Gateway.

{

"apiVersion": "[variables('api-version')]",

"type": "Microsoft.Network/virtualNetworkGateways",

"name": "[variables('gatewayName')]",

"location": "[resourceGroup().location]",

"dependsOn": [

"[concat('Microsoft.Network/publicIPAddresses/', variables('gatewayPublicIPName1'))]",

"[concat('Microsoft.Network/publicIPAddresses/', variables('gatewayPublicIPName2'))]",

"[concat('Microsoft.Network/virtualNetworks/', variables('virtualNetworkName'))]"

],

"properties": {

"ipConfigurations": [

{

"properties": {

"privateIPAllocationMethod": "Static",

"subnet": {

"id": "[variables('gatewaySubnetRef')]"

},

"publicIPAddress": {

"id": "[resourceId('Microsoft.Network/publicIPAddresses',variables('gatewayPublicIPName1'))]"

}

},

"name": "vnetGtwConfig1"

},

{

"properties": {

"privateIPAllocationMethod": "Static",

"subnet": {

"id": "[variables('gatewaySubnetRef')]"

},

"publicIPAddress": {

"id": "[resourceId('Microsoft.Network/publicIPAddresses',variables('gatewayPublicIPName2'))]"

}

},

"name": "vnetGtwConfig2"

}

],

"sku": {

"name": "[variables('gatewaySku')]",

"tier": "[variables('gatewaySku')]"

},

"gatewayType": "Vpn",

"vpnType": "[variables('vpnType')]",

"enableBgp": true,

"activeActive": true,

"bgpSettings": {

"asn": "[variables('asnVpnGateway')]"

}

},

"comments": "VPN Gateway in active-active configuration with BGP support"

},

3.6 Vytvoření tunelů IPsec

Konečná akce skriptu vytvoří tunely IPsec mezi bránou Azure VPN a místním zařízením VPN.

{

"apiVersion": "[variables('api-version')]",

"name": "[variables('connectionName')]",

"type": "Microsoft.Network/connections",

"location": "[resourceGroup().location]",

"dependsOn": [

"[concat('Microsoft.Network/virtualNetworkGateways/', variables('gatewayName'))]",

"[concat('Microsoft.Network/localNetworkGateways/', variables('localGatewayName'))]"

],

"properties": {

"virtualNetworkGateway1": {

"id": "[resourceId('Microsoft.Network/virtualNetworkGateways', variables('gatewayName'))]"

},

"localNetworkGateway2": {

"id": "[resourceId('Microsoft.Network/localNetworkGateways', variables('localGatewayName'))]"

},

"connectionType": "IPsec",

"routingWeight": 0,

"sharedKey": "[variables('sharedKey')]",

"enableBGP": "true"

},

"comments": "Create a Connection type site-to-site (IPsec) between the Azure VPN Gateway and the VPN device on-premises"

}

4. Konfigurace místního zařízení VPN

Azure VPN Gateway je kompatibilní s mnoha zařízeními VPN od různých dodavatelů. Informace o konfiguraci a zařízení, která jsou ověřena pro práci s bránou VPN, najdete v tématu Informace o zařízeních VPN.

Při konfiguraci zařízení VPN potřebujete následující položky:

- Sdílený klíč. Tato hodnota je stejný sdílený klíč, který zadáte při vytváření připojení VPN typu site-to-site. Příklady používají základní sdílený klíč. Doporučujeme, abyste pro použití vygenerovali složitější klíč.

- Veřejná IP adresa vaší brány VPN. Veřejnou IP adresu můžete zobrazit pomocí webu Azure Portal, PowerShellu nebo rozhraní příkazového řádku. Pokud chcete najít veřejnou IP adresu brány VPN pomocí webu Azure Portal, přejděte na brány virtuální sítě a pak vyberte název brány.

Partnerské vztahy eBGP jsou obvykle přímo připojené (často přes připojení WAN). Pokud ale konfigurujete eBGP přes tunely IPsec VPN prostřednictvím partnerského vztahu ExpressRoute Microsoftu, mezi partnerskými vztahy eBGP existuje několik domén směrování. Pomocí příkazu ebgp-multihop vytvořte vztah souseda eBGP mezi dvěma nesměrovými partnerskými vztahy přímo připojenými. Celé číslo, které následuje po příkazu ebgp-multihop, určuje hodnotu TTL (Time to Live) v paketech protokolu BGP. Příkaz maximum-paths eibgp 2 umožňuje vyrovnávání zatížení provozu mezi těmito dvěma cestami protokolu BGP.

Příklad cisco CSR1000

Následující příklad ukazuje konfiguraci cisco CSR1000 ve virtuálním počítači Hyper-V jako místní zařízení VPN:

!

crypto ikev2 proposal az-PROPOSAL

encryption aes-cbc-256 aes-cbc-128 3des

integrity sha1

group 2

!

crypto ikev2 policy az-POLICY

proposal az-PROPOSAL

!

crypto ikev2 keyring key-peer1

peer azvpn1

address 52.175.253.112

pre-shared-key secret*1234

!

!

crypto ikev2 keyring key-peer2

peer azvpn2

address 52.175.250.191

pre-shared-key secret*1234

!

!

!

crypto ikev2 profile az-PROFILE1

match address local interface GigabitEthernet1

match identity remote address 52.175.253.112 255.255.255.255

authentication remote pre-share

authentication local pre-share

keyring local key-peer1

!

crypto ikev2 profile az-PROFILE2

match address local interface GigabitEthernet1

match identity remote address 52.175.250.191 255.255.255.255

authentication remote pre-share

authentication local pre-share

keyring local key-peer2

!

crypto ikev2 dpd 10 2 on-demand

!

!

crypto ipsec transform-set az-IPSEC-PROPOSAL-SET esp-aes 256 esp-sha-hmac

mode tunnel

!

crypto ipsec profile az-VTI1

set transform-set az-IPSEC-PROPOSAL-SET

set ikev2-profile az-PROFILE1

!

crypto ipsec profile az-VTI2

set transform-set az-IPSEC-PROPOSAL-SET

set ikev2-profile az-PROFILE2

!

!

interface Loopback0

ip address 172.16.0.3 255.255.255.255

!

interface Tunnel0

ip address 172.16.0.1 255.255.255.255

ip tcp adjust-mss 1350

tunnel source GigabitEthernet1

tunnel mode ipsec ipv4

tunnel destination 52.175.253.112

tunnel protection ipsec profile az-VTI1

!

interface Tunnel1

ip address 172.16.0.2 255.255.255.255

ip tcp adjust-mss 1350

tunnel source GigabitEthernet1

tunnel mode ipsec ipv4

tunnel destination 52.175.250.191

tunnel protection ipsec profile az-VTI2

!

interface GigabitEthernet1

description External interface

ip address x.243.229.110 255.255.255.252

negotiation auto

no mop enabled

no mop sysid

!

interface GigabitEthernet2

ip address 10.0.0.1 255.255.255.0

negotiation auto

no mop enabled

no mop sysid

!

router bgp 65010

bgp router-id interface Loopback0

bgp log-neighbor-changes

network 10.0.0.0 mask 255.255.255.0

network 10.1.10.0 mask 255.255.255.128

neighbor 10.2.0.228 remote-as 65000

neighbor 10.2.0.228 ebgp-multihop 5

neighbor 10.2.0.228 update-source Loopback0

neighbor 10.2.0.228 soft-reconfiguration inbound

neighbor 10.2.0.228 filter-list 10 out

neighbor 10.2.0.229 remote-as 65000

neighbor 10.2.0.229 ebgp-multihop 5

neighbor 10.2.0.229 update-source Loopback0

neighbor 10.2.0.229 soft-reconfiguration inbound

maximum-paths eibgp 2

!

ip route 0.0.0.0 0.0.0.0 10.1.10.1

ip route 10.2.0.228 255.255.255.255 Tunnel0

ip route 10.2.0.229 255.255.255.255 Tunnel1

!

5. Konfigurace filtrování zařízení VPN a bran firewall (volitelné)

Nakonfigurujte bránu firewall a filtrování podle vašich požadavků.

6. Testování a ověření tunelu IPsec

Stav tunelů IPsec je možné ověřit v bráně Azure VPN Gateway pomocí příkazů PowerShellu:

Get-AzVirtualNetworkGatewayConnection -Name vpn2local1 -ResourceGroupName myRG | Select-Object ConnectionStatus,EgressBytesTransferred,IngressBytesTransferred | fl

Příklad výstupu:

ConnectionStatus : Connected

EgressBytesTransferred : 17734660

IngressBytesTransferred : 10538211

Pokud chcete nezávisle zkontrolovat stav tunelů v instancích služby Azure VPN Gateway, použijte následující příklad:

Get-AzVirtualNetworkGatewayConnection -Name vpn2local1 -ResourceGroupName myRG | Select-Object -ExpandProperty TunnelConnectionStatus

Příklad výstupu:

Tunnel : vpn2local1_52.175.250.191

ConnectionStatus : Connected

IngressBytesTransferred : 4877438

EgressBytesTransferred : 8754071

LastConnectionEstablishedUtcTime : 11/04/2017 17:03:30

Tunnel : vpn2local1_52.175.253.112

ConnectionStatus : Connected

IngressBytesTransferred : 5660773

EgressBytesTransferred : 8980589

LastConnectionEstablishedUtcTime : 11/04/2017 17:03:13

Stav tunelu můžete také zkontrolovat na místním zařízení VPN.

Příklad cisco CSR1000:

show crypto session detail

show crypto ikev2 sa

show crypto ikev2 session detail

show crypto ipsec sa

Příklad výstupu:

csr1#show crypto session detail

Crypto session current status

Code: C - IKE Configuration mode, D - Dead Peer Detection

K - Keepalives, N - NAT-traversal, T - cTCP encapsulation

X - IKE Extended Authentication, F - IKE Fragmentation

R - IKE Auto Reconnect

Interface: Tunnel1

Profile: az-PROFILE2

Uptime: 00:52:46

Session status: UP-ACTIVE

Peer: 52.175.250.191 port 4500 fvrf: (none) ivrf: (none)

Phase1_id: 52.175.250.191

Desc: (none)

Session ID: 3

IKEv2 SA: local 10.1.10.50/4500 remote 52.175.250.191/4500 Active

Capabilities:DN connid:3 lifetime:23:07:14

IPSEC FLOW: permit ip 0.0.0.0/0.0.0.0 0.0.0.0/0.0.0.0

Active SAs: 2, origin: crypto map

Inbound: #pkts dec'ed 279 drop 0 life (KB/Sec) 4607976/433

Outbound: #pkts enc'ed 164 drop 0 life (KB/Sec) 4607992/433

Interface: Tunnel0

Profile: az-PROFILE1

Uptime: 00:52:43

Session status: UP-ACTIVE

Peer: 52.175.253.112 port 4500 fvrf: (none) ivrf: (none)

Phase1_id: 52.175.253.112

Desc: (none)

Session ID: 2

IKEv2 SA: local 10.1.10.50/4500 remote 52.175.253.112/4500 Active

Capabilities:DN connid:2 lifetime:23:07:17

IPSEC FLOW: permit ip 0.0.0.0/0.0.0.0 0.0.0.0/0.0.0.0

Active SAs: 2, origin: crypto map

Inbound: #pkts dec'ed 668 drop 0 life (KB/Sec) 4607926/437

Outbound: #pkts enc'ed 477 drop 0 life (KB/Sec) 4607953/437

Protokol linky v rozhraní VTI (Virtual Tunnel Interface) se až do dokončení fáze IKE 2 nezmění na "up". Následující příkaz ověří přidružení zabezpečení:

csr1#show crypto ikev2 sa

IPv4 Crypto IKEv2 SA

Tunnel-id Local Remote fvrf/ivrf Status

2 10.1.10.50/4500 52.175.253.112/4500 none/none READY

Encr: AES-CBC, keysize: 256, PRF: SHA1, Hash: SHA96, DH Grp:2, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/3277 sec

Tunnel-id Local Remote fvrf/ivrf Status

3 10.1.10.50/4500 52.175.250.191/4500 none/none READY

Encr: AES-CBC, keysize: 256, PRF: SHA1, Hash: SHA96, DH Grp:2, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/3280 sec

IPv6 Crypto IKEv2 SA

csr1#show crypto ipsec sa | inc encaps|decaps

#pkts encaps: 177, #pkts encrypt: 177, #pkts digest: 177

#pkts decaps: 296, #pkts decrypt: 296, #pkts verify: 296

#pkts encaps: 554, #pkts encrypt: 554, #pkts digest: 554

#pkts decaps: 746, #pkts decrypt: 746, #pkts verify: 746

Ověření kompletního připojení mezi místní sítí a virtuální sítí Azure

Pokud jsou tunely IPsec v pořádku a statické trasy jsou správně nastavené, měli byste být schopni otestovat IP adresu vzdáleného partnerského vztahu protokolu BGP příkazem ping:

csr1#ping 10.2.0.228

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.2.0.228, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 5/5/5 ms

#ping 10.2.0.229

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.2.0.229, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 4/5/6 ms

Ověření relací protokolu BGP přes protokol IPsec

Ve službě Azure VPN Gateway ověřte stav partnerského vztahu protokolu BGP:

Get-AzVirtualNetworkGatewayBGPPeerStatus -VirtualNetworkGatewayName vpnGtw -ResourceGroupName SEA-C1-VPN-ER | ft

Příklad výstupu:

Asn ConnectedDuration LocalAddress MessagesReceived MessagesSent Neighbor RoutesReceived State

--- ----------------- ------------ ---------------- ------------ -------- -------------- -----

65010 00:57:19.9003584 10.2.0.228 68 72 172.16.0.10 2 Connected

65000 10.2.0.228 0 0 10.2.0.228 0 Unknown

65000 07:13:51.0109601 10.2.0.228 507 500 10.2.0.229 6 Connected

Pokud chcete ověřit seznam předpon sítě přijatých prostřednictvím protokolu eBGP z místního koncentrátoru VPN, můžete filtrovat podle atributu Origin:

Get-AzVirtualNetworkGatewayLearnedRoute -VirtualNetworkGatewayName vpnGtw -ResourceGroupName myRG | Where-Object Origin -eq "EBgp" |ft

V ukázkovém výstupu je ASN 65010 číslo autonomního systému protokolu BGP v místním prostředí VPN.

AsPath LocalAddress Network NextHop Origin SourcePeer Weight

------ ------------ ------- ------- ------ ---------- ------

65010 10.2.0.228 10.1.10.0/25 172.16.0.10 EBgp 172.16.0.10 32768

65010 10.2.0.228 10.0.0.0/24 172.16.0.10 EBgp 172.16.0.10 32768

Zobrazení seznamu inzerovaných tras:

Get-AzVirtualNetworkGatewayAdvertisedRoute -VirtualNetworkGatewayName vpnGtw -ResourceGroupName myRG -Peer 10.2.0.228 | ft

Příklad výstupu:

AsPath LocalAddress Network NextHop Origin SourcePeer Weight

------ ------------ ------- ------- ------ ---------- ------

10.2.0.229 10.2.0.0/24 10.2.0.229 Igp 0

10.2.0.229 172.16.0.10/32 10.2.0.229 Igp 0

10.2.0.229 172.16.0.5/32 10.2.0.229 Igp 0

10.2.0.229 172.16.0.1/32 10.2.0.229 Igp 0

65010 10.2.0.229 10.1.10.0/25 10.2.0.229 Igp 0

65010 10.2.0.229 10.0.0.0/24 10.2.0.229 Igp 0

Příklad pro místní CSR1000 Cisco:

csr1#show ip bgp neighbors 10.2.0.228 routes

BGP table version is 7, local router ID is 172.16.0.10

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal,

r RIB-failure, S Stale, m multipath, b backup-path, f RT-Filter,

x best-external, a additional-path, c RIB-compressed,

t secondary path,

Origin codes: i - IGP, e - EGP, ? - incomplete

RPKI validation codes: V valid, I invalid, N Not found

Network Next Hop Metric LocPrf Weight Path

*> 10.2.0.0/24 10.2.0.228 0 65000 i

r> 172.16.0.1/32 10.2.0.228 0 65000 i

r> 172.16.0.2/32 10.2.0.228 0 65000 i

r> 172.16.0.3/32 10.2.0.228 0 65000 i

Total number of prefixes 4

Seznam sítí inzerovaných z místního cisco CSR1000 do brány Azure VPN gateway můžete uvést pomocí následujícího příkazu:

csr1#show ip bgp neighbors 10.2.0.228 advertised-routes

BGP table version is 7, local router ID is 172.16.0.10

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal,

r RIB-failure, S Stale, m multipath, b backup-path, f RT-Filter,

x best-external, a additional-path, c RIB-compressed,

t secondary path,

Origin codes: i - IGP, e - EGP, ? - incomplete

RPKI validation codes: V valid, I invalid, N Not found

Network Next Hop Metric LocPrf Weight Path

*> 10.0.0.0/24 0.0.0.0 0 32768 i

*> 10.1.10.0/25 0.0.0.0 0 32768 i

Total number of prefixes 2