Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Azure Firewall je spravovaná cloudová služba síťového zabezpečení, která chrání vaše prostředky ve virtuálních sítích Azure. Nabízí tři skladové položky – Basic, Standard a Premium – každý navržený pro různé případy použití a požadavky na zabezpečení.

Tento článek obsahuje komplexní přehled všech funkcí služby Azure Firewall uspořádaných podle skladové položky, které vám pomůžou porozumět možnostem a zvolit správnou verzi pro vaše potřeby.

Tabulka porovnání funkcí

Následující tabulka porovnává funkce napříč všemi skladovými jednotkami služby Azure Firewall:

| Kategorie | Vlastnost | Basic | Standard | Premium |

|---|---|---|---|---|

| Základní možnosti brány firewall | Stavový firewall (pětice pravidel) | ✓ | ✓ | ✓ |

| Překlad síťových adres (SNAT+DNAT) | ✓ | ✓ | ✓ | |

| Integrovaná vysoká dostupnost | ✓ | ✓ | ✓ | |

| Zóny dostupnosti | ✓ | ✓ | ✓ | |

| Filtrování a kontrola | Filtrování plně kvalifikovaného názvu domény na úrovni aplikace (na základě SNI) pro HTTPS/SQL | ✓ | ✓ | ✓ |

| Filtrování plně kvalifikovaných názvů domén na úrovni sítě – všechny porty a protokoly | ✓ | ✓ | ||

| Pravidla filtrování síťového provozu | ✓ | ✓ | ✓ | |

| Filtrování webového obsahu (webové kategorie) | ✓ | ✓ | ||

| Filtrování adres URL (úplná cesta – včetně ukončení protokolu SSL) | ✓ | |||

| Odchozí ukončení protokolu TLS (předávací proxy protokol TLS) | ✓ | |||

| Ukončení příchozího protokolu TLS (reverzní proxy protokol TLS) | Použití služby Azure Application Gateway | |||

| Ochrana před hrozbami | Filtrování na základě analýzy hrozeb (známá škodlivá IP adresa nebo domény) | Pouze výstraha | Upozornění a zamítnutí | Upozornění a zamítnutí |

| Plně spravované IDPS | ✓ | |||

| DNS | Proxy DNS + vlastní DNS | ✓ | ✓ | |

| Výkon a škálování | Škálovatelnost cloudu (automatické škálování s rostoucím provozem) | Až 250 Mb/s | Až 30 Gb/s | Až 100 Gb/s |

| Podpora toku tuku | N/A | 1 Gbit/s | 10 Gb/s | |

| Správa a monitorování | Centrální správa přes Správce brány firewall | ✓ | ✓ | ✓ |

| Analýza zásad (správa pravidel v průběhu času) | ✓ | ✓ | ✓ | |

| Úplné protokolování včetně integrace SIEM | ✓ | ✓ | ✓ | |

| Značky služeb a FQDN značky pro snadnou správu zásad | ✓ | ✓ | ✓ | |

| Snadná integrace DevOps pomocí REST, PowerShellu, rozhraní příkazového řádku, šablon nebo Terraformu | ✓ | ✓ | ✓ | |

| Pokročilé síťování | Více veřejných IP adres | ✓ | Až 250 | Až 250 |

| Vynucené tunelování | ✓ | ✓ | ||

| Nasazení bez veřejné IP adresy v režimu vynuceného tunelového režimu | ✓ | ✓ | ||

| Splnění předpisů | Certifikace (PCI, SOC, ISO) | ✓ | ✓ | ✓ |

| Dodržování předpisů PCI DSS (Payment Card Industry Data Security Standard) | ✓ |

Základní funkce služby Azure Firewall

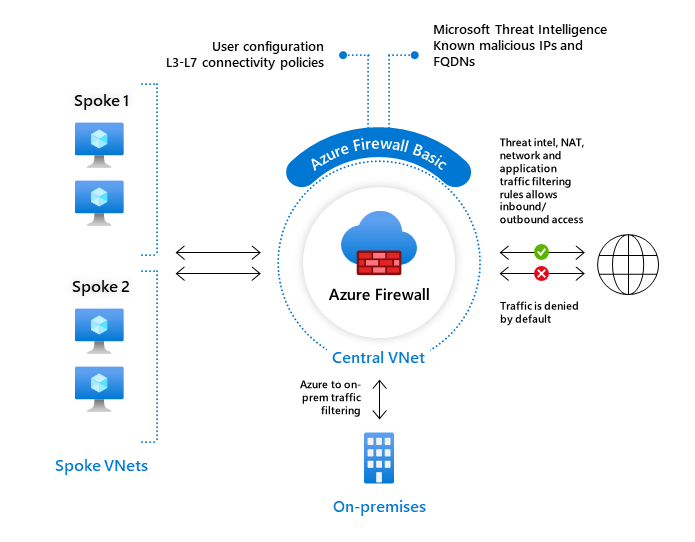

Azure Firewall Basic je navržený pro malé a střední firmy (SMB) k zabezpečení cloudových prostředí Azure pomocí základní ochrany za dostupnou cenu.

Klíčové základní funkce

Integrovaná vysoká dostupnost: Vysoká dostupnost je integrovaná, takže se nevyžadují žádné další nástroje pro vyrovnávání zatížení a není potřeba nic konfigurovat.

Zóny dostupnosti: Brána Azure Firewall může být během nasazení nakonfigurována tak, aby pokrývala více zón dostupnosti pro zvýšení dostupnosti. Službu Azure Firewall můžete také přidružit ke konkrétní zóně z důvodů blízkosti.

Pravidla filtrování plně kvalifikovaných názvů domén (FQDN) aplikace: Můžete omezit odchozí provoz HTTP/S nebo Azure SQL na zadaný seznam plně kvalifikovaných názvů domén (FQDN), včetně zástupných znaků. Tato funkce nevyžaduje ukončení protokolu TLS (Transport Layer Security).

Pravidla filtrování síťového provozu: Pravidla filtrování síťových přenosů můžete centrálně vytvořit nebo zakázat filtrování sítě podle zdrojové a cílové IP adresy, portu a protokolu. Azure Firewall je plně stavový, takže dokáže rozlišit legitimní pakety pro různé typy připojení.

Značky plně kvalifikovaného názvu domény (FQDN): Značky plně kvalifikovaného názvu domény (FQDN) usnadňují povolení rozpoznaného síťového provozu známých služeb Azure přes vaši bránu firewall. Můžete například vytvořit pravidlo aplikace a zahrnout značku Windows Update, která povolí průchod síťového provozu ze služby Windows Update přes bránu firewall.

Značky služeb: Značka služby představuje skupinu předpon IP adres, které pomáhají minimalizovat složitost vytváření pravidel zabezpečení. Společnost Microsoft spravuje předpony adres zahrnující značku služby a automaticky aktualizuje značku služby při změně adres.

Analýza hrozeb (jenom režim upozornění): Filtrování na základě analýzy hrozeb je možné povolit, aby brána firewall upozorňovala na provoz z/do známých škodlivých IP adres a domén. Tato funkce v základní SKU poskytuje pouze výstrahy a nemůže odepřít provoz.

Podpora odchozího SNAT: Všechny IP adresy odchozího provozu virtuální sítě se překládají na veřejnou IP adresu služby Azure Firewall (překlad zdrojových síťových adres). Můžete identifikovat a povolit provoz pocházející z vaší virtuální sítě do vzdálených cílů internetu.

Příchozí DNAT podpora: Příchozí internetový síťový provoz do veřejné IP adresy brány firewall se přeloží (překlad cílových síťových adres) a je filtrován na privátní IP adresy na vaší virtuální síti.

Několik veřejných IP adres: Pro vylepšené scénáře DNAT a SNAT můžete k bráně firewall přidružit několik veřejných IP adres.

Protokolování služby Azure Monitor: Všechny události jsou integrované se službou Azure Monitor, které umožňují archivovat protokoly do účtu úložiště, streamovat události do centra událostí nebo je odesílat do protokolů služby Azure Monitor.

Certifikace: Azure Firewall Basic vyhovuje požadavkům na Payment Card Industry (PCI), Service Organization Controls (SOC) a Mezinárodní organizace pro normalizaci (ISO).

Základní omezení

- Propustnost: Omezeno na 250 Mb/s

- Proxy SERVER DNS: Není k dispozici (používá pouze Azure DNS)

- Analýza hrozeb: Pouze režim upozornění (provoz nejde odepřít)

- Filtrování FQDN sítě: Není podporováno (pouze filtrování FQDN aplikace)

- Webové kategorie: Nepodporováno

- Vynucené tunelování: Nepodporuje se

Standardní funkce služby Azure Firewall

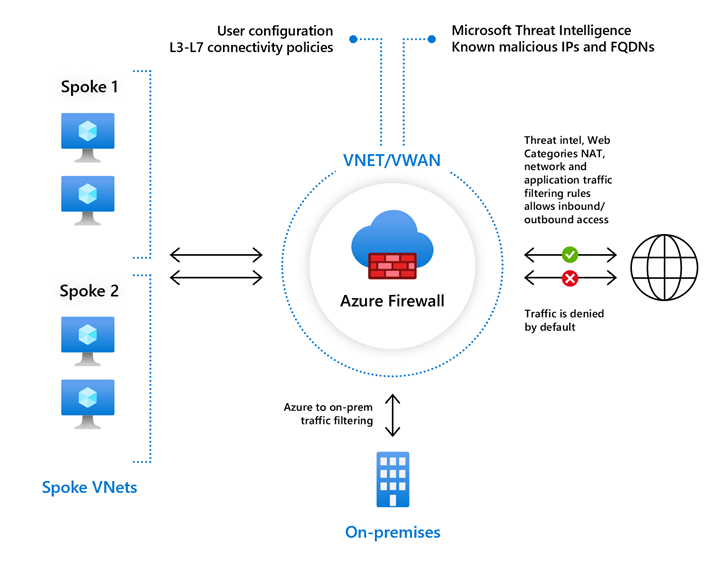

Azure Firewall Standard je vhodný pro zákazníky vyžadující možnosti brány firewall vrstvy 3–vrstvy 7 s automatickým škálováním pro správu provozu ve špičce až 30 Gb/s. Zahrnuje podnikové funkce, jako jsou analýza hrozeb, proxy DNS, vlastní DNS a webové kategorie.

Klíčové standardní funkce

Standard zahrnuje všechny základní funkce a navíc:

Neomezená cloudová škálovatelnost: Azure Firewall může vertikálně navýšit kapacitu tak, jak potřebujete, aby vyhovoval měnícím se tokům síťového provozu, takže nemusíte rozpočetovat na špičku provozu (až 30 Gb/s).

Filtrování plně kvalifikovaného názvu domény na úrovni sítě: Plně kvalifikované názvy domén (FQDN) můžete použít v pravidlech sítě na základě překladu DNS. Tato funkce umožňuje filtrovat odchozí provoz pomocí plně kvalifikovaných názvů domén s libovolným protokolem TCP/UDP (včetně protokolů NTP, SSH, RDP a dalších).

Analýza hrozeb (výstraha a zamítnutí):: Filtrování na základě analýzy hrozeb je možné povolit pro bránu firewall, aby upozorňovala a odepíral provoz ze známých škodlivých IP adres a domén. Zdrojem těchto IP adres a domén je kanál analýzy hrozeb Microsoftu.

Proxy server DNS: S povoleným proxy serverem DNS může Azure Firewall zpracovávat a předávat dotazy DNS z virtuálních sítí na požadovaný server DNS. Tato funkce je zásadní pro spolehlivé filtrování plně kvalifikovaného názvu domény (FQDN) v síťových pravidlech.

Vlastní DNS: Vlastní DNS umožňuje nakonfigurovat Azure Firewall k použití vašeho DNS serveru, a zároveň zajistit, aby odchozí závislosti brány firewall byly stále přeloženy pomocí Azure DNS. Můžete nakonfigurovat jeden server DNS nebo více serverů.

Vynucené tunelování: Službu Azure Firewall můžete nakonfigurovat tak, aby směrovala veškerý internetový provoz na určený příští hop, a ne přímo do internetu. Můžete mít například hraniční bránu firewall nasazenou přímo na místě nebo jiné síťové virtuální zařízení pro zpracování síťového provozu předtím, než je odeslán na Internet.

Nasazení bez veřejné IP adresy v režimu vynuceného tunelu: Azure Firewall můžete nasadit v režimu vynuceného tunelu, který vytvoří síťovou kartu pro správu používanou službou Azure Firewall pro své operace. Je možné nakonfigurovat datovou cestu tenanta bez veřejné IP adresy a internetový provoz lze vynutit tunelovat na jinou bránu firewall nebo blokovat.

Webové kategorie: Webové kategorie umožňují správcům povolit nebo odepřít přístup uživatelů k kategoriím webů, jako jsou například weby s hazardem, weby sociálních médií a další. Ve standardu je kategorizace založená pouze na plně kvalifikovaném názvu domény.

Vylepšená podpora více veřejných IP adres: K bráně firewall můžete přidružit až 250 veřejných IP adres.

Omezení standardu ve srovnání s Premium

- Kontrola protokolu TLS: Nepodporuje se

- IDPS: Nepodporováno

- Filtrování adres URL: Nepodporuje se (pouze filtrování plně kvalifikovaných názvů domén)

- Pokročilé webové kategorie: Pouze kategorizace na základě základního plně kvalifikovaného názvu domény

- Výkon: Omezeno na 30 Gb/s vs 100 Gb/s pro Premium

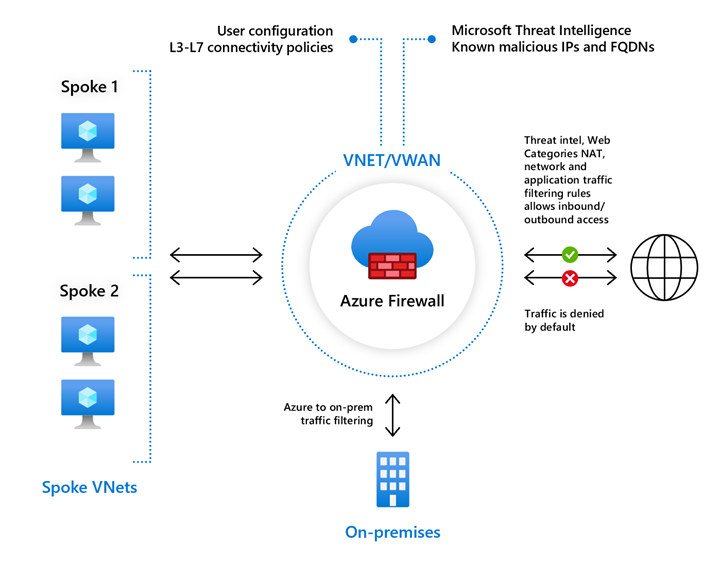

Funkce služby Azure Firewall Premium

Azure Firewall Premium nabízí pokročilou ochranu před hrozbami, která jsou vhodná pro vysoce citlivá a regulovaná prostředí, jako jsou platby a zdravotnictví. Zahrnuje všechny standardní funkce a pokročilé možnosti zabezpečení.

Klíčové funkce Premium

Premium zahrnuje všechny funkce standardu a navíc:

Kontrola protokolu TLS: Dešifruje odchozí provoz, zpracuje ho, pak ho znovu zašifruje a odešle do cíle. Azure Firewall Premium ukončí a kontroluje připojení TLS, aby zjistila, upozorňovala a zmírňovala škodlivou aktivitu v PROTOKOLU HTTPS. Vytvoří dvě připojení TLS: jedno s webovým serverem a druhé s klientem.

- Kontrola odchozího protokolu TLS: Chrání před škodlivým provozem odesílaným z interního klienta hostovaného v Azure na internet.

- kontrola protokolu TLSEast-West: Chrání úlohy Azure před potenciálním škodlivým provozem odesílaným v Rámci Azure, včetně provozu do/z místní sítě.

IDPS (Systém detekce a prevence neoprávněných vniknutí): Systém pro detekci vniknutí do sítě (IDPS) monitoruje škodlivou aktivitu, protokoluje informace, hlásí je a volitelně ho blokuje. Azure Firewall Premium nabízí IDPS na základě podpisu s:

- Více než 67 000 pravidel ve více než 50 kategoriích

- 20 až 40 nových pravidel vydaných denně

- Nízká falešně pozitivní míra pomocí pokročilých technik detekce malwaru

- Podpora přizpůsobení až 10 000 pravidel IDPS

- Konfigurace rozsahů privátních IP adres pro určení směru provozu

Filtrování adres URL: Rozšiřuje funkci filtrování plně kvalifikovaného názvu domény služby Azure Firewall, aby zvážila celou adresu URL, například

www.contoso.com/a/cne jenwww.contoso.com. Filtrování adres URL se dá použít pro provoz HTTP i HTTPS, když je povolená kontrola protokolu TLS.Pokročilé webové kategorie: Umožňuje nebo odepře přístup uživatelů k kategoriím webů, jako jsou hazard nebo sociální média s vylepšenou členitostí. Na rozdíl od Standardu, který zkoumá pouze plně kvalifikované názvy domén, Premium dále porovnává kategorie na základě celé adresy URL pro provoz HTTP i HTTPS.

Pokud například Azure Firewall zachytí požadavek HTTPS pro

www.google.com/news:- Standard brány firewall: Zkoumá se pouze část plně kvalifikovaného názvu domény, takže

www.google.comje kategorizována jako vyhledávač. - Brána firewall Premium: Prověřuje se úplná adresa URL, takže

www.google.com/newsje zařazena do kategorie jako Novinky.

- Standard brány firewall: Zkoumá se pouze část plně kvalifikovaného názvu domény, takže

Vylepšený výkon: Azure Firewall Premium používá výkonnější SKU virtuálního počítače a může škálovat až na 100 Gb/s s podporou velkých toků o velikosti 10 Gb/s.

Dodržování předpisů PCI DSS: Skladová položka Premium splňuje požadavky standardu PCI DSS (Payment Card Industry Data Security Standard) a je vhodný ke zpracování dat platebních karet.

Možnosti pouze úrovně Premium

- Rozsahy privátních IP adres IDPS: Nakonfigurujte rozsahy privátních IP adres, abyste zjistili, jestli je provoz příchozí, odchozí nebo interní (East-West)

- Pravidla podpisu IDPS: Přizpůsobení podpisů změnou jejich režimu na Zakázáno, Upozornění nebo Upozornění a Zamítnutí

- Vyhledávání webových kategorií: Určení kategorie plně kvalifikovaného názvu domény nebo adresy URL pomocí funkce Kontrola kategorie webu

- Žádosti o změnu kategorie: Změny kategorií pro plně kvalifikované názvy domén nebo adresy URL, které by měly být v různých kategoriích

- Správa kontrolních certifikátů PROTOKOLU TLS: Podpora certifikátů certifikační autority poskytnuté zákazníkem pro kontrolu protokolu TLS

Společné funkce napříč všemi skladovými jednotkami

Integrovaná vysoká dostupnost a zóny dostupnosti

Mezi skladové položky služby Azure Firewall patří:

- Integrovaná vysoká dostupnost bez dalších nástrojů pro vyrovnávání zatížení

- Podpora nasazení zón dostupnosti pro zvýšení dostupnosti

- Žádné další náklady na nasazení napříč několika zónami dostupnosti

Překlad síťových adres (NAT)

Všechny SKU podporují:

- Zdrojový překlad adres (SNAT): Všechny IP adresy odchozího provozu virtuální sítě se překládají na veřejnou IP adresu služby Azure Firewall.

- Cílový překlad adres (DNAT): Příchozí internetový provoz na veřejnou IP adresu brány firewall je přeložen a filtrován na privátní IP adresy.

Správa a monitorování

Všechny skladové položky zahrnují:

- Integrace služby Azure Monitor: Všechny události jsou integrované se službou Azure Monitor pro protokolování a monitorování.

- Sešit služby Azure Firewall: Flexibilní plátno pro analýzu dat služby Azure Firewall

- Centrální správa: Podpora pro Azure Firewall Manager

- Analýza zásad: Správa pravidel a analýza v průběhu času

- Integrace DevOps: REST, PowerShell, CLI, šablony, podpora Terraformu

Dodržování předpisů a certifikace

Všechny skladové položky jsou:

- Kompatibilní se standardem PCI (Payment Card Industry)

- Kompatibilní s ovládacími prvky organizace služeb (SOC)

- Kompatibilní se standardem ISO (International Organization for Standardization)

Premium navíc poskytuje dodržování předpisů PCI DSS pro prostředí zpracování plateb.