Kurz: Nasazení a konfigurace služby Azure Firewall a zásad v hybridní síti pomocí webu Azure Portal

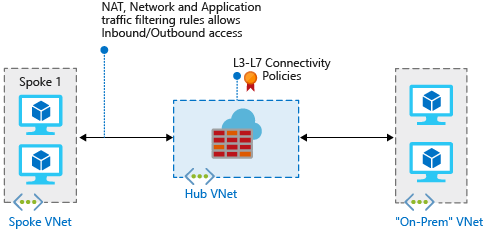

Pokud připojíte místní síť k virtuální síti Azure a vytvoříte tak hybridní síť, možnost řídit přístup k síťovým prostředkům Azure je důležitou součástí celkového plánu zabezpečení.

Pomocí služby Azure Firewall a zásad brány firewall můžete řídit přístup k síti v hybridní síti pomocí pravidel, která definují povolený a zakázaný síťový provoz.

Pro účely tohoto kurzu vytvoříte tři virtuální sítě:

- VNet-Hub – brána firewall je v této virtuální síti.

- VNet-Spoke – paprsková virtuální síť představuje úlohu umístěnou v Azure.

- VNet-Onprem – místní virtuální síť představuje místní síť. Ve skutečném nasazení je možné ho připojit pomocí připojení VPN nebo ExpressRoute. Pro zjednodušení tento kurz používá připojení brány VPN a virtuální síť umístěná v Azure se používá k reprezentaci místní sítě.

V tomto kurzu se naučíte:

- Vytvoření virtuální sítě centra brány firewall

- Vytvoření paprskové virtuální sítě

- Vytvoření místní virtuální sítě

- Konfigurace a nasazení brány firewall a zásad

- Vytvoření a propojení bran VPN

- Vytvoření partnerského vztahu mezi hvězdicovou virtuální sítí

- Vytvoření tras

- Vytvoření virtuálních počítačů

- Testovat bránu firewall

Pokud chcete k dokončení tohoto postupu použít Azure PowerShell, přečtěte si téma Nasazení a konfigurace služby Azure Firewall v hybridní síti pomocí Azure PowerShellu.

Požadavky

Hybridní síť používá model architektury hvězdicové architektury ke směrování provozu mezi virtuálními sítěmi Azure a místními sítěmi. Hvězdicová architektura má následující požadavky:

Nastavte možnost Použít bránu této virtuální sítě nebo směrovací server při peeringu VNet-Hub k VNet-Spoke. V hvězdicové síťové architektuře umožňuje průchod bránou paprskové virtuální sítě sdílet bránu VPN v centru místo nasazení bran VPN do každé paprskové virtuální sítě.

Kromě toho se trasy do virtuálních sítí připojených k bráně nebo místních sítí automaticky rozšíří do směrovacích tabulek pro partnerské virtuální sítě pomocí průchodu bránou. Další informace najdete v tématu Konfigurace průchodu bránou VPN pro partnerský vztah virtuálních sítí.

Nastavte možnost Použít brány vzdálené virtuální sítě nebo směrovací server při peeringu VNet-Spoke do VNet-Hubu. Pokud je nastavená možnost Použít brány vzdálené virtuální sítě nebo směrovací server a použijete bránu této virtuální sítě nebo směrovací server ve vzdáleném partnerském vztahu, paprsková virtuální síť používá pro průchod brány vzdálené virtuální sítě.

Pokud chcete směrovat provoz paprskové podsítě přes bránu firewall centra, můžete použít trasu definovanou uživatelem (UDR), která odkazuje na bránu firewall s vypnutou možností šíření trasy brány virtuální sítě. Zakázaná možnost šíření tras brány virtuální sítě brání distribuci tras do podsítí paprsků. To brání tomu, aby se naučené trasy v konfliktu s trasou definovanou uživatelem. Pokud chcete zachovat šíření tras brány virtuální sítě povolené, nezapomeňte definovat konkrétní trasy brány firewall a přepsat ty, které jsou publikovány z místního prostředí přes protokol BGP.

Nakonfigurujte trasu definovanou uživatelem v podsíti brány centra, která odkazuje na IP adresu brány firewall jako další segment směrování do paprskových sítí. V podsíti služby Azure Firewall se nevyžaduje žádná trasa definovaná uživatelem, protože zjišťuje trasy z protokolu BGP.

Postup vytvoření těchto tras najdete v části Vytvoření pravidel v tomto kurzu.

Poznámka:

Služba Azure Firewall musí mít přímé připojení k internetu. Pokud vaše služba AzureFirewallSubnet zjistí výchozí trasu do vaší místní sítě prostřednictvím protokolu BGP, musíte ji přepsat hodnotou 0.0.0.0.0/0 s hodnotou NextHopType nastavenou jako internet , aby se zachovalo přímé připojení k internetu.

Službu Azure Firewall je možné nakonfigurovat tak, aby podporovala vynucené tunelování. Další informace najdete v tématu Vynucené tunelování ve službě Azure Firewall.

Poznámka:

Provoz mezi přímo partnerskými virtuálními sítěmi se směruje přímo, i když trasa definovaná uživatelem odkazuje na azure Firewall jako výchozí bránu. Pokud chcete odeslat podsíť do provozu podsítě do brány firewall v tomto scénáři, musí trasu definovanou uživatelem obsahovat předponu cílové sítě podsítě explicitně v obou podsítích.

Pokud ještě nemáte předplatné Azure, vytvořte si napřed bezplatný účet.

Vytvoření virtuální sítě centra brány firewall

Nejprve vytvořte skupinu prostředků, která bude obsahovat prostředky pro účely tohoto kurzu:

- Přihlaste se k portálu Azure.

- Na domovské stránce webu Azure Portal vyberte Vytvořit skupiny>prostředků.

- V části Předplatné vyberte své předplatné.

- Jako název skupiny prostředků zadejte FW-Hybrid-Test.

- V oblasti vyberte USA – východ. Všechny prostředky, které vytvoříte později, musí být ve stejném umístění.

- Vyberte Zkontrolovat a vytvořit.

- Vyberte Vytvořit.

Teď vytvořte virtuální síť:

Poznámka:

Velikost podsítě AzureFirewallSubnet je /26. Další informace o velikosti podsítě najdete v nejčastějších dotazech ke službě Azure Firewall.

- Na domovské stránce webu Azure Portal vyberte Vytvořit prostředek.

- V části Sítě vyberte Virtuální síť.

- Vyberte Vytvořit.

- Jako skupinu prostředků vyberte FW-Hybrid-Test.

- Jako název zadejte VNet-hub.

- Vyberte Další: IP adresy.

- Pro adresní prostor IPv4 odstraňte výchozí adresu a zadejte 10.5.0.0/16.

- V části Název podsítě vyberte Přidat podsíť.

- Jako název podsítě zadejte AzureFirewallSubnet. Brána firewall bude v této podsíti a název podsítě musí být AzureFirewallSubnet.

- Jako rozsah adres podsítě zadejte 10.5.0.0/26.

- Vyberte Přidat.

- Vyberte Zkontrolovat a vytvořit.

- Vyberte Vytvořit.

Vytvoření paprskové virtuální sítě

- Na domovské stránce webu Azure Portal vyberte Vytvořit prostředek.

- V části Sítě vyberte Virtuální síť.

- Vyberte Vytvořit.

- Jako skupinu prostředků vyberte FW-Hybrid-Test.

- Jako název zadejte VNet-Spoke.

- V oblasti vyberte USA – východ.

- Vyberte Další: IP adresy.

- Pro adresní prostor IPv4 odstraňte výchozí adresu a zadejte 10.6.0.0/16.

- V části Název podsítě vyberte Přidat podsíť.

- Jako název podsítě zadejte SN-Workload.

- Jako rozsah adres podsítě zadejte 10.6.0.0/24.

- Vyberte Přidat.

- Vyberte Zkontrolovat a vytvořit.

- Vyberte Vytvořit.

Vytvoření místní virtuální sítě

- Na domovské stránce webu Azure Portal vyberte Vytvořit prostředek.

- V části Sítě vyberte Virtuální síť.

- Jako skupinu prostředků vyberte FW-Hybrid-Test.

- Jako název zadejte VNet-OnPrem.

- V oblasti vyberte USA – východ.

- Vyberte Další: IP adresy

- Pro adresní prostor IPv4 odstraňte výchozí adresu a zadejte 192.168.0.0/16.

- V části Název podsítě vyberte Přidat podsíť.

- Jako název podsítě zadejte SN-Corp.

- Jako rozsah adres podsítě zadejte 192.168.1.0/24.

- Vyberte Přidat.

- Vyberte Zkontrolovat a vytvořit.

- Vyberte Vytvořit.

Teď vytvořte druhou podsíť pro bránu.

- Na stránce VNet-Onprem vyberte Podsítě.

- Vyberte +Podsíť.

- Jako název zadejte GatewaySubnet.

- Jako rozsah adres podsítě zadejte 192.168.2.0/24.

- Zvolte Uložit.

Konfigurace a nasazení brány firewall

Teď nasaďte bránu firewall do virtuální sítě centra brány firewall.

Na domovské stránce webu Azure Portal vyberte Vytvořit prostředek.

V levém sloupci vyberte Sítě a vyhledejte bránu firewall a pak vyberte Vytvořit.

Na stránce Vytvoření brány firewall nakonfigurujte bránu firewall podle následující tabulky:

Nastavení Hodnota Předplatné <Vaše předplatné> Skupina prostředků FW-Hybrid-Test Název AzFW01 Oblast USA – východ Úroveň brány firewall Standard Správa brány firewall Použití zásad brány firewall ke správě této brány firewall Zásady brány firewall Přidání nových:

hybrid-test-pol

USA – východVolba virtuální sítě Use existing (Použít existující):

VNet-HubVeřejná IP adresa Přidat nový:

fw-pipVyberte Zkontrolovat a vytvořit.

Projděte si souhrn a pak vyberte Vytvořit, abyste vytvořili bránu firewall.

Nasazení trvá několik minut.

Po dokončení nasazení přejděte do skupiny prostředků FW-Hybrid-Test a vyberte bránu firewall AzFW01 .

Poznamenejte si privátní IP adresu. Budete ji potřebovat později při vytváření výchozí trasy.

Konfigurovat pravidla sítě

Nejprve přidejte pravidlo sítě, které povolí webový provoz.

- Ve skupině prostředků FW-Hybrid-Test vyberte zásady brány firewall hybrid-test-pol.

- Vyberte Pravidla sítě.

- Vyberte Přidat kolekci pravidel.

- Jako název zadejte RCNet01.

- Jako prioritu zadejte 100.

- V případě akce kolekce pravidel vyberte Povolit.

- V části Pravidla pro název zadejte AllowWeb.

- Jako typ zdroje vyberte IP adresu.

- Jako zdroj zadejte 192.168.1.0/24.

- V části Protokol vyberte TCP.

- Jako cílové porty zadejte 80.

- Jako typ cíle vyberte IP adresu.

- Jako cíl zadejte 10.6.0.0/16.

Teď přidejte pravidlo, které povolí provoz protokolu RDP.

Na druhém řádku pravidla zadejte následující informace:

- Název, zadejte AllowRDP.

- Jako typ zdroje vyberte IP adresu.

- Jako zdroj zadejte 192.168.1.0/24.

- V části Protokol vyberte TCP.

- Jako cílové porty zadejte 3389.

- Jako typ cíle vyberte IP adresu.

- Jako cíl zadejte 10.6.0.0/16.

- Vyberte Přidat.

Vytvoření a propojení bran VPN

Rozbočovač a místní virtuální sítě jsou připojené přes brány VPN.

Vytvoření brány VPN pro virtuální síť centra

Teď vytvořte bránu VPN pro virtuální síť rozbočovače. Konfigurace typu network-to-network vyžadují typ sítě VpnType routeBased. Vytvoření brány VPN může obvykle trvat 45 minut nebo déle, a to v závislosti na vybrané skladové položce brány VPN.

- Na domovské stránce webu Azure Portal vyberte Vytvořit prostředek.

- Do vyhledávacího textového pole zadejte bránu virtuální sítě.

- Vyberte bránu virtuální sítě a vyberte Vytvořit.

- Jako název zadejte GW-hub.

- V části Oblast vyberte stejnou oblast, kterou jste použili dříve.

- Jako typ brány vyberte VPN.

- Jako typ sítě VPN vyberte trasu založenou na směrování.

- V případě skladové položky vyberte Basic.

- V případě virtuální sítě vyberte VNet-Hub.

- Jako veřejnou IP adresu vyberte Vytvořit novou a jako název zadejte VNet-hub-GW-pip .

- Přijměte zbývající výchozí hodnoty a pak vyberte Zkontrolovat a vytvořit.

- Zkontrolujte konfiguraci a pak vyberte Vytvořit.

Vytvoření brány VPN pro místní virtuální síť

Teď vytvořte bránu VPN pro místní virtuální síť. Konfigurace typu network-to-network vyžadují typ sítě VpnType routeBased. Vytvoření brány VPN může obvykle trvat 45 minut nebo déle, a to v závislosti na vybrané skladové položce brány VPN.

- Na domovské stránce webu Azure Portal vyberte Vytvořit prostředek.

- Do vyhledávacího textového pole zadejte bránu virtuální sítě a stiskněte Enter.

- Vyberte bránu virtuální sítě a vyberte Vytvořit.

- Jako název zadejte GW-Onprem.

- V části Oblast vyberte stejnou oblast, kterou jste použili dříve.

- Jako typ brány vyberte VPN.

- Jako typ sítě VPN vyberte trasu založenou na směrování.

- V případě skladové položky vyberte Basic.

- V případě virtuální sítě vyberte VNet-Onprem.

- Jako veřejnou IP adresu vyberte Vytvořit novou a jako název zadejte VNet-Onprem-GW-pip .

- Přijměte zbývající výchozí hodnoty a pak vyberte Zkontrolovat a vytvořit.

- Zkontrolujte konfiguraci a pak vyberte Vytvořit.

Vytvoření připojení VPN

Teď můžete vytvořit připojení VPN mezi centrem a místními bránami.

V tomto kroku vytvoříte připojení z centrální virtuální sítě k místní virtuální síti. Zobrazí se sdílený klíč uváděný v příkladech. Pro sdílený klíč můžete použít vlastní hodnoty. Důležité je, že se sdílený klíč pro obě připojení musí shodovat. Vytvoření připojení může nějakou dobu trvat.

- Otevřete skupinu prostředků FW-Hybrid-Test a vyberte bránu centra GW.

- V levém sloupci vyberte Připojení .

- Vyberte Přidat.

- Jako název připojení zadejte Hub-to-Onprem.

- Jako typ připojení vyberte VNet-to-VNet.

- Jako druhou bránu virtuální sítě vyberte GW-Onprem.

- Jako sdílený klíč (PSK) zadejte AzureA1b2C3.

- Vyberte OK.

Vytvořte místní připojení k virtuální síti. Tento krok je podobný předchozímu, s výjimkou vytvoření připojení z VNet-Onprem k VNet-Hubu. Ověřte, že se sdílené klíče shodují. Připojení se vytvoří během několika minut.

- Otevřete skupinu prostředků FW-Hybrid-Test a vyberte bránu GW-Onprem.

- V levém sloupci vyberte Připojení .

- Vyberte Přidat.

- Jako název připojení zadejte Onprem-to-Hub.

- Jako typ připojení vyberte VNet-to-VNet.

- Jako druhou bránu virtuální sítě vyberte GW-hub.

- Jako sdílený klíč (PSK) zadejte AzureA1b2C3.

- Vyberte OK.

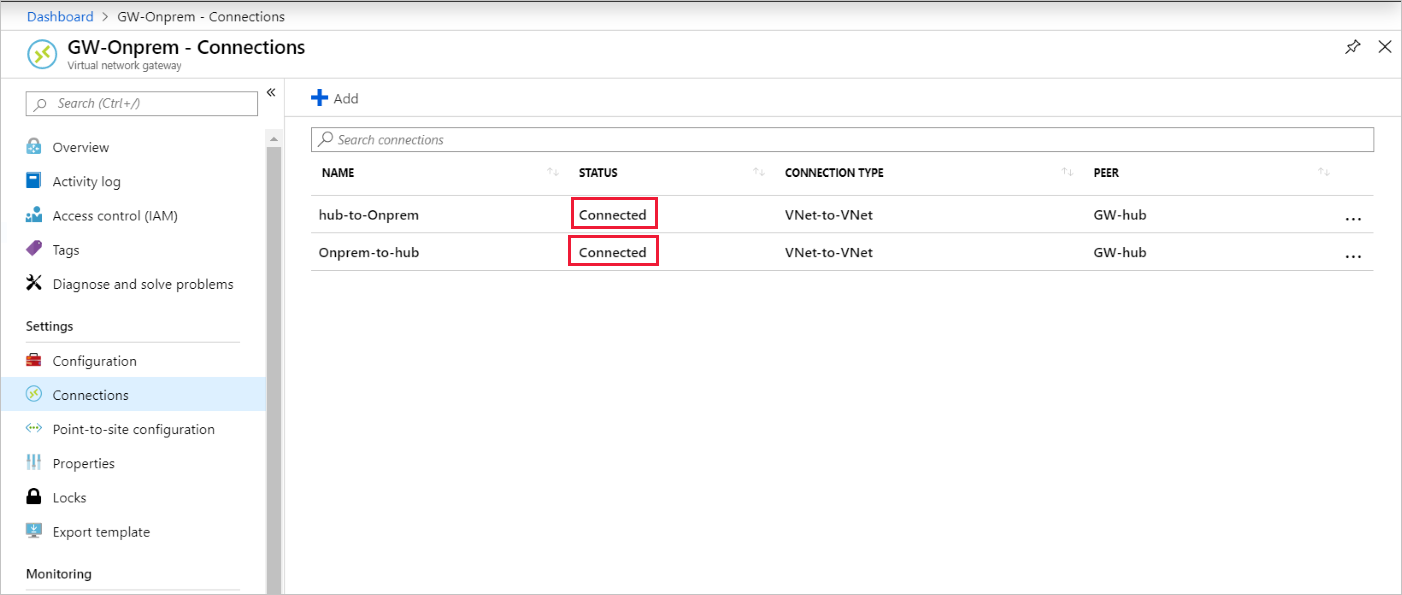

Ověření připojení

Po přibližně pěti minutách by stav obou připojení měl být Připojeno.

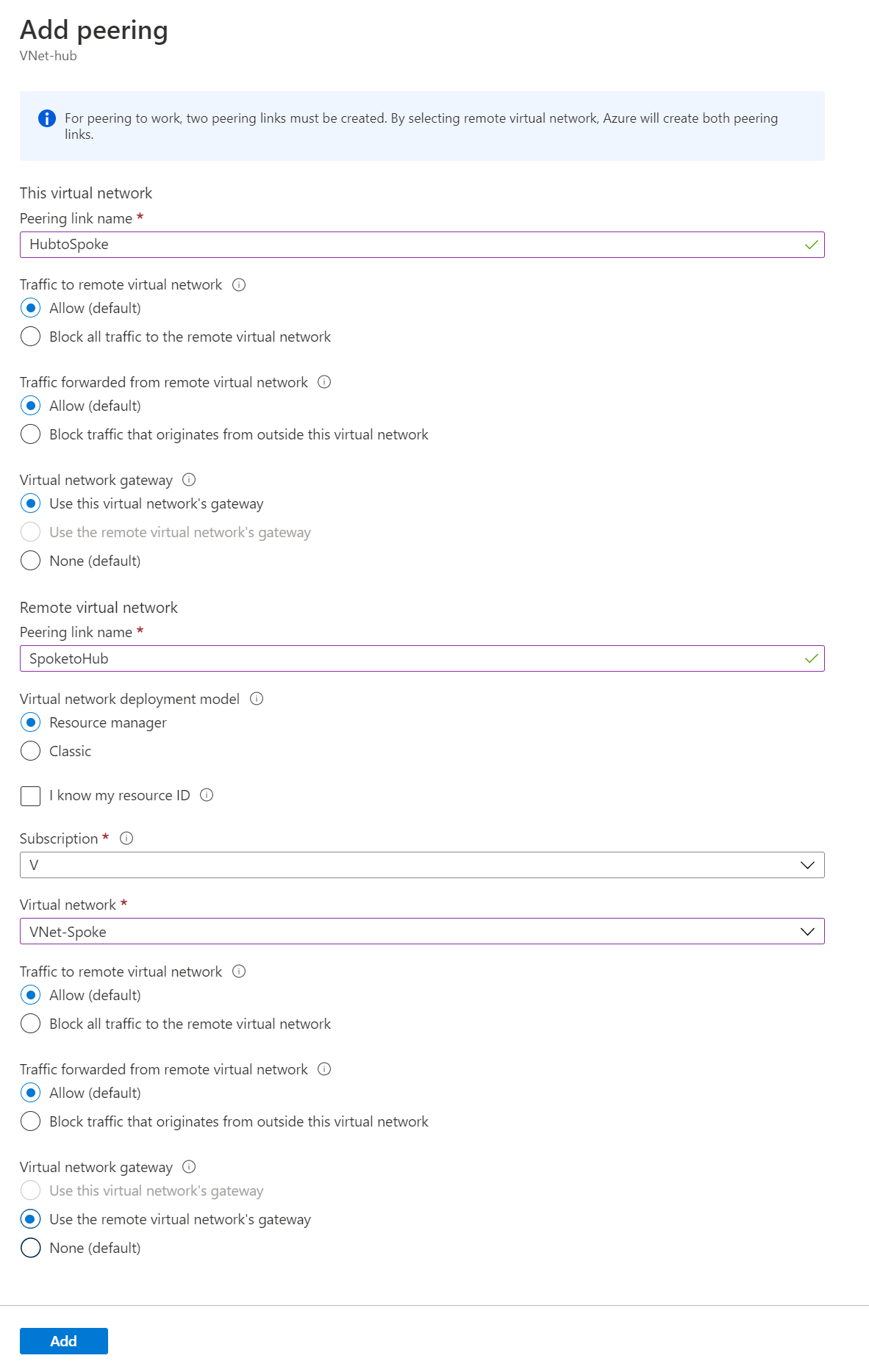

Vytvoření partnerského vztahu mezi hvězdicovou virtuální sítí

Teď na partnerském vztahu mezi virtuálními sítěmi hvězdicové sítě.

Otevřete skupinu prostředků FW-Hybrid-Test a vyberte virtuální síť VNet-Hub.

V levém sloupci vyberte Partnerské vztahy.

Vyberte Přidat.

V části Tato virtuální síť:

Název nastavení Hodnota Název odkazu peeringu HubtoSpoke Přenosy do vzdálené virtuální sítě Povolit (výchozí) Přenosy přesměrované ze vzdálené virtuální sítě Povolit (výchozí) Brána virtuální sítě Použití brány této virtuální sítě V části Vzdálená virtuální síť:

Název nastavení Hodnota Název odkazu peeringu SpoketoHub Model nasazení virtuální sítě Správce zdrojů Předplatné <Vaše předplatné> Virtuální síť VNet-Spoke Přenosy do vzdálené virtuální sítě Povolit (výchozí) Přenosy přesměrované ze vzdálené virtuální sítě Povolit (výchozí) Brána virtuální sítě Použití brány vzdálené virtuální sítě Vyberte Přidat.

Vytvoření tras

Dále vytvořte několik tras:

- Trasa z podsítě brány rozbočovače do podsítě paprsku přes IP adresu brány firewall

- Výchozí trasa z podsítě paprsku přes IP adresu brány firewall

- Na domovské stránce webu Azure Portal vyberte Vytvořit prostředek.

- Do vyhledávacího textového pole zadejte směrovací tabulku a stiskněte Enter.

- Vyberte Směrovací tabulka.

- Vyberte Vytvořit.

- Vyberte FW-Hybrid-Test pro skupinu prostředků.

- V části Oblast vyberte stejné umístění, které jste použili dříve.

- Jako název zadejte UDR-Hub-Spoke.

- Vyberte Zkontrolovat a vytvořit.

- Vyberte Vytvořit.

- Po vytvoření směrovací tabulky ji vyberte a otevřete stránku směrovací tabulky.

- V levém sloupci vyberte Trasy .

- Vyberte Přidat.

- Jako název trasy zadejte ToSpoke.

- Jako cíl předpony adresy vyberte IP adresy.

- Jako cílové IP adresy nebo rozsahy CIDR zadejte 10.6.0.0/16.

- Jako typ dalšího segmentu směrování vyberte Virtuální zařízení.

- Jako adresu dalšího segmentu směrování zadejte privátní IP adresu brány firewall, kterou jste si poznamenali dříve.

- Vyberte Přidat.

Teď přidružte trasu k podsíti.

- Na stránce Trasy definované uživatelem vyberte Podsítě.

- Vyberte Přidružit.

- V části Virtuální síť vyberte VNet-Hub.

- V podsíti vyberte GatewaySubnet.

- Vyberte OK.

Teď vytvořte výchozí trasu z podsítě paprsku.

- Na domovské stránce webu Azure Portal vyberte Vytvořit prostředek.

- Do vyhledávacího textového pole zadejte směrovací tabulku a stiskněte Enter.

- Vyberte Směrovací tabulka.

- Vyberte Vytvořit.

- Vyberte FW-Hybrid-Test pro skupinu prostředků.

- V části Oblast vyberte stejné umístění, které jste použili dříve.

- Jako název zadejte UDR-DG.

- Pro rozšíření trasy brány vyberte Ne.

- Vyberte Zkontrolovat a vytvořit.

- Vyberte Vytvořit.

- Po vytvoření směrovací tabulky ji vyberte a otevřete stránku směrovací tabulky.

- V levém sloupci vyberte Trasy .

- Vyberte Přidat.

- Jako název trasy zadejte ToHub.

- Jako cíl předpony adresy vyberte IP adresy.

- Jako cílové IP adresy nebo rozsahy CIDR zadejte 0.0.0.0/0.

- Jako typ dalšího segmentu směrování vyberte Virtuální zařízení.

- Jako adresu dalšího segmentu směrování zadejte privátní IP adresu brány firewall, kterou jste si poznamenali dříve.

- Vyberte Přidat.

Teď přidružte trasu k podsíti.

- Na stránce UDR-DG - Trasy vyberte Podsítě.

- Vyberte Přidružit.

- V části Virtuální síť vyberte VNet-spoke.

- V podsíti vyberte SN-Workload.

- Vyberte OK.

Vytvoření virtuálních počítačů

Teď vytvořte paprskovou úlohu a místní virtuální počítače a umístěte je do příslušných podsítí.

Vytvoření virtuálního počítače úloh

Ve virtuální síti paprsku vytvořte virtuální počítač se spuštěnou službou IIS bez veřejné IP adresy.

- Na domovské stránce webu Azure Portal vyberte Vytvořit prostředek.

- V části Oblíbené produkty Marketplace vyberte Windows Server 2019 Datacenter.

- Zadejte tyto hodnoty pro virtuální počítač:

- Skupina prostředků – Výběr FW-Hybrid-Test

- Název virtuálního počítače: VM-Spoke-01

- Oblast – stejná oblast, kterou jste použili dříve

- Uživatelské jméno: zadejte uživatelské jméno. <>

- Heslo: <zadejte heslo.>

- U veřejných příchozích portů vyberte Povolit vybrané porty a pak vyberte HTTP (80) a RDP (3389).

- Vyberte Další:Disky.

- Přijměte výchozí hodnoty a vyberte Další: Sítě.

- Vyberte VNet-Spoke pro virtuální síť a podsíť je SN-Workload.

- Jako veřejnou IP adresu vyberte Žádné.

- Vyberte Další:Správa.

- V případě diagnostiky spouštění vyberte Zakázat.

- Vyberte Zkontrolovat a vytvořit, zkontrolujte nastavení na stránce souhrnu a pak vyberte Vytvořit.

instalace IIS

Po vytvoření virtuálního počítače nainstalujte službu IIS.

Na webu Azure Portal otevřete Cloud Shell a ujistěte se, že je nastavený na PowerShell.

Spuštěním následujícího příkazu nainstalujte službu IIS na virtuální počítač a v případě potřeby změňte umístění:

Set-AzVMExtension ` -ResourceGroupName FW-Hybrid-Test ` -ExtensionName IIS ` -VMName VM-Spoke-01 ` -Publisher Microsoft.Compute ` -ExtensionType CustomScriptExtension ` -TypeHandlerVersion 1.4 ` -SettingString '{"commandToExecute":"powershell Add-WindowsFeature Web-Server; powershell Add-Content -Path \"C:\\inetpub\\wwwroot\\Default.htm\" -Value $($env:computername)"}' ` -Location EastUS

Vytvoření místního virtuálního počítače

Jedná se o virtuální počítač, který používáte pro připojení pomocí vzdálené plochy k veřejné IP adrese. Odtud se pak připojíte k místnímu serveru přes bránu firewall.

- Na domovské stránce webu Azure Portal vyberte Vytvořit prostředek.

- V části Oblíbené produkty Marketplace vyberte Windows Server 2019 Datacenter.

- Zadejte tyto hodnoty pro virtuální počítač:

- Skupina prostředků – Vyberte existující a pak vyberte FW-Hybrid-Test.

- Název - virtuálního počítače VM-Onprem.

- Oblast – stejná oblast, kterou jste použili dříve.

- Uživatelské jméno: <zadejte uživatelské jméno>.

- Heslo: <zadejte uživatelské heslo>.

- U veřejných příchozích portů vyberte Povolit vybrané porty a pak vyberte protokol RDP (3389).

- Vyberte Další:Disky.

- Přijměte výchozí hodnoty a vyberte Další:Sítě.

- Vyberte VNet-Onprem pro virtuální síť a podsíť je SN-Corp.

- Vyberte Další:Správa.

- V případě diagnostiky spouštění vyberte Zakázat.

- Vyberte Zkontrolovat a vytvořit, zkontrolujte nastavení na stránce souhrnu a pak vyberte Vytvořit.

Poznámka:

Azure poskytuje výchozí odchozí IP adresu pro virtuální počítače, které nemají přiřazenou veřejnou IP adresu nebo jsou v back-endovém fondu interního základního nástroje pro vyrovnávání zatížení Azure. Výchozí mechanismus odchozích IP adres poskytuje odchozí IP adresu, která není konfigurovatelná.

Výchozí ip adresa odchozího přístupu je zakázaná, když dojde k jedné z následujících událostí:

- Virtuálnímu počítači se přiřadí veřejná IP adresa.

- Virtuální počítač se umístí do back-endového fondu standardního nástroje pro vyrovnávání zatížení s odchozími pravidly nebo bez něj.

- Prostředek Azure NAT Gateway je přiřazen k podsíti virtuálního počítače.

Virtuální počítače, které vytvoříte pomocí škálovacích sad virtuálních počítačů v flexibilním režimu orchestrace, nemají výchozí odchozí přístup.

Další informace o odchozích připojeních v Azure najdete v tématu Výchozí odchozí přístup v Azure a použití překladu zdrojových síťových adres (SNAT) pro odchozí připojení.

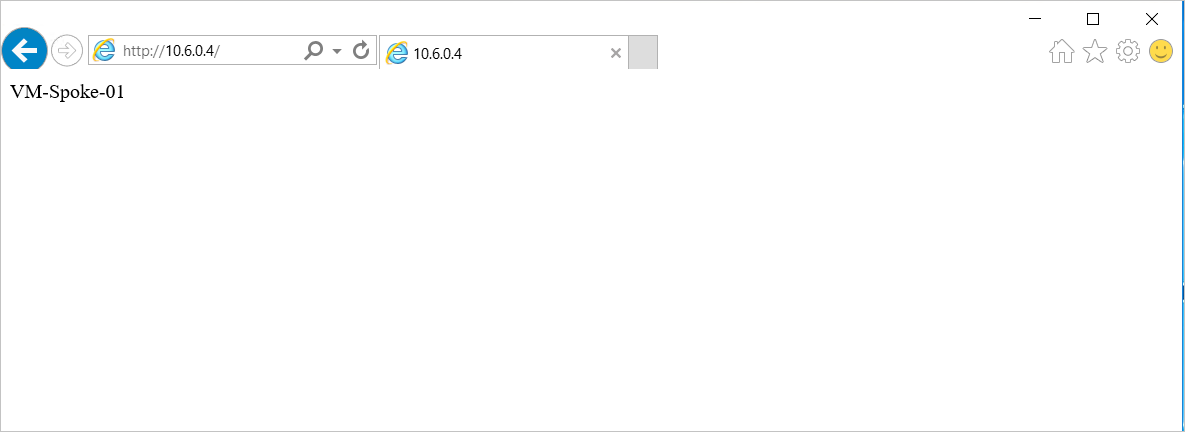

Testovat bránu firewall

Nejprve si poznamenejte privátní IP adresu pro virtuální počítač VM-spoke-01 .

Na webu Azure Portal se připojte k virtuálnímu počítači VM-Onprem.

Otevřete webový prohlížeč na virtuálním počítači-Onprem a přejděte na privátní IP> adresu http://< VM-spoke-01.

Měla by se zobrazit webová stránka VM-spoke-01 :

Z virtuálního počítače VM-Onprem otevřete vzdálenou plochu na VM-spoke-01 na privátní IP adrese.

Připojení by mělo proběhnout úspěšně a měli byste být schopni se přihlásit.

Teď jste ověřili, že pravidla brány firewall fungují:

- Webový server můžete procházet ve virtuální síti paprsku.

- K serveru v paprskové virtuální síti se můžete připojit pomocí protokolu RDP.

Dále změňte akci kolekce pravidel sítě brány firewall na Odepřít, abyste ověřili, že pravidla brány firewall fungují podle očekávání.

- Vyberte zásady brány firewall hybrid-test-pol.

- Vyberte kolekce pravidel.

- Vyberte kolekci pravidel RCNet01 .

- V případě akce kolekce pravidel vyberte Odepřít.

- Zvolte Uložit.

Před testováním změněných pravidel ukončete všechna existující připojení vzdálené plochy. Teď znovu spusťte testy. Tentokrát by všechny měly selhat.

Vyčištění prostředků

Prostředky brány firewall si můžete ponechat pro další kurz, nebo můžete odstraněním skupiny prostředků FW-Hybrid-Test odstranit všechny prostředky související z bránou firewall, pokud už je nepotřebujete.

Další kroky

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro