Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

PLATÍ PRO: Rozšíření Azure CLI ml v2 (aktuální)

Rozšíření Azure CLI ml v2 (aktuální) Python SDK azure-ai-ml v2 (aktuální)

Python SDK azure-ai-ml v2 (aktuální)

Azure Machine Learning poskytuje podporu pro izolaci spravované virtuální sítě. Izolace spravované virtuální sítě zjednodušuje a automatizuje konfiguraci izolace sítě pomocí integrované virtuální sítě spravované službou Azure Machine Learning na úrovni pracovního prostoru. Spravovaná virtuální síť zabezpečuje spravované prostředky služby Azure Machine Learning, jako jsou výpočetní instance, výpočetní clustery, bezserverové výpočetní prostředky a spravované online koncové body.

Zabezpečení pracovního prostoru pomocí spravované sítě poskytuje izolaci sítě pro odchozí přístup z pracovního prostoru a spravovaných výpočetních prostředků. Virtuální síť Azure, kterou vytvoříte a spravujete, se používá k zajištění izolace sítě pro příchozí přístup do pracovního prostoru. Například privátní koncový bod pro pracovní prostor se vytvoří ve vaší virtuální síti Azure. Každý klient, který se připojuje k virtuální síti, má přístup k pracovnímu prostoru prostřednictvím privátního koncového bodu. Při spouštění úloh na spravovaných výpočetních uzlech omezuje spravovaná síť, k čemu mají výpočetní uzly přístup.

Architektura spravované virtuální sítě

Když povolíte izolaci spravované virtuální sítě, vytvoří se pro tento pracovní prostor spravovaná virtuální síť. Spravované výpočetní prostředky, které vytvoříte pro pracovní prostor, automaticky používají tuto spravovanou virtuální síť. Spravovaná virtuální síť může používat privátní koncové body pro prostředky Azure, které používají váš pracovní prostor, jako je Azure Storage, Azure Key Vault a Azure Container Registry.

Pro odchozí provoz ze spravované virtuální sítě existují dva různé režimy konfigurace:

Návod

Bez ohledu na režim odchozích přenosů, který používáte, je možné nakonfigurovat provoz do prostředků Azure tak, aby používal privátní koncový bod. Můžete například povolit veškerý odchozí provoz do internetu, ale omezit komunikaci s prostředky Azure přidáním odchozích pravidel pro prostředky.

| Režim odchozích přenosů | Popis | Scénáře |

|---|---|---|

| Povolit odchozí připojení k internetu | Povolte veškerý odchozí provoz z internetu ze spravované virtuální sítě. | Chcete neomezený přístup k prostředkům strojového učení na internetu, jako jsou balíčky Pythonu nebo předem natrénované modely.1 |

| Povolit pouze schválené odchozí přenosy | Odchozí provoz je povolený zadáním značek služeb. | * Chcete minimalizovat riziko exfiltrace dat, ale musíte připravit všechny požadované artefakty strojového učení ve vašem privátním prostředí. * Chcete nakonfigurovat odchozí přístup ke schválenému seznamu služeb, značek služeb nebo plně kvalifikovaných názvů domén. |

| Vypnuto | Příchozí a odchozí provoz není omezený nebo k ochraně prostředků používáte vlastní virtuální síť Azure. | Chcete mít veřejný příchozí a odchozí síťový provoz z pracovního prostoru, nebo zabezpečujete izolaci sítě pomocí svojí virtuální sítě Azure. |

- Pravidla odchozích přenosů můžete použít s režimem povolit pouze schválené odchozí přenosy k dosažení stejného výsledku jako použití možnosti povolit odchozí připojení k internetu. Rozdíly jsou:

- Musíte přidat pravidla pro každé odchozí připojení, které potřebujete povolit.

- Přidání odchozích pravidel FQDN zvyšuje náklady, protože tento typ pravidla používá Azure Firewall. Další informace najdete na stránce s cenami

- Výchozí pravidla pro povolení pouze schválených odchozích přenosů jsou navržená tak, aby minimalizovala riziko exfiltrace dat. Všechna odchozí pravidla, která přidáte, mohou zvýšit riziko.

Spravovaná virtuální síť je předem nakonfigurovaná s požadovanými výchozími pravidly. Je také nakonfigurovaná pro připojení privátních koncových bodů k vašemu pracovnímu prostoru, výchozímu úložišti pracovního prostoru, registru kontejneru a trezoru klíčů, pokud jsou nakonfigurované jako soukromé nebo je režim izolace pracovního prostoru nastavený tak, aby umožňoval pouze schválené odchozí přenosy. Po výběru režimu izolace je potřeba vzít v úvahu jenom další odchozí požadavky, které možná budete muset přidat.

Následující diagram znázorňuje spravovanou virtuální síť nakonfigurovanou tak, aby umožňovala odchozí provoz internetu:

Následující diagram znázorňuje spravovanou virtuální síť nakonfigurovanou tak, aby umožňovala pouze schválené odchozí přenosy:

Poznámka:

V této konfiguraci se úložiště, trezor klíčů a registr kontejnerů používaný pracovním prostorem označí jako privátní. Vzhledem k tomu, že jsou označené jako soukromé, privátní koncový bod se používá ke komunikaci s nimi.

Poznámka:

Jakmile je spravovaný pracovní prostor virtuální sítě nakonfigurovaný tak, aby umožňoval odchozí provoz internetu, nejde pracovní prostor překonfigurovat tak, aby byl zakázaný. Podobně platí, že jakmile je spravovaný pracovní prostor virtuální sítě nakonfigurovaný tak, aby umožňoval pouze schválené odchozí přenosy, nejde pracovní prostor překonfigurovat tak, aby umožňoval odchozí provoz internetu.

studio Azure Machine Learning

Pokud chcete použít integrovaný poznámkový blok nebo vytvořit datové sady ve výchozím účtu úložiště ze studia, potřebuje váš klient přístup k výchozímu účtu úložiště. Vytvořte privátní koncový bod nebo koncový bod služby pro výchozí účet úložiště ve virtuální síti Azure, kterou klienti používají.

Část Studia Azure Machine Learning běží lokálně ve webovém prohlížeči klienta a komunikuje přímo s výchozím úložištěm pracovního prostředí. Vytvoření privátního koncového bodu nebo koncového bodu služby (pro výchozí účet úložiště) ve virtuální síti klienta zajišťuje, aby klient mohl komunikovat s účtem úložiště.

Pokud má asociovaný účet úložiště Azure zakázaný přístup k veřejné síti, ujistěte se, že privátní koncový bod, který je vytvořen v klientské virtuální síti, má přiřazenou roli Reader ke spravované identitě pracovního prostoru. To platí pro privátní koncové body blogu i úložiště souborů. Tato role není nutná pro privátní koncový bod vytvořený spravovanou virtuální sítí.

Další informace o vytvoření privátního koncového bodu nebo koncového bodu služby najdete v článcích o privátním připojení k účtu úložiště a koncovým bodům služby.

Zabezpečené přidružené prostředky

Pokud do virtuální sítě přidáte následující služby pomocí koncového bodu služby nebo privátního koncového bodu (zakázáním veřejného přístupu), povolte důvěryhodným služby Microsoft přístup k těmto službám:

| Služba | Informace o koncovém bodu | Povolit ověřené informace |

|---|---|---|

| Azure Key Vault |

Koncový bod služby Privátní koncový bod |

Povolit důvěryhodné službě Microsoft obejít tuto bránu firewall |

| Účet služby Azure Storage |

Služební a privátní koncový bod Privátní koncový bod |

Poskytnout přístup z instancí prostředků Azure nebo Poskytnout přístup k důvěryhodným službám Azure |

| Azure Container Registry | Privátní koncový bod | Povolit důvěryhodné služby |

Požadavky

Než budete postupovat podle kroků v tomto článku, ujistěte se, že máte následující požadavky:

Předplatné Azure. Pokud ještě nemáte předplatné Azure, vytvořte si napřed bezplatný účet. Vyzkoušejte bezplatnou nebo placenou verzi služby Azure Machine Learning.

Poskytovatel prostředků Microsoft.Network musí být zaregistrovaný pro vaše předplatné Azure. Tento poskytovatel prostředků je používán pracovním prostorem při vytváření privátních koncových bodů pro spravovanou virtuální síť.

Informace o registraci poskytovatelů prostředků najdete v tématu Řešení chyb registrace poskytovatele prostředků.

Identita Azure, kterou použijete při nasazování spravované sítě, vyžaduje k vytvoření privátních koncových bodů následující akce řízení přístupu na základě role Azure (Azure RBAC ):

Microsoft.MachineLearningServices/workspaces/privateEndpointConnections/readMicrosoft.MachineLearningServices/workspaces/privateEndpointConnections/write

Azure CLI a

mlrozšíření pro Azure CLI. Další informace najdete v tématu Instalace, nastavení a použití rozhraní příkazového řádku (v2).Návod

Spravovaná virtuální síť Azure Machine Learning byla představena 23. května 2023. Pokud máte starší verzi rozšíření ml, možná ji budete muset aktualizovat pro příklady v tomto článku. Pokud chcete rozšíření aktualizovat, použijte následující příkaz Azure CLI:

az extension update -n mlPříklady rozhraní příkazového řádku v tomto článku předpokládají, že používáte prostředí Bash (nebo kompatibilní). Například ze systému Linux nebo Subsystém Windows pro Linux.

Příklady Azure CLI v tomto článku slouží

wsk reprezentaci názvu pracovního prostoru argk reprezentaci názvu skupiny prostředků. Tyto hodnoty podle potřeby změňte při použití příkazů s předplatným Azure.

Předplatné Azure. Pokud ještě nemáte předplatné Azure, vytvořte si napřed bezplatný účet. Vyzkoušejte bezplatnou nebo placenou verzi služby Azure Machine Learning.

Poskytovatel prostředků Microsoft.Network musí být zaregistrovaný pro vaše předplatné Azure. Tento poskytovatel prostředků je používán pracovním prostorem při vytváření privátních koncových bodů pro spravovanou virtuální síť.

Informace o registraci poskytovatelů prostředků najdete v tématu Řešení chyb registrace poskytovatele prostředků.

Identita Azure, kterou použijete při nasazování spravované sítě, vyžaduje k vytvoření privátních koncových bodů následující akce řízení přístupu na základě role Azure (Azure RBAC ):

Microsoft.MachineLearningServices/workspaces/privateEndpointConnections/readMicrosoft.MachineLearningServices/workspaces/privateEndpointConnections/write

Azure Machine Learning Python SDK v2. Další informace o sadě SDK najdete v tématu Instalace sady Python SDK v2 pro Azure Machine Learning.

Návod

Spravovaná virtuální síť Azure Machine Learning byla představena 23. května 2023. Pokud máte nainstalovanou starší verzi sady SDK, možná ji budete muset aktualizovat, aby příklady v tomto článku fungovaly. Pokud chcete sadu SDK aktualizovat, použijte následující příkaz:

pip install --upgrade azure-ai-ml azure-identityPříklady v tomto článku předpokládají, že váš kód začíná následujícím Pythonem. Tento kód importuje třídy požadované při vytváření pracovního prostoru se spravovanou virtuální sítí, nastaví proměnné pro vaše předplatné Azure a skupinu prostředků a vytvoří

ml_client:from azure.ai.ml import MLClient from azure.ai.ml.entities import ( Workspace, ManagedNetwork, IsolationMode, ServiceTagDestination, PrivateEndpointDestination, FqdnDestination ) from azure.identity import DefaultAzureCredential # Replace with the values for your Azure subscription and resource group. subscription_id = "<SUBSCRIPTION_ID>" resource_group = "<RESOURCE_GROUP>" # get a handle to the subscription ml_client = MLClient(DefaultAzureCredential(), subscription_id=subscription_id, resource_group_name=resource_group)

Předplatné Azure. Pokud ještě nemáte předplatné Azure, vytvořte si napřed bezplatný účet. Vyzkoušejte bezplatnou nebo placenou verzi služby Azure Machine Learning.

Poskytovatel prostředků Microsoft.Network musí být zaregistrovaný pro vaše předplatné Azure. Tento poskytovatel prostředků je používán pracovním prostorem při vytváření privátních koncových bodů pro spravovanou virtuální síť.

Informace o registraci poskytovatelů prostředků najdete v tématu Řešení chyb registrace poskytovatele prostředků.

Identita Azure, kterou použijete při nasazování spravované sítě, vyžaduje k vytvoření privátních koncových bodů následující akce řízení přístupu na základě role Azure (Azure RBAC ):

Microsoft.MachineLearningServices/workspaces/privateEndpointConnections/readMicrosoft.MachineLearningServices/workspaces/privateEndpointConnections/write

Pokud chcete vytvořit připojení privátního koncového bodu ve spravovaných virtuálních sítích pomocí služby Azure Machine Learning, spravovanou identitu pracovního prostoru, ať už přiřazenou systémem nebo přiřazenou uživatelem, a identita uživatele, která iniciuje vytvoření privátního koncového bodu, musí mít oprávnění ke schválení připojení privátního koncového bodu v cílových prostředcích. Po 30. dubnu 2025 se oprávnění automaticky neudělí spravované identitě a musí se přiřadit ručně.

Microsoft doporučuje přiřadit spravované identitě roli Schvalovatele podnikového síťového připojení Azure AI . Následující seznam obsahuje typy cílových prostředků privátního koncového bodu, na které se vztahuje role schvalovatele síťového připojení Azure AI Enterprise :

- Azure Application Gateway

- Azure Monitor

- Azure AI Vyhledávač

- Centra událostí

- Azure SQL Database

- Azure Storage

- Pracovní prostor Azure Machine Learning

- Registr služby Azure Machine Learning

- Microsoft Foundry

- Azure Key Vault

- Azure Cosmos DB

- Azure Database for MySQL

- Azure Database for PostgreSQL

- Nástroje slévárny

- Azure Cache for Redis

- Container Registry

- API Management

Pokud chcete místo toho vytvořit vlastní roli, podívejte se na roli Schvalovatel připojení k síti Azure AI Enterprise a přidejte konkrétní akce pro jednotlivé typy prostředků.

Pokud chcete vytvořit odchozí pravidla privátního koncového bodu pro cílové typy prostředků, na které se nevztahuje role schvalovatele připojení k síti Azure AI Enterprise , doporučuje se vlastní role s vymezeným oborem. Role by měla obsahovat akce nezbytné ke schválení připojení privátního koncového bodu u cílových typů prostředků. Mezi příklady takových typů prostředků patří Azure Data Factory, Azure Databricks a Aplikace Azure Functions.

Pokud chcete vytvořit odchozí pravidla privátního koncového bodu pro výchozí prostředky pracovního prostoru, požadovaná oprávnění se automaticky vztahují na přiřazení rolí udělená během vytváření pracovního prostoru, takže není potřeba žádná jiná akce.

Konfigurace spravované virtuální sítě pro povolení odchozího připojení k internetu

Návod

Vytvoření spravované virtuální sítě se odloží až do ručního spuštění výpočetního prostředku nebo jeho zřízení. Když povolíte automatické vytváření, vytvoření prvního výpočetního prostředku může trvat přibližně 30 minut, protože také nastavuje síť. Další informace najdete v tématu Ruční zřízení sítě.

Důležité

Pokud plánujete odesílat úlohy Sparku bez serveru, musíte ručně spustit zřizování. Další informace najdete v části Konfigurace pro bezserverové úlohy Sparku.

Ke konfiguraci spravované virtuální sítě, která umožňuje odchozí komunikaci na internetu, můžete použít --managed-network allow_internet_outbound parametr nebo konfigurační soubor YAML, který obsahuje následující položky:

managed_network:

isolation_mode: allow_internet_outbound

Můžete také definovat pravidla odchozích přenosů do jiných služeb Azure, na které pracovní prostor spoléhá. Tato pravidla definují privátní koncové body , které umožňují prostředku Azure bezpečně komunikovat se spravovanou virtuální sítí. Následující pravidlo ukazuje, jak přidat soukromý koncový bod k prostředku Azure Blob.

managed_network:

isolation_mode: allow_internet_outbound

outbound_rules:

- name: added-perule

destination:

service_resource_id: /subscriptions/<SUBSCRIPTION_ID>/resourceGroups/<RESOURCE_GROUP>/providers/Microsoft.Storage/storageAccounts/<STORAGE_ACCOUNT_NAME>

spark_enabled: true

subresource_target: blob

type: private_endpoint

Spravovanou virtuální síť můžete nakonfigurovat pomocí az ml workspace create příkazů nebo az ml workspace update příkazů:

Následující příklad vytvoří nový pracovní prostor. Parametr --managed-network allow_internet_outbound nakonfiguruje spravovanou virtuální síť pro pracovní prostor:

az ml workspace create --name ws --resource-group rg --managed-network allow_internet_outbound

Pokud chcete místo toho vytvořit pracovní prostor pomocí souboru YAML, použijte --file parametr a zadejte soubor YAML, který obsahuje nastavení konfigurace:

az ml workspace create --file workspace.yaml --resource-group rg --name ws

Následující příklad YAML definuje pracovní prostor se spravovanou virtuální sítí:

name: myworkspace

location: EastUS

managed_network:

isolation_mode: allow_internet_outbound

Chcete-li nakonfigurovat spravovanou virtuální síť, která umožňuje odchozí komunikaci na internetu, použijte ManagedNetwork třídu k definování sítě s IsolationMode.ALLOW_INTERNET_OUTBOUND. Objekt pak můžete použít ManagedNetwork k vytvoření nového pracovního prostoru nebo aktualizaci existujícího pracovního prostoru. Pokud chcete definovat pravidla odchozích přenosů do služeb Azure, které pracovní prostor využívá, použijte PrivateEndpointDestination třídu k definování nového privátního koncového bodu pro službu.

Následující příklad vytvoří nový pracovní prostor s názvem myworkspace, s pravidlem pro odchozí připojení nazvaným myrule, které přidá privátní koncový bod pro úložiště objektů blob Azure.

# Basic managed VNet configuration

network = ManagedNetwork(IsolationMode.ALLOW_INTERNET_OUTBOUND)

# Workspace configuration

ws = Workspace(

name="myworkspace",

location="eastus",

managed_network=network

)

# Example private endpoint outbound to a blob

rule_name = "myrule"

service_resource_id = "/subscriptions/<SUBSCRIPTION_ID>/resourceGroups/<RESOURCE_GROUP>/providers/Microsoft.Storage/storageAccounts/<STORAGE_ACCOUNT_NAME>"

subresource_target = "blob"

spark_enabled = True

# Add the outbound

ws.managed_network.outbound_rules = [PrivateEndpointDestination(

name=rule_name,

service_resource_id=service_resource_id,

subresource_target=subresource_target,

spark_enabled=spark_enabled)]

# Create the workspace

ws = ml_client.workspaces.begin_create(ws).result()

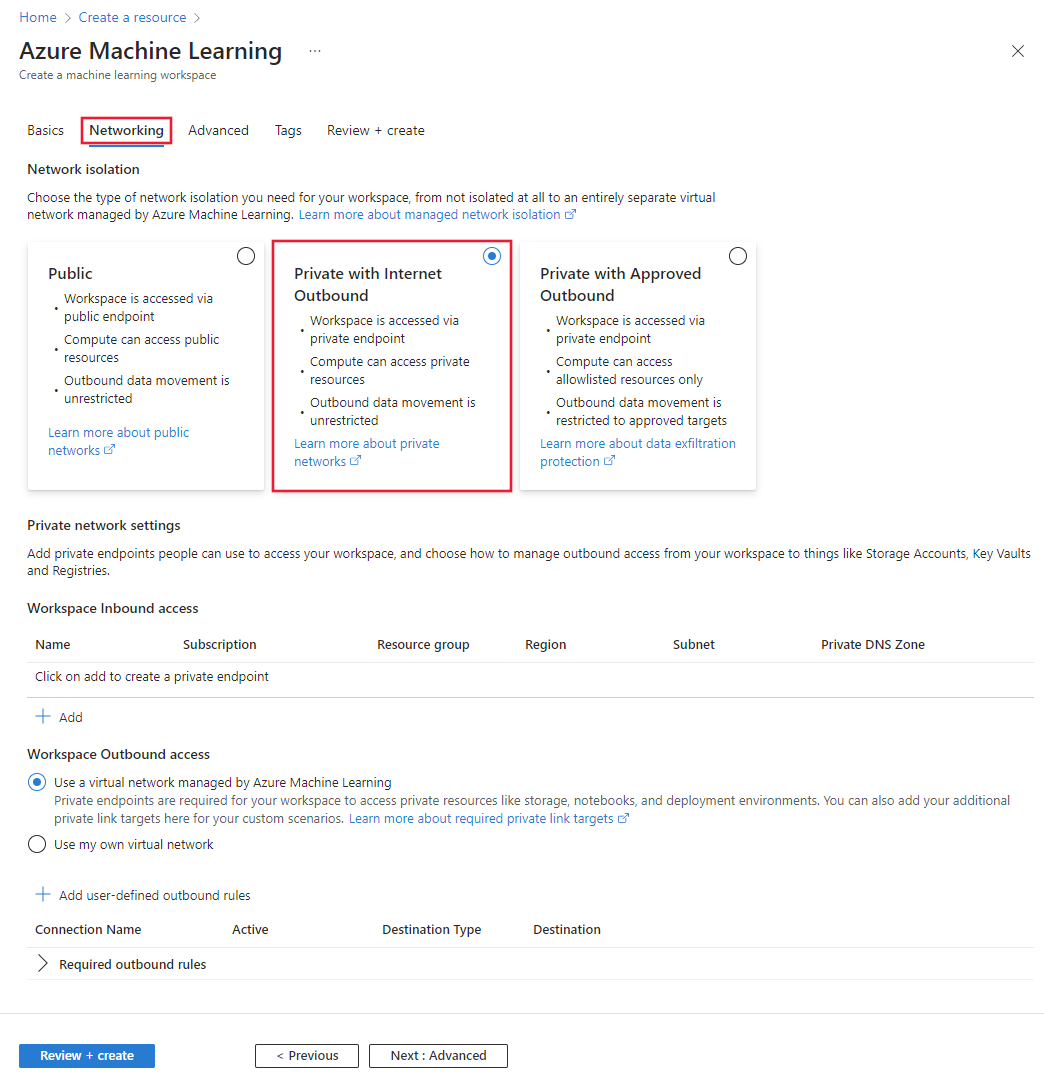

Přihlaste se k webu Azure Portal a v nabídce Vytvořit prostředek zvolte Azure Machine Learning.

Zadejte požadované informace na kartě Základní informace.

Na kartě Sítě vyberte Možnost Privátní s odchozím internetovým přenosem.

Pokud chcete přidat odchozí pravidlo, vyberte Přidat pravidla odchozích přenosů definovaná uživatelem na kartě Sítě . Na bočním panelu pravidel odchozích přenosů pracovního prostoru zadejte následující informace:

- Název pravidla: Název pravidla. Název musí být pro tento pracovní prostor jedinečný.

- Typ cíle: Privátní koncový bod je jedinou možností, pokud je izolace sítě privátní a umožňuje internetový výstup. Spravovaná virtuální síť Azure Machine Learning nepodporuje vytvoření privátního koncového bodu pro všechny typy prostředků Azure. Seznam podporovaných prostředků najdete v oddílu Privátní koncové body.

- Předplatné: Předplatné, které obsahuje prostředek Azure, pro který chcete přidat privátní koncový bod.

- Skupina prostředků: Skupina prostředků obsahující prostředek Azure, pro který chcete přidat privátní koncový bod.

- Typ prostředku: Typ prostředku Azure.

- Název prostředku: Název prostředku Azure.

- Dílčí prostředek: Dílčí prostředek typu prostředku Azure.

- Povoleno Spark: Tuto možnost vyberte, pokud chcete pro pracovní prostor povolit bezserverové úlohy Sparku. Tato možnost je dostupná jenom v případě, že typ prostředku je Azure Storage.

Pravidlo uložte kliknutím na tlačítko Uložit. Můžete dál používat Přidat odchozí pravidla definovaná uživatelem k přidání pravidel.

Pokračujte v vytváření pracovního prostoru jako obvykle.

Konfigurace spravované virtuální sítě pro povolení pouze schválených odchozích přenosů

Návod

Spravovaná virtuální síť se automaticky zřídí při vytváření výpočetního zdroje. Když povolíte automatické vytváření, vytvoření prvního výpočetního prostředku může trvat přibližně 30 minut, protože také nastavuje síť. Pokud jste nakonfigurovali odchozí pravidla plně kvalifikovaného názvu domény (FQDN), první pravidlo FQDN přidá do doby zřizování přibližně 10 minut. Další informace najdete v tématu Ruční zřízení sítě.

Důležité

Pokud plánujete odesílat úlohy Sparku bez serveru, musíte ručně spustit zřizování. Další informace najdete v části Konfigurace pro bezserverové úlohy Sparku.

Ke konfiguraci spravované virtuální sítě, která umožňuje pouze schválenou odchozí komunikaci, můžete použít --managed-network allow_only_approved_outbound parametr nebo konfigurační soubor YAML, který obsahuje následující položky:

managed_network:

isolation_mode: allow_only_approved_outbound

Můžete také definovat pravidla odchozích přenosů, která definují schválenou odchozí komunikaci. Odchozí pravidlo lze vytvořit pro typ service_tag, fqdn a private_endpoint. Následující pravidlo ukazuje přidání privátního koncového bodu do prostředku Azure Blob, přidání značky služby do Azure Data Factory a plně kvalifikovaného názvu domény pro pypi.org:

Důležité

- Přidání odchozího pro značku služby nebo plně kvalifikovaný název domény je platné pouze v případě, že je spravovaná virtuální síť nakonfigurovaná jako

allow_only_approved_outbound. - Pokud přidáte pravidla odchozích přenosů, Microsoft nemůže zaručit exfiltraci dat.

Varování

Pravidla FQDN pro odchozí provoz jsou implementována pomocí služby Azure Firewall. Pokud používáte odchozí pravidla FQDN, poplatky za službu Azure Firewall jsou zahrnuty do fakturace. Další informace najdete na stránce s cenami.

managed_network:

isolation_mode: allow_only_approved_outbound

outbound_rules:

- name: added-servicetagrule

destination:

port_ranges: 80, 8080

protocol: TCP

service_tag: DataFactory

type: service_tag

- name: add-fqdnrule

destination: 'pypi.org'

type: fqdn

- name: added-perule

destination:

service_resource_id: /subscriptions/<SUBSCRIPTION_ID>/resourceGroups/<RESOURCE_GROUP>/providers/Microsoft.Storage/storageAccounts/<STORAGE_ACCOUNT_NAME>

spark_enabled: true

subresource_target: blob

type: private_endpoint

Spravovanou virtuální síť můžete nakonfigurovat pomocí az ml workspace create příkazů nebo az ml workspace update příkazů:

Následující příklad používá --managed-network allow_only_approved_outbound parametr ke konfiguraci spravované virtuální sítě:

az ml workspace create --name ws --resource-group rg --managed-network allow_only_approved_outbound

Následující soubor YAML definuje pracovní prostor se spravovanou virtuální sítí:

name: myworkspace

location: EastUS

managed_network:

isolation_mode: allow_only_approved_outbound

Pokud chcete vytvořit pracovní prostor pomocí souboru YAML, použijte parametr --file :

az ml workspace create --file workspace.yaml --resource-group rg --name ws

Chcete-li nakonfigurovat spravovanou virtuální síť, která umožňuje pouze schválenou odchozí komunikaci, použijte ManagedNetwork třídu k definování sítě s IsolationMode.ALLOw_ONLY_APPROVED_OUTBOUND. Objekt pak můžete použít ManagedNetwork k vytvoření nového pracovního prostoru nebo aktualizaci existujícího pracovního prostoru. K definování pravidel odchozích přenosů použijte následující třídy:

| Cíl | Třída |

|---|---|

| Služba Azure, na které pracovní prostor spoléhá | PrivateEndpointDestination |

| Značka služby Azure | ServiceTagDestination |

| Plně kvalifikovaný název domény (FQDN) | FqdnDestination |

Následující příklad vytvoří nový pracovní prostor s názvem myworkspace, s několika odchozími pravidly:

-

myrule– Přidá privátní koncový bod pro úložiště objektů blob Azure. -

datafactory– Přidá pravidlo značky služby pro komunikaci se službou Azure Data Factory.

Důležité

- Přidání odchozího pro značku služby nebo plně kvalifikovaný název domény je platné pouze v případě, že je spravovaná virtuální síť nakonfigurovaná jako

IsolationMode.ALLOW_ONLY_APPROVED_OUTBOUND. - Pokud přidáte pravidla odchozích přenosů, Microsoft nemůže zaručit exfiltraci dat.

Varování

Pravidla FQDN pro odchozí provoz jsou implementována pomocí služby Azure Firewall. Pokud používáte odchozí pravidla FQDN, poplatky za službu Azure Firewall jsou zahrnuty do fakturace. Další informace najdete na stránce s cenami.

# Basic managed VNet configuration

network = ManagedNetwork(IsolationMode.ALLOW_ONLY_APPROVED_OUTBOUND)

# Workspace configuration

ws = Workspace(

name="myworkspace",

location="eastus",

managed_network=network

)

# Append some rules

ws.managed_network.outbound_rules = []

# Example private endpoint outbound to a blob

rule_name = "myrule"

service_resource_id = "/subscriptions/<SUBSCRIPTION_ID>/resourceGroups/<RESOURCE_GROUP>/providers/Microsoft.Storage/storageAccounts/<STORAGE_ACCOUNT_NAME>"

subresource_target = "blob"

spark_enabled = True

ws.managed_network.outbound_rules.append(

PrivateEndpointDestination(

name=rule_name,

service_resource_id=service_resource_id,

subresource_target=subresource_target,

spark_enabled=spark_enabled

)

)

# Example service tag rule

rule_name = "datafactory"

service_tag = "DataFactory"

protocol = "TCP"

port_ranges = "80, 8080-8089"

ws.managed_network.outbound_rules.append(

ServiceTagDestination(

name=rule_name,

service_tag=service_tag,

protocol=protocol,

port_ranges=port_ranges

)

)

# Example FQDN rule

ws.managed_network.outbound_rules.append(

FqdnDestination(

name="fqdnrule",

destination="pypi.org"

)

)

# Create the workspace

ws = ml_client.workspaces.begin_create(ws).result()

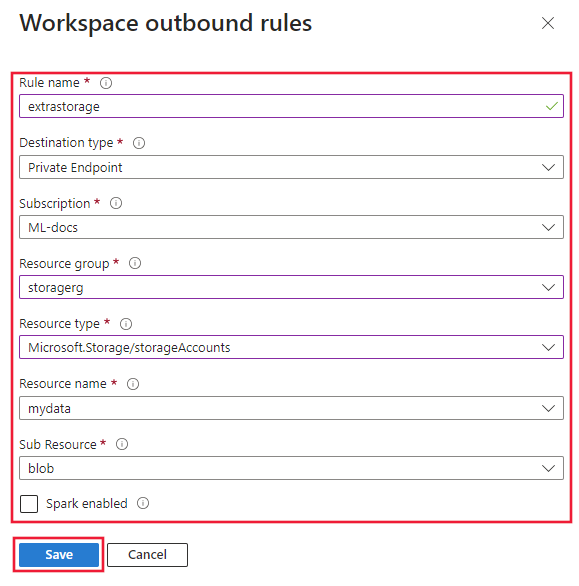

Přihlaste se k webu Azure Portal a v nabídce Vytvořit prostředek zvolte Azure Machine Learning.

Zadejte požadované informace na kartě Základní informace.

Na kartě Síť vyberte Soukromé se schváleným odchozím provozem.

Pokud chcete přidat odchozí pravidlo, vyberte Přidat pravidla odchozích přenosů definovaná uživatelem na kartě Sítě . Na bočním panelu pravidel odchozích přenosů pracovního prostoru zadejte následující informace:

- Název pravidla: Název pravidla. Název musí být pro tento pracovní prostor jedinečný.

- Typ cíle: Privátní koncový bod, značka služby nebo plně kvalifikovaný název domény. Značka služby a plně kvalifikovaný název domény jsou k dispozici pouze v případě, že izolace sítě je soukromá při schváleném odchozím provozu.

Pokud je cílovým typem privátní koncový bod, zadejte následující informace:

- Předplatné: Předplatné, které obsahuje prostředek Azure, pro který chcete přidat privátní koncový bod.

- Skupina prostředků: Skupina prostředků obsahující prostředek Azure, pro který chcete přidat privátní koncový bod.

- Typ prostředku: Typ prostředku Azure.

- Název prostředku: Název prostředku Azure.

- Dílčí prostředek: Dílčí prostředek typu prostředku Azure.

- Povoleno Spark: Tuto možnost vyberte, pokud chcete pro pracovní prostor povolit bezserverové úlohy Sparku. Tato možnost je dostupná jenom v případě, že typ prostředku je Azure Storage.

Návod

Spravovaná virtuální síť Azure Machine Learning nepodporuje vytvoření privátního koncového bodu pro všechny typy prostředků Azure. Seznam podporovaných prostředků najdete v oddílu Privátní koncové body.

Pokud je cílovým typem značka služby, zadejte následující informace:

- Značka služby: Značka služby, která se má přidat do schválených odchozích pravidel.

- Protokol: Protokol, který povoluje značku služby.

- Rozsahy portů: Rozsahy portů pro značku služby.

Pokud je FQDN cílový typ, zadejte následující informace:

Varování

Pravidla FQDN pro odchozí provoz jsou implementována pomocí služby Azure Firewall. Pokud používáte odchozí pravidla FQDN, poplatky za službu Azure Firewall jsou zahrnuty do fakturace. Další informace najdete na stránce s cenami.

- FQDN cíl: Plně kvalifikovaný název domény, který má být přidán do schválených pravidel pro odchozí přenosy.

Pravidlo uložte kliknutím na tlačítko Uložit. Můžete dál používat Přidat odchozí pravidla definovaná uživatelem k přidání pravidel.

Pokračujte v vytváření pracovního prostoru jako obvykle.

Konfigurace pro bezserverové úlohy Sparku

Návod

Kroky v této části jsou potřeba jenom v případě, že plánujete odesílat bezserverové úlohy Sparku. Pokud neodesíláte bezserverové úlohy Sparku, můžete tuto část přeskočit.

Pokud chcete povolit bezserverové úlohy Sparku pro spravovanou virtuální síť, musíte provést následující akce:

- Nakonfigurujte spravovanou virtuální síť pro pracovní prostor a přidejte odchozí privátní koncový bod pro účet úložiště Azure.

- Jakmile nakonfigurujete spravovanou virtuální síť, provisionujte ji a označte ji, aby umožnila úlohy Sparku.

Nakonfigurujte odchozí privátní koncový bod.

Pomocí souboru YAML definujte konfiguraci spravované virtuální sítě a přidejte privátní koncový bod pro účet služby Azure Storage. Také nastavte

spark_enabled: true:Návod

Tento příklad je určený pro spravovanou virtuální síť nakonfigurovanou tak

isolation_mode: allow_internet_outbound, aby umožňovala internetový provoz. Pokud chcete povolit pouze schválený odchozí provoz, použijteisolation_mode: allow_only_approved_outbound.name: myworkspace managed_network: isolation_mode: allow_internet_outbound outbound_rules: - name: added-perule destination: service_resource_id: /subscriptions/<SUBSCRIPTION_ID>/resourceGroups/<RESOURCE_GROUP>/providers/Microsoft.Storage/storageAccounts/<STORAGE_ACCOUNT_NAME> spark_enabled: true subresource_target: blob type: private_endpointKonfigurační soubor YAML můžete použít s

az ml workspace updatepříkazem zadáním--fileparametru a názvu souboru YAML. Například následující příkaz aktualizuje existující pracovní prostor pomocí souboru YAML s názvemworkspace_pe.yml:az ml workspace update --file workspace_pe.yml --resource_group rg --name wsPoznámka:

Pokud je povolena možnost Povolit pouze schválené odchozí přenosy (

isolation_mode: allow_only_approved_outbound), nepodaří se nainstalovat závislosti balíčku Conda definované v konfiguraci sesionu Apache Spark. Pokud chcete tento problém vyřešit, nahrajte do účtu úložiště Azure samostatné kolo balíčku Python bez externích závislostí a vytvořte do tohoto účtu úložiště privátní koncový bod. Jako parametr v úloze Sparku použijte cestu ke kolupy_filesbalíčku Pythonu. Nastavení odchozího pravidla FQDN nevyřeší tento problém, protože Spark nepodporuje šíření pravidel FQDN.Následující příklad ukazuje, jak vytvořit spravovanou virtuální síť pro existující pracovní prostor Služby Azure Machine Learning s názvem

myworkspace. Přidá také privátní koncový bod pro účet úložiště Azure a nastavíspark_enabled=true:Návod

Následující příklad je určený pro spravovanou virtuální síť nakonfigurovanou tak

IsolationMode.ALLOW_INTERNET_OUTBOUND, aby umožňovala internetový provoz. Pokud chcete povolit pouze schválený odchozí provoz, použijteIsolationMode.ALLOW_ONLY_APPROVED_OUTBOUND.# Get the existing workspace ml_client = MLClient(DefaultAzureCredential(), subscription_id, resource_group, "myworkspace") ws = ml_client.workspaces.get() # Basic managed VNet configuration ws.managed_network = ManagedNetwork(IsolationMode.ALLOW_INTERNET_OUTBOUND) # Example private endpoint outbound to a blob rule_name = "myrule" service_resource_id = "/subscriptions/<SUBSCRIPTION_ID>/resourceGroups/<RESOURCE_GROUP>/providers/Microsoft.Storage/storageAccounts/<STORAGE_ACCOUNT_NAME>" subresource_target = "blob" spark_enabled = True # Add the outbound ws.managed_network.outbound_rules = [PrivateEndpointDestination( name=rule_name, service_resource_id=service_resource_id, subresource_target=subresource_target, spark_enabled=spark_enabled)] # Create the workspace ml_client.workspaces.begin_update(ws)Poznámka:

- Pokud je povolena možnost Povolit pouze schválené odchozí přenosy (

isolation_mode: allow_only_approved_outbound), nepodaří se nainstalovat závislosti balíčku Conda definované v konfiguraci sesionu Apache Spark. Pokud chcete tento problém vyřešit, nahrajte do účtu úložiště Azure samostatné kolo balíčku Python bez externích závislostí a vytvořte do tohoto účtu úložiště privátní koncový bod. Jako parametr v úloze Spark použijte cestu k kolečkupy_filesbalíčku Pythonu. - Pokud byl pracovní prostor vytvořen pomocí

IsolationMode.ALLOW_INTERNET_OUTBOUND, nejde ho později aktualizovat, aby používalIsolationMode.ALLOW_ONLY_APPROVED_OUTBOUND.

Přihlaste se k webu Azure Portal a vyberte pracovní prostor Azure Machine Learning.

Vyberte Sítě a pak vyberte Přidat pravidla odchozích přenosů definovaná uživatelem. Přidejte pravidlo pro účet služby Azure Storage a ujistěte se, že je vybraná možnost Sparku .

Pokud chcete pravidlo uložit, vyberte Uložit v horní části sítě a uložte změny do spravované virtuální sítě.

- Pokud je povolena možnost Povolit pouze schválené odchozí přenosy (

Zřiďte spravovanou virtuální síť.

Poznámka:

Pokud má váš pracovní prostor povolený přístup k veřejné síti, musíte ho před zřízením spravované virtuální sítě zakázat. Pokud při zřizování spravované virtuální sítě nezakážete přístup k veřejné síti, nemusí se privátní koncové body pro pracovní prostor automaticky vytvářet ve spravované virtuální síti. Jinak byste po zřízení museli ručně nakonfigurovat odchozí pravidlo privátního koncového bodu pro pracovní prostor.

Následující příklad ukazuje, jak pomocí parametru zřídit spravovanou virtuální síť pro bezserverové úlohy Sparku

--include-spark.az ml workspace provision-network -g my_resource_group -n my_workspace_name --include-sparkNásledující příklad ukazuje, jak zřídit spravovanou virtuální síť pro bezserverové úlohy Sparku:

# Connect to a workspace named "myworkspace" ml_client = MLClient(DefaultAzureCredential(), subscription_id=subscription_id, resource_group_name=resource_group, workspace_name="myworkspace") # whether to provision Spark vnet as well include_spark = True provision_network_result = ml_client.workspaces.begin_provision_network(workspace_name=ws_name, include_spark=include_spark).result()Na webu Azure Portal můžete vybrat pouze zřízení spravované sítě během vytváření pracovního prostoru. Uděláte to tak, že na kartě Odchozí přístup vyberete Zřídit spravovanou virtuální síť. Pokud chcete zřídit spravovanou síť pro bezserverové úlohy Sparku pro existující pracovní prostor, musíte použít Azure CLI nebo Python SDK.

Ruční zřízení spravované virtuální sítě

Spravovaná virtuální síť se automaticky zřídí při vytváření výpočetní instance. Když se spoléhne na automatické zřizování, může vytvoření první výpočetní instance trvat přibližně 30 minut, protože se také zřizuje síť. Pokud jste nakonfigurovali pravidla odchozího FQDN (k dispozici pouze s režimem povolení pouze schválených), první pravidlo FQDN přidá do doby zřizování přibližně 10 minut. Pokud máte ve spravované síti zřízenou velkou sadu odchozích pravidel, může trvat déle, než se zřizování dokončí. Delší doba zřizování může způsobit vypršení časového limitu při prvním vytvoření výpočetní instance.

"Abychom zkrátili dobu čekání a vyhnuli se možným chybám při překročení časového limitu, doporučujeme ručně zprovoznit spravovanou síť." Pak počkejte, až se zřizování dokončí, než vytvoříte výpočetní instanci.

Případně můžete pomocí příznaku provision_network_now zřídit spravovanou síť jako součást vytváření pracovního prostoru.

Poznámka:

Pokud chcete vytvořit online nasazení, musíte spravovanou síť zřídit ručně nebo nejprve vytvořit výpočetní instanci, která ji automaticky zřídí.

Následující příklad ukazuje, jak zřídit spravovanou virtuální síť během vytváření pracovního prostoru.

az ml workspace create -n myworkspace -g my_resource_group --managed-network AllowInternetOutbound --provision-network-now

Následující příklad ukazuje, jak ručně zřídit spravovanou virtuální síť.

Návod

Pokud plánujete odesílat úlohy Sparku bez serveru, přidejte parametr --include-spark .

az ml workspace provision-network -g my_resource_group -n my_workspace_name

Pokud chcete ověřit, že se zřizování dokončilo, použijte následující příkaz:

az ml workspace show -n my_workspace_name -g my_resource_group --query managed_network

Pokud chcete zřídit spravovanou síť během vytváření pracovního prostoru, nastavte provision_network_now příznak na True.

provision_network_now: True

Následující příklad ukazuje, jak zřídit spravovanou virtuální síť:

# Connect to a workspace named "myworkspace"

ml_client = MLClient(DefaultAzureCredential(), subscription_id=subscription_id, resource_group_name=resource_group, workspace_name="myworkspace")

# whether to provision Spark vnet as well

include_spark = True

provision_network_result = ml_client.workspaces.begin_provision_network(workspace_name=ws_name, include_spark=include_spark).result()

Pokud chcete ověřit, že je pracovní prostor zřízený, použijte ml_client.workspaces.get() k získání informací o pracovním prostoru. Vlastnost managed_network obsahuje stav spravované sítě.

ws = ml_client.workspaces.get()

print(ws.managed_network.status)

Během vytváření pracovního prostoru vyberte možnost Proaktivně zřídit spravovanou síť při vytváření pro zajištění spravované sítě. Po zřízení virtuální sítě se účtují poplatky za síťové prostředky, jako jsou privátní koncové body. Tato možnost konfigurace je k dispozici pouze při vytváření pracovního prostoru.

Konfigurace sestavení obrazů

Pokud je Azure Container Registry pro váš pracovní prostor za virtuální sítí, nelze ji použít k přímému sestavování obrazů Dockeru. Místo toho nakonfigurujte pracovní prostor tak, aby k vytváření imagí používal výpočetní cluster nebo výpočetní instanci.

Důležité

Výpočetní prostředek používaný k sestavení imagí Dockeru musí mít přístup k úložištím balíčků, která se používají k trénování a nasazování vašich modelů. Pokud používáte síť nakonfigurovanou tak, aby povolovala pouze schválené odchozí přenosy, možná budete muset přidat pravidla, která umožňují přístup k veřejným úložišťm nebo používat privátní balíčky Pythonu.

Pokud chcete aktualizovat pracovní prostor tak, aby k sestavení imagí Dockeru používal výpočetní cluster nebo výpočetní instanci, použijte az ml workspace update příkaz s parametrem --image-build-compute :

az ml workspace update --name ws --resource-group rg --image-build-compute mycompute

Následující příklad ukazuje, jak aktualizovat pracovní prostor tak, aby používal výpočetní cluster k sestavení obrazů:

# import required libraries

from azure.ai.ml import MLClient

from azure.identity import DefaultAzureCredential

subscription_id = "<your subscription ID>"

resource_group = "<your resource group name>"

workspace = "<your workspace name>"

ml_client = MLClient(

DefaultAzureCredential(), subscription_id=subscription_id, resource_group_name=resource_group, workspace_name=workspace

)

# Get workspace info

ws=ml_client.workspaces.get(name=workspace)

# Update to use cpu-cluster for image builds

ws.image_build_compute="mycompute"

ml_client.workspaces.begin_update(ws)

# To switch back to using ACR to build (if ACR is not in the virtual network):

# ws.image_build_compute = ''

# ml_client.workspaces.begin_update(ws)

Neexistuje způsob, jak nastavit výpočet sestavení image z Azure Portal. Místo toho použijte Azure CLI nebo Python SDK.

Správa odchozích pravidel

Pokud chcete zobrazit seznam pravidel odchozích přenosů spravované virtuální sítě pro pracovní prostor, použijte následující příkaz:

az ml workspace outbound-rule list --workspace-name ws --resource-group rg

Pokud chcete zobrazit podrobnosti pravidla odchozích přenosů spravované virtuální sítě, použijte následující příkaz:

az ml workspace outbound-rule show --rule rule-name --workspace-name ws --resource-group rg

Pokud chcete ze spravované virtuální sítě odebrat odchozí pravidlo, použijte následující příkaz:

az ml workspace outbound-rule remove --rule rule-name --workspace-name ws --resource-group rg

Následující příklad ukazuje, jak spravovat odchozí pravidla pro pracovní prostor s názvem myworkspace:

# Connect to the workspace

ml_client = MLClient(DefaultAzureCredential(), subscription_id=subscription_id, resource_group_name=resource_group, workspace_name="myworkspace")

# Specify the rule name

rule_name = "<some-rule-name>"

# Get a rule by name

rule = ml_client._workspace_outbound_rules.get(resource_group, ws_name, rule_name)

# List rules for a workspace

rule_list = ml_client._workspace_outbound_rules.list(resource_group, ws_name)

# Delete a rule from a workspace

ml_client._workspace_outbound_rules.begin_remove(resource_group, ws_name, rule_name).result()

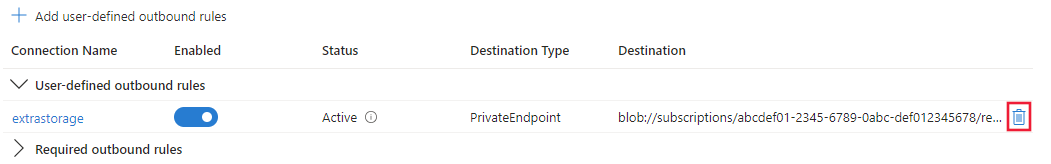

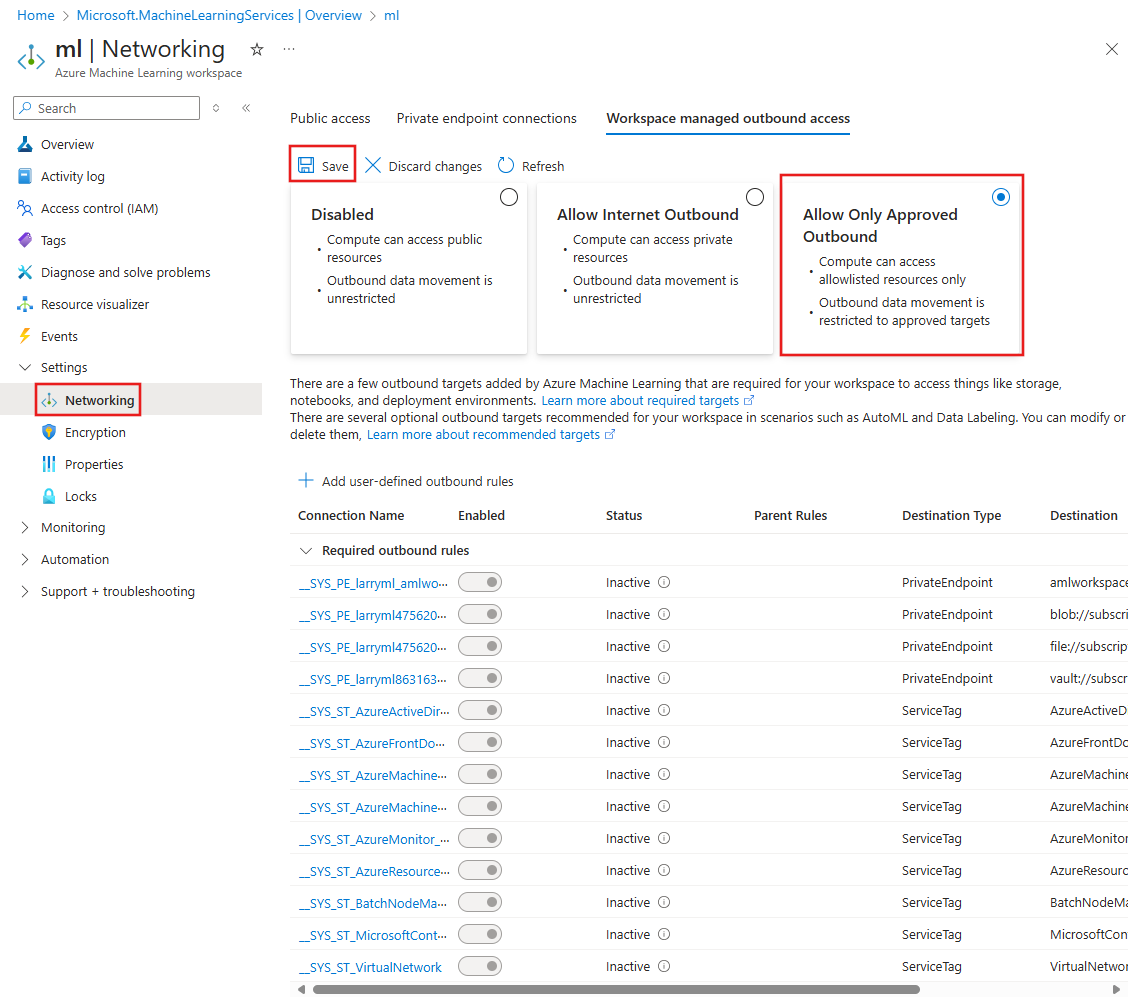

Přihlaste se k webu Azure Portal a vyberte pracovní prostor Služby Azure Machine Learning, pro který chcete povolit izolaci spravované virtuální sítě.

Vyberte Sítě. Sekce Odchozí přístup pracovního prostoru umožňuje správu pravidel odchozího přístupu.

Pokud chcete přidat odchozí pravidlo, vyberte Přidat pravidla odchozích přenosů definovaná uživatelem na kartě Sítě. Na bočním panelu pravidel odchozích přenosů pracovního prostoru zadejte následující informace:

Pokud chcete pravidlo povolit nebo zakázat , použijte přepínač ve sloupci Aktivní .

Pokud chcete odstranit odchozí pravidlo, vyberte pro pravidlo možnost odstranit.

Seznam požadovaných pravidel

Privátní koncové body:

- Pokud je režim izolace spravované virtuální sítě

Allow internet outbound, pravidla odchozího přístupu privátního koncového bodu se automaticky vytvoří jako nezbytná pravidla pro správu virtuální sítě pro pracovní prostor a přidružené prostředky , který mají zakázán přístup k veřejné síti (Key Vault, účet úložiště, Container Registry, pracovní prostor Azure Machine Learning). - Pokud je režim izolace spravované virtuální sítě

Allow only approved outbound, pravidla pro odchozí přenosy privátního koncového bodu se automaticky vytvoří jako požadovaná pravidla ze spravované virtuální sítě pro pracovní prostor a přidružené prostředky bez ohledu na režim přístupu k veřejné síti pro tyto prostředky (Key Vault, účet úložiště, container registry, pracovní prostor Azure Machine Learning). - Tato pravidla se automaticky přidají do spravované virtuální sítě.

Aby služba Azure Machine Learning fungovala normálně, existuje sada požadovaných značek služeb, které se vyžadují v nastavení spravované nebo vlastní virtuální sítě. Neexistují žádné alternativy k nahrazení určitých požadovaných značek služeb. Následující tabulka popisuje každou požadovanou značku služby a její účel ve službě Azure Machine Learning.

| Pravidlo štítku služby | Příchozí nebo odchozí | Účel |

|---|---|---|

AzureMachineLearning |

Příchozí | Vytvoření, aktualizace a odstranění výpočetní instance nebo clusteru služby Azure Machine Learning |

AzureMachineLearning |

Odchozí | Použití služeb Azure Machine Learning. Python IntelliSense v noteboocích používá port 18881. Vytvoření, aktualizace a odstranění výpočetní instance služby Azure Machine Learning používá port 5831. |

AzureActiveDirectory |

Odchozí | Ověřování pomocí Microsoft Entra ID. |

BatchNodeManagement.region |

Odchozí | Komunikace s back-endem služby Azure Batch pro výpočetní instance a clustery služby Azure Machine Learning |

AzureResourceManager |

Odchozí | Vytváření prostředků Azure pomocí azure Machine Learning, Azure CLI a sady Azure Machine Learning SDK |

AzureFrontDoor.FirstParty |

Odchozí | Získejte přístup k imagím Dockeru od Microsoftu. |

MicrosoftContainerRegistry |

Odchozí | Získejte přístup k imagím Dockeru od Microsoftu. Nastavení směrovače Azure Machine Learning pro službu Azure Kubernetes Service |

AzureMonitor |

Odchozí | Používá se k protokolování monitorování a metrik do služby Azure Monitor. Potřeba je pouze v případě, že azure Monitor pro pracovní prostor není zabezpečený. Tento odchozí provoz se také používá k protokolování informací pro incidenty související s podporou. |

VirtualNetwork |

Odchozí | Vyžaduje se, když jsou ve virtuální síti nebo v partnerských virtuálních sítích přítomny privátní koncové body. |

Poznámka:

Používat pouze značky služeb jako jedinou hranici zabezpečení není dostačující. Pro izolaci na úrovni tenanta používejte privátní koncové body, pokud je to možné.

Seznam odchozích pravidel specifických pro scénář

Scénář: Přístup k veřejným balíčkům strojového učení

Pokud chcete povolit instalaci balíčků Pythonu pro trénink a nasazení, přidejte pravidla odchozího plně kvalifikovaného názvu domény (FQDN), která povolují provoz do následujících názvů hostitelů:

Varování

Pravidla FQDN pro odchozí provoz jsou implementována pomocí služby Azure Firewall. Pokud používáte odchozí pravidla FQDN, poplatky za službu Azure Firewall jsou zahrnuty do fakturace. Další informace najdete na stránce s cenami.

Poznámka:

Následující seznam neobsahuje všechny hostitele vyžadované pro všechny prostředky Pythonu na internetu, ale nejčastěji používané. Pokud například potřebujete přístup k úložišti GitHub nebo jinému hostiteli, musíte v takovém případě identifikovat a přidat požadované hostitele.

| Název hostitele | Účel |

|---|---|

anaconda.com*.anaconda.com |

Slouží k instalaci výchozích balíčků. |

*.anaconda.org |

Slouží k získání dat úložiště. |

pypi.org |

Používá se k výpisu závislostí z výchozího indexu( pokud existuje) a index se nepřepíše uživatelským nastavením. Pokud je index přepsán, musíte také povolit *.pythonhosted.org. |

pytorch.org*.pytorch.org |

Používá se v některých příkladech založených na PyTorchu. |

*.tensorflow.org |

Používá se v některých příkladech založených na TensorFlow. |

Scénář: Použití desktopové nebo webové aplikace Visual Studio Code s výpočetní instancí

Pokud plánujete používat Visual Studio Code se službou Azure Machine Learning, přidejte pravidla pro odchozí FQDN, která povolí provoz na následující hostitele:

Poznámka:

Následující seznam není úplný seznam hostitelů požadovaných pro všechny prostředky nástroje Visual Studio Code na internetu, pouze nejčastěji používané. Pokud například potřebujete přístup k úložišti GitHub nebo jinému hostiteli, musíte v takovém případě identifikovat a přidat požadované hostitele. Úplný seznam názvů hostitelů najdete v tématu Síťové připojení v editoru Visual Studio Code.

| Název hostitele | Účel |

|---|---|

*.vscode.dev*.vscode-unpkg.net*.vscode-cdn.net*.vscodeexperiments.azureedge.netdefault.exp-tas.com |

Vyžaduje se pro přístup k doméně vscode.dev (kód Visual Studio pro web). |

code.visualstudio.com |

Vyžaduje se ke stažení a instalaci desktopové aplikace VS Code. Tento hostitel se nevyžaduje pro VS Code pro web. |

update.code.visualstudio.com*.vo.msecnd.net |

Slouží k načtení bitové kopie serveru VS Code, která se nainstaluje ve výpočetní instanci prostřednictvím instalačního skriptu. |

marketplace.visualstudio.comvscode.blob.core.windows.net*.gallerycdn.vsassets.io |

Vyžaduje se ke stažení a instalaci rozšíření VS Code. Tito hostitelé umožňují vzdálené připojení k výpočetním instancím. Další informace najdete v tématu Správa prostředků služby Azure Machine Learning ve VS Code. |

vscode.download.prss.microsoft.com |

Používá se pro stahování Visual Studio Code z CDN. |

Scénář: Použití dávkových koncových bodů nebo ParallelRunStep

Pokud plánujete používat dávkové koncové body Azure Machine Learning pro nasazení nebo ParallelRunStep, přidejte odchozí pravidla pro privátní koncové body, která povolí přenosy do následujících dílčích prostředků pro výchozí účet úložiště:

queuetable

Scénář: Použití toku výzvy s Azure OpenAI, zabezpečením obsahu a službou Azure AI Search

- Privátní koncový bod pro nástroje Foundry

- Privátní koncový bod pro Azure AI Search

Scénář: Použití modelů HuggingFace

Pokud plánujete používat modely Hugging Face se službou Azure Machine Learning, přidejte pravidla odchozího FQDN, která povolí provoz do následujících hostitelů:

Varování

Pravidla FQDN pro odchozí provoz jsou implementována pomocí služby Azure Firewall. Pokud používáte odchozí pravidla FQDN, poplatky za službu Azure Firewall jsou zahrnuty do fakturace. Další informace najdete na stránce s cenami.

docker.io*.docker.io*.docker.comproduction.cloudflare.docker.comcdn.auth0.comcdn-lfs.huggingface.co

Scénář: Povolení přístupu z vybraných IP adres

Pokud chcete povolit přístup z konkrétních IP adres, použijte následující akce:

Přidejte odchozí pravidlo privátního koncového bodu, které povolí provoz do pracovního prostoru Azure Machine Learning. Toto pravidlo umožňuje výpočetním instancím vytvořeným ve spravované virtuální síti přístup k pracovnímu prostoru.

Návod

Toto pravidlo nemůžete přidat během vytváření pracovního prostoru, protože tento pracovní prostor ještě neexistuje.

Povolte přístup k pracovnímu prostoru přes veřejnou síť. Pro více informací viz povolený přístup k veřejné síti.

Přidejte IP adresy do brány firewall pro Azure Machine Learning. Další informace najdete v tématu Povolení přístupu pouze z rozsahů IP adres.

Poznámka:

V tuto chvíli jsou podporovány pouze adresy IPv4.

Další informace najdete v tématu Konfigurace privátního propojení.

Privátní koncové body

Privátní koncové body se v současné době podporují pro následující služby Azure:

- Azure Machine Learning

- Registry služby Azure Machine Learning

- Azure Storage (všechny podtypy prostředků)

- Azure Container Registry

- Azure Key Vault

- Nástroje slévárny

- Azure AI Search (dříve Cognitive Search)

- Azure SQL Server

- Azure Data Factory

- Azure Cosmos DB (všechny podtypy prostředků)

- Azure Event Hubs

- Azure Redis Cache

- Azure Databricks

- Azure Database for MariaDB

- Jednoúčelový server Azure Database for PostgreSQL

- Azure Database for PostgreSQL – Flexible Server

- Azure Database for MySQL

- Azure API Management

- Podpora pouze úrovně Classic bez injektáže virtuální sítě a úrovně Standard V2 s integrací virtuální sítě Další informace o virtuálních sítích služby API Management najdete v tématu Koncepty virtuálních sítí.

- Application Insights (prostřednictvím PrivateLinkScopes)

Při vytváření privátního koncového bodu zadáte typ prostředku a podsourc , ke kterému se koncový bod připojí. Některé prostředky mají více typů a podresourců. Pro více informací se podívejte na co je privátní koncový bod.

Když vytvoříte privátní koncový bod pro prostředky, na kterých závisí Azure Machine Learning, jako jsou Azure Storage, Azure Container Registry a Azure Key Vault, může se daný prostředek nacházet v jiném předplatném Azure. Prostředek však musí být ve stejném tenantu jako pracovní prostor Azure Machine Learning.

Privátní koncové body pro pracovní prostor nejsou vytvářeny automaticky. Vytvoří se pouze při vytvoření prvního výpočetního prostředí nebo při vynucení zřizování spravované virtuální sítě. Další informace o vynucení zřizování spravované virtuální sítě najdete v tématu Ruční zřízení sítě.

Schválení privátních koncových bodů

Pokud chcete vytvořit připojení privátního koncového bodu ve spravovaných virtuálních sítích pomocí služby Azure Machine Learning, spravovaná identita pracovního prostoru, ať už přiřazená systémem nebo přiřazená uživatelem, musí mít oprávnění ke schválení připojení privátního koncového bodu v cílových prostředcích. Toto přiřazení bylo dříve provedeno prostřednictvím automatických přiřazení rolí službou Azure Machine Learning. U automatického přiřazování rolí ale existují obavy týkající se zabezpečení. Pokud chcete zlepšit zabezpečení, od 30. dubna 2025 toto přiřazení role není automatické.

U cílových typů prostředků doporučujeme přiřadit roli schvalovatele připojení k síti Azure AI Enterprise nebo vlastní roli s potřebnými oprávněními připojení privátního koncového bodu. Pokud chcete službám Azure Machine Learning umožnit schvalovat připojení privátního koncového bodu k cílovým prostředkům Azure, udělte této roli spravované identitě pracovního prostoru Azure Machine Learning.

Tady je seznam typů cílových prostředků privátního koncového bodu, na které se vztahuje role schvalovatele připojení k síti Azure AI Enterprise:

- Azure Application Gateway

- Azure Monitor

- Azure AI Vyhledávač

- Centra událostí

- Azure SQL Database

- Azure Storage

- Pracovní prostor Azure Machine Learning

- Registr služby Azure Machine Learning

- Slévárna

- Azure Key Vault

- Azure Cosmos DB

- Azure Database for MySQL

- Azure Database for PostgreSQL

- Nástroje slévárny

- Azure Cache for Redis

- Container Registry

- API Management

Pokud chcete vytvořit odchozí pravidla privátního koncového bodu pro cílové typy prostředků, na které se nevztahuje role schvalovatele připojení k síti Azure AI Enterprise, doporučuje se vlastní role s vymezeným oborem. Pravidlo by mělo definovat akce potřebné ke schválení připojení privátního koncového bodu u cílových typů prostředků. Mezi příklady takových typů prostředků patří Azure Data Factory, Azure Databricks a Aplikace Azure Functions.

Pokud chcete vytvořit odchozí pravidla privátního koncového bodu pro výchozí prostředky pracovního prostoru, požadovaná oprávnění se automaticky vztahují na přiřazení rolí udělená během vytváření pracovního prostoru, takže není potřeba žádná jiná akce.

Vyberte verzi služby Azure Firewall pro povolené pouze schválené odchozí přenosy.

Azure Firewall se nasadí, pokud se vytvoří odchozí pravidlo plně kvalifikovaného názvu domény v režimu povolit pouze schválené odchozí. Poplatky za Azure Firewall jsou součástí fakturace. Ve výchozím nastavení se vytvoří standardní verze AzureFirewallu. Volitelně můžete vybrat použití základní verze. Podle potřeby můžete změnit verzi brány firewall. Pokud chcete zjistit, která verze je pro vás nejvhodnější, přejděte na výběr správné verze služby Azure Firewall.

Důležité

Brána firewall nebude vytvořena, dokud nepřidáte pravidlo odchozího plně kvalifikovaného názvu domény. Další informace o cenách najdete na stránce Ceny služby Azure Firewall a podívejte se na ceny za standardní verzi. Filtrování na základě adresy URL je podporováno pouze u služby Azure Firewall úrovně Premium, nikoli u služby Azure Firewall úrovně Basic nebo Standard. Spravovaná virtuální síť nepodporuje SKU Premium Azure Firewall.

Jakmile vyberete povolený jenom schválený režim odchozích přenosů, zobrazí se možnost pro výběr verze služby Azure Firewall (SKU). Pokud chcete použít základní verzi, vyberte standard nebo Basic . Vyberte Uložit a uložte konfiguraci.

Ke konfiguraci verze brány firewall z rozhraní příkazového řádku použijte soubor YAML a zadejte firewall_sku. Následující příklad ukazuje soubor YAML, který nastavuje SKU firewallu na basic:

name: test-ws

resource_group: test-rg

location: eastus2

managed_network:

isolation_mode: allow_only_approved_outbound

outbound_rules:

- category: required

destination: 'contoso.com'

name: contosofqdn

type: fqdn

firewall_sku: basic

tags: {}

Pokud chcete nakonfigurovat verzi brány firewall ze sady Python SDK, nastavte firewall_sku vlastnost objektu ManagedNetwork . Následující příklad ukazuje, jak nastavit SKU brány firewall na basic:

network = ManagedNetwork(isolation_mode=IsolationMode.ALLOW_INTERNET_OUTBOUND,

firewall_sku='basic')

Ceny

Funkce spravované virtuální sítě azure Machine Learning je bezplatná. Poplatky se vám ale účtují za následující prostředky, které používá spravovaná virtuální síť:

Azure Private Link – Privátní koncové body používané k zabezpečení komunikace mezi spravovanou virtuální sítí a prostředky Azure závisí na službě Azure Private Link. Další informace o cenách najdete v tématu Ceny služby Azure Private Link.

Pravidla odchozích přenosů plně kvalifikovaného názvu domény – pravidla odchozích přenosů plně kvalifikovaného názvu domény se implementují pomocí služby Azure Firewall. Pokud používáte odchozí pravidla FQDN, poplatky za službu Azure Firewall jsou zahrnuty do fakturace. Ve výchozím nastavení se používá standardní verze služby Azure Firewall. Informace o výběru základní verze najdete v tématu Výběr verze služby Azure Firewall.

Důležité

Brána firewall nebude vytvořena, dokud nepřidáte pravidlo odchozího plně kvalifikovaného názvu domény. Další informace o cenách najdete na stránce Ceny služby Azure Firewall a podívejte se na ceny za standardní verzi.

Omezení

- Jakmile povolíte izolaci spravované virtuální sítě vašeho pracovního prostoru (povolíte odchozí provoz přes internet nebo povolíte jenom schválené odchozí přenosy), nemůžete ji zakázat.

- Spravovaná virtuální síť používá připojení soukromého koncového bodu pro přístup k vašim soukromým prostředkům. Privátní koncový bod a koncový bod služby nemůžete mít současně pro prostředky Azure, jako je účet úložiště. Doporučujeme používat privátní koncové body ve všech scénářích.

- Spravovaná virtuální síť se odstraní při odstranění pracovního prostoru.

- Ujistěte se, že na prostředcích a skupině prostředků služby Azure Machine Learning nejsou žádné zámky rozsahu. Může dojít k zablokování interních operací souvisejících se spravovanou virtuální sítí.

- Ochrana před exfiltrací dat je automaticky povolená pro jediný schválený odchozí režim. Pokud přidáte další pravidla pro odchozí přenosy, například na plně kvalifikované názvy domén (FQDN), Microsoft nezaručuje, že budete chráněni před exfiltrací dat do těchto odchozích cílů.

- Vytvoření výpočetního clusteru v jiné oblasti než pracovní prostor se při použití spravované virtuální sítě nepodporuje.

- Kubernetes a připojené virtuální počítače se nepodporují ve spravované virtuální síti Azure Machine Learning.

- Použití odchozích pravidel plně kvalifikovaného názvu domény zvyšuje náklady na spravovanou virtuální síť, protože pravidla plně kvalifikovaného názvu domény používají službu Azure Firewall. Další informace najdete na stránce s cenami.

- Odchozí pravidla FQDN podporují jenom porty 80 a 443.

- Pokud je vaše výpočetní instance ve spravované síti a je nakonfigurovaná pro žádnou veřejnou IP adresu, připojte se k ní pomocí protokolu SSH pomocí příkazu

az ml compute connect-ssh. - Při použití spravované virtuální sítě nemůžete nasadit výpočetní prostředky ve vlastní virtuální síti. Výpočetní prostředky je možné vytvořit pouze ve spravované virtuální síti.

- Pokud je vaše spravovaná síť nakonfigurovaná tak, aby povolovala pouze schválené odchozí přenosy, nemůžete pro přístup k účtům Azure Storage použít pravidlo plně kvalifikovaného názvu domény. Místo toho musíte použít privátní koncový bod.

- Ujistěte se, že ve vámi definovaných zásadách povolíte privátní koncové body spravované Microsoftem, které byly vytvořeny pro spravovanou virtuální síť.

Migrace výpočetních prostředků

Pokud máte existující pracovní prostor a chcete pro ni povolit spravovanou virtuální síť, aktuálně neexistuje žádná podporovaná cesta migrace pro stávající spravované výpočetní prostředky. Po povolení spravované virtuální sítě budete muset odstranit všechny existující spravované výpočetní prostředky a znovu je vytvořit. Následující seznam obsahuje výpočetní prostředky, které je potřeba odstranit a znovu vytvořit:

- Výpočetní klastr

- Výpočetní instance

- Spravované online koncové body