Vysvětlení přiřazení rolí Azure

Přiřazení rolí umožňují udělit instančnímu objektu (například uživateli, skupině, spravované identitě nebo instančnímu objektu) přístup ke konkrétnímu prostředku Azure. Tento článek popisuje podrobnosti o přiřazeních rolí.

Přiřazení role

Přístup k prostředkům Azure se uděluje vytvořením přiřazení role a přístup se odvolá odebráním přiřazení role.

Přiřazení role má několik komponent, mezi které patří:

- Objekt zabezpečení nebo přiřazený role.

- Role, kterou mají přiřazenou.

- Obor, ke kterému je role přiřazena.

- Název přiřazení role a popis, který vám pomůže vysvětlit, proč byla role přiřazena.

Azure RBAC můžete například použít k přiřazování rolí, jako jsou:

- Uživatel Sally má přístup vlastníka k účtu úložiště contoso123 ve skupině prostředků ContosoStorage.

- Všichni ve skupině Správci cloudu v Microsoft Entra ID mají přístup ke všem prostředkům ve skupině prostředků ContosoStorage.

- Spravovaná identita přidružená k aplikaci může restartovat virtuální počítače v rámci předplatného společnosti Contoso.

Následující příklad ukazuje příklad vlastností v přiřazení role při zobrazení pomocí Azure PowerShellu:

{

"RoleAssignmentName": "00000000-0000-0000-0000-000000000000",

"RoleAssignmentId": "/subscriptions/11111111-1111-1111-1111-111111111111/providers/Microsoft.Authorization/roleAssignments/00000000-0000-0000-0000-000000000000",

"Scope": "/subscriptions/11111111-1111-1111-1111-111111111111",

"DisplayName": "User Name",

"SignInName": "user@contoso.com",

"RoleDefinitionName": "Contributor",

"RoleDefinitionId": "b24988ac-6180-42a0-ab88-20f7382dd24c",

"ObjectId": "22222222-2222-2222-2222-222222222222",

"ObjectType": "User",

"CanDelegate": false,

"Description": null,

"ConditionVersion": null,

"Condition": null

}

Následující příklad ukazuje příklad vlastností v přiřazení role při zobrazení pomocí Azure CLI nebo rozhraní REST API:

{

"canDelegate": null,

"condition": null,

"conditionVersion": null,

"description": null,

"id": "/subscriptions/11111111-1111-1111-1111-111111111111/providers/Microsoft.Authorization/roleAssignments/00000000-0000-0000-0000-000000000000",

"name": "00000000-0000-0000-0000-000000000000",

"principalId": "22222222-2222-2222-2222-222222222222",

"principalName": "user@contoso.com",

"principalType": "User",

"roleDefinitionId": "/subscriptions/11111111-1111-1111-1111-111111111111/providers/Microsoft.Authorization/roleDefinitions/b24988ac-6180-42a0-ab88-20f7382dd24c",

"roleDefinitionName": "Contributor",

"scope": "/subscriptions/11111111-1111-1111-1111-111111111111",

"type": "Microsoft.Authorization/roleAssignments"

}

Následující tabulka popisuje, co znamenají vlastnosti přiřazení role.

| Vlastnost | Popis |

|---|---|

RoleAssignmentNamename |

Název přiřazení role, což je globálně jedinečný identifikátor (GUID). |

RoleAssignmentIdid |

Jedinečné ID přiřazení role, které zahrnuje název. |

Scopescope |

Identifikátor prostředku Azure, na který je přiřazení role vymezeno. |

RoleDefinitionIdroleDefinitionId |

Jedinečné ID role. |

RoleDefinitionNameroleDefinitionName |

Název role. |

ObjectIdprincipalId |

Identifikátor objektu Microsoft Entra pro objekt zabezpečení, který má přiřazenou roli. |

ObjectTypeprincipalType |

Typ objektu Microsoft Entra, který objekt zabezpečení představuje. Platné hodnoty zahrnují User, Groupa ServicePrincipal. |

DisplayName |

U přiřazení rolí pro uživatele se zobrazí zobrazované jméno uživatele. |

SignInNameprincipalName |

Jedinečný hlavní název uživatele (UPN) nebo název aplikace přidružené k instančnímu objektu. |

Descriptiondescription |

Popis přiřazení role. |

Conditioncondition |

Příkaz podmínky sestavený pomocí jedné nebo více akcí z definice role a atributů |

ConditionVersionconditionVersion |

Číslo verze podmínky. Výchozí hodnota je 2.0 a je jedinou podporovanou verzí. |

CanDelegatecanDelegate |

Není implementováno. |

Obor

Při vytváření přiřazení role je potřeba zadat obor, ve kterém se použije. Obor představuje prostředek nebo sadu prostředků, ke kterým má objekt zabezpečení povolený přístup. Přiřazení role můžete vymezit na jeden prostředek, skupinu prostředků, předplatné nebo skupinu pro správu.

Tip

Použijte nejmenší rozsah, který potřebujete ke splnění svých požadavků.

Pokud například potřebujete udělit spravované identitě přístup k jednomu účtu úložiště, je vhodné vytvořit přiřazení role v oboru účtu úložiště, ne v oboru skupiny prostředků nebo předplatného.

Další informace o oboru naleznete v tématu Vysvětlení oboru.

Role k přiřazení

Přiřazení role je přidružené k definici role. Definice role určuje oprávnění, která má objekt zabezpečení mít v rámci oboru přiřazení role.

Můžete přiřadit předdefinované definice role nebo vlastní definici role. Při vytváření přiřazení role některé nástroje vyžadují, abyste použili ID definice role, zatímco jiné nástroje umožňují zadat název role.

Další informace o definicích rolí najdete v tématu Vysvětlení definic rolí.

Objekt zabezpečení

Mezi objekty zabezpečení patří uživatelé, skupiny zabezpečení, spravované identity, identity úloh a instanční objekty. Objekty zabezpečení se vytvářejí a spravují ve vašem tenantovi Microsoft Entra. Roli můžete přiřadit libovolnému objektu zabezpečení. Pomocí ID objektu Microsoft Entra ID identifikujte objekt zabezpečení, kterému chcete přiřadit roli.

Při vytváření přiřazení role pomocí Azure PowerShellu, Azure CLI, Bicep nebo jiné technologie infrastruktury jako kódu (IaC) zadáte typ objektu zabezpečení. Mezi hlavní typy patří User, Group a ServicePrincipal. Je důležité zadat správný typ objektu zabezpečení. Jinak může dojít k přerušovaným chybám nasazení, zejména při práci s instančními objekty a spravovanými identitami.

Název

Název prostředku přiřazení role musí být globálně jedinečný identifikátor (GUID).

Názvy prostředků přiřazení rolí musí být v rámci tenanta Microsoft Entra jedinečné, i když je obor přiřazení role užší.

Tip

Když vytvoříte přiřazení role pomocí webu Azure Portal, Azure PowerShellu nebo Azure CLI, proces vytvoření automaticky přiřadí roli jedinečný název.

Pokud vytvoříte přiřazení role pomocí bicep nebo jiné technologie infrastruktury jako kódu (IaC), musíte pečlivě naplánovat, jak pojmenujete přiřazení rolí. Další informace najdete v tématu Vytvoření prostředků Azure RBAC pomocí Bicep.

Chování při odstraňování prostředků

Když odstraníte uživatele, skupinu, instanční objekt nebo spravovanou identitu z ID Microsoft Entra, je vhodné odstranit všechna přiřazení rolí. Neodstraní se automaticky. Všechna přiřazení rolí, která odkazují na odstraněné ID objektu zabezpečení, budou neplatná.

Pokud se pokusíte znovu použít název přiřazení role pro jiné přiřazení role, nasazení selže. K tomuto problému pravděpodobně dojde, když k nasazení přiřazení rolí použijete Bicep nebo šablonu Azure Resource Manageru (šablonu ARM), protože při použití těchto nástrojů musíte explicitně nastavit název přiřazení role. Pokud chcete toto chování obejít, měli byste před opětovným vytvořením odebrat staré přiřazení role nebo zajistit, abyste při nasazení nového přiřazení role použili jedinečný název.

Popis

K přiřazení role můžete přidat textový popis. I když jsou popisy volitelné, je vhodné je přidat do přiřazení rolí. Zadejte krátké odůvodnění, proč objekt zabezpečení potřebuje přiřazenou roli. Když někdo audituje přiřazení rolí, můžou popisy pomoct pochopit, proč se vytvořil a jestli jsou stále použitelné.

Podmínky

Některé role podporují podmínky přiřazení rolí na základě atributů v kontextu konkrétních akcí. Podmínka přiřazení role je další kontrola, kterou můžete volitelně přidat k přiřazení role, abyste zajistili podrobnější řízení přístupu.

Můžete například přidat podmínku, která vyžaduje, aby měl objekt konkrétní značku, aby uživatel mohl objekt přečíst.

Podmínky obvykle vytváříte pomocí editoru vizuálních podmínek, ale tady je příklad podmínky, jak vypadá v kódu:

((!(ActionMatches{'Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read'} AND NOT SubOperationMatches{'Blob.List'})) OR (@resource[Microsoft.Storage/storageAccounts/blobServices/containers/blobs/tags:Project<$key_case_sensitive$>] StringEqualsIgnoreCase 'Cascade'))

Předchozí podmínka umožňuje uživatelům číst objekty blob pomocí klíče značky indexu objektů blob v Projectua hodnoty Kaskády.

Další informace o podmínkách najdete v tématu Co je řízení přístupu na základě atributů Azure (Azure ABAC)?

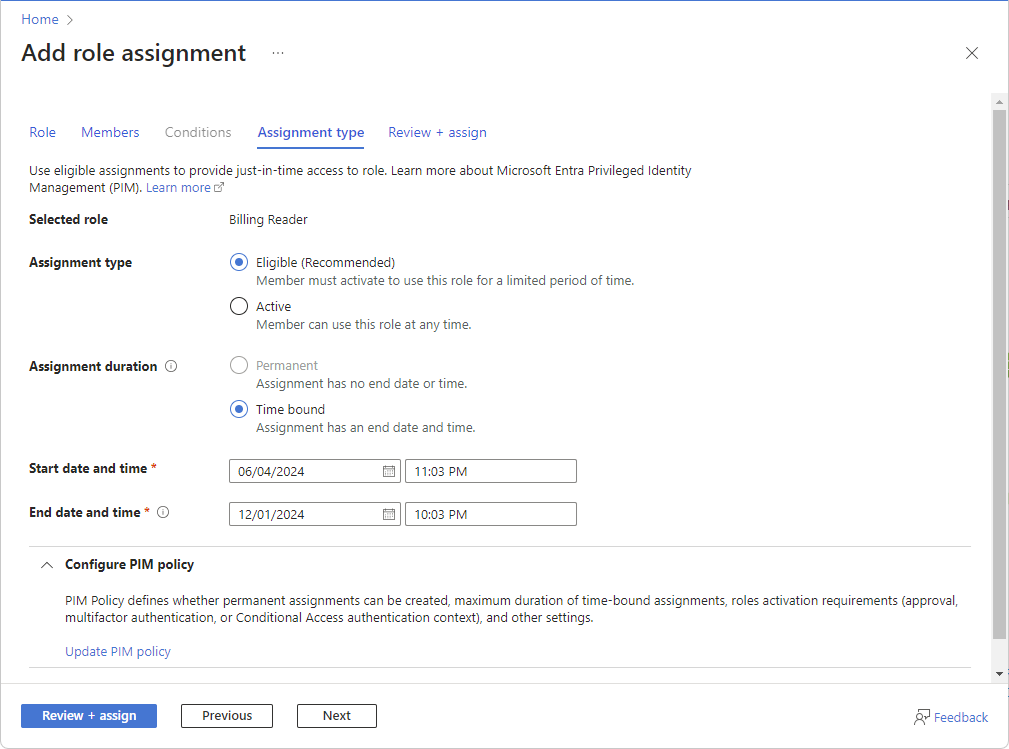

Integrace s Privileged Identity Management (Preview)

Důležité

Integrace přiřazení role Azure se službou Privileged Identity Management je aktuálně ve verzi PREVIEW. Právní podmínky, které platí pro funkce Azure, které jsou ve verzi beta, verzi Preview nebo které zatím nejsou veřejně dostupné, najdete v Dodatečných podmínkách použití pro Microsoft Azure verze Preview.

Pokud máte licenci Microsoft Entra ID P2 nebo Microsoft Entra ID Governance, microsoft Entra Privileged Identity Management (PIM) je integrovaný do kroků přiřazení rolí. Můžete například přiřadit role uživatelům po omezenou dobu. Uživatelům můžete také udělit nárok na přiřazení rolí, aby ji mohli aktivovat, aby mohli roli používat, například požádat o schválení. Oprávněná přiřazení rolí poskytují přístup k roli za běhu po omezenou dobu. Pro aplikace, instanční objekty ani spravované identity nemůžete vytvářet oprávněná přiřazení rolí, protože nemůžou provádět aktivační kroky. Tato funkce se nasazuje ve fázích, takže nemusí být ještě dostupná ve vašem tenantovi nebo vaše rozhraní může vypadat jinak.

Možnosti typu přiřazení, které máte k dispozici, se můžou lišit v závislosti na zásadách PIM. Zásady PIM například definují, jestli se dají vytvořit trvalá přiřazení, maximální doba trvání přiřazení vázaná na čas, požadavky na aktivaci rolí (schválení, vícefaktorové ověřování nebo kontext ověřování podmíněného přístupu) a další nastavení. Další informace najdete v tématu Konfigurace nastavení role prostředku Azure ve službě Privileged Identity Management.

Pokud chcete lépe porozumět PIM, měli byste si projít následující podmínky.

| Termín nebo koncept | Kategorie přiřazení role | Popis |

|---|---|---|

| způsobilý | Typ | Přiřazení role, které vyžaduje, aby uživatel provedl jednu nebo více akcí pro použití této role. Pokud má uživatel nárok na roli, znamená to, že může aktivovat roli, když potřebuje provádět privilegované úlohy. Přístup udělený někomu s trvalým a oprávněným přiřazením role se nijak neliší. Jediným rozdílem je, že někteří lidé nepotřebují přístup po celou dobu. |

| active | Typ | Přiřazení role, které nevyžaduje, aby uživatel k použití role provedl žádnou akci. Uživatelé přiřazení jako aktivní mají přiřazená oprávnění k roli. |

| aktivovat | Proces provádění jedné nebo více akcí pro použití role, pro kterou má uživatel nárok. Akce můžou zahrnovat provedení kontroly vícefaktorového ověřování (MFA), poskytnutí obchodního odůvodnění nebo vyžádání schválení od určených schvalovatelů. | |

| trvalé nároky | Doba trvání | Přiřazení role, ve kterém má uživatel vždy nárok na aktivaci role. |

| trvalé aktivní | Doba trvání | Přiřazení role, ve kterém může uživatel vždy používat roli bez provedení jakýchkoli akcí. |

| nárok na časovou vazbu | Doba trvání | Přiřazení role, ve kterém má uživatel nárok na aktivaci role pouze v počátečním a koncovém datu. |

| Aktivní vázaná na čas | Doba trvání | Přiřazení role, ve kterém může uživatel tuto roli používat pouze v počátečním a koncovém datu. |

| Přístup za běhu (JIT) | Model, ve kterém uživatelé obdrží dočasná oprávnění k provádění privilegovaných úloh, což brání škodlivým nebo neoprávněným uživatelům získat přístup po vypršení platnosti oprávnění. Přístup se uděluje jenom v případě, že ho uživatelé potřebují. | |

| princip přístupu s nejnižšími oprávněními | Doporučený postup zabezpečení, ve kterém je každý uživatel poskytován pouze s minimálními oprávněními potřebnými k provádění úloh, které mají oprávnění k provedení. Tento postup minimalizuje počet globálních správců a místo toho pro určité scénáře používá konkrétní role správce. |

Další informace naleznete v tématu Co je Microsoft Entra Privileged Identity Management?.

Další kroky

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro