Přehled zabezpečení pro Azure AI Search

Tento článek popisuje funkce zabezpečení ve službě Azure AI Search, které chrání data a operace.

Tok dat (vzory síťového provozu)

Azure AI Search je hostovaný v Azure a obvykle k němu přistupují klientské aplikace přes veřejná síťová připojení. I když je tento vzor převládající, není to jediný vzor provozu, o který potřebujete starat. Pochopení všech vstupních a odchozích přenosů je nezbytné na pozadí pro zabezpečení vývojových a produkčních prostředí.

Azure AI Search má tři základní vzory síťového provozu:

- Příchozí požadavky provedené uživatelem nebo klientem do vyhledávací služby (převládající vzor)

- Odchozí požadavky vydané vyhledávací službou pro jiné služby v Azure a jinde

- Interní požadavky na službu přes zabezpečenou páteřní síť Microsoftu

Příchozí provoz

Mezi příchozí požadavky, které cílí na koncový bod vyhledávací služby, patří:

- Vytvoření, čtení, aktualizace nebo odstranění indexů a dalších objektů ve vyhledávací službě

- Načtení indexu s využitím vyhledávacích dokumentů

- Dotazování indexu

- Aktivace indexeru nebo spuštění sady dovedností

Rozhraní REST API popisují celý rozsah příchozích požadavků, které zpracovává vyhledávací služba.

Všechny příchozí požadavky musí být minimálně ověřeny pomocí některé z těchto možností:

- Ověřování na základě klíčů (výchozí) Příchozí požadavky poskytují platný klíč rozhraní API.

- Řízení přístupu na základě role: Autorizace probíhá prostřednictvím identit Microsoft Entra a přiřazení rolí ve vaší vyhledávací službě.

Kromě toho můžete přidat funkce zabezpečení sítě pro další omezení přístupu ke koncovému bodu. Můžete vytvořit příchozí pravidla v bráně firewall protokolu IP nebo vytvořit privátní koncové body, které plně chrání vaši vyhledávací službu z veřejného internetu.

Interní provoz

Interní požadavky jsou zabezpečené a spravované Microsoftem. Tato připojení nemůžete konfigurovat ani řídit. Pokud uzamknete přístup k síti, nevyžaduje se žádná akce na vaší straně, protože interní provoz není konfigurovatelný zákazníkem.

Interní provoz se skládá z:

- Volání mezi službami pro úlohy, jako je ověřování a autorizace prostřednictvím ID Microsoft Entra, protokolování prostředků odesílané do služby Azure Monitor a připojení privátních koncových bodů, která využívají službu Azure Private Link.

- Žádosti o rozhraní API služeb Azure AI pro integrované dovednosti

- Požadavky na modely strojového učení, které podporují sémantické řazení

Odchozí provoz

Odchozí požadavky můžete zabezpečit a spravovat vy. Odchozí požadavky pocházejí z vyhledávací služby do jiných aplikací. Tyto požadavky obvykle provádějí indexery pro indexování založené na textu, rozšiřování umělé inteligence založené na vlastních dovednostech a vektorizace v době dotazu. Odchozí požadavky zahrnují operace čtení i zápisu.

Následující seznam obsahuje úplný výčet odchozích požadavků, pro které můžete nakonfigurovat zabezpečená připojení. Vyhledávací služba provádí žádosti vlastním jménem a jménem indexeru nebo vlastní dovednosti.

| Operace | Scénář |

|---|---|

| Indexery | Připojte se k externím zdrojům dat a načtěte data. Další informace najdete v tématu Přístup indexeru k obsahu chráněnému zabezpečením sítě Azure. |

| Indexery | Připojte se ke službě Azure Storage a zachovají se úložiště znalostí, rozšiřování mezipaměti a ladicí relace. |

| Vlastní dovednosti | Připojte se k funkcím Azure, webovým aplikacím Azure nebo jiným aplikacím, na kterých běží externí kód hostovaný mimo službu. Během provádění sady dovedností se odešle požadavek na externí zpracování. |

| Indexery a integrovaná vektorizace | Připojte se k Azure OpenAI a nasazený model pro vložení nebo prochází vlastní dovedností pro připojení k vámi zadanému modelu vkládání. Vyhledávací služba odesílá text do vložených modelů pro vektorizaci během indexování. |

| Vektorizátory | Připojte se k Azure OpenAI nebo jiným modelům vkládání v době dotazu, abyste převedli textové řetězce uživatelů na vektory pro vektorové vyhledávání. |

| Služba Search | Připojte se ke službě Azure Key Vault pro šifrovací klíče spravované zákazníkem, které se používají k šifrování a dešifrování citlivých dat. |

Odchozí připojení je možné provést pomocí úplného přístupu k prostředku připojovací řetězec, která zahrnuje klíč nebo přihlášení k databázi, nebo spravovanou identitu, pokud používáte ID Microsoft Entra a přístup na základě role.

Pokud chcete získat přístup k prostředkům Azure za bránou firewall, vytvořte příchozí pravidla pro jiné prostředky Azure, které přijímají požadavky vyhledávací služby.

Pokud chcete získat přístup k prostředkům Azure chráněným službou Azure Private Link, vytvořte sdílené privátní propojení, které indexer používá k vytvoření připojení.

Výjimka pro služby vyhledávání a úložiště ve stejné oblasti

Pokud jsou Služby Azure Storage a Azure AI Search ve stejné oblasti, síťový provoz se směruje přes privátní IP adresu a probíhá přes páteřní síť Microsoftu. Protože se používají privátní IP adresy, nemůžete nakonfigurovat brány firewall protokolu IP ani privátní koncový bod pro zabezpečení sítě.

Nakonfigurujte připojení stejné oblasti pomocí některého z následujících přístupů:

Zabezpečení sítě

Zabezpečení sítě chrání prostředky před neoprávněným přístupem nebo útokem použitím ovládacích prvků na síťový provoz. Azure AI Search podporuje síťové funkce, které můžou být vaší frontovou ochranou před neoprávněným přístupem.

Příchozí připojení přes brány firewall protokolu IP

Vyhledávací služba je zřízena s veřejným koncovým bodem, který umožňuje přístup pomocí veřejné IP adresy. Pokud chcete omezit provoz přicházející přes veřejný koncový bod, vytvořte příchozí pravidlo brány firewall, které přijímá požadavky z konkrétní IP adresy nebo rozsahu IP adres. Všechna připojení klientů musí být provedena prostřednictvím povolené IP adresy nebo připojení je odepřeno.

Ke konfiguraci přístupu k bráně firewall můžete použít portál.

Alternativně můžete použít rozhraní REST API pro správu. Počínaje rozhraním API verze 2020-03-13 s parametrem IpRule můžete omezit přístup ke službě tak, že identifikujete IP adresy, jednotlivě nebo v rozsahu, které chcete udělit přístup ke službě Search.

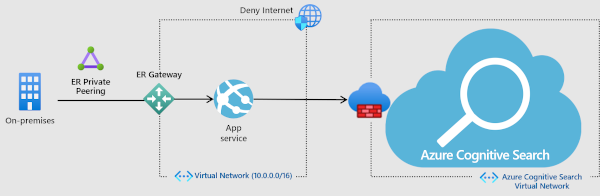

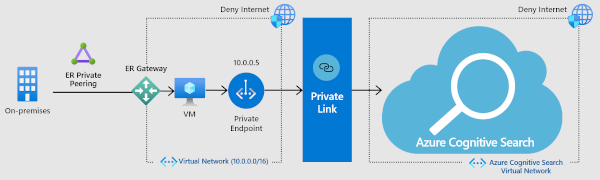

Příchozí připojení k privátnímu koncovému bodu (izolace sítě, bez internetového provozu)

Pokud chcete přísnější zabezpečení, můžete vytvořit privátní koncový bod pro Azure AI Search, který klientovi ve virtuální síti umožní zabezpečený přístup k datům v indexu vyhledávání přes Private Link.

Privátní koncový bod používá IP adresu z adresního prostoru virtuální sítě pro připojení k vaší vyhledávací službě. Síťový provoz mezi klientem a vyhledávací službou prochází přes virtuální síť a privátní propojení v páteřní síti Microsoftu, čímž se eliminuje vystavení z veřejného internetu. Virtuální síť umožňuje zabezpečenou komunikaci mezi prostředky s vaší místní sítí i internetem.

I když je toto řešení nejbezpečnější, používání dalších služeb je přidanou cenou, takže před potápěním se ujistěte, že dobře rozumíte výhodám. Další informace o nákladech najdete na stránce s cenami. Další informace o tom, jak tyto komponenty spolupracují, najdete v tomto videu. Pokrytí možnosti privátního koncového bodu začíná ve videu v 5:48. Pokyny k nastavení koncového bodu najdete v tématu Vytvoření privátního koncového bodu pro Azure AI Search.

Ověřování

Jakmile je žádost povolená do vyhledávací služby, musí stále projít ověřováním a autorizací, která určuje, jestli je požadavek povolený. Azure AI Search podporuje dva přístupy:

Ověřování Microsoft Entra vytvoří volajícího (a ne požadavek) jako ověřenou identitu. Přiřazení role Azure určuje autorizaci.

Ověřování na základě klíče se provádí na požadavku (ne volající aplikaci nebo uživatele) prostřednictvím klíče rozhraní API, kde je klíč tvořený náhodně vygenerovanými čísly a písmeny, které ukazují, že požadavek pochází z důvěryhodného zdroje. Klíče jsou vyžadovány v každém požadavku. Odeslání platného klíče je považováno za důkaz, že požadavek pochází z důvěryhodné entity.

Můžete použít obě metody ověřování nebo zakázat přístup , který nechcete mít ve vyhledávací službě k dispozici.

Autorizace

Azure AI Search poskytuje modely autorizace pro správu služeb a správu obsahu.

Autorizace správy služeb

Správa prostředků je autorizovaná prostřednictvím řízení přístupu na základě role ve vašem tenantovi Microsoft Entra.

Ve službě Azure AI Search se Resource Manager používá k vytvoření nebo odstranění služby, správě klíčů rozhraní API, škálování služby a konfiguraci zabezpečení. Přiřazení rolí Azure proto určí, kdo může tyto úlohy provádět, bez ohledu na to, jestli používají portál, PowerShell nebo rozhraní REST API pro správu.

Tři základní role (vlastník, přispěvatel, čtenář) se vztahují na správu vyhledávací služby. Přiřazení rolí je možné provést pomocí libovolné podporované metodologie (portál, PowerShell atd.) a jsou dodržena pro celou službu.

Poznámka:

Pomocí mechanismů pro celou Azure můžete uzamknout předplatné nebo prostředek, abyste zabránili náhodnému nebo neoprávněnému odstranění vyhledávací služby uživateli s právy správce. Další informace najdete v tématu Uzamčení prostředků, abyste zabránili neočekávanému odstranění.

Autorizace přístupu k obsahu

Správa obsahu odkazuje na objekty vytvořené a hostované ve vyhledávací službě.

Pro autorizaci na základě role použijte přiřazení rolí Azure k vytvoření přístupu pro čtení a zápis k operacím.

Pro autorizaci na základě klíčů určuje klíč rozhraní API a kvalifikovaný koncový bod přístup. Koncovým bodem může být samotná služba, kolekce indexů, konkrétní index, kolekce dokumentů nebo konkrétní dokument. Když je koncový bod zřetězený dohromady, operace (například žádost o vytvoření) a typ klíče (správce nebo dotaz), autorizuje přístup k obsahu a operacím.

Omezení přístupu k indexům

Pomocí rolí Azure můžete nastavit oprávnění pro jednotlivé indexy , pokud se provádí programově.

Pomocí klíčů může každý, kdo má ke službě klíč správce, číst, upravovat nebo odstraňovat jakýkoli index ve stejné službě. Pro ochranu před náhodným nebo škodlivým odstraněním indexů je interní správa zdrojového kódu řešením pro vrácení nežádoucího odstranění nebo úpravy indexu. Azure AI Search má v rámci clusteru převzetí služeb při selhání, aby se zajistila dostupnost, ale neukládá ani nespustí váš proprietární kód použitý k vytváření nebo načítání indexů.

U víceklientských řešení vyžadujících hranice zabezpečení na úrovni indexu je běžné zpracovávat izolaci indexů ve střední vrstvě v kódu aplikace. Další informace o případu použití s více tenanty najdete v tématu Vzory návrhu pro víceklientské aplikace SaaS a Azure AI Search.

Omezení přístupu k dokumentům

Uživatelská oprávnění na úrovni dokumentu, označovaná také jako zabezpečení na úrovni řádků, se ve službě Azure AI Search nativně nepodporuje. Pokud importujete data z externího systému, který poskytuje zabezpečení na úrovni řádků, jako je Azure Cosmos DB, tato oprávnění se s daty nebudou přenášet jako indexovaná službou Azure AI Search.

Pokud potřebujete přístup k obsahu ve výsledcích hledání s oprávněním, existuje technika použití filtrů, které obsahují nebo vylučují dokumenty na základě identity uživatele. Toto alternativní řešení přidá do zdroje dat pole řetězce, které představuje identitu skupiny nebo uživatele, které můžete v indexu filtrovat. Další informace o tomto modelu najdete v tématu Oříznutí zabezpečení na základě filtrů identit.

Umístění dat

Při nastavování vyhledávací služby zvolíte oblast, která určuje, kde se ukládají a zpracovávají zákaznická data. Každá oblast existuje v geografické oblasti (Geo), která často zahrnuje více oblastí (například Švýcarsko je geo, která obsahuje Švýcarsko – sever a Švýcarsko – západ). Azure AI Search může replikovat vaše data do jiné oblasti v rámci stejné geografické oblasti pro zajištění odolnosti a vysoké dostupnosti. Služba neukládá ani nezpracuje zákaznická data mimo zadanou geografickou oblast, pokud nenakonfigurujete funkci, která má závislost na jiném prostředku Azure, a tento prostředek se zřídí v jiné oblasti.

V současné době je jediným externím prostředkem, do kterého vyhledávací služba zapisuje, Azure Storage. Účet úložiště je účet, který zadáte, a může být v libovolné oblasti. Vyhledávací služba zapisuje do Azure Storage, pokud používáte některou z následujících funkcí:

Další informace o rezidenci dat najdete v tématu Rezidence dat v Azure.

Výjimky ze závazků k rezidenci dat

Názvy objektů se zobrazují v protokolech telemetrie, které Microsoft používá k poskytování podpory pro službu. Názvy objektů se ukládají a zpracovávají mimo vybranou oblast nebo umístění. Názvy objektů zahrnují názvy indexů a polí indexů, aliasů, indexerů, zdrojů dat, sad dovedností, map synonym, prostředků, kontejnerů a úložiště trezoru klíčů. Zákazníci by neměli ukládat žádná citlivá data do polí názvů ani vytvářet aplikace navržené tak, aby do těchto polí ukládaly citlivá data.

Protokoly telemetrie se uchovávají po dobu jednoho a půl roku. Během tohoto období může Společnost Microsoft přistupovat k názvům objektů a odkazovat na je za následujících podmínek:

Diagnostikujte problém, vylepšete funkci nebo opravte chybu. V tomto scénáři je přístup k datům pouze interní, bez přístupu třetích stran.

Během podpory se tyto informace můžou použít k rychlému řešení problémů a eskalaci produktového týmu v případě potřeby.

Ochrana dat

Ve vrstvě úložiště je šifrování dat integrované pro veškerý obsah spravovaný službou uložený na disk, včetně indexů, map synonym a definic indexerů, zdrojů dat a sad dovedností. Šifrování spravované službou se vztahuje na dlouhodobé úložiště dat i dočasné úložiště dat.

Volitelně můžete přidat klíče spravované zákazníkem (CMK) pro doplňkové šifrování indexovaného obsahu pro dvojité šifrování neaktivních uložených dat. Pro služby vytvořené po srpnu 1 2020 se šifrování CMK rozšiřuje na krátkodobá data na dočasných discích.

Přenášená data

Pro připojení vyhledávací služby přes veřejný internet naslouchá Azure AI Search na portu HTTPS 443.

Azure AI Search podporuje šifrování kanálů typu klient-služba tls 1.2 a 1.3:

- Protokol TLS 1.3 je výchozí v novějších klientských operačních systémech a verzích .NET.

- Protokol TLS 1.2 je ve starších systémech výchozí, ale pro požadavek klienta můžete explicitně nastavit protokol TLS 1.3.

Starší verze protokolu TLS (1.0 nebo 1.1) nejsou podporované.

Další informace najdete v tématu Podpora protokolu TLS v rozhraní .NET Framework.

Neaktivní uložená data

Pro data zpracovávaná interně vyhledávací službou popisuje následující tabulka modely šifrování dat. Některé funkce, jako je úložiště znalostí, přírůstkové rozšiřování a indexerové indexování, čtení z datových struktur nebo zápis do datových struktur v jiných službách Azure. Služby, které jsou závislé na Službě Azure Storage, můžou využívat funkce šifrování této technologie.

| Model | Klíče | Požadavky | Omezení | Platí pro |

|---|---|---|---|---|

| Šifrování na straně serveru | Klíče spravované Microsoftem | Žádné (integrované) | Žádné, dostupné na všech úrovních ve všech oblastech pro obsah vytvořený po 24. lednu 2018. | Obsah (indexy a mapy synonym) a definice (indexery, zdroje dat, sady dovedností) na datových discích a dočasných discích |

| Šifrování na straně serveru | Klíče spravované zákazníkem | Azure Key Vault | K dispozici na fakturovatelných úrovních v konkrétních oblastech pro obsah vytvořený po 1. srpnu 2020. | Obsah (indexy a mapy synonym) na datových discích |

| Úplné šifrování na straně serveru | Klíče spravované zákazníkem | Azure Key Vault | Dostupné na fakturovatelných úrovních ve všech oblastech ve vyhledávacích službách po 13. květnu 2021. | Obsah (indexy a mapy synonym) na datových discích a dočasných discích |

Klíče spravované službou

Šifrování spravované službou je interní operace Microsoftu, která používá 256bitové šifrování AES. Probíhá automaticky u všech indexů, včetně přírůstkových aktualizací indexů, které nejsou plně šifrované (vytvořené před lednem 2018).

Šifrování spravované službou se vztahuje na veškerý obsah dlouhodobého a krátkodobého úložiště.

Klíče spravované zákazníkem (CMK)

Klíče spravované zákazníkem vyžadují jinou fakturovatelnou službu Azure Key Vault, která může být v jiné oblasti, ale ve stejném předplatném jako Azure AI Search.

Podpora CMK byla provedena ve dvou fázích. Pokud jste vyhledávací službu vytvořili v první fázi, šifrování CMK bylo omezeno na dlouhodobé úložiště a konkrétní oblasti. Služby vytvořené v druhé fázi po květnu 2021 můžou používat šifrování CMK v libovolné oblasti. V rámci zavedení druhé vlny se obsah šifruje v dlouhodobém i krátkodobém úložišti. Další informace o podpoře CMK najdete v tématu úplné dvojité šifrování.

Povolením šifrování CMK zvýšíte velikost indexu a snížíte výkon dotazů. Na základě pozorování k datu můžete očekávat zvýšení o 30 až 60 procent v časech dotazu, i když skutečný výkon se bude lišit v závislosti na definici indexu a typech dotazů. Z důvodu negativního dopadu na výkon doporučujeme tuto funkci povolit pouze u indexů, které ji skutečně vyžadují. Další informace najdete v tématu Konfigurace šifrovacích klíčů spravovaných zákazníkem ve službě Azure AI Search.

Správa zabezpečení

Správa klíčů API

Spoléhání na ověřování založené na klíčích rozhraní API znamená, že byste měli mít v pravidelných intervalech plán opětovného vygenerování klíče správce podle osvědčených postupů zabezpečení Azure. Pro každou vyhledávací službu existují maximálně dva klíče správce. Další informace o zabezpečení a správě klíčů rozhraní API najdete v tématu Vytváření a správa klíčů api-keys.

Protokoly aktivit a prostředků

Azure AI Search nehlásí identity uživatelů, takže nemůžete odkazovat na protokoly s informacemi o konkrétním uživateli. Služba však protokoluje operace vytvoření-čtení-aktualizace-odstranění, které můžete být schopni korelovat s jinými protokoly, abyste porozuměli agentuře konkrétních akcí.

Pomocí upozornění a infrastruktury protokolování v Azure můžete využít špičky počtu dotazů nebo jiné akce, které se odchylují od očekávaných úloh. Další informace o nastavení protokolů najdete v tématu Shromažďování a analýza dat protokolu a monitorování požadavků na dotazy.

Certifikace a dodržování předpisů

Azure AI Search se účastní pravidelných auditů a má certifikaci pro mnoho globálních, regionálních a oborových standardů pro veřejný cloud i Azure Government. Úplný seznam najdete v dokumentu white paper o nabídkách dodržování předpisů Microsoft Azure z oficiální stránky sestav auditu.

K dodržování předpisů můžete použít Azure Policy k implementaci osvědčených postupů s vysokým zabezpečením srovnávacího testu zabezpečení cloudu Microsoftu. Srovnávací test zabezpečení cloudu Microsoftu je kolekce doporučení zabezpečení, která jsou kodifikovaná do kontrolních mechanismů zabezpečení, které se mapují na klíčové akce, které byste měli provést pro zmírnění hrozeb pro služby a data. Aktuálně existuje 12 kontrolních mechanismů zabezpečení, včetně zabezpečení sítě, protokolování a monitorování a ochrany dat.

Azure Policy je funkce integrovaná do Azure, která pomáhá spravovat dodržování předpisů pro více standardů, včetně těch, které jsou srovnávacím testem zabezpečení cloudu Microsoftu. Pro dobře známé srovnávací testy poskytuje Azure Policy předdefinované definice, které poskytují kritéria i odezvu s možností reakce, která řeší nedodržování předpisů.

Pro Azure AI Search je aktuálně k dispozici jedna integrovaná definice. Jde o protokolování prostředků. Můžete přiřadit zásadu, která identifikuje vyhledávací služby, u nichž chybí protokolování prostředků, a pak ji zapnout. Další informace najdete v tématu Řízení dodržování právních předpisů azure Policy pro Azure AI Search.

Podívejte se na toto video

V tomto rychlém videu najdete přehled architektury zabezpečení a jednotlivých kategorií funkcí.

Viz také

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro