Zabránění v autorizaci pomocí sdíleného klíče u účtu služby Azure Storage

Každý zabezpečený požadavek na účet služby Azure Storage musí být autorizovaný. Ve výchozím nastavení je možné žádosti autorizovat pomocí přihlašovacích údajů Microsoft Entra nebo pomocí přístupového klíče účtu pro autorizaci sdíleného klíče. Z těchto dvou typů autorizace poskytuje Microsoft Entra ID vynikající zabezpečení a snadné použití prostřednictvím sdíleného klíče a doporučuje ho Microsoft. Pokud chcete vyžadovat, aby klienti k autorizaci požadavků používali ID Microsoft Entra, můžete zakázat požadavky na účet úložiště, který má oprávnění ke sdílenému klíči.

Když zakážete autorizaci sdíleného klíče pro účet úložiště, Azure Storage odmítne všechny následné požadavky na tento účet, které jsou autorizované pomocí přístupových klíčů účtu. Úspěšné budou pouze zabezpečené požadavky, které jsou autorizované s ID Microsoft Entra. Další informace o použití Microsoft Entra ID naleznete v tématu Autorizace přístupu k datům ve službě Azure Storage.

Vlastnost AllowSharedKeyAccess účtu úložiště není ve výchozím nastavení nastavená a nevrací hodnotu, dokud ji explicitně nenastavíte. Účet úložiště povoluje požadavky, které jsou autorizované pomocí sdíleného klíče, pokud je hodnota vlastnosti null nebo pokud je pravdivá.

Tento článek popisuje, jak pomocí architektury DRAG (Detection-Remediation-Audit-Governance) nepřetržitě spravovat autorizaci sdíleného klíče pro váš účet úložiště.

Požadavky

Před zakázáním přístupu ke sdílenému klíči u některého z vašich účtů úložiště:

- Vysvětlení, jak zákaz sdíleného klíče ovlivňuje tokeny SAS

- Zvažte kompatibilitu s dalšími nástroji a službami Azure.

- Zvažte nutnost zakázat autorizaci sdíleného klíče pro používání podmíněného přístupu Microsoft Entra.

- Autorizace přístupu k datům souborů nebo převodu úloh Azure Files

Vysvětlení, jak zákaz sdíleného klíče ovlivňuje tokeny SAS

Pokud je přístup ke sdílenému klíči pro účet úložiště zakázaný, Azure Storage zpracovává tokeny SAS na základě typu SAS a služby, na kterou požadavek cílí. Následující tabulka ukazuje, jak je každý typ sdíleného přístupového podpisu autorizovaný a jak bude Azure Storage tento SAS zpracovávat, když je vlastnost AllowSharedKeyAccess pro účet úložiště false.

| Typ SAS | Typ autorizace | Chování při false AllowSharedKeyAccess |

|---|---|---|

| SAS delegování uživatele (pouze úložiště objektů blob) | Microsoft Entra ID | Žádost je povolená. Microsoft doporučuje používat SAS delegování uživatele, pokud je to možné pro zajištění vyššího zabezpečení. |

| SAS služby | Sdílený klíč | Požadavek je odepřen pro všechny služby Azure Storage. |

| SAS účtu | Sdílený klíč | Požadavek je odepřen pro všechny služby Azure Storage. |

Metriky Azure a protokolování ve službě Azure Monitor nerozlišují mezi různými typy sdílených přístupových podpisů. Filtr SAS v Průzkumníku metrik Azure a pole SAS v protokolování Azure Storage ve službě Azure Monitor obě žádosti o sestavy, které jsou autorizované s libovolným typem SAS. Různé typy sdílených přístupových podpisů jsou ale autorizované odlišně a chovají se odlišně, pokud je přístup ke sdílenému klíči zakázán:

- Token SAS služby nebo token SAS účtu má autorizaci se sdíleným klíčem a při nastavení vlastnosti AllowSharedKeyAccess na hodnotu false nebude povolen požadavek na úložiště objektů blob.

- SAS delegování uživatele má autorizaci s ID Microsoft Entra a bude povolen v požadavku na úložiště objektů blob, pokud je vlastnost AllowSharedKeyAccess nastavena na false.

Při vyhodnocování provozu do účtu úložiště mějte na paměti, že metriky a protokoly popsané v tématu Zjištění typu autorizace používané klientskými aplikacemi můžou zahrnovat požadavky provedené pomocí sdíleného přístupového podpisu delegování uživatele.

Další informace o sdílených přístupových podpisech najdete v tématu Udělení omezeného přístupu k prostředkům Azure Storage pomocí sdílených přístupových podpisů (SAS).

Zvažte kompatibilitu s dalšími nástroji a službami Azure.

Řada služeb Azure používá ke komunikaci se službou Azure Storage autorizaci pomocí sdíleného klíče. Pokud zakážete autorizaci sdíleného klíče pro účet úložiště, nebudou tyto služby mít přístup k datům v daném účtu a vaše aplikace mohou být nepříznivě ovlivněny.

Některé nástroje Azure nabízejí možnost používat autorizaci Microsoft Entra pro přístup ke službě Azure Storage. V následující tabulce jsou uvedeny některé oblíbené nástroje Azure a poznámky, jestli můžou k autorizaci požadavků do Azure Storage použít MICROSOFT Entra ID.

| Nástroj Azure | Autorizace Microsoft Entra do Služby Azure Storage |

|---|---|

| portál Azure | Podporovan. Informace o autorizaci pomocí účtu Microsoft Entra z webu Azure Portal najdete v tématu Volba způsobu autorizace přístupu k datům objektů blob na webu Azure Portal. |

| AzCopy | Podporuje se pro Službu Blob Storage. Informace o autorizaci operací AzCopy najdete v tématu Volba způsobu zadání přihlašovacích údajů pro autorizaci v dokumentaci k AzCopy. |

| Azure Storage Explorer | Podporuje se pro Blob Storage, Queue Storage, Table Storage a Azure Data Lake Storage Gen2. Přístup k Úložišti souborů není podporován pomocí rozhraní Microsoft Entra ID. Nezapomeňte vybrat správného tenanta Microsoft Entra. Další informace najdete v tématu Začínáme s Průzkumník služby Storage |

| Azure PowerShell | Podporovan. Informace o autorizaci příkazů PowerShellu pro operace objektů blob nebo front pomocí ID Microsoft Entra najdete v tématu Spuštění příkazů PowerShellu s přihlašovacími údaji Microsoft Entra pro přístup k datům objektů blob nebo spuštění příkazů PowerShellu s přihlašovacími údaji Microsoft Entra pro přístup k datům fronty. |

| Azure CLI | Podporovan. Informace o autorizaci příkazů Azure CLI s ID Microsoft Entra pro přístup k datům objektů blob a front najdete v tématu Spuštění příkazů Azure CLI s přihlašovacími údaji Microsoft Entra pro přístup k datům objektů blob nebo front. |

| Azure IoT Hub | Podporovan. Další informace najdete v tématu Podpora služby IoT Hub pro virtuální sítě. |

| Azure Cloud Shell | Azure Cloud Shell je integrované prostředí na webu Azure Portal. Azure Cloud Shell hostuje soubory pro trvalost sdílené složky Azure v účtu úložiště. Tyto soubory budou nedostupné, pokud se pro tento účet úložiště nepovolí autorizace sdíleného klíče. Další informace najdete v tématu Zachování souborů ve službě Azure Cloud Shell. Pokud chcete ve službě Azure Cloud Shell spouštět příkazy pro správu účtů úložiště, pro které je zakázaný přístup ke sdíleným klíčům, nejprve se ujistěte, že jste těmto účtům udělili potřebná oprávnění prostřednictvím Azure RBAC. Další informace najdete v tématu Co je řízení přístupu na základě role v Azure (Azure RBAC)? |

Zakázat autorizaci sdíleného klíče pro použití podmíněného přístupu Microsoft Entra

Pokud chcete chránit účet azure Storage pomocí zásad podmíněného přístupu Microsoft Entra, musíte zakázat autorizaci sdíleného klíče pro účet úložiště.

Autorizace přístupu k datům souborů nebo převodu úloh Azure Files

Azure Storage podporuje autorizaci Microsoft Entra pro požadavky na azure Files, Blob Storage, Queue Storage a Table Storage. Ve výchozím nastavení ale Azure Portal používá pro přístup ke sdíleným složkám Azure autorizaci pomocí sdíleného klíče. Pokud zakážete autorizaci sdíleného klíče pro účet úložiště, který není nakonfigurovaný se správnými přiřazeními RBAC, požadavky na službu Azure Files selžou a nebudete mít přístup ke sdíleným složkám Azure na webu Azure Portal.

Pokud chcete tento problém zmírnit, doporučujeme použít jeden ze tří přístupů:

- Pokud chcete autorizovat přístup k datům souborů pomocí účtu Microsoft Entra, postupujte takto:

- Než zakážete přístup k účtu prostřednictvím sdíleného klíče, migrujte všechna data služby Azure Files do samostatného účtu úložiště.

- Toto nastavení nepoužívejte u účtů úložiště, které podporují úlohy Azure Files.

Identifikace účtů úložiště, které umožňují přístup ke sdílenému klíči

Existují dva způsoby identifikace účtů úložiště, které umožňují přístup ke sdíleným klíčům:

- Kontrola nastavení přístupu ke sdílenému klíči pro více účtů

- Konfigurace služby Azure Policy pro přístup ke sdílenému klíči v režimu auditování

Kontrola nastavení přístupu ke sdílenému klíči pro více účtů

Pokud chcete zkontrolovat nastavení přístupu ke sdílenému klíči napříč sadou účtů úložiště s optimálním výkonem, můžete použít Azure Resource Graph Explorer na webu Azure Portal. Další informace o používání Průzkumníka služby Resource Graph najdete v rychlém startu: Spuštění prvního dotazu Resource Graphu pomocí Azure Resource Graph Exploreru.

Spuštění následujícího dotazu v Průzkumníku služby Resource Graph vrátí seznam účtů úložiště a zobrazí nastavení přístupu ke sdílenému klíči pro každý účet:

resources

| where type =~ 'Microsoft.Storage/storageAccounts'

| extend allowSharedKeyAccess = parse_json(properties).allowSharedKeyAccess

| project subscriptionId, resourceGroup, name, allowSharedKeyAccess

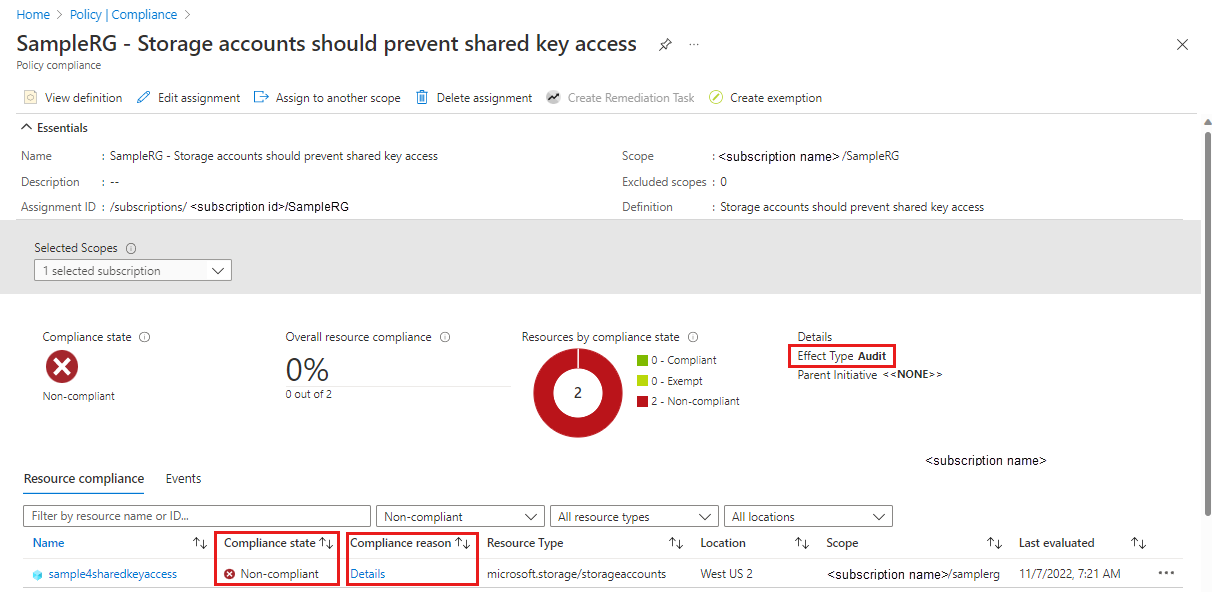

Konfigurace služby Azure Policy pro přístup ke sdílenému klíči v režimu auditování

Účty azure Policy Storage by měly zabránit přístupu ke sdíleným klíčům, aby uživatelé s příslušnými oprávněními mohli konfigurovat nové nebo existující účty úložiště tak, aby povolily autorizaci sdíleného klíče. Nakonfigurujte tuto zásadu v režimu auditu, abyste identifikovali účty úložiště, ve kterých je povolená autorizace sdíleného klíče. Po změně aplikací tak, aby místo sdíleného klíče používaly k autorizaci Microsoft Entra, můžete zásadu aktualizovat, abyste zabránili povolení přístupu ke sdílenému klíči.

Další informace o předdefinovaných zásadách najdete v tématu Účty úložiště, které by měly bránit přístupu ke sdíleným klíčům v seznamu předdefinovaných definic zásad.

Přiřazení předdefinovaných zásad pro obor prostředků

Pomocí těchto kroků přiřaďte předdefinované zásady pro příslušný obor na webu Azure Portal:

Na webu Azure Portal vyhledejte zásady pro zobrazení řídicího panelu Azure Policy.

V části Vytváření obsahu vyberte Zadání.

Zvolte Přiřadit zásadu.

Na kartě Základy na stránce Přiřadit zásadu v části Obor zadejte obor přiřazení zásady. Výběrem tlačítka Další (...) zvolte předplatné a volitelnou skupinu prostředků.

V poli Definice zásady vyberte tlačítko Další (...) a do vyhledávacího pole zadejte přístup ke sdílenému klíči. Vyberte definici zásady s názvem Účty úložiště, která by měla bránit přístupu ke sdíleným klíčům.

Vyberte Zkontrolovat a vytvořit.

Na kartě Zkontrolovat a vytvořit zkontrolujte přiřazení zásady a pak vyberte Vytvořit a přiřaďte definici zásady zadanému oboru.

Monitorování dodržování předpisů pomocí zásad

Pokud chcete monitorovat účty úložiště kvůli dodržování zásad přístupu ke sdíleným klíčům, postupujte takto:

Na řídicím panelu Azure Policy v části Vytváření vyberte Přiřazení.

Vyhledejte a vyberte přiřazení zásad, které jste vytvořili v předchozí části.

Vyberte kartu Zobrazit dodržování předpisů.

Všechny účty úložiště v rámci přiřazení zásad, které nesplňují požadavky zásad, se zobrazí v sestavě dodržování předpisů.

Pokud chcete získat další informace o tom, proč účet úložiště nedodržuje předpisy, vyberte v části Podrobnosti z důvodu dodržování předpisů.

Zjištění typu autorizace používané klientskými aplikacemi

Abyste pochopili, jak může autorizace sdíleného klíče ovlivnit klientské aplikace před provedením této změny, povolte protokolování a metriky pro účet úložiště. Pak můžete analyzovat vzory požadavků na váš účet za určité časové období, abyste zjistili, jak jsou žádosti autorizované.

Pomocí metrik můžete určit, kolik požadavků účet úložiště přijímá, které jsou autorizované pomocí sdíleného klíče nebo sdíleného přístupového podpisu (SAS). Pomocí protokolů určete, kteří klienti tyto požadavky odesílají.

Sas může být autorizovaný pomocí sdíleného klíče nebo ID Microsoft Entra. Další informace o interpretaci požadavků provedených pomocí sdíleného přístupového podpisu najdete v tématu Vysvětlení toho, jak zákaz sdíleného klíče ovlivňuje tokeny SAS.

Určení počtu a četnosti žádostí autorizovaných pomocí sdíleného klíče

Pokud chcete sledovat, jak se žádosti o účet úložiště autorizovají, použijte Azure Metrics Explorer na webu Azure Portal. Další informace o Průzkumníku metrik najdete v tématu Analýza metrik pomocí Průzkumníka metrik služby Azure Monitor.

Pomocí těchto kroků vytvořte metriku, která sleduje požadavky provedené pomocí sdíleného klíče nebo sdíleného přístupového podpisu:

Na webu Azure Portal přejděte na svůj účet úložiště. V části Monitorování vyberte Metriky.

Mělo by se zobrazit nové pole metriky:

Pokud ne, vyberte Přidat metriku.

V dialogovém okně Metrika zadejte následující hodnoty:

- Pole Obor ponechte nastavené na název účtu úložiště.

- Nastavte obor názvů metriky na účet. Tato metrika bude hlásit všechny požadavky na účet úložiště.

- Nastavte pole Metrika na Transakce.

- Nastavte pole Agregace na Součet.

Nová metrika zobrazí součet počtu transakcí oproti účtu úložiště v daném časovém intervalu. Výsledná metrika se zobrazí, jak je znázorněno na následujícím obrázku:

Dále vyberte tlačítko Přidat filtr a vytvořte filtr na metrice pro typ autorizace.

V dialogovém okně Filtr zadejte následující hodnoty:

- Nastavte hodnotu vlastnosti na Ověřování.

- Nastavte pole Operátor na symbol rovná se (=).

- V poli Hodnoty vyberte Klíč účtu a SAS.

V pravém horním rohu vyberte časový rozsah, pro který chcete metriku zobrazit. Můžete také určit, jak podrobná agregace požadavků má být, zadáním intervalů od 1 minuty do 1 měsíce. Například nastavte časový rozsah na 30 dnů a časové intervaly na 1 den, abyste zobrazili požadavky agregované podle dne za posledních 30 dnů.

Po nakonfigurování metriky se požadavky na váš účet úložiště začnou zobrazovat v grafu. Následující obrázek ukazuje žádosti, které byly autorizované pomocí sdíleného klíče nebo s tokenem SAS. Žádosti se agregují za den za posledních třicet dnů.

Můžete také nakonfigurovat pravidlo upozornění, které vás upozorní, když se pro váš účet úložiště provede určitý počet žádostí, které jsou autorizované pomocí sdíleného klíče. Další informace najdete v tématu Vytváření, zobrazování a správa upozornění metrik pomocí služby Azure Monitor.

Analýza protokolů za účelem identifikace klientů, kteří autorizují požadavky pomocí sdíleného klíče nebo SAS

Protokoly služby Azure Storage zaznamenávají podrobnosti o požadavcích provedených vůči účtu úložiště, včetně způsobu autorizace žádosti. Protokoly můžete analyzovat a určit, kteří klienti autorizují požadavky pomocí sdíleného klíče nebo tokenu SAS.

Pokud chcete protokolovat požadavky na váš účet Azure Storage, abyste mohli vyhodnotit, jak jsou autorizované, můžete použít protokolování služby Azure Storage ve službě Azure Monitor. Další informace najdete v tématu Monitorování služby Azure Storage.

Protokolování služby Azure Storage ve službě Azure Monitor podporuje analýzu dat protokolů pomocí dotazů protokolu. K dotazování protokolů můžete použít pracovní prostor služby Azure Log Analytics. Další informace o dotazech protokolu najdete v kurzu : Začínáme s dotazy Log Analytics.

Vytvoření nastavení diagnostiky na webu Azure Portal

Pokud chcete data Azure Storage protokolovat pomocí služby Azure Monitor a analyzovat je pomocí služby Azure Log Analytics, musíte nejprve vytvořit nastavení diagnostiky, které určuje, pro jaké typy požadavků a pro které služby úložiště chcete data protokolovat. Pokud chcete vytvořit nastavení diagnostiky na webu Azure Portal, postupujte takto:

V předplatném, které obsahuje váš účet Azure Storage, vytvořte nový pracovní prostor služby Log Analytics nebo použijte existující pracovní prostor služby Log Analytics. Po nakonfigurování protokolování pro účet úložiště budou protokoly dostupné v pracovním prostoru služby Log Analytics. Další informace najdete v tématu Vytvoření pracovního prostoru služby Log Analytics na webu Azure Portal.

Na webu Azure Portal přejděte na svůj účet úložiště.

V části Monitorování vyberte Nastavení diagnostiky.

Vyberte službu Azure Storage, pro kterou chcete protokolovat požadavky. Můžete například zvolit objekt blob pro protokolování požadavků do úložiště objektů blob.

Vyberte Přidat nastavení diagnostiky.

Zadejte název nastavení diagnostiky.

V části Podrobnosti o kategorii v části protokolu zvolte StorageRead, StorageWrite a StorageDelete , aby se do vybrané služby protokolovaly všechny požadavky na data.

V části Podrobnosti o cíli vyberte možnost Odeslat do služby Log Analytics. Vyberte své předplatné a pracovní prostor služby Log Analytics, který jste vytvořili dříve, jak je znázorněno na následujícím obrázku.

Můžete vytvořit nastavení diagnostiky pro každý typ prostředku Azure Storage ve vašem účtu úložiště.

Jakmile vytvoříte nastavení diagnostiky, požadavky na účet úložiště se následně zaprotokolují podle daného nastavení. Další informace najdete v tématu Vytvoření nastavení diagnostiky pro shromažďování protokolů prostředků a metrik v Azure.

Referenční informace o polích dostupných v protokolech služby Azure Storage ve službě Azure Monitor najdete v protokolech prostředků.

Dotazování na protokoly požadavků provedených pomocí sdíleného klíče nebo SAS

Protokoly Azure Storage ve službě Azure Monitor zahrnují typ autorizace, která se použila k vytvoření požadavku na účet úložiště. Pokud chcete načíst protokoly pro žádosti provedené za posledních 7 dnů, které byly autorizované pomocí sdíleného klíče nebo SAS, otevřete pracovní prostor služby Log Analytics. Dále vložte následující dotaz do nového dotazu protokolu a spusťte ho. Tento dotaz zobrazí deset IP adres, které nejčastěji odesílaly požadavky autorizované pomocí sdíleného klíče nebo SAS:

StorageBlobLogs

| where AuthenticationType in ("AccountKey", "SAS") and TimeGenerated > ago(7d)

| summarize count() by CallerIpAddress, UserAgentHeader, AccountName

| top 10 by count_ desc

Na základě tohoto dotazu můžete také nakonfigurovat pravidlo upozornění, které vás upozorní na žádosti autorizované pomocí sdíleného klíče nebo SAS. Další informace najdete v tématu Vytvoření, zobrazení a správa upozornění protokolu pomocí služby Azure Monitor.

Náprava autorizace prostřednictvím sdíleného klíče

Jakmile budete analyzovat, jak se žádosti o váš účet úložiště autorizovají, můžete podniknout kroky, které zabrání přístupu prostřednictvím sdíleného klíče. Nejprve ale musíte aktualizovat všechny aplikace, které používají autorizaci pomocí sdíleného klíče, aby místo toho používaly ID Microsoft Entra. Protokoly a metriky můžete monitorovat, jak je popsáno v tématu Zjištění typu autorizace používané klientskými aplikacemi ke sledování přechodu. Další informace o použití Microsoft Entra ID pro přístup k datům v účtu úložiště najdete v tématu Autorizace přístupu k datům ve službě Azure Storage.

Pokud máte jistotu, že můžete bezpečně odmítnout žádosti, které jsou autorizované pomocí sdíleného klíče, můžete nastavit vlastnost AllowSharedKeyAccess pro účet úložiště na false.

Upozorňující

Pokud některý klient aktuálně přistupuje k datům ve vašem účtu úložiště se sdíleným klíčem, microsoft doporučuje migrovat tyto klienty do Microsoft Entra ID předtím, než zakážete přístup ke sdílenému klíči k účtu úložiště.

Oprávnění pro povolení nebo zakázání přístupu ke sdílenému klíči

Pokud chcete nastavit vlastnost AllowSharedKeyAccess pro účet úložiště, musí mít uživatel oprávnění k vytváření a správě účtů úložiště. Role řízení přístupu na základě role Azure (Azure RBAC), které poskytují tato oprávnění, zahrnují akci Microsoft.Storage/storageAccounts/write nebo Microsoft.Storage/storageAccounts/* . Mezi předdefinované role s touto akcí patří:

- Role vlastníka Azure Resource Manager

- Role přispěvatele Azure Resource Manager

- Role přispěvatele účtu úložiště

Tyto role neposkytují přístup k datům v účtu úložiště prostřednictvím ID Microsoft Entra. Zahrnují však microsoft.Storage/storageAccounts/listkeys/action, která uděluje přístup k přístupovým klíčům účtu. S tímto oprávněním může uživatel používat přístupové klíče účtu pro přístup ke všem datům v účtu úložiště.

Přiřazení rolí musí být vymezena na úroveň účtu úložiště nebo vyšší, aby uživatel povolil nebo nepovolil přístup ke sdílenému klíči pro účet úložiště. Další informace o oboru role najdete v tématu Vysvětlení oboru pro Azure RBAC.

Dávejte pozor, abyste přiřazování těchto rolí omezili jenom na ty, kteří vyžadují možnost vytvořit účet úložiště nebo aktualizovat jeho vlastnosti. Pomocí principu nejnižšího oprávnění se ujistěte, že uživatelé mají nejmenší oprávnění, která potřebují k plnění svých úkolů. Další informace o správě přístupu pomocí Azure RBAC najdete v tématu Osvědčené postupy pro Azure RBAC.

Poznámka:

Role klasického správce předplatného Service Správa istrator a Spolu Správa istrator zahrnují ekvivalent role vlastníka Azure Resource Manageru. Role Vlastník zahrnuje všechny akce, takže uživatel s jednou z těchto rolí pro správu může také vytvářet a spravovat účty úložiště. Další informace najdete v tématu Role Azure, role Microsoft Entra a klasické role správce předplatného.

Zakázání autorizace sdíleného klíče

Pomocí účtu, který má potřebná oprávnění, zakažte na webu Azure Portal autorizaci pomocí PowerShellu nebo pomocí Azure CLI.

Pokud chcete zakázat autorizaci sdíleného klíče pro účet úložiště na webu Azure Portal, postupujte takto:

Po zakázání autorizace sdíleného klíče se provedení požadavku na účet úložiště s autorizací sdíleného klíče nezdaří s kódem chyby 403 (Zakázáno). Azure Storage vrátí chybu, která značí, že pro účet úložiště není povolená autorizace založená na klíči.

Vlastnost AllowSharedKeyAccess je podporovaná pro účty úložiště, které používají pouze model nasazení Azure Resource Manageru. Informace o tom, které účty úložiště používají model nasazení Azure Resource Manager, najdete v tématu Typy účtů úložiště.

Ověřte, že přístup ke sdílenému klíči není povolený.

Pokud chcete ověřit, že autorizace sdíleného klíče už není povolená, můžete zadat dotaz na nastavení účtu úložiště Azure pomocí následujícího příkazu. Zástupné hodnoty v závorkách nahraďte vlastními hodnotami.

az storage account show \

--name <storage-account-name> \

--resource-group <resource-group-name> \

--query "allow-shared-key-access"

Příkaz vrátí hodnotu false , pokud je pro účet úložiště zakázaná autorizace sdíleného klíče.

Další ověření můžete provést pokusem o volání datové operace pomocí přístupového klíče účtu. Následující příklad se pokusí vytvořit kontejner pomocí přístupového klíče. Toto volání selže, když se pro účet úložiště nepovolí autorizace sdíleného klíče. Zástupné hodnoty v závorkách nahraďte vlastními hodnotami:

az storage container create \

--account-name <storage-account-name> \

--name sample-container \

--account-key <key> \

--auth-mode key

Poznámka:

Anonymní požadavky nejsou autorizované a budou pokračovat, pokud jste nakonfigurovali účet úložiště a kontejner pro anonymní přístup pro čtení. Další informace najdete v tématu Konfigurace anonymního přístupu pro čtení pro kontejnery a objekty blob.

Monitorování dodržování předpisů ve službě Azure Policy

Po zakázání přístupu ke sdílenému klíči u požadovaných účtů úložiště pokračujte v monitorování zásad, které jste vytvořili dříve pro průběžné dodržování předpisů. Na základě výsledků monitorování podle potřeby proveďte odpovídající akci, včetně změny rozsahu zásady, zákazu přístupu ke sdílenému klíči u více účtů nebo povolení pro účty, u kterých je potřeba více času pro nápravu.

Aktualizace služby Azure Policy, aby se zabránilo povolení přístupu ke sdíleným klíčům

Pokud chcete začít vynucovat přiřazení služby Azure Policy, které jste dříve vytvořili pro účty úložiště zásad , měli byste zabránit přístupu ke sdíleným klíčům, změňte účinek přiřazení zásady na Odepřít, abyste zabránili autorizovaným uživatelům v povolení přístupu ke sdíleným klíčům u účtů úložiště. Pokud chcete změnit účinek zásady, proveďte následující kroky:

Na řídicím panelu Azure Policy vyhledejte a vyberte přiřazení zásad, které jste vytvořili dříve.

Vyberte Upravit zadání.

Přejděte na kartu Parametry .

Zrušte zaškrtnutí políčka Zobrazit pouze parametry, které potřebují zadat nebo zkontrolovat.

V rozevíracím seznamu Efekt změňte Audit na Odepřít a pak vyberte Zkontrolovat a uložit.

Na kartě Revize a uložení zkontrolujte provedené změny a pak vyberte Uložit.

Poznámka:

Může trvat až 30 minut, než se změna zásad projeví.