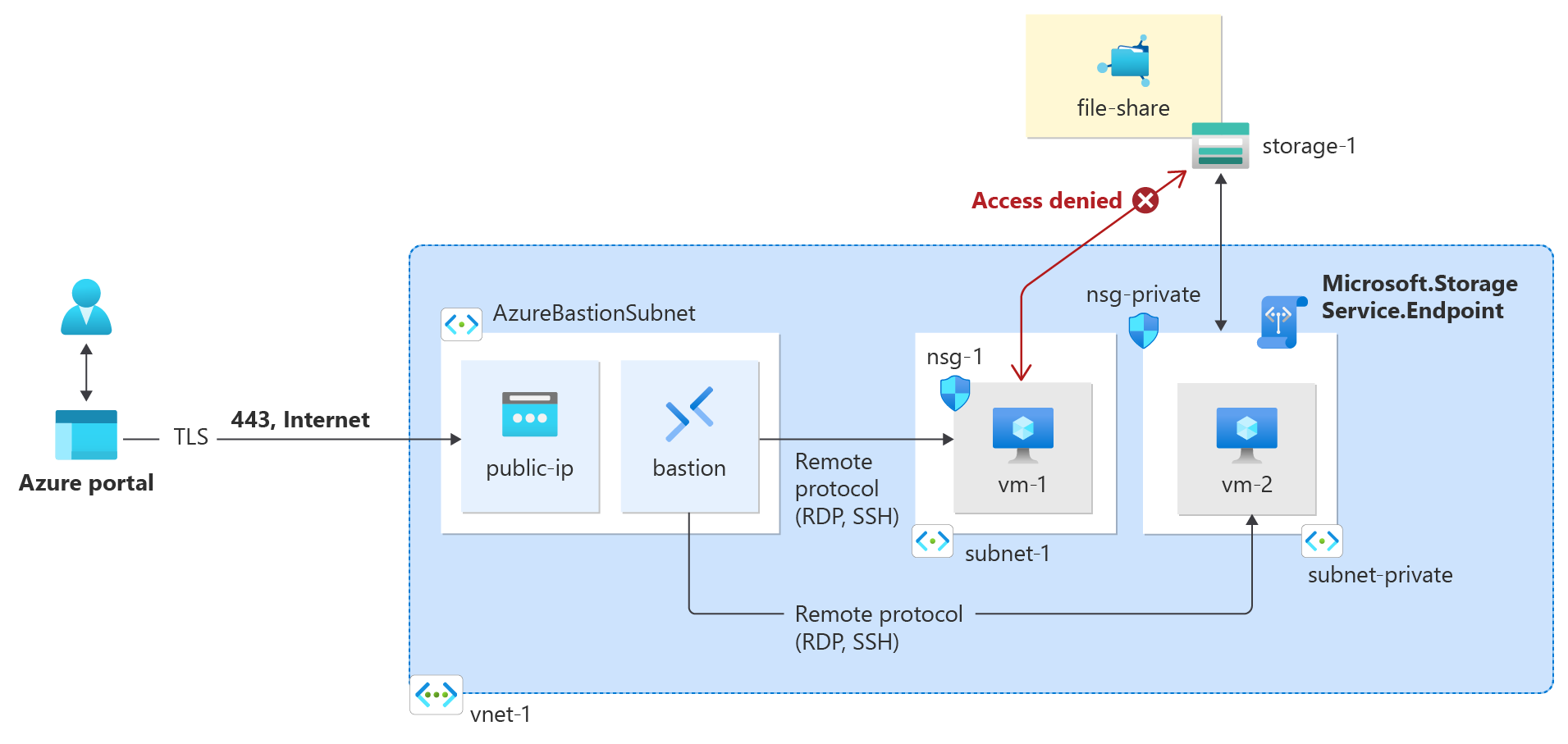

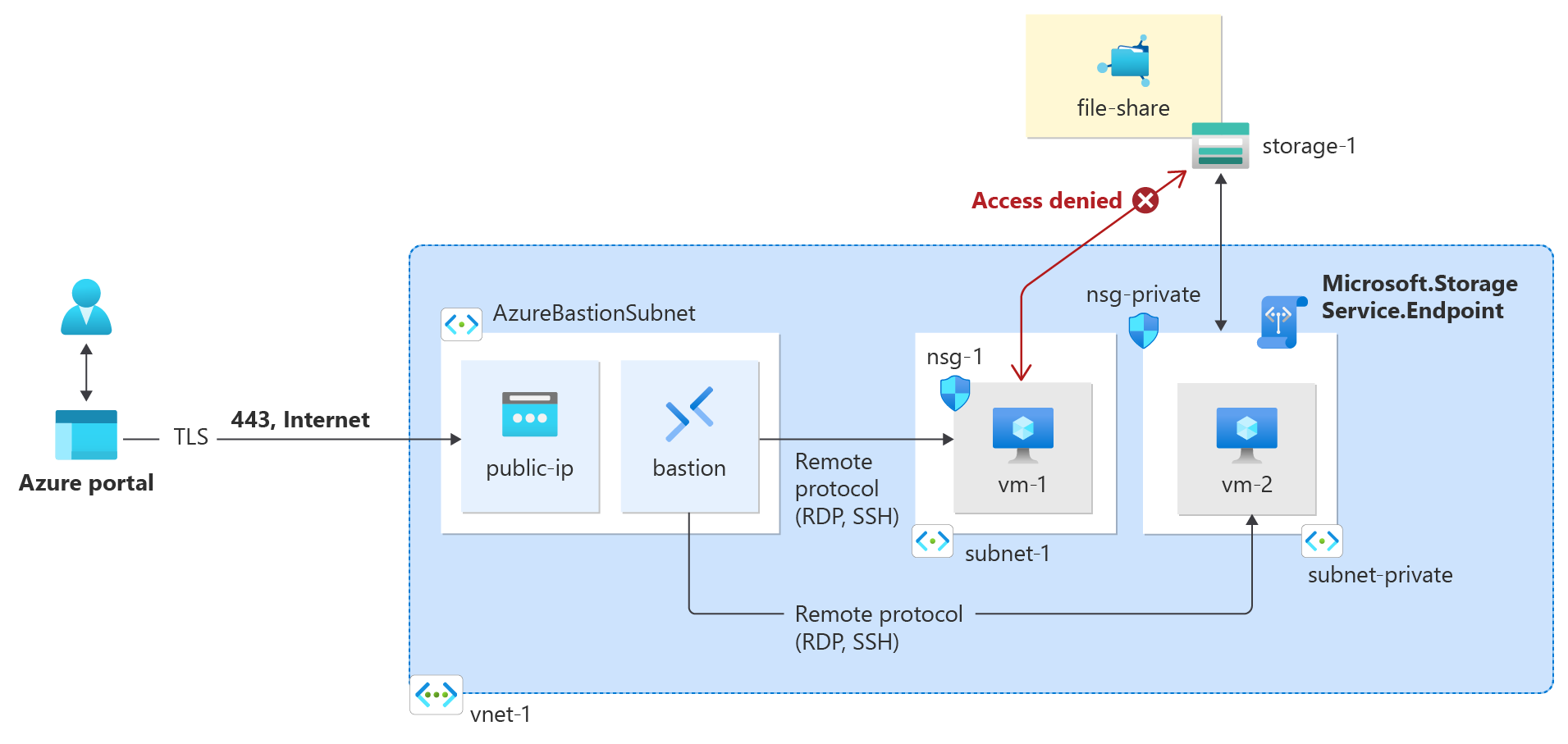

Koncové body služby pro virtuální síť umožňují omezení síťového přístupu k prostředkům některých služeb Azure na podsíť virtuální sítě. Můžete také odebrat internetový přístup k prostředkům. Koncové body služeb poskytují přímé připojení z vaší virtuální sítě k podporovaným službám Azure a umožňují pro přístup ke službám Azure použít privátní adresní prostor virtuální sítě. Provoz směřující do prostředků Azure prostřednictvím koncových bodů služby zůstává vždy v páteřní síti Microsoft Azure.

V tomto kurzu se naučíte:

- Vytvoření virtuální sítě s jednou podsítí

- Přidání podsítě a povolení koncového bodu služby

- Vytvoření prostředku Azure a povolení síťového přístupu k tomuto prostředku pouze z podsítě

- Nasazení virtuálního počítače do každé podsítě

- Ověření přístupu k prostředku z podsítě

- Ověření odepření přístupu k prostředku z podsítě a internetu

Požadavky

Pokud ještě nemáte předplatné Azure, vytvořte si napřed bezplatný účet.

Azure Cloud Shell

Azure hostí interaktivní prostředí Azure Cloud Shell, které můžete používat v prohlížeči. Pro práci se službami Azure můžete v prostředí Cloud Shell použít buď Bash, nebo PowerShell. Předinstalované příkazy Cloud Shellu můžete použít ke spuštění kódu v tomto článku, aniž byste museli instalovat cokoli do místního prostředí.

Spuštění služby Azure Cloud Shell:

| Možnost |

Příklad nebo odkaz |

| Vyberte Vyzkoušet v pravém horním rohu bloku kódu nebo příkazu. Výběrem možnosti Vyzkoušet se kód ani příkaz automaticky nekopíruje do Cloud Shellu. |

|

| Přejděte na adresu https://shell.azure.com nebo výběrem tlačítka Spustit Cloud Shell otevřete Cloud Shell v prohlížeči. |

|

| Zvolte tlačítko Cloud Shell v pruhu nabídky v pravém horním rohu webu Azure Portal. |

|

Použití Azure Cloud Shellu:

Spusťte Cloud Shell.

Výběrem tlačítka Kopírovat v bloku kódu (nebo bloku příkazů) zkopírujte kód nebo příkaz.

Vložte kód nebo příkaz do relace Cloud Shellu tak, že ve Windows a Linuxu vyberete ctrl+Shift+V nebo vyberete + v macOS.

Stisknutím klávesy Enter spusťte kód nebo příkaz.

Pokud se rozhodnete nainstalovat a používat PowerShell místně, tento článek vyžaduje modul Azure PowerShell verze 1.0.0 nebo novější. Nainstalovanou verzi zjistíte spuštěním příkazu Get-Module -ListAvailable Az. Pokud potřebujete upgrade, přečtěte si téma Instalace modulu Azure PowerShell. Pokud používáte PowerShell místně, musíte také spustit Connect-AzAccount , abyste vytvořili připojení k Azure.

Pokud nemáte účet Azure, vytvořte si bezplatný účet před tím, než začnete.

- Tento článek vyžaduje verzi 2.0.28 nebo novější azure CLI. Pokud používáte Azure Cloud Shell, je už nainstalovaná nejnovější verze.

Povolení koncového bodu služby

Vytvoření virtuální sítě a hostitele služby Azure Bastion

Následující postup vytvoří virtuální síť s podsítí prostředků, podsítí Služby Azure Bastion a hostitelem Bastionu:

Na portálu vyhledejte a vyberte Virtuální sítě.

Na stránce Virtuální sítě vyberte + Vytvořit.

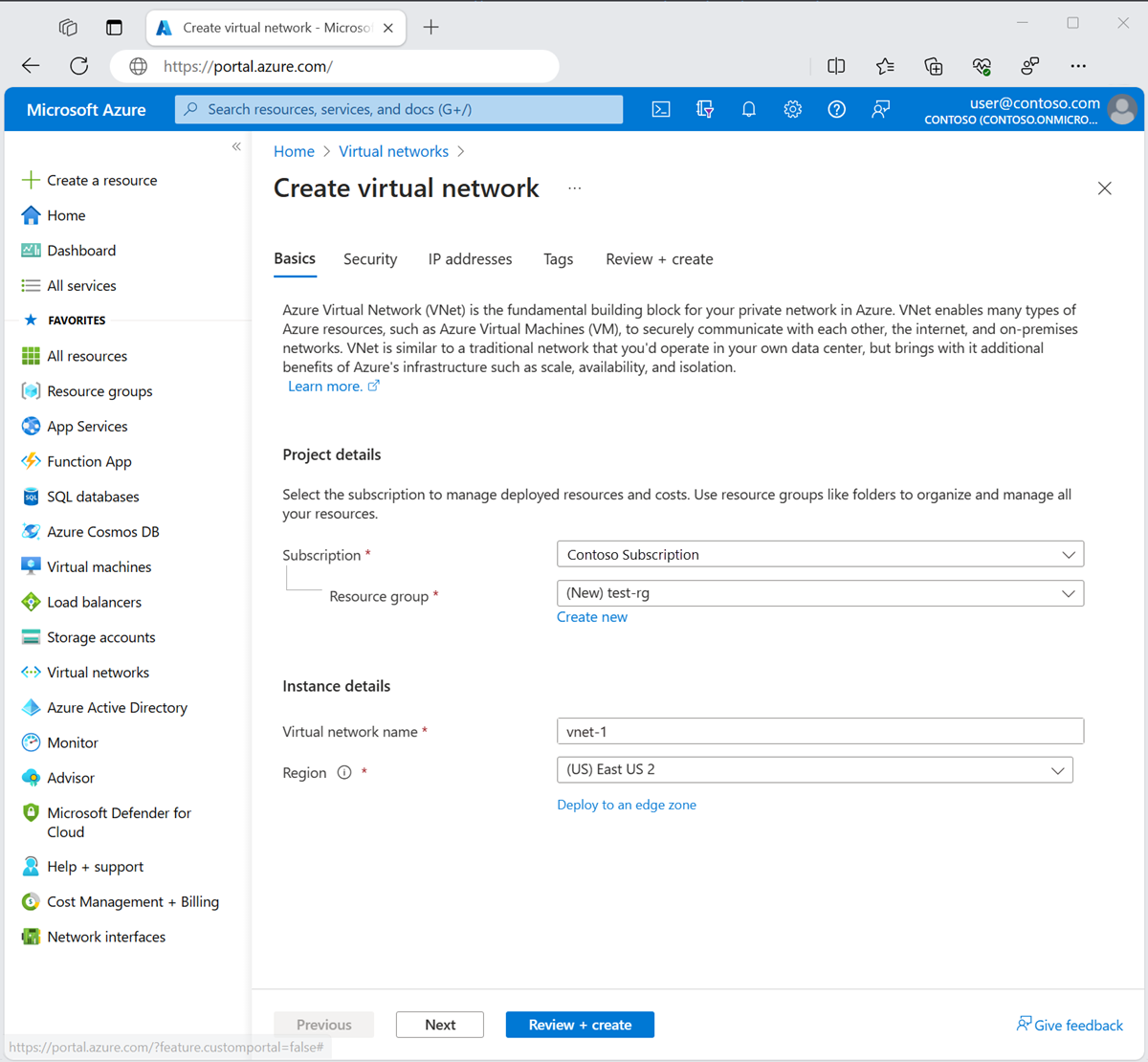

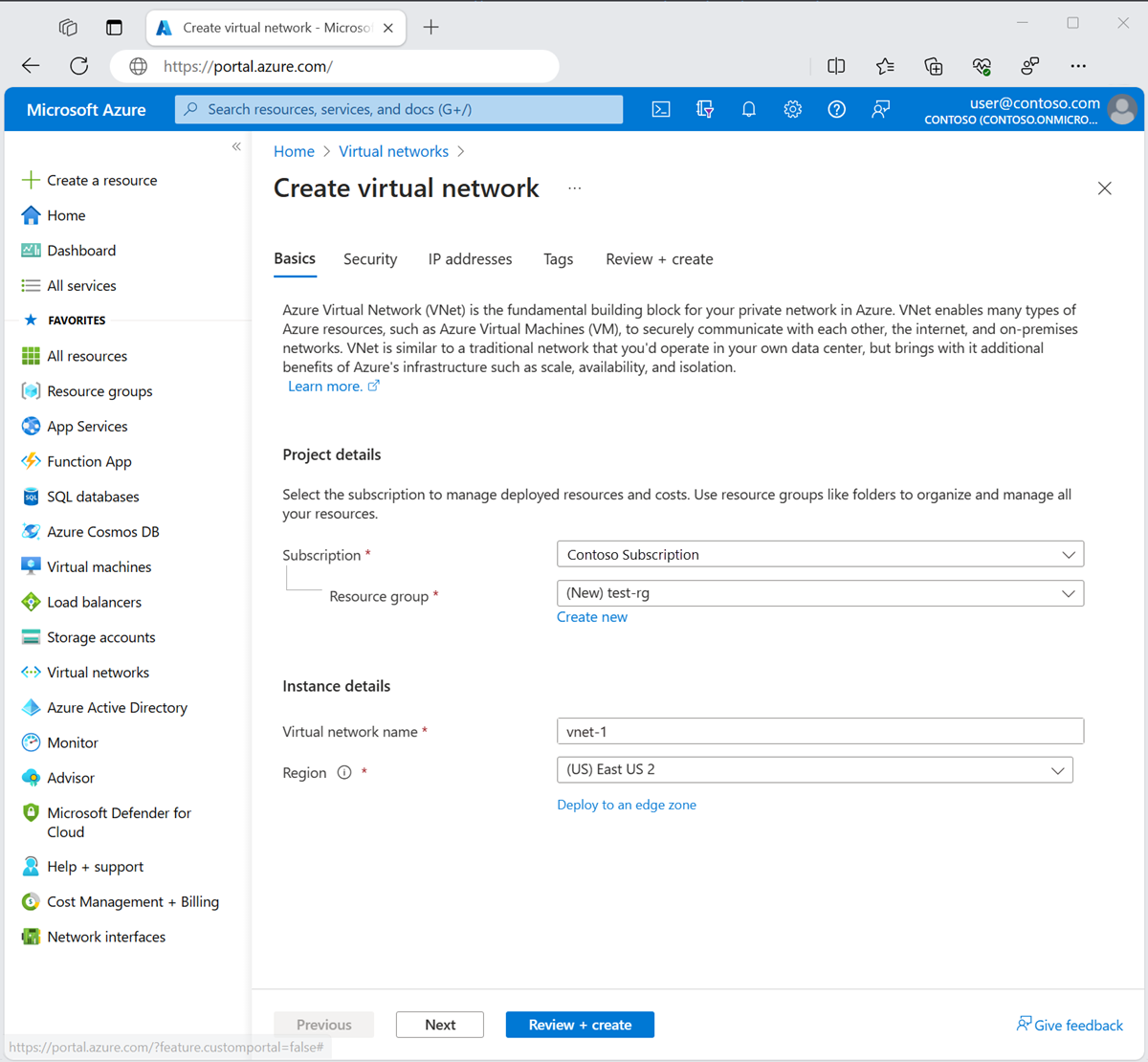

Na kartě Základy vytvoření virtuální sítě zadejte nebo vyberte následující informace:

| Nastavení |

Hodnota |

|

Podrobnosti projektu |

|

| Předplatné |

Vyberte své předplatné. |

| Skupina prostředků |

Vyberte, že chcete vytvořit novou IP adresu.

Jako název zadejte test-rg .

Vyberte OK. |

|

Podrobnosti o instanci |

|

| Název |

Zadejte vnet-1. |

| Oblast |

Vyberte USA – východ 2. |

Výběrem možnosti Další přejděte na kartu Zabezpečení .

V části Azure Bastion vyberte Povolit Azure Bastion.

Bastion používá váš prohlížeč k připojení k virtuálním počítačům ve virtuální síti přes Secure Shell (SSH) nebo RDP (Remote Desktop Protocol) pomocí jejich privátních IP adres. Virtuální počítače nepotřebují veřejné IP adresy, klientský software ani speciální konfiguraci. Další informace najdete v tématu Co je Azure Bastion?.

Poznámka:

Hodinová cena začíná od okamžiku nasazení Bastionu bez ohledu na využití odchozích dat. Další informace najdete v tématu Ceny a skladové položky. Pokud bastion nasazujete jako součást kurzu nebo testu, doporučujeme tento prostředek po dokončení jeho použití odstranit.

V Azure Bastionu zadejte nebo vyberte následující informace:

| Nastavení |

Hodnota |

| Název hostitele služby Azure Bastion |

Zadejte bastion. |

| Veřejná IP adresa služby Azure Bastion |

Vyberte Vytvořit veřejnou IP adresu.

Do názvu zadejte public-ip-bastion .

Vyberte OK. |

Výběrem možnosti Další přejděte na kartu IP adresy.

V poli Adresní prostor v podsítích vyberte výchozí podsíť.

V části Upravit podsíť zadejte nebo vyberte následující informace:

| Nastavení |

Hodnota |

| Účel podsítě |

Ponechte výchozí hodnotu Výchozí. |

| Název |

Zadejte podsíť-1. |

|

IPv4 |

|

| Rozsah adres IPv4 |

Ponechte výchozí hodnotu 10.0.0.0/16. |

| Počáteční adresa |

Ponechte výchozí hodnotu 10.0.0.0. |

| Velikost |

Ponechte výchozí hodnotu /24 (256 adres). |

Zvolte Uložit.

V dolní části okna vyberte Zkontrolovat a vytvořit . Po úspěšném ověření vyberte Vytvořit.

Koncové body služby se povolují pro každou službu a podsíť.

Do vyhledávacího pole v horní části stránky portálu vyhledejte virtuální síť. Ve výsledcích hledání vyberte virtuální sítě .

Ve virtuálních sítích vyberte vnet-1.

V části Nastavení virtuální sítě 1 vyberte Podsítě.

Vyberte + podsíť.

Na stránce Přidat podsíť zadejte nebo vyberte následující informace:

| Nastavení |

Hodnota |

| Název |

privátní podsíť |

| Rozsah adres podsítě |

Ponechte výchozí hodnotu 10.0.2.0/24. |

|

KONCOVÉ BODY SLUŽBY |

|

| Služby |

Vyberte Microsoft.Storage. |

Zvolte Uložit.

Upozornění

Než povolíte koncový bod služby pro existující podsíť s prostředky, přečtěte si pokyny pro změnu nastavení podsítě.

Vytvoření virtuální sítě

Před vytvořením virtuální sítě musíte vytvořit skupinu prostředků pro virtuální síť a všechny ostatní prostředky vytvořené v tomto článku. Vytvořte skupinu prostředků pomocí rutiny New-AzResourceGroup. Následující příklad vytvoří skupinu prostředků s názvem test-rg:

$rg = @{

ResourceGroupName = "test-rg"

Location = "westus2"

}

New-AzResourceGroup @rg

Vytvořte virtuální síť pomocí rutiny New-AzVirtualNetwork. Následující příklad vytvoří virtuální síť s názvem vnet-1 s předponou adresy 10.0.0.0/16.

$vnet = @{

ResourceGroupName = "test-rg"

Location = "westus2"

Name = "vnet-1"

AddressPrefix = "10.0.0.0/16"

}

$virtualNetwork = New-AzVirtualNetwork @vnet

Vytvořte konfiguraci podsítě pomocí rutiny New-AzVirtualNetworkSubnetConfig. Následující příklad vytvoří konfiguraci podsítě pro podsíť s názvem podsíť s názvem public:

$subpub = @{

Name = "subnet-public"

AddressPrefix = "10.0.0.0/24"

VirtualNetwork = $virtualNetwork

}

$subnetConfigPublic = Add-AzVirtualNetworkSubnetConfig @subpub

Vytvořte podsíť ve virtuální síti zápisem konfigurace podsítě do virtuální sítě pomocí rutiny Set-AzVirtualNetwork:

$virtualNetwork | Set-AzVirtualNetwork

Vytvořte ve virtuální síti jinou podsíť. V tomto příkladu se vytvoří podsíť s názvem podsíť s privátní podsítí s koncovým bodem služby pro Microsoft.Storage:

$subpriv = @{

Name = "subnet-private"

AddressPrefix = "10.0.2.0/24"

VirtualNetwork = $virtualNetwork

ServiceEndpoint = "Microsoft.Storage"

}

$subnetConfigPrivate = Add-AzVirtualNetworkSubnetConfig @subpriv

$virtualNetwork | Set-AzVirtualNetwork

Nasazení služby Azure Bastion

Azure Bastion se pomocí prohlížeče připojuje k virtuálním počítačům ve vaší virtuální síti přes Secure Shell (SSH) nebo RDP (Remote Desktop Protocol) pomocí jejich privátních IP adres. Virtuální počítače nepotřebují veřejné IP adresy, klientský software ani speciální konfiguraci. Další informace o Bastionu najdete v tématu Co je Azure Bastion?.

Hodinová cena začíná od okamžiku nasazení Bastionu bez ohledu na využití odchozích dat. Další informace najdete v tématu Ceny a skladové položky. Pokud bastion nasazujete jako součást kurzu nebo testu, doporučujeme tento prostředek po dokončení jeho použití odstranit.

Nakonfigurujte podsíť Bastion pro vaši virtuální síť. Tato podsíť je vyhrazená výhradně pro prostředky Bastionu a musí mít název AzureBastionSubnet.

$subnet = @{

Name = 'AzureBastionSubnet'

VirtualNetwork = $virtualNetwork

AddressPrefix = '10.0.1.0/26'

}

$subnetConfig = Add-AzVirtualNetworkSubnetConfig @subnet

Nastavte konfiguraci:

$virtualNetwork | Set-AzVirtualNetwork

Vytvořte veřejnou IP adresu pro Bastion. Hostitel Bastion používá veřejnou IP adresu pro přístup k SSH a RDP přes port 443.

$ip = @{

ResourceGroupName = 'test-rg'

Name = 'public-ip'

Location = 'westus2'

AllocationMethod = 'Static'

Sku = 'Standard'

Zone = 1,2,3

}

New-AzPublicIpAddress @ip

Pomocí příkazu New-AzBastion vytvořte nového standardního hostitele Bastionu v Podnetu AzureBastion:

$bastion = @{

Name = 'bastion'

ResourceGroupName = 'test-rg'

PublicIpAddressRgName = 'test-rg'

PublicIpAddressName = 'public-ip'

VirtualNetworkRgName = 'test-rg'

VirtualNetworkName = 'vnet-1'

Sku = 'Basic'

}

New-AzBastion @bastion -AsJob

Nasazení prostředků Bastionu trvá přibližně 10 minut. Virtuální počítače můžete vytvořit v další části, zatímco Bastion se nasadí do vaší virtuální sítě.

Vytvoření virtuální sítě

Před vytvořením virtuální sítě musíte vytvořit skupinu prostředků pro virtuální síť a všechny ostatní prostředky vytvořené v tomto článku. Vytvořte skupinu prostředků pomocí příkazu az group create. Následující příklad vytvoří skupinu prostředků s názvem test-rg v umístění westus2 .

az group create \

--name test-rg \

--location westus2

Vytvořte virtuální síť s jednou podsítí pomocí příkazu az network vnet create.

az network vnet create \

--name vnet-1 \

--resource-group test-rg \

--address-prefix 10.0.0.0/16 \

--subnet-name subnet-public \

--subnet-prefix 10.0.0.0/24

Koncové body služby můžete povolit jenom pro služby, které podporují koncové body služby. Zobrazte služby s povoleným koncovým bodem služby dostupné v umístění Azure pomocí příkazu az network vnet list-endpoint-services. Následující příklad vrátí seznam služeb s povolenými koncovými body služby, které jsou k dispozici v oblasti westus2 . Seznam vrácených služeb se časem zvětšuje, protože více služeb Azure se stane povoleným koncovým bodem služby.

az network vnet list-endpoint-services \

--location westus2 \

--out table

Vytvořte ve virtuální síti jinou podsíť pomocí příkazu az network vnet subnet create. V tomto příkladu se pro podsíť vytvoří koncový bod Microsoft.Storage služby:

az network vnet subnet create \

--vnet-name vnet-1 \

--resource-group test-rg \

--name subnet-private \

--address-prefix 10.0.1.0/24 \

--service-endpoints Microsoft.Storage

Omezení síťového přístupu pro podsíť

Ve výchozím nastavení můžou všechny instance virtuálních počítačů v podsíti komunikovat s libovolnými prostředky. Komunikaci do těchto prostředků nebo z nich můžete omezit vytvořením skupiny zabezpečení sítě a jejím přiřazením k podsíti.

Do vyhledávacího pole v horní části stránky portálu vyhledejte skupinu zabezpečení sítě. Ve výsledcích hledání vyberte skupiny zabezpečení sítě.

Ve skupinách zabezpečení sítě vyberte + Vytvořit.

Na kartě Základy vytvořte skupinu zabezpečení sítě, zadejte nebo vyberte následující informace:

| Nastavení |

Hodnota |

|

Podrobnosti projektu |

|

| Předplatné |

Vyberte své předplatné. |

| Skupina prostředků |

Vyberte test-rg. |

|

Podrobnosti o instanci |

|

| Název |

Zadejte nsg-storage. |

| Oblast |

Vyberte USA – východ 2. |

Vyberte Zkontrolovat a vytvořit a pak Vytvořit.

Vytvořte skupinu zabezpečení sítě pomocí rutiny New-AzNetworkSecurityGroup. Následující příklad vytvoří skupinu zabezpečení sítě s názvem nsg-private.

$nsgpriv = @{

ResourceGroupName = 'test-rg'

Location = 'westus2'

Name = 'nsg-private'

}

$nsg = New-AzNetworkSecurityGroup @nsgpriv

Vytvořte skupinu zabezpečení sítě pomocí příkazu az network nsg create. Následující příklad vytvoří skupinu zabezpečení sítě s názvem nsg-private.

az network nsg create \

--resource-group test-rg \

--name nsg-private

Vytvoření pravidel odchozí skupiny zabezpečení sítě (NSG)

Do vyhledávacího pole v horní části stránky portálu vyhledejte skupinu zabezpečení sítě. Ve výsledcích hledání vyberte skupiny zabezpečení sítě.

Vyberte nsg-storage.

V Nastavení vyberte Pravidlazabezpečení odchozích přenosů.

Vyberte + Přidat.

Vytvořte pravidlo pro povolení odchozí komunikace do služby Azure Storage. V části Přidat odchozí pravidlo zabezpečení zadejte nebo vyberte následující informace:

| Nastavení |

Hodnota |

| Zdroj |

Vyberte značku služby. |

| Značka zdrojové služby |

Vyberte VirtualNetwork. |

| Rozsahy zdrojových portů |

Ponechte výchozí hodnotu *. |

| Cíl |

Vyberte značku služby. |

| Značka cílové služby |

Vyberte Úložiště. |

| Služba |

Ponechte výchozí hodnotu Custom (Vlastní). |

| Rozsahy cílových portů |

Zadejte 445. |

| Protokol |

Vyberte libovolnou položku. |

| Akce |

Vyberte Povolit. |

| Priorita |

Ponechte výchozí hodnotu 100. |

| Název |

Zadejte allow-storage-all. |

Vyberte + Přidat.

Vytvořte další odchozí pravidlo zabezpečení, které zakáže komunikaci s internetem. Toto pravidlo přepíše výchozí pravidlo ve všech skupinách zabezpečení sítě, které odchozí komunikaci s internetem povoluje. V části Přidat odchozí pravidlo zabezpečení proveďte předchozí kroky s následujícími hodnotami:

| Nastavení |

Hodnota |

| Zdroj |

Vyberte značku služby. |

| Značka zdrojové služby |

Vyberte VirtualNetwork. |

| Rozsahy zdrojových portů |

Ponechte výchozí hodnotu *. |

| Cíl |

Vyberte značku služby. |

| Značka cílové služby |

Vyberte Internet. |

| Služba |

Ponechte výchozí hodnotu Custom (Vlastní). |

| Rozsahy cílových portů |

Zadejte *. |

| Protokol |

Vyberte libovolnou položku. |

| Akce |

Vyberte Odepřít. |

| Priorita |

Ponechte výchozí hodnotu 110. |

| Název |

Zadejte odepřít-internet-all. |

Vyberte Přidat.

Do vyhledávacího pole v horní části stránky portálu vyhledejte skupinu zabezpečení sítě. Ve výsledcích hledání vyberte skupiny zabezpečení sítě.

Vyberte nsg-storage.

V nastavení vyberte podsítě.

Vyberte + Přidružit.

V podsíti Přidružit vyberte v síti VNet-1 ve virtuální síti. V podsíti vyberte privátnípodsíť.

Vyberte OK.

Vytvořte pravidla zabezpečení skupiny zabezpečení sítě pomocí rutiny New-AzNetworkSecurityRuleConfig. Následující pravidlo umožňuje odchozí přístup k veřejným IP adresům přiřazeným ke službě Azure Storage:

$r1 = @{

Name = "Allow-Storage-All"

Access = "Allow"

DestinationAddressPrefix = "Storage"

DestinationPortRange = "*"

Direction = "Outbound"

Priority = 100

Protocol = "*"

SourceAddressPrefix = "VirtualNetwork"

SourcePortRange = "*"

}

$rule1 = New-AzNetworkSecurityRuleConfig @r1

Následující pravidlo odmítne přístup ke všem veřejným IP adresám. Předchozí pravidlo toto pravidlo přepíše kvůli vyšší prioritě, což umožňuje přístup k veřejným IP adresám služby Azure Storage.

$r2 = @{

Name = "Deny-Internet-All"

Access = "Deny"

DestinationAddressPrefix = "Internet"

DestinationPortRange = "*"

Direction = "Outbound"

Priority = 110

Protocol = "*"

SourceAddressPrefix = "VirtualNetwork"

SourcePortRange = "*"

}

$rule2 = New-AzNetworkSecurityRuleConfig @r2

Pomocí rutiny Get-AzNetworkSecurityGroup načtěte objekt skupiny zabezpečení sítě do proměnné. Pomocí set-AzNetworkSecurityRuleConfig přidejte pravidla do skupiny zabezpečení sítě.

# Retrieve the existing network security group

$nsgpriv = @{

ResourceGroupName = 'test-rg'

Name = 'nsg-private'

}

$nsg = Get-AzNetworkSecurityGroup @nsgpriv

# Add the new rules to the security group

$nsg.SecurityRules += $rule1

$nsg.SecurityRules += $rule2

# Update the network security group with the new rules

Set-AzNetworkSecurityGroup -NetworkSecurityGroup $nsg

Přidružte skupinu zabezpečení sítě k podsíti privátní podsíti set-AzVirtualNetworkSubnetConfig a pak zapište konfiguraci podsítě do virtuální sítě. Následující příklad přidruží skupinu zabezpečení sítě nsg-private k podsíti privátní podsíti:

$subnet = @{

VirtualNetwork = $VirtualNetwork

Name = "subnet-private"

AddressPrefix = "10.0.2.0/24"

ServiceEndpoint = "Microsoft.Storage"

NetworkSecurityGroup = $nsg

}

Set-AzVirtualNetworkSubnetConfig @subnet

$virtualNetwork | Set-AzVirtualNetwork

Vytvořte pravidla zabezpečení pomocí příkazu az network nsg rule create. Následující pravidlo umožňuje odchozí přístup k veřejným IP adresům přiřazeným ke službě Azure Storage:

az network nsg rule create \

--resource-group test-rg \

--nsg-name nsg-private \

--name Allow-Storage-All \

--access Allow \

--protocol "*" \

--direction Outbound \

--priority 100 \

--source-address-prefix "VirtualNetwork" \

--source-port-range "*" \

--destination-address-prefix "Storage" \

--destination-port-range "*"

Každá skupina zabezpečení sítě obsahuje několik výchozích pravidel zabezpečení. Následující pravidlo přepíše výchozí pravidlo zabezpečení, které umožňuje odchozí přístup ke všem veřejným IP adresám. Tato destination-address-prefix "Internet" možnost odepře odchozí přístup ke všem veřejným IP adresám. Předchozí pravidlo toto pravidlo přepíše kvůli vyšší prioritě, což umožňuje přístup k veřejným IP adresám služby Azure Storage.

az network nsg rule create \

--resource-group test-rg \

--nsg-name nsg-private \

--name Deny-Internet-All \

--access Deny \

--protocol "*" \

--direction Outbound \

--priority 110 \

--source-address-prefix "VirtualNetwork" \

--source-port-range "*" \

--destination-address-prefix "Internet" \

--destination-port-range "*"

Následující pravidlo umožňuje příchozí provoz SSH do podsítě odkudkoli. Toto pravidlo přepíše výchozí pravidlo zabezpečení, které zakazuje veškerý příchozí provoz z internetu. SSH je pro podsíť povolená, aby bylo možné připojení otestovat v pozdějším kroku.

az network nsg rule create \

--resource-group test-rg \

--nsg-name nsg-private \

--name Allow-SSH-All \

--access Allow \

--protocol Tcp \

--direction Inbound \

--priority 120 \

--source-address-prefix "*" \

--source-port-range "*" \

--destination-address-prefix "VirtualNetwork" \

--destination-port-range "22"

Přidružte skupinu zabezpečení sítě k privátní podsíti podsítě podsítě az network vnet subnet update. Následující příklad přidruží skupinu zabezpečení sítě nsg-private k podsíti privátní podsíti:

az network vnet subnet update \

--vnet-name vnet-1 \

--name subnet-private \

--resource-group test-rg \

--network-security-group nsg-private

Omezení síťového přístupu k prostředku

Kroky potřebné k omezení síťového přístupu k prostředkům vytvořeným prostřednictvím služeb Azure, které jsou povolené pro koncové body služby, se liší v různých službách. Konkrétní kroky pro jednotlivé služby najdete v dokumentaci příslušné služby. Zbytek tohoto kurzu obsahuje kroky k omezení síťového přístupu pro účet služby Azure Storage, jako příklad.

Vytvoření účtu úložiště

Vytvořte účet Azure Storage pro kroky v tomto článku. Pokud už účet úložiště máte, můžete ho použít.

Do vyhledávacího pole v horní části portálu zadejte účet úložiště.

Vevýsledcíchch

Vyberte + Vytvořit.

Na kartě Základy vytvoření účtu úložiště zadejte nebo vyberte následující informace:

| Nastavení |

Hodnota |

|

Podrobnosti projektu |

|

| Předplatné |

Vyberte své předplatné Azure. |

| Skupina prostředků |

Vyberte test-rg. |

|

Podrobnosti o instanci |

|

| Název účtu úložiště |

Zadejte úložiště 1. Pokud název není dostupný, zadejte jedinečný název. |

| Umístění |

Vyberte USA – východ 2. |

| Výkon |

Ponechte výchozí standard. |

| Redundance |

Vyberte místně redundantní úložiště (LRS). |

Vyberte Zkontrolovat.

Vyberte Vytvořit.

Vytvořte účet úložiště Azure pomocí rutiny New-AzStorageAccount. Nahraďte <replace-with-your-unique-storage-account-name> názvem, který je jedinečný ve všech umístěních Azure, o délce 3 až 24 znaků, a to pouze čísly a malá písmena.

$storageAcctName = '<replace-with-your-unique-storage-account-name>'

$storage = @{

Location = 'westus2'

Name = $storageAcctName

ResourceGroupName = 'test-rg'

SkuName = 'Standard_LRS'

Kind = 'StorageV2'

}

New-AzStorageAccount @storage

Po vytvoření účtu úložiště načtěte klíč pro účet úložiště do proměnné pomocí rutiny Get-AzStorageAccountKey:

$storagekey = @{

ResourceGroupName = 'test-rg'

AccountName = $storageAcctName

}

$storageAcctKey = (Get-AzStorageAccountKey @storagekey).Value[0]

Klíč slouží k vytvoření sdílené složky v pozdějším kroku. Zadejte a poznamenejte $storageAcctKey si hodnotu. Když sdílenou složku namapujete na jednotku ve virtuálním počítači, ručně ji zadáte v pozdějším kroku.

Kroky potřebné k omezení síťového přístupu k prostředkům vytvořeným prostřednictvím služeb Azure povolených v koncových bodech se u jednotlivých služeb liší. Konkrétní kroky pro jednotlivé služby najdete v dokumentaci příslušné služby. Zbývající část tohoto článku obsahuje postup omezení síťového přístupu pro účet Azure Storage, například.

Vytvoření účtu úložiště

Vytvořte účet úložiště Azure pomocí příkazu az storage account create. Nahraďte <replace-with-your-unique-storage-account-name> názvem, který je jedinečný ve všech umístěních Azure, o délce 3 až 24 znaků, a to pouze čísly a malá písmena.

storageAcctName="<replace-with-your-unique-storage-account-name>"

az storage account create \

--name $storageAcctName \

--resource-group test-rg \

--sku Standard_LRS \

--kind StorageV2

Po vytvoření účtu úložiště načtěte připojovací řetězec pro účet úložiště do proměnné pomocí příkazu az storage account show-connection-string. Připojovací řetězec slouží k vytvoření sdílené složky v pozdějším kroku.

saConnectionString=$(az storage account show-connection-string \

--name $storageAcctName \

--resource-group test-rg \

--query 'connectionString' \

--out tsv)

Důležité

Microsoft doporučuje používat nejbezpečnější dostupný tok ověřování. Ověřovací tok popsaný v tomto postupu vyžaduje velmi vysoký stupeň důvěryhodnosti v aplikaci a nese rizika, která nejsou přítomna v jiných tocích. Tento tok byste měli použít jenom v případě, že jiné bezpečnější toky, jako jsou spravované identity, nejsou přijatelné.

Další informace o připojení k účtu úložiště pomocí spravované identity najdete v tématu Použití spravované identity pro přístup ke službě Azure Storage.

Vytvoření sdílené složky v účtu úložiště

Do vyhledávacího pole v horní části portálu zadejte účet úložiště.

Vevýsledcíchch

V účtech úložiště vyberte účet úložiště, který jste vytvořili v předchozím kroku.

V úložišti dat vyberte Sdílené složky.

Vyberte + Sdílená složka.

Zadejte nebo vyberte následující informace v nové sdílené složce:

| Nastavení |

Hodnota |

| Název |

Zadejte sdílenou složku. |

| Úroveň |

Ponechte výchozí hodnotu Optimalizovaná pro transakce. |

Vyberte Další: Zálohování.

Zrušte výběr možnosti Povolit zálohování.

Vyberte Zkontrolovat a vytvořit a pak Vytvořit.

Vytvořte kontext pro účet úložiště a klíč pomocí New-AzStorageContext. Kontext zapouzdřuje název účtu úložiště a klíč účtu:

$storagecontext = @{

StorageAccountName = $storageAcctName

StorageAccountKey = $storageAcctKey

}

$storageContext = New-AzStorageContext @storagecontext

Vytvořte sdílenou složku pomocí New-AzStorageShare:

$fs = @{

Name = "file-share"

Context = $storageContext

}

$share = New-AzStorageShare @fs

Vytvořte sdílenou složku v účtu úložiště pomocí příkazu az storage share create. V pozdějším kroku se tato sdílená složka připojí k potvrzení síťového přístupu k ní.

az storage share create \

--name file-share \

--quota 2048 \

--connection-string $saConnectionString > /dev/null

Omezení síťového přístupu k podsíti

Účty úložiště ve výchozím nastavení přijímají síťová připojení z klientů v jakékoli síti včetně internetu. Můžete omezit přístup k síti z internetu a všechny ostatní podsítě ve všech virtuálních sítích (s výjimkou podsítě privátní podsítě v virtuální síti vnet-1 .)

Omezení síťového přístupu k podsíti:

Do vyhledávacího pole v horní části portálu zadejte účet úložiště.

Vevýsledcíchch

Vyberte svůj účet úložiště.

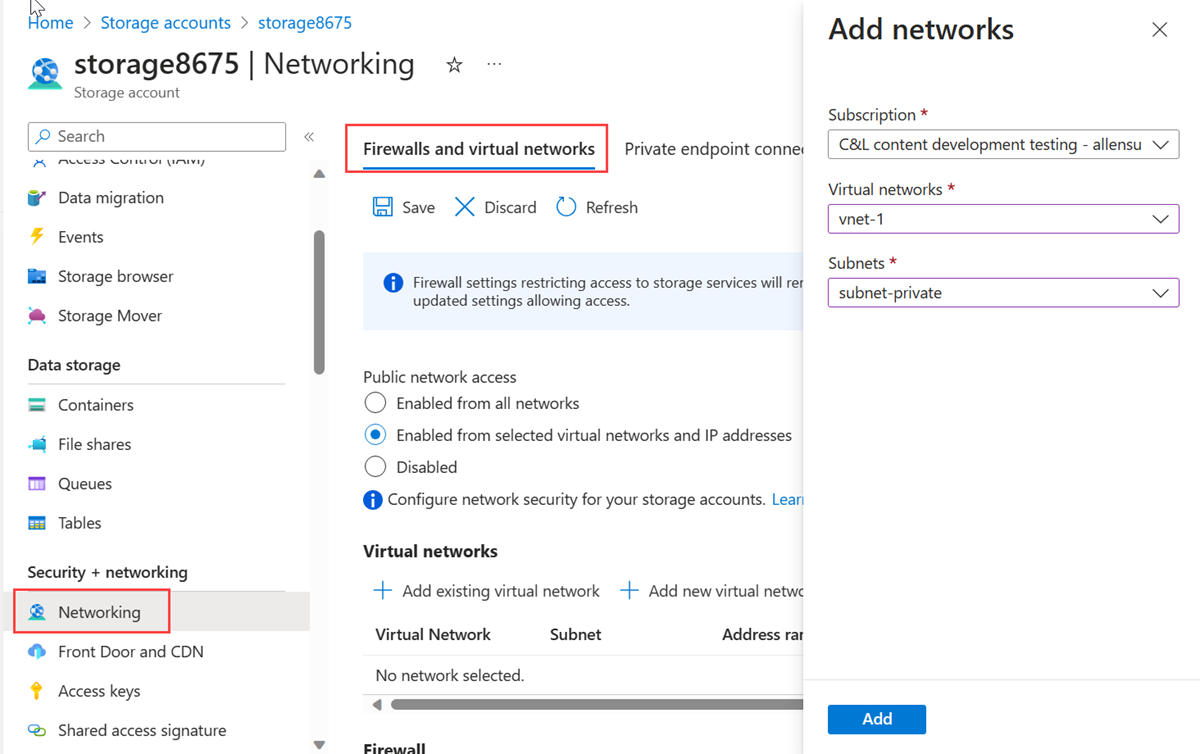

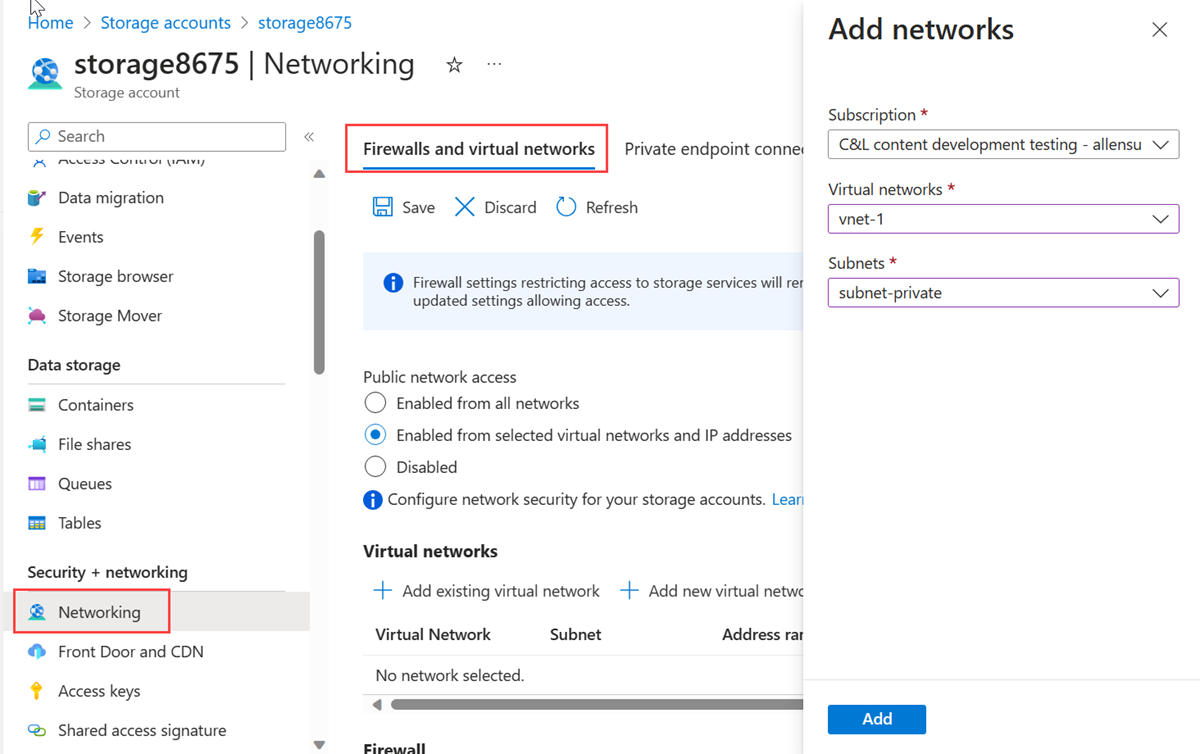

V části Zabezpečení a sítě vyberte Sítě.

Na kartě Brány firewall a virtuální sítě vyberte Možnost Povoleno z vybraných virtuálních sítí a IP adres v přístupu k veřejné síti.

Ve virtuálních sítích vyberte + Přidat existující virtuální síť.

V části Přidat sítě zadejte nebo vyberte následující informace:

| Nastavení |

Hodnota |

| Předplatné |

Vyberte své předplatné. |

| Virtuální sítě |

Vyberte vnet-1. |

| Podsítě |

Vyberte privátní podsíť. |

Vyberte Přidat.

Výběrem možnosti Uložit uložte konfigurace virtuální sítě.

Účty úložiště ve výchozím nastavení přijímají síťová připojení z klientů v jakékoli síti. Pokud chcete omezit přístup k vybraným sítím, změňte výchozí akci na Odepřít pomocí Update-AzStorageAccountNetworkRuleSet. Po odepření síťového přístupu není účet úložiště přístupný z žádné sítě.

$storagerule = @{

ResourceGroupName = "test-rg"

Name = $storageAcctName

DefaultAction = "Deny"

}

Update-AzStorageAccountNetworkRuleSet @storagerule

Načtěte vytvořenou virtuální síť pomocí rutiny Get-AzVirtualNetwork a pak načtěte objekt privátní podsítě do proměnné pomocí rutiny Get-AzVirtualNetworkSubnetConfig:

$subnetpriv = @{

ResourceGroupName = "test-rg"

Name = "vnet-1"

}

$privateSubnet = Get-AzVirtualNetwork @subnetpriv | Get-AzVirtualNetworkSubnetConfig -Name "subnet-private"

Povolte síťový přístup k účtu úložiště z privátní podsítě podsítě pomocí rutiny Add-AzStorageAccountNetworkRule.

$storagenetrule = @{

ResourceGroupName = "test-rg"

Name = $storageAcctName

VirtualNetworkResourceId = $privateSubnet.Id

}

Add-AzStorageAccountNetworkRule @storagenetrule

Účty úložiště ve výchozím nastavení přijímají síťová připojení z klientů v jakékoli síti. Pokud chcete omezit přístup k vybraným sítím, změňte výchozí akci na Odepřít pomocí příkazu az storage account update. Po odepření síťového přístupu není účet úložiště přístupný z žádné sítě.

az storage account update \

--name $storageAcctName \

--resource-group test-rg \

--default-action Deny

Povolte síťový přístup k účtu úložiště z privátní podsítě podsítě pomocí příkazu az storage account network-rule add.

az storage account network-rule add \

--resource-group test-rg \

--account-name $storageAcctName \

--vnet-name vnet-1 \

--subnet subnet-private

Nasazení virtuálních počítačů do podsítí

Pokud chcete otestovat síťový přístup k účtu úložiště, nasaďte virtuální počítač do každé podsítě.

Vytvoření testovacího virtuálního počítače

Následující postup vytvoří testovací virtuální počítač s názvem vm-1 ve virtuální síti.

Na portálu vyhledejte a vyberte Virtuální počítače.

Ve virtuálních počítačích vyberte + Vytvořit a pak virtuální počítač Azure.

Na kartě Základy vytvoření virtuálního počítače zadejte nebo vyberte následující informace:

| Nastavení |

Hodnota |

|

Podrobnosti projektu |

|

| Předplatné |

Vyberte své předplatné. |

| Skupina prostředků |

Vyberte test-rg. |

|

Podrobnosti o instanci |

|

| Název virtuálního počítače |

Zadejte vm-1. |

| Oblast |

Vyberte USA – východ 2. |

| Možnosti dostupnosti |

Vyberte Možnost Bez redundance infrastruktury. |

| Typ zabezpečení |

Ponechte výchozí hodnotu Standard. |

| Obrázek |

Vyberte Windows Server 2022 Datacenter – x64 Gen2. |

| Architektura virtuálního počítače |

Ponechte výchozí hodnotu x64. |

| Velikost |

Vyberte velikost. |

|

Účet správce |

|

| Typ autentizace |

Vyberte heslo. |

| Uživatelské jméno |

Zadejte azureuser. |

| Heslo |

Zadejte heslo. |

| Potvrdit heslo |

Zadejte znovu heslo. |

|

Pravidla portů pro příchozí spojení |

|

| Veřejné příchozí porty |

Vyberte Žádná. |

V horní části stránky vyberte kartu Sítě.

Na kartě Sítě zadejte nebo vyberte následující informace:

| Nastavení |

Hodnota |

|

Síťové rozhraní |

|

| Virtuální síť |

Vyberte vnet-1. |

| Podsíť |

Vyberte podsíť 1 (10.0.0.0/24). |

| Veřejná IP adresa |

Vyberte Žádná. |

| Skupina zabezpečení sítě síťových adaptérů |

Vyberte Upřesnit. |

| Konfigurace skupiny zabezpečení sítě |

Vyberte, že chcete vytvořit novou IP adresu.

Jako název zadejte nsg-1 .

Ponechte zbytek ve výchozím nastavení a vyberte OK. |

Zbývající nastavení ponechte ve výchozím nastavení a vyberte Zkontrolovat a vytvořit.

Zkontrolujte nastavení a vyberte Vytvořit.

Poznámka:

Virtuální počítače ve virtuální síti s hostitelem bastionu nepotřebují veřejné IP adresy. Bastion poskytuje veřejnou IP adresu a virtuální počítače používají privátní IP adresy ke komunikaci v síti. Veřejné IP adresy můžete odebrat z libovolného virtuálního počítače v hostovaných virtuálních sítích bastionu. Další informace najdete v tématu Zrušení přidružení veřejné IP adresy z virtuálního počítače Azure.

Poznámka:

Azure poskytuje výchozí odchozí IP adresu pro virtuální počítače, které nemají přiřazenou veřejnou IP adresu nebo jsou v back-endovém fondu interního základního nástroje pro vyrovnávání zatížení Azure. Výchozí mechanismus odchozích IP adres poskytuje odchozí IP adresu, která není konfigurovatelná.

Výchozí ip adresa odchozího přístupu je zakázaná, když dojde k jedné z následujících událostí:

- Virtuálnímu počítači se přiřadí veřejná IP adresa.

- Virtuální počítač se umístí do back-endového fondu standardního nástroje pro vyrovnávání zatížení s odchozími pravidly nebo bez něj.

- Prostředek Azure NAT Gateway je přiřazen k podsíti virtuálního počítače.

Virtuální počítače, které vytvoříte pomocí škálovacích sad virtuálních počítačů v flexibilním režimu orchestrace, nemají výchozí odchozí přístup.

Další informace o odchozích připojeních v Azure najdete v tématu Výchozí odchozí přístup v Azure a použití překladu zdrojových síťových adres (SNAT) pro odchozí připojení.

Vytvoření druhého virtuálního počítače

Vytvořte druhý virtuální počítač, který zopakuje kroky v předchozí části. V části Vytvoření virtuálního počítače nahraďte následující hodnoty:

| Nastavení |

Hodnota |

| Název virtuálního počítače |

Zadejte vm-private. |

| Podsíť |

Vyberte privátní podsíť. |

| Veřejná IP adresa |

Vyberte Žádná. |

| Skupina zabezpečení sítě síťových adaptérů |

Vyberte Žádná. |

Upozorňující

Nepokračujte k dalšímu kroku, dokud se nasazení nedokončí.

Vytvoření prvního virtuálního počítače

Pomocí rutiny New-AzVM vytvořte virtuální počítač ve veřejné podsíti podsítě. Při spuštění následujícího příkazu se zobrazí výzva k zadání přihlašovacích údajů. Hodnoty, které zadáte, se nakonfigurují jako uživatelské jméno a heslo pro virtuální počítač.

$vm1 = @{

ResourceGroupName = "test-rg"

Location = "westus2"

VirtualNetworkName = "vnet-1"

SubnetName = "subnet-public"

Name = "vm-public"

PublicIpAddressName = $null

}

New-AzVm @vm1

Vytvoření druhého virtuálního počítače

Vytvořte virtuální počítač v privátní podsíti podsítě:

$vm2 = @{

ResourceGroupName = "test-rg"

Location = "westus2"

VirtualNetworkName = "vnet-1"

SubnetName = "subnet-private"

Name = "vm-private"

PublicIpAddressName = $null

}

New-AzVm @vm2

Vytvoření virtuálního počítače azure trvá několik minut. Nepokračujte k dalšímu kroku, dokud Azure nedokončí vytvoření virtuálního počítače a nevrátí výstup do PowerShellu.

Pokud chcete otestovat síťový přístup k účtu úložiště, nasaďte do každé podsítě virtuální počítač.

Vytvoření prvního virtuálního počítače

Vytvořte virtuální počítač ve veřejné podsíti podsítě pomocí příkazu az vm create. Pokud klíče SSH ještě neexistují ve výchozím umístění klíče, příkaz je vytvoří. Chcete-li použít konkrétní sadu klíčů, použijte možnost --ssh-key-value.

az vm create \

--resource-group test-rg \

--name vm-public \

--image Ubuntu2204 \

--vnet-name vnet-1 \

--subnet subnet-public \

--admin-username azureuser \

--generate-ssh-keys

Vytvoření virtuálního počítače trvá několik minut. Po vytvoření virtuálního počítače se v Azure CLI zobrazí podobné informace jako v následujícím příkladu:

{

"fqdns": "",

"id": "/subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/test-rg/providers/Microsoft.Compute/virtualMachines/vm-public",

"location": "westus2",

"macAddress": "00-0D-3A-23-9A-49",

"powerState": "VM running",

"privateIpAddress": "10.0.0.4",

"publicIpAddress": "203.0.113.24",

"resourceGroup": "test-rg"

}

Vytvoření druhého virtuálního počítače

az vm create \

--resource-group test-rg \

--name vm-private \

--image Ubuntu2204 \

--vnet-name vnet-1 \

--subnet subnet-private \

--admin-username azureuser \

--generate-ssh-keys

Vytvoření virtuálního počítače trvá několik minut.

Ověření přístupu k účtu úložiště

Virtuální počítač, který jste vytvořili dříve, který je přiřazen k privátní podsíti podsítě, slouží k potvrzení přístupu k účtu úložiště. Virtuální počítač, který jste vytvořili v předchozí části, která je přiřazená podsíti podsítě 1 , slouží k potvrzení, že je blokovaný přístup k účtu úložiště.

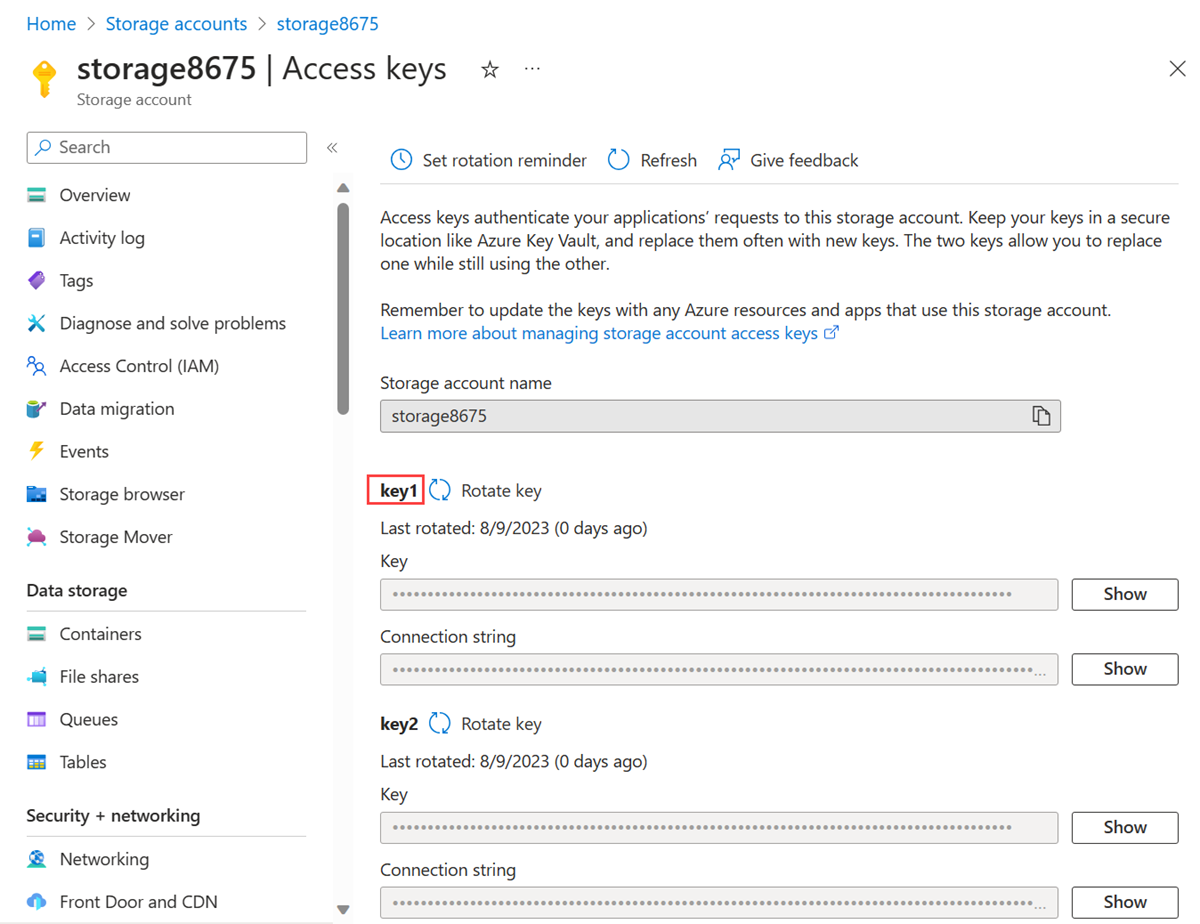

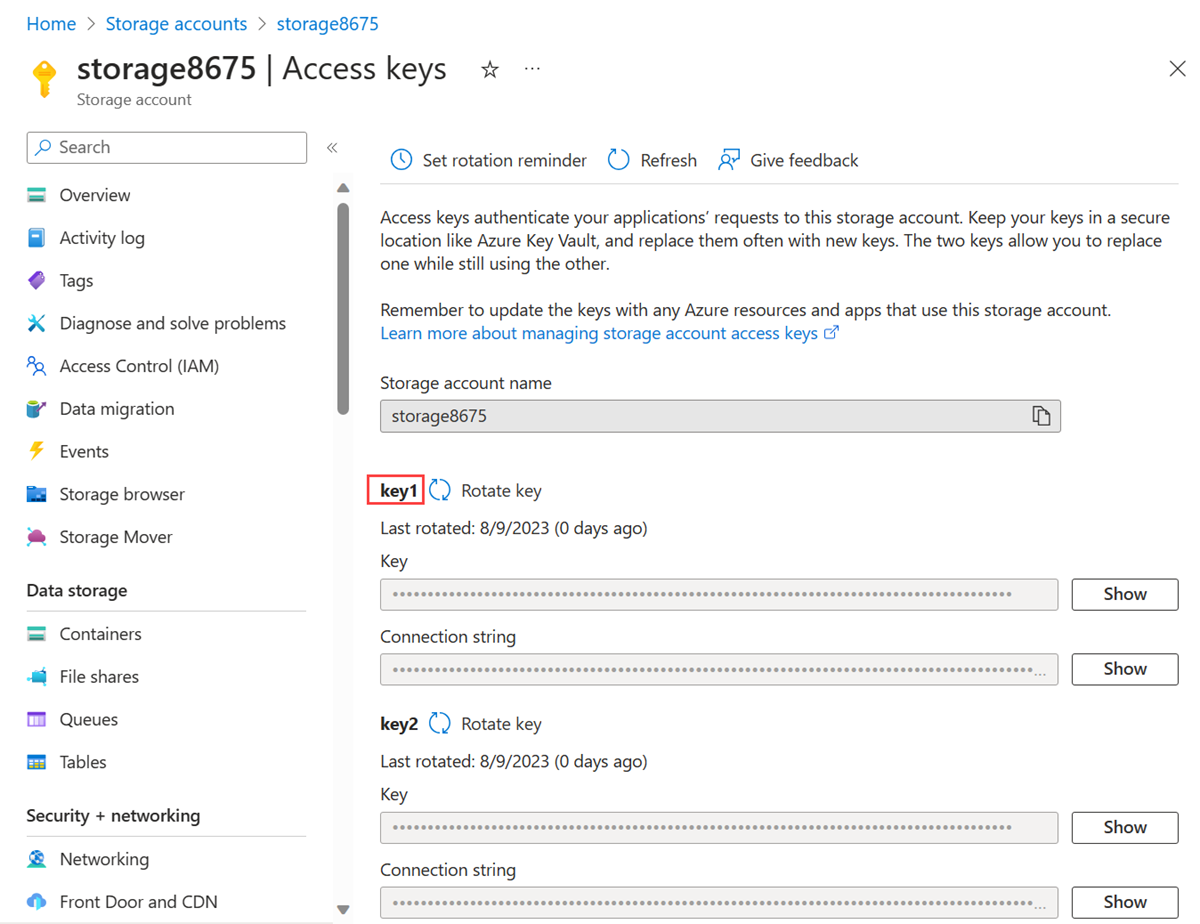

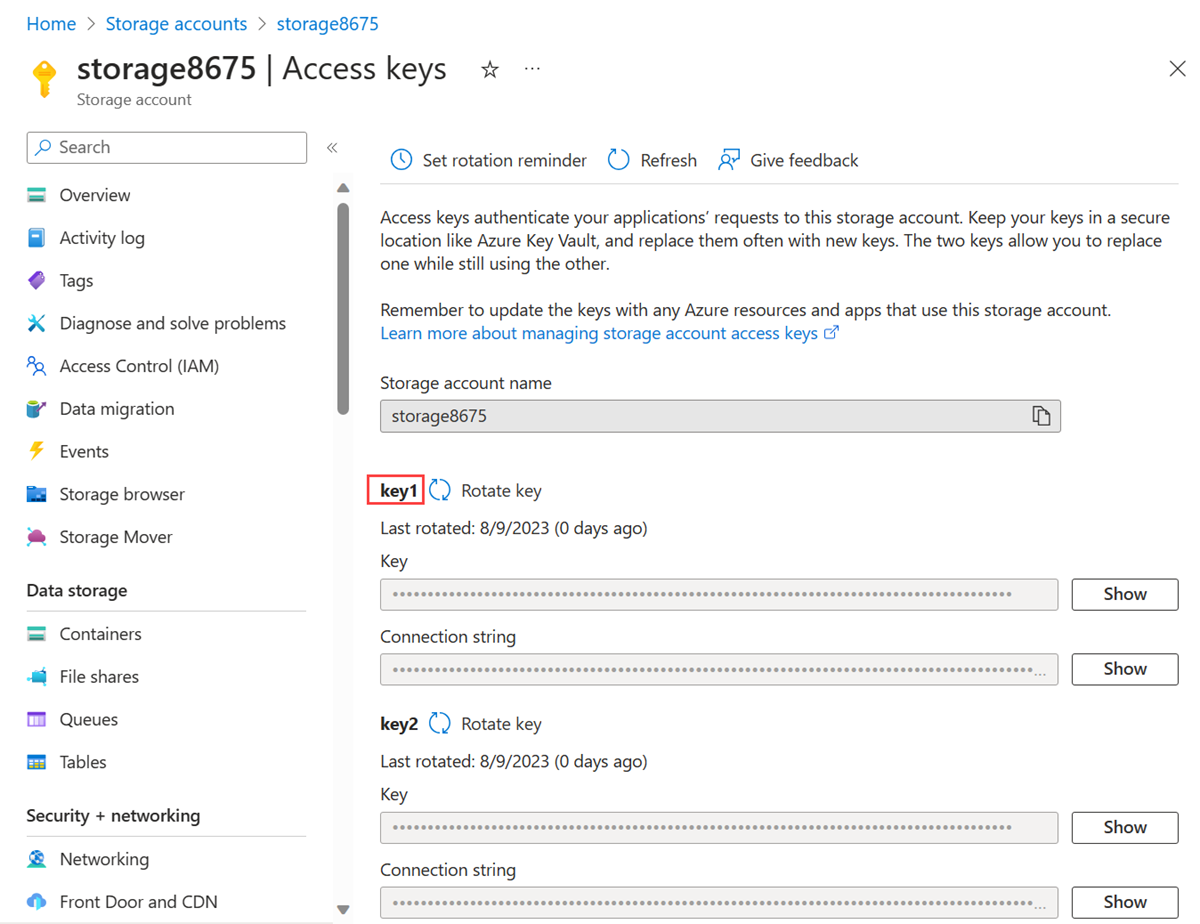

Získání přístupového klíče účtu úložiště

Do vyhledávacího pole v horní části portálu zadejte účet úložiště.

Vevýsledcíchch

V účtech úložiště vyberte svůj účet úložiště.

V části Zabezpečení a sítě vyberte Přístupové klíče.

Zkopírujte hodnotu klíče1. Možná budete muset vybrat tlačítko Zobrazit , aby se zobrazil klíč.

Do vyhledávacího pole v horní části portálu zadejte virtuální počítač. Ve výsledcích hledání vyberte virtuální počítače .

Vyberte vm-private.

Vyberte Bastion v operacích.

Zadejte uživatelské jméno a heslo, které jste zadali při vytváření virtuálního počítače. Vyberte Připojit.

Otevřete Windows PowerShell. Pomocí následujícího skriptu namapujte sdílenou složku Azure na jednotku Z.

Nahraďte <storage-account-key> klíčem, který jste zkopírovali v předchozím kroku.

Nahraďte <storage-account-name> názvem vašeho účtu úložiště. V tomto příkladu se jedná o úložiště8675.

$key = @{

String = "<storage-account-key>"

}

$acctKey = ConvertTo-SecureString @key -AsPlainText -Force

$cred = @{

ArgumentList = "Azure\<storage-account-name>", $acctKey

}

$credential = New-Object System.Management.Automation.PSCredential @cred

$map = @{

Name = "Z"

PSProvider = "FileSystem"

Root = "\\<storage-account-name>.file.core.windows.net\file-share"

Credential = $credential

}

New-PSDrive @map

PowerShell vrátí podobný výstup jako v následujícím příkladu:

Name Used (GB) Free (GB) Provider Root

---- --------- --------- -------- ----

Z FileSystem \\storage8675.file.core.windows.net\f...

Sdílená složka Azure se úspěšně namapovala na jednotku Z.

Zavřete připojení Bastionu k privátnímu virtuálnímu počítači.

Virtuální počítač, který jste vytvořili dříve, který je přiřazen k privátní podsíti podsítě, slouží k potvrzení přístupu k účtu úložiště. Virtuální počítač, který jste vytvořili v předchozí části, která je přiřazená podsíti podsítě 1 , slouží k potvrzení, že je blokovaný přístup k účtu úložiště.

Získání přístupového klíče účtu úložiště

Přihlaste se k webu Azure Portal.

Do vyhledávacího pole v horní části portálu zadejte účet úložiště.

Vevýsledcíchch

V účtech úložiště vyberte svůj účet úložiště.

V části Zabezpečení a sítě vyberte Přístupové klíče.

Zkopírujte hodnotu klíče1. Možná budete muset vybrat tlačítko Zobrazit , aby se zobrazil klíč.

Do vyhledávacího pole v horní části portálu zadejte virtuální počítač. Ve výsledcích hledání vyberte virtuální počítače .

Vyberte vm-private.

V přehledu vyberte Připojit a připojit přes Bastion.

Zadejte uživatelské jméno a heslo, které jste zadali při vytváření virtuálního počítače. Vyberte Připojit.

Otevřete Windows PowerShell. Pomocí následujícího skriptu namapujte sdílenou složku Azure na jednotku Z.

Nahraďte <storage-account-key> klíčem, který jste zkopírovali v předchozím kroku.

Nahraďte <storage-account-name> názvem vašeho účtu úložiště. V tomto příkladu se jedná o úložiště8675.

$key = @{

String = "<storage-account-key>"

}

$acctKey = ConvertTo-SecureString @key -AsPlainText -Force

$cred = @{

ArgumentList = "Azure\<storage-account-name>", $acctKey

}

$credential = New-Object System.Management.Automation.PSCredential @cred

$map = @{

Name = "Z"

PSProvider = "FileSystem"

Root = "\\<storage-account-name>.file.core.windows.net\file-share"

Credential = $credential

}

New-PSDrive @map

PowerShell vrátí podobný výstup jako v následujícím příkladu:

Name Used (GB) Free (GB) Provider Root

---- --------- --------- -------- ----

Z FileSystem \\storage8675.file.core.windows.net\f...

Sdílená složka Azure se úspěšně namapovala na jednotku Z.

Ověřte, že virtuální počítač nemá žádné odchozí připojení k žádným jiným veřejným IP adresům:

ping bing.com

Neobdržíte žádné odpovědi, protože skupina zabezpečení sítě přidružená k privátní podsíti neumožňuje odchozí přístup k veřejným IP adresům kromě adres přiřazených službě Azure Storage.

Zavřete připojení Bastionu k privátnímu virtuálnímu počítači.

Připojte se k privátnímu virtuálnímu počítači SSH.

Spuštěním následujícího příkazu uložte IP adresu virtuálního počítače jako proměnnou prostředí:

export IP_ADDRESS=$(az vm show --show-details --resource-group test-rg --name vm-private --query publicIps --output tsv)

ssh -o StrictHostKeyChecking=no azureuser@$IP_ADDRESS

Vytvořte složku pro přípojný bod:

sudo mkdir /mnt/file-share

Připojte sdílenou složku Azure k vytvořenému adresáři. Před spuštěním následujícího příkazu nahraďte <storage-account-name> názvem účtu a <storage-account-key> klíčem, který jste získali v části Vytvoření účtu úložiště.

sudo mount --types cifs //<storage-account-name>.file.core.windows.net/my-file-share /mnt/file-share --options vers=3.0,username=<storage-account-name>,password=<storage-account-key>,dir_mode=0777,file_mode=0777,serverino

Zobrazí se user@vm-private:~$ výzva. Sdílená složka Azure se úspěšně připojila ke sdílené složce /mnt/file-share.

Ověřte, že virtuální počítač nemá žádné odchozí připojení k žádným jiným veřejným IP adresům:

ping bing.com -c 4

Neobdržíte žádné odpovědi, protože skupina zabezpečení sítě přidružená k privátní podsíti podsítě neumožňuje odchozí přístup k veřejným IP adresům, než jsou adresy přiřazené ke službě Azure Storage.

Ukončete relaci SSH k virtuálnímu počítači privátnímu virtuálnímu počítači.

Ověření odepření přístupu k účtu úložiště

Z vm-1

Do vyhledávacího pole v horní části portálu zadejte virtuální počítač. Ve výsledcích hledání vyberte virtuální počítače .

Vyberte vm-1.

Vyberte Bastion v operacích.

Zadejte uživatelské jméno a heslo, které jste zadali při vytváření virtuálního počítače. Vyberte Připojit.

Opakujte předchozí příkaz a pokuste se jednotku namapovat na sdílenou složku v účtu úložiště. Možná budete muset znovu zkopírovat přístupový klíč účtu úložiště pro tento postup:

$key = @{

String = "<storage-account-key>"

}

$acctKey = ConvertTo-SecureString @key -AsPlainText -Force

$cred = @{

ArgumentList = "Azure\<storage-account-name>", $acctKey

}

$credential = New-Object System.Management.Automation.PSCredential @cred

$map = @{

Name = "Z"

PSProvider = "FileSystem"

Root = "\\<storage-account-name>.file.core.windows.net\file-share"

Credential = $credential

}

New-PSDrive @map

Měla by se zobrazit následující chybová zpráva:

New-PSDrive : Access is denied

At line:1 char:5

+ New-PSDrive @map

+ ~~~~~~~~~~~~~~~~

+ CategoryInfo : InvalidOperation: (Z:PSDriveInfo) [New-PSDrive], Win32Exception

+ FullyQualifiedErrorId : CouldNotMapNetworkDrive,Microsoft.PowerShell.Commands.NewPSDriveCommand

Zavřete připojení Bastionu k virtuálnímu počítači vm-1.

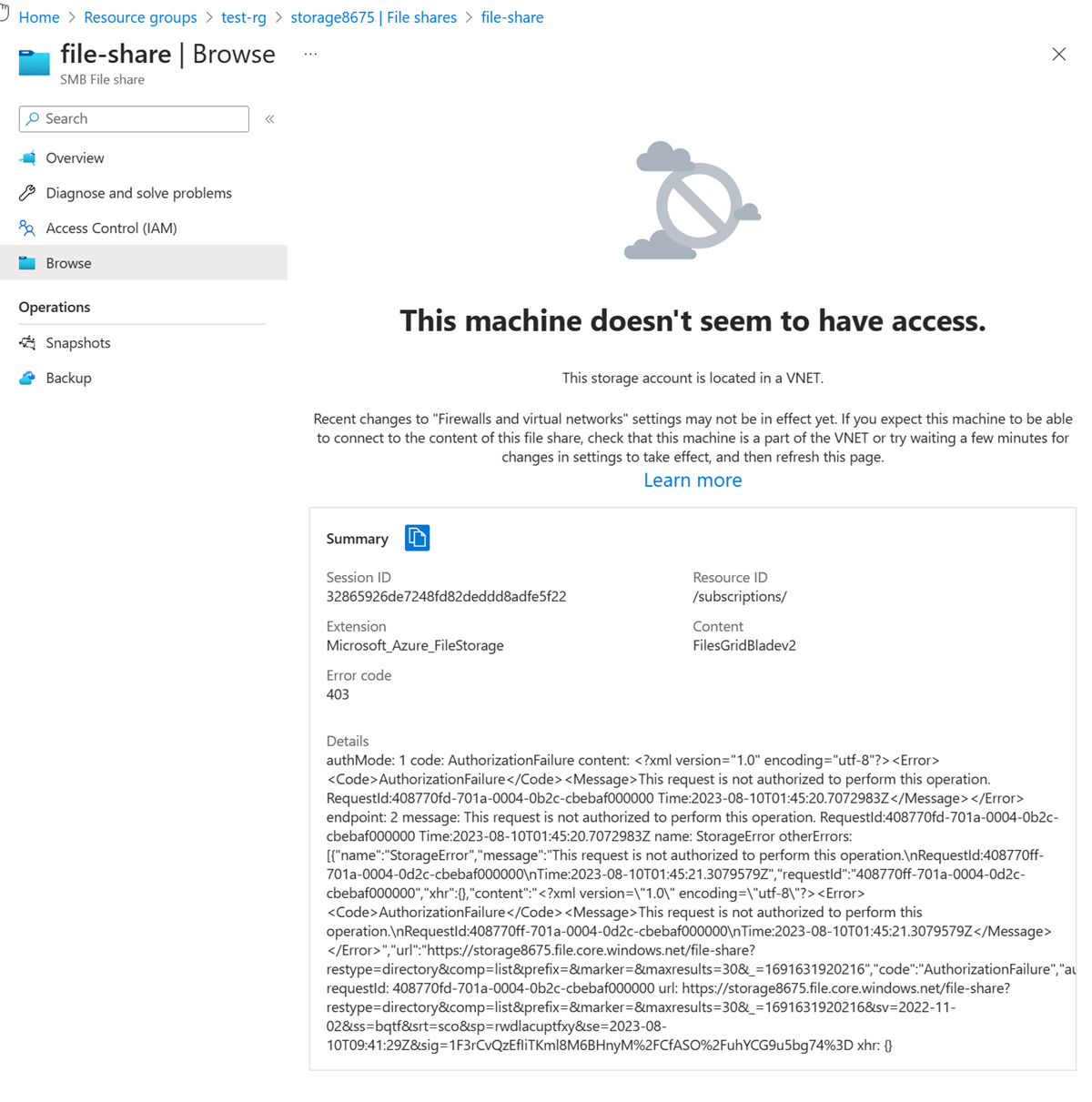

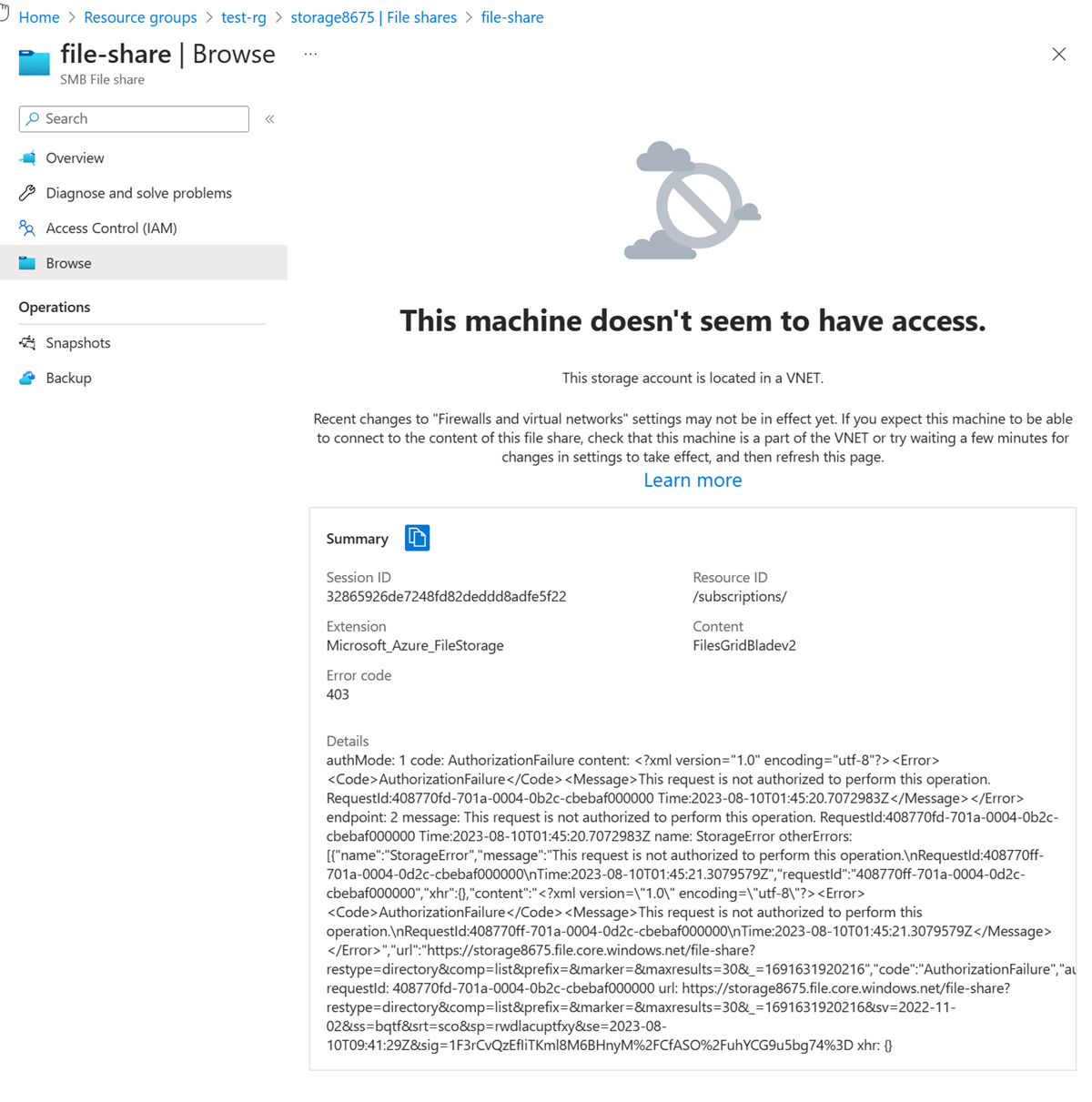

Z místního počítače

Do vyhledávacího pole v horní části portálu zadejte účet úložiště.

Vevýsledcíchch

V účtech úložiště vyberte svůj účet úložiště.

V úložišti dat vyberte Sdílené složky.

Vyberte sdílenou složku.

V nabídce vlevo vyberte Procházet .

Měla by se zobrazit následující chybová zpráva:

Poznámka:

Přístup byl odepřen, protože váš počítač není v privátní podsíti virtuální sítě vnet-1 .

Z vm-1

Do vyhledávacího pole v horní části portálu zadejte virtuální počítač. Ve výsledcích hledání vyberte virtuální počítače .

Vyberte vm-1.

Vyberte Bastion v operacích.

Zadejte uživatelské jméno a heslo, které jste zadali při vytváření virtuálního počítače. Vyberte Připojit.

Opakujte předchozí příkaz a pokuste se jednotku namapovat na sdílenou složku v účtu úložiště. Možná budete muset znovu zkopírovat přístupový klíč účtu úložiště pro tento postup:

$key = @{

String = "<storage-account-key>"

}

$acctKey = ConvertTo-SecureString @key -AsPlainText -Force

$cred = @{

ArgumentList = "Azure\<storage-account-name>", $acctKey

}

$credential = New-Object System.Management.Automation.PSCredential @cred

$map = @{

Name = "Z"

PSProvider = "FileSystem"

Root = "\\<storage-account-name>.file.core.windows.net\file-share"

Credential = $credential

}

New-PSDrive @map

Měla by se zobrazit následující chybová zpráva:

New-PSDrive : Access is denied

At line:1 char:5

+ New-PSDrive @map

+ ~~~~~~~~~~~~~~~~

+ CategoryInfo : InvalidOperation: (Z:PSDriveInfo) [New-PSDrive], Win32Exception

+ FullyQualifiedErrorId : CouldNotMapNetworkDrive,Microsoft.PowerShell.Commands.NewPSDriveCommand

Zavřete připojení Bastionu k virtuálnímu počítači vm-1.

Z počítače se pokuste zobrazit sdílené složky v účtu úložiště pomocí následujícího příkazu:

$storage = @{

ShareName = "file-share"

Context = $storageContext

}

Get-AzStorageFile @storage

Přístup byl zamítnut. Zobrazí se výstup podobný následujícímu příkladu.

Get-AzStorageFile : The remote server returned an error: (403) Forbidden. HTTP Status Code: 403 - HTTP Error Message: This request isn't authorized to perform this operation

Váš počítač není v privátní podsíti virtuální sítě vnet-1.

Připojte se přes SSH k veřejnému virtuálnímu počítači.

Spuštěním následujícího příkazu uložte IP adresu virtuálního počítače jako proměnnou prostředí:

export IP_ADDRESS=$(az vm show --show-details --resource-group test-rg --name vm-public --query publicIps --output tsv)

ssh -o StrictHostKeyChecking=no azureuser@$IP_ADDRESS

Vytvořte adresář pro přípojný bod:

sudo mkdir /mnt/file-share

Pokuste se připojit sdílenou složku Azure k vytvořenému adresáři. Tento článek předpokládá, že jste nasadili nejnovější verzi Ubuntu. Pokud používáte starší verze Ubuntu, přečtěte si další pokyny k připojení sdílených složek v Linuxu . Před spuštěním následujícího příkazu nahraďte <storage-account-name> názvem účtu a <storage-account-key> klíčem, který jste získali v části Vytvoření účtu úložiště:

sudo mount --types cifs //storage-account-name>.file.core.windows.net/file-share /mnt/file-share --options vers=3.0,username=<storage-account-name>,password=<storage-account-key>,dir_mode=0777,file_mode=0777,serverino

Přístup byl odepřen a zobrazí se mount error(13): Permission denied chyba, protože virtuální počítač je nasazený v rámci veřejné podsítě podsítě. Veřejná podsíť podsítě nemá povolený koncový bod služby pro Azure Storage a účet úložiště umožňuje přístup k síti jenom z privátní podsítě podsítě, nikoli z veřejné podsítě podsítě.

Ukončete relaci SSH s veřejným virtuálním počítačem.

Z počítače se pokuste zobrazit sdílené složky v účtu úložiště pomocí příkazu az storage share list. Nahraďte a nahraďte <account-name> názvem a klíčem účtu úložiště v části <account-key> úložiště:

az storage share list \

--account-name <account-name> \

--account-key <account-key>

Přístup byl odepřen a tento požadavek nemá oprávnění k provedení této operace , protože váš počítač není v privátní podsíti virtuální sítě vnet-1 .

Po dokončení používání vytvořených prostředků můžete odstranit skupinu prostředků a všechny její prostředky.

Na webu Azure Portal vyhledejte a vyberte skupiny prostředků.

Na stránce Skupiny prostředků vyberte skupinu prostředků test-rg.

Na stránce test-rg vyberte Odstranit skupinu prostředků.

Zadáním příkazu test-rg do pole Zadejte název skupiny prostředků potvrďte odstranění a pak vyberte Odstranit.

Pokud už ji nepotřebujete, můžete k odebrání skupiny prostředků a všech prostředků, které obsahuje, použít Remove-AzResourceGroup :

$cleanup = @{

Name = "test-rg"

}

Remove-AzResourceGroup @cleanup -Force

Vyčištění prostředků

Pokud už ji nepotřebujete, pomocí příkazu az group delete odeberte skupinu prostředků a všechny prostředky, které obsahuje.

az group delete \

--name test-rg \

--yes \

--no-wait

Další kroky

V tomto kurzu:

Povolili jste koncový bod služby pro podsíť virtuální sítě.

Dozvěděli jste se, že koncové body služeb můžete povolit pro prostředky nasazené z několika služeb Azure.

Vytvořili jste účet služby Azure Storage a omezili jste síťový přístup k účtu úložiště jenom na prostředky v podsíti virtuální sítě.

Další informace o koncových bodech služeb najdete v tématech Přehled koncových bodů služeb a Správa podsítí.

Pokud máte ve svém účtu více virtuálních sítí, můžete mezi nimi vytvořit propojení, aby mezi nimi mohly komunikovat prostředky. Informace o postupu propojení virtuálních sítí najdete v dalším kurzu.