Použití služby Private Link ve službě Virtual WAN

Azure Private Link je technologie, která umožňuje připojit nabídky Azure Platform jako služba pomocí připojení privátníCH IP adres zveřejněním privátních koncových bodů. Pomocí služby Azure Virtual WAN můžete nasadit privátní koncový bod v jedné z virtuálních sítí připojených k libovolnému virtuálnímu centru. Toto privátní propojení poskytuje připojení k jakékoli jiné virtuální síti nebo větvi připojené ke stejné službě Virtual WAN.

Než začnete

Kroky v tomto článku předpokládají, že jste nasadili virtuální síť WAN s jedním nebo více rozbočovači a aspoň dvěma virtuálními sítěmi připojenými k Virtual WAN.

Pokud chcete vytvořit novou virtuální síť WAN a nové centrum, postupujte podle kroků v následujících článcích:

Důležité informace o směrování se službou Private Link ve službě Virtual WAN

Připojení privátního koncového bodu v Azure je stavové. Když se vytvoří připojení k privátnímu koncovému bodu přes Virtual WAN, provoz se směruje přes jeden nebo více segmentů směrování provozu prostřednictvím různých komponent virtual WAN (například směrovač virtuálních center, brána ExpressRoute, brána VPN, Azure Firewall nebo síťové virtuální zařízení). Přesná směrování provozu vychází z konfigurací směrování služby Virtual WAN. Softwarově definovaná síťová vrstva Azure na pozadí odesílá všechny pakety související s jedním tokem řazené kolekce členů do jedné z back-endových instancí, které obsluhují různé komponenty Virtual WAN. Asymetrický směrovaný provoz (například provoz odpovídající jednomu toku řazené kolekce členů směrovaného do různých back-endových instancí) se nepodporuje a platforma Azure ji zahodí.

Během událostí údržby v infrastruktuře Virtual WAN se instance back-endu restartují po jednom, což může vést k občasným problémům s připojením k privátnímu koncovému bodu, protože údržba toku je dočasně nedostupná. Podobný problém může nastat při horizontálním navýšení kapacity služby Azure Firewall nebo směrovače virtuálního rozbočovače. Stejný tok provozu je možné vyrovnát zatížení do nové back-endové instance, která se liší od instance, která tento tok právě obsluhuje.

Pokud chcete zmírnit dopad údržby a událostí horizontálního navýšení kapacity na provoz služby Private Link nebo privátního koncového bodu, zvažte následující osvědčené postupy:

- Nakonfigurujte hodnotu časového limitu PROTOKOLU TCP vaší místní aplikace tak, aby mezi 15 až 30 sekundami padla. Menší hodnota časového limitu protokolu TCP umožní rychlejší zotavení provozu aplikace z událostí údržby a horizontálního navýšení kapacity. Případně otestujte různé hodnoty časového limitu aplikace, abyste zjistili vhodný časový limit na základě vašich požadavků.

- Předem škálované komponenty Virtual WAN pro zpracování nárůstů provozu, aby se zabránilo výskytu událostí automatického škálování. U směrovače virtuálního centra můžete nastavit minimální jednotky infrastruktury směrování na směrovači rozbočovače, abyste zabránili škálování během nárůstů provozu.

Pokud používáte místní připojení mezi Azure a místním prostředím pomocí SÍTĚ VPN nebo ExpressRoute, ujistěte se, že je vaše místní zařízení nakonfigurované tak, aby používalo stejný tunel VPN nebo stejný směrovač Microsoft Enterprise Edge jako další segment směrování pro každý 5 členů odpovídající provozu privátních koncových bodů.

Vytvoření koncového bodu privátního propojení

Koncový bod privátního propojení můžete vytvořit pro mnoho různých služeb. V tomto příkladu používáme Azure SQL Database. Další informace o tom, jak vytvořit privátní koncový bod pro službu Azure SQL Database, najdete v rychlém startu: Vytvoření privátního koncového bodu pomocí webu Azure Portal. Následující obrázek znázorňuje konfiguraci sítě služby Azure SQL Database:

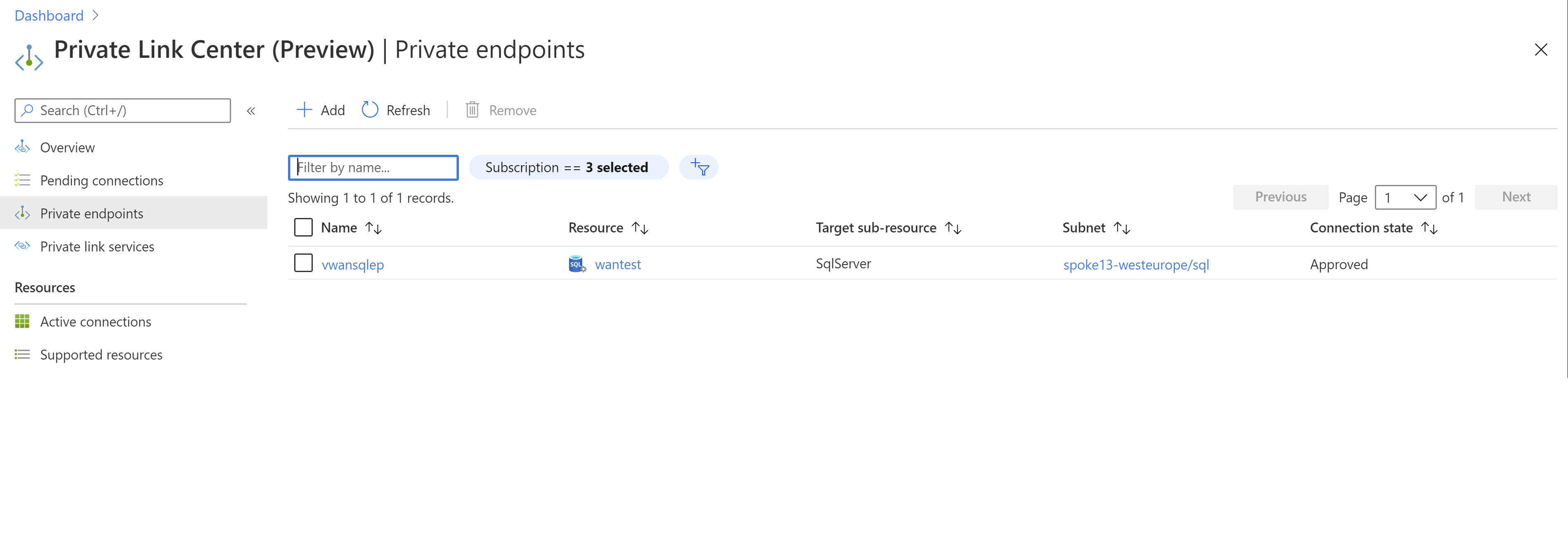

Po vytvoření služby Azure SQL Database můžete ověřit IP adresu privátního koncového bodu procházení privátních koncových bodů:

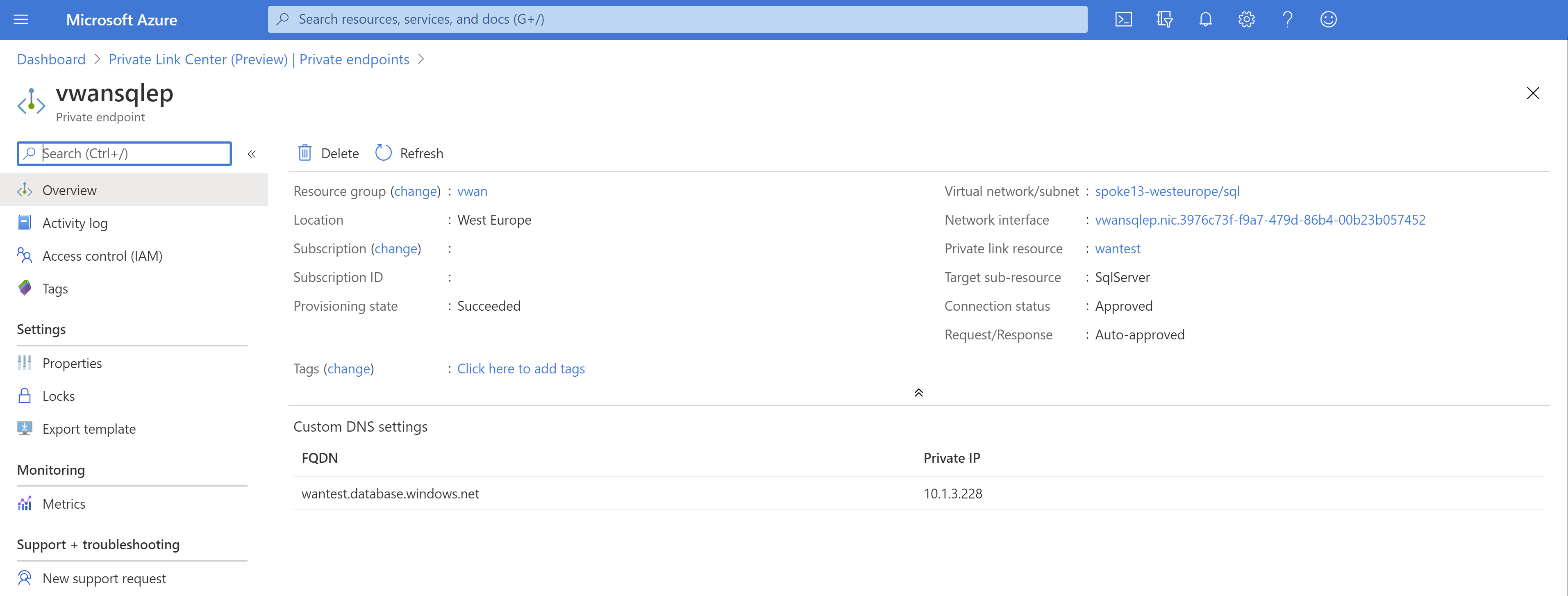

Kliknutím na privátní koncový bod, který jsme vytvořili, by se měla zobrazit jeho privátní IP adresa a plně kvalifikovaný název domény (FQDN). Privátní koncový bod by měl mít IP adresu v rozsahu virtuální sítě (10.1.3.0/24):

Ověření připojení ze stejné virtuální sítě

V tomto příkladu ověříme připojení ke službě Azure SQL Database z virtuálního počítače s Linuxem pomocí nainstalovaných nástrojů MS SQL. Prvním krokem je ověření, že překlad DNS funguje a plně kvalifikovaný název domény služby Azure SQL Database se přeloží na privátní IP adresu ve stejné virtuální síti, ve které je nasazený privátní koncový bod (10.1.3.0/24):

nslookup wantest.database.windows.net

Server: 127.0.0.53

Address: 127.0.0.53#53

Non-authoritative answer:

wantest.database.windows.net canonical name = wantest.privatelink.database.windows.net.

Name: wantest.privatelink.database.windows.net

Address: 10.1.3.228

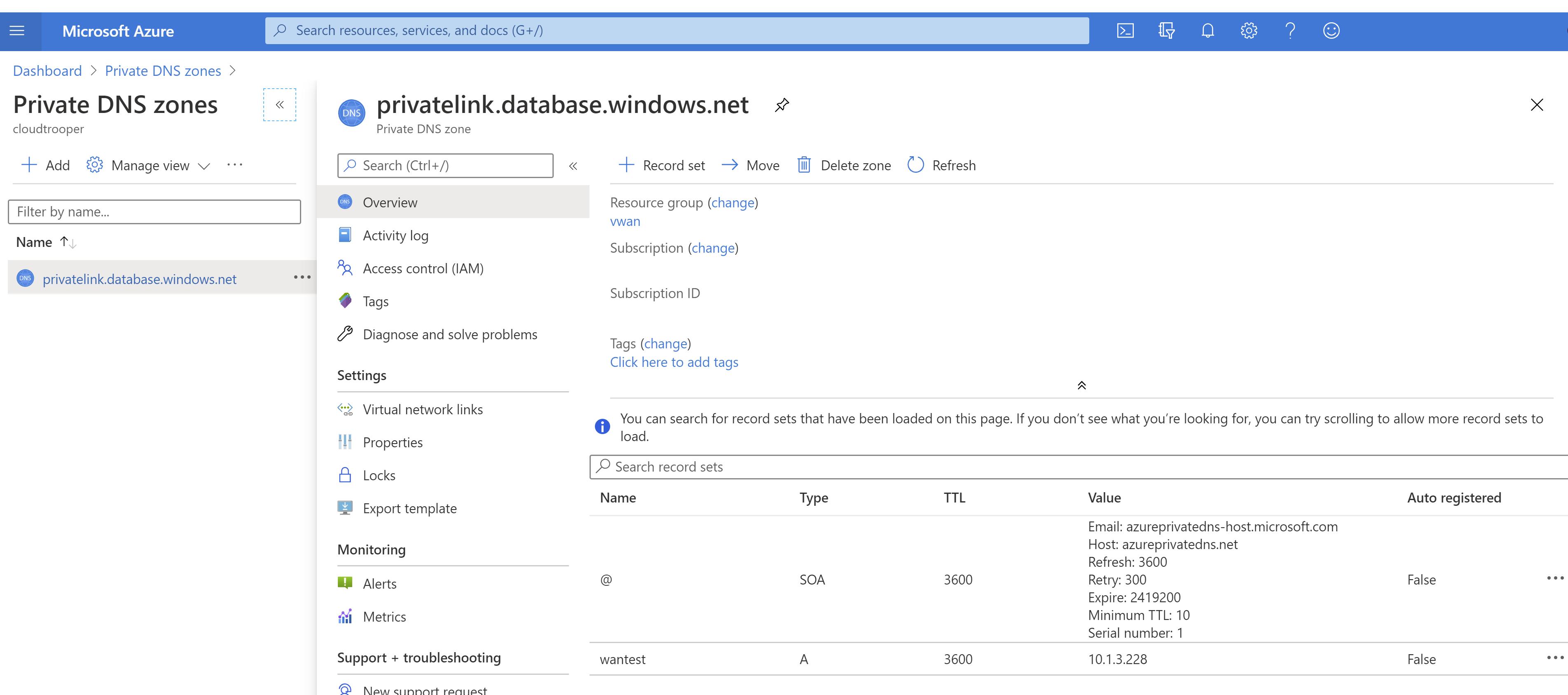

Jak vidíte v předchozím výstupu, plně kvalifikovaný wantest.database.windows.net název domény je namapován na wantest.privatelink.database.windows.net, že privátní zóna DNS vytvořená podél privátního koncového bodu se přeloží na privátní IP adresu 10.1.3.228. Když se podíváte do zóny privátního DNS, potvrdí se, že pro privátní koncový bod je namapovaný záznam A na privátní IP adresu:

Po ověření správného překladu DNS se můžeme pokusit připojit k databázi:

query="SELECT CONVERT(char(15), CONNECTIONPROPERTY('client_net_address'));"

sqlcmd -S wantest.database.windows.net -U $username -P $password -Q "$query"

10.1.3.75

Jak vidíte, používáme speciální dotaz SQL, který nám dává zdrojovou IP adresu, kterou sql server vidí z klienta. V tomto případě server uvidí klienta s privátní IP adresou (10.1.3.75), což znamená, že provoz směřuje z virtuální sítě přímo do privátního koncového bodu.

Nastavte proměnné a password aby odpovídaly username přihlašovacím údajům definovaným ve službě Azure SQL Database, aby příklady v této příručce fungovaly.

Připojení z jiné virtuální sítě

Teď, když má jedna virtuální síť ve službě Azure Virtual WAN připojení k privátnímu koncovému bodu, můžou k ní mít přístup i všechny ostatní virtuální sítě a větve připojené ke službě Virtual WAN. Pokud chcete pojmenovat dva příklady, musíte zajistit připojení prostřednictvím některého z modelů podporovaných službou Azure Virtual WAN, jako je scénář Any-to-any nebo scénář virtuální sítě sdílených služeb.

Jakmile máte připojení mezi virtuální sítí nebo větví k virtuální síti, ve které je nasazený privátní koncový bod, musíte nakonfigurovat překlad DNS:

- Pokud se připojujete k privátnímu koncovému bodu z virtuální sítě, můžete použít stejnou privátní zónu, kterou jste vytvořili ve službě Azure SQL Database.

- Pokud se připojujete k privátnímu koncovému bodu z větve (VPN typu Site-to-Site, VPN typu Point-to-Site nebo ExpressRoute), musíte použít místní překlad DNS.

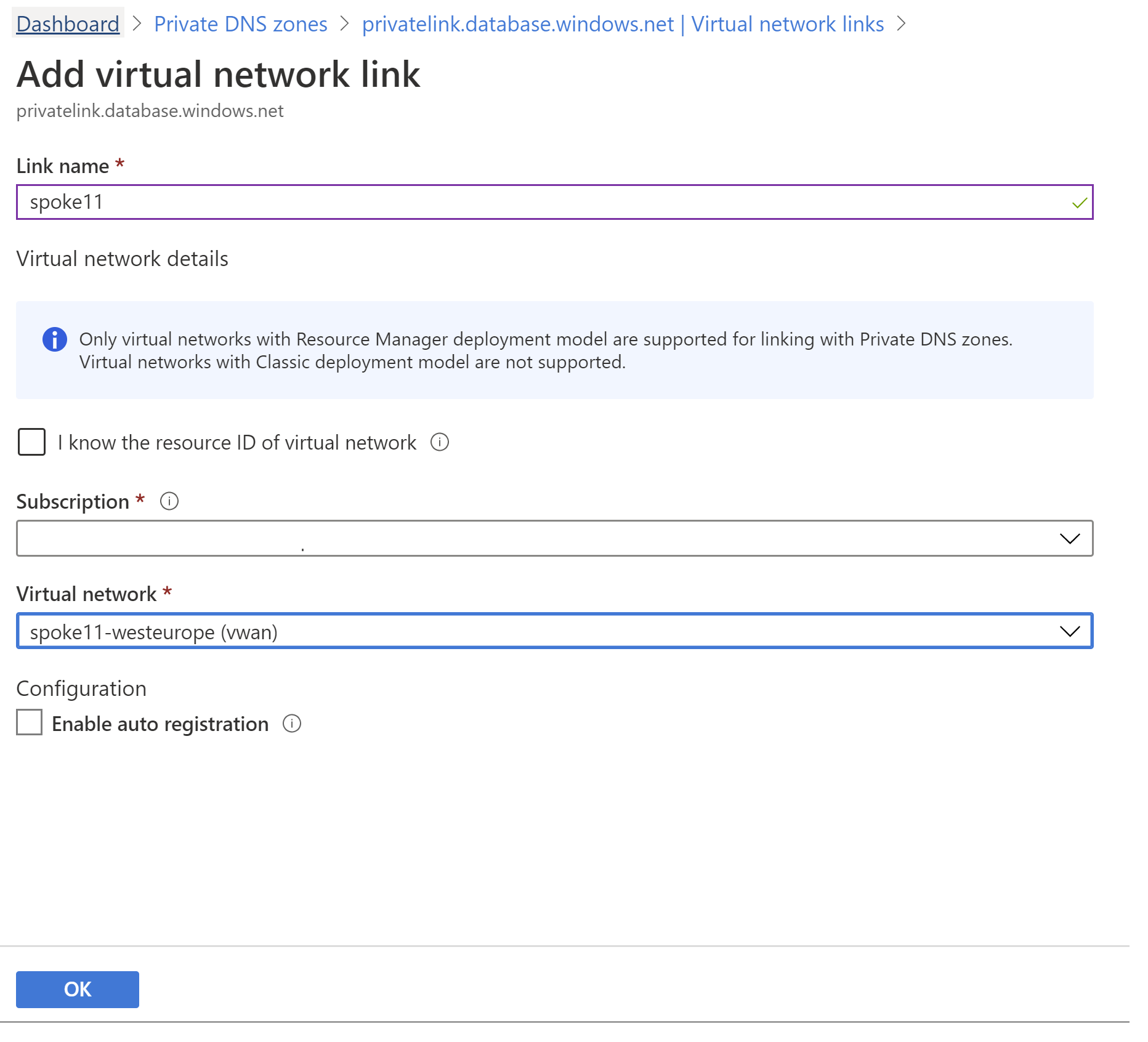

V tomto příkladu se připojujeme z jiné virtuální sítě. Nejprve připojte privátní zónu DNS k nové virtuální síti, aby její úlohy mohly přeložit plně kvalifikovaný název domény služby Azure SQL Database na privátní IP adresu. To se provádí propojením privátní zóny DNS s novou virtuální sítí:

Teď by měl jakýkoli virtuální počítač v připojené virtuální síti správně přeložit plně kvalifikovaný název domény služby Azure SQL Database na privátní IP adresu privátního propojení:

nslookup wantest.database.windows.net

Server: 127.0.0.53

Address: 127.0.0.53#53

Non-authoritative answer:

wantest.database.windows.net canonical name = wantest.privatelink.database.windows.net.

Name: wantest.privatelink.database.windows.net

Address: 10.1.3.228

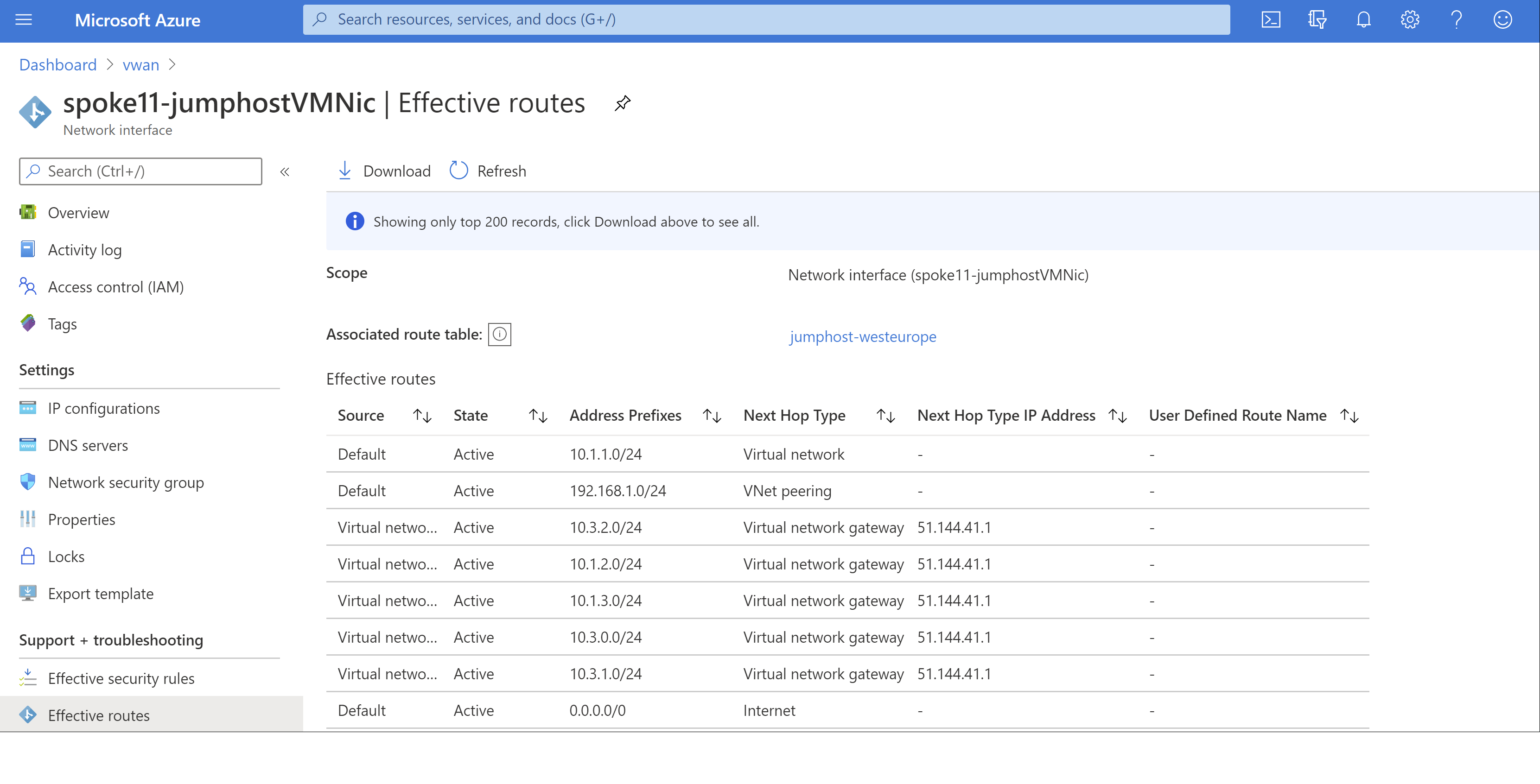

Abyste mohli pečlivě zkontrolovat, jestli má tato virtuální síť (10.1.1.0/24) připojení k původní virtuální síti, ve které byl privátní koncový bod nakonfigurovaný (10.1.3.0/24), můžete ověřit efektivní směrovací tabulku v libovolném virtuálním počítači ve virtuální síti:

Jak vidíte, existuje trasa odkazující na virtuální síť 10.1.3.0/24 vložená branami virtuální sítě ve službě Azure Virtual WAN. Teď můžeme konečně otestovat připojení k databázi:

query="SELECT CONVERT(char(15), CONNECTIONPROPERTY('client_net_address'));"

sqlcmd -S wantest.database.windows.net -U $username -P $password -Q "$query"

10.1.1.75

V tomto příkladu jsme viděli, jak vytvoření privátního koncového bodu v jedné z virtuálních sítí připojených k virtuální síti WAN poskytuje připojení ke zbývajícím virtuálním sítím a větvím ve službě Virtual WAN.

Další kroky

Další informace o službě Virtual WAN najdete v nejčastějších dotazech.