Informace o kryptografických požadavcích a branách Azure VPN

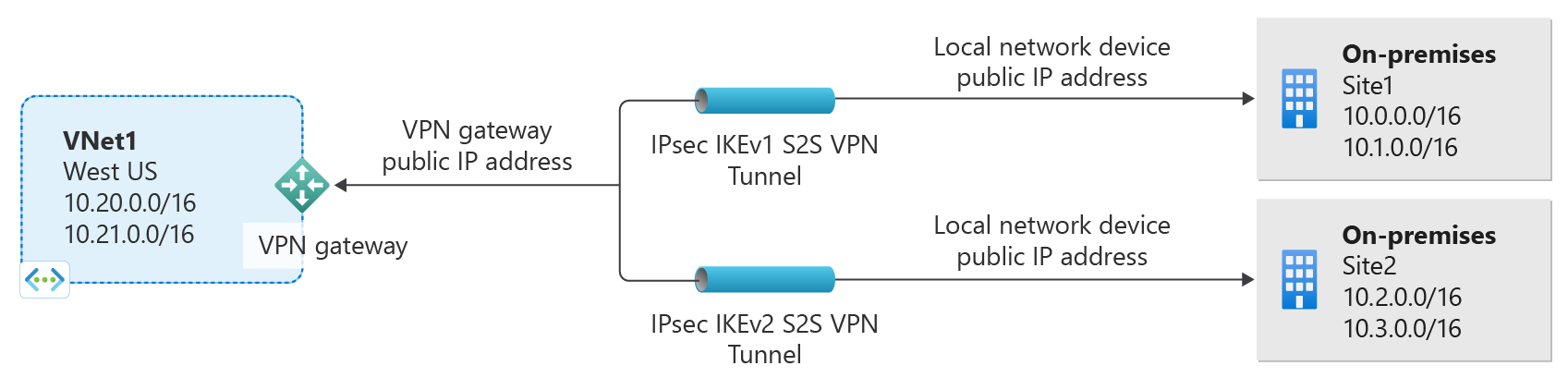

Tento článek popisuje, jak nakonfigurovat brány Azure VPN tak, aby vyhovovaly vašim kryptografickým požadavkům pro tunely S2S VPN mezi různými místy i připojení typu VNet-to-VNet v Rámci Azure.

Informace o připojeních IKEv1 a IKEv2 pro připojení Azure VPN

Tradičně jsme povolili připojení IKEv1 jenom pro základní SKU a povolili jsme připojení IKEv2 pro všechna SKU brány VPN jiné než základní skladové položky. Skladové položky Basic umožňují pouze 1 připojení a spolu s dalšími omezeními, jako je výkon, zákazníci používající starší zařízení, která podporují pouze protokoly IKEv1, měly omezené prostředí. Abychom vylepšili prostředí zákazníků používajících protokoly IKEv1, povolujeme teď připojení IKEv1 pro všechny skladové položky brány VPN s výjimkou skladové položky Basic. Další informace najdete v tématu SKU služby VPN Gateway. Upozorňujeme, že brány VPN používající IKEv1 se můžou během opětovného klíče hlavního režimu znovu připojit k tunelu.

Když se připojení IKEv1 a IKEv2 použijí na stejnou bránu VPN, přenos mezi těmito dvěma připojeními se automaticky dá použít.

Parametry zásad IPsec a IKE pro brány Azure VPN

Standard protokolu IPsec a IKE podporuje širokou škálu kryptografických algoritmů v různých kombinacích. Pokud si nevyžádáte konkrétní kombinaci kryptografických algoritmů a parametrů, brány Azure VPN gateway používají sadu výchozích návrhů. Výchozí sady zásad se rozhodly maximalizovat interoperabilitu s širokou škálou zařízení VPN třetích stran ve výchozích konfiguracích. V důsledku toho zásady a počet návrhů nemohou pokrýt všechny možné kombinace dostupných kryptografických algoritmů a silných stránek klíčů.

Výchozí zásady

Výchozí sada zásad pro službu Azure VPN Gateway je uvedená v článku: Informace o zařízeních VPN a parametrech IPsec/IKE pro připojení typu Site-to-Site vpn Gateway.

Kryptografické požadavky

Pro komunikaci, která vyžaduje konkrétní kryptografické algoritmy nebo parametry, obvykle kvůli požadavkům na dodržování předpisů nebo zabezpečení, teď můžete nakonfigurovat brány Azure VPN tak, aby používaly vlastní zásady IPsec/IKE s konkrétními kryptografickými algoritmy a sílami klíčů, a ne s výchozími sadami zásad Azure.

Například zásady hlavního režimu IKEv2 pro brány Azure VPN využívají pouze diffie-Hellman Group 2 (1024 bitů), zatímco možná budete muset zadat silnější skupiny, které se mají použít v protokolu IKE, například skupina 14 (2048bitová verze), skupina 24 (2048bitová skupina MODP) nebo ECP (skupiny se třemi tečkami) 256 nebo 384 bitů (skupina 19 a skupina 20, v uvedeném pořadí). Podobné požadavky platí i pro zásady rychlého režimu IPsec.

Vlastní zásady IPsec/IKE s využitím bran Azure VPN

Brány Azure VPN teď podporují jednotlivé připojení a vlastní zásady IPsec/IKE. Pro připojení typu Site-to-Site nebo VNet-to-VNet můžete zvolit konkrétní kombinaci kryptografických algoritmů pro protokol IPsec a IKE s požadovanou silou klíče, jak je znázorněno v následujícím příkladu:

Můžete vytvořit zásadu IPsec/IKE a použít ji pro nové nebo existující připojení.

Workflow

- Vytvořte virtuální sítě, brány VPN nebo brány místní sítě pro topologii připojení, jak je popsáno v dalších dokumentech s postupy.

- Vytvořte zásadu IPsec/IKE.

- Zásady můžete použít při vytváření připojení typu S2S nebo VNet-to-VNet.

- Pokud je připojení již vytvořené, můžete zásadu použít nebo aktualizovat na existující připojení.

Nejčastější dotazy k zásadám IPsec/IKE

Podporují se vlastní zásady IPsec/IKE u všech skladových položek služby Azure VPN Gateway?

Vlastní zásady IPsec/IKE se podporují ve všech skladových posílacích azure VPN Gateway s výjimkou skladové položky Basic.

Kolik zásad můžu zadat pro jedno připojení?

Pro připojení můžete zadat pouze jednu kombinaci zásad.

Můžu pro připojení zadat částečnou zásadu (například pouze algoritmy IKE, ale ne IPsec)?

Ne, musíte zadat všechny algoritmy a parametry pro protokol IKE (hlavní režim) i protokol IPsec (rychlý režim). Částečná specifikace zásad není povolená.

Jaké algoritmy a klíčové síly vlastní zásady podporují?

Následující tabulka uvádí podporované kryptografické algoritmy a silné stránky klíčů, které můžete nakonfigurovat. Pro každé pole musíte vybrat jednu možnost.

| IPsec/IKEv2 | Možnosti |

|---|---|

| Šifrování IKEv2 | GCMAES256, GCMAES128, AES256, AES192, AES128 |

| Integrita IKEv2 | SHA384, SHA256, SHA1, MD5 |

| Skupina DH | DHGroup24, ECP384, ECP256, DHGroup14, DHGroup2048, DHGroup2, DHGroup1, None |

| Šifrování IPsec | GCMAES256, GCMAES192, GCMAES128, AES256, AES192, AES128, DES3, DES, Žádné |

| Integrita protokolu IPsec | GCMAES256, GCMAES192, GCMAES128, SHA256, SHA1, MD5 |

| Skupina PFS | PFS24, ECP384, ECP256, PFS2048, PFS2, PFS1, Žádná |

| Životnost SA rychlého režimu | (Volitelné; výchozí hodnoty, pokud nejsou zadané) Sekundy (celé číslo; minimálně 300, výchozí 27 000) Kilobajtů (celé číslo; minimálně 1 024, výchozí 10 2400 000) |

| Selektor provozu | UsePolicyBasedTrafficSelectors ($True nebo $False, ale nepovinný; výchozí, $False pokud není zadán) |

| Časový limit DPD | Sekundy (celé číslo; minimálně 9, maximum 3 600, výchozí 45) |

Konfigurace místního zařízení VPN se musí shodovat nebo obsahovat následující algoritmy a parametry, které zadáte v zásadách Azure IPsec nebo IKE:

- Šifrovací algoritmus IKE (hlavní režim, fáze 1)

- Algoritmus integrity protokolu IKE (hlavní režim, fáze 1)

- Skupina DH (hlavní režim, fáze 1)

- Šifrovací algoritmus IPsec (rychlý režim, fáze 2)

- Algoritmus integrity protokolu IPsec (rychlý režim, fáze 2)

- Skupina PFS (rychlý režim, fáze 2)

- Selektor provozu (pokud používáte

UsePolicyBasedTrafficSelectors) - Životnosti přidružení služby (místní specifikace, které se nemusí shodovat)

Pokud pro šifrovací algoritmus IPsec používáte GCMAES, musíte pro integritu protokolu IPsec vybrat stejný algoritmus a délku klíče GCMAES. Například pro oba použijte GCMAES128.

V tabulce algoritmů a klíčů:

- IKE odpovídá hlavnímu režimu nebo fázi 1.

- Protokol IPsec odpovídá rychlému režimu nebo fázi 2.

- Skupina DH určuje skupinu Diffie-Hellman použitou v hlavním režimu nebo fázi 1.

- Skupina PFS určuje skupinu Diffie-Hellman použitou v rychlém režimu nebo fázi 2.

Životnost přidružení zabezpečení hlavního režimu IKE je u bran Azure VPN opravena na 28 800 sekund.

UsePolicyBasedTrafficSelectorsje volitelný parametr připojení. Pokud jste nastaviliUsePolicyBasedTrafficSelectors$Truepřipojení, nakonfiguruje bránu VPN tak, aby se připojila k místní bráně firewall vpn založené na zásadách.Pokud povolíte

UsePolicyBasedTrafficSelectors, ujistěte se, že vaše zařízení VPN má definované odpovídající selektory provozu se všemi kombinacemi předpon místní sítě (brány místní sítě) nebo z předpon virtuální sítě Azure místo předpon typu any-to-any. Brána VPN přijímá jakýkoli výběr provozu, který vzdálená brána VPN navrhuje, bez ohledu na to, co je na bráně VPN nakonfigurované.Například pokud jsou předpony vaší místní sítě 10.1.0.0/16 a 10.2.0.0/16 a předpony vaší virtuální sítě jsou 192.168.0.0/16 a 172.16.0.0/16, je potřeba zadat následující selektory provozu:

- 10.1.0.0/16 <====> 192.168.0.0/16

- 10.1.0.0/16 <====> 172.16.0.0/16

- 10.2.0.0/16 <====> 192.168.0.0/16

- 10.2.0.0/16 <====> 172.16.0.0/16

Další informace o selektorech provozu založených na zásadách najdete v tématu Připojení brány VPN k několika místním zařízením VPN založeným na zásadách.

Nastavení časového limitu na kratší období způsobí, že se protokol IKE agresivněji opraví. Připojení se pak může v některých případech zdát odpojené. Tato situace nemusí být žádoucí, pokud jsou vaše místní umístění daleko od oblasti Azure, ve které se nachází brána VPN, nebo pokud by mohla dojít ke ztrátě paketů. Obecně doporučujeme nastavit časový limit mezi 30 a 45 sekund.

Další informace najdete v tématu Připojení brány VPN k několika místním zařízením VPN založeným na zásadách.

Které skupiny Diffie-Hellman podporují vlastní zásady?

Následující tabulka uvádí odpovídající skupiny Diffie-Hellman, které vlastní zásady podporují:

| Skupina Diffie-Hellman | DHGroup | PFSGroup | Délka klíče |

|---|---|---|---|

| 0 | DHGroup1 | PFS1 | 768bitová skupina MODP |

| 2 | DHGroup2 | PFS2 | 1024bitová skupina MODP |

| 14 | DHGroup14 DHGroup2048 |

PFS2048 | 2048bitová skupina MODP |

| 19 | ECP256 | ECP256 | 256bitová skupina ECP |

| 20 | ECP384 | ECP384 | 384bitová skupina ECP |

| 24 | DHGroup24 | PFS24 | 2048bitová skupina MODP |

Další informace najdete v RFC3526 a RFC5114.

Nahradí vlastní zásada výchozí sady zásad IPsec/IKE pro brány VPN?

Ano. Jakmile pro připojení zadáte vlastní zásadu, Azure VPN Gateway použije pouze tuto zásadu připojení, a to jak jako iniciátor IKE, tak jako respondér IKE.

Pokud odeberu vlastní zásady IPsec/IKE, stane se připojení nechráněným?

Ne, protokol IPsec/IKE stále pomáhá chránit připojení. Po odebrání vlastních zásad z připojení se brána VPN vrátí k výchozímu seznamu návrhů protokolu IPsec/IKE a restartuje metodu handshake protokolu IKE s místním zařízením VPN.

Přerušilo by přidání nebo aktualizace zásad IPsec/IKE připojení VPN?

Ano. Mohlo by dojít k malému přerušení (několik sekund), protože brána VPN ruší stávající připojení a restartuje metodu handshake protokolu IKE, která znovu vytvoří tunel IPsec pomocí nových kryptografických algoritmů a parametrů. Ujistěte se, že je vaše místní zařízení VPN také nakonfigurované s odpovídajícími algoritmy a sílami klíčů, aby se minimalizovalo přerušení.

Můžou se pro různá připojení použít různé zásady?

Ano. Vlastní zásady se použijí pro jednotlivá připojení. Pro různá připojení můžete vytvořit a použít různé zásady IPsec/IKE.

Můžete také použít vlastní zásady pro podmnožinu připojení. Zbývající připojení budou používat výchozí sady zásad IPsec/IKE Azure.

Můžu pro připojení typu VNet-to-VNet použít vlastní zásady?

Ano. Vlastní zásady můžete použít u připojení IPsec mezi místy i připojení typu VNet-to-VNet.

Je nutné zadat stejné zásady pro oba prostředky připojení typu VNet-to-VNet?

Ano. Tunel typu VNet-to-VNet se skládá ze dvou prostředků připojení v Azure (jeden pro každý směr). Ujistěte se, že obě prostředky připojení mají stejné zásady. Jinak se nenaváže připojení typu VNet-to-VNet.

Jaká je výchozí hodnota časového limitu DPD? Můžu zadat jiný časový limit DPD?

Výchozí časový limit DPD je 45 sekund u bran VPN. Pro každé připojení IPsec nebo VNet-to-VNet můžete zadat jinou hodnotu časového limitu DPD od 9 sekund do 3 600 sekund.

Poznámka:

Nastavení časového limitu na kratší období způsobí, že se protokol IKE agresivněji opraví. Připojení se pak může v některých případech zdát odpojené. Tato situace nemusí být žádoucí, pokud jsou vaše místní umístění daleko od oblasti Azure, ve které se nachází brána VPN, nebo pokud by mohla dojít ke ztrátě paketů. Obecně doporučujeme nastavit časový limit mezi 30 a 45 sekund.

Funguje na připojeních ExpressRoute vlastní zásady IPsec/IKE?

Ne. Zásady IPsec/IKE fungují jenom pro připojení S2S VPN a VNet-to-VNet prostřednictvím bran VPN.

Návody vytvořit připojení s typem protokolu IKEv1 nebo IKEv2?

Připojení IKEv1 můžete vytvořit pro všechny skladové položky typu VPN založené na směrování, s výjimkou skladové položky Basic, skladové položky Standard a dalších starších skladových položek.

Při vytváření připojení můžete zadat typ protokolu připojení IKEv1 nebo IKEv2. Pokud nezadáte typ protokolu připojení, použije se IKEv2 jako výchozí možnost, pokud je to možné. Další informace najdete v dokumentaci k rutinám Azure PowerShellu.

Informace o typech SKU a podpoře IKEv1 a IKEv2 najdete v tématu Připojení brány VPN k několika místním zařízením VPN založeným na zásadách.

Je povolena doprava mezi připojeními IKEv1 a IKEv2?

Ano.

Je možné, aby připojení site-to-site IKEv1 byla pro typ sítě VPN založená na směrování k dispozici v základní SKU?

Ne. Skladová položka Basic tuto konfiguraci nepodporuje.

Můžu po vytvoření připojení změnit typ protokolu připojení (IKEv1 na IKEv2 a naopak)?

Ne. Po vytvoření připojení nemůžete změnit protokoly IKEv1 a IKEv2. Musíte odstranit a znovu vytvořit nové připojení s požadovaným typem protokolu.

Proč se připojení IKEv1 často znovu připojuje?

Pokud se vaše statické směrování nebo připojení IKEv1 založené na směrování v pravidelných intervalech odpojí, je pravděpodobné, že vaše brány VPN nepodporují místní klíče. Při opětovném vytvoření klíče hlavního režimu se tunel IKEv1 odpojí a opětovné připojení trvá až 5 sekund. Hodnota časového limitu vyjednávání hlavního režimu určuje frekvenci opakovaných klíčů. Pokud chcete těmto opětovným připojením zabránit, můžete přepnout na příkaz IKEv2, který podporuje místní klíče.

Pokud se připojení znovu připojuje náhodně, postupujte podle průvodce odstraňováním potíží.

Kde najdu další informace a kroky pro konfiguraci?

Podívejte se na následující články:

- Konfigurace vlastních zásad připojení IPsec/IKE pro S2S VPN a VNet-to-VNet: Azure Portal

- Konfigurace vlastních zásad IPsec/IKE pro připojení S2S VPN a připojení typu VNet-to-VNet: PowerShell

Další kroky

Podrobné pokyny ke konfiguraci vlastních zásad IPsec/IKE pro připojení najdete v tématu Konfigurace zásad IPsec/IKE.

Další informace o možnosti UsePolicyBasedTrafficSelectors najdete v tématu Připojení více zařízení VPN založených na zásadách.