Konfigurace připojení typu Point-to-Site pomocí ověřování certifikátů (Classic)

V tomto článku se dozvíte, jak vytvořit virtuální síť s připojením typu Point-to-Site pomocí modelu nasazení Classic (starší verze). Tato konfigurace používá certifikáty k ověření připojujícího se klienta, buď podepsané svým držitelem (self-signed certificate), nebo vydané certifikační autoritou. Tyto pokyny jsou určené pro model nasazení Classic. Bránu už nemůžete vytvořit pomocí modelu nasazení Classic. Podívejte se na verzi Resource Manageru tohoto článku .

Důležité

Už nemůžete vytvářet nové brány virtuální sítě pro virtuální sítě modelu nasazení Classic (správa služeb). Nové brány virtuální sítě je možné vytvořit pouze pro virtuální sítě Resource Manageru.

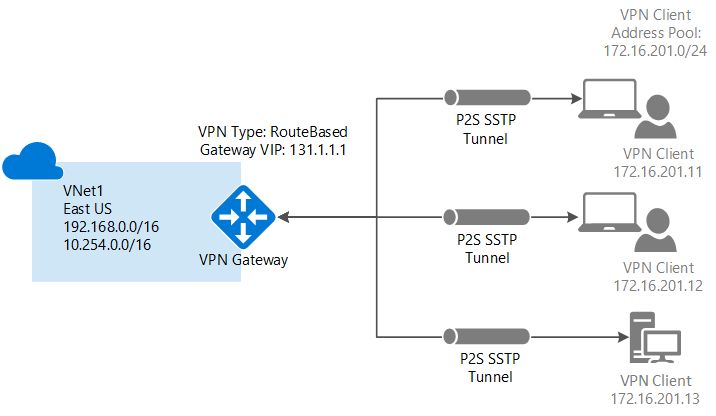

Bránu VPN typu Point-to-Site (P2S) použijete k vytvoření zabezpečeného připojení k virtuální síti z jednotlivého klientského počítače. Připojení VPN typu Point-to-Site jsou užitečná, když se chcete připojit ke své virtuální síti ze vzdáleného umístění. Pokud máte jenom několik klientů, kteří se potřebují připojit k virtuální síti, představuje síť VPN typu point-to-site užitečné řešení pro použití místo sítě VPN typu Site-to-Site. Připojení VPN P2S se vytváří jeho zahájením z klientského počítače.

Důležité

Model nasazení Classic podporuje pouze klienty VPN systému Windows a používá protokol SSTP (Secure Socket Tunneling Protocol), což je protokol VPN založený na protokolu SSL. Pokud chcete podporovat klienty VPN jiného systému než Windows, musíte vytvořit virtuální síť pomocí modelu nasazení Resource Manager. Model nasazení Resource Manager podporuje kromě protokolu SSTP i IKEv2 VPN. Další informace najdete v tématu Informace o připojeních typu Point-to-Site.

Poznámka:

Tento článek je napsaný pro model nasazení Classic (starší verze). Doporučujeme místo toho použít nejnovější model nasazení Azure. Model nasazení Resource Manager je nejnovější model nasazení a nabízí více možností a kompatibilitu funkcí než model nasazení Classic. Pokud chcete porozumět rozdílu mezi těmito dvěma modely nasazení, přečtěte si téma Principy modelů nasazení a stavu vašich prostředků.

Pokud chcete použít jinou verzi tohoto článku, použijte obsah v levém podokně.

Nastavení a požadavky

Požadavky

Připojení ověřování certifikátů typu Point-to-Site vyžadují následující položky. V tomto článku najdete kroky, které vám pomůžou je vytvořit.

- Dynamickou bránu VPN.

- Veřejný klíč (soubor .cer) pro kořenový certifikát nahraný do Azure. Tento klíč se považuje za důvěryhodný certifikát a používá se k ověřování.

- Klientský certifikát vygenerovaný z kořenového certifikátu a nainstalovaný na každém klientském počítači, který se bude připojovat. Tento certifikát se používá k ověřování klienta.

- Na každém klientském počítači, který se bude připojovat, musí být vygenerován a nainstalován balíček pro konfiguraci klienta VPN. Konfigurační balíček klienta nakonfiguruje nativního klienta VPN, který je již v operačním systému, s potřebnými informacemi pro připojení k virtuální síti.

Připojení typu Point-to-Site nevyžadují zařízení VPN ani místní veřejnou IP adresu. Připojení VPN se vytváří přes protokol SSTP (Secure Socket Tunneling Protocol). Na straně serveru podporujeme SSTP verze 1.0, 1.1 a 1.2. Klient rozhodne, která verze se má použít. Pro Windows 8.1 a novější se standardně používá SSTP verze 1.2.

Další informace najdete v tématu o připojeních typu Point-to-Site a nejčastějších dotazech.

Ukázkové nastavení

Následující hodnoty použijte k vytvoření testovacího prostředí nebo k lepšímu pochopení příkladů v tomto článku:

- Skupina prostředků: TestRG

- Název virtuální sítě: VNet1

- Adresní prostor: 192.168.0.0/16

V tomto příkladu používáme pouze jeden adresní prostor. Pro svoji virtuální síť můžete mít více adresních prostorů. - Název podsítě: FrontEnd

- Rozsah adres podsítě: 192.168.1.0/24

- Podsíť brány: 192.168.200.0/24

- Oblast: USA – východ

- Adresní prostor klienta: 172.16.201.0/24

Klienti VPN, kteří se připojují k virtuální síti pomocí tohoto připojení Point-to-Site, obdrží IP adresu ze zadaného fondu. - Typ připojení: Vyberte point-to-site.

Než začnete, ověřte, že máte předplatné Azure. Pokud ještě nemáte předplatné Azure, můžete si aktivovat výhody pro předplatitele MSDN nebo si zaregistrovat bezplatný účet.

Vytvoření virtuální sítě

Pokud již máte virtuální síť vytvořenou, ověřte, zda jsou nastavení kompatibilní s vaším návrhem brány VPN. Věnujte zvláštní pozornost všem podsítím, které se můžou překrývat s jinými sítěmi.

- V prohlížeči přejděte na portál Azure Portal a v případě potřeby se přihlaste pomocí účtu Azure.

- Vyberte +Vytvořit prostředek. Do pole Hledat na Marketplace zadejte text „Virtuální síť“. Vyhledejte virtuální síť z vráceného seznamu a vyberte ji, aby se otevřela stránka Virtuální síť .

- Na stránce Virtuální síť pod tlačítkem Vytvořit se zobrazí "Nasazení pomocí Resource Manageru (změna na Classic)". Resource Manager je výchozí hodnota pro vytvoření virtuální sítě. Nechcete vytvořit virtuální síť Resource Manageru. Vyberte (změnit na Classic) a vytvořte virtuální síť Classic. Pak vyberte kartu Přehled a vyberte Vytvořit.

- Na stránce Vytvořit virtuální síť (Classic) na kartě Základy nakonfigurujte nastavení virtuální sítě s ukázkovými hodnotami.

- Vyberte Zkontrolovat a vytvořit a ověřte virtuální síť.

- Spustí se ověřování. Po ověření virtuální sítě vyberte Vytvořit.

Nastavení DNS není požadovaná součástí této konfigurace, ale pokud chcete překlad názvů mezi virtuálními počítači, je potřeba dns. Zadání hodnoty nevytvoří nový server DNS. Server DNS, jehož IP adresu zadáte, by měl být server DNS, který dokáže přeložit názvy pro prostředky, ke kterým se připojujete.

Po vytvoření virtuální sítě můžete přidat IP adresu serveru DNS, aby bylo možné zpracovávat překlad názvů. Otevřete nastavení pro virtuální síť, vyberte servery DNS a přidejte IP adresu serveru DNS, který chcete použít k překladu ip adres.

- Vyhledejte virtuální síť na portálu.

- Na stránce pro vaši virtuální síť v části Nastavení vyberte servery DNS.

- Přidejte server DNS.

- Pokud chcete nastavení uložit, vyberte Uložit v horní části stránky.

Vytvoření brány VPN

Přejděte do virtuální sítě, kterou jste vytvořili.

Na stránce virtuální sítě v části Nastavení vyberte Bránu. Na stránce Brána můžete zobrazit bránu pro vaši virtuální síť. Tato virtuální síť ještě nemá bránu. Klikněte na poznámku, že kliknutím sem přidáte připojení a bránu.

Na stránce Konfigurace připojení VPN a brány vyberte následující nastavení:

- Typ připojení: Point-to-Site

- Adresní prostor klienta: Přidejte rozsah IP adres, ze kterého klienti VPN při připojování obdrží IP adresu. Použijte rozsah privátních IP adres, který se nepřekrývá s místním umístěním, ze kterého se připojujete, nebo s virtuální sítí, ke které se připojujete.

Políčko Nechejte zaškrtnutou možnost Nekonfigurovat bránu v tuto chvíli nevybranou. Vytvoříme bránu.

V dolní části stránky vyberte Další: Brána >.

Na kartě Brána vyberte následující hodnoty:

- Velikost: Velikost je skladová položka brány pro bránu virtuální sítě. Na webu Azure Portal je výchozí skladová položka výchozí. Další informace o SKU brány najdete v tématu o nastavení brány VPN.

- Typ směrování: Pro konfiguraci typu point-to-site musíte vybrat dynamickou konfiguraci. Statické směrování nebude fungovat.

- Podsíť brány: Toto pole je již automaticky vyplněné. Název nemůžete změnit. Pokud se pokusíte změnit název pomocí PowerShellu nebo jiných prostředků, brána nebude správně fungovat.

- Rozsah adres (blok CIDR): I když je možné vytvořit podsíť brány tak malou jako /29, doporučujeme vytvořit větší podsíť, která obsahuje více adres, a to výběrem alespoň /28 nebo /27. Tím umožníte dostatek adres, aby vyhovovaly možným dalším konfiguracím, které byste v budoucnu mohli chtít. Při práci s podsítěmi brány nepřidružujte skupinu zabezpečení sítě (NSG) k podsíti brány. Přidružení skupiny zabezpečení sítě k této podsíti může způsobit, že brána VPN nebude fungovat podle očekávání.

Výběrem možnosti Zkontrolovat a vytvořit ověřte nastavení.

Jakmile ověření projde, vyberte Vytvořit. Dokončení brány VPN může trvat až 45 minut v závislosti na vybrané SKU brány.

Vytvoření certifikátů

Azure používá certifikáty k ověřování klientů VPN pro sítě VPN typu Point-to-Site. Nahrajete do Azure informace o veřejném klíči kořenového certifikátu. Veřejný klíč se pak považuje za důvěryhodný. Klientské certifikáty musí být generovány z důvěryhodného kořenového certifikátu a pak nainstalovány v každém klientském počítači v úložišti certifikátů Aktuální uživatel\Osobní\Certifikáty. Certifikát slouží k ověření klienta při připojení k virtuální síti.

Pokud používáte certifikáty podepsané svým držitelem, musí se vytvořit pomocí konkrétních parametrů. Certifikát podepsaný svým držitelem můžete vytvořit pomocí pokynů pro PowerShell a Windows 10 nebo novější nebo MakeCert. Při použití kořenových certifikátů podepsaných svým držitelem a generování klientských certifikátů z kořenového certifikátu podepsaného svým držitelem je důležité postupovat podle pokynů v těchto pokynech. Jinak certifikáty, které vytvoříte, nebudou kompatibilní s připojeními P2S a zobrazí se chyba připojení.

Získání veřejného klíče (.cer) kořenového certifikátu

Získejte soubor .cer kořenového certifikátu. Můžete použít buď kořenový certifikát vygenerovaný pomocí podnikového řešení (doporučeno), nebo vygenerovat certifikát podepsaný svým držitelem. Po vytvoření kořenového certifikátu exportujte data veřejného certifikátu (nikoli privátní klíč) jako soubor X.509 s kódováním Base64 .cer. Tento soubor nahrajete později do Azure.

Podnikový certifikát: Pokud používáte podnikové řešení, můžete použít stávající řetěz certifikátů. Získejte soubor .cer kořenového certifikátu, který chcete použít.

Kořenový certifikát podepsaný svým držitelem: Pokud nepoužíváte podnikové certifikační řešení, vytvořte kořenový certifikát podepsaný svým držitelem. Jinak certifikáty, které vytvoříte, nebudou kompatibilní s připojeními P2S a klienti se při pokusu o připojení zobrazí chyba připojení. Můžete použít Azure PowerShell, MakeCert nebo OpenSSL. Postup v následujících článcích popisuje, jak vygenerovat kompatibilní kořenový certifikát podepsaný svým držitelem:

- Pokyny k PowerShellu pro Windows 10 nebo novější: Tyto pokyny vyžadují PowerShell na počítači s Windows 10 nebo novějším. Klientské certifikáty vygenerované pomocí kořenového certifikátu můžete nainstalovat na jakémkoli podporovaném klientu Point-to-Site.

- Pokyny pro MakeCert: Použijte MakeCert k vygenerování certifikátů, pokud nemáte přístup k počítači s Windows 10 nebo novějším. I když je MakeCert zastaralý, můžete ho přesto použít k vygenerování certifikátů. Klientské certifikáty, které vygenerujete z kořenového certifikátu, je možné nainstalovat na libovolného podporovaného klienta P2S.

- Linux – pokyny pro OpenSSL

- Linux – pokyny pro strongSwan

Vygenerování klientského certifikátu

Každý klientský počítač, který se připojujete k virtuální síti s připojením typu point-to-site, musí mít nainstalovaný klientský certifikát. Vygenerujete ho z kořenového certifikátu a nainstalujete ho na každý klientský počítač. Pokud nenainstalujete platný klientský certifikát, ověřování selže, když se klient pokusí připojit k virtuální síti.

Můžete buď vygenerovat jedinečný certifikát pro každého klienta, nebo můžete použít stejný certifikát pro více klientů. Výhodou generování jedinečných certifikátů pro klienty je možnost jednotlivý certifikát odvolat. Pokud k ověření používá více klientů stejný klientský certifikát a odvoláte ho, budete muset vygenerovat a nainstalovat nové certifikáty pro každého klienta, který tento certifikát používá.

Klientské certifikáty můžete generovat pomocí následujících metod:

Podnikový certifikát:

Pokud používáte podnikové certifikační řešení, vygenerujte klientský certifikát s běžným formátem name@yourdomain.comhodnoty názvu . Místo názvu domény\uživatelského jména použijte tento formát.

Ujistěte se, že je klientský certifikát založený na šabloně certifikátu uživatele, která má v seznamu uživatelů uvedené ověřování klientů jako první položku. Zkontrolujte certifikát poklikáním a zobrazením rozšířeného použití klíče na kartě Podrobnosti .

Kořenový certifikát podepsaný svým držitelem: Postupujte podle pokynů v jednom z následujících článků o certifikátu P2S, aby klientské certifikáty, které vytvoříte, byly kompatibilní s vašimi připojeními P2S.

Když vygenerujete klientský certifikát z kořenového certifikátu podepsaného svým držitelem, automaticky se nainstaluje do počítače, který jste použili k jeho vygenerování. Pokud chcete nainstalovat klientský certifikát do jiného klientského počítače, exportujte ho jako soubor .pfx spolu s celým řetězem certifikátů. Tím se vytvoří soubor .pfx, který obsahuje informace o kořenovém certifikátu vyžadované k ověření klienta.

Kroky v těchto článcích generují kompatibilní klientský certifikát, který pak můžete exportovat a distribuovat.

Pokyny pro Windows 10 nebo novější PowerShell: Tyto pokyny vyžadují Windows 10 nebo novější a PowerShell k vygenerování certifikátů. Vygenerované certifikáty je možné nainstalovat na libovolného podporovaného klienta P2S.

Pokyny pro MakeCert: Použijte MakeCert, pokud nemáte přístup k počítači s Windows 10 nebo novějším pro generování certifikátů. I když je MakeCert zastaralý, můžete ho přesto použít k vygenerování certifikátů. Vygenerované certifikáty můžete nainstalovat na libovolného podporovaného klienta P2S.

Linux: Viz pokyny pro strongSwan nebo OpenSSL .

Nahrání souboru .cer kořenového certifikátu

Po vytvoření brány nahrajte .cer soubor (který obsahuje informace o veřejném klíči) důvěryhodného kořenového certifikátu na server Azure. Nenahrávejte privátní klíč kořenového certifikátu. Po nahrání certifikátu ho Azure použije k ověření klientů, kteří nainstalovali klientský certifikát vygenerovaný z důvěryhodného kořenového certifikátu. Později můžete v případě potřeby nahrát další soubory důvěryhodných kořenových certifikátů (až 20).

- Přejděte do virtuální sítě, kterou jste vytvořili.

- V části Nastavení vyberte připojení typu Point-to-Site.

- Vyberte Spravovat certifikát.

- Vyberte Odeslat.

- V podokně Nahrát certifikát vyberte ikonu složky a přejděte na certifikát, který chcete nahrát.

- Vyberte Odeslat.

- Po úspěšném nahrání certifikátu ho můžete zobrazit na stránce Spravovat certifikát. Možná budete muset vybrat Aktualizovat a zobrazit certifikát, který jste právě nahráli.

Konfigurace klienta

Pokud se chcete připojit k virtuální síti pomocí sítě VPN typu Point-to-Site, musí každý klient nainstalovat balíček pro konfiguraci nativního klienta VPN systému Windows. Konfigurační balíček konfiguruje nativního klienta VPN ve Windows pomocí nastavení potřebných pro připojení k virtuální síti.

V každém klientském počítači můžete použít stejný konfigurační balíček klienta VPN za předpokladu, že jeho verze odpovídá architektuře klienta. Seznam podporovaných klientských operačních systémů najdete v tématu O připojeních typu Point-to-Site a nejčastějších dotazech.

Generování a instalace konfiguračního balíčku klienta VPN

Přejděte do nastavení připojení typu Point-to-Site pro vaši virtuální síť.

V horní části stránky vyberte balíček pro stahování, který odpovídá klientskému operačnímu systému, na kterém se nainstaluje:

- U 64bitových klientů vyberte klienta VPN (64bitová verze).

- U 32bitových klientů vyberte klienta VPN (32bitová verze).

Azure vygeneruje balíček s konkrétním nastavením, které klient vyžaduje. Pokaždé, když provedete změny virtuální sítě nebo brány, musíte stáhnout nový konfigurační balíček klienta a nainstalovat je do klientských počítačů.

Po vygenerování balíčku vyberte Stáhnout.

Nainstalujte konfigurační balíček klienta do klientského počítače. Pokud se při instalaci zobrazí automaticky otevírané okno filtru SmartScreen s informací o tom, že váš počítač chránil Windows, vyberte Další informace a pak přesto vyberte Spustit. Můžete také balíček uložit k instalaci na další klientské počítače.

Instalace klientského certifikátu

V tomto cvičení se při vygenerování klientského certifikátu automaticky nainstaloval do počítače. Pokud chcete vytvořit připojení P2S z jiného klientského počítače, než je připojení použité k vygenerování klientských certifikátů, musíte na tento počítač nainstalovat vygenerovaný klientský certifikát.

Při instalaci klientského certifikátu potřebujete heslo vytvořené při exportu klientského certifikátu. Certifikát můžete obvykle nainstalovat tak, že na něj poklikáním. Další informace najdete v tématu Instalace exportovaného klientského certifikátu.

Připojení k síti VNet

Poznámka:

Na klientském počítači, že kterého se připojujete, musíte mít oprávnění správce.

- Na klientském počítači přejděte do nastavení sítě VPN.

- Vyberte síť VPN, kterou jste vytvořili. Pokud jste použili ukázkové nastavení, bude připojení označeno skupinou TestRG VNet1.

- Vyberte Připojit.

- V poli Windows Azure Virtual Network vyberte Připojit. Pokud se zobrazí automaticky otevíraná zpráva o certifikátu, vyberte Pokračovat , pokud chcete použít zvýšená oprávnění, a ano , pokud chcete přijmout změny konfigurace.

- Po úspěšném připojení se zobrazí oznámení o připojení .

Pokud máte potíže s připojením, zkontrolujte následující položky:

Pokud jste exportovali klientský certifikát pomocí Průvodce exportem certifikátu, ujistěte se, že jste ho exportovali jako soubor .pfx a vybrali možnost Zahrnout všechny certifikáty do cesty certifikace, pokud je to možné. Při exportu s touto hodnotou se také exportují informace o kořenovém certifikátu. Po instalaci certifikátu do klientského počítače se nainstaluje také kořenový certifikát v souboru .pfx. Pokud chcete ověřit, že je kořenový certifikát nainstalovaný, otevřete Spravovat uživatelské certifikáty a vyberte Důvěryhodné kořenové certifikační autority\Certifikáty. Ověřte, že je uvedený kořenový certifikát, který musí být k dispozici pro ověření, aby fungoval.

Pokud jste použili certifikát vydaný řešením podnikové certifikační autority a nemůžete se ověřit, ověřte pořadí ověřování v klientském certifikátu. Zkontrolujte pořadí seznamu ověřování poklikáním na klientský certifikát, výběrem karty Podrobnosti a následným výběrem možnosti Použití rozšířeného klíče. Ujistěte se, že ověření klienta je první položkou v seznamu. Pokud tomu tak není, vypište klientský certifikát na základě šablony uživatele, která má ověřování klienta jako první položku v seznamu.

Další informace o řešení potíží s P2S najdete v tématu Řešení potíží s připojeními P2S.

Ověření připojení VPN

Ověřte, že je vaše připojení VPN aktivní. Na klientském počítači otevřete příkazový řádek se zvýšenými oprávněními a spusťte příkaz ipconfig/all.

Zkontrolujte výsledky. Všimněte si, že IP adresa, kterou jste obdrželi, je jedna z adres z rozsahu adres připojení typu Point-to-Site, který jste určili během vytváření vaší virtuální sítě. Výsledek by se měl podobat tomuto příkladu:

PPP adapter VNet1: Connection-specific DNS Suffix .: Description.....................: VNet1 Physical Address................: DHCP Enabled....................: No Autoconfiguration Enabled.......: Yes IPv4 Address....................: 172.16.201.11 (Preferred) Subnet Mask.....................: 255.255.255.255 Default Gateway.................: NetBIOS over Tcpip..............: Enabled

Připojení k virtuálnímu počítači

Vytvořte připojení ke vzdálené ploše pro připojení k virtuálnímu počítači, který je nasazený ve vaší virtuální síti. Nejlepším způsobem, jak ověřit, že se můžete připojit k virtuálnímu počítači, je připojit se s jeho privátní IP adresou místo názvu počítače. Tímto způsobem testujete, jestli se můžete připojit, ne jestli je správně nakonfigurovaný překlad ip adres.

- Vyhledejte privátní IP adresu pro virtuální počítač. Pokud chcete najít privátní IP adresu virtuálního počítače, zobrazte vlastnosti virtuálního počítače na webu Azure Portal nebo použijte PowerShell.

- Ověřte, že jste připojení k virtuální síti pomocí připojení VPN typu Point-to-Site.

- Pokud chcete otevřít připojení ke vzdálené ploše, zadejte do vyhledávacího pole na hlavním panelu připojení RDP nebo Připojení ke vzdálené ploše a pak vyberte Připojení ke vzdálené ploše. Můžete ho také otevřít pomocí příkazu mstsc v PowerShellu.

- V připojení ke vzdálené ploše zadejte privátní IP adresu virtuálního počítače. V případě potřeby vyberte Zobrazit možnosti a upravte další nastavení a pak se připojte.

Řešení potíží s připojením ke vzdálené ploše virtuálního počítače

Pokud máte potíže s připojením k virtuálnímu počítači přes připojení VPN, můžete zkontrolovat několik věcí.

- Ověřte, že je úspěšně navázáno připojení VPN.

- Ověřte, že se připojujete k privátní IP adrese virtuálního počítače.

- Zadejte ipconfig a zkontrolujte adresu IPv4 přiřazenou adaptéru Ethernet v počítači, ze kterého se připojujete. Překrývající se adresní prostor nastane, když je IP adresa v rozsahu adres virtuální sítě, ke které se připojujete, nebo v rozsahu adres vašeho fondu VPNClientAddressPool. Když se adresní prostor tímto způsobem překrývá, síťový provoz nemá přístup do Azure a zůstane v místní síti.

- Pokud se k virtuálnímu počítači můžete připojit pomocí privátní IP adresy, ale ne názvu počítače, ověřte, že jste dns nakonfigurovali správně. Další informace o tom, jak funguje překlad IP adres pro virtuální počítače, najdete v tématu Překlad IP adres pro virtuální počítače.

- Po zadání IP adres serveru DNS pro virtuální síť ověřte, že se vygeneruje konfigurační balíček klienta VPN. Pokud aktualizujete IP adresy serveru DNS, vygenerujte a nainstalujte nový konfigurační balíček klienta VPN.

Další informace o řešení potíží najdete v tématu Řešení potíží s připojením ke vzdálené ploše virtuálního počítače.

Přidání a odebrání důvěryhodných kořenových certifikátů

Důvěryhodný kořenový certifikát můžete do Azure přidat nebo ho z Azure odebrat. Když odeberete kořenový certifikát, klienti, kteří mají certifikát vygenerovaný z daného kořenového adresáře, se už nemůžou ověřovat a připojovat. Aby se tito klienti mohli znovu ověřit a připojit, musíte nainstalovat nový klientský certifikát vygenerovaný z kořenového certifikátu, který azure důvěřuje.

Přidání důvěryhodného kořenového certifikátu

Do Azure můžete přidat až 20 důvěryhodných kořenových certifikátů .cer souborů pomocí stejného procesu, který jste použili k přidání prvního důvěryhodného kořenového certifikátu.

Odebrání důvěryhodného kořenového certifikátu

- V části Připojení typu Point-to-Site na stránce pro vaši virtuální síť vyberte Spravovat certifikát.

- Vyberte tři tečky vedle certifikátu, který chcete odebrat, a pak vyberte Odstranit.

Odvolání klientského certifikátu

V případě potřeby můžete odvolat klientský certifikát. Seznam odvolaných certifikátů umožňuje selektivně odepřít připojení Point-to-Site na základě jednotlivých klientských certifikátů. Tato metoda se liší od odebrání důvěryhodného kořenového certifikátu. Pokud odeberete z Azure důvěryhodný kořenový certifikát v souboru .cer, dojde k odvolání přístupu pro všechny klientské certifikáty, které byly tímto odvolaným kořenovým certifikátem vygenerovány nebo podepsány. Odvolání klientského certifikátu namísto kořenového certifikátu umožňuje používat k ověřování pro připojení typu Point-to-Site další certifikáty vygenerované z kořenového certifikátu.

Běžnou praxí je použití kořenového certifikátu pro řízení přístupu na úrovni týmu nebo organizace, přičemž odvolání klientských certifikátů slouží pro detailní kontrolu přístupu jednotlivých uživatelů.

Klientský certifikát můžete odvolat tím, že přidáte jeho kryptografický otisk do seznamu odvolaných certifikátů.

- Načtěte kryptografický otisk klientského certifikátu. Další informace najdete v tématu Postup: Načtení kryptografického otisku certifikátu.

- Zkopírujte informace do textového editoru a odeberte jeho mezery, aby se jedná o souvislý řetězec.

- Přejděte na připojení VPN typu Point-to-Site a pak vyberte Spravovat certifikát.

- Výběrem seznamu odvolaných certifikátů otevřete stránku se seznamem odvolaných certifikátů.

- V kryptografickém otisku vložte kryptografický otisk certifikátu jako jeden souvislý řádek textu bez mezer.

- Vyberte + Přidat do seznamu a přidejte kryptografický otisk do seznamu odvolaných certifikátů (CRL).

Po dokončení aktualizace se certifikát už nedá použít k připojení. Klienti, kteří se pokusí připojit pomocí tohoto certifikátu, obdrží zprávu s informací, že certifikát už není platný.

Často kladené dotazy

Toto nejčastější dotazy se týká připojení typu P2S, která používají model nasazení Classic.

Jaké klientské operační systémy můžu používat s point-to-site?

Podporovány jsou následující operační systémy:

- Windows 7 (32bitové a 64bitové verze)

- Windows Server 2008 R2 (pouze 64bitové verze)

- Windows 8 (32bitové a 64bitové verze)

- Windows 8.1 (32bitové a 64bitové verze)

- Windows Server 2012 (pouze 64bitové verze)

- Windows Server 2012 R2 (pouze 64bitové verze)

- Windows 10

- Windows 11

Můžu pro point-to-site použít libovolného softwarového klienta VPN, který podporuje protokol SSTP?

Ne. Podpora je omezena pouze na uvedené verze operačního systému Windows.

Kolik koncových bodů klienta VPN může existovat v konfiguraci typu point-to-site?

Počet koncových bodů klienta VPN závisí na skladové po straně brány a protokolu.

| Síť vpn Brána Generace |

Skladová jednotka (SKU) | S2S/VNet-to-VNet Tunely |

P2S Připojení SSTP |

P2S Připojení IKEv2/OpenVPN |

Agregátní Srovnávací test propustnosti |

BGP | Zónově redundantní | Podporovaný počet virtuálních počítačů ve virtuální síti |

|---|---|---|---|---|---|---|---|---|

| Generace 1 | Basic | Max. 10 | Max. 128 | Nepodporuje se | 100 Mb/s | Nepodporuje se | No | 200 |

| Generace 1 | VpnGw1 | Max. 30 | Max. 128 | Max. 250 | 650 Mb/s | Podporováno | No | 450 |

| Generace 1 | VpnGw2 | Max. 30 | Max. 128 | Max. 500 | 1 Gb/s | Podporováno | No | 1300 |

| Generace 1 | VpnGw3 | Max. 30 | Max. 128 | Max. 1000 | 1,25 Gb/s | Podporováno | No | 4000 |

| Generace 1 | VpnGw1AZ | Max. 30 | Max. 128 | Max. 250 | 650 Mb/s | Podporováno | Ano | 1000 |

| Generace 1 | VpnGw2AZ | Max. 30 | Max. 128 | Max. 500 | 1 Gb/s | Podporováno | Ano | 2000 |

| Generace 1 | VpnGw3AZ | Max. 30 | Max. 128 | Max. 1000 | 1,25 Gb/s | Podporováno | Ano | 5000 |

| Generace 2 | VpnGw2 | Max. 30 | Max. 128 | Max. 500 | 1,25 Gb/s | Podporováno | No | 685 |

| Generace 2 | VpnGw3 | Max. 30 | Max. 128 | Max. 1000 | 2,5 Gb/s | Podporováno | No | 2240 |

| Generace 2 | VpnGw4 | Max. 100* | Max. 128 | Max. 5000 | 5 Gb/s | Podporováno | No | 5300 |

| Generace 2 | VpnGw5 | Max. 100* | Max. 128 | Max. 10000 | 10 Gb/s | Podporováno | No | 6700 |

| Generace 2 | VpnGw2AZ | Max. 30 | Max. 128 | Max. 500 | 1,25 Gb/s | Podporováno | Ano | 2000 |

| Generace 2 | VpnGw3AZ | Max. 30 | Max. 128 | Max. 1000 | 2,5 Gb/s | Podporováno | Ano | 3300 |

| Generace 2 | VpnGw4AZ | Max. 100* | Max. 128 | Max. 5000 | 5 Gb/s | Podporováno | Ano | 4400 |

| Generace 2 | VpnGw5AZ | Max. 100* | Max. 128 | Max. 10000 | 10 Gb/s | Podporováno | Ano | 9000 |

Můžu pro připojení typu point-to-site použít vlastní interní kořenovou certifikační autoritu PKI?

Ano. Dříve bylo možné používat pouze kořenové certifikáty podepsané svým držitelem. Stále můžete nahrát až 20 kořenových certifikátů.

Můžu procházet proxy servery a brány firewall pomocí point-to-site?

Ano. K tunelování přes brány firewall používáme protokol SSTP (Secure Socket Tunneling Protocol). Tento tunel se zobrazí jako připojení HTTPS.

Pokud restartuji klientský počítač nakonfigurovaný pro připojení typu point-to-site, síť VPN se automaticky znovu připojí?

Ve výchozím nastavení klientský počítač automaticky neobsadí připojení VPN.

Podporuje připojení typu point-to-site v klientech VPN automatické opětovné připojení a DDNS?

Ne. Automatické opětovné připojení a DDNS se v současné době nepodporují v sítích VPN typu point-to-site.

Můžu mít konfigurace typu Site-to-Site a point-to-site pro stejnou virtuální síť?

Ano. Obě řešení budou fungovat, pokud máte pro bránu typ sítě VPN Typu RouteBased. Pro model nasazení Classic je potřebná dynamická brána. Nepodporujeme point-to-site pro brány VPN statického směrování ani brány, které používají rutinu -VpnType PolicyBased .

Můžu nakonfigurovat klienta typu point-to-site pro připojení k více virtuálním sítím najednou?

Ano. Virtuální sítě ale nemohou mít překrývající se předpony IP adres a adresní prostory typu point-to-site se nesmí překrývat mezi virtuálními sítěmi.

Kolik propustnosti můžu očekávat prostřednictvím připojení typu Site-to-Site nebo připojení typu point-to-site?

Určit přesnou propustnost tunelových propojení sítí VPN je obtížné. IPsec a SSTP jsou kryptograficky náročné protokoly sítě VPN. Propustnost je také omezená latencí a šířkou pásma mezi vaším místním prostředím a internetem.

Další kroky

Po dokončení připojení můžete do virtuálních sítí přidat virtuální počítače. Další informace najdete v tématu Virtuální počítače.

Další informace o sítích a virtuálních počítačích s Linuxem najdete v přehledu sítě virtuálních počítačů Azure a Linuxu.

Informace o odstraňování potíží s P2S najdete v článku Poradce při potížích s připojeními Azure typu point-to-site.