Poznámka

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Google Cloud Platform je poskytovatel IaaS, který vaší organizaci umožňuje hostovat a spravovat celé úlohy v cloudu. Spolu s výhodami využívání infrastruktury v cloudu můžou být nejdůležitější prostředky vaší organizace vystavené hrozbám. Mezi vystavené prostředky patří instance úložiště s potenciálně citlivými informacemi, výpočetní prostředky, které provozují některé z nejdůležitějších aplikací, porty a virtuální privátní sítě, které umožňují přístup do vaší organizace.

Připojení GCP k Defender for Cloud Apps pomáhá zabezpečit vaše prostředky a detekovat potenciální hrozby monitorováním aktivit správy a přihlašování, upozorňováním na možné útoky hrubou silou, škodlivým použitím privilegovaného uživatelského účtu a neobvyklým odstraněním virtuálních počítačů.

Hlavní hrozby

- Zneužití cloudových prostředků

- Ohrožené účty a vnitřní hrozby

- Únik dat

- Chybná konfigurace prostředků a nedostatečné řízení přístupu

Jak Defender for Cloud Apps pomáhá chránit vaše prostředí

- Detekce cloudových hrozeb, ohrožených účtů a škodlivých účastníků programu Insider

- Použití záznamu auditu aktivit pro forenzní vyšetřování

Řízení GCP pomocí předdefinovaných zásad a šablon zásad

K detekci potenciálních hrozeb a upozornění na potenciální hrozby můžete použít následující předdefinované šablony zásad:

| Typ | Name (Název) |

|---|---|

| Předdefinované zásady detekce anomálií |

Aktivita z anonymních IP adres Aktivita z občasné země Aktivita z podezřelých IP adres Nemožné cestování Aktivita prováděná ukončeným uživatelem (vyžaduje Microsoft Entra ID jako zprostředkovatele identity) Několik neúspěšných pokusů o přihlášení Neobvyklé aktivity správy Více aktivit odstranění virtuálních počítačů Neobvyklé aktivity vytváření více virtuálních počítačů (Preview) |

| Šablona zásad aktivit | Změny prostředků výpočetního modulu Změny konfigurace Služby StackDriver Změny prostředků úložiště Změny virtuální privátní sítě Přihlášení z rizikové IP adresy |

Další informace o vytváření zásad najdete v tématu Vytvoření zásady.

Automatizace ovládacích prvků zásad správného řízení

Kromě monitorování potenciálních hrozeb můžete k nápravě zjištěných hrozeb použít a automatizovat následující akce zásad správného řízení GCP:

| Typ | Akce |

|---|---|

| Zásady správného řízení uživatelů | – Vyžadovat, aby uživatel resetuje heslo na Google (vyžaduje připojenou propojenou instanci Google Workspace). – Pozastavit uživatele (vyžaduje připojenou propojenou instanci Google Workspace) – Upozornit uživatele na výstrahu (prostřednictvím Microsoft Entra ID) – Vyžadovat, aby se uživatel znovu přihlásil (přes Microsoft Entra ID) – Pozastavit uživatele (prostřednictvím Microsoft Entra ID) |

Další informace o nápravě hrozeb z aplikací najdete v tématu Řízení připojených aplikací.

Ochrana GCP v reálném čase

Projděte si naše osvědčené postupy pro zabezpečení a spolupráci s externími uživateli a blokování a ochranu stahování citlivých dat do nespravovaných nebo rizikových zařízení.

Připojení platformy Google Cloud Platform k Microsoft Defender for Cloud Apps

Tato část obsahuje pokyny pro připojení Microsoft Defender for Cloud Apps ke stávajícímu účtu GCP (Google Cloud Platform) pomocí rozhraní API konektoru. Toto připojení poskytuje přehled o používání GCP a kontrolu nad ním. Informace o tom, jak Defender for Cloud Apps chrání GCP, najdete v tématu Ochrana GCP.

Pro integraci doporučujeme použít vyhrazený projekt a omezit přístup k projektu, aby se zachovala stabilní integrace a zabránilo se odstranění nebo úpravám procesu nastavení.

Poznámka

Pokyny pro připojení prostředí GCP pro auditování se řídí doporučeními Googlu pro využívání agregovaných protokolů. Integrace využívá službu Google StackDriver a bude využívat další prostředky, které můžou mít vliv na vaši fakturaci. Spotřebované prostředky jsou:

- Agregovaná jímka exportu – úroveň organizace

- Pub/Sub topic – úroveň projektu GCP

- Pub/Sub subscription – úroveň projektu GCP

Připojení Defender for Cloud Apps auditování importuje pouze protokoly auditu aktivit Správa; Protokoly auditování událostí systému a přístupu k datům se neimportují. Další informace o protokolech GCP najdete v tématu Protokoly auditu cloudu.

Požadavky

Integrující uživatel GCP musí mít následující oprávnění:

- IAM a úpravy Správa – úroveň organizace

- Vytvoření a úpravy projektu

Auditování GCP Security můžete připojit k Defender for Cloud Apps připojení, abyste získali přehled o používání aplikací GCP a získali nad ním kontrolu.

Konfigurace Google Cloud Platform

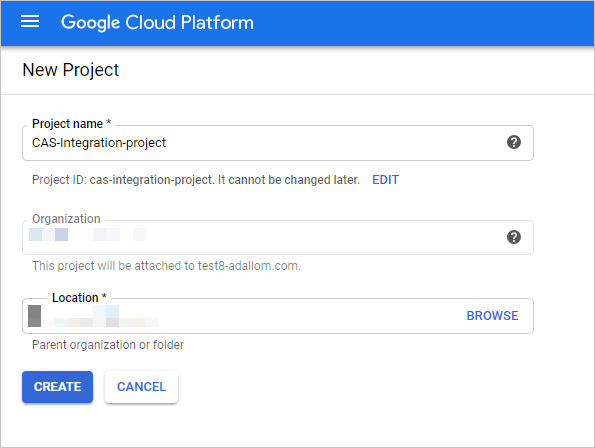

Vytvoření vyhrazeného projektu

Vytvoření vyhrazeného projektu v GCP ve vaší organizaci, který umožní izolaci a stabilitu integrace

Přihlaste se k portálu GCP pomocí svého integrovaného uživatelského účtu GCP.

Vyberte Vytvořit projekt a zahajte nový projekt.

Na obrazovce Nový projekt pojmenujte projekt a vyberte Vytvořit.

Povolení požadovaných rozhraní API

Přepněte na vyhrazený projekt.

Přejděte na kartu Knihovna .

Vyhledejte a vyberte rozhraní API pro protokolování cloudu a pak na stránce ROZHRANÍ API vyberte POVOLIT.

Vyhledejte a vyberte Cloud Pub/Sub API a pak na stránce ROZHRANÍ API vyberte POVOLIT.

Poznámka

Ujistěte se, že jste nevybrali rozhraní API Pub/Sub Lite.

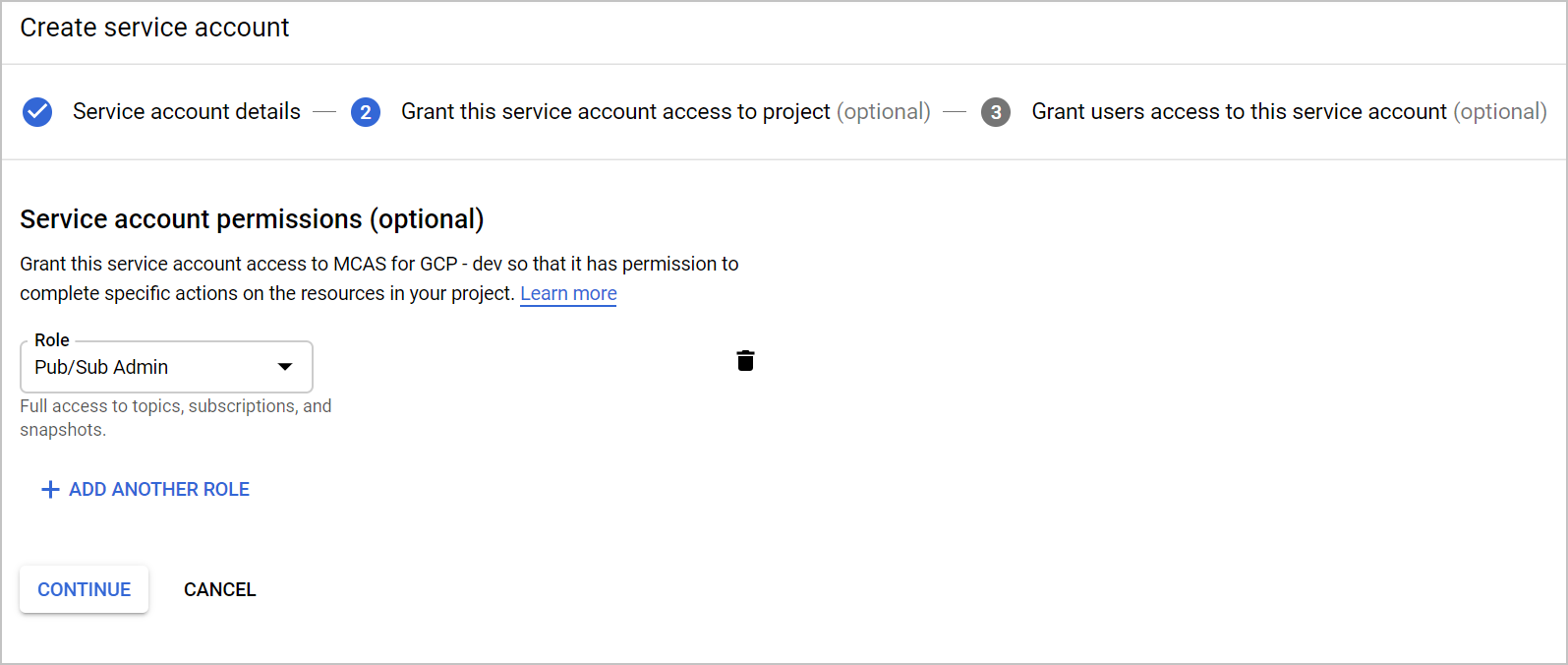

Vytvoření vyhrazeného účtu služby pro integraci auditování zabezpečení

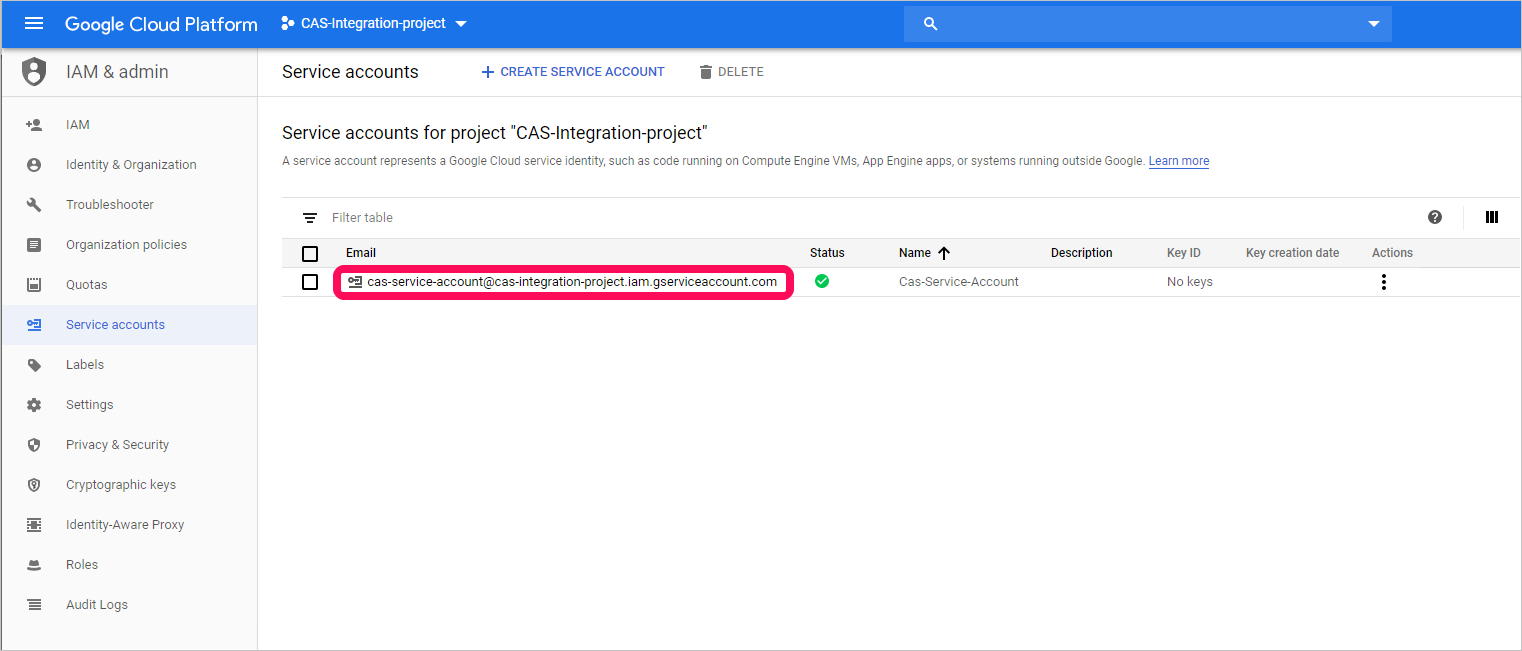

V části Správce & IAM vyberte Účty služeb.

Vyberte CREATE SERVICE ACCOUNT (VYTVOŘIT ÚČET SLUŽBY ) a vytvořte vyhrazený účet služby.

Zadejte název účtu a pak vyberte Vytvořit.

Zadejte Roli jako Pub/Sub Správa a pak vyberte Uložit.

Zkopírujte Email hodnotu, budete ji potřebovat později.

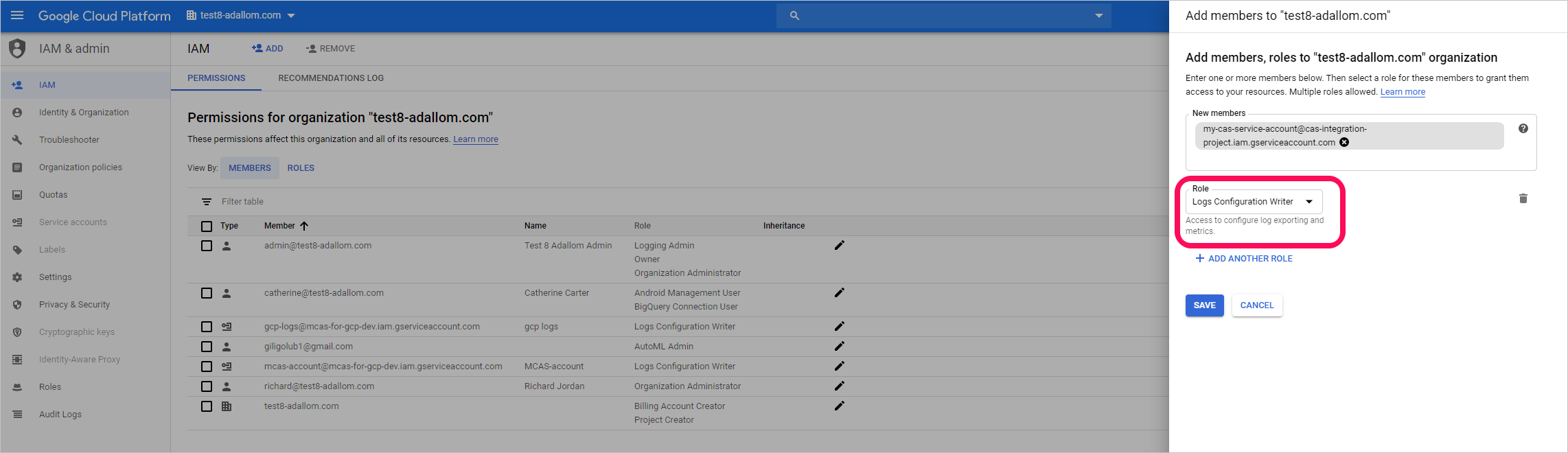

V části Správce & IAM vyberte IAM.

Přepněte na úroveň organizace.

Vyberte PŘIDAT.

Do pole Nové členy vložte hodnotu Email, kterou jste zkopírovali dříve.

Zadejte roli jako Protokoly Configuration Writer a pak vyberte Uložit.

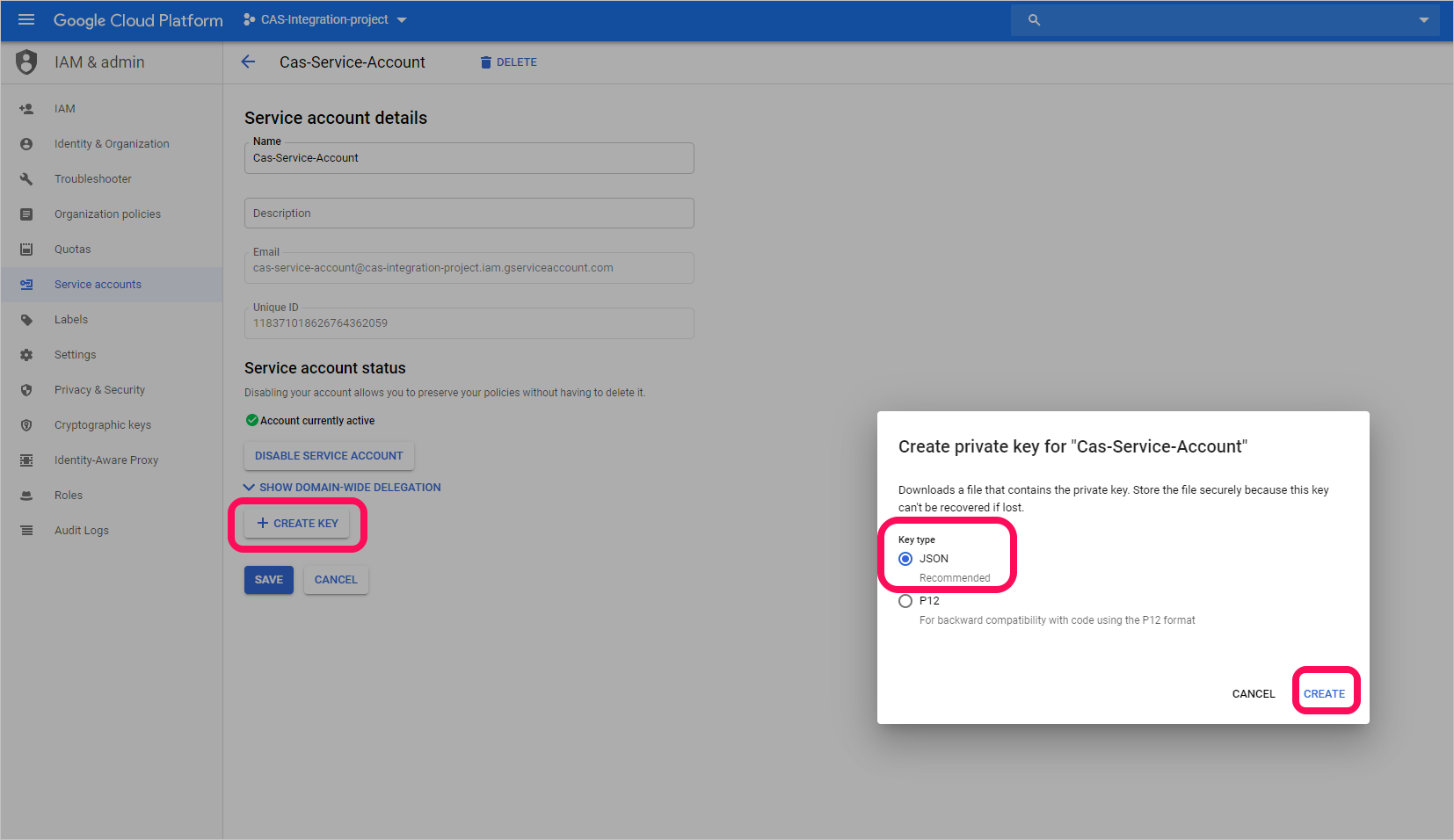

Vytvoření privátního klíče pro vyhrazený účet služby

Přepněte na úroveň projektu.

V části Správce & IAM vyberte Účty služeb.

Otevřete vyhrazený účet služby a vyberte Upravit.

Vyberte CREATE KEY (VYTVOŘIT KLÍČ).

Na obrazovce Vytvořit privátní klíč vyberte JSON a pak vyberte VYTVOŘIT.

Poznámka

Budete potřebovat soubor JSON, který se do vašeho zařízení stáhne později.

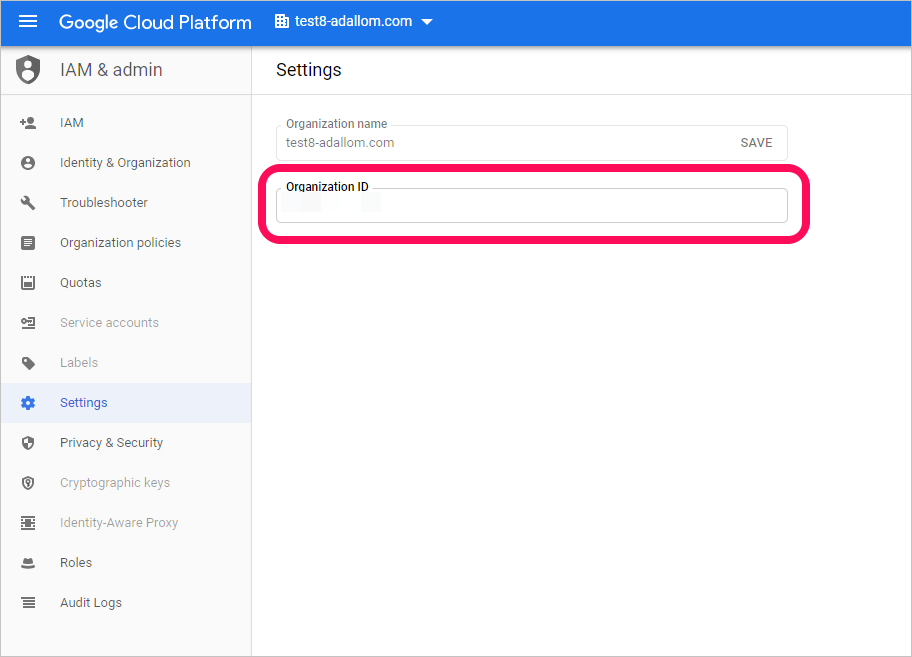

Načtení ID organizace

Poznamenejte si ID organizace. Budete ho potřebovat později. Další informace najdete v tématu Získání ID organizace.

Připojení auditování Google Cloud Platform k Defender for Cloud Apps

Tento postup popisuje, jak přidat podrobnosti o připojení GCP pro připojení auditování Google Cloud Platform k Defender for Cloud Apps.

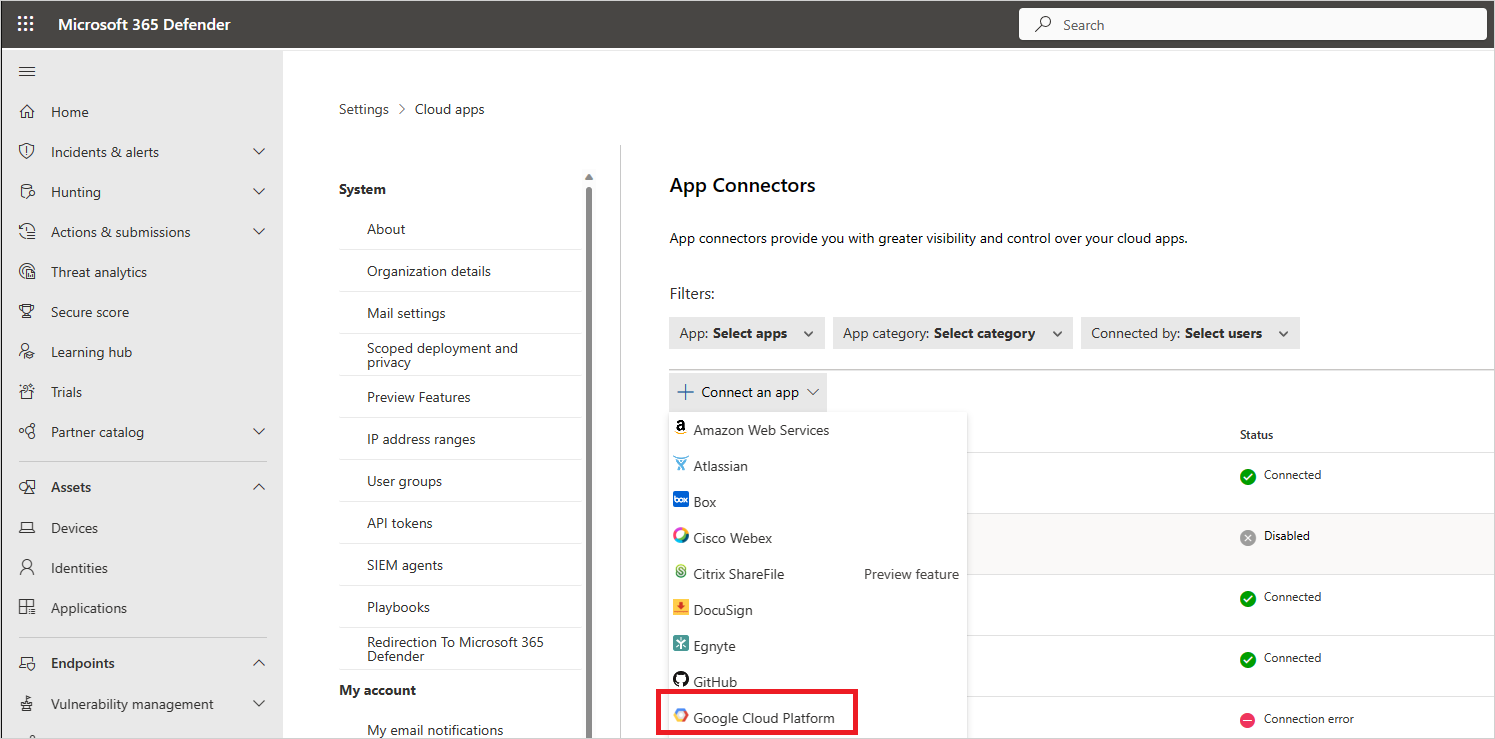

Na portálu Microsoft Defender vyberte Nastavení. Pak zvolte Cloud Apps. V části Připojené aplikace vyberte Konektory aplikací.

Na stránce Konektory aplikací zadejte přihlašovací údaje ke konektoru GCP jedním z následujících kroků:

Poznámka

Doporučujeme, abyste připojili instanci Google Workspace, abyste získali jednotnou správu a zásady správného řízení uživatelů. Toto se doporučuje i v případě, že nepoužíváte žádné produkty Google Workspace a uživatelé GCP jsou spravováni prostřednictvím systému pro správu uživatelů Google Workspace.

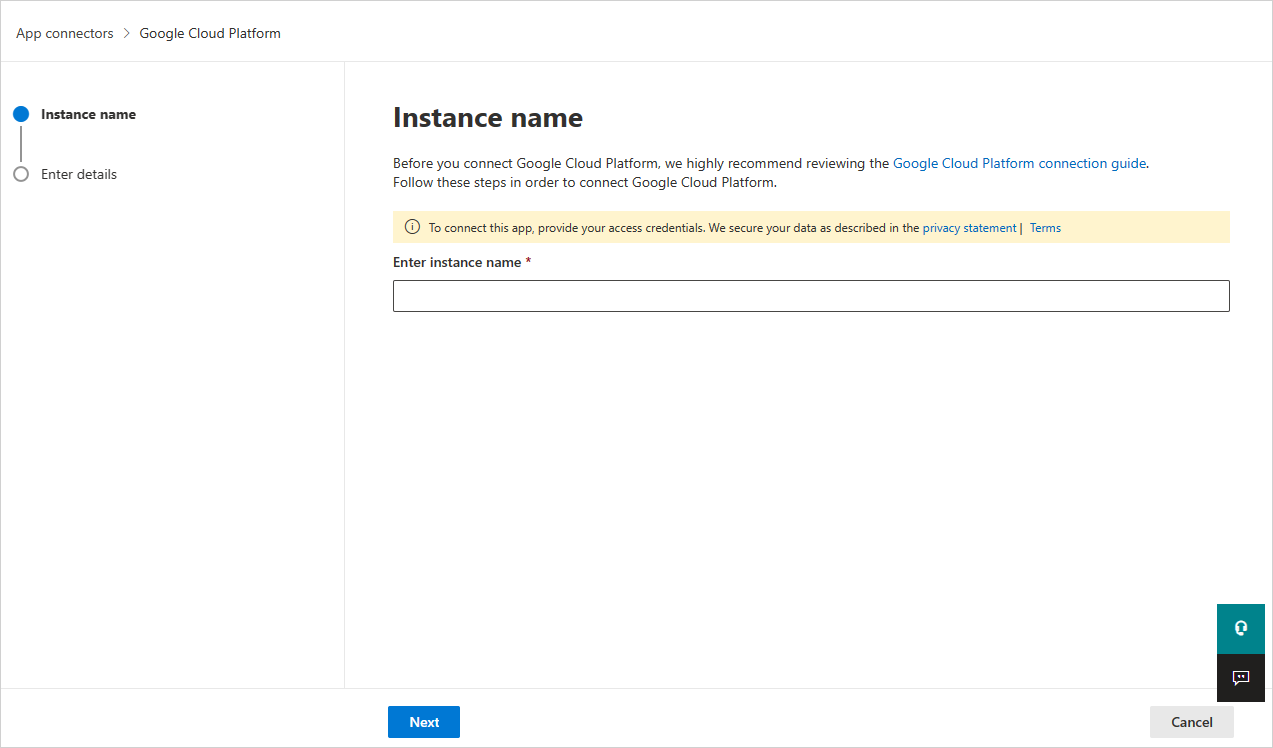

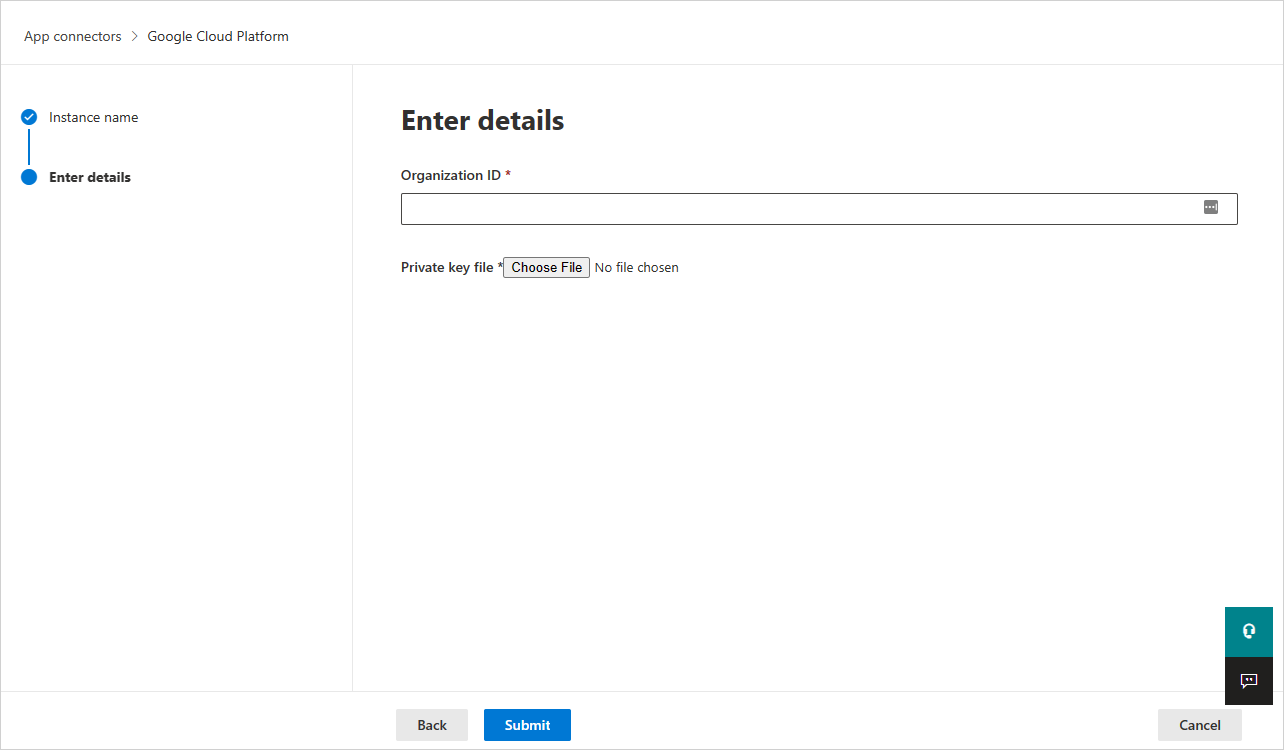

Pro nový konektor

Vyberte +Připojit aplikaci a potom Google Cloud Platform.

V dalším okně zadejte název konektoru a pak vyberte Další.

Na stránce Zadejte podrobnosti proveďte následující kroky a pak vyberte Odeslat.

- Do pole ID organizace zadejte organizaci, kterou jste si dříve poznamenali.

- V poli Soubor privátního klíče přejděte k souboru JSON, který jste si stáhli dříve.

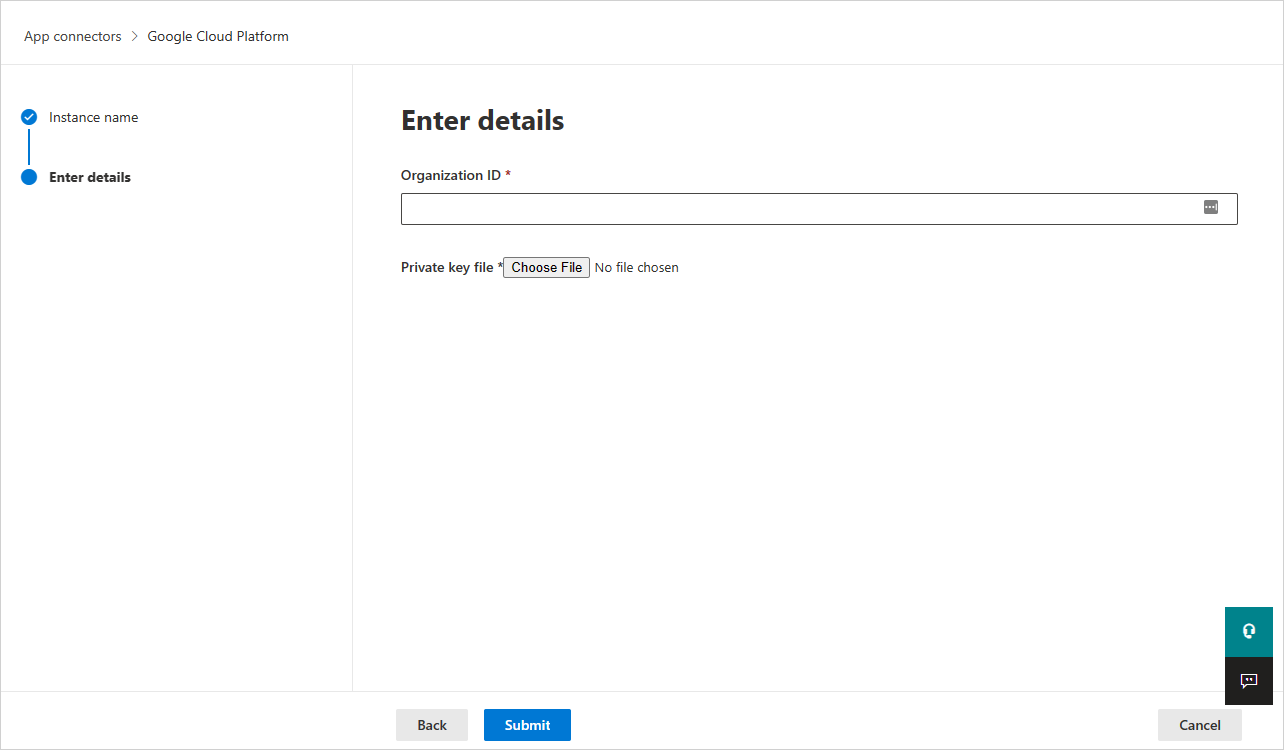

Pro existující konektor

V seznamu konektorů na řádku, na kterém se konektor GCP zobrazuje, vyberte Upravit nastavení.

Na stránce Zadejte podrobnosti proveďte následující kroky a pak vyberte Odeslat.

- Do pole ID organizace zadejte organizaci, kterou jste si dříve poznamenali.

- V poli Soubor privátního klíče přejděte k souboru JSON, který jste si stáhli dříve.

Na portálu Microsoft Defender vyberte Nastavení. Pak zvolte Cloud Apps. V části Připojené aplikace vyberte Konektory aplikací. Ujistěte se, že je stav připojeného konektoru aplikace Připojeno.

Poznámka

Defender for Cloud Apps vytvoří agregovanou jímku exportu (na úrovni organizace), pub/sub téma a předplatné Pub/Sub pomocí účtu integrační služby v projektu integrace.

Agregovaná jímka exportu se používá k agregaci protokolů v organizaci GCP a jako cíl se používá vytvořené téma Pub/Sub. Defender for Cloud Apps se přihlásí k odběru tohoto tématu prostřednictvím předplatného Pub/Sub vytvořeného za účelem načtení protokolů aktivit správce v celé organizaci GCP.

Pokud máte nějaké problémy s připojením aplikace, přečtěte si téma Řešení potíží s konektory aplikací.

Další kroky

Pokud narazíte na nějaké problémy, jsme tu, abychom vám pomohli. Pokud chcete získat pomoc nebo podporu pro váš problém s produktem, otevřete lístek podpory.