Přehled pravidel omezení potenciální oblasti útoku

Platí pro:

- Plán 1 pro Microsoft Defender for Endpoint

- Plán 2 pro Microsoft Defender pro koncový bod

- Microsoft Defender XDR

- Antivirová ochrana v Microsoft Defenderu

Platformy

- Windows

Tip

Jako doplněk k tomuto článku si projděte našeho průvodce nastavením analyzátoru zabezpečení , kde si projděte osvědčené postupy a naučte se posílit ochranu, zlepšit dodržování předpisů a s důvěrou se pohybovat v oblasti kybernetické bezpečnosti. Pokud chcete mít přizpůsobené prostředí založené na vašem prostředí, můžete získat přístup k průvodci automatizovaným nastavením analyzátoru zabezpečení v Centrum pro správu Microsoftu 365.

Proč jsou pravidla omezení potenciální oblasti útoku důležitá

Prostor pro útoky vaší organizace zahrnuje všechna místa, kde by útočník mohl ohrozit zařízení nebo sítě vaší organizace. Zmenšení prostoru pro útoky znamená ochranu zařízení a sítě vaší organizace, takže útočníci budou mít méně možností, jak útoky provádět. Může vám pomoct konfigurace pravidel omezení potenciální oblasti útoku v Microsoft Defender for Endpoint!

Pravidla omezení potenciální oblasti útoku cílí na určité chování softwaru, například:

- Spouštění spustitelných souborů a skriptů, které se pokoušejí stáhnout nebo spustit soubory

- Spouštění obfuskovaných nebo jinak podezřelých skriptů

- Provádění chování, které aplikace obvykle neiniciují při běžné každodenní práci

Takové chování softwaru se někdy projevuje v legitimních aplikacích. Toto chování je však často považováno za rizikové, protože je často zneužito útočníky prostřednictvím malwaru. Pravidla omezení potenciální oblasti útoku můžou omezit rizikové chování založené na softwaru a zajistit bezpečnost vaší organizace.

Postupný ucelený proces správy pravidel omezení potenciální oblasti útoku najdete v těchto tématech:

- Přehled nasazení pravidel omezení potenciální oblasti útoku

- Plánování nasazení pravidel omezení potenciální oblasti útoku

- Testování pravidel omezení potenciální oblasti útoku

- Povolení pravidel omezení potenciální oblasti útoku

- Zprovoznění pravidel omezení potenciální oblasti útoku

Posouzení pravidel před nasazením

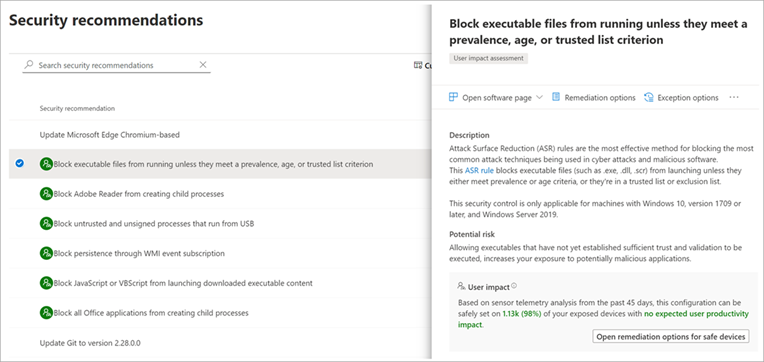

To, jak může pravidlo omezení potenciální oblasti útoku ovlivnit vaši síť, můžete posoudit tak, že otevřete doporučení zabezpečení pro toto pravidlo v Microsoft Defender Správa zranitelností.

V podokně podrobností doporučení zkontrolujte dopad na uživatele a určete, jaké procento vašich zařízení může přijmout nové zásady, které pravidlo povolí v režimu blokování, aniž by to mělo nepříznivý vliv na produktivitu.

Informace o podporovaných operačních systémech a další požadavky najdete v části Požadavky v článku Povolení pravidel omezení potenciální oblasti útoku.

Režim auditování pro vyhodnocení

Režim auditování

Pomocí režimu auditování můžete vyhodnotit, jak by pravidla omezení potenciální oblasti útoku ovlivnila vaši organizaci, pokud je tato možnost povolená. Nejprve spusťte všechna pravidla v režimu auditování, abyste pochopili, jak ovlivňují vaše obchodní aplikace. Mnoho obchodních aplikací je vytvořených s omezenými bezpečnostními potřebami a můžou provádět úlohy podobnými malwaru.

Vyloučení

Monitorováním dat auditu a přidáním vyloučení pro nezbytné aplikace můžete nasadit pravidla omezení potenciální oblasti útoku bez snížení produktivity.

Vyloučení podle pravidla

Informace o konfiguraci vyloučení podle pravidel najdete v části s názvem Konfigurace pravidel omezení potenciální oblasti útoku podle pravidel v článku Testování pravidel omezení potenciální oblasti útoku.

Režim upozornění pro uživatele

(NOVÉ!) Před možnostmi režimu upozornění je možné pravidla omezení potenciální oblasti útoku, která jsou povolená, nastavit buď do režimu auditování, nebo do režimu blokování. V novém režimu upozornění se při každém blokování obsahu pravidlem omezení potenciální oblasti útoku uživatelům zobrazí dialogové okno s oznámením, že obsah je zablokovaný. Dialogové okno také nabízí uživateli možnost odblokovat obsah. Uživatel pak může akci zopakovat a operace se dokončí. Když uživatel obsah odblokuje, zůstane obsah odblokovaný po dobu 24 hodin a pak se zablokuje.

Režim upozornění pomáhá vaší organizaci používat pravidla omezení potenciální oblasti útoku, aniž by uživatelům bránil v přístupu k obsahu, který potřebují k provádění svých úkolů.

Požadavky na fungování režimu upozornění

Režim upozornění se podporuje na zařízeních s následujícími verzemi Windows:

- Windows 10 verze 1809 nebo novější

- Windows 11

- Windows Server verze 1809 nebo novější

Microsoft Defender Antivirus musí být spuštěný s ochranou v reálném čase v aktivním režimu.

Také se ujistěte, Microsoft Defender jsou nainstalované antivirové a antimalwarové aktualizace.

- Minimální požadavek na vydání platformy:

4.18.2008.9 - Minimální požadavek na vydání modulu:

1.1.17400.5

Další informace a informace o aktualizacích najdete v tématu Aktualizace Microsoft Defender antimalwarové platformy.

Případy, kdy se režim upozornění nepodporuje

Režim upozornění není podporován pro tři pravidla omezení potenciální oblasti útoku, když je nakonfigurujete v Microsoft Intune. (Pokud ke konfiguraci pravidel omezení potenciální oblasti útoku používáte Zásady skupiny, je podporovaný režim upozornění.) Tři pravidla, která nepodporují režim upozornění, když ho nakonfigurujete v Microsoft Intune, jsou následující:

-

Blokování spouštění staženého spustitelného obsahu v JavaScriptu nebo VBScriptu (GUID

d3e037e1-3eb8-44c8-a917-57927947596d) -

Blokování trvalosti prostřednictvím odběru událostí WMI (GUID

e6db77e5-3df2-4cf1-b95a-636979351e5b) -

Použití pokročilé ochrany proti ransomwaru (GUID

c1db55ab-c21a-4637-bb3f-a12568109d35)

Režim upozornění se také nepodporuje na zařízeních se staršími verzemi Windows. V těchto případech se pravidla omezení potenciální oblasti útoku nakonfigurovaná tak, aby běžela v režimu upozornění, běží v režimu blokování.

Oznámení a upozornění

Kdykoli se aktivuje pravidlo omezení potenciální oblasti útoku, zobrazí se na zařízení oznámení. Oznámení můžete přizpůsobit podrobnostmi o vaší společnosti a kontaktními informacemi.

Při aktivaci určitých pravidel omezení potenciální oblasti útoku se také vygenerují výstrahy.

Oznámení a všechna vygenerovaná upozornění se dají zobrazit na portálu Microsoft Defender.

Konkrétní podrobnosti o funkcích oznámení a upozornění najdete v tématu: Upozornění na pravidlo a podrobnosti oznámení v článku Referenční informace o pravidlech omezení potenciální oblasti útoku.

Události pokročilého proaktivního proaktivního vyhledávání a omezení potenciálních útoků

Pomocí rozšířeného proaktivního proaktivního vyhledávání můžete zobrazit události omezení potenciální oblasti útoku. Pro zjednodušení objemu příchozích dat je možné zobrazit pouze jedinečné procesy pro každou hodinu s pokročilým proaktivním vyhledáváním. Čas události omezení potenciální oblasti útoku je první výskyt události během hodiny.

Předpokládejme například, že během 14:00 hodiny dojde k události zmenšení prostoru útoku na 10 zařízeních. Předpokládejme, že první událost nastala ve 2:15 a poslední ve 2:45. Při rozšířeném proaktivním vyhledávání se zobrazí jedna instance této události (i když k ní skutečně došlo na 10 zařízeních) a její časové razítko bude 14:15.

Další informace o rozšířeném proaktivním vyhledávání najdete v tématu Proaktivní vyhledávání hrozeb pomocí rozšířeného proaktivního vyhledávání.

Funkce omezení potenciálního útoku napříč verzemi Windows

Pravidla omezení potenciální oblasti útoku můžete nastavit pro zařízení, která používají některou z následujících edic a verzí Windows:

Windows 10 Pro verze 1709 nebo novější

Windows 10 Enterprise verze 1709 nebo novější

Windows Server verze 1803 (Půlroční kanál) nebo novější

-

Poznámka

Windows Server 2016 a Windows Server 2012 R2 musí být nasazeny podle pokynů v tématu Onboarding serverů s Windows, aby tato funkce fungovala.

I když pravidla omezení potenciální oblasti útoku nevyžadují licenci Windows E5, pokud máte Windows E5, získáte pokročilé možnosti správy. Mezi pokročilé funkce, které jsou dostupné jenom ve Windows E5, patří:

- Monitorování, analýzy a pracovní postupy dostupné v Defenderu for Endpoint

- Možnosti vytváření sestav a konfigurace v Microsoft Defender XDR.

Tyto pokročilé funkce nejsou dostupné s licencí Windows Professional nebo Windows E3. Pokud ale tyto licence máte, můžete pomocí protokolů Prohlížeč událostí a Microsoft Defender Antivirové ochrany zkontrolovat události pravidel omezení potenciální oblasti útoku.

Kontrola událostí omezení potenciální oblasti útoku na portálu Microsoft Defender

Defender for Endpoint poskytuje podrobné sestavy událostí a bloků v rámci scénářů šetření výstrah.

Pomocí rozšířeného proaktivního vyhledávání se můžete dotazovat na data Defenderu for Endpoint v Microsoft Defender XDR.

Tady je příklad dotazu:

DeviceEvents

| where ActionType startswith 'Asr'

Kontrola událostí omezení potenciální oblasti útoku ve Windows Prohlížeč událostí

Můžete zkontrolovat protokol událostí Windows a zobrazit události vygenerované pravidly omezení potenciální oblasti útoku:

Stáhněte zkušební balíček a extrahujte souborcfa-events.xml do snadno přístupného umístění v zařízení.

Zadáním slov Prohlížeč událostí do nabídky Start otevřete Prohlížeč událostí Windows.

V části Akce vyberte Importovat vlastní zobrazení....

Vyberte soubor ,cfa-events.xml odkud byl extrahován. Případně zkopírujte kód XML přímo.

Vyberte OK.

Můžete vytvořit vlastní zobrazení, které filtruje události tak, aby zobrazovaly pouze následující události, z nichž všechny souvisejí s řízeným přístupem ke složkům:

| ID události | Popis |

|---|---|

| 5007 | Událost při změně nastavení |

| 1121 | Událost, kdy se pravidlo aktivuje v režimu blokování |

| 1122 | Událost, kdy se pravidlo aktivuje v režimu auditování |

"Verze modulu" uvedená pro události omezení potenciální oblasti útoku v protokolu událostí je generována Defenderem for Endpoint, nikoli operačním systémem. Defender for Endpoint je integrovaný s Windows 10 a Windows 11, takže tato funkce funguje na všech zařízeních s nainstalovanými Windows 10 nebo Windows 11.

Viz také

- Přehled nasazení pravidel omezení potenciální oblasti útoku

- Plánování nasazení pravidel omezení potenciální oblasti útoku

- Testování pravidel omezení potenciální oblasti útoku

- Povolení pravidel omezení potenciální oblasti útoku

- Zprovoznění pravidel omezení potenciální oblasti útoku

- Sestava pravidel omezení potenciální oblasti útoku

- Vyloučení pro Microsoft Defender for Endpoint a Microsoft Defender Antivirus

Tip

Pokud hledáte informace související s antivirovou ochranou pro jiné platformy, podívejte se na:

- Nastavení předvoleb pro Microsoft Defender pro koncový bod v macOSu

- Microsoft Defender for Endpoint v systému Mac

- Nastavení zásad antivirové ochrany macOSu pro antivirovou ochranu v Microsoft Defenderu pro Intune

- Nastavení předvoleb pro Microsoft Defender pro koncový bod v Linuxu

- Microsoft Defender for Endpoint v systému Linux

- Konfigurace funkcí Defender for Endpoint v Androidu

- Konfigurace funkcí Microsoft Defender for Endpoint v iOSu

Tip

Chcete se dozvědět více? Engage s komunitou Microsoft Security v naší technické komunitě: Microsoft Defender for Endpoint Tech Community.